IPSec 配置指导

IPSec配置步骤简介:快速实现网络安全(一)

IPSec配置步骤简介:快速实现网络安全在当今信息化的时代,网络安全成为了每个企业和个人必须重视的问题。

IPSec(Internet Protocol Security)作为一种常用的网络安全协议,提供了一种有效的方式来保护网络通信的安全性。

本文将介绍IPSec的配置步骤,帮助读者快速实现网络安全。

一、理解IPSec的基本原理IPSec是一种网络协议套件,用于确保IP数据在网络上的安全传输。

它基于加密技术和身份认证机制,包括以下几个关键组件:1. 安全关联(Security Association,SA):SA是IPSec中的重要概念,定义了数据通信的安全参数,包括加密算法、密钥管理方式和身份验证机制等。

2. 加密算法:IPSec支持多种加密算法,如DES、3DES、AES等,用于对数据进行加密和解密。

3. 认证协议:IPSec使用认证协议确保数据的完整性和真实性,常见的认证协议有HMAC、SHA等。

二、配置IPSec的步骤1. 网络拓扑规划在配置IPSec之前,需要对网络拓扑进行规划。

确定需要保护的数据流和主机之间的通信关系,并标识出需要进行加密和身份认证的通信通道。

2. 创建安全关联根据网络拓扑规划,需要创建安全关联。

安全关联包括主机之间的安全策略和参数设置。

在创建安全关联时,需要确定加密算法、认证协议、密钥长度等参数,并生成密钥。

3. 配置密钥协商密钥协商是IPSec中非常重要的一步,用于确保通信双方能够协商出相同的密钥,以便进行加密和解密操作。

密钥协商可以通过手动配置,也可以使用自动密钥协商协议(IKE)进行。

4. 配置策略在IPSec中,策略定义了对数据包进行加密和解密的规则。

需要根据安全需求和网络拓扑规划,定义适当的策略。

策略包括源IP地址、目标IP地址、加密算法、认证协议等。

5. 启用IPSec配置完成后,需要启用IPSec,并对所有相关设备进行相应的配置。

确保防火墙、路由器、交换机等设备都按照相同的配置进行部署。

IPSec配置步骤简介:快速实现网络安全(二)

IPSec配置步骤简介:快速实现网络安全在当今数字化时代,网络安全是每个组织和个人都要关注的重要问题。

IPSec(Internet Protocol Security)协议是一种常用的网络安全协议,可以提供数据的保密性、完整性和认证性。

本文将简要介绍IPSec的配置步骤,帮助读者快速实现网络安全。

第一步:了解IPSec协议在开始配置IPSec之前,我们首先需要了解IPSec的基本概念和原理。

IPSec是一种在IP层提供安全机制的协议,通过对IP数据包进行加密和认证,确保数据在传输过程中的安全性。

IPSec的主要功能包括加密(Encryption)、认证(Authentication)和完整性保护(Integrity Protection)。

它可以在局域网,广域网和虚拟专用网络(VPN)等环境中使用,保护用户的隐私和数据安全。

第二步:选择合适的IPSec实施方式根据不同的网络配置和需求,我们可以选择不同的IPSec实施方式。

常用的实施方式包括:1. 传输模式(Transport Mode):该模式仅对数据部分进行加密和认证,IP头部不加密。

适用于主机到主机的通信,当两个主机之间的网络不受威胁时,可以选择传输模式。

2. 隧道模式(Tunnel Mode):该模式对整个IP数据包进行加密和认证,包括IP头部。

适用于网络之间的通信,可以在不受信任的网络中创建安全隧道,确保数据的安全传输。

第三步:配置IPSec策略在实施IPSec之前,我们需要配置相关的IPSec策略。

IPSec策略包括加密策略和认证策略,用于定义需要保护的数据类型和安全算法。

1. 加密策略:配置加密策略以确定要对哪些数据进行加密。

可以选择不同的加密算法,如DES(Data Encryption Standard)、AES (Advanced Encryption Standard)等。

2. 认证策略:配置认证策略以验证数据的真实性和完整性。

路由器IPSEC配置

路由器的IPSEC配置

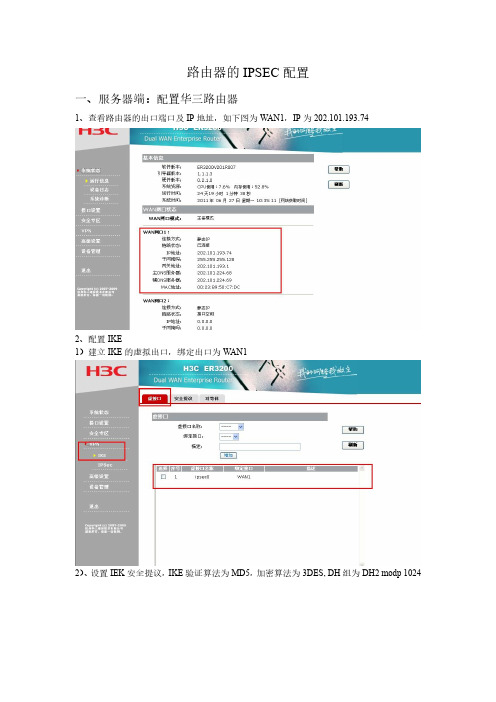

一、服务器端:配置华三路由器

1、查看路由器的出口端口及IP地址,如下图为WAN1,IP为202.101.193.74

2、配置IKE

1)建立IKE的虚拟出口,绑定出口为W AN1

2)、设置IEK安全提议,IKE验证算法为MD5,加密算法为3DES, DH组为DH2 modp 1024

3)、设置IKE对等体,占据接口引用第1步创建的,由于是中心对多点的模式,所以对端地址设为0.0.0.0,即任意IP都可接入。

协商模式为主模式,安全提议为第2步所创建的安全

提议。

设置预共享密钥。

2、配置IPSEC

1)创建安全提议,安全协议类型ESP,ESP验证算法MD5,ESP加密算法3DES

2)设置安全策略,本地子网地址为实际本端的IP,对端子网设置为0.0.0.0,即任意都可接入,协商类型IKE协商,对等体调用IKE的第三步,安全提议调用IPSEC的第一步,PFS 为DH2 modp 1024

二、客户端:四信路由器设置

进入IPSCE配置界面,点击添加一个IPsec客户端

添加一个IPsec客户端

本地子网填写本地的网关IP加后缀/24,远程子网填写对端网关IP加后缀/24(注:本地和对端的网段不能一样)。

启用高级配置,IKE/ESP加密信息的填写要和服务端一致。

共享密钥要和服务端的一样致。

如上图所示,从串口看到输出ipsec连接认证已经通过,表示IPsec隧道已经连接。

在状态下看到ESTABLISED 就表示IPsec隧道已经连接。

IPSec使用方法:配置和启用IPSec的步骤详解(六)

IPSec使用方法:配置和启用IPSec的步骤详解IPSec(Internet协议安全性)是一种用于保护网络通信的协议,可以提供数据的加密和认证。

本文将详细介绍IPSec的使用方法,包括配置和启用IPSec的步骤。

一、IPSec简介IPSec是一种网络层协议,用于提供端到端的安全性。

它可以在网络层对数据进行加密和认证,确保数据在传输过程中的安全性和完整性。

通过使用IPSec,用户可以安全地在互联网等不安全的环境下进行数据传输。

二、配置IPSec的步骤1. 确定安全策略在配置IPSec之前,需要确定安全策略,包括需要保护的数据、通信双方的身份验证方式、加密算法、认证算法等。

安全策略可以根据具体的需求进行调整。

2. 配置IPSec隧道IPSec隧道是安全通信的通道,需要配置隧道以实现加密和认证。

配置IPSec隧道时,需要配置以下内容:a. 选择加密算法:可以选择AES、3DES等加密算法。

b. 选择认证算法:可以选择HMAC-SHA1、HMAC-MD5等认证算法。

c. 配置密钥:需要配置加密和认证所需的密钥。

3. 配置IPSec策略IPSec策略用于控制哪些通信需要进行加密和认证。

配置IPSec策略时,需要指定以下内容:a. 源地址和目标地址:指定通信双方的IP地址。

b. 安全协议:指定使用的安全协议,可以选择AH或ESP。

c. 安全关联(SA):指定使用的加密算法、认证算法和密钥。

4. 配置密钥管理密钥管理是IPSec中非常重要的一部分,用于生成和管理加密和认证所需的密钥。

密钥可以手动配置,也可以通过密钥管理协议(如IKE)自动配置。

5. 启用IPSec完成上述配置后,可以启用IPSec。

启用IPSec时,需要将配置应用到网络设备上,以确保IPSec正常工作。

具体操作可以参考相关网络设备的文档。

三、启用IPSec的注意事项在启用IPSec之前,需要注意以下事项:1. 配置的一致性:配置IPSec时,需要确保各个网络设备的配置是一致的,以确保IPSec能够正常工作。

IPSec使用方法:配置和启用IPSec的步骤详解(九)

IPSec使用方法:配置和启用IPSec的步骤详解IPSec(Internet Protocol Security)是一种网络层协议,用于确保通信数据的安全性和完整性。

通过加密和身份验证机制,IPSec可以保护网络通信免受恶意攻击和数据泄露的影响。

在本文中,我们将详细介绍如何配置和启用IPSec。

第一步:了解IPSec的概念在我们开始配置和启用IPSec之前,有必要了解一些IPSec的基本概念。

IPSec使用两个核心协议:AH(Authentication Header)和ESP(Encapsulating Security Payload)。

AH负责对数据进行身份验证和完整性检查,而ESP则负责将数据进行加密和解密。

此外,IPSec还需要配置密钥管理机制,以确保安全的密钥分发和更新。

第二步:选择IPSec的实现方式IPSec可以在操作系统级别或网络设备级别进行配置和启用。

如果您正在使用Windows操作系统,您可以通过在操作系统设置中启用IPSec功能来配置IPSec。

另外,许多网络设备也提供了IPSec功能的支持,您可以通过设置设备的安全策略和规则来启用IPSec。

第三步:配置IPSec策略配置IPSec策略是启用IPSec的关键步骤之一。

在Windows操作系统中,您可以通过打开“本地安全策略”管理器来配置IPSec策略。

在“本地安全策略”管理器中,您可以定义多个安全规则,并指定何时和如何应用这些规则。

例如,您可以定义一个规则,要求所有从Internet到内部网络的数据包都必须经过IPSec保护。

在网络设备中,配置IPSec策略的方式可能会有所不同。

您可以通过登录设备的管理界面,并导航到相应的安全设置中来配置IPSec策略。

在这些设置中,您可以定义源地址、目标地址、安全协议和密钥等信息,以确保通信数据的安全性。

第四步:配置和管理密钥为了实现安全的通信,IPSec需要使用密钥对数据进行加密和解密。

IPSec使用方法:配置和启用IPSec的步骤详解(四)

IPSec使用方法:配置和启用IPSec的步骤详解IPSec(Internet Protocol Security)是一种常用的网络安全协议,用于对网络通信进行加密和身份验证。

通过使用IPSec,我们可以保护数据的机密性和完整性,防止黑客和未经授权的访问者获得敏感信息。

本文将详细介绍配置和启用IPSec的步骤。

一、了解IPSec在开始配置和启用IPSec之前,我们首先要对IPSec有所了解。

IPSec是一套协议和算法的组合,用于在网络层提供数据的安全性。

它通过在IP层加密数据包来保护数据传输的机密性和完整性。

IPSec协议具有两种模式:传输模式和隧道模式。

传输模式只对数据部分进行加密,而隧道模式将整个IP数据包都加密。

二、确定IPSec使用场景在配置和启用IPSec之前,我们需要确定IPSec的使用场景。

我们可以使用IPSec来保护两个网络之间的通信,也可以用于保护远程访问VPN连接。

了解使用场景有助于我们选择正确的配置选项和参数。

三、配置IPSec1. 确保网络设备支持IPSec协议。

大多数现代网络设备都支持IPSec协议,如路由器、防火墙和虚拟专用网关。

2. 找到并打开网络设备的管理界面。

可以通过在Web浏览器中输入网络设备的IP地址来访问管理界面。

3. 导航到IPSec配置页面。

不同的设备管理界面可能有所不同,但通常可以在安全或VPN设置下找到IPSec配置选项。

4. 配置加密算法。

IPSec支持多种加密算法,如AES、3DES和DES。

根据安全需求选择合适的算法。

5. 配置身份验证算法。

IPSec使用身份验证算法来确认通信双方的身份。

常见的身份验证算法有预共享密钥和证书。

选择适合的身份验证算法,并创建所需的密钥或证书。

6. 配置密钥管理。

密钥管理是IPSec中关键的一部分,用于协商和管理加密密钥。

可以选择手动密钥管理或自动密钥管理协议(如IKE)。

7. 配置IPSec策略。

IPSec策略定义了如何应用IPSec加密和身份验证规则。

IPSec使用方法:配置和启用IPSec的步骤详解(三)

IPSec使用方法:配置和启用IPSec的步骤详解IPSec(Internet Protocol Security)是一种常用的网络安全协议,用于保护网络通信的安全性和完整性。

通过对数据进行加密和认证,IPSec确保了数据在网络传输过程中的保密性和防篡改能力。

本文将详细介绍IPSec的配置和启用步骤,帮助读者了解如何使用IPSec 来保护网络通信的安全。

一、IPSec的概述IPSec协议是在网络层实现的安全协议,它通过对IP数据包进行加密和认证,确保数据在传输过程中的安全性。

IPSec使用了多种加密和认证算法,如DES、3DES、AES等,同时还支持两种模式:传输模式和隧道模式。

传输模式适用于通信双方在同一网络中,而隧道模式则适用于需要跨越不同网络的通信。

二、IPSec的配置步骤以下是IPSec的配置步骤:1. 确定加密和认证算法:首先,需要确定使用哪种加密和认证算法来保护通信。

常用的算法有DES、3DES和AES,认证算法可以选择MD5或SHA。

2. 配置密钥管理:IPSec需要使用密钥来进行加密和认证,因此需要配置密钥管理。

可以选择手动配置密钥,也可以使用自动密钥交换协议(IKE)来自动分发密钥。

3. 配置安全策略:安全策略定义了哪些流量需要被保护,以及如何进行保护。

可以根据需要定义多个安全策略,每个策略可以有不同的加密和认证算法。

4. 配置IPSec隧道:如果需要跨越不同网络的通信,需要配置IPSec隧道。

隧道配置包括隧道模式、本地和远程网关地址,以及相应的加密和认证算法。

5. 启用IPSec:完成配置后,需要启用IPSec来保护通信。

启用IPSec的方式可以是在路由器或网络防火墙上配置相应的规则,也可以在主机上使用IPSec客户端软件。

三、IPSec的启用步骤以下是IPSec的启用步骤:1. 检查设备支持:首先,需要检查网络设备是否支持IPSec。

大多数现代路由器、防火墙和操作系统都已经支持IPSec,但仍需确保设备支持。

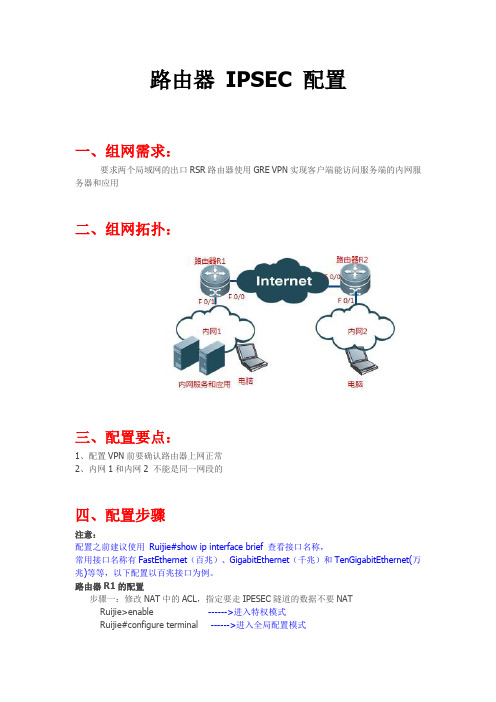

路由器 IPSEC 配置

路由器IPSEC 配置一、组网需求:要求两个局域网的出口RSR路由器使用GRE VPN实现客户端能访问服务端的内网服务器和应用二、组网拓扑:三、配置要点:1、配置VPN前要确认路由器上网正常2、内网1和内网2 不能是同一网段的四、配置步骤注意:配置之前建议使用Ruijie#show ip interface brief 查看接口名称,常用接口名称有FastEthernet(百兆)、GigabitEthernet(千兆)和TenGigabitEthernet(万兆)等等,以下配置以百兆接口为例。

路由器R1的配置步骤一:修改NAT中的ACL,指定要走IPESEC隧道的数据不要NATRuijie>enable ------>进入特权模式Ruijie#configure terminal ------>进入全局配置模式Ruijie(config)#ip access-list extended 100 ------>配置NAT时使用的ACL,要根据设备当前的配置决定的Ruijie(config-ext-nacl)# 10 deny ip 192.168.1.0 0.0.0.255 192.168.2.00.0.0.255 ------>源地址是192.168.1.0/4,目的地址是192.168.2.0/24 不经过natRuijie(config-ext-nacl)#15 deny ip 192.168.3.0 0.0.0.255 192.168.2.00.0.0.255 ------>源地址是192.168.3.0/4,目的地址是192.168.2.0/24 不经过natRuijie(config-ext-nacl)#20 permit ip 192.168.1.0 0.0.0.255 any ------>源地址是192.168.1.0/4,目的地址是任意的执行NATRuijie(config-ext-nacl)#25 permit ip 192.168.3.0 0.0.0.255 any ------>源地址是192.168.3.0/4,目的地址是任意的执行NAT步骤二:定义要走ipsec vpn的数据流,即感兴趣流Ruijie(config)#ip access-list extended 110 ------>定义源地址是192.168.1.0/4,目的地址是192.168.2.0/24 的数据流,准备执行ipsecRuijie(config-ext-nacl)#10 permit ip 192.168.1.0 0.0.0.255 192.168.2.00.0.0.255Ruijie(config-ext-nacl)#ip access-list extended 120------>定义源地址是192.168.3.0/4,目的地址是192.168.2.0/24 的数据流,准备执行ipsecRuijie(config-ext-nacl)#10 permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255 Ruijie(config-ext-nacl)#exit步骤三:定义安全联盟和密钥交换策略Ruijie(config)#crypto isakmp policy 1Ruijie(isakmp-policy)#authentication pre-share ------> 认证方式为预共享密钥 Ruijie(isakmp-policy)#hash md5 ------> 采用MD5的HASH算法步骤四:配置预共享密钥为ruijie,对端路由器地址为222.200.200.1Ruijie(config)#crypto isakmp key 0 ruijie address 222.200.200.1 ------> 必须和对端设备配置一样的密码步骤五:定义IPsec的变换集,名字为mysetRuijie(config)#crypto ipsec transform-set myset ah-md5-hmac esp-des------> 必须和对端设备配置一样步骤六:配置加密映射,名字为mymapRuijie(config)#crypto map mymap 1 ipsec-isakmpRuijie(config-crypto-map)#set peer 222.200.200.1 ------> 设置对端路由器地址 Ruijie(config-crypto-map)#set transform-set myset ------> 应用之前定义的变换集 Ruijie(config-crypto-map)#match address 110 ------> 匹配感性需数据流Ruijie(config-crypto-map)#crypto map mymap 2 ipsec-isakmpRuijie(config-crypto-map)# set peer 222.200.200.1 ------> 设置对端路由器地址 Ruijie(config-crypto-map)#set transform-set myset ------> 应用之前定义的变换集 Ruijie(config-crypto-map)#match address 120 ------> 匹配感性需数据流Ruijie(config-crypto-map)#exit步骤七:在外网口上使用该加密映射Ruijie(config)#interface FastEthernet 0/0 ------> 进入外接口Ruijie(config-if-FastEthernet 0/0)#crypto map mymap ------> 应用名为mymap的加密映射步骤八:检查配置,保存配Ruijie(config-if-FastEthernet 0/0)#end ------>退出到特权模式Ruijie#write ------>确认配置正确,保存配置路由器R2的配置步骤一:修改NAT中的ACL,指定要走IPESEC隧道的数据不要NATRuijie>enable ------>进入特权模式Ruijie#configure terminal ------>进入全局配置模式Ruijie(config)#ip access-list extended 100 ------>配置NAT时使用的ACL,要根据设备当前的配置决定的Ruijie(config-ext-nacl)# 10 deny ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 ------>源地址是192.168.2.0/4,目的地址是192.168.1.0/24 不经过natRuijie(config-ext-nacl)#15 deny ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255 ------>源地址是192.168.2.0/4,目的地址是192.168.3.0/24 不经过natRuijie(config-ext-nacl)#20 permit ip 192.168.2.0 0.0.0.255 any ------>源地址是192.168.2.0/4,目的地址是任意地址经过nat步骤二:定义要走ipsec vpn的数据流,即感兴趣流Ruijie(config)#ip access-list extended 110 ------>定义源地址是192.168.1.0/4,目的地址是192.168.2.0/24和192.168.3.0/24 的数据流,准备执行ipsecRuijie(config-ext-nacl)#10 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 Ruijie(config-ext-nacl)#20 permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255 Ruijie(config-ext-nacl)#exit步骤三:定义安全联盟和密钥交换策略Ruijie(config)#crypto isakmp policy 1Ruijie(isakmp-policy)#authentication pre-share ------> 认证方式为预共享密钥Ruijie(isakmp-policy)#hash md5 ------> 采用MD5的HASH算法步骤四:配置预共享密钥为ruijie,对端路由器地址为222.100.100.1Ruijie(config)#crypto isakmp key 0 ruijie address 222.100.100.1 ------> 必须和对端设备配置一样的密码步骤五:定义IPsec的变换集,名字为mysetRuijie(config)#crypto ipsec transform-set myset ah-md5-hmac esp-des ------> 必须和对端设备配置一样步骤六:配置加密映射,名字为mymapRuijie(config)#crypto map mymap 1 ipsec-isakmpRuijie(config-crypto-map)#set peer 222.100.100.1 ------> 设置对端路由器地址Ruijie(config-crypto-map)#set transform-set myset------> 应用之前定义的变换集Ruijie(config-crypto-map)#match address 110 ------> 匹配感性需数据流Ruijie(config-crypto-map)#exit ------> 进入外接口步骤七:在外网口上使用该加密映射Ruijie(config)#interface FastEthernet 0/0Ruijie(config-if-FastEthernet 0/0)#crypto map mymap ------> 应用名为mymap的加密映射步骤八:检查配置,保存配置Ruijie(config-if-FastEthernet 0/0)#end ------>退出到特权模式Ruijie#write ------>确认配置正确,保存配置五、验证命令在内网1的电脑上ping内网2的地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第3章IPSec 配置指导3.1 组网及业务描述图3-1在RTA 和RTC 之间建立一个安全隧道,对RTA 上的LookBack 地址与RTC 上的LoopBack 地址之间的数据流进行安全保护。

安全协议采用ESP 协议,加密算法采用DES,验证算法采用SHA1-HMAC-96。

3.2 配置步骤(1) 配置ACL在系统视图下,创建高级ACL,指定加密数据的范围;(2) 配置静态路由在系统视图下,为两边LoopBack 地址建立连通性配置静态路由。

(3) 配置安全提议系统视图下创建安全提议,并命名安全提议。

(4) 选择隧道封装协议安全提议视图下,选择隧道协议:传输模式或隧道模式。

默认为隧道模式。

(5) 选择安全协议安全提议视图下,选择安全协议:ESP 或AH。

默认为ESP。

(6) 选择算法同样在安全提议视图下,选择加密算法及认证算法。

(7) 创建安全策略系统视图下,创建安全策略并选择协商方法为Manual。

(8) 引用ACL 及安全提议安全策略视图下引用ACL 及安全提议。

(9) 设置对端地址安全策略视图下设置对端地址。

对端地址为接收方的物理地址。

(10) 设置本端地址安全策略视图下设置本端地址。

本端地址为发送方的物理地址。

(11) 设置SPI安全策略视图下设置SPI。

设置inbound 和outbound 两个方向安全联盟的参数。

在安全隧道的两端设置的安全联盟参数必须是完全匹配的。

本端的入方向安全联盟的SPI 必须和对端的出方向安全联盟的SPI 一样;本端的出方向安全联盟的SPI 必须和对端的入方向安全联盟的SPI 一样。

(12) 配置安全联盟使用的密钥请在安全策略视图下配置密钥。

此配置任务仅用于manua l 方式的安全策略,用如下命令手工输入安全联盟的密钥。

对于采用isakmp 协商方式的安全策略,无需手工配置密钥,IKE 将自动协商安全联盟的密钥。

(13) 在接口上应用安全策略组DL010012 IP VPN 实验指导书ISSUE 1.2 第3 章IPSec 配置指导华为技术有限公司版权所有, 未经许可不得扩散21此配置任务将安全策略组应用到接口,从而实现对流经这个接口的不同的数据流进行不同的安全保护。

如果所应用的安全策略是手工方式建立安全联盟,会立即生成安全联盟。

如果所应用的是自动协商方式的安全联盟,不会立即建立安全联盟,只有当符合某IPSec 安全策略的数据流从该接口外出时,才会触发IKE 去协商IPSec 安全联盟。

3.3 配置参考3.3.1 端口配置1. 配置RTA<RTA>system-view[RTA]interface loopback 0[RTA-LoopBack0]ip address 1.1.1.1 255.255.255.255[RTA]interface ethernet 0/0[RTA-Ethernet0/0]ip address 10.1.1.1 255.255.255.2522. 配置RTB<RTB>system-view[RTB]interface loopback 0[RTB-LoopBack0]ip address 2.2.2.2 255.255.255.255[RTB]interface ethernet 0/0[RTB-Ethernet0/0]ip address 10.1.1.2 255.255.255.252[RTB]interface serial 2/0[RTB-Serial2/0]ip address 192.2.2.2 255.255.255.2523. 配置RTC<RTC>system-view[RTC]interface loopback 0[RTC-LoopBack0]ip address 3.3.3.3 255.255.255.255[RTC]interface serial 2/0[RTC-Serial2/0]ip address 192.2.2.1 255.255.255.2523.3.2 骨干IGP 配置1. 配置RTA(1) 指定router ID[RTA]router id 1.1.1.1(2) 运行OSPF[RTA]ospf(3) 创建区域0,并通告网络[RTA-ospf-1]area 0[RTA-ospf-1-area-0.0.0.0]network 10.1.1.0 0.0.0.32. 配置RTB(1) 指定router ID[RB]router id 2.2.2.2(2) 运行OSPF[RTB]ospf(3) 创建区域0,并通告网络[RTB-ospf-1]area 0[RTB-ospf-1-area-0.0.0.0]network 10.1.1.0 0.0.0.3[RTB-ospf-1-area-0.0.0.0]network 192.2.2.0 0.0.0.33. 配置RTC(1) 指定router ID[RTC]router id 3.3.3.3(2) 运行OSPF[RTC]ospf(3) 创建区域0,并通告网络[RTC-ospf-1]area 0[RTC-ospf-1-area-0.0.0.0]network 192.2.2.0 0.0.0.33.3.3 IPSec 配置1. 配置RTA(1) 配置ACL[RTA]acl number 3000[RTA-acl-adv-3000]rule permit ip source 1.1.1.1 0 destination 3.3.3.3 0(2) 配置静态路由[RTA]ip route-static 3.3.3.3 255.255.255.255 192.2.2.1(3) 创建安全提议[RTA]ipsec proposal tran1(4) 选择隧道封装协议[RTA-ipsec-proposal-tran1]encapsulation-mode tunnel(5) 选择安全协议[RTA-ipsec-proposal-tran1]transform esp(6) 选择算法[RTA-ipsec-proposal-tran1]esp encryption-algorithm des[RTA-ipsec-proposal-tran1]esp authentication-algorithm sha1(7) 创建一条安全策略[RTA]ipsec policy policy1 1 manual(8) 引用ACL 及安全提议[RTA-ipsec-policy-manual-policy1-1]security acl 3000[RTA-ipsec-policy-manual-policy1-1]proposal tran1(9) 设置对端地址[RTA-ipsec-policy-manual-policy1-1]tunnel remote 192.2.2.1(10) 设置本端地址[RTA-ipsec-policy-manual-policy1-1]tunnel local 10.1.1.1(11) 设置SPI[RTA-ipsec-policy-manual-policy1-1]sa spi outbound esp 12345[RTA-ipsec-policy-manual-policy1-1]sa spi inbound esp 54321(12) 设置密钥[RTA-ipsec-policy-manual-policy1-1] sa string-key outbound esp abcde [RTA-ipsec-policy-manual-policy1-1] sa string-key inbound esp edcba (13) 在端口上应用安全策略[RTA-Ethernet0/0]ipsec policy policy12. 配置RTC(1) 配置ACL[RTC]acl number 3000[RTC-acl-adv-3000]rule permit ip source 3.3.3.3 0 destination 1.1.1.1 0(2) 配置静态路由[RTC]ip route-static 1.1.1.1 255.255.255.255 10.1.1.1(3) 创建安全提议[RTC]ipsec proposal tran1(4) 选择隧道封装协议[RTC-ipsec-proposal-tran1]encapsulation-mode tunnel(5) 选择安全协议[RTC-ipsec-proposal-tran1]transform esp(6) 选择算法[RTC-ipsec-proposal-tran1]esp encryption-algorithm des[RTC-ipsec-proposal-tran1]esp authentication-algorithm sha1(7) 创建一条安全策略[RTC]ipsec policy policy1 1 manual(8) 引用ACL 及安全提议[RTC-ipsec-policy-manual-policy1-1]security acl 3000[RTC-ipsec-policy-manual-policy1-1]proposal tran1(9) 设置对端地址[RTC-ipsec-policy-manual-policy1-1]tunnel remote 10.1.1.1(10) 设置本端地址[RTC-ipsec-policy-manual-policy1-1]tunnel local 192.2.2.1(11) 设置SPI[RTC-ipsec-policy-manual-policy1-1]sa spi outbound esp 54321[RTC-ipsec-policy-manual-policy1-1]sa spi inbound esp 12345(12) 设置密钥[RTC-ipsec-policy-manual-policy1-1]sa string-key outbound esp edcba [RTC-ipsec-policy-manual-policy1-1]sa string-key inbound esp abcde(13) 在端口上应用安全策略[RTC-Serial2/0]ipsec policy policy1。