IPSEC配置方法

Cisco路由器IPsec配置

Cisco路由器IPsec配置Cisco路由器IPsec配置本文档将详细介绍如何在Cisco路由器上配置IPsec。

IPsec (Internet Protocol Security)是一种安全协议,用于在Internet上的通信中保护数据传输的机密性和完整性。

通过配置IPsec,您可以为您的网络连接提供更高的安全性。

以下是配置IPsec的步骤:1.准备工作在开始配置IPsec之前,请确保您拥有以下准备工作:- 一台运行Cisco IOS的路由器- 适当的网络连接和配置- 了解网络拓扑和连接要求2.IPsec基础知识在配置IPsec之前,了解以下IPsec的基本概念和术语将非常有帮助:- 安全关联(SA):包含用于加密和验证数据包的安全参数。

- 安全策略数据库(SPD):定义将被保护的数据流以及如何保护它们的规则集合。

- 安全策略管理器(SPM):用于管理SPD和SA的组件。

- IPsec隧道:通过互联网在两个网络之间创建加密的虚拟通道。

3.IPsec配置示例下面是一个IPsec配置示例,用于在两个路由器之间建立安全连接:步骤1:配置IKE策略- 定义IKE策略,包括加密算法、验证方法和生命周期设置。

- 将策略应用于本地和远程对等体。

步骤2:配置IPsec策略- 定义IPsec策略,包括加密和验证算法、生命周期设置和流量选择。

- 将策略应用于本地和远程对等体。

步骤3:配置IPsec隧道- 配置本地和远程对等体之间的IPsec隧道。

- 配置隧道的安全参数,包括隧道模式、加密算法和身份验证方法。

步骤4:验证IPsec配置- 使用测试工具验证IPsec隧道是否成功建立。

- 监控IPsec隧道状态和流量。

4.附件附件1:IPsec配置示例文件本文档涉及附件,附件1为IPsec配置示例文件,可供参考。

5.法律名词及注释- IPsec: 一种用于保护数据传输安全的协议,提供机密性和完整性保护。

- SA: 安全关联,包含用于加密和验证数据包的安全参数。

简述ipsec的配置方法

简述ipsec的配置方法

IPsec(Internet Protocol Security)是一种用于在网络层提供安全性的协议。

它

可以用于保护网络通信的机密性、完整性和身份验证。

以下是IPsec的配置方法的

简述:

首先,要配置IPsec,您需要了解两个主要组件:安全关联(SA)和安全策略

数据库(SPD)。

安全关联(SA)包含了通信设备之间进行加密和解密操作所需的密钥和算法。

配置SA时,您需要确定以下参数:身份验证算法、加密算法、完整性算法和密钥

协商协议。

这些参数的选择应基于您的安全需求和网络设备的性能。

其次,安全策略数据库(SPD)定义了数据包的处理方式。

配置SPD时,您需要确定以下参数:源IP地址、目标IP地址、协议类型、源端口、目标端口、安全

策略(如加密、完整性等)和操作(如加密、解密等)。

这些参数将根据您的需求来定义通信设备如何处理进出的数据包。

然后,您需要在通信设备上配置IPsec的参数。

这通常涉及编辑配置文件或通

过设备管理界面进行设置。

您需要指定SA和SPD的参数,并确保设备上的IPsec

配置与其他设备保持一致。

最后,在IPsec的配置完成后,您需要测试配置的有效性。

您可以通过发送IPsec加密的数据包来验证实施了IPsec的通信设备之间的通信。

确保配置正确,并在需要时进行必要的调整。

总结一下,配置IPsec的步骤包括了了解SA和SPD的参数选择、设备参数配

置和测试验证。

通过正确配置IPsec,您可以提供网络通信的机密性、完整性和身

份验证,从而确保网络通信的安全。

路由器IPSEC配置

路由器的IPSEC配置

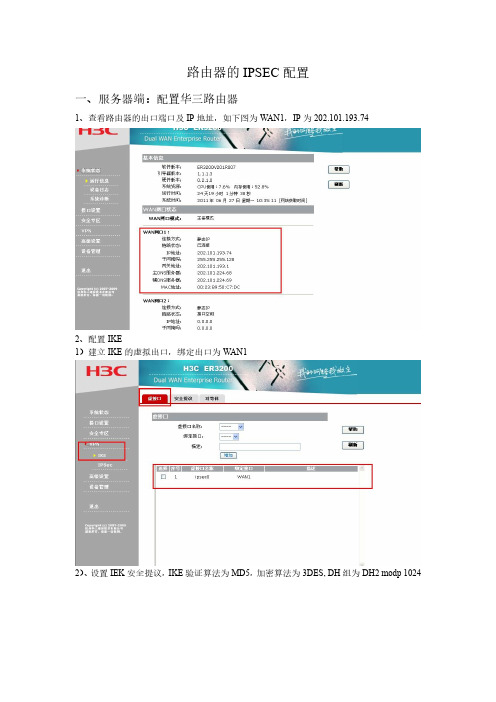

一、服务器端:配置华三路由器

1、查看路由器的出口端口及IP地址,如下图为WAN1,IP为202.101.193.74

2、配置IKE

1)建立IKE的虚拟出口,绑定出口为W AN1

2)、设置IEK安全提议,IKE验证算法为MD5,加密算法为3DES, DH组为DH2 modp 1024

3)、设置IKE对等体,占据接口引用第1步创建的,由于是中心对多点的模式,所以对端地址设为0.0.0.0,即任意IP都可接入。

协商模式为主模式,安全提议为第2步所创建的安全

提议。

设置预共享密钥。

2、配置IPSEC

1)创建安全提议,安全协议类型ESP,ESP验证算法MD5,ESP加密算法3DES

2)设置安全策略,本地子网地址为实际本端的IP,对端子网设置为0.0.0.0,即任意都可接入,协商类型IKE协商,对等体调用IKE的第三步,安全提议调用IPSEC的第一步,PFS 为DH2 modp 1024

二、客户端:四信路由器设置

进入IPSCE配置界面,点击添加一个IPsec客户端

添加一个IPsec客户端

本地子网填写本地的网关IP加后缀/24,远程子网填写对端网关IP加后缀/24(注:本地和对端的网段不能一样)。

启用高级配置,IKE/ESP加密信息的填写要和服务端一致。

共享密钥要和服务端的一样致。

如上图所示,从串口看到输出ipsec连接认证已经通过,表示IPsec隧道已经连接。

在状态下看到ESTABLISED 就表示IPsec隧道已经连接。

IPSec使用方法:配置和启用IPSec的步骤详解(六)

IPSec使用方法:配置和启用IPSec的步骤详解IPSec(Internet协议安全性)是一种用于保护网络通信的协议,可以提供数据的加密和认证。

本文将详细介绍IPSec的使用方法,包括配置和启用IPSec的步骤。

一、IPSec简介IPSec是一种网络层协议,用于提供端到端的安全性。

它可以在网络层对数据进行加密和认证,确保数据在传输过程中的安全性和完整性。

通过使用IPSec,用户可以安全地在互联网等不安全的环境下进行数据传输。

二、配置IPSec的步骤1. 确定安全策略在配置IPSec之前,需要确定安全策略,包括需要保护的数据、通信双方的身份验证方式、加密算法、认证算法等。

安全策略可以根据具体的需求进行调整。

2. 配置IPSec隧道IPSec隧道是安全通信的通道,需要配置隧道以实现加密和认证。

配置IPSec隧道时,需要配置以下内容:a. 选择加密算法:可以选择AES、3DES等加密算法。

b. 选择认证算法:可以选择HMAC-SHA1、HMAC-MD5等认证算法。

c. 配置密钥:需要配置加密和认证所需的密钥。

3. 配置IPSec策略IPSec策略用于控制哪些通信需要进行加密和认证。

配置IPSec策略时,需要指定以下内容:a. 源地址和目标地址:指定通信双方的IP地址。

b. 安全协议:指定使用的安全协议,可以选择AH或ESP。

c. 安全关联(SA):指定使用的加密算法、认证算法和密钥。

4. 配置密钥管理密钥管理是IPSec中非常重要的一部分,用于生成和管理加密和认证所需的密钥。

密钥可以手动配置,也可以通过密钥管理协议(如IKE)自动配置。

5. 启用IPSec完成上述配置后,可以启用IPSec。

启用IPSec时,需要将配置应用到网络设备上,以确保IPSec正常工作。

具体操作可以参考相关网络设备的文档。

三、启用IPSec的注意事项在启用IPSec之前,需要注意以下事项:1. 配置的一致性:配置IPSec时,需要确保各个网络设备的配置是一致的,以确保IPSec能够正常工作。

IPSec使用方法:配置和启用IPSec的步骤详解(九)

IPSec使用方法:配置和启用IPSec的步骤详解IPSec(Internet Protocol Security)是一种网络层协议,用于确保通信数据的安全性和完整性。

通过加密和身份验证机制,IPSec可以保护网络通信免受恶意攻击和数据泄露的影响。

在本文中,我们将详细介绍如何配置和启用IPSec。

第一步:了解IPSec的概念在我们开始配置和启用IPSec之前,有必要了解一些IPSec的基本概念。

IPSec使用两个核心协议:AH(Authentication Header)和ESP(Encapsulating Security Payload)。

AH负责对数据进行身份验证和完整性检查,而ESP则负责将数据进行加密和解密。

此外,IPSec还需要配置密钥管理机制,以确保安全的密钥分发和更新。

第二步:选择IPSec的实现方式IPSec可以在操作系统级别或网络设备级别进行配置和启用。

如果您正在使用Windows操作系统,您可以通过在操作系统设置中启用IPSec功能来配置IPSec。

另外,许多网络设备也提供了IPSec功能的支持,您可以通过设置设备的安全策略和规则来启用IPSec。

第三步:配置IPSec策略配置IPSec策略是启用IPSec的关键步骤之一。

在Windows操作系统中,您可以通过打开“本地安全策略”管理器来配置IPSec策略。

在“本地安全策略”管理器中,您可以定义多个安全规则,并指定何时和如何应用这些规则。

例如,您可以定义一个规则,要求所有从Internet到内部网络的数据包都必须经过IPSec保护。

在网络设备中,配置IPSec策略的方式可能会有所不同。

您可以通过登录设备的管理界面,并导航到相应的安全设置中来配置IPSec策略。

在这些设置中,您可以定义源地址、目标地址、安全协议和密钥等信息,以确保通信数据的安全性。

第四步:配置和管理密钥为了实现安全的通信,IPSec需要使用密钥对数据进行加密和解密。

IPSec多隧道配置:实现复杂网络的连接和管理(三)

IPSec(Internet Protocol Security)是一种用于保护网络通信的安全协议。

它通过加密和身份验证来确保数据在互联网上的安全传输。

在复杂网络环境中,使用IPSec多隧道配置可以实现网络连接和管理的目标。

本文将探讨IPSec多隧道配置的实现方法以及其在复杂网络中的应用。

I. 引言在现代网络中,安全性是一个至关重要的问题。

随着互联网的快速发展,人们对于数据在传输过程中的保护越来越重视。

IPSec作为一种常用的网络安全协议,可以提供数据的加密和身份验证功能。

然而,在面对复杂的网络架构时,单个IPSec隧道可能无法满足需求。

为了解决这个问题,IPSec多隧道配置应运而生。

II. IPSec多隧道配置概述IPSec多隧道配置是通过将多个IPSec隧道绑定在一起来实现的。

每个隧道都有自己的加密和认证规则,可以独立工作,同时也可以与其他隧道进行通信。

通过使用多隧道配置,复杂网络中的不同子网或不同分支机构可以相互之间进行安全通信。

III. 实现IPSec多隧道配置的方法实现IPSec多隧道配置的方法有多种,下面将介绍两种常用的方法。

1. 传统方法传统方法是通过手动配置每个隧道的参数来实现IPSec多隧道配置。

这需要管理员花费较多的时间和精力来进行配置,同时也容易出现错误。

然而,这种方法在一些特定的场景下仍然使用广泛,比如需要精确控制每个隧道的环境。

2. 自动方法自动方法是通过使用自动配置工具来实现IPSec多隧道配置。

这些工具可以根据网络的拓扑结构和安全要求自动生成IPSec隧道的配置参数,不需要管理员手动进行配置。

这种方法可以极大地简化配置过程,提高配置的准确性和效率。

IV. 复杂网络中的IPSec多隧道配置应用在复杂网络中,IPSec多隧道配置可以实现多个子网之间的安全通信,同时也可以实现不同分支机构之间的安全连接和管理。

1. 多子网通信在一个大型公司或组织的网络中,通常会有多个子网,它们可能分布在不同的地理位置或安全域中。

IPSec使用方法:配置和启用IPSec的步骤详解(三)

IPSec使用方法:配置和启用IPSec的步骤详解IPSec(Internet Protocol Security)是一种常用的网络安全协议,用于保护网络通信的安全性和完整性。

通过对数据进行加密和认证,IPSec确保了数据在网络传输过程中的保密性和防篡改能力。

本文将详细介绍IPSec的配置和启用步骤,帮助读者了解如何使用IPSec 来保护网络通信的安全。

一、IPSec的概述IPSec协议是在网络层实现的安全协议,它通过对IP数据包进行加密和认证,确保数据在传输过程中的安全性。

IPSec使用了多种加密和认证算法,如DES、3DES、AES等,同时还支持两种模式:传输模式和隧道模式。

传输模式适用于通信双方在同一网络中,而隧道模式则适用于需要跨越不同网络的通信。

二、IPSec的配置步骤以下是IPSec的配置步骤:1. 确定加密和认证算法:首先,需要确定使用哪种加密和认证算法来保护通信。

常用的算法有DES、3DES和AES,认证算法可以选择MD5或SHA。

2. 配置密钥管理:IPSec需要使用密钥来进行加密和认证,因此需要配置密钥管理。

可以选择手动配置密钥,也可以使用自动密钥交换协议(IKE)来自动分发密钥。

3. 配置安全策略:安全策略定义了哪些流量需要被保护,以及如何进行保护。

可以根据需要定义多个安全策略,每个策略可以有不同的加密和认证算法。

4. 配置IPSec隧道:如果需要跨越不同网络的通信,需要配置IPSec隧道。

隧道配置包括隧道模式、本地和远程网关地址,以及相应的加密和认证算法。

5. 启用IPSec:完成配置后,需要启用IPSec来保护通信。

启用IPSec的方式可以是在路由器或网络防火墙上配置相应的规则,也可以在主机上使用IPSec客户端软件。

三、IPSec的启用步骤以下是IPSec的启用步骤:1. 检查设备支持:首先,需要检查网络设备是否支持IPSec。

大多数现代路由器、防火墙和操作系统都已经支持IPSec,但仍需确保设备支持。

centos ipsec 参数

centos ipsec 参数CentOS IPsec 参数IPsec是一种网络协议,用于在互联网上提供安全的数据传输。

CentOS是一种常用的Linux操作系统,支持IPsec协议。

本文将介绍CentOS上IPsec的参数设置。

1. IPsec简介IPsec是Internet Protocol Security的缩写,是一种用于保护网络通信安全的协议。

它通过对通信数据进行加密和认证来防止数据在传输过程中被窃听、篡改或伪造。

2. 安装IPsec在CentOS上安装IPsec,可以使用以下命令:```sudo yum install -y libreswan```这将安装libreswan软件包,它是一个开源的IPsec实现。

3. IPsec参数配置IPsec的参数配置文件位于/etc/ipsec.d/目录下。

可以使用文本编辑器打开该目录下的ipsec.conf文件进行配置。

3.1 配置连接在ipsec.conf文件中,可以配置多个连接。

每个连接的配置以conn开头,后面跟着连接的名称。

例如:```conn myvpn```可以使用不同的名称来区分不同的连接。

3.2 配置本地和远程地址在连接配置中,需要指定本地和远程的IP地址。

例如:```left=192.168.1.100right=203.0.113.10```其中left表示本地地址,right表示远程地址。

3.3 配置加密算法IPsec支持多种加密算法。

可以在连接配置中指定加密算法。

例如:```ike=aes256-sha256-modp2048esp=aes256-sha256```其中ike表示IKE阶段的加密算法,esp表示ESP阶段的加密算法。

3.4 配置预共享密钥预共享密钥用于进行身份验证和密钥交换。

可以在连接配置中指定预共享密钥。

例如:```authby=secret```然后在/etc/ipsec.d/目录下创建一个名为ipsec.secrets的文件,其中包含预共享密钥的配置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

VPN配置简单说明书

一、IKE协商的阶段简单描述:

IKE协商可以和TCP的三次握手来类比,只不过IKE协商要比TCP的三次握手要复杂一些,IKE协商采用的UDP报文格式,默认端口是500,在主模式下,一个正常的IKE协商过程需要经过9个报文的来回,才最终建立起通信双方所需要的IPSec SA,然后双方利用该SA就可以对数据流进行加密和解密。

下面结合简单描述一下协商的过程。

假设A和B进行通信,A作为发起方,A发送的第一个报文内容是本地所支持的IKE的策略(即下面所提到的Policy),该policy的内容有加密算法、hash算法、D-H组、认证方式、SA的生存时间等5个元素。

这5个元素里面值得注意的是认证方式,目前采用的主要认证方式有预共享和数字证书。

在简单的VPN应用中,一般采用预共享方式来认证身份。

在本文的配置中也是以预共享为例来说明的。

可以配置多个策略,对端只要有一个与其相同,对端就可以采用该policy,并在第二个报文中将该policy发送回来,表明采用该policy为后续的通信进行保护。

第三和第四个报文是进行D-H交换的D-H公开值,这与具体的配置影响不大。

在完成上面四个报文交换后,利用D-H算法,A和B就可以协商出一个公共的秘密,后续的密钥都是从该秘密衍生出来的。

第五和第六个报文是身份验证过程,前面已经提高后,有两种身份验证方式——预共享和数字证书,在这里,A将其身份信息和一些其他信息发送给B,B接受到后,对A的身份进行验证,同时B将自己的身份信息也发送给A进行验证。

采用预共享验证方式的时候,需要配置预共享密钥,标识身份有两种方式,其一是IP地址,其二是主机名(hostname)。

在一般的配置中,可以选用IP地址来标识身份。

完成前面六个报文交换的过程,就是完成IKE第一阶段的协商过程。

如果打开调试信息,会看到IKE SA Establish(IKE SA 已经建立),也称作主模式已经完成。

IKE的第二阶段是快速模式协商的过程。

该模式中的三个报文主要是协商IPSec SA,利用第一阶段所协商出来的公共的秘密,可以为该三个报文进行加密。

在配置中,主要涉及到数据流、变换集合以及对完美前向保护(PFS)的支持。

在很多时候,会发现IKE SA已经建立成功,但是IPSec SA无法建立起来,这时最有可能的原因是数据流是否匹配(A所要保护的数据流是否和B所保护的数据流相对应)、变换集合是否一致以及pfs配置是否一致。

二、IKE、IPSec配置基本步骤

1.配置IKE 策略(policy)

policy就是上图中的IKE策略。

Policy里面的内容有hash算法、加密算法、D-H组、生存时间。

可以配置多个policy,只要对端有一个相同的,双方就可以采用该policy,不过要主要policy中的认证方式,因为认证方式的不同会影响后续的配置不同。

一般采用预共享(preshare)。

在目前的安全路由器和VPN3020上的实现上都有默认的配置选项,也就是说如果你新增加一条策略后,即使什么都不配置,退出后,也会有默认值的。

2.配置预共享密钥(preshare)

在配置预共享密钥的时候,需要选择是IP地址还是Hostname来标识该密钥,如果对端是IP地址标识身份,就采用IP地址来标识密钥;如果对端是Hostname来标识身份,则采用hostname来标识密钥。

3.配置本端标识(localid)

本端标识有IP地址和Hostname,在安全路由器上,默认的是用IP地址来标识。

即不配置本端标识,就表示是用IP地址来标识。

以上三个步骤就完成IKE的配置,以下是IPSec的配置:

4.配置数据流(access-list)

很容易理解,部署任何VPN都需要对数据流所限制,不可能对所有的数据流都进行加密(any to any)。

配置好数据流后,在加密映射(map)中引用该数据流。

5.配置变换集合(transform-set)

变换集合是某个对等方能接受的一组IPSec协议和密码学算法。

双方只要一致即可。

注意,在VPN3020和带加密模块的安全路由器上支持国密办的SSP02算法。

6.配置加密映射(map)

为IPSec创建的加密映射条目使得用于建立IPSec安全联盟的各个部件协调工作,它包括以下部分:所要保护的数据流(引用步骤4所配置的数据流)

对端的IP地址(这个是必须的,除非是动态加密映射,见本文后面的章节)

对所要保护的数据流采用什么加密算法和采用什么安全协议(引用步骤5所配置的变换集合)

是否需要支持PFS(双方要一致)

lSA的生存时间(是可选的,不配置的话有默认值)

7.应用(激活)加密映射。