IPSec配置案例

ipsecvpn配置案例

ipsecvpn配置案例篇一:ipec_vpn配置实例环境:接口地址都已经配置完,路由也配置了,双方可以互相通信了密钥认证的算法2种:md5和ha1加密算法2种:de和3deIPec传输模式3种:AH验证参数:ah-md5-hmac(md5验证)、ah-ha-hmac(ha1验证)ESP加密参数:ep-de(de加密)、ep-3de(3de加密)、ep-null(不对数据进行加密)ESP验证参数:ep-md5-hma(md5验证)、ep-ha-hmac(采用ha1验证)1启用IKE协商routerA(config-iakmap)#hahmd5密钥认证的算法routerA(config-iakmap)#authenticationpre-hare告诉路由使用预先共享的密钥routerA(config)#cryptoiakmpkey123456addre20.20.20.22(123456是设置的共享密钥,20.20.20.22是对端的IP地址)。

routerB(config)#cryptoiakmppolicy1#建立IKE策略,优先级为1 routerB(config-iakmap)#hahmd5#指定hah算法为MD5(其他方式:ha,ra)routerB(config-iakmap)#authenticationpre-hare#使用预共享的密码进行身份验证routerB(config)#cryptoiakmpkey123456addre20.20.20.21(路由B和A的配置除了这里的对端IP地址变成了20.20.20.21,其他都要一样的)。

2配置IPSec相关参数routerA(cnfog)#cryptoipectranform-ettetah-md5-hamcep-de(tet传输模式的名称。

ah-md5-hamcep-de表示传输模式中采用的验证和加密参数)。

routerA(config)#ace-lit101permitip192.168.1.00.0.0.255192.168.2.00.0.0.255(定义哪些地址的报文加密或是不加密)routerB(config)#cryptoipectranform-ettetah-md5-hamcep-derouterB(config)#ace-lit101permitip192.168.2.00.0.0.255192.168.1.00.0.0.255(路由器B和A的配置除了这里的源和目的IP地址变了,其他都一样)3设置cryptomap(目的把IKE的协商信息和IPSec的参数,整合到一起,起一个名字)routerA(config)#cryptomaptetmap1ipec-iakmp(tetmap:给cryptomap起的名字。

IPSEC NAT穿越配置举例

下,配置ACL规则

port1 [ port2 ] ] [ icmp-type {icmp-type icmp-code | icmp-message} ]

[ precedence precedence ] [ dscp dscp ] [ established ] [ tos tos ] [ time-

Copyright © 2007 杭州华三通信技术有限公司

IPsec NAT穿越配置举例

3.2 配置步骤

配置野蛮模式下IPsec穿越NAT,需要以下步骤:

z 配置访问控制列表 z 配置 IKE 对等体 z 定义安全提议 z 创建安全策略 z 在接口上应用安全策略

1. 配置访问控制列表

在IPsec/IKE组建的VPN隧道中,若存在NAT网关设备,且NAT网关设备对VPN业务数据流进 行了NAT转换的话,则必须配置IPsec/IKE的NAT穿越功能。该功能删去了IKE协商过程中对UDP 端口号的验证过程,同时实现了对VPN隧道中NAT网关设备的发现功能,即如果发现NAT网关设 备,则将在之后的IPsec数据传输中使用UDP封装(即将IPsec报文封装到IKE协商所使用的UDP连 接隧道里)的方法,避免了NAT网关对IPsec报文进行篡改(NAT网关设备将只能够修改最外层的 IP和UDP报文头,对UDP报文封装的IPsec报文将不作修改),从而保证了IPsec报文的完整性 (IPsec数据加密解密验证过程中要求报文原封不动地被传送到接收端)。目前仅在IKE野蛮模式 下支持NAT穿越,主模式下不支持。

操作命令

在系统视图下,创建一个

1

高级访问控制列表

[H3C] acl number acl-number [ match-order { config | auto } ]

IPSec_VPN配置案例

IPSec VPN配置案例经过上一篇文章的介绍,相信大家对IPSec VPN有了初步的认识。

光说不练,对知识点掌握不够牢固。

今天通过一个IPSec VPN配置来加深理解。

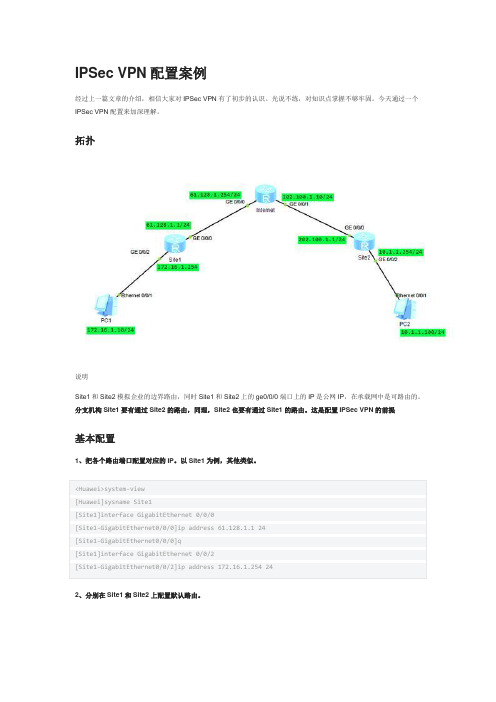

拓扑说明Site1和Site2模拟企业的边界路由,同时Site1和Site2上的ge0/0/0端口上的IP是公网IP,在承载网中是可路由的。

分支机构Site1要有通过Site2的路由,同理,Site2也要有通过Site1的路由。

这是配置IPSec VPN的前提基本配置1、把各个路由端口配置对应的IP。

以Site1为例,其他类似。

<Huawei>system-view[Huawei]sysname Site1[Site1]interface GigabitEthernet 0/0/0[Site1-GigabitEthernet0/0/0]ip address 61.128.1.1 24[Site1-GigabitEthernet0/0/0]q[Site1]interface GigabitEthernet 0/0/2[Site1-GigabitEthernet0/0/2]ip address 172.16.1.254 242、分别在Site1和Site2上配置默认路由。

3、验证分支Site1和Site2连通性。

IPSec VPN配置1、分别在site1和site2配置ACL识别兴趣流。

因为部分流量无需满足完整性和机密性要求,所以需要对流量进行过滤,选择出需要进行IPSec处理的兴趣流。

可以通过配置ACL来定义和区分不同的数据流。

2、配置IPSec安全提议。

缺省情况下,使用ipsec proposal命令创建的IPSec提议采用ESP协议、MD5认证算法和隧道封装模式。

在IPSec提议视图下执行下列命令可以修改这些参数。

1. 执行transform [ah | ah-esp | esp]命令,可以重新配置隧道采用的安全协议。

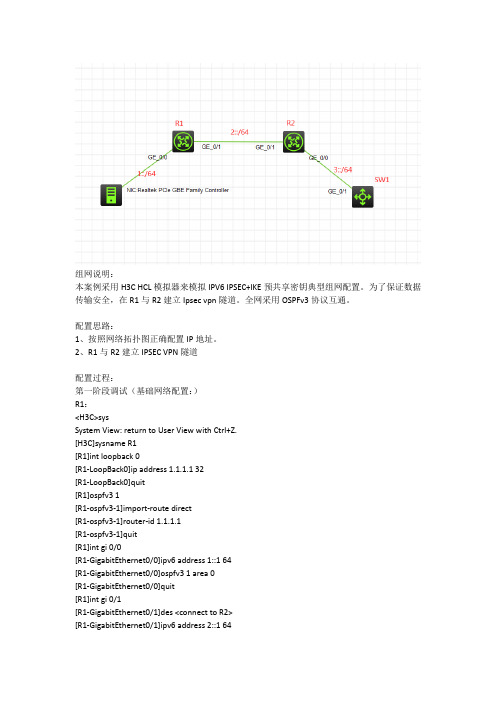

H3C IPV6之ipsec(ike预共享)典型组网配置案例

组网说明:本案例采用H3C HCL模拟器来模拟IPV6 IPSEC+IKE预共享密钥典型组网配置。

为了保证数据传输安全,在R1与R2建立Ipsec vpn隧道。

全网采用OSPFv3协议互通。

配置思路:1、按照网络拓扑图正确配置IP地址。

2、R1与R2建立IPSEC VPN隧道配置过程:第一阶段调试(基础网络配置:)R1:<H3C>sysSystem View: return to User View with Ctrl+Z.[H3C]sysname R1[R1]int loopback 0[R1-LoopBack0]ip address 1.1.1.1 32[R1-LoopBack0]quit[R1]ospfv3 1[R1-ospfv3-1]import-route direct[R1-ospfv3-1]router-id 1.1.1.1[R1-ospfv3-1]quit[R1]int gi 0/0[R1-GigabitEthernet0/0]ipv6 address 1::1 64[R1-GigabitEthernet0/0]ospfv3 1 area 0[R1-GigabitEthernet0/0]quit[R1]int gi 0/1[R1-GigabitEthernet0/1]des <connect to R2>[R1-GigabitEthernet0/1]ipv6 address 2::1 64[R1-GigabitEthernet0/1]ospfv3 1 area 0[R1-GigabitEthernet0/1]quitR2:<H3C>sysSystem View: return to User View with Ctrl+Z. [H3C]sysname R2[R2]int loopback 0[R2-LoopBack0]ip address 2.2.2.2 32[R2-LoopBack0]quit[R2]ospfv3 1[R2-ospfv3-1]router-id 2.2.2.2[R2-ospfv3-1]import-route direct[R2-ospfv3-1]quit[R2]int gi 0/1[R2-GigabitEthernet0/1]des <connect to R1> [R2-GigabitEthernet0/1]ipv6 address 2::2 64 [R2-GigabitEthernet0/1]ospfv3 1 area 0[R2-GigabitEthernet0/1]quit[R2]int gi 0/0[R2-GigabitEthernet0/0]des <connect to SW1> [R2-GigabitEthernet0/0]ipv6 address 3::1 64 [R2-GigabitEthernet0/0]ospfv3 1 area 0[R2-GigabitEthernet0/0]quitSW1:<H3C>sysSystem View: return to User View with Ctrl+Z. [H3C]sysname SW1[SW1]int loopback 0[SW1-LoopBack0]ip address 3.3.3.3 32[SW1-LoopBack0]quit[SW1]ospfv3 1[SW1-ospfv3-1]import-route direct[SW1-ospfv3-1]router-id 3.3.3.3[SW1-ospfv3-1]quit[SW1]int gi 1/0/1[SW1-GigabitEthernet1/0/1]port link-mode route [SW1-GigabitEthernet1/0/1]des <connect to R2> [SW1-GigabitEthernet1/0/1]ipv6 address 3::2 64 [SW1-GigabitEthernet1/0/1]ospfv3 1 area 0 [SW1-GigabitEthernet1/0/1]quit第一阶段测试:物理机填写IP地址:物理机能PING通SW1:第二阶段调试(IPSEC预共享密钥关键配置点):R1:[R1]acl ipv6 advanced 3000[R1-acl-ipv6-adv-3000]rule 0 permit ipv6 source 1::/64 destination 3::/64 [R1-acl-ipv6-adv-3000]quit[R1]ike keychain james[R1-ike-keychain-james]pre-shared-key address ipv6 2::2 64 key simple james [R1-ike-keychain-james]quit[R1]ike proposal 1[R1-ike-proposal-1]quit[R1]ike profile james[R1-ike-profile-james]keychain james[R1-ike-profile-james]proposal 1[R1-ike-profile-james]match remote identity address ipv6 2::2 64[R1-ike-profile-james]local-identity address ipv6 2::1[R1-ike-profile-james]quit[R1]ipsec transform-set james[R1-ipsec-transform-set-james]protocol esp[R1-ipsec-transform-set-james]encapsulation-mode tunnel[R1-ipsec-transform-set-james]esp authentication-algorithm md5[R1-ipsec-transform-set-james]esp encryption-algorithm des-cbc[R1-ipsec-transform-set-james]quit[R1]ipsec ipv6-policy james 1 isakmp[R1-ipsec-ipv6-policy-isakmp-james-1]security acl ipv6 3000[R1-ipsec-ipv6-policy-isakmp-james-1]ike-profile james[R1-ipsec-ipv6-policy-isakmp-james-1]transform-set james[R1-ipsec-ipv6-policy-isakmp-james-1]remote-address ipv6 2::2[R1-ipsec-ipv6-policy-isakmp-james-1]quit[R1]int gi 0/1[R1-GigabitEthernet0/1]ipsec apply ipv6-policy james[R1-GigabitEthernet0/1]quitR2:[R2]acl ipv6 advanced 3000[R2-acl-ipv6-adv-3000]rule 0 permit ipv6 source 3::/64 destination 1::/64 [R2-acl-ipv6-adv-3000]quit[R2]ike keychain james[R2-ike-keychain-james]pre-shared-key address ipv6 2::1 key simple james [R2-ike-keychain-james]quit[R2]ike proposal 1[R2-ike-proposal-1]quit[R2]ike profile james[R2-ike-profile-james]keychain james[R2-ike-profile-james]proposal 1[R2-ike-profile-james]local-identity address ipv6 2::1[R2-ike-profile-james]match remote identity address ipv6 2::1 64[R2-ike-profile-james]quit[R2]ipsec transform-set james[R2-ipsec-transform-set-james]protocol esp[R2-ipsec-transform-set-james]encapsulation-mode tunnel[R2-ipsec-transform-set-james]esp authentication-algorithm md5 [R2-ipsec-transform-set-james]esp encryption-algorithm des-cbc [R2-ipsec-transform-set-james]quit[R2]ipsec ipv6-policy james 1 isakmp[R2-ipsec-ipv6-policy-isakmp-james-1]security acl ipv6 3000[R2-ipsec-ipv6-policy-isakmp-james-1]transform-set james[R2-ipsec-ipv6-policy-isakmp-james-1]ike-profile james[R2-ipsec-ipv6-policy-isakmp-james-1]remote-address ipv6 2::1 [R2-ipsec-ipv6-policy-isakmp-james-1]quit[R2]int gi 0/1[R2-GigabitEthernet0/1]ipsec apply ipv6-policy james[R2-GigabitEthernet0/1]quit第二阶段测试:查看R1的IPSEC显示信息:查看R2的IPSEC显示信息:物理机依然能PING通SW1:SW1也可以PING通物理机:至此,IPV6之IPSEC预共享密钥典型组网配置案例已完成!。

联想网御Power V系列配置案例集14(IPSEC VPN 网关-网关配置案例)

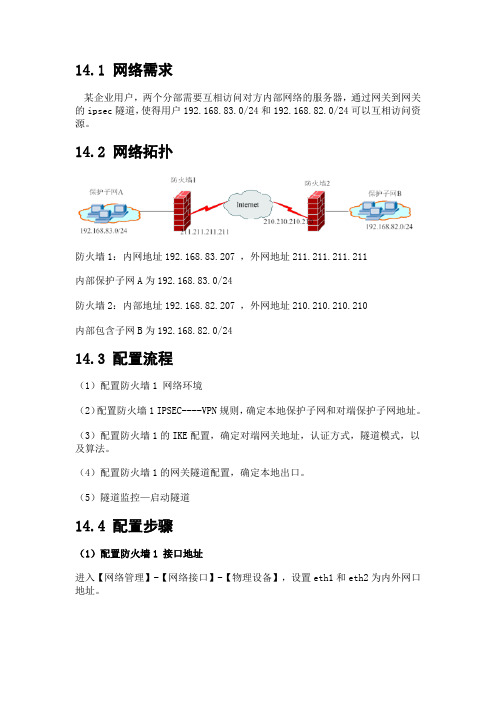

14.1 网络需求某企业用户,两个分部需要互相访问对方内部网络的服务器,通过网关到网关的ipsec隧道,使得用户192.168.83.0/24和192.168.82.0/24可以互相访问资源。

14.2 网络拓扑防火墙1:内网地址192.168.83.207 ,外网地址211.211.211.211内部保护子网A为192.168.83.0/24防火墙2:内部地址192.168.82.207 ,外网地址210.210.210.210内部包含子网B为192.168.82.0/2414.3 配置流程(1)配置防火墙1 网络环境(2)配置防火墙1 IPSEC----VPN规则,确定本地保护子网和对端保护子网地址。

(3)配置防火墙1的IKE配置,确定对端网关地址,认证方式,隧道模式,以及算法。

(4)配置防火墙1的网关隧道配置,确定本地出口。

(5)隧道监控—启动隧道14.4 配置步骤(1)配置防火墙1 接口地址进入【网络管理】-【网络接口】-【物理设备】,设置eth1和eth2为内外网口地址。

(2)配置防火墙1 IPSEC---VPN规则进入【VPN】-【IPSec】-【VPN规则】-添加,设置本地保护子网为192.168.83.0/24,对端保护子网为192.168.82.0/24。

设置本地保护子网为192.168.83.0/24,对端保护子网为192.168.82.0/24。

防火墙2的本地和对端与防火墙1相反。

(3)配置防火墙1的IKE配置进入【VPN】-【IPSec】-【IKE配置】-添加这里的预共享密钥和协商模式必须与防火墙2设置相同。

如果选择野蛮模式,务必设置ID。

(4)配置防火墙1的网关隧道配置进入【VPN】-【IPSec】-【网关隧道配置】-添加这里选择外网口为VPN接口,完美向前保密必须和防火墙2设置相同。

缺省策略尽量选择允许,如果选择包过滤需要单独到防火墙策略页面加安全策略(保护网段双向放通)。

H3C_防火墙典型配置案例集(V7)-6W100-H3C_防火墙IPsec典型配置案例(V7) - 副本

[Sysname] pki domain domain1 [Sysname-pki-domain-domain1] undo crl check enable [Sysname-pki-domain-domain1] certificate request from ra [Sysname-pki-domain-domain1] certificate request entity entity1 [Sysname-pki-domain-domain1] quit

M9000

IP network

220.0.10.200/24

GE0/1

GE0/2

220.0.10.100/24

192.200.0.1/24

Host B

F5000-S

192.200.0.2/24

3.2 配置思路

(1) 配置 M9000,主要思路如下: • 在 Ten-GigabitEthernet5/0/12 上启用 IPsec。 • 配置 IKE 安全提议时,启用证书认证方式。 • 配置去往 192.200.0.0/24 网段的路由。 (2) 配置 F5000-S,主要思路如下: • 在 GigabitEthernet0/1 上启用 IPsec。 • 配置 IKE 安全提议时,启用证书认证方式。 • 配置去往 192.100.0.0/24 网段的路由。

# 导入 CA 证书 m9000.cer。

[Sysname] pki import domain domain1 der ca filename m9000.cer The trusted CA's finger print is:

MD5 fingerprint:7B6F 9F0B F2E8 8336 935A FB5B 7D03 64E7 SHA1 fingerprint:2040 0532 2D90 817A 3E8F 5B47 DEBD 0A0E 5250 EB7D Is the finger print correct?(Y/N):y

H3C IPV6之ipsec+IKE野蛮模式典型组网配置案例

组网说明:本案例采用H3C HCL模拟器来模拟IPV6 IPSEC IKE+野蛮模式典型组网配置。

为了确保数据的传输安全,在R1与R2之间建立IPSEC VPN隧道采用野蛮模式。

最后R1与R2之间采用OSPFV3路由协议互联。

配置思路:1、按照网络拓扑图正确配置IP地址2、R1与R2之间运行OSPFV3路由协议3、R1与R2采用IPSEC IKE+野蛮模式建立VPN隧道。

配置过程:第一阶段调试(基础网络配置):SW1:<H3C>sysSystem View: return to User View with Ctrl+Z.[H3C]sysname SW1[SW1]int loopback 0[SW1-LoopBack0]ip address 3.3.3.3 32[SW1-LoopBack0]quit[SW1]ospfv3 1[SW1-ospfv3-1]import-route direct[SW1-ospfv3-1]router-id 3.3.3.3[SW1-ospfv3-1]quit[SW1]int gi 1/0/1[SW1-GigabitEthernet1/0/1]port link-mode route[SW1-GigabitEthernet1/0/1]des <connect to R2>[SW1-GigabitEthernet1/0/1]ipv6 address 3::2 64[SW1-GigabitEthernet1/0/1]ospfv3 1 area 0[SW1-GigabitEthernet1/0/1]quitR1:<H3C>sysSystem View: return to User View with Ctrl+Z. [H3C]sysname R1[R1]int loopback 0[R1-LoopBack0]ip address 1.1.1.1 32[R1-LoopBack0]quit[R1]ospfv3 1[R1-ospfv3-1]router-id 1.1.1.1[R1-ospfv3-1]import-route direct[R1-ospfv3-1]quit[R1]int gi 0/0[R1-GigabitEthernet0/0]ipv6 address 1::1 64 [R1-GigabitEthernet0/0]ospfv3 1 area 0[R1-GigabitEthernet0/0]quit[R1]int s 1/0[R1-Serial1/0]des <connect to R2>[R1-Serial1/0]ipv6 address 2::1 64[R1-Serial1/0]ospfv3 1 area 0[R1-Serial1/0]quitR2:<H3C>sysSystem View: return to User View with Ctrl+Z. [H3C]sysname R2[R2]int loopback 0[R2-LoopBack0]ip address 2.2.2.2 32[R2-LoopBack0]quit[R2]ospfv3 1[R2-ospfv3-1]import-route direct[R2-ospfv3-1]router-id 2.2.2.2[R2-ospfv3-1]quit[R2]int s 1/0[R2-Serial1/0]des <connect to R1>[R2-Serial1/0]ipv6 address 2::2 64[R2-Serial1/0]ospfv3 1 area 0[R2-Serial1/0]quit[R2]int gi 0/0[R2-GigabitEthernet0/0]des <connect to SW1> [R2-GigabitEthernet0/0]ipv6 address 3::1 64 [R2-GigabitEthernet0/0]ospfv3 1 area 0[R2-GigabitEthernet0/0]quit第一阶段测试:物理机填写IP地址:物理机能PING通SW1:第二阶段调试(IPSEC+IKE野蛮模式关键配置点):[R1]acl ipv6 advanced 3000[R1-acl-ipv6-adv-3000]rule 0 permit ipv6 source 1::/64 destination 3::/64 [R1-acl-ipv6-adv-3000]quit[R1]ike identity fqdn r1[R1]ike proposal 1[R1-ike-proposal-1]quit[R1]ike keychain james[R1-ike-keychain-james]pre-shared-key address ipv6 2::2 64 key simple james [R1-ike-keychain-james]quit[R1]ike profile james[R1-ike-profile-james]keychain james[R1-ike-profile-james]proposal 1[R1-ike-profile-james]match remote identity address ipv6 2::2[R1-ike-profile-james]exchange-mode aggressive[R1-ike-profile-james]quit[R1]ipsec transform-set james[R1-ipsec-transform-set-james]protocol esp[R1-ipsec-transform-set-james]encapsulation-mode tunnel[R1-ipsec-transform-set-james]esp authentication-algorithm md5[R1-ipsec-transform-set-james]esp encryption-algorithm des-cbc[R1-ipsec-transform-set-james]quit[R1]ipsec ipv6-policy james 1 isakmp[R1-ipsec-ipv6-policy-isakmp-james-1]security acl ipv6 3000[R1-ipsec-ipv6-policy-isakmp-james-1]transform-set james[R1-ipsec-ipv6-policy-isakmp-james-1]ike-profile james[R1-ipsec-ipv6-policy-isakmp-james-1]remote-address ipv6 2::2[R1-ipsec-ipv6-policy-isakmp-james-1]quit[R1]int s 1/0[R1-Serial1/0]ipsec apply ipv6-policy james[R1-Serial1/0]quitR2:[R2]acl ipv6 advanced 3000[R2-acl-ipv6-adv-3000]rule 0 permit ipv6 source 3::/64 destination 1::/64 [R2-acl-ipv6-adv-3000]quit[R2]ike identity fqdn r2[R2]ike proposal 1[R2-ike-proposal-1]quit[R2]ike keychain james[R2-ike-keychain-james]pre-shared-key hostname r1 key simple james[R2-ike-keychain-james]quit[R2]ipsec transform-set james[R2-ipsec-transform-set-james]protocol esp[R2-ipsec-transform-set-james]encapsulation-mode tunnel[R2-ipsec-transform-set-james]esp authentication-algorithm md5[R2-ipsec-transform-set-james]esp encryption-algorithm des-cbc[R2-ipsec-transform-set-james]quit[R2]ike profile james[R2-ike-profile-james]keychain james[R2-ike-profile-james]proposal 1[R2-ike-profile-james]match remote identity fqdn r1[R2-ike-profile-james]exchange-mode aggressive[R2-ike-profile-james]quit[R2]ipsec ipv6-policy-template james 1[R2-ipsec-ipv6-policy-template-james-1]security acl ipv6 3000 [R2-ipsec-ipv6-policy-template-james-1]ike-profile james [R2-ipsec-ipv6-policy-template-james-1]transform-set james [R2-ipsec-ipv6-policy-template-james-1]quit[R2]ipsec ipv6-policy james 1 isakmp template james[R2]int s 1/0[R2-Serial1/0]ipsec apply ipv6-policy james[R2-Serial1/0]quit第二阶段测试:查看R1的IPSEC显示信息:查看R2的IPSEC显示信息:物理机依然可以PING通SW1:SW1依然可以PING通物理机:至此,IPV6之IPSEC IKE+野蛮模式典型组网配置案例已完成!。

通过IPSec VPN实现分校区与主校区的互通

通过IPSec VPN实现古平岗校区和仙林校区的互联

配置校园网边界路由器的IPSec VPN,具体的配置命令如下: [Huawei]ike proposal 10 [Huawei-ike-proposal-10]encryption-algorithm 3des [Huawei-ike-proposal-10]authentication-algorithm md5 [Huawei-ike-proposal-10]dh group1 [Huawei-ike-proposal-10]authentication-method pre-share [Huawei-ike-proposal-10]quit [Huawei]ike peer 20 v1 [Huawei-ike-peer-20]pre-shared-key simple huawei [Huawei-ike-peer-20]ike-proposal 10

通过IPSec VPN实现古平岗校区和仙林校区的互联

1.1 实验拓扑: 打开上次任务保存的文档base-p10-t1,另存为base-p11-t1,本次实验我们将增加一些设

备并配置古平岗分校区和仙林主校区之间的数据加密传输,首先加入一台2811路由器并改名为古 平岗校区边界路由器,如图所示。

通过IPSec VPN实现古平岗校区和仙林校区的互联

别为192.168.8.1/24,192.168.9.1/24,配置命令行如下: <Huawei>sys [Huawei]int lo0 [Huawei-LoopBack0]ip add 192.168.8.1 255.255.255.0 [Huawei-LoopBack0]quit [Huawei]int lo1 [Huawei-LoopBack1]ip add 192.168.9.1 255.255.255.0 [Huawei-LoopBack1]quit

防火墙技术案例5_双机热备(负载分担)组网下的IPSec配置

【防火墙技术案例5】双机热备(负载分担)组网下的IPSec配置论坛的小伙伴们,大家好。

强叔最近已经开始在“侃墙”系列中为各位小伙伴们介绍各种VPN了。

说到VPN,小伙伴们肯定首先想到的是最经典的IPSec VPN,而且我想大家对IPSec的配置也是最熟悉的。

但是如果在两台处于负载分担状态下的防火墙上部署IPSec VPN又该如何操作呢?有什么需要注意的地方呢?本期强叔就为大家介绍如何在双机热备的负载分担组网下配置IPSec。

【组网需求】如下图所示,总部防火墙NGFW_C和NGFW_D以负载分担方式工作,其上下行接口都工作在三层,并与上下行路由器之间运行OSPF协议。

(本例中,NGFW是下一代防火墙USG6600的简称,软件版本为USG6600V100R001C10)现要求分支用户访问总部的流量受IPSec隧道保护,且NGFW_C处理分支A发送到总部的流量,NGFW_D 处理分支B发送到总部的流量。

当NGFW_C或NGFW_D中一台防火墙出现故障时,分支发往总部的流量能全部切换到另一台运行正常的防火墙。

【需求分析】针对以上需求,强叔先带小伙们做一个简要分析,分析一下我们面临的问题以及解决这个问题的方法。

1、如何使两台防火墙形成双机热备负载分担状态?两台防火墙的上下行业务接口工作在三层,并且连接三层路由器,在这种情况下,就需要在防火墙上配置VGMP组(即hrp track命令)来监控上下行业务接口。

如果是负载分担状态,则需要在每台防火墙上调动两个VGMP组(active组和standby组)来监控业务接口。

2、分支与总部之间如何建立IPSec隧道?正常状态下,根据组网需求,需要在NGFW_A与NGFW_C之间建立一条隧道,在NGFW_B与NGFW_D之间建立一条隧道。

当NGFW_C与NGFW_D其中一台防火墙故障时,NGFW_A和NGFW_B都会与另外一台防火墙建立隧道。

3、总部的两台防火墙如何对流量进行引导?总部的两台防火墙(NGFW_C与NGFW_D)通过路由策略来调整自身的Cost值,从而实现正常状态下来自NGFW_A的流量通过NGFW_C转发,来自NGFW_B的流量通过NGFW_D转发,故障状态下来自NGFW_A和NGFW_B的流量都通过正常运行的防火墙转发。

IPSec VPN(网关模式)配置指导

证方法等是否一致,及 IPSecSA 协商时间是否一致;

4、两端网关上配置的 IKE Peer 不正确:包括 IKE Peer 引用安全提议号是否正确,

隧道对端的 IP 地址是否正确,两端网关配置的验证字,协商模式以及指定的 ID 类型

是否一致;

5、两端网关上配置的保护网段错误;

6、两端网关上配置的 IPSec 安全提议不一致:包括 IPSec 安全提议采用的报文封

第1页

应用防火墙典型配置案例

公开

NAT 的内部网中可以有多个 IPSec 主机建立 VPN 通道进行通信。

1.1.1.2 网络拓扑

某企业两个分部的 FW 通过 Internet 采用 IPSec_VPN“网关-网关”模式建立互联, 实现 PC1 网段与 PC2 网段的互通。

③ Src:192.168.1.100 Dst:172.16.1.100

第6页

应用防火墙典型配置案例

公开

双方协商的安全提议中至少要有一对是相同的才能建立连接,默认(default)代表发送和接

受所有安全提议组合;

3、封装模式:只是传输层数据被用来计算 AH 或 ESP 头,AH 或 后面。通常,传输模式应用在两台主机之间的通讯,或一台主机和

Gige0_3 20.0.0.5/30

IPSecVPN通道 Internet

FW2

Gige0_3 30.0.0.5/30

Gige0_2 192.168.1.1/24

PC2 IP:192.168.1.100/24

GW:192.168.1.1

④ Src:172.16.1.100 Dst:192.168.1.100

Drop 代表直接丢弃该报文(Drop 一般用于防止 VPN 明文被传输到公网)。 (8) 访问:业务 > VPN > IPSec > IPSec VPN(系统配置),配置系统配置

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ipsec policy map1 10 isakmp

security acl 3000

ike-peer a

proposal tran1

#

interface Aux0

async mode flow

link-protocol ppp

#

interface Ethernet0/0/0

#

interface Ethernet0/0/1

#退回系统视图。

[FWA-ipsec-policy-isakmp-map1-10]quit

9)引用安全策略

#进入以太网接口视图。

[FWA]interface Ethernet1/0/0

#引用IPSec策略。

[FWA-Ethernet1/0/0]ipsec policy map1

配置FWB:与FWA配置相同

#引用ike-peer a。

[FWA-ipsec-policy-isakmp-map1-10]ike-peer a

#引用名为tran1的安全提议。

[FWA-ipsec-policy-isakmp-map1-10]proposal tran1

#引用组号为3000的ACL。

[FWA-ipsec-policy-isakmp-map1-10]security acl 3000

firewall packet-filter default permit interzone local untrust direction outbound

#

nat alg enable ftp

nat alg enable dns

nat alg enable icmp

nat alg enable netbios

11.6

FWA的配置

<FWA>display current-configuration

#

acl number 3000

rule 0 permit ip source 10.0.0.0 0.0.0.255 destination 10.0.1.0 0.0.0.255

acl number 3001

rule 0 permit ip source 10.0.1.0 0.0.0.255

ike sa keepalive-timer interval 30

ike sa keepalive-timer timeout90

11

配置采用IKE方式建立SA, IKE自动协商方式相对比较简单,只需要配置好IKE协商安全策略的信息,由IKE自动协商来创建和维护安全联盟。当与Eudemon进行通信的对等体设备数量较少时,或是在小型静态环境中,手工配置安全联盟是可行的,但不推荐。对于小、中、大型的动态网络环境中,我们都推荐使用IKE协商建立安全联盟。第一节介绍点到点网络结构,使用IKE建立SA的典型配置

#

user-interface con 0

user-interface aux 0

authentication-mode none

user-interface vty 0 4

#

return

FWB的配置

<FWB>display current-configuration

#

sysname FWB

#

firewall packet-filter default permit interzone local untrust direction inbound

des为默认ESP协议的加密算法,可以不配置

#退回系统视图

[FWA-ipsec-proposal-tran1]quit

6)配置IKE提议。

[FWA]ike proposal 10

#配置使用pre-shared-key验证方法。

[FWA-ike-proposal-10]authentication-method pre-share

undo nat alg enable rtsp

firewall permit sub-ip

#

firewall statistic system enable

#

ike proposal 10

#

ike peer b

pre-shared-key huawei

ike-proposal 10

remote-address 200.0.0.1

#

ipsec proposal tran1

#

ipsec policy map1 10 isakmp

security acl 3000

ike-peer b

proposal tran1

#

interface Aux0

async mode flow

link-protocol ppp

[FWA]ipsec proposal tran1

#配置安全协议。

[FWA-ipsec-proposal-tran1]transform esp

Esp为默认安全协议,可以不配置

#配置报文封装类型。

[FWA-ipsec-proposal-tran1]encapsulation-mode tunnel

Tunnel为默认封装类型,可以不配置

#

interface Ethernet1/0/3

#

interface Ethernet1/0/4

#

interface Ethernet1/0/5

#

interface Ethernet1/0/6

#

interface Ethernet1/0/7

#

interface GigabitEthernet4/0/0

#

interface Ethernet1/0/0

ip address 200.0.0.1 255.255.255.0

ipsec policy map1

#

interface Ethernet1/0/1

ip address 10.0.0.1 255.255.255.0

#

interface Ethernet1/0/2

pre-shared-key验证方法为默认验证方法,可以不配置

#配置使用SHA1验证算法。

[FWA-ike-proposal-10]authentication-algorithmsha1

Sha1为默认验证算法,可以不配置

#配置ISAKMP SA的生存周期为86400秒。

[FWA-ike-proposal-10]sa duration86400

11.1

图11IKE点到点网络典型组网图

11.2

PC1与PC2之间进行安全通信,在FWA与FWB之间使用IKE自动协商建立安全通道。

在FWA和FWB上均配置序列号为10的IKE提议。

为使用pre-shared key验证方法的提议配置验证字。

FWA与FWB均为固定公网地址

11.3

设备型号:Eudemon100/100S/200/200S, Eudemon300/500/1000, USG50/3000/5000实验设备: FWA Eudemon500 FWB Eudemon200

[FWA]firewall packet-filter default permit interzone local untrust

配置Local和Untrust域间缺省包过滤规则的目的为允许IPSec隧道两端设备通信,使其能够协商SA。

5)配置IPSec安全提议

#创建名为tran1的IPSec提议。

#

interface NULL0

#

firewall zone local

set priority 100

#

firewall zone trust

set priority 85

add interface Ethernet1/0/1

#

firewall zone untrust

set priority 5

[FWA-acl-adv-3000]quit

[FWA]acl 3001

[FWA-acl-adv-3001]rule permit ip source 10.0.1.0 0.0.0.255

[FWA-acl-adv-3001]quit

3)配置trust与untrust域间包过滤规则

[FWA]firewall interzone trust untrust

软件版本:V2R1及以上实验版本Eudemon500V200R006C02B059Eudemon200V200R001B01D036

11.4

1)防火墙基本配置,包括IP地址,安全域

2)配置公网路由,一般情况下,防火墙上配置静态路由

3)定义用于包过滤和加密的数据流

4)域间通信规则

5)配置IPSec安全提议

#

sysname FWA

#

firewall packet-filter default permit interzone local untrust direction inbound

firewall packet-filter default permit interzone local untrust direction outbound

[FWA-interzone-trust-untrust]packet-filter 3000 outbound

[FWA-interzone-trust-untrust]packet-filter 3001 inbound

[FWA-interzone-trust-untrust]quit

4)配置untrust与local域间包过滤规则

86400秒为默认AKMP SA的生存周期

#退回系统视图。