CMSR系列路由器IPsec典型配置举例V

IPsec协议的策略配置实例

IPsec协议的策略配置实例IPsec(Internet Protocol Security)是一种用于保护IP数据包传输安全的协议。

通过对数据进行加密、身份认证和完整性验证,IPsec协议可以有效地防止数据在传输过程中的被窃听、篡改和伪造。

在实际应用中,合理的策略配置对于IPsec协议的安全性和性能发挥至关重要。

本文将介绍一个IPsec协议策略配置的实例,以帮助读者更好地理解如何使用IPsec协议来保护网络通信。

一、确定安全需求与目标在配置IPsec策略之前,首先应该明确实际安全需求和目标。

例如,我们可能希望保护公司内部局域网与外部网络之间的通信安全,防止敏感信息泄露和未经授权的访问。

基于这样的需求,我们可以制定以下目标:1. 加密通信:确保数据在传输中是加密的,使得窃听者无法获得明文内容。

2. 身份认证:确保通信双方的身份是合法的,避免冒充和中间人攻击。

3. 完整性验证:确保传输的数据没有被篡改或损坏。

二、选择合适的IPsec策略根据实际需求和目标,选择合适的IPsec策略是关键步骤之一。

常见的IPsec策略有两种:传输模式(Transport Mode)和隧道模式(Tunnel Mode)。

传输模式一般用于主机到主机的通信,仅保护IP数据包的有效载荷(Payload),对IP头部不进行处理。

而隧道模式则用于网络到网络的通信,对整个IP数据包进行加密和认证。

根据我们的需求,我们选择隧道模式,以保护整个网络之间的通信安全。

三、配置IPsec策略在选择好IPsec策略之后,我们可以开始配置IPsec协议以实现所需的保护措施。

配置步骤如下:1. 配置IPsec策略目的地我们需要明确需要保护的网络通信源和目的地。

例如,我们希望保护本地局域网(192.168.1.0/24)与远程办公地点(10.0.0.0/24)之间的通信安全。

2. 生成必要的密钥和证书IPsec协议使用密钥进行加密和认证。

我们需要生成用于隧道模式的加密密钥和身份认证密钥。

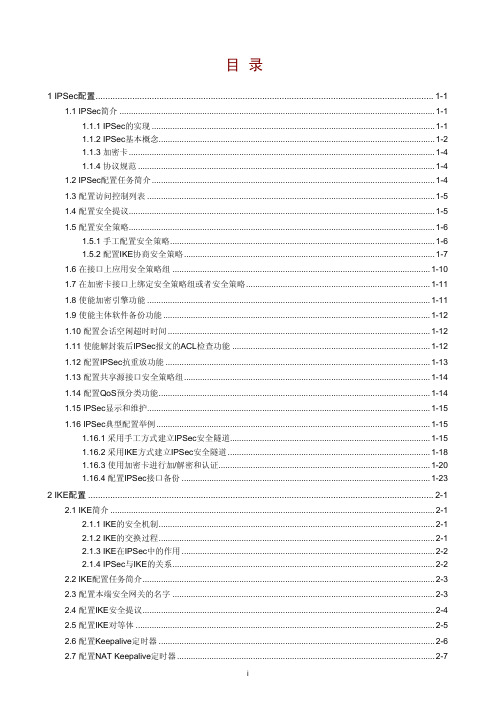

H3C MSR系列路由器 IPSec配置

MSR系列路由器总部双出口固定IP、分支动态地址IPSec备份

MSR系列路由器总部双出口固定IP、分支动态地址IPSec备份MSR系列路由器总部双出口固定IP、分支动态地址IPSec备份一、组网:二、客户需求总部使用联通、电信双出口,分支单出口。

要求总部和分支之间通过IPSec建立VPN,并进行相互备份。

部分分支与总部联通线路相连,电信链路作为备份;另一部分与总部电信线路相连,联通线路作为备份。

假设RTC是优选电信线路,RTD是优选联通线路。

三、设计方案地址,路由设计:1.假设分支和总部合起来不超过126个,那么所有Loopback可以使用一个192.168.254.0的C类网段,如果超过,就使用192.168.254.0和192.168.253.0两个C网段。

2.所有Loopback0对应联通线路,从192.168.254.1至192.168.254.126,如总部可以使用192.168.254.1,其余分支从2至126。

3.所有Loopback1对应电信线路,从192.168.254.129至192.168.253.254,如总部可以使用192.168.254.129,其余分支从130至254。

4.总部和各分支的Loopback0作为源、目的建立一条GRE隧道,tunnel编号从2至126,对应分支loopback0地址末端,便于记忆,该隧道只从联通线路建立。

5.总部和各分支的Loopback1作为源、目的建立一条GRE隧道,tunnel编号从130至254,对应分支loopback1地址末端,便于记忆,该隧道只从电信线路建立。

6.在GRE隧道上配置Keeplive,用于监测tunnel接口状态,使用Keeplive后就不需要使用NQA探测了。

7.总部配置各Loopback0路由ip routing-table 192.168.254.0 25 联通出口。

8.总部配置各Loopback1路由ip routing-table 192.168.254.128.0 25 电信出口。

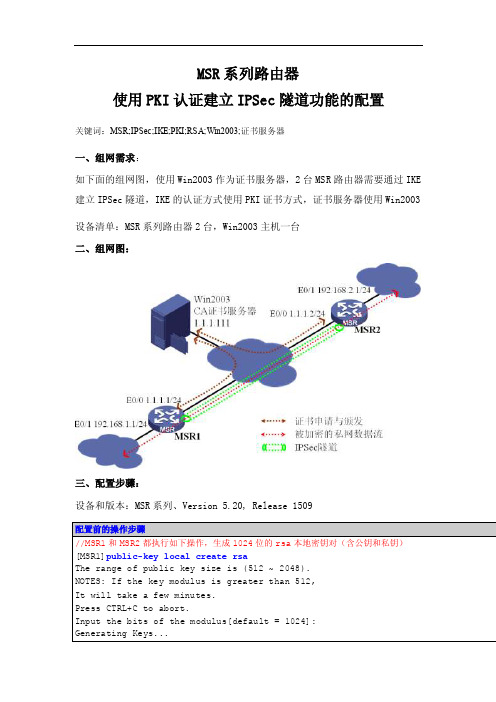

MSR系列路由器使用PKI认证建立IPSec隧道功能的配置(学习资料)..

# //定义安全流量的 ACL acl number 3000 rule 0 permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255 # interface Ethernet0/0 port link-mode route ip address 1.1.1.2 255.255.255.0

%Dec 20 21:02:29:02 2006 2 PKI/4/Local_Cert_Request:Request local certificate of //上述信息提示本地证书获取成功,第三步,获取 CRL,可以检查同一个 CA 签名的证书是否过期 [MSR2]pki retrieval-crl domain h3c Connecting to server for retrieving CRL. Please wait a while..... CRL retrieval success! [MSR2] %Dec 20 21:03:59:211 2006 MSR2 PKI/4/Update_CRL:Update CRL of the domain h3c succ %Dec 20 21:03:59:212 2006 MSR2 PKI/4/Retrieval_CRL:Retrieval CRL of the domain h3 [MSR2] //显示 CA 证书 [MSR2]dis pki cert ca d h3c Certificate:

# //定义 IKE 提议,序号为 1,优先度最高,使用 rsa 签名方式认证 ike proposal 1 authentication-method rsa-signature # //pki 实体 msr2 pki entity msr2

HCMSR系列路由器IPsec典型配置举例V

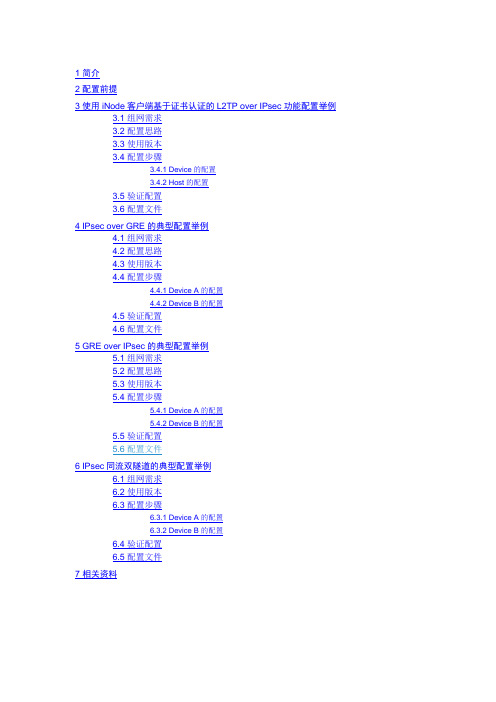

7 相关资料1 简介本文档介绍IPsec的典型配置举例。

2 配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IPsec特性。

3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例3.1 组网需求如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求:•通过L2TP隧道访问Corporate network。

•用IPsec对L2TP隧道进行数据加密。

•采用RSA证书认证方式建立IPsec隧道。

图1 基于证书认证的L2TP over IPsec配置组网图3.2 配置思路由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。

3.3 使用版本本举例是在R0106版本上进行配置和验证的。

3.4 配置步骤3.4.1 Device的配置(1) 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址。

<Device> system-view[Device] interface gigabitethernet 2/0/1[Device-GigabitEthernet2/0/1] ip address 192.168.100.50 24[Device-GigabitEthernet2/0/1] quit# 配置接口GigabitEthernet2/0/2的IP地址。

[Device] interface gigabitethernet 2/0/2[Device-GigabitEthernet2/0/2] ip address 102.168.1.11 24[Device-GigabitEthernet2/0/2] quit# 配置接口GigabitEthernet2/0/3的IP地址。

H3CMSR系列路由器IPsec典型配置举例(V7)

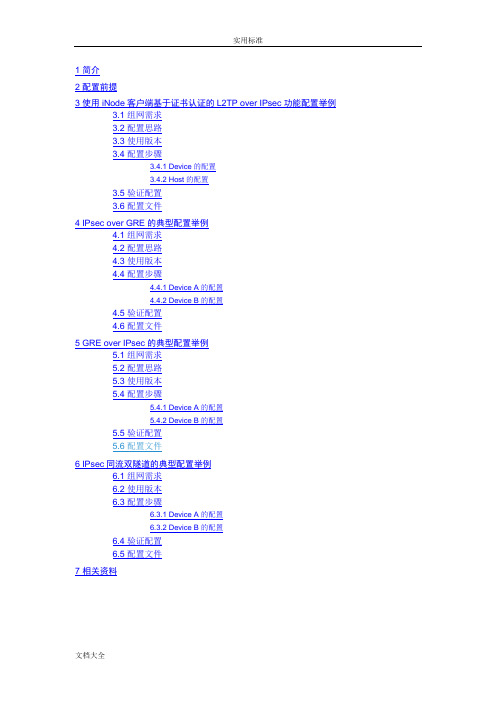

7 相关资料1 简介本文档介绍IPsec的典型配置举例。

2 配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IPsec特性。

3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例3.1 组网需求如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求:•通过L2TP隧道访问Corporate network。

•用IPsec对L2TP隧道进行数据加密。

•采用RSA证书认证方式建立IPsec隧道。

图1 基于证书认证的L2TP over IPsec配置组网图3.2 配置思路由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。

3.3 使用版本本举例是在R0106版本上进行配置和验证的。

3.4 配置步骤3.4.1 Device的配置(1) 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址。

<Device> system-view[Device] interface gigabitethernet 2/0/1[Device-GigabitEthernet2/0/1] ip address 192.168.100.50 24[Device-GigabitEthernet2/0/1] quit# 配置接口GigabitEthernet2/0/2的IP地址。

[Device] interface gigabitethernet 2/0/2[Device-GigabitEthernet2/0/2] ip address 102.168.1.11 24[Device-GigabitEthernet2/0/2] quit# 配置接口GigabitEthernet2/0/3的IP地址。

Cisco路由器IPsec配置

以下为路由器A的配置,路由器B只需对相应配置作更改即可1:配置IKErouter(config)# crypto isakmp enable #启用IKE(默认是启动的)router(config)# crypto isakmp policy 100 #建立IKE策略,优先级为100router(config-isakmp)# authentication pre-share #使用预共享的密码进行身份验证router(config-isakmp)# encryption des #使用des加密方式router(config-isakmp)# group 1 #指定密钥位数,group 2安全性更高,但更耗cpu router(config-isakmp)# hash md5 #指定hash算法为MD5(其他方式:sha,rsa)router(config-isakmp)# lifetime 86400 #指定SA有效期时间。

默认86400秒,两端要一致以上配置可通过show crypto isakmp policy显示。

VPN两端路由器的上述配置要完全一样。

2:配置Keysrouter(config)# crypto isakmp key cisco1122 address 10.0.0.2--(设置要使用的预共享密钥和指定vpn另一端路由器的IP地址)3:配置IPSECrouter(config)# crypto ipsec transform-set abc esp-des esp-md5-hmac配置IPSec交换集abc这个名字可以随便取,两端的名字也可不一样,但其他参数要一致。

router(config)# crypto ipsec security-association lifetime 86400ipsec安全关联存活期,也可不配置,在下面的map里指定即可router(config)# access-list 110 permit tcp 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255router(config)# access-list 110 permit tcp 172.16.2.0 0.0.0.255 172.16.1.0 0.0.0.2554.配置IPSEC加密映射router(config)# crypto map mymap 100 ipsec-isakmp 创建加密图router(config-crypto-map)# match address 110 用ACL来定义加密的通信router(config-crypto-map)# set peer 10.0.0.2 标识对方路由器IP地址router(config-crypto-map)# set transform-set abc 指定加密图使用的IPSEC交换集router(config-crypto-map)# set security-association lifetime 86400router(config-crypto-map)# set pfs group 15.应用加密图到接口router(config)# interface ethernet0/1router(config-if)# crypto map mymap相关知识点:对称加密或私有密钥加密:加密解密使用相同的私钥DES--数据加密标准data encryption standard3DES--3倍数据加密标准triple data encryption standardAES--高级加密标准advanced encryption standard一些技术提供验证:MAC--消息验证码 message authentication codeHMAC--散列消息验证码 hash-based message authentication codeMD5和SHA是提供验证的散列函数对称加密被用于大容量数据,因为非对称加密站用大量cpu资源非对称或公共密钥加密:RSA rivest-shamir-adelman用公钥加密,私钥解密。

H3C MSR系列路由器典型配置举例(V7)-6W100-整本手册

1 典型配置举例导读H3C MSR系列路由器典型配置举例(V7)共包括63个文档,介绍了基于Comware V7软件版本的MSR系列路由器软件特性的典型配置举例,包含组网需求、配置步骤、验证配置和配置文件等内容。

1.1 适用款型本手册所描述的内容适用于MSR系列路由器中的如下款型:款型MSR 5600 MSR 56-60 MSR 56-80MSR 3600 MSR 36-10 MSR 36-20 MSR 36-40 MSR 36-60 MSR3600-28 MSR3600-51MSR 2600 MSR 26-301.2 内容简介典型配置举例中特性的支持情况与MSR系列路由器的款型有关,关于特性支持情况的详细介绍,请参见《H3C MSR 系列路由器配置指导(V7)》和《H3C MSR 系列路由器命令参考(V7)》。

手册包含的文档列表如下:编号名称1H3C MSR系列路由器作为TFTP client升级版本的典型配置举例(V7)2H3C MSR系列路由器作为FTP client升级版本的典型配置举例(V7)3H3C MSR系列路由器作为FTP server升级版本的典型配置举例(V7)4H3C MSR系列路由器采用Boot ROM TFTP方式升级方法的典型配置举例(V7)5H3C MSR系列路由器内网用户通过NAT地址访问地址重叠的外网典型配置举例(V7)6H3C MSR系列路由器内网用户通过NAT地址访问内网服务器典型配置举例(V7)7H3C MSR系列路由器内部服务器负载分担典型配置举例(V7)8H3C MSR系列路由器NAT DNS mapping典型配置举例(V7)9H3C MSR系列路由器定时执行任务典型配置举例(V7)10H3C MSR系列路由器RBAC典型配置举例(V7)11H3C MSR系列路由器以太网链路聚合典型配置举例(V7)12H3C MSR系列路由器端口隔离典型配置举例(V7)13H3C MSR系列路由器VLAN典型配置举例(V7)14H3C MSR系列路由器QinQ典型配置举例(V7)15H3C MSR系列路由器PPP典型配置案例(V7)16H3C MSR系列路由器建立LAC-Auto-Initiated模式L2TP隧道典型配置举例(V7) 17H3C MSR系列路由器建立Client-Initiated模式L2TP隧道的典型配置举例(V7) 18H3C MSR系列路由器L2TP多实例典型配置举例(V7)19H3C MSR系列路由器L2TP多域接入典型配置举例(V7)20H3C MSR系列路由器L2TP over IPsec典型配置举例(V7)21H3C MSR系列路由器AAA典型配置举例(V7)22H3C MSR系列路由器802.1X本地认证典型配置举例(V7)23H3C MSR系列路由器802.1X结合Radius服务器典型配置举例(V7)24H3C MSR系列路由器IPsec典型配置举例(V7)25H3C MSR系列路由器Portal典型配置举例(V7)26H3C MSR系列路由器SSH典型配置举例(V7)27H3C MSR系列路由器OSPF典型配置举例(V7)28H3C MSR系列路由器IS-IS典型配置举例(V7)29H3C MSR系列路由器OSPFv3典型配置举例(V7)30H3C MSR系列路由器IPv6 IS-IS典型配置举例(V7)31H3C MSR系列路由器BGP基础典型配置举例(V7)32H3C MSR系列路由器路由策略典型配置举例(V7)33H3C MSR系列路由器策略路由典型配置举例(V7)34H3C MSR系列路由器Tcl脚本典型配置举例(V7)35H3C MSR系列路由器GRE和OSPF结合使用典型配置举例(V7)36H3C MSR系列路由器IPv6 over IPv4 GRE隧道典型配置举例(V7)37H3C MSR系列路由器ISATAP和6to4相结合使用的典型配置举例(V7)38H3C MSR系列路由器IPv6手动隧道+OSPFv3功能的典型配置举例(V7)39H3C MSR系列路由器授权ARP功能典型配置举例(V7)40H3C MSR系列路由器ARP防攻击特性典型配置举例(V7)41H3C MSR系列路由器ACL典型配置举例(V7)42H3C MSR系列路由器流量监管典型配置举例(V7)43H3C MSR系列路由器流量整形典型配置举例(V7)44H3C MSR系列路由器基于控制平面应用QoS策略典型配置举例(V7)45H3C MSR系列路由器IGMP Snooping典型配置举例(V7)46H3C MSR系列路由器IGMP典型配置举例(V7)47H3C MSR系列路由器组播VPN配置举例(V7)48H3C MSR系列路由器MPLS基础典型配置举例(V7)49H3C MSR系列路由器MPLS L3VPN典型配置举例(V7)50H3C MSR系列路由器HoVPN典型配置举例(V7)51H3C MSR系列路由器MPLS TE典型配置举例(V7)52H3C MSR系列路由器MPLS OAM典型配置举例(V7)53H3C MSR系列路由器作为重定向服务器反向Telnet的典型配置举例(V7)54H3C MSR系列路由器BFD典型配置举例(V7)55H3C MSR系列路由器VRRP典型配置举例(V7)56H3C MSR系列路由器SNMP典型配置举例(V7)57H3C MSR系列路由器Sampler结合IPv4 NetStream使用典型配置举例(V7)58H3C MSR系列路由器NQA典型配置举例(V7)59H3C MSR系列路由器EAA监控策略典型配置举例(V7)60H3C MSR系列路由器NTP典型配置举例(V7)61H3C MSR系列路由器RMON统计功能典型配置举例(V7)62H3C MSR系列路由器终端为流接入方式且应用为流连接方式典型配置举例(V7) 63H3C MSR系列路由器终端为TCP接入且应用为TCP连接方式典型配置举例(V7)H3C MSR系列路由器作为TFTP client升级版本的典型配置举例(V7)Copyright © 2014 杭州华三通信技术有限公司版权所有,保留一切权利。

MSR路由器IPSEC和L2TP OVER IPSEC同时接入的配置

L2TP OVER IPSEC同时接入的配置

关键字:IPSEC L2TP

一、组网需求:

总部出口路由器ZB是MSR3020,分支机构出口路由器FB是MSR2010;分支机构通过IPSEC与总部内网互通,外出员工通过L2TP OVER IPSEC远程接入总部。

二、组网图:

三、配置步骤:

ipsec policy-template fenzhi 1

ike-peer tofenzhi

proposal tofenzhi

//创建IPSEC策略

ipsec policy ipsec 1 isakmp template pc

#

ipsec policy ipsec 2 isakmp template fenzhi

authorization-attribute level 3

sቤተ መጻሕፍቲ ባይዱrvice-type ppp

//配置L2TPgroup组

l2tp-group 1

allow l2tp virtual-template 0 remote lac

tunnel password simple 123456

tunnel name lns

#

ike proposal 2

//创建IKE对等体

ike peer topc

exchange-mode aggressive

proposal 2

pre-shared-key simple 123456

id-type name

remote-name pc

local-name local

nat traversal

ip address 1.1.1.2 255.255.255.0

MSR系列路由器pppoe拨号接口配置IPSec功能案例

MSR系列路由器拨号接口上配置IPSec功能的配置关键词:MSR;PPP;PAP;PPPoE;Client;Server;Dialer;IPSec;IKE

一、组网需求:

PPPoE Client和PPPoE Server通过PPPoE建立拨号关系,双方在拨号接口和虚模板上配置IPSec策略,使两边的私有数据得以加密传送

设备清单:MSR系列路由器2台

二、组网图:

三、配置步骤:

设备和版本:MSR系列、Version 5.20, Release 1509

四、配置关键点:

1) PPPoE Client和PPPoE Server可以参见《MSR系列路由器PPPoE Client功能的配置》,PAP认证可以参见PPP认证典型配置;

2) 当PPPoE Server没有为PPP认证用户指定认证域时,地址池配置在全局视图下;

3) IKE发起方PPPoE Client必须指定接收方PPPoE Server的地址;

4) IKE接收方PPPoE Server可以指定对方所属的地址范围;

5) IPSec的配置除了IKE Peer配置部分可以参考《MSR系列路由器IPSec + IKE 功能的配置》;

6) 发起方和接收方IPSec策略分别绑定在Dialer0和Virtual-Template0下;

7) 双方通过配置静态路由将内网流量引入到Dialer0和Virtual-Template0。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

C M S R系列路由器I P s e c典型配置举例V文件排版存档编号:[UYTR-OUPT28-KBNTL98-UYNN208]1?简介本文档介绍IPsec的典型配置举例。

2?配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IPsec特性。

3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例3.1?组网需求如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求:通过L2TP隧道访问Corporate network。

用IPsec对L2TP隧道进行数据加密。

采用RSA证书认证方式建立IPsec隧道。

图1基于证书认证的L2TP over IPsec配置组网图3.2?配置思路由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity为dn,指定从本端证书中的主题字段取得本端身份。

3.3?使用版本本举例是在R0106版本上进行配置和验证的。

3.4?配置步骤3.4.1?Device的配置(1)配置各接口IP地址#配置接口GigabitEthernet2/0/1的IP地址。

<Device> system-view[Device] interface gigabitethernet 2/0/1[Device-GigabitEthernet2/0/1] quit#配置接口GigabitEthernet2/0/2的IP地址。

[Device] interface gigabitethernet 2/0/2[Device-GigabitEthernet2/0/2] quit#配置接口GigabitEthernet2/0/3的IP地址。

[Device] interface gigabitethernet 2/0/3[Device-GigabitEthernet2/0/3] quit(2)配置L2TP#创建本地PPP用户l2tpuser,设置密码为hello。

[Device] local-user l2tpuser class network[Device-luser-network-l2tpuser] password simple hello [Device-luser-network-l2tpuser] service-type ppp[Device-luser-network-l2tpuser] quit#配置ISP域system对PPP用户采用本地验证。

[Device] domain system[Device-isp-system] authentication ppp local[Device-isp-system] quit#启用L2TP服务。

[Device] l2tp enable#创建接口Virtual-Template0,配置接口的IP地址为。

[Device] interface virtual-template 0#配置PPP认证方式为PAP。

[Device-Virtual-Template0] ppp authentication-mode pap #配置为PPP用户分配的IP地址为。

[Device-Virtual-Template0] quit#创建LNS模式的L2TP组1。

[Device] l2tp-group 1 mode lns#配置LNS侧本端名称为lns。

[Device-l2tp1] tunnel name lns#关闭L2TP隧道验证功能。

[Device-l2tp1] undo tunnel authentication#指定接收呼叫的虚拟模板接口为VT0。

[Device-l2tp1] allow l2tp virtual-template 0[Device-l2tp1] quit(3)配置PKI证书#配置PKI实体security。

[Device] pki entity security[Device-pki-entity-security] common-name device[Device-pki-entity-security] quit#新建PKI域。

[Device] pki domain headgate[Device-pki-domain-headgate] ca identifier LYQ[Device-pki-domain-headgate] certificate request from ra [Device-pki-domain-headgate] certificate request entity security[Device-pki-domain-headgate] undo crl check enable[Device-pki-domain-headgate]public-key rsa general name abc length 1024[Device-pki-domain-headgate] quit#生成RSA算法的本地密钥对。

[Device] public-key local create rsa name abcThe range of public key modulus is (512 ~ 2048).If the key modulus is greater than 512,it will take a few minutes.Press CTRL+C to abort.Input the modulus length [default = 1024]:Generating Keys... ..........................++++++.++++++Create the key pair successfully.#获取CA证书并下载至本地。

[Device] pki retrieve-certificate domain headgate caThe trusted CA's finger print is:MD5 fingerprint:8649 7A4B EAD5 42CF 5031 4C99 BFS3 2A99SHA1 fingerprint:61A9 6034 181E 6502 12FA 5A5F BA12 0EA0 5187 031CIs the finger print correct(Y/N):yRetrieved the certificates successfully.#手工申请本地证书。

[Device] pki request-certificate domain headgateStart to request general certificate ...Certificate requested successfully.(4)配置IPsec隧道#创建IKE安全提议。

[Device] ike proposal 1[Device-ike-proposal-1] authentication-method rsa-signature [Device-ike-proposal-1] encryption-algorithm 3des-cbc [Device-ike-proposal-1] dh group2[Device-ike-proposal-1] quit#配置IPsec安全提议。

[Device] ipsec transform-set tran1[Device-ipsec-transform-set-tran1] esp authentication-algorithm sha1[Device-ipsec-transform-set-tran1] esp encryption-algorithm 3des[Device-ipsec-transform-set-tran1] quit#配置IKE profile。

[Device] ike profile profile1[Device-ike-profile-profile1] local-identity dn[Device-ike-profile-profile1] certificate domain headgate [Device-ike-profile-profile1] proposal 1[Device-ike-profile-profile1] match remote certificate device[Device-ike-profile-profile1] quit#在采用数字签名认证时,指定总从本端证书中的主题字段取得本端身份。

[Device]ike signature-identity from-certificate#创建一条IPsec安全策略模板,名称为template1,序列号为1。

[Device]ipsec policy-template template1 1[Device-ipsec-policy-template-template1-1] transform-set tran1[Device-ipsec-policy-template-template1-1] ike-profile profile1[Device-ipsec-policy-template-template1-1] quit#引用IPsec安全策略模板创建一条IPsec安全策略,名称为policy1,顺序号为1。

[Device] ipsec policy policy1 1 isakmp template template1 #在接口上应用IPsec安全策略。

[Device] interface gigabitethernet 2/0/2[Device-GigabitEthernet2/0/2] ipsec apply policy policy1 [Device-GigabitEthernet2/0/2] quit3.4.2?Host的配置(1)从证书服务器上申请客户端证书#登录到证书服务器:,点击“申请一个证书”。

图1进入申请证书页面#点击“高级证书申请”。

图2高级证书申请#选择第一项:创建并向此CA提交一个申请。