h3cmsr系列路由器ipsec典型配置举例

基于h3c路由器的IPSEC_VPN

加密

• ESP模式下:

IPSec与NAT

启用IPSec NAT穿越后,会在ESP头前增加 一个UDP头,就可以进行端口映射。

NAT:可以改端 口号了,太棒了

IP头

新UDP头 ESP头

TCP/UDP端口

数据

ESP trailer ESP auth

加密

目

• VPN简介 • IPSec VPN

IPSec基础

不支持

MPLS VPN 第二层和第 三层之间 不支持

对设备的要求 只要求边 缘设备支 持L2TP

只要求边 要求边缘设 缘设备支 备和核心设 持IPSec 备都支持 MPLS

目

• VPN简介 • IPSec VPN

IPSec基础

录

端到端IPSec VPN的工作原理及配置 Easy VPN(远程接入VPN)的工作原理及配置

数字 证书

数字签名认证

本地

对称 密钥

+ ID

对称 密钥

Information + 身份信息

远端

+ 身份信息

Hash 数字签名 私钥

Hash_I

Hash 2

Hash

加密

Internet

1

=

解密

公钥 数字 证书

Hash_I

数字 证书

+

数字签名

IPSec框架结构

IPSec框架

IPSec安全协议 加密

可选择的算法

IPSec

• IPSec只能工作在IP层,要求乘客协议和承 载协议都是IP协议

新增加的IP头

必须是IP协议

IPSec头

被封装的原始IP包 必须是IP协议

H3C-MSR路由器配置

H3C-MSR路由器配置配置(pèizhì)telnet登录(dēnɡlù)telnet server enable创建本地(běndì)账号与密码local-user adminpassword simple hnjb8013user-interface vty 0 4authentication-mode schemauser-role level-15配置(pèizhì)WAN口地址(dìzhǐ)<H3C>system-view2)设置内网网关设置(shèzhì)DHCP<H3C>system-view[H3C]dhcp server ip-pool 1[H3C-dhcp-pool-1]network 192.168.1.0 mask 255.255.255.0[H3C-dhcp-pool-1]gateway-list 192.168.1.1[H3C-dhcp-pool-1]address range 192.168.1.2 192.168.1.200地点(dìzhǐ)池[H3C-dhcp-pool-1]dns-list202.106.0.20 114.114.114.114//具体(jùtǐ)的运营商DNS地址(dìzhǐ)[H3C-dhcp-pool-1]quit5)配置默许路由[H3C]ip route-static 0.0.0.0 0.0.0.0 119.57.73.65//下一跳地址配置运营商分配的网关地址Nat一对一NAT<H3C>system-viewNAT端口映照<H3C>system-viewnat server protocol tcp global 119.57.73.67 5366 inside 192.168.1.67 5366nat server protocol tcp global 119.57.73.67 5367 inside 192.168.1.67 5367nat server protocol tcp global 119.57.73.67 8081 inside 192.168.1.244 8081nat server protocol tcp global 119.57.73.67 8123 inside 192.168.1.250 8443nat server protocol tcp global 119.57.73.67 inside 192.168.1.88 3389L2TP over ipsec1.开启(kāiqǐ)L2TP功能(gōngnéng)。

H3CMSR路由器IKEDPD功能的配置

H3CMSR路由器IKEDPD功能的配置

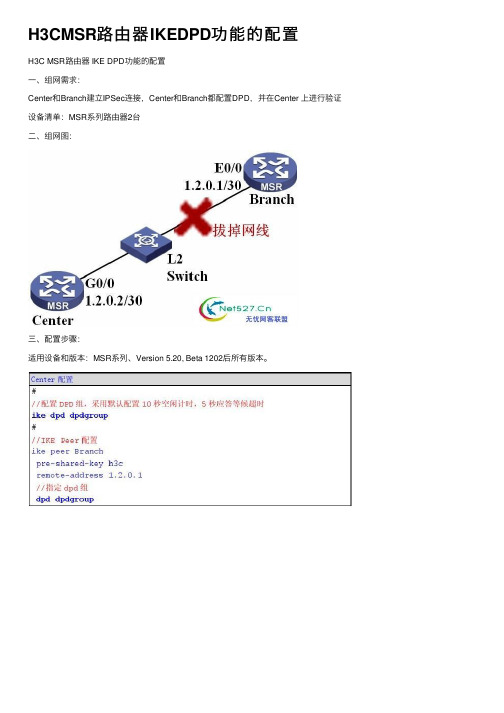

H3C MSR路由器 IKE DPD功能的配置

⼀、组⽹需求:

Center和Branch建⽴IPSec连接,Center和Branch都配置DPD,并在Center 上进⾏验证设备清单:MSR系列路由器2台

⼆、组⽹图:

三、配置步骤:

适⽤设备和版本:MSR系列、Version 5.20, Beta 1202后所有版本。

四、配置关键点:

1) DPD实验不要采⽤2台设备直连⽅式,在这种⽅式下把⽹线,链路层Down,不会有路由,所以⽤于触发IPSec的包不会发送到接⼝,因⽽也不能触发任何IPSec模块。

2) DPD并不是⾃始⾄终地周期性发送,⽽是通过空闲定时器机制,在每接收到⼀个IPSec加密的包后就重置这个包对应IKE SA的空闲定时器,如果空闲定时器计时开始到计时结束过程都没有接收到该SA对应的加密包,那么下⼀次有IP 包要被这个SA加密发送或接收到加密包之前就需要使⽤DPD来检测对⽅是否存活。

3) DPD检测主要靠超时计时器,超时计时器⽤于判断是否再次发起请求,⼀般来说连续发出3次请求(请求->超时->请求->超时->请求->超时)都没有收到任何DPD应答就应该删除SA,后续如需继续发送加密数据包就需要重新协商SA,如果此时收到加密数据包表明是原来SA的会通知对端重新协商SA。

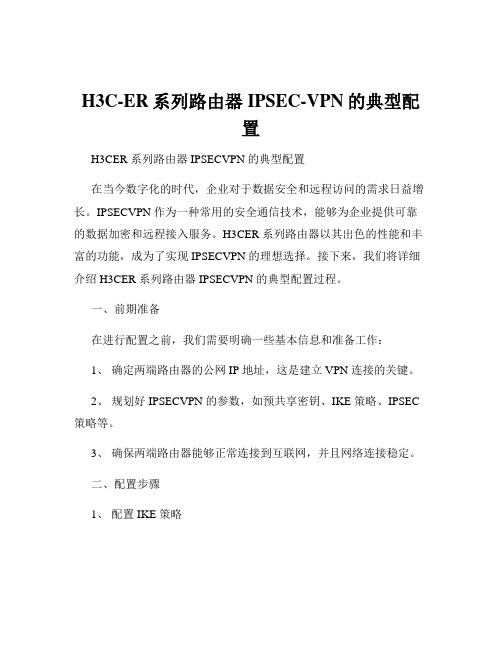

H3C-ER系列路由器IPSEC-VPN的典型配置

H3C-ER系列路由器IPSEC-VPN的典型配置H3CER 系列路由器 IPSECVPN 的典型配置在当今数字化的时代,企业对于数据安全和远程访问的需求日益增长。

IPSECVPN 作为一种常用的安全通信技术,能够为企业提供可靠的数据加密和远程接入服务。

H3CER 系列路由器以其出色的性能和丰富的功能,成为了实现 IPSECVPN 的理想选择。

接下来,我们将详细介绍 H3CER 系列路由器 IPSECVPN 的典型配置过程。

一、前期准备在进行配置之前,我们需要明确一些基本信息和准备工作:1、确定两端路由器的公网 IP 地址,这是建立 VPN 连接的关键。

2、规划好 IPSECVPN 的参数,如预共享密钥、IKE 策略、IPSEC 策略等。

3、确保两端路由器能够正常连接到互联网,并且网络连接稳定。

二、配置步骤1、配置 IKE 策略IKE(Internet Key Exchange,互联网密钥交换)策略用于协商建立IPSEC 安全联盟所需的参数。

在 H3CER 系列路由器上,我们可以按照以下步骤进行配置:(1)进入系统视图:```systemview```(2)创建 IKE 安全提议:```ike proposal 1```(3)设置加密算法和认证算法:```encryptionalgorithm aescbc-128authenticationalgorithm sha1```(4)创建 IKE 对等体:```ike peer peer1```(5)设置对等体的预共享密钥:```presharedkey simple 123456```(6)指定对等体使用的 IKE 提议:```ikeproposal 1```(7)指定对等体的对端 IP 地址:```remoteaddress ____```2、配置 IPSEC 策略IPSEC 策略用于定义数据的加密和认证方式。

以下是配置步骤:(1)创建 IPSEC 安全提议:```ipsec proposal proposal1```(2)设置封装模式和加密算法:```encapsulationmode tunneltransform espesp encryptionalgorithm aescbc-128esp authenticationalgorithm sha1```(3)创建 IPSEC 策略:```ipsec policy policy1 1 isakmp```(4)指定引用的 IKE 对等体和 IPSEC 安全提议:```ikepeer peer1proposal proposal1```(5)指定需要保护的数据流:```security acl 3000```(6)创建访问控制列表,定义需要保护的数据流:```acl advanced 3000rule 0 permit ip source 19216810 000255 destination 19216820 000255```3、在接口上应用 IPSEC 策略完成上述配置后,需要在相应的接口上应用 IPSEC 策略,以启用VPN 功能:```interface GigabitEthernet0/1ipsec apply policy policy1```三、配置验证配置完成后,我们可以通过以下方式进行验证:1、查看 IKE 安全联盟状态:```display ike sa```2、查看 IPSEC 安全联盟状态:```display ipsec sa```3、从一端向另一端发送测试数据,检查数据是否能够正常加密传输。

H3C_MSR系列路由器典型配置举例(V7)-6W100-H3C_MSR系列路由器SNMP典型配置举例(V7)

H3C MSR系列路由器SNMP典型配置举例(V7)Copyright © 2014 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 SNMPv1/SNMPv2c配置举例 (1)3.1 组网需求 (1)3.2 使用版本 (1)3.3 配置注意事项 (1)3.4 配置步骤 (2)3.4.1 设备的配置 (2)3.4.2 NMS的配置 (2)3.5 验证配置 (4)3.6 配置文件 (5)4 SNMPv3配置举例 (6)4.1 组网需求 (6)4.2 使用版本 (6)4.3 配置注意事项 (6)4.4 配置步骤 (6)4.4.1 设备的配置 (6)4.4.2 NMS的配置 (7)4.4.3 验证配置 (9)4.5 配置文件 (10)5 相关资料 (11)1 简介本文档介绍了SNMP功能典型配置举例。

2 配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解SNMP特性。

3 SNMPv1/SNMPv2c配置举例3.1 组网需求如图1所示,服务器作为NMS通过SNMPv1/SNMPv2c协议对设备进行配置文件备份,并且当设备出现故障时能够主动向NMS发送告警信息。

图1SNMPv1/v2c功能典型配置组网图3.2 使用版本本举例是在R0106版本上进行配置和验证的。

3.3 配置注意事项•SNMPv2c与SNMPv1配置方法完全一致,本举例中以配置SNMPv2c为例进行介绍。

最新H3C-MSR800路由器配置说明

最新H3C-MSR800路由器配置说明最新 H3CMSR800 路由器配置说明在当今数字化的时代,网络已经成为了企业和个人生活中不可或缺的一部分。

而路由器作为网络的核心设备之一,其配置的合理性和准确性直接影响着网络的性能和稳定性。

H3CMSR800 路由器是一款功能强大、性能稳定的网络设备,下面将为您详细介绍其最新的配置方法。

一、准备工作在开始配置H3CMSR800 路由器之前,我们需要做好以下准备工作:1、了解网络需求:明确您的网络规模、用户数量、应用类型等,以便为路由器进行合理的配置。

2、连接设备:将路由器的电源、网线等连接好,确保设备正常通电和联网。

3、访问路由器管理界面:通过电脑浏览器输入路由器的默认管理地址(通常为 19216811 或 19216801),输入用户名和密码(默认用户名和密码通常可以在路由器的说明书中找到)登录到管理界面。

二、基本配置1、系统时间设置进入路由器的管理界面后,首先需要设置正确的系统时间。

这对于日志记录、证书有效期等功能非常重要。

在系统设置中找到时间设置选项,选择手动设置或通过网络同步时间。

2、管理员账号设置为了保证路由器的安全,建议更改默认的管理员用户名和密码。

在用户管理中创建新的管理员账号,并设置强密码(包含字母、数字和特殊字符)。

3、接口配置H3CMSR800 路由器通常具有多个接口,包括 WAN 口和 LAN 口。

根据您的网络拓扑结构,为每个接口配置相应的 IP 地址、子网掩码和网关。

对于 WAN 口,如果您使用的是动态 IP 地址(如通过 DHCP 获取),则选择相应的获取方式;如果是静态 IP 地址,则手动输入 IP 地址、子网掩码、网关和 DNS 服务器地址。

对于 LAN 口,通常设置为私有网段的 IP 地址,如 19216811/24 或10001/24 等。

4、 VLAN 配置如果您的网络需要划分 VLAN 以实现不同部门或业务的隔离,可以在路由器中进行 VLAN 配置。

H3CMSR系列路由器二层vpn接入功能典型配置学习案例

MSR系列路由器L2TP多域接入功能的配置要点词:MSR;L2TP;多域接入;iNode一、组网需求:LNS上设置了2个域和,分别对不同样用户供应接入,域的用户网段是,是,用户使用iNode作为客户端接入设备清单:MSR系列路由器1台二、组网图:三、配置步骤:LNS上主要配置#使能l2tpl2tpenable#域的配置domainaccess-limitdisable stateactiveidle-cutdisableself-service-urldisable地址池0的配置ippool0域的配置domainaccess-limitdisablestateactiveidle-cutdisableself-service-urldisable地址池0的配置ippool1#配置user1,服务种类为ppplocal-useruser1 passwordsimpleuser1service-typeppp配置user2,服务种类也为ppplocal-useruser2 passwordsimpleuser2service-typeppp#建立l2tp组1,供域使用,使用地道认证字l2tp-group1allowl2tpvirtual-template0remoteh3cdomain tunnelpasswordsimple#建立l2tp组2,供域使用,使用地道认证字l2tp-group2allowl2tpvirtual-template1remote163domain tunnelpasswordsimple#供用户接入的接口interfaceEthernet0/0portlink-moderouteipaddress#建立虚模板0,供域使用interfaceVirtual-Template0使用chap认证pppauthentication-modechapdomain指定地址池,默认为0remoteaddresspool指定虚模板地址ipaddress#建立虚模板1,供域使用interfaceVirtual-Template1使用pap认证pppauthentication-modepapdomain指定地址池,默认为0remoteaddresspool 指定虚模板地址ipaddress#User1的iNode配置User2的iNode配置1)四、配置要点点:2)单个域的配置参照L2TP基本配置;2)在上述配置中的域使用的是pppchap认证,使用pap考据;2个域都使用了地道认证字;iNode配置需要与路由器配置保持一致;5)路由器上配置localuser时不需要带域名,iNode。

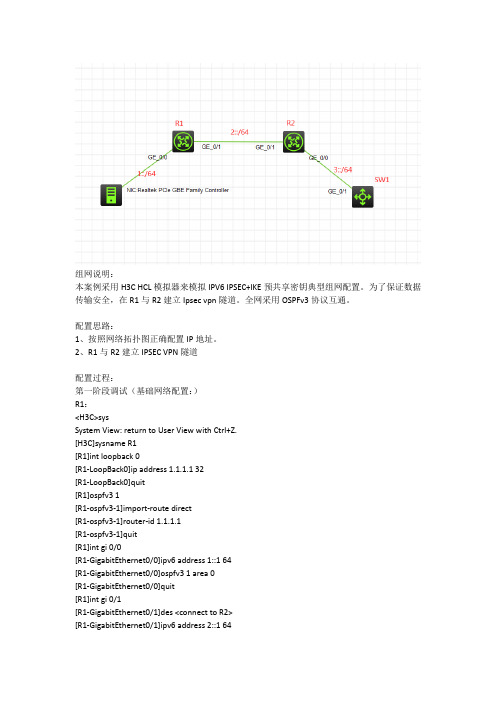

H3C IPV6之ipsec(ike预共享)典型组网配置案例

组网说明:本案例采用H3C HCL模拟器来模拟IPV6 IPSEC+IKE预共享密钥典型组网配置。

为了保证数据传输安全,在R1与R2建立Ipsec vpn隧道。

全网采用OSPFv3协议互通。

配置思路:1、按照网络拓扑图正确配置IP地址。

2、R1与R2建立IPSEC VPN隧道配置过程:第一阶段调试(基础网络配置:)R1:<H3C>sysSystem View: return to User View with Ctrl+Z.[H3C]sysname R1[R1]int loopback 0[R1-LoopBack0]ip address 1.1.1.1 32[R1-LoopBack0]quit[R1]ospfv3 1[R1-ospfv3-1]import-route direct[R1-ospfv3-1]router-id 1.1.1.1[R1-ospfv3-1]quit[R1]int gi 0/0[R1-GigabitEthernet0/0]ipv6 address 1::1 64[R1-GigabitEthernet0/0]ospfv3 1 area 0[R1-GigabitEthernet0/0]quit[R1]int gi 0/1[R1-GigabitEthernet0/1]des <connect to R2>[R1-GigabitEthernet0/1]ipv6 address 2::1 64[R1-GigabitEthernet0/1]ospfv3 1 area 0[R1-GigabitEthernet0/1]quitR2:<H3C>sysSystem View: return to User View with Ctrl+Z. [H3C]sysname R2[R2]int loopback 0[R2-LoopBack0]ip address 2.2.2.2 32[R2-LoopBack0]quit[R2]ospfv3 1[R2-ospfv3-1]router-id 2.2.2.2[R2-ospfv3-1]import-route direct[R2-ospfv3-1]quit[R2]int gi 0/1[R2-GigabitEthernet0/1]des <connect to R1> [R2-GigabitEthernet0/1]ipv6 address 2::2 64 [R2-GigabitEthernet0/1]ospfv3 1 area 0[R2-GigabitEthernet0/1]quit[R2]int gi 0/0[R2-GigabitEthernet0/0]des <connect to SW1> [R2-GigabitEthernet0/0]ipv6 address 3::1 64 [R2-GigabitEthernet0/0]ospfv3 1 area 0[R2-GigabitEthernet0/0]quitSW1:<H3C>sysSystem View: return to User View with Ctrl+Z. [H3C]sysname SW1[SW1]int loopback 0[SW1-LoopBack0]ip address 3.3.3.3 32[SW1-LoopBack0]quit[SW1]ospfv3 1[SW1-ospfv3-1]import-route direct[SW1-ospfv3-1]router-id 3.3.3.3[SW1-ospfv3-1]quit[SW1]int gi 1/0/1[SW1-GigabitEthernet1/0/1]port link-mode route [SW1-GigabitEthernet1/0/1]des <connect to R2> [SW1-GigabitEthernet1/0/1]ipv6 address 3::2 64 [SW1-GigabitEthernet1/0/1]ospfv3 1 area 0 [SW1-GigabitEthernet1/0/1]quit第一阶段测试:物理机填写IP地址:物理机能PING通SW1:第二阶段调试(IPSEC预共享密钥关键配置点):R1:[R1]acl ipv6 advanced 3000[R1-acl-ipv6-adv-3000]rule 0 permit ipv6 source 1::/64 destination 3::/64 [R1-acl-ipv6-adv-3000]quit[R1]ike keychain james[R1-ike-keychain-james]pre-shared-key address ipv6 2::2 64 key simple james [R1-ike-keychain-james]quit[R1]ike proposal 1[R1-ike-proposal-1]quit[R1]ike profile james[R1-ike-profile-james]keychain james[R1-ike-profile-james]proposal 1[R1-ike-profile-james]match remote identity address ipv6 2::2 64[R1-ike-profile-james]local-identity address ipv6 2::1[R1-ike-profile-james]quit[R1]ipsec transform-set james[R1-ipsec-transform-set-james]protocol esp[R1-ipsec-transform-set-james]encapsulation-mode tunnel[R1-ipsec-transform-set-james]esp authentication-algorithm md5[R1-ipsec-transform-set-james]esp encryption-algorithm des-cbc[R1-ipsec-transform-set-james]quit[R1]ipsec ipv6-policy james 1 isakmp[R1-ipsec-ipv6-policy-isakmp-james-1]security acl ipv6 3000[R1-ipsec-ipv6-policy-isakmp-james-1]ike-profile james[R1-ipsec-ipv6-policy-isakmp-james-1]transform-set james[R1-ipsec-ipv6-policy-isakmp-james-1]remote-address ipv6 2::2[R1-ipsec-ipv6-policy-isakmp-james-1]quit[R1]int gi 0/1[R1-GigabitEthernet0/1]ipsec apply ipv6-policy james[R1-GigabitEthernet0/1]quitR2:[R2]acl ipv6 advanced 3000[R2-acl-ipv6-adv-3000]rule 0 permit ipv6 source 3::/64 destination 1::/64 [R2-acl-ipv6-adv-3000]quit[R2]ike keychain james[R2-ike-keychain-james]pre-shared-key address ipv6 2::1 key simple james [R2-ike-keychain-james]quit[R2]ike proposal 1[R2-ike-proposal-1]quit[R2]ike profile james[R2-ike-profile-james]keychain james[R2-ike-profile-james]proposal 1[R2-ike-profile-james]local-identity address ipv6 2::1[R2-ike-profile-james]match remote identity address ipv6 2::1 64[R2-ike-profile-james]quit[R2]ipsec transform-set james[R2-ipsec-transform-set-james]protocol esp[R2-ipsec-transform-set-james]encapsulation-mode tunnel[R2-ipsec-transform-set-james]esp authentication-algorithm md5 [R2-ipsec-transform-set-james]esp encryption-algorithm des-cbc [R2-ipsec-transform-set-james]quit[R2]ipsec ipv6-policy james 1 isakmp[R2-ipsec-ipv6-policy-isakmp-james-1]security acl ipv6 3000[R2-ipsec-ipv6-policy-isakmp-james-1]transform-set james[R2-ipsec-ipv6-policy-isakmp-james-1]ike-profile james[R2-ipsec-ipv6-policy-isakmp-james-1]remote-address ipv6 2::1 [R2-ipsec-ipv6-policy-isakmp-james-1]quit[R2]int gi 0/1[R2-GigabitEthernet0/1]ipsec apply ipv6-policy james[R2-GigabitEthernet0/1]quit第二阶段测试:查看R1的IPSEC显示信息:查看R2的IPSEC显示信息:物理机依然能PING通SW1:SW1也可以PING通物理机:至此,IPV6之IPSEC预共享密钥典型组网配置案例已完成!。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1 简介 2 配置前提 3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 组网需求 配置思路 使用版本 配置步骤 Device的配置 Host的配置 验证配置 配置文件 4 IPsec over GRE的典型配置举例 组网需求 配置思路 使用版本 配置步骤 Device A的配置 Device B的配置 验证配置 配置文件 5 GRE over IPsec的典型配置举例 组网需求 配置思路 使用版本 配置步骤 Device A的配置 Device B的配置 验证配置 配置文件 6 IPsec同流双隧道的典型配置举例 组网需求 使用版本 配置步骤 Device A的配置 Device B的配置 验证配置 配置文件 7 相关资料

1 简介 本文档介绍IPsec的典型配置举例。 2 配置前提

本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3 使用iNode客户端基于证书认证

的L2TP over IPsec功能配置举例 组网需求 如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: 通过L2TP隧道访问Corporate network。 用IPsec对L2TP隧道进行数据加密。 采用RSA证书认证方式建立IPsec隧道。 图1 基于证书认证的L2TP over IPsec配置组网图

配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity为dn,指定从本端证书中的主题字段取得本端身份。 使用版本

本举例是在R0106版本上进行配置和验证的。 配置步骤

Device的配置 (1) 配置各接口IP地址 # 配置接口GigabitEthernet2/0/1的IP地址。 system-view [Device] interface gigabitethernet 2/0/1 [Device-GigabitEthernet2/0/1] ip address 24 [Device-GigabitEthernet2/0/1] quit # 配置接口GigabitEthernet2/0/2的IP地址。

[Device] interface gigabitethernet 2/0/2 [Device-GigabitEthernet2/0/2] ip address 24 [Device-GigabitEthernet2/0/2] quit # 配置接口GigabitEthernet2/0/3的IP地址。

[Device] interface gigabitethernet 2/0/3 [Device-GigabitEthernet2/0/3] ip address 24 [Device-GigabitEthernet2/0/3] quit (2) 配置L2TP # 创建本地PPP用户l2tpuser,设置密码为hello。 [Device] local-user l2tpuser class network [Device-luser-network-l2tpuser] password simple hello [Device-luser-network-l2tpuser] service-type ppp [Device-luser-network-l2tpuser] quit # 配置ISP域system对PPP用户采用本地验证。

[Device] domain system [Device-isp-system] authentication ppp local [Device-isp-system] quit # 启用L2TP服务。 [Device] l2tp enable # 创建接口Virtual-Template0,配置接口的IP地址为。

[Device] interface virtual-template 0 [Device-Virtual-Template0] ip address 配置PPP认证方式为PAP。

[Device-Virtual-Template0] ppp authentication-mode pap # 配置为PPP用户分配的IP地址为。

[Device-Virtual-Template0] remote address quit # 创建LNS模式的L2TP组1。

[Device] l2tp-group 1 mode lns # 配置LNS侧本端名称为lns。

[Device-l2tp1] tunnel name lns # 关闭L2TP隧道验证功能。

[Device-l2tp1] undo tunnel authentication # 指定接收呼叫的虚拟模板接口为VT0。

[Device-l2tp1] allow l2tp virtual-template 0 [Device-l2tp1] quit (3) 配置PKI证书 # 配置PKI实体 security。 [Device] pki entity security [Device-pki-entity-security] common-name device [Device-pki-entity-security] quit # 新建PKI域。

[Device] pki domain headgate [Device-pki-domain-headgate] ca identifier LYQ [Device-pki-domain-headgate] certificate request url certificate request from ra [Device-pki-domain-headgate] certificate request entity security [Device-pki-domain-headgate] undo crl check enable [Device-pki-domain-headgate] public-key rsa general name abc length 1024 [Device-pki-domain-headgate] quit # 生成RSA算法的本地密钥对。

[Device] public-key local create rsa name abc The range of public key modulus is (512 ~ 2048). If the key modulus is greater than 512,it will take a few minutes. Press CTRL+C to abort. Input the modulus length [default = 1024]: Generating Keys... ..........................++++++ .++++++ Create the key pair successfully. # 获取CA证书并下载至本地。

[Device] pki retrieve-certificate domain headgate ca The trusted CA's finger print is: MD5 fingerprint:8649 7A4B EAD5 42CF 5031 4C99 BFS3 2A99 SHA1 fingerprint:61A9 6034 181E 6502 12FA 5A5F BA12 0EA0 5187 031C Is the finger print correct(Y/N):y Retrieved the certificates successfully. # 手工申请本地证书。

[Device] pki request-certificate domain headgate Start to request general certificate ... Certificate requested successfully. (4) 配置IPsec隧道 # 创建IKE安全提议。 [Device] ike proposal 1 [Device-ike-proposal-1] authentication-method rsa-signature [Device-ike-proposal-1] encryption-algorithm 3des-cbc [Device-ike-proposal-1] dh group2 [Device-ike-proposal-1] quit # 配置IPsec安全提议。

[Device] ipsec transform-set tran1 [Device-ipsec-transform-set-tran1] esp authentication-algorithm sha1 [Device-ipsec-transform-set-tran1] esp encryption-algorithm 3des [Device-ipsec-transform-set-tran1] quit # 配置IKE profile。

[Device] ike profile profile1 [Device-ike-profile-profile1] local-identity dn [Device-ike-profile-profile1] certificate domain headgate [Device-ike-profile-profile1] proposal 1 [Device-ike-profile-profile1] match remote certificate device