C00400030 IPSec配置和应用

Hillstone山石网科基础配置手册5.0

绑定安全域:指定接口的安全域类型。三层接口选择三层安全域,二层接口选择二层安全域;

安全域:选择安全域名称。一般情况下,内网选择trust或l2-trust;外网选择untrust或l2-untrust。

IP配置:为接口配置IP地址相关信息。

管理方式:指定接口的管理方式。在<管理4.点击目的路由列表左上角的『新建』按钮,弹出<目的路由配置>对话框,在该对话框对目的路由进行编辑:

目的地:指定路由条目的目的IP。

子网掩码:指定路由条目的目的IP对应的子网掩码。

下一跳:指定下一跳类型,选中<网关>或<接口>单选按钮。若选择<网关>,需在<网关>文本框中输入网关IP地址。若选择<接口>,需在<接口>下拉菜单中选择接口名称。如果该接口为tunnel的时候,需要在可选栏输入tunnel对端的网关地址。如:下一跳网关指定为122.193.30.97(由运营商提供网关地址)。

命令行:通过CLI使用命令进行恢复

WebUI:通过WebUI清除配置以恢复出厂配置

物理方法:使用设备的CLR按键进行恢复

通过

通过CLI使用命令恢复出厂设置,请按照以下步骤进行操作:

1.在执行模式下,使用unset all命令。

2.根据提示,选择是否保存当前配置:y/n。

3.选择是否重启设备:y/n。

上传许可证文件:选中<上传许可证文件>单选按钮(许可证为纯文本.txt文件),点击『浏览』按钮,并且选中许可证文件;

手动输入:选中<手动输入>单选按钮,然后将许可证字符串内容(包含“license:”及之后内容)输入到对应的文本框。

博华网龙防火墙操作手册-CLI3.0

目录

博华网龙防火墙命令行手册 V3.0

1 版权和商标信息申明......................................................................................................................2

版本 V1.0 V3.0

日期 2009/1/9 2009/10/9

2009/11/16

修改历史

博华网龙防火墙命令行手册 V3.0

作者 龙芯研发组 邹畅

邹畅

描述 建立 针对 USAG3.0 进行修改,改动内容: 1、alc 内容增加 2、桥支持 nat 3、操作规则时 增添了一个 firewall 对象,专门对防火墙进行 管理 4、QOS 修改 5、增加流量统计 6、增加 DNS PROXY 添加 IPSEC VPN

6 路由管理........................................................................................................................................24

6.1 静态路由 ...............................................................................................................................24 6.2 策略路由 ...............................................................................................................................25 6.3 动态路由 ...............................................................................................................................26

JuniperSR防火墙简明配置手册

Juniper SRX防火墙简明配置手册卞同超Juniper 服务工程师Juniper Networks, Inc.北京市东城区东长安街1号东方经贸城西三办公室15层1508室邮编:100738电话:目录Juniper SRX防火墙简明配置手册SRX系列防火墙是Juniper公司基于JUNOS操作系统的安全系列产品,JUNOS集成了路由、交换、安全性和一系列丰富的网络服务;目前Juniper公司的全系列路由器产品、交换机产品和SRX安全产品均采用统一源代码的JUNOS操作系统,JUNOS是全球首款将转发与控制功能相隔离,并采用模块化软件架构的网络操作系统;JUNOS作为电信级产品的精髓是Juniper真正成功的基石,它让企业级产品同样具有电信级的不间断运营特性,更好的安全性和管理特性,JUNOS软件创新的分布式架构为高性能、高可用、高可扩展的网络奠定了基础;基于NP架构的SRX系列产品产品同时提供性能优异的防火墙、NAT、IPSEC、IPS、SSL VPN和UTM等全系列安全功能,其安全功能主要来源于已被广泛证明的ScreenOS操作系统;本文旨在为熟悉Netscreen防火墙ScreenOS操作系统的工程师提供SRX防火墙参考配置,以便于大家能够快速部署和维护SRX防火墙,文档介绍JUNOS操作系统,并参考ScreenOS配置介绍SRX防火墙配置方法,最后对SRX防火墙常规操作与维护做简要说明;一、JUNOS操作系统介绍层次化配置结构JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI命令行和WEBUI两种接口配置方式,本文主要对CLI命令行方式进行配置说明;JUNOS CLI使用层次化配置结构,分为操作operational和配置configure两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令run;在配置模式下JUNOS采用分层分级模块下配置结构,如下图所示,edit命令进入下一级配置类似unix cd命令,exit命令退回上一级,top命令回到根级;JunOS配置管理JUNOS通过set语句进行配置,配置输入后并不会立即生效,而是作为候选配置Candidate Config等待管理员提交确认,管理员通过输入commit命令来提交配置,配置内容在通过SRX语法检查后才会生效,一旦commit通过后当前配置即成为有效配置Active config;另外,JUNOS允许执行commit命令时要求管理员对提交的配置进行两次确认,如执行commit confirmed 2命令要求管理员必须在输入此命令后2分钟内再次输入commit以确认提交,否则2分钟后配置将自动回退,这样可以避免远程配置变更时管理员失去对SRX的远程连接风险;在执行commit命令前可通过配置模式下show命令查看当前候选配置Candidate Config,在执行commit后配置模式下可通过run show config命令查看当前有效配置Active config;此外可通过执行show | compare比对候选配置和有效配置的差异;SRX上由于配备大容量硬盘存储器,缺省按先后commit顺序自动保存50份有效配置,并可通过执行rolback和commit命令返回到以前配置如rollback 0/commit可返回到前一commit配置;也可以直接通过执行save 手动保存当前配置,并执行load override / commit调用前期手动保存的配置;执行load factory-default / commit命令可恢复到出厂缺省配置;SRX可对模块化配置进行功能关闭与激活,如执行deactivate security nat/comit命令可使NAT 相关配置不生效,并可通过执行activate security nat/commit使NAT配置再次生效;SRX通过set语句来配置防火墙,通过delete语句来删除配置,如delete security nat和edit security nat / delete一样,均可删除security防火墙层级下所有NAT相关配置,删除配置和ScreenOS不同,配置过程中需加以留意;SRX主要配置内容部署SRX防火墙主要有以下几个方面需要进行配置:System:主要是系统级内容配置,如主机名、管理员账号口令及权限、时钟时区、Syslog、SNMP、系统级开放的远程管理服务如telnet等内容;Interface:接口相关配置内容;Security:是SRX防火墙的主要配置内容,安全相关部分内容全部在Security层级下完成配置,如NAT、Zone、Policy、Address-book、Ipsec、Screen、Idp等,可简单理解为ScreenOS防火墙安全相关内容都迁移至此配置层次下,除了Application自定义服务;Application:自定义服务单独在此进行配置,配置内容与ScreenOS基本一致;routing-options:配置静态路由或router-id等系统全局路由属性配置;二、SRX防火墙配置对照说明初始安装2.1.1 登陆Console口通用超级终端缺省配置连接SRX,root用户登陆,密码为空login: rootPassword:--- JUNOS built 2009-07-16 15:04:30 UTCroot% cli /进入操作模式/root>root> configureEntering configuration mode /进入配置模式/editRoot2.1.2 设置root用户口令设置root用户口令root set system root-authentication plain-text-passwordroot new password : root123root retype new password: root123密码将以密文方式显示root show system root-authenticationencrypted-password "$1$xavDeUe6$"; SECRET-DATA注意:强烈建议不要使用其它加密选项来加密root和其它user口令如encrypted-password加密方式,此配置参数要求输入的口令应是经加密算法加密后的字符串,采用这种加密方式手工输入时存在密码无法通过验证风险;注:root用户仅用于console连接本地管理SRX,不能通过远程登陆管理SRX,必须成功设置root 口令后,才能执行commit提交后续配置命令;2.1.3 设置远程登陆管理用户root set system login user lab class super-user authentication plain-text-password root new password : lab123root retype new password: lab123注:此lab用户拥有超级管理员权限,可用于console和远程管理访问,另也可自行灵活定义其它不同管理权限用户;2.1.4 远程管理SRX相关配置run set date /设置系统时钟/set system time-zone Asia/Shanghai/设置时区为上海/set system host-name SRX3400-A/设置主机名/set system name-server 1.1.1.1 /设置DNS服务器/set system services ftpset system services telnetset system services web-management http/在系统级开启ftp/telnet/http远程接入管理服务/set interfaces ge-0/0/ family inet address 10.1.1.1/24或set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24set interfaces ge-0/0/1 unit 0 family inet address 10.1.2.1/24set routing-options static route 0.0.0.0/0 p 10.1.1/配置逻辑接口地址及缺省路由,SRX接口要求IP地址必须配置在逻辑接口下类似ScreenOS的子接口,通常使用逻辑接口0即可/set security zones security-zone untrust interfaces ge-0/0//将ge-0/0/接口放到untrust zone去,类似ScreenOS/set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic system-services http set security zones security-zone untrust host-inbound-traffic system-services telnet /在untrust zone打开允许远程登陆管理服务,ScreenOS要求基于接口开放服务,SRX要求基于Zone开放,从SRX主动访问出去流量开启服务,类似ScreenOS/PolicyPolicy配置方法与ScreenOS基本一致,仅在配置命令上有所区别,其中策略的允许/拒绝的动作Action需要额外配置一条then语句将ScreenOS的一条策略分解成两条及以上配置语句;Policy 需要手动配置policy name,policy name可以是字符串,也可以是数字与ScreenOS的policy ID 类似,只不过需要手工指定;set security zones security-zone trust address-book address pc1 10.1.1.10/32set security zones security-zone untrust address-book address server1 10.0.2.1/32 /与ScreenOS一样,在trust和untrust zone下分别定义地址对象便于策略调用,地址对象的名称可以是地址/掩码形式/set security zones security-zone trust address-book address-set addr-group1 address pc1/在trust zone下定义名称为add-group1的地址组,并将pc1地址放到该地址组中/set security policies from-zone trust to-zone untrust policy 001 match source-address addr-group1 destination-address server1 application anyset security policies from-zone trust to-zone untrust policy 001 then permit/定义从trust 到untrust方向permit策略,允许addr-group1组的源地址访问server1地址any服务/NATSRX NAT较ScreenOS在功能实现方面基本保持一致,但在功能配置上有较大区别,配置的主要差异在于ScreenOS的NAT与policy是绑定的,无论是MIP/VIP/DIP还是基于策略的NAT,在policy 中均要体现出NAT内容除了缺省基于untrust接口的Souec-NAT模式外,而SRX 的NAT则作为网络层面基础内容进行独立配置独立定义地址映射的方向、映射关系及地址范围,Policy中不再包含NAT相关配置信息,这样的好处是易于理解、简化运维,当网络拓朴和NAT映射关系发生改变时,无需调整Policy配置内容;SRX NAT和Policy执行先后顺序为:目的地址转换-目的地址路由查找-执行策略检查-源地址转换,结合这个执行顺序,在配置Policy时需注意:Policy中源地址应是转换前的源地址,而目的地址应该是转换后的目的地址,换句话说,Policy中的源和目的地址应该是源和目的两端的真实IP地址,这一点和ScreenOS存在区别,需要加以注意;SRX中不再使用MIP/VIP/DIP这些概念,其中MIP被Static静态地址转换取代,两者在功能上完全一致;DIP被Source NAT取代;基于Policy的目的地址转换及VIP被 Destination NAT取代;ScreenOS中基于Untrust zone接口的源地址转换被保留下来,但在SRX中不再是缺省模式SRX中Trust Zone接口没有NAT模式概念,需要手工配置;类似ScreenOS,Static属于双向NAT,其他类型均属于单向NAT,此外,SRX还多了一个proxy-arp概念,如果定义的IP Pool可用于源或目的地址转换与接口IP 在同一子网时,需配置SRX对这个Pool内的地址提供ARP代理功能,这样对端设备能够解析到IP Pool地址的MAC地址使用接口MAC地址响应对方,以便于返回报文能够送达SRX;下面是配置举例及相关说明:2.3.1 Interface based NATNAT:set security nat source rule-set 1 from zone trustset security nat source rule-set 1 to zone untrustset security nat source rule-set 1 rule rule1 match source-address 0.0.0.0/0 destination-address security nat source rule-set 1 rule rule1 then source-nat interface上述配置定义NAT源地址映射规则,从Trust Zone访问Untrust Zone的所有流量用Untrust Zone 接口IP做源地址转换;Policy:set security policies from-zone trust to-zone untrust policy 1 match source-address 10.1.2.2set security policies from-zone trust to-zone untrust policy 1 match destination-address anyset security policies from-zone trust to-zone untrust policy 1 match application anyset security policies from-zone trust to-zone untrust policy 1 then permit上述配置定义Policy策略,允许Trust zone 10.1.2.2地址访问Untrust方向任何地址,根据前面的NAT配置,SRX在建立session时自动执行接口源地址转换;2.3.2 Pool based Source NATNAT:set security nat source pool pool-1 address to security nat source rule-set 1 from zone trustset security nat source rule-set 1 to zone untrustset security nat source rule-set 1 rule rule1 match source-address 0.0.0.0/0 destination-address security nat source rule-set 1 rule rule1 then source-nat pool pool-1set security nat proxy-arp interface ge-0/0/2 address to 上述配置表示从trust方向any到untrust方向any访问时提供源地址转换,源地址池为pool1 ,同时ge-0/0/2接口为此pool IP提供ARP代理;需要注意的是:定义Pool时不需要与Zone及接口进行关联;配置proxy-arp目的是让返回包能够送达SRX,如果Pool与出接口IP不在同一子网,则对端设备需要配置指向的Pool地址路由;Policy:set security policies from-zone trust to-zone untrust policy 1 match source-address 10.1.1.2set security policies from-zone trust to-zone untrust policy 1 match destination-address anyset security policies from-zone trust to-zone untrust policy 1 match application any set security policies from-zone trust to-zone untrust policy 1 then permit上述配置定义Policy策略,允许Trust zone 10.1.2.2地址访问Untrust方向任何地址,根据前面的NAT配置,SRX在建立session时自动执行源地址转换;2.3.3 Pool base destination NATNAT:set security nat destination pool 111 address security nat destination rule-set 1 from zone untrustset security nat destination rule-set 1 rule 111 match source-address 0.0.0.0/0set security nat destination rule-set 1 rule 111 match destination-address security nat destination rule-set 1 rule 111 then destination-nat pool 111上述配置将外网any访问地址映射到内网地址,注意:定义的Dst Pool是内网真实IP地址,而不是映射前的公网地址;这点和Src-NAT Pool有所区别;Policy:set security policies from-zone trust to-zone untrust policy 1 match source-address anyset security policies from-zone trust to-zone untrust policy 1 match destination-address security policies from-zone trust to-zone untrust policy 1 match application anyset security policies from-zone trust to-zone untrust policy 1 then permit上述配置定义Policy策略,允许Untrust方向任何地址访问Trust方向,根据前面的NAT配置,公网访问时,SRX自动执行到的目的地址转换;ScreenOS VIP功能对应的SRX Dst-nat配置:set security nat destination pool 222 address port 8000set security nat destination rule-set 1 from zone untrustset security nat destination rule-set 1 rule 111 match source-address 0.0.0.0/0set security nat destination rule-set 1 rule 111 match destination-address security nat destination rule-set 1 rule 111 match destination-port 8000set security nat destination rule-set 1 rule 111 then destination-nat pool 222上述NAT配置定义:访问地址8000端口映射至地址8000端口,功能与ScreenOS VIP端口映射一致;2.3.4 Pool base Static NATNAT:set security nat static rule-set static-nat from zone untrustset security nat static rule-set static-nat rule rule1 match destination-address security nat static rule-set static-nat rule rule1 then static-nat prefix security policies from-zone trust to-zone untrust policy 1 match source-address anyset security policies from-zone trust to-zone untrust policy 1 match destination-address security policies from-zone trust to-zone untrust policy 1 match application anyset security policies from-zone trust to-zone untrust policy 1 then permitStatic NAT概念与ScreenOS MIP一致,属于静态双向一对一NAT,上述配置表示访问时转换为,当访问Internet时自动转换为;IPSEC VPNSRX IPSEC VPN支持Site-to-Site VPN 和基于NS-remote的拨号VPN,和ScreenOS一样,site-to-site VPN也支持路由模式和Policy模式,在配置方面也和ScreenOS基本一致;SRX 中的加密/验证算法在命名上和ScreenOS存在一些区别,配置过程中建议选择ike和ipsec的proposal为 standard模式,standard中包含SRX支持的全部加密/验证算法,只要对端设备支持其中任何一种即可;SRX中通道接口使用st0接口,对应ScreenOS中的tunnel虚拟接口;下面是图中左侧SRX基于路由方式Site-to-site VPN配置:set interfaces st0 unit 0 family inet address 10.2.0.1/24set security zones security-zone untrust interfacesset routing-options static route 10.1.2.0/24 next-hop定义st0 tunnel接口地址/Zone及通过VPN通道到对端网络路由set security ike policy ABC mode mainset security ike policy ABC proposal-set standardset security ike policy ABC pre-shared-key ascii-text juniper定义IKE Phase1 policy参数,main mode,standard proposal及预共享密钥方式set security ike gateway gw1 ike-policy ABCset security ike gateway gw1 address 10.0.2.1set security ike gateway gw1 external-interface ge-0/0/定义IKE gaeway参数,预共享密钥认证,对端网关10.0.2.1,出接口ge-0/0/1位于untrust zoneset security ipsec policy AAA proposal-set standardset security ipsec vpn vpn1 bind-interfaceset security ipsec vpn vpn1 ike gateway gw1set security ipsec vpn vpn1 ike ipsec-policy AAAset security ipsec vpn vpn1 establish-tunnels immediately定义ipsec Phase 2 VPN参数:standard proposal、与接口绑定,调用Phase 1 gw1 ike网关; set security policies from-zone untrust to-zone trust policy vpn-policy match source-address anyset security policies from-zone untrust to-zone trust policy vpn-policy match destination-address anyset security policies from-zone untrust to-zone trust policy vpn-policy match application anyset security policies from-zone untrust to-zone trust policy vpn-policy then permitset security policies from-zone trust to-zone untrust policy vpn-policy match source-address anyset security policies from-zone trust to-zone untrust policy vpn-policy match destination-address anyset security policies from-zone trust to-zone untrust policy vpn-policy match application anyset security policies from-zone trust to-zone untrust policy vpn-policy then permit 开启双向policy以允许VPN流量通过Application and ALGSRX中自定义服务及ALG使用方法与ScreenOS保持一致,系统缺省开启FTP ALG,为TCP 21服务提供FTP应用ALG;自定义服务如果属于FTP类应用,需要将此自定义服务非TCP 21端口与FTP 应用进行关联;下面举例定义一个FTP类服务ftp-test,使用目的端口为TCP 2100,服务超时时间为3600秒,并将此自定义服务与FTP应用关联ALG,系统将识别此服务为FTP应用并开启FTPALG来处理该应用流量;set applications application ftp-test protocol tcp destination-port 2100 inactivity-timeout 3600set applications application ftp-test application-protocol ftpJSRPJSRP是Juniper SRX的私有HA协议,对应ScreenOS的NSRP双机集群协议,支持A/P和A/A模式,JSRP对ScreenOS NSRP协议和JUNOS Cluster集群技术进行了整合集成,熟悉NSRP协议有助于对JSRP协议的理解;JSRP和NSRP最大的区别在于JSRP是完全意义上的Cluster概念,两台设备完全当作一台设备来看待,两台设备的接口板卡顺序编号、运维变更将对两台设备同时进行操作,无需额外执行ScreenOS的配置和会话同步等操作,而ScreenOS NSRP可看作在同步配置和动态对象session基础上独立运行的两台单独设备;JSRP要求两台设备在软件版本、硬件型号、板卡数量、插槽位置及端口使用方面严格一一对应;由于SRX 是转发与控制层面完全分裂架构,JSRP需要控制层面配置同步和数据层面Session同步两个平面的互联,建议控制和数据层面互联链路使用光纤链路直连部分平台强制要求光纤链路直连;JSRP接口命名方式采用多个机箱抽象成一个逻辑机箱之后再统一为各个槽位进行编号,如上所示的SRX5800,每个SRX5800机箱有12个业务槽位,节点0槽位号从0开始编号,节点1槽位号从12开始往后编;整个JSRP配置过程包括如下7个步骤配置Cluster id和Node id 对应ScreenOS NSRP 的cluster id并需手工指定设备使用节点id指定Control Port 指定控制层面使用接口,用于配置同步及心跳指定Fabric Link Port 指定数据层面使用接口,主要session等RTO同步配置Redundancy Group 类似NSRP的VSD group,优先级与抢占等配置每个机箱的个性化配置单机无需同步的个性化配置,如主机名、带外管理口IP地址等配置Redundant Ethernet Interface 类似NSRP的Redundant冗余接口配置Interface Monitoring 类似NSRP interface monitor,是RG数据层面切换依据SRX JSRP配置样例:配置Cluster id和Node idSRX-A>set chassis cluster cluster-id 1 node 0 reboot注意该命令需在operational模式下输入,Cluster ID取值范围为1 – 15,当Cluster ID = 0时将unsets the clusterSRX-B>set chassis cluster cluster-id 1 node 1 reboot指定Control Port如果主控板RE上有固定control-ports,则无需指定:set chassis cluster control-ports fpc 11 port 0set chassis cluster control-ports fpc 23 port 0指定Fabric Link Portset interfaces fab0 fabric-options member-interfaces ge-1/0/0set interfaces fab1 fabric-options member-interfaces ge-13/0/0注:Fabric Link中的Fab0固定用于node 0,Fab1固定用于node 1配置Redundancy GroupRG0固定用于主控板RE切换,RG1以后用于redundant interface切换,RE切换独立于接口切换set chassis cluster reth-count 10 指定整个Cluster中redundant ethernet interface 最多数量set chassis cluster redundancy-group 0 node 0 priority 200高值优先,与NSRP相反set chassis cluster redundancy-group 0 node 1 priority 100set chassis cluster redundancy-group 1 node 0 priority 200高值优先,与NSRP相反set chassis cluster redundancy-group 1 node 1 priority 100每个机箱的个性化配置,便于对两台设备的区分与管理set groups node0 system host-name SRX-Aset groups node0 interfaces fxp0 unit 0 family inet address 1.1.1.1/24 带外网管口名称为fxp0,区别ScreenOS的MGT口set groups node1 system host-name SRX-Bset groups node1 interfaces fxp0 unit 0 family inet address 1.1.1.2/24set apply-groups ${node} 应用上述groups配置配置Redundant Ethernet InterfaceRedundant Ethernet Interface类似ScreenOS里的redundant interface,只不过Redundant Ethernet interface是分布在不同的机箱上这一特性又类似ScreenOS 的VSI接口;Set interface ge-0/0/0 gigether-options redundant-parent reth0 node 0的ge-0/0/0接口Set interface ge-13/0/0 gigether-options redundant-parent reth0 node 1的ge-0/0/0接口Set interface reth0 redundant-ether-options redundancy-group 1 reth0属于RG1 Set interface reth0 unit 0 family inet address 配置Interface Monitoring,被监控的接口Down掉后,RG1将自动进行主备切换与ScreenOS类似,Set cluster redundancy-group 1 interface-monitor ge-0/0/0 weight 255Set cluster redundancy-group 1 interface-monitor ge-0/0/1 weight 255Set cluster redundancy-group 1 interface-monitor ge-13/0/0 weight 255Set cluster redundancy-group 1 interface-monitor ge-13/0/1 weight 255 JSRP维护命令a)手工切换JSRP Master,RG1 原backup将成为Masterrootsrx5800a> request chassis cluster failover redundancy-group 1 node 1b)手工恢复JSRP状态,按照优先级重新确定主备关系高值优先rootsrx5800b> request chassis cluster failover reset redundancy-group 1c)查看cluster interfacerootrouter> show chassis cluster interfacesd)查看cluster 状态、节点状态、主备关系labsrx5800a run show chassis cluster statuse)取消cluster配置srx5800aset chassis cluster disable rebootf)升级JSRP软件版本SRX目前暂不支持软件在线升级ISSU,升级过程会中断业务;升级步骤如下:1.升级node 0,注意不要重启系统2.升级node 1,注意不要重启系统.3.同时重启两个系统g)恢复处于disabled状态的node当control port或fabric link出现故障时,为避免出现双master split-brain现象,JSRP 会把出现故障前状态为secdonary的node设为disabled状态,即除了RE,其余部件都不工作;想要恢复必须reboot该node;三、SRX防火墙常规操作与维护设备关机SRX因为主控板上有大容量硬盘,为防止强行断电关机造成硬件故障,要求设备关机必须按照下面的步骤进行操作:1.管理终端连接SRX console口;2.使用具有足够权限的用户名和密码登陆CLI命令行界面;3.在提示符下输入下面的命令:userhost> request system halt…The operating system has halted.Please press any key to reboot除非需要重启设备,此时不要敲任何键,否则设备将进行重启4.等待console输出上面提示信息后,确认操作系统已停止运行,关闭机箱背后电源模块电源;3.2设备重启SRX重启必须按照下面的步骤进行操作:1.管理终端连接SRX console口;2.使用具有足够权限的用户名和密码登陆CLI命令行界面;3.在提示符下输入下面的命令:userhost> request system reboot4.等待console设备的输出,操作系统已经重新启动;3.3操作系统升级SRX操作系统软件升级必须按照下面的步骤进行操作:1.管理终端连接SRX console口,便于升级过程中查看设备重启和软件加载状态;2.SRX上开启FTP服务,并使用具有超级用户权限的非root用户通过FTP客户端将下载的升级软件介质上传到SRX上;3.升级前,执行下面的命令备份旧的软件及设定:userhost> request system snapshot4.加载新的SRX软件:userhost>request system software add validate reboot5.软件加载成功后, SRX将自动重启,重启完成后检查系统当前软件版本号:userhost> show system software3.4密码恢复SRX Root密码丢失,并且没有其他的超级用户权限,那么就需要执行密码恢复,该操作需要中断设备正常运行,但不会丢失配置信息,这点与ScreenOS存在区别;要进行密码恢复,请按照下面操作进行:1.Console口连接SRX,然后重启SRX;2.在启动过程中,console上出现下面的提示的时候,按空格键中断正常启动方式,然后再进入单用户状态,并输入:boot -sLoading /boot/defaults//kernel data=…… syms=……Hit Enter to boot immediately, or space bar for command prompt.loader>loader> boot -s3.执行密码恢复:在以下提示文字后输入recovery,设备将自动进行重启Enter full pathname of shell or 'recovery' for root password recovery or RETURN for /bin/sh: recovery4.进入配置模式,删除root密码,并重现设置root密码:userhost> configureEntering configuration modeuserhost delete system root-authenticationuserhost set system root-authentication plain-text-passworduserhostNew password:userhostRetype new password:userhost commitcommit complete3.5常用监控维护命令下列操作命令在操作模式下使用,或在配置模式下run show…Show system software 查看当前软件版本号show system uptime 查看系统启动时间Show chassis haredware 查看硬件板卡及序列号show chassis environment 查看硬件板卡当前状态show chassis routing-engine 查看主控板RE资源使用及状态show route 查看路由表show arp 查看ARP表show log messages 查看系统日志show interface terse 查看所有接口运行状态show interface ge-x/y/z detail 查看接口运行细节信息monitor interface ge-x/y/z 动态统计接口数据包转发信息monitor traffic interface ge-x/y/z 动态报文抓取Tcpdump,类似ScreenOSsnoop命令show security flow session summary 查看当前防火墙并发会话数show security flow session 查看当前防火墙具体并发会话clear security flow session all 清除当前sessionshow security alg status 检查全局ALG开启情况SRX对应ScreenOS debug flow basic跟踪报文处理路径的命令:set security flow traceoptions flag basic-datapath 开启SRX基本报文处理Debugset security flow traceoptions file 将输出信息记录到指定文件中set security flow traceoptions file size <file-size> 设置该文件大小,缺省128kset security flow traceoptions packet-filter filter1 destination-prefix 5.5.5.2设置报文跟踪过滤器run file show 查看该Log输出信息SRX对应ScreenOS get tech命令,开Case时需要抓取的信息:request support information。

趋势科技TM 威胁发现设备 4000 威胁发现设备说明书

趋势科技建议在使用内部沙盒平台分析样本时使用指定的网络。理想情况下,指定网络均连接到 Internet,但是没有代理设置、代理认证或任何连接限制。 要规划您的网络部署环境,请参阅《管理员指南》中的“安装方案”一章。

机架导轨

文档和 DVD

威胁发现设备

2 检查威胁发现设备

电部署清单

2. 在预配置控制台主菜单中,键入 2 以选择设备设置,然后按 Enter。 3. 在设备设置窗口中,配置 IP 地址设置。

配置动态 IP 地址: 使用空格键将 IP 地址选项更改为动态。 配置静态 IP 地址: A. 在类型文本框中,使用空格键将 IP 地址选项更改为静态。 B. 键入以下网络设置:

7 执行初始配置:管理控制台

1. 使用受支持的 Web 浏览器,在以下网址打开管理控制台: https://<威胁发现设备 IP 地址>

注意: 将 Internet 安全级别设置为“中”并启用 ActiveX 的“二进制和脚本行为”。 使用您在初始配置期间指定的 IP 地址。 2. 在登录窗口中,键入以下缺省凭证: 用户名:admin 密码:admin 3. 单击登录。 4. 键入新密码,然后重新键入该密码以确认。 5. 在管理 > 全局设置 > 系统设置 > 日期、时间和语言下,设置系统时间。 6. 在管理员 > 产品使用授权下,激活威胁发现设备。 将显示“安装指南”。 7. 要配置部署后设置,请遵循“安装指南”中的步骤操作。 要获取有关如何安装威胁防护功能的详细信息,请参阅《管理员指南》中的“入门及配置产 品设置”章节。 8. 将您的威胁发现设备上的数据端口连接到流量源。

网络。

一台装有以下软件的计算机: Google™ Chrome™ 35.0 或更高版本 Microsoft™ Internet Explorer™ 8.0、9.0 或 10.0 Mozilla™ FireFox™ 24.x 或更高版本 Adobe™ Flash™ player 8.0 或更高版本 管理网络中的一个静态 IP 地址 (可选)一个针对内部沙盒平台的额外 IP 地址(如果通过 Internet 连

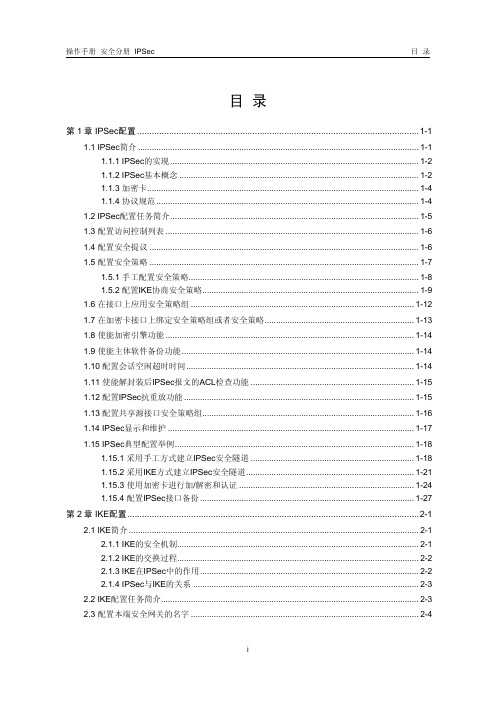

H3C IPSec配置

目录

目录

第 1 章 IPSec配置 ...................................................................................................................1-1 1.1 IPSec简介 .......................................................................................................................... 1-1 1.1.1 IPSec的实现 ............................................................................................................ 1-2 1.1.2 IPSec基本概念 ........................................................................................................ 1-2 1.1.3 加密卡...................................................................................................................... 1-4 1.1.4 协议规范 .................................................................................................................. 1-4 1.2 IPSec配置任务简介............................................................................................................ 1-5 1.3 配置访问控制列表 .............................................................................................................. 1-6 1.4 配置安全提议 ..................................................................................................................... 1-6 1.5 配置安全策略 ..................................................................................................................... 1-7 1.5.1 手工配置安全策略.................................................................................................... 1-8 1.5.2 配置IKE协商安全策略.............................................................................................. 1-9 1.6 在接口上应用安全策略组 ................................................................................................. 1-12 1.7 在加密卡接口上绑定安全策略组或者安全策略................................................................. 1-13 1.8 使能加密引擎功能 ............................................................................................................ 1-14 1.9 使能主体软件备份功能..................................................................................................... 1-14 1.10 配置会话空闲超时时间................................................................................................... 1-14 1.11 使能解封装后IPSec报文的ACL检查功能 ....................................................................... 1-15 1.12 配置IPSec抗重放功能 .................................................................................................... 1-15 1.13 配置共享源接口安全策略组............................................................................................ 1-16 1.14 IPSec显示和维护 ........................................................................................................... 1-17 1.15 IPSec典型配置举例........................................................................................................ 1-18 1.15.1 采用手工方式建立IPSec安全隧道 ....................................................................... 1-18 1.15.2 采用IKE方式建立IPSec安全隧道......................................................................... 1-21 1.15.3 使用加密卡进行加/解密和认证 ............................................................................ 1-24 1.15.4 配置IPSec接口备份 ............................................................................................. 1-27iΒιβλιοθήκη 操作手册 安全分册 IPSec

深信服ipsecVPN使用手册

深信服ipsec-VPN使用手册————————————————————————————————作者:————————————————————————————————日期:SSL5.5用户手册2012年3月ﻬ目录SSL 5.5用户手册............................................................................................ 错误!未定义书签。

声明ﻩ错误!未定义书签。

第1章控制台的使用ﻩ错误!未定义书签。

1.1.登录WebUI配置界面...................................................... 错误!未定义书签。

1.2.运行状态ﻩ错误!未定义书签。

第2章系统设置 ............................................................................................. 错误!未定义书签。

第3章IPSEC-VPN信息设置....................................................................... 错误!未定义书签。

3.1. 运行状态ﻩ错误!未定义书签。

3.2.RIP设置ﻩ错误!未定义书签。

3.3.VPN接口.......................................................................... 错误!未定义书签。

3.4. LDAP设置ﻩ错误!未定义书签。

3.5.Radius设置ﻩ错误!未定义书签。

3.6. 生成证书.............................................................................. 错误!未定义书签。

JUNOS配置向导

管理员手册-JUNIPER设备XXXXX公司二ΟΟ六年八月目录1.总体概述 (3)2.路由器CLI (4)3.路由器基本配置 (10)4.端口配置 (10)5.协议独立路由属性的配置(静态路由,汇聚路由,本地AS号码,ROUTER-ID等属性) (12)6.配置IS-IS路由 (12)7.配置OSPF路由 (14)8.配置BGP路由协议 (16)9.配置MPLS和LDP (18)10.配置LDP OVER RSVP(仅核心节点) (18)11.配置MPLS快速重路由(仅核心节点) (19)12.配置MULTIPROTOCOL BGP (20)13.配置MPLS VPN功能 (21)14.配置CLASS-OF-SERVICE (24)1. 总体概述本文档为XX公司编写。

用于说明Juniper设备在XXX网络使用到的基本命令。

所有命令是基于JUNOS 7.2的。

更多的信息请参考下面的网站:Juniper:/techpubs/software/junos/junos72/index.html2. 路由器CLI设备启动信息应先将CONSOLE线接到设备CONSOLE口, 打开笔记本电脑, 启动超级终端软件, 然后打开路由器电源开关, 几秒钟之后, 超级终端界面会出现类似如下的启动界面:Award Modular BIOS v4.51PG, An Energy Star AllyCopyright (C) 1984-98, Award Software, Inc.TEKNOR APPLICOM T1023 BIOS Version 1.2 'DWD'11/29/2000-i440BX-SMC67X-2A69TU00C-00PXE-M04: Initializing network boot device using interrupt 18h.....PXE-M04: Initializing network boot device using interrupt 18h.....PXE-M04: Initializing network boot device using interrupt 19h.....Intel LANDesk (R) Service Agent II, version 0.99kCopyright (C) 1997,1998 Intel Corporation. All rights reserved.PXE-E67: Invalid MAC address.PXE-M0F: Exiting LANDesk (R) Service Agent IIWill try to boot from :PCMCIA ATA Flash CardCompact FlashPrimary IDE Hard DiskEthernetTrying to Boot from Compact FlashLoading /boot/loaderConsole: serial portBIOS drive A: is disk0BIOS drive C: is disk1BIOS drive D: is disk2BIOS 639kB/785344kB available memoryFreeBSD/i386 bootstrap loader, Revision 0.8(builder@, Tue Oct 5 00:09:53 GMT 2004)Loading /boot/defaults/loader.conf/kernel text=0x4c26d1 data=0x2c8bc+0x49f34 syms=[0x4+0x41710+0x4+0x4d988]Hit [Enter] to boot immediately, or space bar for command prompt.Booting [kernel]...Copyright (c) 1996-2001, Juniper Networks, Inc.All rights reserved.Copyright (c) 1992-2001 The FreeBSD Project.Copyright (c) 1979, 1980, 1983, 1986, 1988, 1989, 1991, 1992, 1993, 1994The Regents of the University of California. All rights reserved.JUNOS 6.4R2.4 #0: 2004-10-05 00:18:20 UTCbuilder@:/build/harrekki-c/6.4R2.4/obj-i386/sys/compile/JUNIPER Timecounter "i8254" frequency 1193182 HzTimecounter "TSC" frequency 331706188 HzCPU: Pentium II/Pentium II Xeon/Celeron (331.71-MHz 686-class CPU)Origin = "GenuineIntel" Id = 0x66a Stepping = 10Features=0x183f9ff<FPU,VME,DE,PSE,TSC,MSR,PAE,MCE,CX8,SEP,MTRR,PGE,MCA,CMOV,PAT,PSE36 ,MMX,FXSR>real memory = 805240832 (786368K bytes)sio0: gdb debugging portavail memory = 775933952 (757748K bytes)Preloaded elf kernel "kernel" at 0xc06ca000.DEVFS: ready for devicesPentium Pro MTRR support enabledmd0: Malloc diskDRAM Data Integrity Mode: ECC Mode with h/w scrubbingnpx0: <math processor> on motherboardnpx0: INT 16 interfacepcib0: <Intel 82443BX host to PCI bridge (AGP disabled)> on motherboardpci0: <PCI bus> on pcib0isab0: <Intel 82371AB PCI to ISA bridge> at device 7.0 on pci0isa0: <ISA bus> on isab0atapci0: <Intel PIIX4 ATA33 controller> port 0xf000-0xf00f at device 7.1 on pci0ata0: at 0x1f0 irq 14 on atapci0pci0: <Intel 82371AB/EB (PIIX4) USB controller> at 7.2 irq 11smb0: <Intel 82371AB SMB controller> port 0x5000-0x500f at device 7.3 on pci0pcic-pci0: <TI PCI-1251B PCI-CardBus Bridge> mem 0xe8204000-0xe8204fff irq 15 at device13.0 on pci0pcic-pci0: TI12XX PCI Config Reg: [pci only]pcic-pci1: <TI PCI-1251B PCI-CardBus Bridge> mem 0xe8209000-0xe8209fff irq 12 at device 13.1 on pci0pcic-pci1: TI12XX PCI Config Reg: [pci only]fxp0: <Intel EtherExpress Pro 10/100B Ethernet> port 0xd800-0xd83f mem 0xe8100000-0xe81fffff,0xe8203000-0xe8203fff irq 12 at device 16.0 on pci0pcib1: <DEC 21150 PCI-PCI bridge> at device 17.0 on pci0pci1: <PCI bus> on pcib1mcs0: <Miscellaneous Control Subsystem> mem 0xe5100000-0xe510ffff irq 12 at device 13.0 on pci1fxp1: <Intel EtherExpress Pro 10/100B Ethernet> port 0xc000-0xc03f mem 0xe5000000-0xe50fffff,0xe5110000-0xe5110fff irq 10 at device 14.0 on pci1fxp2: <Intel EtherExpress Pro 10/100B Ethernet> port 0xe000-0xe03f mem 0xe8000000-0xe80fffff,0xe8207000-0xe8207fff irq 10 at device 19.0 on pci0ata2 at port 0x170-0x177,0x376 irq 15 on isa0atkbdc0: <Keyboard controller (i8042)> at port 0x60,0x64 on isa0vga0: <Generic ISA VGA> at port 0x3b0-0x3bb iomem 0xb0000-0xb7fff on isa0sc0: <System console> at flags 0x100 on isa0sc0: MDA <16 virtual consoles, flags=0x100>pcic0: <VLSI 82C146> at port 0x3e0 iomem 0xd0000 irq 10 on isa0pcic0: management irq 11pcic0: Polling modepccard0: <PC Card bus -- legacy version> on pcic0pccard1: <PC Card bus -- legacy version> on pcic0sio0 at port 0x3f8-0x3ff irq 4 flags 0x90 on isa0sio0: type 16550A, consolesio1 at port 0x3e8-0x3ef irq 5 on isa0sio1: type 16550Asio2 at port 0x2f8-0x2ff irq 3 on isa0sio2: type 16550Asio3: configured irq 7 not in bitmap of probed irqs 0fxp0: Ethernet address 00:a0:a5:12:46:abfxp1: Ethernet address 02:00:00:00:01:01fxp2: Ethernet address 00:a0:a5:12:46:aamastership: initial master_config 0x60 ch_prs 0x7cDEVFS: ready to runad0: 91MB <SanDisk SDCFB-96> [734/8/32] at ata0-master using PIO1ad1: 11513MB <IBM-DARA-212000> [23392/16/63] at ata0-slave using UDMA33Mounting root from ufs:/dev/ad0s1aMounted jbase package on /dev/vn0...Mounted jkernel package on /dev/vn1...Mounted jpfe package on /dev/vn2...Mounted jdocs package on /dev/vn3...Mounted jroute package on /dev/vn4...swapon: adding /dev/ad1s1b as swap deviceAutomatic reboot in progress.../dev/ad0s1a: FILESYSTEM CLEAN; SKIPPING CHECKS/dev/ad0s1a: clean, 45047 free /dev/ad0s1e: FILESYSTEM CLEAN; SKIPPING CHECKS/dev/ad0s1e: clean, 11864 free (15 frags, 5629 blocks, 0.0% fragmentation)(8 frags, 1482 blocks, 0.1% fragmentation)(15 frags, 5629 blocks, 0.0% fragmentation)/dev/ad1s1f: FILESYSTEM CLEAN; SKIPPING CHECKS/dev/ad1s1f: clean, 7503513 free (961 frags, 937819 blocks, 0.0% fragmentation)tunefs: soft updates setCreating initial configuration...mgd: commit completeSetting initial options: debugger_on_panic=NO debugger_on_break=NO.Enable PC-card:PCCARD Memory address set to 0xd4000.Doing initial network setup:.Initial interface configuration:TNP: adding neighbor 5 to interface fxp1.TNP: adding neighbor 255 to interface fxp1.TNP: adding neighbor 5 to interface fxp2.TNP: adding neighbor 255 to interface fxp2.additional daemons: syslogd.checking for core dump...savecore: Router rebooting after a normal shutdown....Additional routing options:.Doing additional network setup:.Starting final network daemons:.setting ldconfig path: /usr/libstarting standard daemons: cron.Initial rc.i386 initialization: microcode kld.rc.i386 configuring syscons:.Local package initialization:.starting local daemons:.Thu Jan 27 14:19:07 CST 2005m160-re1 (ttyd0)login:此时表示路由器已经正常启动了, 可以进行下一步的配置用户模式输入正确的用户名和密码后,可以进入路由器的用户模式;新到的设备默认有一个root帐户,是没有密码的,这个帐户类似UNIX的root帐户,是有系统级的最大权限的,为了防止这个帐号的滥用而误操作配置,一般建议新到设备立即给root用户配好密码,并新建另一个管理员帐户,并使用这个新建的管理员帐户进行管理;以root用户登录Amnesiac (ttyd0)login: rootLast login: Fri Jan 17 22:21:55 on ttyd0--- JUNOS 7.2R3.3 built 2002-03-23 02:44:36 UTCTerminal type? [vt100] <enter>root@%注意使用root用户登录的情况下,输入帐号/密码以后,默认是进入shell模式的(而只有root 用户帐号有这个现象),要输入cli命令进入用户模式:root@% cliroot>使用非root用户登录时,直接进入用户模式:HongKong (ttyp1)login: DougPassword:--- JUNOS 7.2R3.3 built 2001-08-14 23:14:13 UTCDoug@HongKong>user@host>#用户模式在用户模式下可以显示路由器的配置、端口状态、路由信息等。

IPSec配置步骤简介:快速实现网络安全(二)

IPSec配置步骤简介:快速实现网络安全在当今数字化时代,网络安全是每个组织和个人都要关注的重要问题。

IPSec(Internet Protocol Security)协议是一种常用的网络安全协议,可以提供数据的保密性、完整性和认证性。

本文将简要介绍IPSec的配置步骤,帮助读者快速实现网络安全。

第一步:了解IPSec协议在开始配置IPSec之前,我们首先需要了解IPSec的基本概念和原理。

IPSec是一种在IP层提供安全机制的协议,通过对IP数据包进行加密和认证,确保数据在传输过程中的安全性。

IPSec的主要功能包括加密(Encryption)、认证(Authentication)和完整性保护(Integrity Protection)。

它可以在局域网,广域网和虚拟专用网络(VPN)等环境中使用,保护用户的隐私和数据安全。

第二步:选择合适的IPSec实施方式根据不同的网络配置和需求,我们可以选择不同的IPSec实施方式。

常用的实施方式包括:1. 传输模式(Transport Mode):该模式仅对数据部分进行加密和认证,IP头部不加密。

适用于主机到主机的通信,当两个主机之间的网络不受威胁时,可以选择传输模式。

2. 隧道模式(Tunnel Mode):该模式对整个IP数据包进行加密和认证,包括IP头部。

适用于网络之间的通信,可以在不受信任的网络中创建安全隧道,确保数据的安全传输。

第三步:配置IPSec策略在实施IPSec之前,我们需要配置相关的IPSec策略。

IPSec策略包括加密策略和认证策略,用于定义需要保护的数据类型和安全算法。

1. 加密策略:配置加密策略以确定要对哪些数据进行加密。

可以选择不同的加密算法,如DES(Data Encryption Standard)、AES (Advanced Encryption Standard)等。

2. 认证策略:配置认证策略以验证数据的真实性和完整性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

7

配置安全提议

创建安全提议,并进入安全提议视图

[Router] ipsec proposal proposal-name

选择安全协议

[Router-ipsec-proposal-tran1] transform { ah | ah-esp | esp }

选择工作模式

[Router-ipsec-proposal-tran1] encapsulation-mode { transport | tunnel }

[Router-ipsec-policy-manual-map1-10] ike-peer peer-name

[Router-ipsec-policy-manual-map1-10] pfs { dh-group1 | dhgroup2 | dh-group5 | dh-group14 }

[Router-ipsec-policy-manual-map1-10] sa duration { timebased seconds | traffic-based kilobytes }

配置IPSec隧道的对端地址

[Router-ipsec-policy-manual-map1-10] tunnel remote ipaddress

配置SA的SPI

[Router-ipsec-policy-manual-map1-10] sa spi { inbound | outbound } { ah | esp } spi-number

配置ESP协议的加密密钥(以16进制方式输入) [Router-ipsec-policy-manual-map1-10] sa encryption-hex { inbound | outbound } esp hex-key

15

IKE协商安全提议

RTA

交换安全提议 并协商参数

8

配置安全提议(续)

选择安全算法

配置ESP协议采用的加密算法

[Router-ipsec-proposal-tran1] esp encryption-algorithm { 3des | aes [ key-length ] | des }

配置ESP协议采用的验证算法

IKE协商参数的安全策略流程

数据包 待发送

第一条 安全策略

Y 是否匹配ACL N

成功 用IKE协商 安全参数 失败

提供安全服务 丢弃数据包

第二条 安全策略

成功

是否匹配ACL

N

Y

用IKE协商 安全参数

提供安全服务 丢弃数据包

失败

最后一条 安全策略

成功 是否匹配ACL N 直接明文发送 Y

4

目录

配置前准备 配置IPSec隧道 配置IKE IPSec隧道配置示例 IPSec与传统VPN技术结合

IPSec的配置任务

配置安全ACL 配置安全提议

创建安全提议

选择安全协议 选择安全算法 选择工作模式

配置安全策略

手工配置参数的安全策略 通过IKE协商参数的安全策略

配置IKE协商参数的安全策略

创建一条安全策略,并进入安全策略视图

[Router] ipsec policy policy-name seq-number isakmp

配置安全策略引用的ACL

[Router-ipsec-policy-manual-map1-10] security acl aclnumber

供完整性和机密性保证时,可以与IPSec结合使用。 本章亦将讲解用IPSec保护GRE和L2TP的方法。

课程目标

学习完本课程,您应该能够:

描述IPSec和IKE的配置要点和任务 配置IPSec和IKE 使用display命令获取IPSec和IKE配置

和运行信息

使用debugging命令了解IPSec和IKE 运行时的重要事件和异常情况 配置IPSec保护GRE和L2TP隧道

[Router] ipsec sa global-duration { time-based seconds | traffic-based kilobytes }

18

在接口上应用安全策略

在接口上应用安全策略

IPSec安全策略可以应用到串口、以太网口等物

[Router-Serial1/0] ipsec policy policy-name 理接口上和Tunnel、Virtual Template等逻辑接 口上

[Router] display ipsec statistics

20

display ipsec sa命令显示示例

<Sysname> display ipsec sa Interface: Ethernet0/0 path MTU: 1500 IPsec policy name: "r2" sequence number: 1 mode: isakmp connection id: 3 encapsulation mode: tunnel perfect forward secrecy: None tunnel: local address: 2.2.2.2 remote address: 1.1.1.2 Flow: sour addr: 192.168.2.0/255.255.255.0 port: 0 protocol: IP dest addr: 192.168.1.0/255.255.255.0 port: 0 protocol: IP [inbound ESP SAs] spi: 3564837569 (0xd47b1ac1) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887436380/2686 max received sequence-number: 5 anti-replay check enable: Y anti-replay window size: 32 udp encapsulation used for nat traversal: N [outbound ESP SAs] spi: 801701189 (0x2fc8fd45) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887436380/2686 max sent sequence-number: 6 udp encapsulation used for nat traversal: N

在接口上应用安全策略

6

配置安全ACL

IPSec通信双方安全ACL的源和目的须 对称

本端:

acl number 3101 rule 1 permit ip source 173.1.1.1 0.0.0.0 destination 173.2.2.2 0.0.0.7

对端:

acl number 3204 rule 1 permit ip source 173.2.2.2 0.0.0.7 destination 173.1.1.1 0.0.0.0

[Router-ipsec-proposal-tran1] esp authentication-algorithm { md5 | sha1 }

配置AH协议采用的验证算法

[Router-ipsec-proposal-tran1] ah authentication-algorithm { md5 | sha1 }

14

配置手工配置参数的安全策略(续)

配置SA使用的密钥

配置协议的验证密钥(以16进制方式输入)

[Router-ipsec-policy-manual-map1-10] sa authentication-hex { inbound | outbound } { ah | esp } hex-key

Hale Waihona Puke [Router] display ipsec proposal [ proposal-name ]

[Router] display ipsec sa [ brief | duration | policy policy-name [ seq-number ] | remote ip-address ]

目录

配置前准备 配置IPSec隧道 配置IKE IPSec隧道配置示例 IPSec与传统VPN技术结合

IPSec配置前准备

What —— 确定需要保护的数据

Where —— 确定使用安全保护的路径

Which —— 确定使用哪种安全保护

How —— 确定安全保护的强度

一个接口只能应用一个安全策略组 IKE协商参数的安全策略可以应用到多个接口上 手工配置参数的安全策略只能应用到一个接口上

19

IPSec信息显示命令

显示安全策略的信息 显示安全提议的信息 显示安全联盟的相关信息 显示IPSec处理报文的统计信息

[Router] display ipsec policy [ brief | name policy-name [ seqnumber ] ]

匹配

IPSec proposal b3

安全协议:ESP 验证算法:SHA1 加密算法:DES 模式:Tunnel

IPSec proposal b5

IKE为双方协商出互相匹 配的安全提议,使用其参 数保护用户数据

安全协议:ESP 验证算法:MD5 加密算法:AES 模式:Tunnel