计算机网络上机实验之ip分析

实验5-分析IP

实验5:分析IP1. 实验目的1)深入理解IP报文结构和工作原理。

2)掌握用Wireshark分析俘获的踪迹文件的基本技能。

2. 实验环境1)运行Windows 2008 Server/Windows XP/Windows 7操作系统的PC一台。

2)PC具有以太网卡一块,通过双绞线与校园网相连;或者具有适合的踪迹文件。

3)每台PC运行程序协议分析仪Wireshark。

~3. 实验步骤1)分析俘获的分组打开踪迹文件,用鼠标点选感兴趣的帧,按右键出现如图菜单。

该菜单提供了许多非常有用的功能,详细情况可以参见系统软件自带的“Wireshark用户指南”的表。

例如,当选中编号10的分组,用鼠标指向其源地址,打开如图23所示菜单,点击“Selected”,就会出现如图24所示的界面。

可见,系统已经自动用其源地址作为过滤条件,从众多分组中过滤出与有关分组了。

更一般的定义过滤条件,可以选用“Analyze/DisplayFilters”功能。

有关过滤条件的表示,可以参见“Wireshark用户指南”节的内容。

分组列表窗口的弹出菜单以源地址作为条件进行过滤有时为了清晰起见,需要屏蔽掉较高层协议的细节,可以点击“Analyze/Enable Protocols”打开“Profile: Default”窗口,若去除选择IP,则将屏蔽IP相关的信息。

;2)分析IP报文结构将计算机联入网络,打开Wireshark俘获分组,从本机向选定的Web服务器发送Ping报文。

选中其中一条Ping报文,该帧中的协议结构是:Ethernet: IP: ICMP: data。

为了进一步分析IP数据报结构,点击首部细节信息栏中的“Internet Protocol”行,有关信息展开如图首部信息窗口所示。

“Internet Protocol”详细信息回答下列问题:(1)你使用的计算机的IP地址是什么:(2) 在IP数据报首部,较高层协议字段中的值是什么在IP数据报首部,较高层协议字段中的值是1(3) IP首部有多少字节载荷字段有多少字节IP首部有20个字节,载荷字段有32字节。

计算机ip实验报告

计算机ip实验报告计算机IP实验报告引言:计算机网络是现代社会中不可或缺的一部分,而IP(Internet Protocol)则是构成互联网的基础协议之一。

通过IP协议,我们能够实现计算机之间的通信和数据传输。

本实验旨在探索和了解计算机IP的工作原理和应用。

一、IP的基本概念IP是一种网络协议,用于在互联网上定位和寻址计算机。

它是一种面向数据报的协议,将数据分割成小的数据包进行传输。

每个计算机在网络中都有一个唯一的IP地址,类似于我们现实生活中的门牌号码,用于标识和定位计算机。

二、IP地址的分类和格式IP地址由32位二进制数表示,通常以四个十进制数表示,每个数之间用点分隔。

例如,192.168.0.1就是一个IP地址。

根据IP地址的范围,可以将其分为A类、B类、C类等不同的分类。

不同的分类决定了IP地址的可用范围和网络规模。

三、IP地址的分配和管理IP地址的分配和管理是由ICANN(Internet Corporation for Assigned Namesand Numbers)负责的。

ICANN负责分配全球唯一的IP地址,以确保互联网上的每个计算机都有一个独特的标识。

此外,还有一些机构负责管理特定地区或国家的IP地址分配。

四、IP地址的应用场景1. 网络通信:IP地址是计算机之间进行通信的基础。

通过IP地址,我们可以实现电子邮件、网页浏览、文件传输等功能。

2. 网络安全:IP地址在网络安全中扮演重要角色。

通过IP地址,网络管理员可以追踪和监控网络活动,防止恶意攻击和非法访问。

3. 地理定位:有些应用程序可以通过IP地址确定用户的地理位置。

例如,当我们使用手机上的地图应用时,它可以根据我们的IP地址显示我们的位置。

五、IP地址的动态分配和静态分配IP地址可以通过动态分配和静态分配两种方式获得。

动态分配是指通过DHCP (Dynamic Host Configuration Protocol)服务器自动分配IP地址,适用于大规模的网络环境。

任务三计算机网络实验IP数据报捕获与分析

任务三计算机网络实验IP数据报捕获与分析一、实验目的本实验的目的是通过使用网络抓包工具捕获IP数据报,了解IP协议的工作过程,分析数据报的结构和内容。

二、实验设备和工具1.计算机2.网络抓包工具:Wireshark三、实验原理IP(Internet Protocol)是网络层的核心协议,在互联网中承担着数据包的传输任务。

IP协议负责将数据包从源主机传输到目标主机,保证数据在不同主机之间的正确传输。

IP数据报是IP协议传输的基本单位,由IP头和数据部分组成。

IP头部包含以下重要字段:1.版本(4位):表示IP协议的版本号,IPv4为4,IPv6为62.首部长度(4位):表示IP头部的长度,以32位的字节为单位。

3.区分服务(8位):用于标识优先级和服务质量等信息。

4.总长度(16位):指明整个IP数据报的长度。

5.标识(16位):用于标识同一个数据报的分片。

6.标志位(3位):标记是否进行数据报的分片。

7.片偏移(13位):表示数据报组装时的偏移量。

8.生存时间(8位):表示数据报在网络中的存活时间。

9.协议(8位):指明IP数据报中携带的数据部分所使用的协议,如TCP、UDP等。

10.头部校验和(16位):用于对IP头部的校验。

11.源IP地址(32位):指明数据报的发送者的IP地址。

12.目的IP地址(32位):指明数据报的目标IP地址。

四、实验步骤1.安装Wireshark软件。

2.打开Wireshark软件,选择需要进行抓包的网络接口。

3.点击“开始”按钮,开始抓包。

4.进行相关网络操作,产生数据包。

5.停止抓包。

6.选中其中一个数据包,进行分析。

五、数据包分析Wireshark软件可以对捕获到的数据包进行详细的分析,提供了丰富的信息和统计数据。

以下是对数据包的一些常规分析内容:1.源IP地址和目的IP地址:根据协议规定,每个IP数据报必须携带源IP地址和目的IP地址,通过分析这两个字段可以确定数据包的发送方和接收方。

计算机网络实验3 实验三: IP分析和IP地址实验

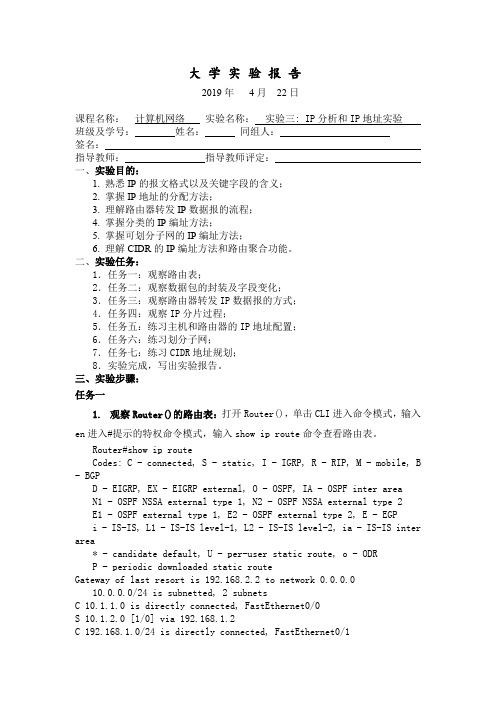

大学实验报告2019年4月22日课程名称:计算机网络实验名称:实验三: IP分析和IP地址实验班级及学号:姓名:同组人:签名:指导教师:指导教师评定:一、实验目的:1. 熟悉IP的报文格式以及关键字段的含义;2. 掌握IP地址的分配方法;3. 理解路由器转发IP数据报的流程;4. 掌握分类的IP编址方法;5. 掌握可划分子网的IP编址方法;6. 理解CIDR的IP编址方法和路由聚合功能。

二、实验任务:1.任务一:观察路由表;2.任务二:观察数据包的封装及字段变化;3.任务三:观察路由器转发IP数据报的方式;4.任务四:观察IP分片过程;5.任务五:练习主机和路由器的IP地址配置;6.任务六:练习划分子网;7.任务七:练习CIDR地址规划;8.实验完成,写出实验报告。

三、实验步骤:任务一1.观察Router()的路由表:打开Router(),单击CLI进入命令模式,输入en进入#提示的特权命令模式,输入show ip route命令查看路由表。

Router#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.2.2 to network 0.0.0.010.0.0.0/24 is subnetted, 2 subnetsC 10.1.1.0 is directly connected, FastEthernet0/0S 10.1.2.0 [1/0] via 192.168.1.2C 192.168.1.0/24 is directly connected, FastEthernet0/1C 192.168.2.0/24 is directly connected, Ethernet0/0/0S* 0.0.0.0/0 [1/0] via 192.168.2.22.观察Router1的路由表:Router>enRouter#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set10.0.0.0/24 is subnetted, 2 subnets结果如下:S 10.1.1.0 [1/0] via 192.168.1.1C 10.1.2.0 is directly connected, FastEthernet0/1C 192.168.1.0/24 is directly connected, FastEthernet0/03.观察Router2的路由表:Router>enRouter#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set10.0.0.0/8 is variably subnetted, 3 subnets, 2 masks结果如下:S 10.1.1.1/32 [1/0] via 192.168.2.1S 10.1.2.0/24 [1/0] via 192.168.2.1C 10.1.3.0/24 is directly connected, FastEthernet0/1C 192.168.2.0/24 is directly connected, FastEthernet0/0任务二1.初始化所有设备的ARP表信息:实时模式和模拟模式来回切换3次;删除所有场景。

实验04 - IP、ICMP协议分析

《计算机网络》实验报告实验四IP、ICMP协议分析姓名:XXX学号:XXXXXXXX专业:XXXXXXXXX学院:XXXXXX报告日期:XXXXX(一) 实验目的与要求目的:(1) 分析IP协议,理解子网掩码和路由转发。

(2) 分析ICMP协议。

(二) 实验内容1.分析IP协议:实验网络拓扑结构如图1:以太网交换机192.168.0.X本机192.168.0.Y220.178.4.163 192.168.0.100220.178.4.100路由器图1 路由器连接的不同网络(1) ping 127.0.0.1。

(2) 在IE浏览器中打开安徽农业大学主页,看能否正常访问;将本机TCP/IP属性中的网关(Default Gateway)置空,再次打开安徽农业大学主页,看能否正常访问。

(3) 设本机的IP地址为192.168.0.X(X的取值范围在1到45之间),现将IP地址的最后一个数字修改为200+X,同时将子网掩码修改为255.255.255.128,默认网关恢复为192.168.0.100,试着ping隔壁计算机(注意:隔壁机器不做任何修改!),看能否ping通;试着ping实验室网关地址192.168.0.100,看能否ping通,为什么?2.分析ICMP协议:(1) 恢复本机的TCP/IP参数:IP地址192.168.0.X、子网掩码255.255.255.0、默认网关192.168.0.100、DNS服务器210.45.176.5。

(2) 在WireShark软件中设置过滤(Filter)条件为“icmp”,ping隔壁计算机,并将分析结果填写下表。

字段项ICMP请求报文ICMP应答报文链路层Destination MAC Address链路层Source MAC Address网络层Source IP Address网络层Destination IP Address网络层ICMP Type值(3) ping ,并将分析结果填写下表。

《计算机网络》实验五 IP地址分配 实验报告

7-A(config)#int s0/3/0

7-A(config-if)#no shut

7-A(config-if)#interface s0/3/0

7-A(config-if)#ip add

% Incomplete command.

7-A(config-if)#ip address 172.17.200.5 255.255.255.252

password cisco

login

!

scheduler allocate 20000 1000

!

end

验证端口状态和配置的参数

7-A#sho int s0/3/0

Serial0/3/0 isup, line protocol isup√连通状态

Hardware is GT96K Serial

Internet address is 172.17.200.5/30

址是一个32位二进制数的地址,由4个8位字段组成,每个字段之间用点号隔开,用于标识TCP/IP宿主机。

每个IP地址都包含两部分:网络ID和主机ID。网络ID标识在同一个物理网络上的所有宿主机,主机ID标识该物理网络上的每一个宿主机,于是整个Internet上的每个计算机都依靠各自唯一的IP地址来标识。

0 output errors, 0 collisions, 39 interface resets

0 output buffer failud out

1 carrier transitions

DCD=upDSR=upDTR=up RTS=up CTS=up

六、成果与总结

通过此次的的实验在之前的基础上,更加深入的学习了CISCO路由器的配置和设置,实验通过对路由器和电脑TCP/IP上的设置,实现了中断之间的互联。

任务三计算机网络试验IP数据报捕获与分析

任务三网络编程一、实验目的捕获本机网卡的IP包,对捕获的IP包进行解析。

要求必须输出以下字段:版本号、总长度、标志位、片偏移、协议、源地址和目的地址。

二、实验环境平台:Windows编程环境:VC 6.0语言:C++三、实验原理3.1 数据报格式以太帧由一个包含三个字段的帧头开始,前两个字段包含了物理地址,各六个字节,头部的第三个字段包含了 16 位的以太帧类型,帧头后面是数据区。

根据帧类型可以判断是哪种数据包,一般常用的有 0X0080(IP 数据包)、0X0806(ARP 请求/应答)和 0X8035(RARP 请求/应答)三种类型。

TCP/IP 协议簇中位于网络层的协议,也是最为核心的协议。

所有的 TCP, UDP, ICMP及 IGMP 数据都以 IP 数据报格式传输。

IP 协议提供了无连接的、不可靠的数据传输服务。

同时IP 协议的一个重要功能是为网络上的包传递提供路由支持。

TCP/IP 协议使用 IP 数据报这个名字来指代一个互联网数据包。

IP 数据报由两部分组成,前面的头部和后面的数据区,头部含有描述该数据报的信息,包括源 IP 地址和目的 IP 地址等。

在 IP 数据报的报头中的众多信息可根据协议类型字段区分出该数据包的类型,常用的有TCP 包、 UDP 包、 ICMP 包等,各格式分别如下所示:IP数据报格式TCP数据报格式ICMP数据报格式数据报格式UDP.3.2 捕获数据包方法目前常用的捕获数据包的方法有原始套接字、LibPcap、WinPcap和JPcap等方法。

本次实验选用套接字方法。

套接字是网络应用编程接口。

应用程序可以使用它进行网络通信而不需要知道底层发生的细节。

有时需要自己生成一些定制的数据包或者功能并希望绕开Socket提供的功能,原始套接字(RawSocket)满足了这样的要求。

原始套接字能够生成自己的数据报文,包括报头和数据报本身的内容。

通过原始套接字,可以更加自如地控制Windows下的多种协议,而且能够对网络底层的传输机制进行控制。

实验五-IP协议分析

实验五IP协议分析在这个实验里,我们将研究IP协议,通过执行traceroute程序来分析IP数据包发送和接收的过程。

我们将研究IP数据包的各个字段,详细学习IP数据包的分片。

一、捕获traceroute为了产生一个IP数据包,我们将使用traceroute程序来向一些目的地发送不同大小的数据包,这个软件我们在第一个实验已作过简单的尝试了。

但我们试图在IP头部首先发送一个或者更多的具有TTL的数据包,并把TTL的值设置为1;然后向同一个目的地发送一系列具有TTL值为2的数据包;接着向同一个目的地发送一系列具有TTL值为3的数据包等等。

路由器在每次接收数据包时消耗掉一个TTL,当TTL达到0时,路由器将会向源主机返回一个ICMP的消息(类型为11的TTL溢出),这样一个TTL值为1的数据包将会引起路由器从发送者发回一个ICMP的TTL溢出消息产生一跳,TTL值为2的数据包发送时会引起路由器产生两跳,TTL值为3的数据包则会引起路由器产生3跳。

基于这种方式,主机可以执行traceroute观察ICMP的TTL溢出消息,记录每个路由器的ICMP的溢出消息的源IP地址,即可标识出主机和目的地之间的所有路由器。

我们要运行traceroute让它发送多种长度的数据包,由Windows提供的tracert程序不允许改变由tracert程序发送的ICMP的回复请求消息的大小,在Windows下比较好的一个是pingplotter,它可以在以下网站下载共享版本(现在已下载好存在共享文件夹的压缩包中):安装pingplotter标准版(你有一个30天的试用期),通过对你所喜欢的站点执行一些traceroute来熟悉这个工具。

ICMP回复请求消息的大小可以在pingplotter中设置:Edit-> Options->Default Setting->enginet,在packet size字段中默认包的大小是56字节。

计算机ip实验报告

计算机ip实验报告计算机IP实验报告引言:计算机网络是当今社会中不可或缺的一部分,而IP(Internet Protocol)作为网络通信的基础协议之一,起到了重要的作用。

本篇实验报告将介绍IP协议的基本概念、实验目的、实验过程和实验结果,并对实验结果进行分析和总结。

一、IP协议的基本概念IP协议是互联网中最为重要的协议之一,它负责将数据包从源主机发送到目标主机。

IP协议通过为每个主机分配一个独特的IP地址,实现了数据在网络中的唯一寻址和路由功能。

IP地址由32位二进制数表示,通常以点分十进制的形式呈现。

二、实验目的本次实验的目的是深入了解IP协议的工作原理,并通过实际操作来加深对IP地址的理解。

通过该实验,我们将学习如何配置和管理IP地址,以及如何解决IP冲突和子网划分的问题。

三、实验过程1. IP地址配置在实验开始前,我们首先需要配置主机的IP地址。

打开计算机的网络设置界面,根据实验要求,选择合适的IP地址和子网掩码进行配置。

确保每个主机都有唯一的IP地址,以避免冲突。

2. IP地址冲突解决在实验过程中,我们可能会遇到IP地址冲突的问题。

当两台主机拥有相同的IP地址时,会导致网络通信故障。

为了解决这个问题,我们可以使用网络工具来扫描局域网中的IP地址,并检测是否存在冲突。

一旦发现冲突,我们需要手动更改其中一台主机的IP地址,以确保网络正常运行。

3. 子网划分在实验中,我们还需要学习如何进行子网划分。

子网划分可以将一个大型网络划分为多个较小的子网络,提高网络的性能和安全性。

通过设置子网掩码,我们可以确定网络中的主机数量和子网数量,并进行合理的划分。

四、实验结果通过实验,我们成功完成了IP地址的配置和管理,解决了IP地址冲突的问题,并学习了子网划分的方法。

实验结果显示,网络通信正常,各个主机之间能够稳定地进行数据传输。

五、实验分析和总结通过本次实验,我们深入了解了IP协议的工作原理和基本概念。

我们学会了如何配置和管理IP地址,解决IP冲突的问题,并掌握了子网划分的方法。

《计算机网络》实验一 使用Wireshark分析IP协议

一、实验目的及要求:1、分析IP协议,熟知IP协议数据包各个字段的含义与作用;2、分析IP数据报分片,熟悉IP数据包的传递方式。

二、实验设备:与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE浏览器等软件。

三、实验原理:1、DHCP(动态主机配置协议)报文说明:(1)DHCP-DISCOVER:DHCP客户端广播发送的,用来查找网络中可用的DHCP服务器。

(2)DHCP-OFFER:DHCP服务器用来响应客户端的DHCP-DISCOVER请求,并为客户端指定相应配置参数。

(3)DHCP-REQUEST:DHCP客户端广播发送DHCP服务器,用来请求配置参数或者续借租用。

(4)DHCP-ACK:DHCP服务器通知客户端可以使用分配的IP地址和配置参数。

(5)DHCP-NAK:DHCP服务器通知客户端地址请求不正确或者租期已过期,续租失败。

(6)DHCP-RELEASE:DHCP客户端主动向DHCP服务器发送,告知服务器该客户端不再需要分配的IP地址。

(7)DHCP-DECLINE:DHCP客户端发现地址冲突或者由于其它原因导致地址不能使用,则发送DHCP-DECLINE报文,通知服务器所分配的IP地址不可用。

(8)DHCP-INFORM:DHCP客户端已有IP地址,用它来向服务器请求其它配置参数2、pingPING(Packet Internet Groper),因特网包探索器,用于测试网络连接量的程序。

Ping是工作在TCP/IP网络体系结构中应用层的一个服务命令,主要是向特定的目的主机发送ICMP (Internet Control Message Protocol因特网报文控制协议)Echo请求报文,测试目的站是否可达及了解其有关状态。

四、实验内容和步骤:1、用300字左右,描述你对IP协议的认识;IP协议,即互联网协议(Internet Protocol),是互联网技术的核心组成部分,它定义了数据如何在互联网中传输。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IP分析实验报告

1.实验目的:

①熟悉IP的报文格式以及关键字段的含义

②掌握IP地址的分配方法。

③理解路由器转发IP数据报的流程

1.实验步骤:

步骤一:初始化所有设备的ARP表信息

为了方便观察,本实验预设了一个场景0,其中包含从PC0到PC1以及PC0到PC2的预定义数据包。

在实时模式和模拟模式中来回切换三次。

以便仿真系统填写相关设备的ARP表,使后续路由器的解释更加清晰。

单击场景面板中的Delete键删除所有场景,便于后续的实验,

步骤二:观察IP数据报的转发

单击Simulation模拟选项卡进入模拟模式。

单击Add Simple PDU按钮,然后分别单击PC0和PC2则pc0将向pc2发送一个包含ICMP报文的IP数据报。

単击Auto capture/play(自动捕获/播放)或者Capture/Forward按钮以运行模拟,并捕获事件和数据包。

此时, 可观察到IP数据报的转发过程。

在Event List中找到AtDevice(在设备)显示为Router0 的第一个事件, 单击其彩色正方形,如图3-6所示, 単击lnbound PDU Details选项卡以査看IP 数据报的内容。

我们可以观察到IP分组中l1办议类型字段值为1 (PR0: Oxl), 这表明IP分组中封装了ICMP 报文。

再对比Inbound PDU Details和〇utbound PDU,我们可以发现在〇utbound PDU中IP 分组的TTL 字段值被减1了(由255变成254)。

由于PacketTracer 没有计算校验和, 因此我们也无法观察到校验和的变化。

另外,我们也可以观察到,源地址字段在IP的转发过程中始终没有发生变化, 但是源MAC地址和目标MAC地址发生了相应的变化。

步骤 3 : 初始化并观赛各路由器的路由表

删除所有场景,使用Inspect (检查)工具(右端的放大镜)分别打开

RouterO、Routerl和Router2的路由表,并排列好路由表窗口,以便同时比较三个路由表。

步骤4:观察PG0到PC2的往返过程

单击Add Simple PDU按钮,然后分别单击PC0和PC2。

单击Capture/Forward按钮通过网络传送数据包,直至其到达PC2。

分别检查在At Device (在设备)显示为RouterO和Router2的数据包信息。

在Out Layers 中选择第三层,可将OSI Model (OSI模型)选项卡中数据包的处理说明与显示的路由表进行比较。

例如,PDU信息表明:The routing table finds a routing entry to the destination IP address。

这是由于RouterO 具有一个朝向Router2的默认路由,并且Router2也具有到的特定主机路由,因此PC0到PC2的数据报往返可以顺利完成。

步骤5 :观察PC2到PC1的往返过程

删除所有场景。

单击Add Simple PDU按钮,然后分别单击PC2和PC1。

单击Capture/Forward 按钮通过网络传送数据包,直至转发失败,然后检查每个步骤中的数据包。

由于R〇uter2具有到的路由,因此来自PC2的数据报将会到达PC1。

但Routerl没有到的路由,也没有默认路由,因此PC2回复的数据报被Routerl丢弃。

步骤6.产生需要分片的数据报。

删除所有场景,以便执行新任务在模拟模式下,单击Add complex pdu按钮,然后单击RouterO作为数据报的源点。

模拟器将会打幵Create Complex PDU 对话框。

其中,Select Application 按默认值为Ping,在Destination IP Address字段中输入(以PC2作为目标地址),将Size字段中的值改为1500,在Sequence Number (序列号)字段中输入1。

在Simulation Settings(模拟设置)下选择One Shot选项,并设置其Time值为2。

单击Create PDU按钮。

步骤6:观察IP数据报的分片情况

单击Capture/Forward按钮启动模拟,我们可以观察到Routerl将产生出两个数据报,如图3-8所示。

仔细研究这两个数据报,注意观察总长度、标识、标志、片偏移等字段。

由于原ICMP报文总长度为1508字节,封装它的IP数据报超出了以太网帧的负载上限,因此该IP报文被分拆为两个ID 一样的分片,一个长度为1500字节,另一个为48字节.。