ASA anti-botnet 命令详解

网络安全命令

网络安全命令网络安全是指保护网络系统及其用户不受到未经授权的访问、破坏、修改、泄露等威胁的综合性技术和管理措施。

随着网络的普及和应用的广泛,网络安全问题也日益突出,网络安全命令是保证网络安全的关键手段之一。

下面将介绍几个常用的网络安全命令。

1. ping命令:Ping命令用于测试与目标主机之间的连接状态。

通过向目标主机发送ICMP Echo请求包,并等待其回应,来判断网络的连通性。

常用的命令格式为:ping IP地址。

通过ping命令,可以定位网络故障所在,并及时采取措施修复。

2. netstat命令:Netstat命令用于显示网络连接、路由表和网络接口的统计信息。

通过输入netstat命令,可以查看当前网络连接的状态,包括本机的IP地址、端口号、连接状态等信息。

此外,netstat命令还可以显示网络接口的信息,如带宽使用情况、传输速率等,有助于及时发现网络异常情况。

3. ifconfig命令:Ifconfig命令用于配置和显示网络接口的状态。

通过输入ifconfig命令,可以查看网络接口的配置信息,如IP地址、子网掩码、MAC地址等。

此外,ifconfig命令还可以用于配置网络接口的参数,如设置IP地址、子网掩码、网关等,从而对网络进行管理和维护。

4. iptables命令:Iptables命令用于设置和管理Linux系统的防火墙规则。

通过对输入、输出、转发数据包进行过滤和管理,可以防止未经授权的访问和攻击。

常用的命令格式为:iptables -A INPUT -p 协议 -s 源IP地址 -j 动作。

通过配置iptables规则,可以有效地防止网络攻击,保障网络安全。

5. passwd命令:Passwd命令用于修改用户的登录密码。

通过输入passwd命令,并按照提示输入当前密码和新密码,可以对用户密码进行修改。

建议定期修改密码,并使用复杂的密码组合,包括大小写字母、数字和特殊字符,以增加密码的安全性,防止密码被破解。

netstop使用技巧

netstop使用技巧Netstat是一个网络工具命令,用于显示网络连接、路由表和网络接口信息。

它可以帮助识别网络问题,检查连接状态,查看当前活动的连接和监听端口。

下面是一些Netstat的使用技巧:1. 显示所有活动的网络连接:netstat -a这个命令会显示所有当前活动的网络连接,包括正在进行的连接和侦听状态的端口。

你可以看到与你的计算机建立的连接,以及你的计算机当前监听的端口。

这对于查看是否有未经授权的连接和检查网络连接状态非常有用。

2. 找出特定端口的进程:netstat -ano这个命令可以帮助你找出特定端口正在使用的进程。

它会显示进程的PID(进程标识符),你可以使用这个PID来查找进程的详细信息。

例如,如果你想找出正在占用80端口的进程,你可以输入"netstat -ano | findstr :80",然后再根据PID使用任务管理器或其他工具查找进程的详细信息。

3. 显示网络接口信息:netstat -e这个命令会显示网络接口的统计信息,包括数据包的发送和接收信息、错误和丢包数等。

这对于诊断网络问题和监视网络性能非常有用。

4. 显示路由表信息:netstat -r这个命令会显示计算机的路由表信息,包括网络地址、网关、接口和跃点等。

这对于了解计算机的网络连接方式和路由设置非常有用。

5. 检查网络监听端口:netstat -an | findstr "LISTENING"这个命令会显示当前正在监听的端口。

你可以使用这个命令来检查计算机上是否有任何未经授权的监听端口。

如果发现了未经授权的监听端口,可能有恶意软件正在运行或计算机存在安全漏洞。

总之,使用Netstat命令可以帮助你诊断网络问题、监视网络连接状态和了解计算机的网络设置。

掌握这些使用技巧可以帮助你更好地管理和维护你的计算机网络。

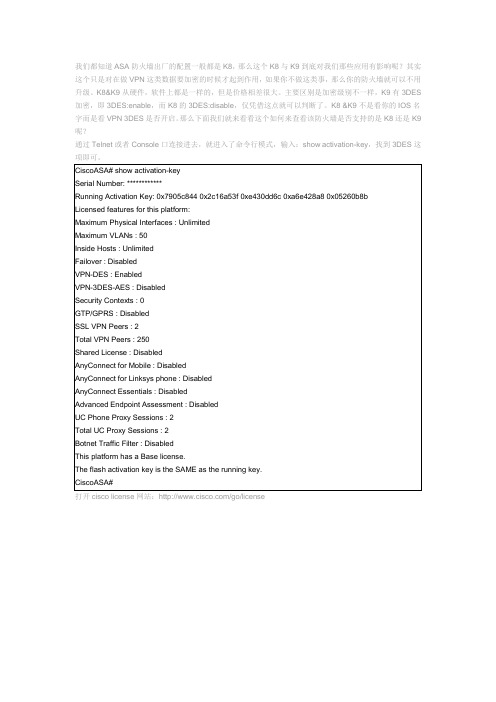

cisco ASA升级key

输入你们的CCO帐号与密码登录进去。

如果没有的话,直接找我也行哈!我来帮你们弄!

因为我们这里没有PAK认证码,所以我们就只能点击“here for available licenses. ”

打开“Cisco ASA 3DES/AES License”进去。

输入我们ASA里面的序列号。

将“Click here if you accept the conditions of the End-User License Agreement”这个选中,然后就是下面的邮箱一定要填写正确,因为当你提交了以后,cisco公司会以邮件的方式发给你。

一定要注意上面的Email地址哦,输错了就发到别人邮箱里面去了哦!当我们点击提交以后,就会出现一个确认页面。

直接点提交就Ok了。

当我们点击“提交”以后,cisco公司就会给你发送邮件了!

这个页表说明的是请查看邮件。

这时候打开我们的邮箱,就可以看见cisco公司发来的邮件了,里面就是我们刚才申请的License了

从上面这个图我们可以看见VPN-DES与VPN-3DES-AES都是Enabled了。

在下面还有一个你机器的序列号后面对应的一串十六进制的数就是你的激活码。

网络安全扫描工具常用应用的快捷键大全

网络安全扫描工具常用应用的快捷键大全在当今信息时代,网络安全扫描工具被广泛应用于保护网络系统的安全。

而为了提高工作效率,熟悉并善用快捷键是非常重要的。

本文将介绍一些常用的网络安全扫描工具的快捷键,帮助用户更高效地进行网络安全扫描。

1. Metasploit Framework快捷键Metasploit Framework是一款广受欢迎的渗透测试工具,以下是一些常用的快捷键:- `Ctrl + L`:清空屏幕上的输出结果。

- `Ctrl + C`:终止当前的操作。

- `Ctrl + Z`:将当前会话切换到后台。

- `Ctrl + D`:退出Metasploit Framework。

2. Nmap快捷键Nmap是一款用于网络发现和安全审计的扫描工具。

下面是Nmap 的一些常用快捷键:- `Ctrl + C`:终止当前的扫描操作。

- `Ctrl + S`:保存当前的扫描结果。

- `Ctrl + R`:恢复上次保存的扫描结果。

- `Ctrl + P`:暂停当前的扫描操作。

3. Wireshark快捷键Wireshark是一款用于网络协议分析的工具。

以下是一些常用的Wireshark快捷键:- `Ctrl + P`:打开一个新的抓包窗口。

- `Ctrl + E`:以ASCII格式显示选中的报文内容。

- `Ctrl + F`:打开过滤器以过滤报文。

- `Ctrl + S`:保存选中的报文到文件。

4. Burp Suite快捷键Burp Suite是一款专业的网络渗透测试工具,以下是一些常用的Burp Suite快捷键:- `Ctrl + I`:打开Intruder模块。

- `Ctrl + S`:保存当前请求。

- `Ctrl + D`:删除当前请求。

- `Ctrl + P`:打开Proxy模块。

5. Nessus快捷键Nessus是一款广泛应用于漏洞扫描的工具。

以下是一些常用的Nessus快捷键:- `Ctrl + N`:新建一个扫描任务。

netapp常用命令

netapp常⽤命令priv set diag排查性能问题 sysstat -M 5acpadmin list_all(查看 acp 链路连接情况)aggr options aggr0 raidtype raid4/raid_dp(更改 raid 类型)aggr status (查看 aggrname)df -Ag (同上)aggr undestroy aggrname (强制删除)aggr destroy aggrname (删除⼀个 aggr)aggr show_space (查看 aggr 的空间使⽤情况)aggr status aggrname -r (查看 aggr 状态)aggr online/offline aggname (打开 / 关闭 aggr)aggr status -s (查看 spare 盘)aggr status -r (查看 RAID 组状态和 spare 盘)aggr status -maggr create aggrname + 盘个数 (创建 aggr)aggr add aggr0 -d + 硬盘 id(aggr 加盘)**aggr add aggrname -g aggr 组名 -d + 硬盘 id(aggr 组加盘)acpadmin list_all (现在新的设备有 ACP 的端⼝, 控制器通过⽹线与 DS4243 盘柜相连, 通过这个命令可以看到盘柜的状态)cifs shares -add(delete) name /vol/volname(创建 / 删除共享)cifs stat(CIFS 操作情况)cifs testdc(NT 域的链接情况)cifs domaininfo(查看 domainin)cifs shares(查看共享)cifs terminate(关闭 cifs)cifs restart(cifs 开启)cf enable (将存储的 cluster 功能打开)cf disable (将存储的 cluster 功能关闭)cf status (查看存储的 cluster 状态)data + 时间 (配置系统时间)df (查看 vol 使⽤状态)df -h (vol 的详细使⽤状态)df -Ag (aggr 使⽤情况)df -i (查看 vol inode 使⽤状态)disk show -n(查看那些硬盘没有分配)diak show -v(查看控制器与硬盘的 ID)disk show(显⽰所有磁盘)disk reassign -s 系统⽼ ID -d 系统新 ID(把硬盘上的⽼的控制器 ID 换上新的系统 ID)disk assign + 磁盘 ID(分配磁盘 ownership)disk remove_ownership + 硬盘 ID(移除⼀个 spare 的硬盘)disk zero spares(格式化 hot spares 硬盘)disk replace start 系统盘 spare 盘 (⽤ spare 去取代系统盘)environment status(环境状态信息)fcp start(fcp 开启)fcp status (查看光纤端⼝状态)fcadmin config -t target + 端⼝名 (更改端⼝属性)fcp show initiator(查看光纤物理端⼝是否通)fcadmin config(显⽰ FC 端⼝信息)fcp config(fc 端⼝配置信息)fcadmin config -t 类型端⼝名 (更改端⼝型号)fcp show cfmode (在 FC SAN 的环境下, 查看存储的 cfmode 的模式, ⼀般是 single)fcp portname show(fc 端⼝名显⽰)ifconfig -a( 查看⽹络端⼝状态)ifstat(⽹络接⼝性能统计)igroup create -i -t Windows+igroupname+in 号 (创建组)lun show -v (查看 lun 的详细状态包括映射给那个 igroup)lun show -m (查看 lun 的映射状态)lun create -s lun 的⼤⼩ -t Windows /vol/vol1/qtree/+lunname (创建 lun)lun unmap /vol/volname/qtreename/lun0 组名 (把 lun 映射到组)lun resize /vol/volname/qname/lunname + ⼤⼩ (更改 lun 的⼤⼩)license (查看那些激活的许可)netstat(⽹络流量统计)nfs stat(NFS 操作情况)optaggr options aggr0 raidtype raid4(更改 RAID 类型)options autosupport.doit + ⽇期 (触发邮件)options disk(硬盘的选择权)options acp (这个项⼀般不⽤改)options cf (查看与 cluster 相关的⼀些参数设定, ⼀般不需要改)priv set advanced(进⼊⾼级模式)priv set(退出⾼级模式)qtree security /vol/volname/qname ntfs(更改安全权限)quota report(⽤户⽔平磁盘使⽤)reboot(重启)rdfile /etc/messages(显⽰ message)rdfile /etc/rc (rdfile ⽤于查看显⽰⽂件中的内容信息,/etc/rc ,/etc/hosts ⽂件是存储中最重要的⽂件, 系统在启动时, 会读取⾥⾯的配置信息) rdfile /etc/hostsrdfile /etc/exportsrdfile /etc/log/autosupport / ⽂件名 (读取 autosupport 信息)sysconfig -r(查看 RAID 组状态和 spare 盘)sysconfig -v(查看 filer 系统信息)sysconfig -a (查看⽹⼝状态)sysstat(查看 CUP 利⽤率和⽂件性能)storage showstorage show acpstorage enable/disable adapter 端⼝名 (fc 端⼝开和关)software list (看软件列表)software update + 软件名 (升级系统)vol size volname + ⼤⼩ (更改 vol 的⼤⼩)vol create volname aggrname + ⼤⼩ (创建 vol)vol rename oldvol newvol(更改 vol 名)version(查看 OS 版本)vif status (端⼝状态信息)下⾯汇总了常⽤的查看 FAS 存储系统磁盘信息命令:命令命令说明Aggr/vol statusVolume 或者 aggregates 的信息如果有 reconstructing 的输出, 请暂时不要更换硬盘, 等 reconstructing 结束后再进⾏下⼀步操作vol status -f列出有故障的 failed 硬盘, 如果没有, 也可以使⽤vol status -r 或者 fcadmin device_map 来确定故障硬盘vol status -r列出所有可以识别到的硬盘, 包含数据盘, 校验盘, spare 盘, failed 盘以及 partner diskvol status -s列出系统中的 spare 盘Disk show -n如果使⽤ software ownershipp, 列出没有 owner 的磁盘Fcadmin device_map在 FC 磁盘柜中的 missing 或者 bypass 的磁盘Sasadmin shelfSAS 磁盘柜的逻辑视图Storage show disk列出所有磁盘信息, 包含 disk ID,shelf,bay, 序列号, vendor,model 和磁盘固件版本Sysconfig -v | -a系统序列号, 按照 slot number 的所有部件. Slot 0 是系统主板.⼆、基本概念filer磁阵机头,对应于其他类型磁阵的控制器。

思科云安全解决方案答案

…IPS 检查 signatures – 结果是可疑攻击 关联信息: 特征数据 + 全球威胁数据

威胁确认 执行阻断

Client

Call Manager

Server

Empowered Branch SODC by Weihang

© 2009 CiscoSystems, Systems, Inc. rights reserved. © 2009 Cisco Inc.All All rights reserved.

08:15 GMT

所有的Cisco IPS用户已经被保护,免 于以上威胁的攻击

Cisco IPS比其他IPS技术提前两倍的时间发现威胁入侵, 收集数十亿全球范围内的数据点

Collaborative IPS 遥感, 全球一体化关联, 先发制人的保护

SODC by Weihang

© 2009 Cisco Systems, Inc. All rights reserved.

有边界网络 -> 无边界网络

过去 IT行业

集中计算 有边界网络

现在

云计算 无边界网络

攻击威胁

固定静态特征 外部入侵DDoS

移动动态变化 内部木马僵尸利用

防御体系

边界单点 网络应用

全网多点 内容数据

SODC by Weihang

© 2009 Cisco Systems, Inc. All rights reserved.

SensorBase 全球覆盖: 美国圣何塞, 圣布鲁诺, 澳大 利亚, 北卡罗莱纳和中国上海 来自中国互联网的安全数据占17%之多 实时采集全球30%的IP流量

准确可靠: 源于思科 全球安全设备及第三 方机构信息采集 •Email •URL •Signature •Domain •Botnet

思科ASA防火墙精华配置总结

思科ASA防火墙精华配置总结思科防火墙PIX ASA 配置总结一(基础):下面是我工作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

一:6个基本命令:nameif、interface、ip address 、nat、global、route。

二:基本配置步骤:step1: 命名接口名字nameif ethernet0 outside security0nameif ethernet1 inside security100nameif ethernet2 dmz security50**7版本的配置是先进入接口再命名。

step2:配置接口速率interface ethernet0 10full autointerface ethernet1 10full autointerface ethernet2 10fullstep3:配置接口地址ip address outside 218.106.185.82ip address inside 192.168.100.1 255.255.255.0ip address dmz 192.168.200.1 255.255.255.0step4:地址转换(必须)* 安全高的区域访问安全低的区域(即内部到外部)需NAT 和global;nat(inside) 1 192.168.1.1 255.255.255.0global(outside) 1 222.240.254.193 255.255.255.248***nat (inside) 0 192.168.1.1 255.255.255.255 表示192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映像到公网地址(外网访问内网)则需要static和conduit或者acl.static (inside, outside) 222.240.254.194 192.168.1.240static (inside, outside) 222.240.254.194 192.168.1.240 10000 10后面的10000为限制连接数,10为限制的半开连接数。

电脑网络安全工具语言常用快捷键大全

电脑网络安全工具语言常用快捷键大全在当今信息时代,电脑网络安全工具成为了维护个人和企业网络安全的重要手段。

为了提高工作效率,熟练掌握常用的快捷键是必不可少的。

本文将为您介绍电脑网络安全工具语言中常用的快捷键大全,助您更轻松地应对网络安全工作。

一、Wireshark快捷键Wireshark是一款开源的网络协议分析软件,可用于分析网络通信数据包。

以下是Wireshark中常用的快捷键:1. Ctrl + L:清空屏幕。

2. Ctrl + F:打开过滤器,筛选指定的数据包。

3. Ctrl + Shift + F:打开搜索框,搜索关键词。

4. Ctrl + E:编辑过滤器表达式。

5. Ctrl + R:重启捕获。

6. Ctrl + Shift + G:追踪TCP流。

7. Ctrl + Shift + A:添加注释。

二、Nmap快捷键Nmap是一款开源的网络扫描工具,用于发现网络上的主机和服务。

以下是Nmap中常用的快捷键:1. -v:显示详细输出。

2. -O:进行操作系统检测。

3. -p[port]:扫描指定端口。

4. -sV:进行服务版本检测。

5. -A:进行全面扫描。

6. -sS:进行TCP SYN扫描。

7. -Pn:对目标主机禁用主机发现策略。

三、Metasploit快捷键Metasploit是一款用于开发和执行安全漏洞的渗透测试工具。

以下是Metasploit中常用的快捷键:1. search [keyword]:搜索模块。

2. use [module]:选择要使用的模块。

3. show options:显示模块选项。

4. set [option] [value]:设置模块选项的值。

5. exploit:执行攻击。

6. sessions:显示当前会话。

7. background:将当前会话置于后台。

四、Burp Suite快捷键Burp Suite是一款专业的Web应用程序安全测试工具。

以下是Burp Suite中常用的快捷键:1. Ctrl + W:关闭选项卡。

CISCOASA常用命令

CISCOASA常用命令CISCO ASA 防火墙常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask] 其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

external_if_name表示外部网络接口,安全级别较低,如outside。

天融信防火墙常用命令

天融信防火墙常用命令天融信防火墙是一种网络安全设备,用于保护企业内部网络免受网络攻击和恶意软件的侵害。

在使用天融信防火墙时,我们需要掌握一些常用的命令,以便进行配置和管理。

下面将介绍几个常用的天融信防火墙命令。

一、show命令show命令用于查看防火墙的各种状态和配置信息。

例如,可以使用show running-config命令查看当前的配置文件内容。

show version命令则可以查看防火墙的硬件和软件版本信息。

通过使用show命令,管理员可以及时获取到防火墙的运行状态,以便进行故障排查和性能优化。

二、config命令config命令用于进入防火墙的配置模式,以便对防火墙进行各种配置操作。

例如,可以使用config system命令进入系统配置模式,然后使用config firewall命令进入防火墙策略配置模式。

在配置模式下,管理员可以对防火墙的各种功能进行详细的配置,如访问控制、NAT转换、VPN设置等。

三、set命令set命令用于设置防火墙的各种参数。

例如,可以使用set interface命令设置防火墙的接口参数,如IP地址、子网掩码、MTU等。

使用set policy命令可以设置防火墙的安全策略,如允许或禁止某个IP地址的访问。

通过使用set命令,管理员可以根据实际需求对防火墙进行个性化的配置。

四、get命令get命令用于获取防火墙的各种状态和配置信息。

例如,可以使用get system status命令获取防火墙的系统状态信息,如CPU利用率、内存使用情况等。

通过使用get命令,管理员可以实时监控防火墙的运行情况,以便及时发现和解决问题。

五、ping命令ping命令用于测试防火墙与其他设备之间的连通性。

例如,可以使用ping命令测试防火墙与某个服务器之间的网络延迟和丢包率。

通过使用ping命令,管理员可以快速判断网络连接是否正常,以便进行故障排查和网络优化。

六、diagnose命令diagnose命令用于进行防火墙的故障诊断。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Botnet Traffic Filter-统计/报告

ciscoasa# show dynamic-filter statistics Enabled on interface outside Total conns classified 2108, ingress 2108, egress 0 Total whitelist hits 0, ingress 0, egress 0 Total greylist hits 0, ingress 0, egress 0 Total blacklist hits 11, ingress 11, egress 0 Enabled on interface inside Total conns classified 4908, ingress 4908, egress 0 Total whitelist hits 3, ingress 3, egress 0 Total greylist hits 0, ingress 0, egress 0 Total blacklist hits 1179, ingress 1179, egress 0

where <level>, <min> and <max> are const strings among “low”, “very-low”, “moderate”, “high” and “very-high”. If threat-level is not configured, then the default threat-level configuration "range moderate very-high" will be used. interface nameif_2 and traffic acl_2 (or its super set) should be “dynamic-filter enable”d already.

Botnet Traffic Filter-配置示例

•

• • •

• • • •

• • • • • • •

! Enable dynamic-filter updater-client and use database downloaded from the update server dynamic-filter updater-client enable dynamic-filter use-database ! Apply dynamic-filter on non-port 80 traffic for all protocols access-list dynamic-filter_acl extended deny tcp any any eq 80 access-list dynamic-filter_acl extended permit ip any any ! Enable dynamic-filter classification on outside interface dynamic-filter enable outside classify-list dynamicfilter_acl ! Enable dynamic DNS snoop on outside interface class-map dynamic-filter_snoop_class match port udp eq domain policy-map dynamic-filter_snoop_policy class dynamic-filter_snoop_class inspect dns dynamic-filter-snoop service-policy dynamic-filter_snoop_policy interface outside

Botnet Traffic Filter-数据库相关CLI

– Use the dynamic-filter database fetch command, the client will connect to the updater-server at https:// to download the latest database. But this command will not save and use the database. It is for trouble shooting and test updaterclient. – Use the dynamic-filter database purge command to purge the database. – Use the dynamic-filter database find command to search the database with a string. The string can be part of or a complete IP address or domain name. We will enforce a minimum of 3 chars to search and when there are multiple hits in the database we will show 2 hits and indicate there are more matched entries.

where <level>, <min> and <max> are const strings among “low”, “very-low”, “moderate”, “high” and “very-high”. If threat-level is not configured, then the default threat-level configuration "range moderate very-high" will be used. interface nameif_2 and traffic acl_2 (or its super set) should be “dynamic-filter enable”d already.

ASA anti-botnet 命令详解

Botnet Traffic Filter-配置

– [no] dynamic-filter updater-client enable Enable the updater client – [no] dynamic-filter use-database Allow context to use downloaded database. – [no] dynamic-filter blacklist Use this CLI to enter sub-mode to configure domain names and IP addresses for a local blacklist – [no] dynamic-filter whitelist Use this CLI to enter sub-mode to configure domain names and IP addresses for a local whitelist – [no] name name | address ip-address mask Use for adding entries to the local blacklist or whitelist – [no] dynamic-filter enable [interface nameif] [classify-list access-list] – Use this CLI to enable dynamic-filter classification globally or on an interface. – [no] inspect dns [dns-map] [dynamic-filter-snoop] This option is added as an extension to the existing DNS inspection configuration to provide DNS snooping. – clear configure dynamic-filter This command will remove all dynamic-filter configuration

Botnet Traffic Filter-统计/报告

ciscoasa# show dynamic-filter reports top botnet-ports Botnet ports Port Connections logged ------------------------------------------------------------tcp 1000 617 tcp 2001 472 tcp 23 22 tcp 1001 19 udp 2000 17 udp 2001 17 tcp 8080 9 tcp 80 3 tcp >8192 2

Botnet Traffic Filter-配置示例(续)

! Add entries to local black and white lists dynamic-filter bla.1 255.255.255.0 dynamic-filter whitelist name name name address 10.1.1.2 255.255.255.255

Botnet Traffic Filter-配置(新)

– dynamic-filter drop blacklist [interface <nameif_2>] [action-classify-list <acl_2>] [threatlevel {eq <level> | range <min> <max>}]

– ciscoasa (config)# dynamic-filter enable [interface <nameif_1>] [classify-list <acl_1>] – ciscoasa (config)# dynamic-filter drop blacklist [interface <nameif_2>] [action-classify-list <acl_2>] [threat-level {eq <level> | range <min> <max>}]