抓包分析ICMP协议

wiresharkicmp、mac地址分析

wiresharkicmp、mac地址分析

ICMP

1表明源ip地址和⽬的ip地址 icmp 协议是icmp

2类型是0表明这是回显响应

3代码为0

4检验和为0x4d4e

5序列号为0x000d与请求包相同

6请求帧为126帧

mac帧格式分析

mac帧格式是有5部分组成,由⽬的mac和源mac以及类型组成、数据、fcs

1:⽬的mac f8:28:19:da:de:a7

2: 源 mac d8:9a:34:35:ef

3: 类型为IPv4

4、数据字段(46-1500):正式名称是MAC客户数据字段最⼩长度64 字节-18字节的⾸部和尾部 = 数据字段的最⼩长度

5、FCS字段(4 字节):当数据字段的长度⼩于 46 字节时,应在数据字段的后⾯加⼊整数字节的填充字段,以保证以太⽹的MAC帧长不⼩于64 字节

MAC地址分析

MAC地址的长度为48位(6个字节),通常表⽰为12个16进制数,d8:9a:34:35:ef就是⼀个MAC地址,其中前6位16进制数d8:9a_34代表⽹络硬件制造商的编号,它由IEEE(电⽓与电⼦⼯程师协会)分配,⽽后6位16进制数34:35:ef代表该制造商所制造的某个⽹络产品(如⽹卡)的系列号。

实验:利用Wireshark分析ICMP协议

实验利用Wireshark分析ICMP协议一、实验目的分析ICMP协议二、实验环境与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

三、协议简介ICMP全称Internet Control Message Protocol,中文名为因特网控制报文协议。

它工作在OSI的网络层,向数据通讯中的源主机报告错误。

ICMP可以实现故障隔离和故障恢复。

网络本身是不可靠的,在网络传输过程中,可能会发生许多突发事件并导致数据传输失败。

网络层的IP协议是一个无连接的协议,它不会处理网络层传输中的故障,而位于网络层的ICMP协议却恰好弥补了IP的缺限,它使用IP协议进行信息传递,向数据包中的源端节点提供发生在网络层的错误信息反馈。

ICMP的报头长8字节,结构如图1所示。

比特0 7 8 15 16 比特31(图1 ICMP报头结构)●类型:标识生成的错误报文,它是ICMP报文中的第一个字段;●代码:进一步地限定生成ICMP报文。

该字段用来查找产生错误的原因;●校验和:存储了ICMP所使用的校验和值。

●未使用:保留字段,供将来使用,起值设为0●数据:包含了所有接受到的数据报的IP报头。

还包含IP数据报中前8个字节的数据;ICMP协议提供的诊断报文类型如表1所示。

(表1 ICMP诊断报文类型)ICMP提供多种类型的消息为源端节点提供网络层的故障信息反馈,它的报文类型可以归纳为以下5个大类:●诊断报文(类型8,代码0;类型0,代码0);●目的不可达报文(类型3,代码0-15);●重定向报文(类型5,代码0-4);●超时报文(类型11,代码0-1);●信息报文(类型12-18)。

Ping 命令只有在安装了TCP/IP 协议之后才可以使用,其命令格式如下:ping [-t] [-a] [-n count] [-l size] [-f] [-i TTL] [-v TOS] [-r count] [-s count][[-j host-list] | [-k host-list]] [-w timeout] target_name这里对实验中可能用到的参数解释如下:-t :用户所在主机不断向目标主机发送回送请求报文,直到用户中断;-n count:指定要Ping 多少次,具体次数由后面的count 来指定,缺省值为4;-l size:指定发送到目标主机的数据包的大小,默认为32 字节,最大值是65,527;-w timeout:指定超时间隔,单位为毫秒;target_name:指定要ping 的远程计算机。

ICMP协议分析

IP 协议分析一、实验目的学会使用协议分析软件分析IP 数据包 了解IP 协议的首部 学会使用Ping 命令 验证IP 分片过程 掌握ICMP 协议的首部二、实验原理1.IP 协议1)IP 协议是因特网上最重要的网络层协议。

2)IP 协议是无连接、不可靠的协议。

3)IP 协议分ipv4和ipv6两个版本,目前大多设备都支持ipv4,但ipv4占主流。

4)ipv4包含20个字节的固定首部和可变长的可选首部。

2.IPv4首部格式 1)2)可首比3)4)5)6)7)8)3、IP分片三、实验步骤1.打开虚拟机,打开wireshark2.虚拟机与主机确定能互ping3.Ping通后虚拟机向主机发包3200字节的包分析第一帧版本号:ipv4首部长度:20字节总共长度:1500字节MF为1:表示后面还有分片片偏移:0(第一个分片从0开始)保活时间:128(未经过路由器)协议类型:ICMP校验和:0xb041(十六进制b041) 源地址:172.16.6.3目标地址:172.16.6.1数据:1500-20=1480字节第二帧:版本号:ipv4首部长度:20字节总共长度:1500字节MF为1:表示后面还有分片片偏移:1480(第二个分片接第一个分片尾部)保活时间:128(未经过路由器)协议类型:ICMP校验和:0xaf88(十六进制af88)源地址:172.16.6.3目标地址:172.16.6.1数据:1500-20=1480字节第三帧版本号:ipv4首部长度:20字节总共长度:268字节MF为0:表示后面没有分片了片偏移:2960(第三个分片接第二个分片尾部)保活时间:128(未经过路由器)协议类型:ICMP校验和:0xd39f(十六进制d39f)源地址:172.16.6.3目标地址:172.16.6.1Icmp首部8个字节数据:268-20-8=240字节因为是最后一帧,附带ip包分片信息分为三个包,第一个和第二个都是1480,第三个是248字节(包含8个字节的icmp首部);分片结束。

ICMP协议分析_实验四

北京理工大学珠海学院实验报告ZHUHAI CAMPAUS OF BEIJING INSTITUTE OF TECHNOLOGY班级:学号:姓名:指导教师:成绩实验题目:实验时间:一、实验目的:掌握ICMP协议的工作原理,理解ICMP协议的分组结构。

二、实验内容实验内容用ping命令和科莱网络分析系统分析ICMP包的基本结构以及会先请求与应答消息、目标不可达、超时等消息的ICMP报文的异同。

实验步骤:1.回显请求及其应答消息。

(1)在PC1上运行命令:ping 临机IP。

(2)命令执行后,停止抓包,分析ICMP报文,查看报文结构和首部格式以及首部中个字段的内容。

(3)说明ICMP报文首部个字段的含义以及所捕获的的数据报属于什么报文。

(4)对PC2上捕获到的包进行分析,说明ICMP报文首部各字段的含义以及所捕获的数据报属于什么报文。

2.超时消息。

(1)在PC1上运行命令:ping不存在或者没有开机的计算机的IP。

(2)停止抓包,分析ICMP报文,查看报文结构个首部格式中各字段的内容。

(3)说明ICMP报文首部各字段的含义以及所捕获的数据报属于什么报文。

(4)对PC2上捕获到的包惊醒分析,说明ICMP报文首部各字段的含义以及所捕获的数据报属于什么报文。

3.端口不可达消息。

(1)在PC1上启动TFTP服务器软件。

(2)在PC2上启动科莱网络分析系统,开始抓包。

(3)在PC1的命令窗口运行命令:tftp -i PC2的IP get 文件名(该文件可能不存在);三、实验结果1.回显请求及其应答消息。

PC1发来的数据包PC2回应PC1的数据报2.超时消息。

Ping 10.16.7.250抓到的数据包3.端口不可达消息。

使用TFTP服务器软件,抓到的额数据包四、思考与讨论1.通过查资料,请描述协议不可达报文的结构以及首部字段的含义。

答:ICMP目标不可达报文如图所示,是ICMP目标不可达报文头部格式。其中代码字段的不同值又代表不同的含义,如,0代表网络不可达、1代表主机不可达等。

ICMP及IP实验报告

计算机网络原理实验报告实验名称ICMP抓包观察及IP层协议相关队别姓名学号实验日期 2012实验报告要求: 1.实验目的 2.实验要求 3.实验环境 4.实验作业 5.问题及解决6.思考问题7.实验体会【实验目的】理解ICMP,掌握ICMP帧结构;掌握IP协议原理,理解IP帧结构。

【实验要求】在进行实验的主机上运行Windows 7操作系统,并将它接入到无线局域网。

实验主机的网卡设置为通常模式。

按要求进行数据包的捕获。

【实验环境】在装有Windows7的笔记本,接入无线局域网,使用WireShark 1.8.2版本抓包,并将主机网卡设置将为非混杂模式。

【实验作业】一、ICMP抓包观察1、观察ICMP目标不可达消息使用ping命令,去ping一个不存在的主机IP。

如10.104.125.344(见图一.1)。

使用WireShark 接获数据包。

进行分析(具体见图一.2)2、观察ICMP超时消息使用ping命令,输入ping -i 2把ttl设置成一个很小的数字。

去ping一个比较远的服务器。

出现超时(见图二.1)。

截取数据包(具体见图二.2)3、观察ICMP请求应答消息使用ping命令,正常打开WireShark,截取数据包(具体见图三.1.2)二、IP层协议相关1.观察通常的IP分组(版本、头长、服务类型、协议)按照普通的方法截获数据包。

分别分析各字段我的操作步骤是,ping 百度域名 -t接下来使用wireshark捕获数据包,在ICMP、IPV4、以及UDP等协议的数据包中,都有IP数据报的字段。

打开数据包进行观察即可。

(见图五)2.观察分片(标识,标志,分片偏移)使用ping命令,加上[-l 65500 -f]这样一个既控制帧长又限制分片的要求被提示出错(见图六.1)接下来去掉[-f],打开wireshark。

显然会发现一连串的ICMP数据帧。

其中分片偏移是一个等差数列,这里间隔是1480。

简述ICMP协议功能与作用,并抓包分析

ICMP协议功能与作用

ICMP是TCP/IP协议族的一个子协议,用于在IP主机、路由器之间传递控制消息。

控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。

这些控制消息虽然并不传输用户数据,但是对于用户数据的传递起着重要的作用。

我们在网络中经常会使用到ICMP协议,只不过我们觉察不到而已。

比如我们经常使用的用于检查网络通不通的Ping命令,这个“Ping”的过程实际上就是ICMP 协议工作的过程。

还有其他的网络命令如跟踪路由的Tracert命令也是基于ICMP协议的。

基本的功能是测试网络是否畅通。

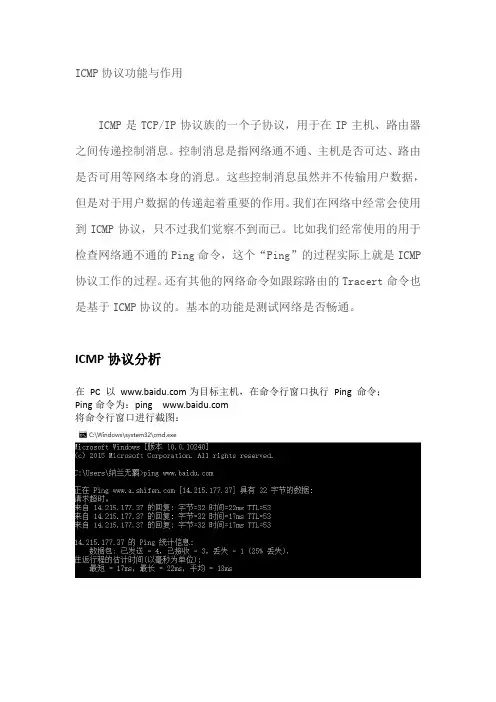

ICMP协议分析

在PC 以为目标主机,在命令行窗口执行Ping 命令;

Ping命令为:ping

将命令行窗口进行截图:

抓包结果

1:报文格式类型

类型为8。

2:报文格式代码

报文格式代码为0。

3:报文格式标识

标识为0x4d32

4:报文格式序列号

5:。

arp,ip,icmp协议数据包捕获分析实验报告数据

arp,ip,icmp协议数据包捕获分析实验报告数据篇一:网络协议分析实验报告实验报告课程名称计算机网络实验名称网络协议分析系别专业班级指导教师学号姓名实验成绩一、实验目的掌握常用的抓包软件,了解ARP、ICMP、IP、TCP、UDP 协议的结构。

二、实验环境1.虚拟机(VMWare或Microsoft Virtual PC)、Windows XX Server。

客户机A客户机B2.实验室局域网,WindowsXP三、实验学时2学时,必做实验。

四、实验内容注意:若是实验环境1,则配置客户机A的IP地址:/24,X为学生座号;另一台客户机B的IP地址:(X+100)。

在客户机A上安装EtherPeek(或者sniffer pro)协议分析软件。

若是实验环境2则根据当前主机A的地址,找一台当前在线主机B完成。

1、从客户机A ping客户机B ,利用EtherPeek(或者sniffer pro)协议分析软件抓包,分析ARP 协议;2、从客户机A ping客户机B,利用EtherPeek(或者sniffer pro)协议分析软件抓包,分析icmp协议和ip协议;3、客户机A上访问,利用E(转载于: 小龙文档网:arp,ip,icmp协议数据包捕获分析实验报告数据)therPeek(或者sniffer pro)协议分析软件抓包,分析TCP和UDP 协议;五、实验步骤和截图(并填表)1、分析arp协议,填写下表12、分析icmp协议和ip协议,分别填写下表表一:ICMP报文分析233、分析TCP和UDP 协议,分别填写下表4表二: UDP 协议 5篇二:网络层协议数据的捕获实验报告篇三:实验报告4-网络层协议数据的捕获实验报告。

网络抓包分析实验报告(IP,icmp)

网络抓包分析实验报告一:实验目的:1. 学习使用网络数据抓包软件Ethereal,对互连网进行数据抓包,巩固对所学知识的理解二:实验内容:1:分析IP,ICMP的报文格式。

三:实验工具Wireshark抓包软件四:实验步骤1、安装Wireshark,简单描述安装步骤。

2、打开wireshark,选择接口选项列表。

或单击“Capture”,配置“option”选项。

3、设置完成后,点击“start”开始抓包,显示结果。

4、选择某一行抓包结果,双击查看此数据包具体结构5、抓ICMP时在开始->运行cmd->tracert 五:分析1:IP报文分析报文格式:截图:分析:由图可知:IP报文版本号是IPV4,首部长度:20 bytes,数据包总长度:58,标示符:0x7335,标志:0x00,比特偏移:0,寿命:112,上层协议:UDP,首部校验和:0x071d,并且是正确的。

源IP地址:61.142.208.196目的IP地址:192.168.1.102二:ICMP报文分析截图如下:ICMP格式有抓包显示截图可知:类型:8 (回显请求)代码/编码:0校验和:0xf2ff(正确的校验和)标示符:0x0300;序列号:512(0x0200)通过这次试验,培养了自己动手的能力,另外,通过对wireshark抓包软件的使用,用其来抓取数据包,对ip, icmp报文的格式有了进一步的了解,通过对报文格式的分析,并且把课本上多学的理论知识与实践结合起来,对以前的知识得到深化和巩固,为以后学习新的知识打下基础,也提高了学习的兴趣,收获很大。

Wireshark抓包分析TCP.IP.UDP.ICMP报文格式(移动互联网方向)

Wireshark抓包分析TCP.IP.UDP.ICMP报⽂格式(移动互联⽹⽅向)TCP 报⽂格式分析:TCP 报⽂段的报头有 10 个必需的字段和 1 个可选字段。

报头⾄少为 20 字节。

1)源端⼝(16位):标识发送报⽂的计算机端⼝或进程。

⼀个 TCP 报⽂段必须包括源端⼝号,使⽬的主机知道应该向何处发送确认报⽂。

2)⽬的端⼝(16位):标识接收报⽂的⽬的主机的端⼝或进程。

由抓包数据可得源端⼝号为12762,⽬的端⼝号为803)序号(也叫序列号)(32位):⽤于标识每个报⽂段,使⽬的主机可确认已收到指定报⽂段中的数据。

当源主机⽤于多个报⽂段发送⼀个报⽂时,即使这些报⽂到达⽬的主机的顺序不⼀样,序列号也可以使⽬的主机按顺序排列它们。

在建⽴连接时发送的第⼀个报⽂段中,双⽅都提供⼀个初始序列号。

TCP 标准推荐使⽤以 4ms 间隔递增 1 的计数器值作为这个初始序列号的值。

使⽤计数器可以防⽌连接关闭再重新连接时出现相同的序列号。

序列号表达达到2^32 - 1后⼜从0开始,当建⽴⼀个新的连接时,SYN标志为1,系列号将由主机随机选择⼀个顺序号由图可得现序列号为25e4d8a84)确认号(32位):⽬的主机返回确认号,使源主机知道某个或⼏个报⽂段已被接收。

如果 ACK 控制位被设置为 1,则该字段有效。

确认号等于顺序接收到的最后⼀个报⽂段的序号加 1,这也是⽬的主机希望下次接收的报⽂段的序号值。

返回确认号后,计算机认为已接收到⼩于该确认号的所有数据。

由图可得现确认号为59eafa0c5)数据偏移(⾸部长度)(4位)TCP 报⽂段的数据起始处距离 TCP 报⽂段的起始处有多远,即⾸部长度。

由于 TCP 报头的长度随 TCP 选项字段内容的不同⽽变化,因此报头中包含⼀个指定报头字段的字段。

该字段以 32 ⽐特为单位,所以报头长度⼀定是 32 ⽐特的整数倍,有时需要在报头末尾补 0 。

由抓包图有偏移量在0x50中,占4bit,0x50转化为⼆进制数0101 0000 所以偏移量是 0101=5,所以TCP报⽂⾸部长度为5* 4 = 20字节。

黄鸟抓包中的协议的意思

黄鸟抓包中的协议的意思黄鸟抓包是一种网络抓包工具,用于分析和捕获网络数据包。

在进行网络通信时,计算机之间需要遵循一定的通信协议来进行数据交换。

黄鸟抓包工具可以通过监听网络接口,捕获到通过这些接口传输的数据包,并将其解析成可读格式,以便分析和研究。

协议是指计算机网络中的通信规则和约定,它定义了数据的传输方式、数据格式、错误检测和纠正等内容。

黄鸟抓包工具可以识别并解析各种不同的协议,包括但不限于以下几种:1. HTTP协议:用于在Web浏览器和Web服务器之间传输超文本的协议。

通过抓包可以查看HTTP请求和响应的详细信息,包括URL、请求方法、请求头、响应状态码、响应体等。

2. HTTPS协议:是在HTTP协议基础上加入了SSL/TLS加密传输的安全协议。

通过抓包可以查看HTTPS请求和响应的加密内容。

3. DNS协议:用于将域名转换为IP地址的协议。

通过抓包可以查看DNS查询和响应的详细信息,包括域名、IP地址、TTL等。

4. TCP/IP协议:是互联网通信的基础协议,包括TCP(传输控制协议)和IP(互联网协议)。

通过抓包可以查看TCP连接建立、数据传输和连接关闭的过程。

5. UDP协议:是一种无连接的传输协议,用于在计算机之间发送数据报。

通过抓包可以查看UDP数据包的来源、目的地和内容。

6. ICMP协议:是互联网控制消息协议,用于在IP网络中传输控制消息。

通过抓包可以查看ICMP消息的类型、代码和内容,如ping 命令所使用的ICMP Echo请求和Echo回应。

黄鸟抓包工具可以帮助网络管理员、开发人员等分析网络通信过程中的问题,了解数据包的传输情况,检测网络故障或安全问题,并进行性能优化和调试。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

计算机网络实践报告

一、实践名称:

网络抓包分析ICMP协议及报文格式。

二、实践内容和目的:

内容:网络抓包分析ICMP协议及报文格式;

目的:更近一步了解、熟悉抓包软件的使用,对ICMP协议更深层次的认识,熟悉ICMP数据报文的格式。

三、实践器材(设备和元件):

PC机一台、网络抓包软件Wireshark。

四、实践数据及分析结果:

1、ICMP数据报格式及其封装:

2、网络抓包截获的数据:

所截获的ICMP的主要数据报为:Type: 8 (Echo (ping) request) Code: 0 ()

Checksum: 0x24c0 [correct]

Identifier: 0x0001

Sequence number: 10395 (0x289b)

Data (32 bytes)

Data: 6162636465666768696A6B6C6D6E6F707172737475767761...

分析:

从截获的ICMP数据可知,该ICMP类型为8,编码为0,即为回显请求;校验和真确,知道标识和序列号以及所包含的数据为32字节。

五、实践总结:

通过此次实践,更近一步熟悉了抓包软件的使用,了解到了抓包的意义所在,对IP协议以及报文格式有了更深层次的认识。