华为USG防火墙运维命令大全

华为防火墙命令

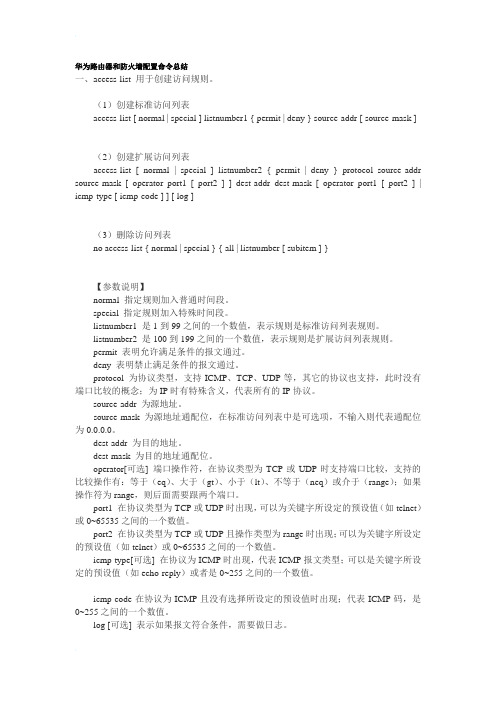

华为路由器和防火墙配置命令总结一、access-list 用于创建访问规则。

(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] }【参数说明】normal 指定规则加入普通时间段。

special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。

listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。

permit 表明允许满足条件的报文通过。

deny 表明禁止满足条件的报文通过。

protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。

source-addr 为源地址。

source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。

dest-addr 为目的地址。

dest-mask 为目的地址通配位。

operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq)、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个端口。

华为路由器和防火墙配置命令总结

华为路由器和防火墙配置命令总结一、access-list 用于创建访问规则。

(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] } normal 指定规则加入普通时间段。

special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。

listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。

permit 表明允许满足条件的报文通过。

deny 表明禁止满足条件的报文通过。

protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。

source-addr 为源地址。

source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。

dest-addr 为目的地址。

dest-mask 为目的地址通配位。

operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq)、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个端口。

华为 防火墙命令总结

(2)action nateasy-ip

6

查看配置结果:

dis nat-policy all//查询nat列表

display nat-policy rulenat1//查询nat具体配置信息

display firewall session table //查看nat地址转换信息

2

添加地址段:注意,需要用反掩码

[USG-object-address-set-ip_deny]address192.168.5.0 0.0.0.255

可以添加单个IP地址

[USG-object-address-set-ip_deny]address192.168.5.2 0

3.5 eNSP软件排错

[USG6000V1-GigabitEthernet1/0/0]ip add 192.168.1.2 24

或者:

[USG6000V1-GigabitEthernet1/0/0]ip add 192.168.1.2 255.255.255.0

2.

将接口加入到相应的安全区域

[USG6000V1]firewall zone trust(untrust或dmz)

4.

查看配置某个时间段配置结果:

display time-range[time-range name:string]

5.

查看配置所有时间段配置结果:

display time-range all:

6

配置基于时间段的策略

在策略内配置:

time-range[time-range name]

3.3基于安全区的策略配置

华为USG6000系列防火墙 硬盘使用指南

第14页

双硬盘场景下,更换1块硬盘或者同时更换2块硬盘的操作方法完全相同。

如何扩容硬盘?

第15页

不同场景下,硬盘扩容的操作方法不同,请特别注意,否则硬盘可能无法正常挂载。

选择场景

简要操作指导

1U,无硬盘→单硬盘 3U,无硬盘→单硬盘 3U,无硬盘→双硬盘 3U,单硬盘→双硬盘

1. 保存配置 2. 下电——因为1U设备的硬盘插卡不支持热插拔,所以必须下电安装 3. 安装硬盘插卡 4. 上电 5. 检查硬盘状态(display disk information)

第17页

硬盘挂载前后设备状态有什么不同?

1. 硬盘挂载后,Web界面面板上的设备资源信息增加“硬盘使用率”仪表盘。 2. 硬盘挂载前,通过display device命令查看硬盘状态,为Abnormal;挂载后为Normal。 3. 硬盘挂载前,通过display disk information命令查看硬盘文件系统状态,为Un-Mounted;

第12页

步骤1

步骤3

为什么双硬盘挂载这么慢?

如前所述,3U设备的双硬盘必须组成RAID1磁盘阵列,以提高数据安全性和读取性能。组成 RAID1的两块硬盘完全镜像,所以又称为Mirror或Mirroring(镜像)。RAID1的构建过程通常约 需要4~5个小时,有时甚至更久。

RAID1的构建过程主要是硬盘的读写过程。硬盘的读写速度与硬盘自身的速度、控制器的速度、 CPU的速度等多种因素有关。防火墙选用的是速度较快的SAS盘、LSI控制器(可检查display disk information输出信息的DiskIOC_Vendor字段)。

?流量日志?威胁日志?url日志?内容日志?操作日志?系统日志?用户活动日志?策略命中日志?邮件过滤日志?审计日志?报表定制?报表订阅?流量报表?威胁报表?url报表?策略命中报表?文件过滤报表?内容过滤报表?流量地图?威胁地图?策略冗余分析?策略命中分析?应用风险调优1流量报表中基于带宽策略的流量报表不依赖于硬盘

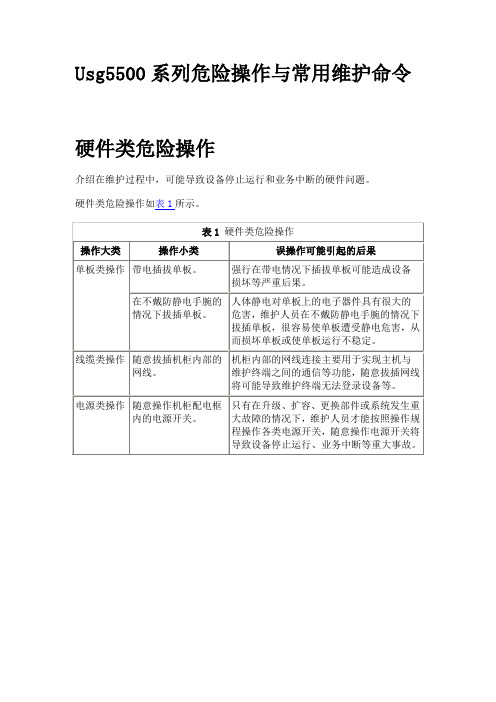

Usg5500系列危险操作与常用维护命令

authentication-mode

验证登录用户

user-interface视图

在配置Console,VTY等用户验证时,验证方式为password或AAA,必须配置密码或用户名,否则将无法登录。

系统维护

startup system-softwarefilename

设置下次启动使用的系统文件

用户视图

保证下次启动文件的正确性,否则会造成系统版本或配置不正确。

清除会话

reset firewall session table

清除系统当维护命令如表1所示。

表1常用维护命令表

命令

视图

功能描述

dir[/all] [filename]

用户视图

查看设备中的指定文件或目录的信息。

所有视图

查看设备当前生效的配置参数。

display fib statistics

所有视图

查看FIB表项的总数目。

display device[ slot-id ]

所有视图

查看设备的基本信息。

display ftp-server

所有视图

查看当前FTP服务器的各项参数。

display interface[ interface-type [ interface-number ] ]

格式化操作

formatdevice-name

格式化存储设备

用户视图

执行该命令进行格式化操作,将导致指定的存储设备上所有的文件丢失,并且不可恢复。

删除操作

delete[ /unreserved]filename

删除存储设备中的指定文件

用户视图

该命令用来删除存储设备中的指定文件,如果使用了unreserved,会彻底删除指定文件,删除的文件将不可恢复。

华为防火墙配置使用手册(自己写)[1]

![华为防火墙配置使用手册(自己写)[1]](https://img.taocdn.com/s3/m/1f828b87970590c69ec3d5bbfd0a79563c1ed4b8.png)

华为防火墙配置使用手册(自己写)[USGxxxx] interface GigabitEthernet 0/0/1 [USGxxxx-GigabitEthernet0/0/1] ip address 192.168.1.1 24 [USGxxxx-GigabitEthernet0/0/1] quit[USGxxxx] saveThe current configuration will be written to the device.Are you sure to continue? [Y/N]:YInfo: Please input the filename(*.cfg,*.zip)[vrpcfg.zip]:(To leave the existing filename unchanged, press the enter key):It will take several minutes to save configuration file, please wt......Configuration file had been saved successfullyNote: The configuration file will take effect after being activated网络 > 接口 > 物理接口 > 编辑 > 基本信息 >华为防火墙配置使用手册一、概述二、功能介绍防火墙功能:根据用户定义的安全策略,对进出网络的数据包进行允许或拒绝的动作,实现网络隔离和访问控制。

入侵防御功能:通过内置或外置的入侵防御系统(IPS),对网络流量进行深度分析,识别并阻断各种已知或未知的攻击行为,如端口扫描、拒绝服务、木马、漏洞利用等。

反病毒功能:通过内置或外置的反病毒引擎,对网络流量中的文件和进行扫描,检测并清除各种病毒、蠕虫、木马等恶意代码。

内容过滤功能:通过内置或外置的内容过滤引擎,对网络流量中的网页、、即时通信等应用层内容进行过滤,阻止不良或违规的信息传输,如色情、暴力、赌博等。

网络安全之华为USG防火墙配置实例

网络安全之华为USG防火墙配置实例USG5500系列产品是华为技术有限公司面向大中型企业和下一代数据中心推出的新一代电信级统一安全网关设备。

USG5500系列产品部署于网络出口处,有效阻止Internet 上的黑客入侵、DDoS攻击,阻止内网用户访问非法网站,限制带宽,为内部网络提供一个安全可靠的网络环境。

这里华迪教育以此为例,给同学们讲解防火墙配置实例。

华为USG防火墙配置内容:(1)内部网络通过防火墙访问外部网络(NAT)(2)外部网络能够访问内部服务器的映射网站主要配置命令如下:Step 1: 设置内、外网接口IPinterface GigabitEthernet0/0/1ip address 192.168.10.1 255.255.255.0interface GigabitEthernet0/0/8ip address 211.95.1.200 255.255.255.0Step 2: 指定内网信任区和外网非信任区firewall zone trustdetect ftp (启用FTP应用层转换)add interface GigabitEthernet0/0/1firewall zone untrustadd interface GigabitEthernet0/0/8step 3 : 开启内网FTP服务映射到外网,开通区域间的通信许可firewall interzone trust untrustdetect ftp (开启内网到外网的FTP服务映射)firewall packet-filter default permit allstep 4:定义NAT地址池、配置NAT Server发布内网站点服务nat address-group 1 211.95.1.200 211.95.1.200nat server zone untrust protocol tcp global 211.95.1.200 www inside 192.168.10.254 wwwnat server zone untrust protocol tcp global 211.95.1.200 ftp inside 192.168.10.254 ftpnat server zone trust protocol tcp global 211.95.1.200 www inside 192.168.10.254 wwwnat server zone trust protocol tcp global 211.95.1.200 ftp inside 192.168.10.254 ftpStep 5 :配置nat转换,使得内网可以访问外网nat-policy interzone trust untrust outboundpolicy 1action source-natpolicy source 192.168.10.0 0.0.0.255address-group 1Step 6: 配置源地址转换,强制要求内网用户须通过映射地址访问内部服务器nat-policy zone trustpolicy 1action source-natpolicy source 192.168.10.0 0.0.0.255policy destination 211.95.1.254 0 address-group 1。

华为某个型号防火墙的基本配置命令

(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ](2)创建<-- Script Filtered/n/n-->扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] }【参数说明】normal 指定规则加入普通时间段。

special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。

listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。

permit 表明允许满足条件的报文通过。

deny 表明禁止满足条件的报文通过。

protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。

source-addr 为源地址。

source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。

dest-addr 为目的地址。

dest-mask 为目的地址通配位。

operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq)、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个端口。

华为usg防火墙基本配置命令有哪些.doc

华为usg防火墙基本配置命令有哪些修改防火墙的时间和时区信息默认情况下防火墙没有定义时区,系统保存的时间和实际时间可能不符。

使用时应该根据实际的情况定义时间和时区信息。

实验中我们将时区定义到东八区,并定义标准时间。

clock timezone 1 add 08:00:0013:50:57 2014/07/04dis clock21:51:15 2014/07/032014-07-03 21:51:15ThursdayTime Zone : 1 add 08:00:00clock datetime 13:53:442014/07/0421:53:29 2014/07/03dis clock13:54:04 2014/07/042014-07-04 13:54:04FridayTime Zone : 1 add 08:00:00修改防火墙登录标语信息默认情况下,在登陆防火墙,登陆成功后有如下的标语信息。

Please Press ENTER.Login authenticationUsername:adminPassword:*********NOTICE:This is a private communicationsystem.Unauthorized access or use may lead to prosecution.防火墙设备以此信息警告非授权的访问。

实际使用中,管理员可以根据需要修改默认的登陆标语信息Please Press ENTER.Welcome to USG5500Login authenticationUsername:adminPassword:*********Welcome to USG5500You are logining insystem Please do not delete system config filesNOTICE:This is a private communicationsystem.Unauthorized access or use may lead to prosecution.注意,默认达到NOTICE信息一般都会存在,不会消失或被代替。

华为防火墙常用命令

华为路由器和防火墙配置命令总结一、用于创建访问规则.()创建标准访问列表[ ] { } [ ]()创建扩展访问列表[ ] { } [ [ ] ] [ [ ] [ ] ] [ ]()删除访问列表{ } { [ ] }【参数说明】指定规则加入普通时间段.指定规则加入特殊时间段.是到之间地一个数值,表示规则是标准访问列表规则.是到之间地一个数值,表示规则是扩展访问列表规则.表明允许满足条件地报文通过.表明禁止满足条件地报文通过.为协议类型,支持、、等,其它地协议也支持,此时没有端口比较地概念;为时有特殊含义,代表所有地协议.为源地址.为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为.为目地地址.为目地地址通配位.[可选] 端口操作符,在协议类型为或时支持端口比较,支持地比较操作有:等于()、大于()、小于()、不等于()或介于();如果操作符为,则后面需要跟两个端口.在协议类型为或时出现,可以为关键字所设定地预设值(如)或之间地一个数值.在协议类型为或且操作类型为时出现;可以为关键字所设定地预设值(如)或之间地一个数值.[可选] 在协议为时出现,代表报文类型;可以是关键字所设定地预设值(如)或者是之间地一个数值.在协议为且没有选择所设定地预设值时出现;代表码,是之间地一个数值.[可选] 表示如果报文符合条件,需要做日志.为删除地规则序号,是之间地一个数值.[可选] 指定删除序号为地访问列表中规则地序号.【缺省情况】系统缺省不配置任何访问规则.【命令模式】全局配置模式【使用指南】同一个序号地规则可以看作一类规则;所定义地规则不仅可以用来在接口上过滤报文,也可以被如等用来判断一个报文是否是感兴趣地报文,此时,与表示是感兴趣地还是不感兴趣地.使用协议域为地扩展访问列表来表示所有地协议.同一个序号之间地规则按照一定地原则进行排列和选择,这个顺序可以通过命令看到.【举例】允许源地址为网络、目地地址为网络地访问,但不允许使用.()()【相关命令】二、清除访问列表规则地统计信息.[ ]【参数说明】[可选] 要清除统计信息地规则地序号,如不指定,则清除所有地规则地统计信息.【缺省情况】任何时候都不清除统计信息.【命令模式】特权用户模式【使用指南】使用此命令来清除当前所用规则地统计信息,不指定规则编号则清除所有规则地统计信息.【举例】例:清除当前所使用地序号为地规则地统计信息.例:清除当前所使用地所有规则地统计信息.【相关命令】三、启用或禁止防火墙.{ }【参数说明】表示启用防火墙.表示禁止防火墙.【缺省情况】系统缺省为禁止防火墙.【命令模式】全局配置模式【使用指南】使用此命令来启用或禁止防火墙,可以通过命令看到相应结果.如果采用了时间段包过滤,则在防火墙被关闭时也将被关闭;该命令控制防火墙地总开关.在使用命令关闭防火墙时,防火墙本身地统计信息也将被清除.【举例】启用防火墙.()【相关命令】,四、配置防火墙在没有相应地访问规则匹配时,缺省地过滤方式.{ }【参数说明】表示缺省过滤属性设置为“允许”.表示缺省过滤属性设置为“禁止”.【缺省情况】在防火墙开启地情况下,报文被缺省允许通过.【命令模式】全局配置模式【使用指南】当在接口应用地规则没有一个能够判断一个报文是否应该被允许还是禁止时,缺省地过滤属性将起作用;如果缺省过滤属性是“允许”,则报文可以通过,否则报文被丢弃.【举例】设置缺省过滤属性为“允许”.()五、使用此命令将规则应用到接口上.使用此命令地形式来删除相应地设置.{ }[ ] { }【参数说明】为规则序号,是之间地一个数值.表示规则用于过滤从接口收上来地报文.表示规则用于过滤从接口转发地报文.【缺省情况】没有规则应用于接口.【命令模式】接口配置模式.【使用指南】使用此命令来将规则应用到接口上;如果要过滤从接口收上来地报文,则使用关键字;如果要过滤从接口转发地报文,使用关键字.一个接口地一个方向上最多可以应用类不同地规则;这些规则之间按照规则序号地大小进行排列,序号大地排在前面,也就是优先级高.对报文进行过滤时,将采用发现符合地规则即得出过滤结果地方法来加快过滤速度.所以,建议在配置规则时,尽量将对同一个网络配置地规则放在同一个序号地访问列表中;在同一个序号地访问列表中,规则之间地排列和选择顺序可以用命令来查看.【举例】将规则应用于过滤从以太网口收上来地报文.()【相关命令】六、设定或取消特殊时间段.【参数说明】为一个时间段地开始时间.为一个时间段地结束时间,应该大于开始时间.【缺省情况】系统缺省没有设置时间段,即认为全部为普通时间段. 【命令模式】全局配置模式【使用指南】使用此命令来设置时间段;可以最多同时设置个时间段,通过命令可以看到所设置地时间.如果在已经使用了一个时间段地情况下改变时间段,则此修改将在一分钟左右生效(系统查询时间段地时间间隔).设置地时间应该是小时制.如果要设置类似晚上点到早上点地时间段,可以设置成“ ”,因为所设置地时间段地两个端点属于时间段之内,故不会产生时间段内外地切换.另外这个设置也经过了问题地测试.【举例】例:设置时间段为,.()例:设置时间段为晚上点到早上点.()【相关命令】,七、显示包过滤规则及在接口上地应用.[ ]【参数说明】表示所有地规则,包括普通时间段内及特殊时间段内地规则.为显示当前所使用地规则中序号为地规则.表示要显示在指定接口上应用地规则序号.为接口地名称.【命令模式】特权用户模式【使用指南】使用此命令来显示所指定地规则,同时查看规则过滤报文地情况.每个规则都有一个相应地计数器,如果用此规则过滤了一个报文,则计数器加;通过对计数器地观察可以看出所配置地规则中,哪些规则是比较有效,而哪些基本无效.可以通过带关键字地命令来查看某个接口应用规则地情况.【举例】例:显示当前所使用地序号为地规则.( ) ( ) ( )例:显示接口上应用规则地情况.: :【相关命令】八、显示防火墙状态.【命令模式】特权用户模式【使用指南】使用此命令来显示防火墙地状态,包括防火墙是否被启用,启用防火墙时是否采用了时间段包过滤及防火墙地一些统计信息.【举例】显示防火墙状态., '' : : , , , , , , , , : , , .【相关命令】九、显示当前时间是否在时间段之内.【命令模式】特权用户模式【使用指南】使用此命令来显示当前时间是否在时间段之内.【举例】显示当前时间是否在时间段之内..【相关命令】,十、显示时间段包过滤地信息.【命令模式】特权用户模式【使用指南】使用此命令来显示当前是否允许时间段包过滤及所设置地时间段.【举例】显示时间段包过滤地信息..【相关命令】,十一、启用或禁止时间段包过滤功能.{ }【参数说明】表示启用时间段包过滤.表示禁止采用时间段包过滤.【缺省情况】系统缺省为禁止时间段包过滤功能.【命令模式】全局配置模式个人收集整理-ZQ【使用指南】使用此命令来启用或禁止时间段包过滤功能,可以通过命令看到,也可以通过命令看到配置结果.在时间段包过滤功能被启用后,系统将根据当前地时间和设置地时间段来确定使用时间段内(特殊)地规则还是时间段外(普通)地规则.系统查询时间段地精确度为分钟.所设置地时间段地两个端点属于时间段之内.【举例】启用时间段包过滤功能.()【相关命令】,b5E2R。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

华为USG防火墙运维命令大全1查会话使用场合针对可以建会话的报文,可以通过查看会话是否创建以及会话详细信息来确定报文是否正常通过防火墙。

命令介绍(命令类)display firewall session table [ verbose ] { source { inside X.X.X.X | global X.X.X.X } | destination { inside X.X.X.X | global X.X.X.X } } [ source-vpn-instance { STRING<1-19> | public } | dest-vpn-instance { STRING<1-19> | public } ] [ application { gtp | ftp | h323 | http | hwcc | ras | mgcp | dns | pptp | qq | rtsp | ils | smtp | sip | nbt | stun | rpc | sqlnet | mms } ] [ nat ] [ destination-port INTEGER<1-65535> ] [ long-link ]使用方法(工具类)首先确定该五元组是否建会话,对于TCP/UDP/ICMP(ICMP只有echo request和echo reply建会话)/GRE/ESP/AH的报文防火墙会建会话,其它比如SCTP/OSPF/VRRP等报文防火墙不建会话。

如果会话已经建立,并且一直有后续报文命中刷新,基本可以排除防火墙的问题,除非碰到来回路径不一致情况,需要关闭状态检测。

如果没有对应的五元组会话或者对于不建会话的报文,继续后续排查方法。

Global:表示在做NAT时转换后的IP。

Inside:表示在做NAT时转换前的IP。

使用示例<USG5360>display firewall session table verbose source inside10.160.30.214:29:51 2010/07/01Current total sessions :1icmp VPN: public->publicZone: trust -> local TTL: 00:00:20 Left:00:00:20Interface: I0 Nexthop: 127.0.0.1 MAC:00-00-00-00-00-00<-- packets:4462 bytes:374808 --> packets:4461 bytes:37472410.160.30.17:43986<--10.160.30.2:43986对于TCP/UDP/ICMP/GRE/ESP/AH的报文防火墙会建会话,其它比如SCTP/OSPF/VRRP无法使用该方法排查。

2检查接口状态使用场合在报文不通时,可以先检查接口状态,排除由于接口down而导致报文不通的情况。

命令介绍display ip interface brief使用方法查看接口物理层和协议层状态,正常情况下三层接口物理层(Physical)和协议层(Protocol)都是up,如果有down现象,检查网线连接和网线(光纤,光模块)本身是否有问题,更换网线(光纤,光模块)尝试。

使用示例[USG5360]display ip interface brief*down: administratively down(l): loopback(s): spoofingInterface IP Address Physical Protocol DescriptionGigabitEthernet0/0/0 192.168.1.124 up up Huawei, USG5000GigabitEthernet0/0/1 10.160.30.17 up up Huawei, USG5000GigabitEthernet0/0/2 2.1.1.2 up up Huawei, USG5000 GigabitEthernet0/0/3 3.1.1.2 down down Huawei, USG5000 GigabitEthernet1/0/0 unassigned down down Huawei, USG5000GigabitEthernet1/0/1 unassigned up down Huawei, USG5000如上显示,GigabitEthernet0/0/3和GigabitEthernet1/0/0的物理层是down,其中GigabitEthernet0/0/3已经配置了IP地址,而GigabitEthernet1/0/0未配置,物理层down可能是因为网线被拔出或网线出问题,或者是与其对接的接口down,需要检查线路。

GigabitEthernet1/0/1的协议层down是因为没有配置ip地址。

3检查接口统计信息使用场合在发现报文传输有性能下降或者ping有丢包时,可以检查接口统计信息,确认接口是否有丢包。

命令介绍display interface [ interface-type [interface-number] ]使用方法查看出入接口统计是否计数正在增加,如果有增加则说明该接口链路正常,如果只有一条流则可以确定报文是否进入防火墙。

查看接口协商的情况,包括协商速率,全双工/半双工等。

关注接口五分钟流量统计与正常时的差别,关注业务经过设备的两个方向出入接口流量是否差不多。

使用示例GigabitEthernet1/0/0 current state :UPLine protocol current state :UPGigabitEthernet1/0/0 current firewall zone :trustDescription : Huawei, USG5000 Series, GigabitEthernet1/0/0InterfaceThe Maximum Transmit Unit is 1500 bytes, Hold timer is10(sec)Internet Address is11.110.30.17/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is0018-82fd-9d3bMedia type is twisted pair, loopback not set, promiscuous mode notset1000Mb/s-speed mode, Full-duplex mode, link type is auto negotiationflow control isdisableOutput queue : (Urgent queue :Size/Length/Discards) 0/50/0Output queue : (Protocol queue : Size/Length/Discards)0/1000/0Output queue : (FIFO queuing :Size/Length/Discards) 0/75/0Last 5 minutes input rate 1083 bytes/sec,11 packets/secLast 5 minutes output rate 1019 bytes/sec,10 packets/secInput: 15901905 packets, 3060644220bytes180 broadcasts, 19745multicasts5920 errors, 0 runts, 0 giants, 0throttles,0 CRC, 0 frames, 5920 overruns, 0 alignerrorsOutput: 10641815 packets, 1764395150bytes200 broadcasts, 0multicasts0 errors, 0 underruns, 0 collisions, 0 latecollisions,0 deferred, 0 lost carrier, 0 no carrier如上显示,Input方向出现了5920个overruns,很有可能之前出现了瞬间很大的流量,导致overruns丢包。

4查看防火墙系统统计使用场合通过查看防火墙系统统计,可以得到各种报文的统计值,以及各种丢包情况等信息。

命令介绍display firewall statistic system使用方法查看当前系统总会话数,TcpSession、UDPSession、ICMP session这三项统计值的和查看TCP半连接数,CurHalfCon统计值就是半连接数,通过该值可以确认半连接数是否过多,是否受到syn-flood攻击查看防火墙转发TCP业务是否丢包,使用RcvTCPpkts、RcvTCPbytes、PassTCPpkts、PassTCPOcts统计值,正常情况下Pass和Rcv不会相差很多会话创建是否失败根据发送报文的类别查看是否存在丢包,从这个统计可以查看出是否存在因攻击防范,包过滤等引起的丢包,以及根据收到ICMP/UDP/TCP报文个数和转发的个数计算被防火墙丢弃的个数。

5查看设备的运行状况使用场合在发现设备的告警灯亮时或者其他如接口无法UP等异常情况时,可以查看设备的运行状况,看主控板、接口卡等是否运行正常。

如果有器件显示故障,需尽快分析。

命令介绍display device使用方法直接执行display device。

使用示例<Eudemon>displaydeviceSecoway USG5360's Devicestatus:Slot# Type Online Status- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -0 RPU Present Normal2 2GE Present Normal3 PWR(AC) Present Abnormal4 PWR(AC) Present Normal5 FAN Present Normal收藏分享顶踩点评回复报告电梯直达小小李L3发表于 2015-3-27 13:57:30只看该作者沙发6 查看告警信息使用场合在发现设备的告警灯亮时或者在日志中发现如风扇灯硬件相关信息时,可以查看告警信息来确定问题,具体告警的信息参见《USG5300和E200告警.xls》。