密码学术语简介及假设共42页文档

密码学概览

for(int i=0;i<5;i++){ for(int j=0;j<5;j++){ mp.insert(pair<char,WordPos>{keys[i][j],WordPos{i,j}}); }

} mp.insert(pair<char,WordPos>{'J',mp['I']}); }

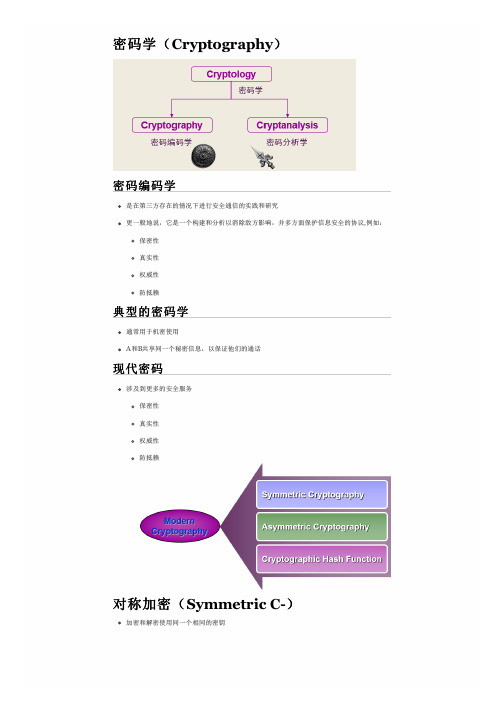

密码学(Cryptography)

密码编码学

是在第三方存在的情况下进行安全通信的实践和研究

更一般地说,它是一个构建和分析以消除敌方影响,并多方面保护信息安全的协议,例:

保密性 真实性 权威性 防抵赖

典型的密码学

通常用于机密使用

A和B共享同一个秘密信息,以保证他们的通话

现代密码

涉及到更多的安全服务 保密性 真实性 权威性 防抵赖

} string ErrorTextCipher_Encode(const string& p, const string& k,const char matrix[26][26]) {

string key = ""; string res = ""; ErrorTextCipher_KeyExpand(key, k, p.size()); for (int j = 0; j < p.size(); j++) {

}

for(int i=0;i<group.size();i+=2){ char p_1=group[i]; char p_2=group[i+1]; WordPos pos_1=mp[p_1]; WordPos pos_2=mp[p_2]; char c_1,c_2; if(pos_1.x==pos_2.x){ pos_1.x=(pos_1.x+1)%5; pos_2.x=(pos_2.x+1)%5; }else if(pos_1.y==pos_2.y){ pos_1.y=(pos_1.y+1)%5; pos_2.y=(pos_2.y+1)%5; }else{ swap(pos_1.x,pos_2.x); } c_1=PlayfairCipher_GetKeyChar(keys,pos_1); c_2=PlayfairCipher_GetKeyChar(keys,pos_2); res+=c_1; res+=c_2;

密码学——第1章密码学概述

第 1 章密码学概述1.1 信息安全Alvin Toffler 在《第三次浪潮》中预言:计算机网络的建立和普及将彻底改变人类生存和生活模式。

信息化以它有别于传统方式的信息获取、存储、处理、传输和使用,给现代社会的正常发展带来了一系列的前所未有的风险和威胁。

传统的一切准则在电子信息环境中如何体现与维护,到现在并没有根本解决,一切都在完善中。

今天,人们一方面享受着信息技术带来的巨大变革,同时也承受着信息被篡改、泄露、伪造的威胁,以及计算机病毒及黑客入侵等安全问题。

信息安全的风险制约着信息的有效使用,并对经济、国防乃至国家的安全构成威胁。

一方面:没有信息安全,就没有完全意义上的国家安全。

另一方面:信息安全还涉及个人权益、企业生存和金融风险防范等。

密码技术和管理是信息安全技术的核心,是实现保密性、完整性、不可否认性的关键。

“ 9.11 事件”后,各国政府纷纷站在国家安全的角度把信息安全列入国家战略。

重视对网络信息和内容传播的监控,更加严格的加固网络安全防线,把信息安全威胁降到最低限度。

2000 年我国开始着力建立自主的公钥基础设施,并陆续启动了信息系统安全等级保护和网络身份认证管理服务体系。

因此,密码学的基本概念和技术已经成为信息科学工作者知识结构中不可或缺的组成部分。

1.2 密码学引论1. 密码学的发展概况密码学是一门既古老又年轻的学科。

自有了战争,就有了加密通信。

交战双方都为了保护自己的通信安全,窃取对方的情报而研究各种信息加密技术和密码分析技术。

古代行帮暗语和一些文字游戏等,实际上就是对信息的加密。

这种加密方法通过原始的约定,把需要表达的信息限定在一定的范围内流通。

古典密码主要应用于政治、军事及外交等领域。

电报发明以后,商业方面对密码学的兴趣主要集中在密码本的编制上。

20 世纪初,集中在与机械和电动机械加密的设计和制造上。

进入信息时代,大量敏感信息要通过公共通信设施或计算机网络进行交换,密码学的应用已经不仅仅局限在政治、军事、外交等领域,其商业和社会价值日益显著,并与人们的日常生活紧密相关。

[课件]第2讲 密码学的基本概念和理论基础PPT

![[课件]第2讲 密码学的基本概念和理论基础PPT](https://img.taocdn.com/s3/m/c96e9c1b376baf1ffc4fadc0.png)

20

(3)公元前50年,著名的恺撒大帝发明了一种密码叫做恺 撒密码。在恺撒密码中,每个字母都与其后第三位的字母 对应,然后进行替换。如果到了字母表的末尾,就回到开 始,如此形成一个循环。当时罗马的军队就用恺撒密码进 行通信。 恺撒密码明文字母表:A B C D E F G … X Y Z 恺撒密码密文字母表:D E F G H I J …A BC 26个字符代表字母表的26个字母,从一般意义上说,也可 以使用其它字符表,一一对应的数字也不一定要是3,可 以选其它数字。

3. 密码系统

一个好的密码系统应满足: 系统理论上安全,或计算上安全(从截获的密文或已知 的明文-密文对,要确定密钥或任意明文在计算上不可行 ); 系统的保密性是依赖于密钥的,而不是依赖于对加密体 制或算法的保密; 加密和解密算法适用于密钥空间中的所有元素; 系统既易于实现又便于使用。

第2阶段:常规现代密码学,从1949年到1975年。

标志:1949年Shannon发表的《保密系统的信

息理论》一文。信息论为对称密码系统建立了理 论基础,从此密码学成为一门科学。

以及《破译者》的出版和美国数据加密标准DES

的实施,标志着密码学的理论与技术的划时代的 革命性变革,宣布了近代密码学的开始。

明文X 加密机 密文Y

原来的明文X

解密机

单钥密码的加密、解密过程

8

双密钥系统又称为非对称密码系统或公开密钥系统。双密钥 系统有两个密钥,一个是公开的,用K1表示,谁都可以使 用;另一个是私人密钥,用K2表示。

K1 明文X 加密算法 密文Y K2 解密算法

原来的明文X

双钥密码的加密、解密过程

双密钥系统的主要特点是将加密和解密密钥分开。即用公 开的密钥K1加密消息,发送给持有相应私人密钥K2的人, 只有持私人密钥K2的人才能解密;而用私人密钥K2加密的 消息,任何人都可以用公开的密钥K1解密,此时说明消息 来自持有私人密钥的人。前者可以实现公共网络的保密通 信,后者则可以实现对消息进行数字签名。

密码学简介解读

Historical Ciphers

傳統加密方式主要分為兩大類:

Transposition 換位 Substitution 代換

有名的傳統加密法:DES、FEAL

Transposition Method

依照某種特定規則 重新排列明文 Ex. I am a student Imsuet aatdn

達到資訊的秘密性、可鑑定性

Cryptanalysis

破解密碼系統、偽造訊息

Terminology

Cipher text

明文 m Encrypt 加密 E(m)

密文 c Decrypt 解密 D(c)

明文 m

Terminology

公共鑰匙 私密鑰匙

發送者

Eve 竊密者

接收者

Terminology

Substitution Method

Shift Cipher (Caesar’s Cipher) I CAME I SAW I CONQUERED H BZLD H TZV H BNMPTDSDC

Substitution Method(cont’d)

However…easy to break!!

Future 兩種發送光子的模式 每一種都有兩個正交的偏振方向

Step 2 Bob 隨機選擇兩種模式中的一種偵測光子 如果Bob和Alice選擇的模式相同, Bob就會接收到正確的位元; 反之,偵測到的位元不可預測(可能為0或1)

Future Work

若Eve試圖竊聽,根據量子力學,會改變傳送光子的狀態, Alice和Bob可以選擇一些位元比較,驗證是否遭竊聽

Application

密码学详细介绍特此推荐

加密变换: E={E:Z26→Z26, Ek (m) = m + k (mod26)| m∈M, k∈K } 解密变换: D={D:Z26→Z26, Dk (c) = c-k (mod26)| c∈C, k∈K }

应用密码学

课程主要内容

第1章 密码学概述 第2章 古典密码技术 第3章 分组密码 第4章 公钥密码体制 第5章 散列函数与消息鉴别 第6章 数字签名技术 第7章 密钥管理技术 第8章 身份鉴别技术 第9章 序列密码 第10章 密码技术应用

2/43

第2章 古典密码技术

本章主要内容

• 替代密码 ➢ 单表替代密码 ➢ 多表替代密码

• 置换密码 ➢ 周期置换密码 ➢ 列置换密码

• 转轮机密码

3/43

第2章 古典密码技术

2.1 替代密码

• 本质:以一个字母替代另一个字母 • 使用一个固定的替代:单表替代密码 • 使用一个以上的替代:多表替代密码

4/43

第2章 古典密码技术

2.1.1 单表替代密码(续)

密文字母。解密只需做一次逆变换即可。

算法的密钥K =﹛ Z上26的 可n 逆n矩阵﹜,明文M与密文C 均为n维向量,记为

m1

c1

k11 k12 L k1n

M

m2

,C

ห้องสมุดไป่ตู้ M

cM2 ,K=(kij

)nn

k21 M

O

O

mn

cn

kn1 kn2 L

knn

其中,

c1 k11m1 k12m2 ... k1nmn mod 26

密码学重要知识点

密码学重要知识点0x01 密码学定义密码学(Cryptograghy)是研究编制密码和破译密码的技术科学,是研究如何隐密地传递信息的学科。

研究密码变化的客观规律,应用于编制密码以保守通信秘密的,称为编码学;应用于破译密码以获取通信情报的,称为破译学,总称密码学。

在现代特别指对信息以及其传输的数学性研究,常被认为是数学和计算机科学的分支,和信息论也密切相关。

著名的密码学者 Ron Rivest 解释道:“密码学是关于如何在敌人存在的环境中通讯”,自工程学的角度,这相当于密码学与纯数学的异同。

密码是通信双方按约定的法则进行信息特殊变换的一种重要保密手段。

依照这些法则,变明文为密文,称为加密变换;变密文为明文,称为脱密变换。

密码在早期仅对文字或数码进行加、脱密变换,随着通信技术的发展,对语音、图像、数据等都可实施加、脱密变换。

现代密码学所涉及的学科包括:信息论、概率论、数论、计算复杂性理论、近世代数、离散数学、代数几何学和数字逻辑等。

0x02 密码发展史根据国家密码管理局给出的全面文件指出古典密码在古代很多国都有所使用。

古代中国:从古到今,军队历来是使用密码最频繁的地方,因为保护己方秘密并洞悉敌方秘密是克敌制胜的重要条件。

中国古代有着丰富的军事实践和发达的军事理论,其中不乏巧妙、规范和系统的保密通信和身份认证方法。

中国古代兵书《六韬》中的阴符和阴书:《六韬》又称《太公六韬》或《太公兵法》,据说是由西周的开国功臣太公望(又名吕尚或姜子牙,约公元前1128—公元前1015)所著。

书中以周文王和周武王与太公问答的形式阐述军事理论,其中《龙韬•阴符》篇和《龙韬•阴书》篇,讲述了君主如何在战争中与在外的将领进行保密通信。

以下是关于“阴符”使用方法对话的译文。

武王问太公说:领兵深入敌国境内,军队突然遇到紧急情况,战事或有利,或失利。

我要与各军远近相通,内外相应,保持密切的联系,以便及时应对战场上军队的需求,应该怎么办呢?太公回答说:国君与主将之间用阴符秘密联络。

密码学

① 将信息理论引入到密码,把数千年历史的密码学推 向科学轨道,形成了科学的秘密钥密码学学科

② 用概率统计的观点对信息源、密钥源、接收和截获 的密文进行了数学描述和定量分析,提出了通用的 秘密钥密码系统模型 ③ 用信息论的观点分析消息源、密钥源、接收和截获 的密文,全面阐述了完全保密、纯密码、理论保密 和实际保密等新概念,为密码学奠定了理论基础

变革

5

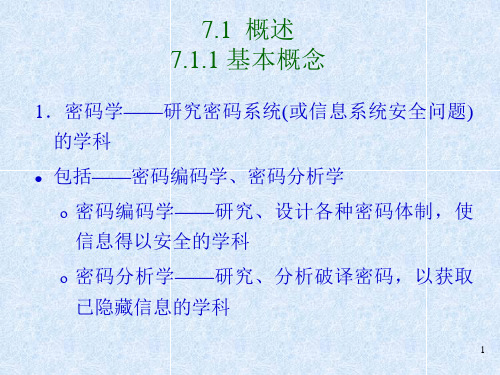

7.2 密码系统和密码体制 7.2.1 术语

明文(或消息)——需要进行变换来隐藏的消息 (载荷 着信息)

密文 ( 或密报 )—— 明文经过某种变换后成为一种载 荷着(不能被非授权者所理解的)隐藏信息的消息

加密——明文变换成密文的操作过程 解密——利用密钥从密文恢复明文的操作过程 接收者——预定接收密文的人员

关键——接收者需知道密钥

6

7.2.1 术语(续)

加密算法——对明文进行加密所采用的一组法则 解密算法——用密钥将密文进行解密所用的一组法 则 加密密钥——控制加密算法进行的一组密钥 解密密钥——控制解密算法进行的一组密钥 单钥 ( 私钥 ) 密码体制 —— 加密密钥与解密密钥相同, 或从一个易得出另一个的密码体制 双钥 ( 公钥 ) 密码体制 —— 加密密钥与解密密钥不同, 且从一个难以得出另一个的密码体制 双钥体制是现代密码学的核心 密码分析——在未知密钥的情况下,通过分析从截 7

1949年,香农发表 “保密系统的通信理论” 论文

C.E.Shannon. Communication Theory of Secrecy

System. Bell Systems Technical Journal, 1949, (28):

密码学简介68891

(5)若明文字母为奇数个,则在明文的末端添加某个约 定好的字母作为填充。

例:密钥为monarchy,构造的字母矩阵 如下:

MON A R C HY BD E F G I/J K

L P QS T

U V WX Z

(3)按密钥决定的次序按列一次读出

14235 c r ypt ogr ap

密钥中字 母在英文 字母表中 出现的次 序为 14235

hyi s a

nappl

i edsc 故时:的C换r位yp加to密gria密p文hy为ies:a:nCapOnpHliNedIIscYciRenIcPeD.e密N钥P为AScPreSnCy

MD5的破解

2004年8月17日,美国加州圣巴巴拉的国际密码 学会议(Crypto’2004)上,来自中国山东大学 的王小云教授做了破译MD5、HAVAL-128、 MD4和RIPEMD算法的报告,公布了MD系列算 法的破解结果。

MD5密码算法,运算量达到2的80次方。即使采 用现在最快的巨型计算机,也要运算100万年以上 才能破解。但王小云和她的研究小组用普通的个人 电脑,几分钟内就可以找到有效结果。

个字母)

(1)若p1,p2在同一行,则对应的密文c1,c2分别是紧靠 p1 p2右端的字母。其中第一列被看作是最后一列的右方。

(2)若p1,p2在同一列,则对应的密文c1,c2分别是紧 靠p1 p2下方的字母。其中第一行被看作是最后一行的下 方。

(3)若p1,p2不在同一行也不在同一列,则对应的密文 c1,c2是由p1 p2确定的矩阵的其它两角的字母。且c1和 p1同行,c2和p2同行。