2010年6月份十大重要安全漏洞

数据安全十大经典案例

数据安全十大经典案例

1. 2013年美国国家安全局(NSA)前承包商爱德华·斯诺登揭露了美国政府大规模监控计划PRISM,引发了全球范围的数据安全担忧。

2. 2014年,美国零售巨头Target遭遇黑客攻击,导致超过1亿名顾客的信用卡和个人信息被窃取。

3. 2015年,美国政府办公人员人事管理局(OPM)遭到黑客攻击,导致超过2200万名联邦雇员的个人信息被窃取。

4. 2016年,雅虎披露了两起大规模黑客攻击事件,共计约30亿用户的账户信息被盗取。

5. 2016年,Uber遭到黑客攻击,导致约5700万名用户和600万名司机的个人信息被窃取。

6. 2017年,美国信用报告机构Equifax遭到黑客攻击,导致约1.4亿名顾客的个人信息被窃取。

7. 2017年,世界最大的航空公司之一德国汉莎航空公司遭到黑客攻击,导致超过9000万名乘客的个人信息被窃取。

8. 2017年,医疗保险公司安盛(Anthem)遭到黑客攻击,导致约7800万名顾客的个人信息被窃取。

9. 2018年,Facebook爆发了剑桥分析公司丑闻,该公司在未经用

户同意的情况下获取了约8700万名用户的个人信息。

10. 2019年,资讯网站Flipboard遭到黑客攻击,导致超过5亿名用户的个人信息被窃取。

大数据安全的典型案例

大数据安全的典型案例大数据安全是指在大数据的采集、存储、处理和传输过程中,对数据进行保护和防护,以确保数据的完整性、可用性、保密性和可靠性。

随着大数据的快速发展,大数据安全问题成为了亟待解决的重要问题。

下面列举了10个典型的大数据安全案例。

1. 个人隐私数据泄露在大数据时代,个人隐私数据成为了最宝贵的资产之一。

然而,由于数据泄露事件的频发,很多个人隐私数据被非法获取和利用。

例如,2018年Facebook Cambridge Analytica事件中,个人隐私数据被用于操纵选民意识,引起了广泛的关注和讨论。

2. 数据篡改大数据中的数据篡改是指对于已经存储的数据进行恶意修改,从而导致数据的不完整或虚假。

例如,银行系统中的数据篡改可能导致账户余额错误或交易记录被篡改。

3. 数据丢失大数据系统中的数据丢失是指数据在存储、传输或处理过程中意外丢失或损坏。

数据丢失可能会导致业务中断、损失巨大。

例如,2017年的WannaCry勒索软件攻击,导致许多机构和企业的数据被加密,无法正常使用。

4. 数据滥用大数据中的数据滥用是指未经授权的个人或组织利用大数据进行商业和非商业目的,可能导致用户权益受损。

例如,一些公司未经用户同意,将用户的个人信息用于广告推送等商业目的。

5. 数据泄露大数据系统中的数据泄露是指未经授权的个人或组织获取到重要的敏感数据。

例如,2014年美国零售商Target遭受的数据泄露事件,导致超过1亿用户的信用卡信息被窃取。

6. 数据备份不完善大数据系统中的数据备份是保障数据可用性和恢复能力的重要手段。

然而,如果数据备份不完善或不及时更新,一旦发生数据丢失或系统故障,将无法及时恢复数据。

例如,2017年亚马逊AWS云服务的故障,导致一些客户的数据无法及时恢复。

7. 数据访问控制不严格大数据系统中的数据访问控制是保护数据安全的重要措施。

然而,如果数据访问控制不严格,未经授权的人员可能获取到敏感数据。

APT使用的10类安全漏洞

APT使用的10类安全漏洞■刘锲APT攻击,即:高级持续性威胁(Advanced Persistent Threat)是利用先进的攻击手段对特定目标进行长期持续性网络攻击的攻击形式。

APT攻击的原理相对于其他攻击形式更为高级和先进,其主要体现在精确的信息收集、高度的隐蔽性以及使用各种复杂的目标系统或应用程序漏洞等方面。

为了能够更加全面的了解全球APT研究的前沿成果,360威胁情报中心对APT攻击中最重要的部分(APT组织所使用的安全漏洞)进行了梳理,结合360威胁情报中心对APT 攻击这类网络战的理解,筛选出近年来APT组织所使用的10类安全漏洞。

1.防火墙设备漏洞防火墙作为网络边界设备,通常不属于攻击者攻击的目标,尤其在APT领域中针对防火墙设备的漏洞就更为少见,直到2016年第一批Shadow Broker泄露的工具中大量针对防火墙及路由设备的工具被曝光,某些组织多年来直接攻击边界设备的活动才被彻底曝光,此处我们选择CVE-2016-6366作为这类漏洞的典型代表。

(1)漏洞概述2016年8月13日黑客组织ShadowBrokers声称攻破了为NSA开发网络武器的黑客团队Equation Group,并公开其内部使用的相关工具,EXBA-extrabacon工具,该工具基于0-day漏洞CVE-2016-6366,为Cisco防火墙SNMP服务模块的一处缓冲区溢出漏洞。

(2)漏洞详情CVE-2016-6366(基于Cisco防火墙SNMP服务模块的一处缓冲区溢出漏洞),目标设备必须配置并启用SNMP协议,同时必须知道SNMP的通信码,漏洞执行之后可关闭防火墙对Telnet/SSH的认证,从而允许攻击者进行未授权的操作。

(3)补丁及解决方案及时更新网络边界设备固件,软件厂商思科已经发布了漏洞相应的补丁:https:///security/shadow-brokers。

2.SMB通信协议漏洞SMB(Server MessageBlock)通信协议是微软和英特尔在1987年制定的协议,主要是作为Microsoft网络的通讯协议。

近年来国内网络安全现状调查与分析

近年来国内网络安全现状调查与分析1.网络信息安全概述随着Internet的迅速发展,网络将越来越深刻的影响社会的政治、经济、文化、军事和社会生活的各个方面。

网络信息安全也已成为世界关注的焦点。

有效地保护重要的信息数据、提高网络系统的安全性,已成为网络应用必须解决的问题。

从本质上讲,网络安全就是网络上的信息安全,之网络系统的硬件、软件及其系统中的数据受到保护,不受偶然或恶意原因而遭到破更改和泄露,系统连续可靠正常的运行,网络服务不中断。

不同环境和应用中的网络安全主要包括:①运行系统安全:保证信息处理和传输系统的安全;②网络上信息内容的安全,侧重于保护信息的保密真实性和完整性,避免攻击者利用系统的安全漏洞进行窃听、冒充、诈骗等有损于合法用户的行为;③网络上系统信息的安全:包括用户口令鉴别、用户存取权限控制、数据存取权限、方式控制、安全审计、安全问题跟踪、计算机病毒防治、数据加密等;④网络上信息传播的安全:指信息传播后的安全,包括信息过滤等。

1·1网络信息安全的特征Internet是一个开放的全球网络,其网络结构错综复杂,威胁主要来自病毒的侵袭、黑客的入侵、拒绝服务、密码破解、网络窃听、数据篡改、垃圾邮件、恶意扫描等,因此安全防护方式截然不同。

Internet的安全技术设计传统的网络安全技术和分布式网络安全技术,主要用来解决如何利用Internet进行安全通信,同时保护内部网络免受外部攻击。

网络信息安全具有以下5个方面的特征:①机密性:保护数据不受非法截获和未经授权浏览。

对于面干数据的传输尤为重要,同时也是通信网络中处理用户的私人信息所必须的②完整性:能保障被传输、接收或存储的数据是完整的和未被篡改的特性。

对于保护重要数据的精确性犹未关键③可控性:保证信息和信息系统的授权认证和监控管理。

可确保某个实体的身份的真实性,也可确保执政者对社会的执法管理行为。

④可用性:尽管存在可能的突发事件如供电中断、自然灾害、事故或攻击等,但用户依然可得到或使用数据,服务也处于正常运转状态。

2006年网络安全十大事件

2006年网络安全十大事件据调查显示,2006年我国网络信息安全形势依然严峻,病毒危害正在不断加剧,同时,隐藏和逃避技术更加高级、金钱利益成为更大的驱动力、隐私和机密数据面临风险提高。

而且,安全威胁已经不限于删除数据,更多的是以金钱为目标的犯罪行为;安全攻击也不再一味追求大规模、大范围,而是向小型化发展,且大多是钓鱼欺骗、数据窃取和犯罪行为。

尤其需要强调的是僵尸网络,因为这已经成为散布垃圾邮件和钓鱼信息、传播间谍软件和广告软件、集体攻击组织团体、盗取机密信息的重要手段。

一、微软WMF漏洞被黑客广泛利用,多家网站被挂马Windows在处理图元文件时存在问题,可以导致远程代码执行,如果用户使用Windows图片传真查看程序打开恶意WMF文件,甚至在资源管理器中预览恶意WMF时,也都存在代码执行漏洞。

没有安装杀毒软件的电脑用户点击其中任意链接即中毒.二、恶意软件和钓鱼式攻击的不断升级让人头疼不已如果说2005年是攻击者由好玩心重的业余爱好者向更具犯罪思想的专业人员过渡的一年,那么2006年则显示出这种经过更好支援、更好训练培养出来的不法分子会带来多大致命的损害。

他们的恶意软件更具倾向性也更鬼祟,能深入操作系统和应用程序中挖掘出保密信息。

同时,越来越精密的钓鱼式攻击也将目标锁定在更小型的企业身上。

如:病毒名为“敲诈者”(Trojan/Agent.bq),该病毒可恶意盗取或隐藏用户文档,并借修复数据之名向用户索取钱财三、2006年是“流氓”的天下“流氓软件”,这个中国网络发展的害虫,将间谍软件( Spyware )、恶意共享软件( Malicious Shareware )、恶意广告软件( Adware )集于一身的杀手,在电脑使用者不知情的情况下,在用户电脑上安装“后门程序”的软件,从实际行为上和理论基础上都已经和木马类病毒没有区别了,利用“后门程序”捕获用户的隐私数据和重要信息,将这些信息将被发送给互联网另一端的操纵者(插件的制作者),这都造成了“僵尸网络”有增无减的古怪现象。

WEB安全性-2010_OWASP_TOP10

OWASP TOP 10-2010开放式Web应用程序安全项目(OWASP,Open Web Application Security Project)是一个组织,它提供有关计算机和互联网应用程序的公正、实际、有成本效益的信息。

其目的是协助个人、企业和机构来发现和使用可信赖软件。

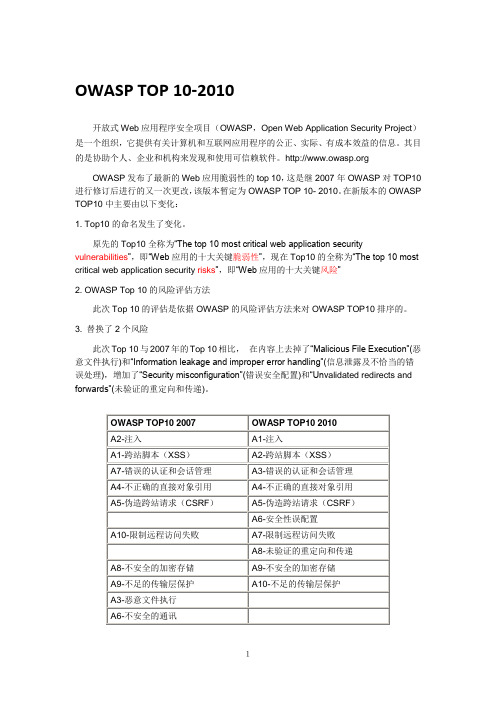

OWASP发布了最新的Web应用脆弱性的top 10,这是继2007年OWASP对TOP10进行修订后进行的又一次更改,该版本暂定为OWASP TOP 10- 2010。

在新版本的OWASP TOP10中主要由以下变化:1. Top10的命名发生了变化。

原先的Top10全称为“The top 10 most critical web application security vulnerabilities”,即“Web应用的十大关键脆弱性”,现在Top10的全称为“The top 10 most critical web application security risks”,即“Web应用的十大关键风险”2. OWASP Top 10的风险评估方法此次Top 10的评估是依据OWASP的风险评估方法来对OWASP TOP10排序的。

3. 替换了2个风险此次Top 10与2007年的Top 10相比,在内容上去掉了“Malicious File Execution”(恶意文件执行)和“Information leakage and improper error handling”(信息泄露及不恰当的错误处理),增加了“Security misconfiguration”(错误安全配置)和“Unv alidated redirects and forwards”(未验证的重定向和传递)。

OWASP TOP10 2007 OWASP TOP10 2010A2-注入 A1-注入A1-跨站脚本(XSS) A2-跨站脚本(XSS)A7-错误的认证和会话管理 A3-错误的认证和会话管理A4-不正确的直接对象引用 A4-不正确的直接对象引用A5-伪造跨站请求(CSRF) A5-伪造跨站请求(CSRF)A6-安全性误配置A10-限制远程访问失败 A7-限制远程访问失败A8-未验证的重定向和传递A8-不安全的加密存储 A9-不安全的加密存储A9-不足的传输层保护 A10-不足的传输层保护A3-恶意文件执行A6-不安全的通讯OWASP风险评估方法OW ASP所选取的10大风险是依据OW ASP的风险评估方法,我们从标准的风险模型开始,即风险=可能性*后果,下面我们以以下步骤来说明某个风险的严重程度:第一步:识别风险识别风险作为评估的第一步,我们必须找到与这个风险相关的威胁、相应的攻击方法、隐含在里面的脆弱性以及最终可能造成的后果,当然可能存在多种攻击方法和多种后果,在评估时我们往往会采用最坏选择,这样就能更客观的反应该风险的最终评级;第二步:考虑影响可能性的因素通常,我们不可能很精准的说出某个风险的可能性数值,所以我们一般用高、中、低来表示,而且影响某个风险的可能性的因素有很多,对于每个因素我们用0到9的数值来表示。

黑客攻与防第一讲

10.安全行业掀起并购狂潮 越来越多的IT公司意识到安全的重要性,安全领域 并购潮一触即发。在短短的六个月时间内,这些企业 并购支出将近100亿美元:赛门铁克公司(Symantec)拿 下了VeriSign,PGP和GuardianEdge;IBM收购了BigFix, OpenPages和PSS Systems;惠普购买了Fortify 和 ArcSight;CA吞并了Arcot。

2011年十大IT安全事件

1.索尼又是“第一” 索尼公司今年发生的安全事故绝对是其历史上 难以洗刷的耻辱。。。。。 索尼还承认数据库中的1200个未加密的信用卡 信息也很容易被读取。网站恢复后,索尼不得 不要求网站用户重设密码,还遭到了数十人的 集体起诉。为此索尼至少失损失了1.78亿美元。

黑客精神

要成为一名好的黑客,需要具备四种基本素质:“Free”精神、探索与创新精神、 反传统精神和合作精神。 1、“Free”(自由、免费)的精神

需要在网络上和本国以及国际上一些高手进行广泛的交流,并有一种奉献精神,将自己 的心得和编写的工具和其他黑客共享。Leabharlann 2、探索与创新的精神

所有的黑客都是喜欢探索软件程序奥秘的人。他们探索程序与系统的漏洞,在发现问题 的同时会提出解决问题的方法。

全球软件业龙头微软怀疑被一伙藏在 俄罗斯圣彼得堡的电脑黑客入侵

可能窃取了微软一些最重要软件产品的源 代码或设计蓝图。

罗伯特•莫里斯

1988年,莫里斯蠕虫病 毒震撼了整个世界。由 原本寂寂无名的大学生 罗伯特· 莫里斯(22岁) 制造的这个蠕虫病毒入 侵了大约6000个大学和 军事机构的计算机,使 之瘫痪。此后,从CIH 到美丽莎病毒,从尼姆 达到红色代码,病毒、 蠕虫的发展愈演愈烈。

2013年国内网络安全领域十大事件

盘点2013年国内网络安全领域十大事件不亚于斯诺登"棱镜门"在即将结束的2013年里,国内网络安全领域硝烟四起,互联网巨头纷纷投身安全领域,网络安全事故也是隔三岔五曝出,其猛烈程度丝毫不亚于斯诺登引爆的“棱镜门”。

更值得关注的是,很多网络安全事故本身就出自各大巨头后院起火。

接下来让我们一起回顾下,2013年业界发生的十大安全事件。

一、7000多万QQ群数据公开泄露11月20日,国内知名漏洞网站乌云曝光称,腾讯QQ群关系数据被泄露,在迅雷上很容易就能找到数据下载链接。

据测试,该数据包括QQ号、用户备注的真实姓名、年龄、社交关系网甚至从业经历等大量个人隐私。

数据库解压后超过90G,有7000多万个QQ群信息,12亿多个部分重复的QQ号码。

随后腾讯公司回应称,此次QQ群泄露的只是2011年之前的数据,黑客攻击的漏洞也已经修复。

不过这么大规模数据在网上公开,由此引发的后遗症很难消除。

目前已有网站打出“精准营销”的旗号,根据QQ用户的真实姓名、爱好、经历、从业特征发送垃圾邮件;更让人担心的是,这些数据可能被不法分子利用进行诈骗。

如果一个人的真实姓名和QQ号、群关系都在网上暴露出来,诈骗信息将更加难以防范。

二、12306新版上线就曝漏洞为配合新一轮的春运工作,新版中国铁路客户服务中心12306网站两天前正式上线试运行。

不过,就在上线第一天(12月6日),擅长“挑刺”的IT高手们就发现12306新版网站存在漏洞。

漏洞发现者指出,12306网站漏洞泄露用户信息,可查询登录名、邮箱、姓名、身份证以及电话等隐私信息。

另一个漏洞的发现者也曝出“新版12306网站存在多个订票逻辑漏洞”,该漏洞可能导致后期订票软件泛滥,造成订票不公。

铁路总公司对此回应,“上线当晚漏洞已经弥补”,但12306的安全性也由此被人们打上一个大大的问号。

三、伪基站致各地垃圾短信肆虐今年9月工信部颁布了《电话用户真实身份信息登记规定》和《电信和互联网用户个人信息保护规定》,按这一规定用户办理移动电话卡入网时,必须进行实名制登记。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

M S1 0-0 34. s x m p

v O6 和 M irs f W id ws 系统 。 S fr 1. co ot n o aa i

4. 用于 Ma 1适 c0SXv 04系统 。 l . 危害: 攻击者利用这些 漏洞可能导致应

发工具 存在 一个远 程代码执 行漏洞, 攻击 者 通过 “ 损坏系统状 态”相关 的攻击向量利 用该 漏 洞 可 以 执 行 任 意 代 码 。 危害 : 击者 利用该漏洞可能执行 任意 攻 代码。 参 考 链 接 : tp/w ww . i s f . ht : / m co o t r

参 考 链 接 : tp/ww w d b . o l h t: / a o ec r a

s p o t e u i / ult sa s l — 4 h ml u p r s c r vb l i /p b 0 1 .t / t en

CVE 2 1 - 6  ̄CVE 2 1 _ 1 7 - 0 0 210 _ 0 0 2 6 CVE 2 1 - - 00

助 和 支 持 中 心” 应 用 程 序 远 程 代码 执 行

C VE C 一2 O 1 9C I VE 01 - 87 VE一 01 —1 8 D: 2 0 80 CVE I CVE D: 一201 5 88 0—1

未授权信息访 问漏洞等。 危害: 攻击者 利用这些漏 洞可以获取权 限提 升。 参 考 链 接 : tp/w ww. ic .om/ ht : / cs o c

版本 、 1 l . O1 36 5 4之 前 1. 0x系列 版本 、A o e d b AI ... 6 0之前 版本 存在 多个 远程 代 码执 R2 22 1 0 1

行 漏洞 。

Pa e ly r插 件、文件夹 管理器、 帮助 显 示程

序 、ih t ma eO、K reo 、I c r 网 C a、I g } eb rs J ul b 、

用 户 相 同 的用 户权 限 。 危害 : 击 者 利 用 这 些 漏 洞 可 能 远 程 执 攻 行 任 意代 码 。

参 考 链 接: tp/www. c o o t ht : / mi s f r

CVE D:CVE I -20 0-1 97 1 2

综述:帮助和 支持 中心”是 M s f “ ir o t Co W id ws操 作 系 统 中 的一 项 功 能 ,用 于 提 no 供 有关 各种主题 的帮助信息。通 过在 URL 链 接 中使 用 “ c : ” 用 户 可 以 获 取 帮助 。 h p/ , / 如 果 用 户 受骗 使 用 W e b浏 览 器 访 问特 制 网 页,可能导致攻击者 利用该漏 洞远程执行任 意代码 ,控制用户系统。 危害: 攻击者 利用该 漏洞可能远 程执行 任 意代 码 。

用程 序崩溃或执行任 意代码。 参 考 链 接 : t pII t .P I. o h t : i sa Pe c m/ Is

a c i e / e u iy a n u c / O 0 J n rhv s s c r — n o n e 2 1 / u / t

ms g

2 1 — 6 1 Mirs f W id ws“ 0 0 — 0 5 co ot n o 帮

综 述 : peS f 50和 Ap l aai Ap l aai . r peS fr

参 考 链 接 : tp/ww w d b c m/ ht: / a o e.o

s p o t e u i / ult sa s l — 3 h mI u p r s c r y b l i / p b 0 1 .t / t en

c、 Q / 10 — ,I E D: E 0 8 Q / 00 — 7 3 E 9 3 9 CVE一2 0—0 34 CVE一 01 —05 CVE一 01 7 2 0 41 2 0— 3 3~CVE一 1 01 1 7 20 0—1 77 CVE-2 0— 3 01 1 7 ~ ,.2 1 1 B 3 9 o E 00- 3 2 -

wa p p b i / 0 / i c s 一 0 0 5 6 / u l 7 7 c s o— a 2 1 0 2 - r c

meda o .h m I it rs t

综述: co o t id ws媒体 解压缩 Mirs f W n o 存 在两个 漏洞 ,如 果用户打 开一 个 特 制的 媒体 文件或从网站或提供 We 内容的任何 b 应用程序接收特制 的流式 内容 ,可能导致攻 击 者 利 用 该 漏 洞 执 行 任 意 代 码 获 得 与 本 地

到 总量 的 4 . %,从 漏洞 利用方 式来看 ,远程 攻击 的有 45条 ,本地攻 击的有 3 条 ,局域 网攻击的 有 7条 ,综 上可知互联 网威胁 75 4 0 9 系数 比较 高,用户需要提 高安全防 范意识 并采取一些安 全防范措施 。本 月微软发 布 6 月份 1 个安全补 丁 ,其 中 3个为严重等级 ,7 ( ) 个 为重要 等级 ,共修复 3 4个安 全漏洞 ,受影响 的 系统有 Wi o sE 岱 e n w 、o c、Wi o e e等。此 外,A oe pl io等 d I n w Sr r ds v db、A p 、Cs e c 商也发布 了相 关产品的安全更新 ,建议广 大用户及 时打补丁 ,增强 系统安全性 ,做好安 全防范工作 ,保证 信息 系统安 全。

● d i1 9 9j s .6 112 0 00 0 o ・ 03 6 /i n1 7 -1 22 1 70 3 s

2 1 年 6月份十大 重要安全漏洞 0 0

( 中国科 学院研究生院 国家计算机 网络入侵防范 中心,北京 10 4 0 09)

2 1 牟 5月 2 00 1日至 21 年 6月 2 01 ) 0日,国家计算机 网络入侵 防范 中心发布 漏洞总 条 目为 41 ,漏 洞总数 与 5月相 比波动不 5条 大。其 中威胁级 别为 “ 紧急 ”的有 13条 ,“ 3 高”的有 8 条 ,“ 1 中” 的有 27 ,“ 1条 ) 低” 的有 3 条。威 胁级 别为 紧急 和 高的 漏洞 占 0

元素内存损坏漏洞、I E未初始化内存损坏漏 洞 、l 内存 损坏 漏 洞 。 E 危害: 攻击者利用这些漏洞可能远程执行 任意代码。 参 考 链 接 : tp/ ht :www co ot o / mirs f. m/ c

CVE 2 1 一 3 5CVE— 0 0 1 5 CVE- 01— — 0O 18 2 1—7O 2 0 1 8 CV E一 38 201 0—1 4 CVE一2 0 1 9 39 01 —1 1

综述 : o e P o o h p CS . Ad b h t s o 4 1 02 1

之 前 版 本 存 在 多 个 缓 冲 区溢 出漏 洞 , 如 果 用

户受骗打 开特制 . L ABR GR AS 、. 、. D文件 可以触发该漏洞。 危害: 攻击者 利用该漏洞可能执行 任意

综 述 : i oNewokB iigMe i o Cs t r uln da r c d t

是 一 个 智 能 互 联 建 筑 解 决 方 案。CS O IC Newo kBulig M e it r 新 修 复 多 个 t r i n dao 更 d

安 全 漏洞 ,包 括 Cic e wor i ig s o N t BuI n k d M e it r 认 凭 据 漏 洞 、 C s o Ne wo k dao 默 ic t r

CVE I : D CVE一2 96 01 0—1 2

Q ,- DO 7 4Q ,- 1 12 , 2 1 14 E 2 1一17 E , 0_4 2 E- DO-7 9 C V E一2010—1 395~C V E一201O一1 4O6

CVE— 01 —42 CVE— 1 — 44 . 2 0— 1 1 . 20 0— 05 CVE— —

综 述: ob I s I y r9 0 x 至 Ad e Fa h P a e . .

902 2版本 , 1 . ..6 x至 1 ..52版本以及 0 04 . 0

A o eR a e d b e d r和 Aco a . rb t9x至 932 版 ..

本 a t pa .l组件存在漏洞 , 击者利用 u h lydl 攻 该漏洞可以远程执行任 意代码。 危害: 攻击者 利用该漏洞 可能远 程执行 任意代码。

21 ~ , _ 0 O 2 8 69 E 2 1 . 1 9

综 述: d b ls l e . 2 7 A o eF hPa r 0 7 a y 9 0之前

综述 : pe Ma 更 新 修 复 涉 及 Ap l c0SX

CU SW e P b界面 、 D s t p evc s F s e ko S rie 、 l h a

综 述 : irs f Itre x lrr M co otne n tE poe 8开

4 1 新 修 复 了多 个 安 全 漏 洞。 其 中 Saa i .更 f r

50 适 用 于 Ma l . 、M a . c 0S X v 0 5 c 0S X

l

C=EI CV 2 1 —0 95一 E 2 1 一 6 0 \ J D: E一 0 0 5 , CV - 0 0 O O

c m/ h n ,e h e , e u i / u l tn o c i a t c n ts c t b l i/ rv e

M S1 0—0 33. s 01 msp m px 7. x ( EI C D: VE- 0O_ 3 0C _2 1 -0 8 2 1 1 2 VE 0 0 2 3

新修复 了I E浏览器如下 6个漏洞 :I E跨域信 息 泄露 漏 洞 、I oSai H ML信 息 泄露 漏 Et tt T c 洞 、I 初始 化 的 内存 损坏 漏 洞、 I T L E未 EH M