centos 7 防火墙添加端口与修改ssh端口

Linux中修改SSH端口号的方法详解

Linux中修改SSH端口号的方法详解

导读:通过ssh可管理Linux设备,但是Linux ssh如果没设置好,很容易被黑客攻击,那么要如何保证Linux ssh的安全呢?下面小编给大家介绍一种保护Linux ssh免受黑客攻击的方法,即修改SSH端口号,一起来了解下吧。

工具/原料

Xshell putty 等远程工具Linux系统

SSH是什么?

SSH 为Secure Shell

由IETF 的网络工作小组(Network Working Group)所制定;

SSH 是建立在应用层和传输层基础上的一种安全协议。

SSH传输数据是加密的,可以有效防止传输过程被截取数据保障安全。

SSH的数据是经过压缩的,所以可以加快传输的速度

查看SSH服务

首先查看一下当前linux是否已经安装SSH软件包,使用rpm -qa|grep ssh

2.确认ssh服务已经开启,下面小编以centos 系统为例。

RHELCentos7安装设置IP地址,DNS,主机名,防火墙,端口,SELinux(实测+笔记)

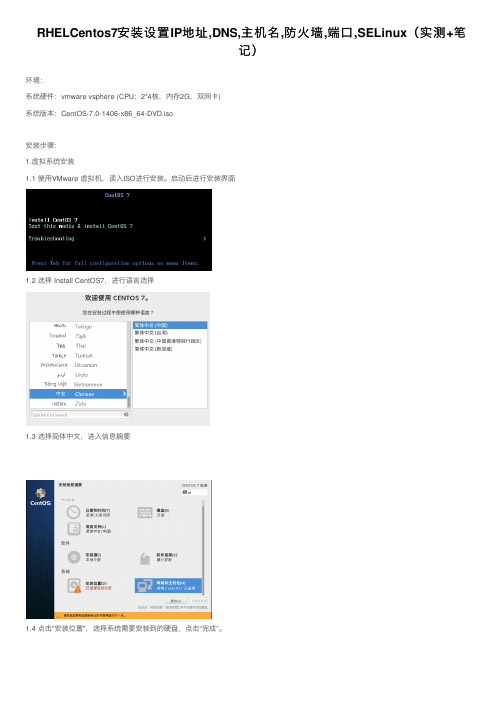

RHELCentos7安装设置IP地址,DNS,主机名,防⽕墙,端⼝,SELinux(实测+笔记)环境:系统硬件:vmware vsphere (CPU:2*4核,内存2G,双⽹卡)系统版本:CentOS-7.0-1406-x86_64-DVD.iso安装步骤:1.虚拟系统安装1.1 使⽤VMware 虚拟机,读⼊ISO进⾏安装。

启动后进⾏安装界⾯1.2 选择 Install CentOS7,进⾏语⾔选择1.3 选择简体中⽂,进⼊信息摘要1.4 点击"安装位置",选择系统需要安装到的硬盘,点击“完成”。

1.5 点击"⽹络和主机名",进⾏⽹络设置,设为“开启”,然后点击“完成”。

1.6 在“安装信息摘要”界⾯,点击“开始安装”。

1.7 "包安装完成后",进⾏设置ROOT密码1.8 设定好Root密码后,在“配置”界⾯,等待安装包完成安装(共297个),完成后点击“结束配置”。

1.9 提⽰完成后,点击“重启”,重新启动计算机2.系统环境2.1 更新系统[root@centos ~]# yum update -y重启[root@centos ~]# shutdown -r now2.2 查看环境[root@centos ~]# cat /etc/redhat-releaseCentOS Linux release 7.0.1406 (Core)[root@centos ~]# uname -aLinux localhost.localdomain 3.10.0-123.4.2.el7.x86_64 #1 SMP Mon Jun 30 16:09:14 UTC 2014 x86_64 x86_64 x86_64 GNU/Linux2.3 安装常⽤的包[root@centos ~]# yum -y install vim wget lsof gcc gcc-c++ net-tools bind-utils bzip23.系统设置3.1 时间设置当前时间查看[root@centos ~]# date时间设置[root@centos ~]# date -s "2014-7-11 12:00"3.2 主机名设置当前主机名查看[root@centos ~]# hostname主机名设置[root@centos ~]# vim /etc/sysconfig/network在打开的⽂件中增加以下内容hostname tCentos7:wq 保存退出[root@centos ~]# service network restart[root@centos ~]# hostnametCentos73.3 IP设置当前IP查看 (ifconfig默认没有安装,需要安装net-tools包)[root@centos ~]# ifconfig显⽰的以下内容表⽰,当前有“ens192”及“ens224”两张⽹卡ens192: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500inet 192.168.1.30 netmask 255.255.255.0 broadcast 192.168.1.255inet6 fe80::250:56ff:fe94:631b prefixlen 64 scopeid 0x20<link>ether 00:50:56:94:63:1b txqueuelen 1000 (Ethernet)RX packets 158 bytes 15474 (15.1 KiB)RX errors 0 dropped 7 overruns 0 frame 0TX packets 104 bytes 14836 (14.4 KiB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0ens224: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500ether 00:50:56:94:74:3f txqueuelen 1000 (Ethernet)RX packets 86 bytes 7309 (7.1 KiB)RX errors 0 dropped 6 overruns 0 frame 0TX packets 0 bytes 0 (0.0 B)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536inet 127.0.0.1 netmask 255.0.0.0inet6 ::1 prefixlen 128 scopeid 0x10<host>loop txqueuelen 0 (Local Loopback)RX packets 0 bytes 0 (0.0 B)RX errors 0 dropped 0 overruns 0 frame 0TX packets 0 bytes 0 (0.0 B)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0[root@centos ~]# vim /etc/sysconfig/network-scripts/ifcfg-ens192 检查HWADDR是否对就MAC地址,修改以下内容 BOOTPROTO,增加IPADDR,NETMASK,GATEWAYHWADDR="00:50:56:94:63:1B"TYPE="Ethernet"BOOTPROTO="static"DEFROUTE="yes"PEERDNS="yes"PEERROUTES="yes"IPV4_FAILURE_FATAL="no"IPV6INIT="yes"IPV6_AUTOCONF="yes"IPV6_DEFROUTE="yes"IPV6_PEERDNS="yes"IPV6_PEERROUTES="yes"IPV6_FAILURE_FATAL="no"NAME="ens192"UUID="2d92dacb-4277-4846-ad83-c6d2a9b27e35"ONBOOT="yes"IPADDR="192.168.1.30"NETMASK="255.255.255.0"GATEWAY="192.168.1.1":wq 保存退出[root@centos ~]# service network restart[root@centos ~]#ifconfig查看修改的IP地址是否⽣效3.4 修改DNS设置当前主机名查看[root@centos ~]# vim /etc/resolv.conf在打开的⽂件中增加以下内容8.8.8.8为GoogleDNS,61.144.56.100本地DNS(不同地⽅不同)nameserver 8.8.8.8nameserver 61.144.56.100:wq 保存退出3.5 关闭SELINUX[root@centos ~]# vim /etc/selinux/config修改以下内容#SELINUX=enforcing #注释掉#SELINUXTYPE=targeted #注释掉SELINUX=disabled #增加:wq #保存退出3.6 修改防⽕墙,打开指定端⼝3.6.1 安装iptables[root@centos ~]# yum install iptables-services设置防⽕墙规则 (增加80端⼝)[root@centos ~]# vim /etc/sysconfig/iptables打开⽂件,增加80端⼝那⼀⾏*filter:INPUT ACCEPT [0:0]:FORWARD ACCEPT [0:0]:OUTPUT ACCEPT [0:0]-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT-A INPUT -p icmp -j ACCEPT-A INPUT -i lo -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 22 -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 80 -j ACCEPT-A INPUT -j REJECT --reject-with icmp-host-prohibited-A FORWARD -j REJECT --reject-with icmp-host-prohibitedCOMMIT:wq #保存退出3.6.2 默认firewall作为防⽕墙的设置#禁⽌firewall开机启动[root@centos ~]# systemctl disable firewalld.service#设置防⽕墙开机启动[root@centos ~]# systemctl enable iptables.service#停⽌firewall[root@centos ~]# systemctl stop firewalld.service#重启防⽕墙使配置⽣效[root@centos ~]# systemctl restart iptables.service3.6.3 查看当前系统打开的端⼝[root@centos ~]# netstat -lntpActive Internet connections (only servers)Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN 2157/mastertcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1292/sshdtcp6 0 0 ::1:25 :::* LISTEN 2157/mastertcp6 0 0 :::22 :::* LISTEN 1292/sshd3.6.4 查看及设置SELinux查看[root@centos ~]# getenforce[root@centos ~]# setenforce 0 临时关闭[root@centos ~]# setenforce 1 临时打开[root@centos ~]# vim /etc/selinux/config 屏蔽以下内容:#SELINUX=enforcing#SELINUXTYPE=targeted增加以下内容SELINUX=disabled保存,退出[root@centos ~]# shutdown -r now。

centos7.6修改ssh端口,设置防火墙规则

centos7.6修改ssh端⼝,设置防⽕墙规则转载:博客园⼀、修改ssh端⼝1 使⽤ root ⽤户进⼊ /etc/ssh⽬录2 备份ssh配置⽂件 cp sshd_config sshd_config-bak3 使⽤ vim 打开sshd_config⽂件: vim sshd_config找到 Port 哪⼀⾏,在相⾯添加⼀⾏#Port 22Port 8022保存,退出。

4 重启ssh服务:systemctl restart sshd⼆、设置防⽕墙规则我机器上是关闭selinux的,默认是开启的。

关于selinux的关闭及设置规则⽅法,参考第三部分。

以下是使⽤firewall-cmd命令设置防⽕墙规则1、查看状态firewall-cmd --state2、获取活动的区域firewall-cmd --get-active-zones3、获取所有⽀持的服务firewall-cmd --get-service4、应急模式(阻断所有的⽹络连接)firewall-cmd --panic-on #开启应急模式firewall-cmd --panic-off #关闭应急模式firewall-cmd --query-panic #查询应急模式5、启⽤某个服务/端⼝firewall-cmd --zone=public --add-service=https #临时firewall-cmd --permanent --zone=public --add-service=https #永久firewall-cmd --permanent --zone=public --add-port=8080-8081/tcp #永久firewall-cmd --zone=public --add-port=8080-8081/tcp #临时如果是要删除,直接修改成remove-service或者remove-port6、查看开启的端⼝和服务firewall-cmd --permanent --zone=public --list-services #服务空格隔开例如 dhcpv6-client https ssfirewall-cmd --permanent --zone=public --list-ports #端⼝空格隔开例如 8080-8081在每次修改端⼝和服务后 /etc/firewalld/zones/public.xml ⽂件就会被修改。

centos7添加防火墙规则

centos7添加防火墙规则CentOS 7是一种流行的Linux操作系统,具有强大的安全性能。

为了保护服务器免受未经授权的访问和攻击,我们需要配置防火墙规则。

本文将介绍如何在CentOS 7上添加防火墙规则,以提高服务器的安全性。

我们需要了解CentOS 7中默认使用的防火墙工具是firewalld。

Firewalld是一个动态防火墙管理工具,它使用zones和services 来配置和管理防火墙规则。

要添加防火墙规则,我们需要使用firewall-cmd命令。

以下是一些常用的firewall-cmd命令及其说明:1. 显示防火墙状态和配置信息:```firewall-cmd --statefirewall-cmd --zone=public --list-all```第一条命令用于显示防火墙的状态,如果防火墙处于运行状态,将返回"running"。

第二条命令用于显示public区域的防火墙规则。

2. 开启和关闭防火墙:```firewall-cmd --statefirewall-cmd --zone=public --add-service=http --permanentfirewall-cmd --zone=public --add-service=https --permanentfirewall-cmd --reload```第一条命令用于检查防火墙状态,确保防火墙处于运行状态。

第二和第三条命令用于允许HTTP和HTTPS流量通过防火墙。

这些规则将永久保存,即使防火墙重新启动。

第四条命令用于重新加载防火墙配置,使新规则生效。

3. 允许特定IP地址访问服务器:```firewall-cmd --zone=public --add-source=192.168.1.100/32 --permanentfirewall-cmd --reload```第一条命令用于允许来自192.168.1.100的IP地址访问服务器。

设置CentOS防火墙开放端口

-A RH-Firewall-1-INPUT -p 51 -j ACCEPT

-A RH-Firewall-1-INPUT -m state –state ESTABLISHED,RELATED -j ACCEPT

-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 53 -j ACCEPT

打开iptables的配置文件:

vi /etc/sysconfig/iptables

修改CentOS防火墙时注意:一定要给自己留好后路,留VNC一个管理端口和SSh的管理端口

下面是一个iptables的示例:

# Firewall configuration written by system-config-securitylevel

本文主要讲解在使用centos系统的时候centos防火墙有时是需要改变设置的主要是修改centos防火墙等步骤

设置CentOS防火墙开放端口

本文主要讲解在使用CentOS系统的时候,CentOS防火墙有时是需要改变设置的,主要是修改CentOS防火墙等步骤。

AD:

在我们使用CentOS系统的时候,CentOS防火墙有时是需要改变设置的。CentOS防火墙默认是打开的,设置CentOS防火墙开放端口方法如下:

举例来说,如果你不希望开放80端口提供web服务,那么应该相应的删除这一行:

-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 80 -j ACCEPT

全部修改完之后重启iptables:

CentOS7系列--2.2CentOS7中配置SSH服务

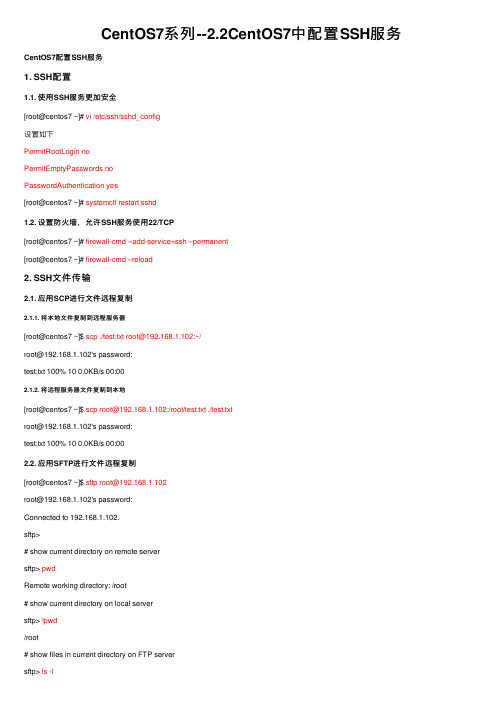

CentOS7系列--2.2CentOS7中配置SSH服务CentOS7配置SSH服务1. SSH配置1.1. 使⽤SSH服务更加安全[root@centos7 ~]# vi /etc/ssh/sshd_config设置如下PermitRootLogin noPermitEmptyPasswords noPasswordAuthentication yes[root@centos7 ~]# systemctl restart sshd1.2. 设置防⽕墙,允许SSH服务使⽤22/TCP[root@centos7 ~]# firewall-cmd --add-service=ssh –permanent[root@centos7 ~]# firewall-cmd –reload2. SSH⽂件传输2.1. 应⽤SCP进⾏⽂件远程复制2.1.1. 将本地⽂件复制到远程服务器[root@centos7 ~]$ scp ./test.txt root@192.168.1.102:~/root@192.168.1.102's password:test.txt 100% 10 0.0KB/s 00:002.1.2. 将远程服务器⽂件复制到本地[root@centos7 ~]$ scp root@192.168.1.102:/root/test.txt ./test.txtroot@192.168.1.102's password:test.txt 100% 10 0.0KB/s 00:002.2. 应⽤SFTP进⾏⽂件远程复制[root@centos7 ~]$ sftp root@192.168.1.102root@192.168.1.102's password:Connected to 192.168.1.102.sftp># show current directory on remote serversftp> pwdRemote working directory: /root# show current directory on local serversftp> !pwd/root# show files in current directory on FTP serversftp> ls -ldrwxrwxr-x 2 root root 6 Jul 29 21:33 public_html -rw-rw-r-- 1 root root 10 Jul 28 22:53 test.txt# show files in current directory on local server sftp> !ls -ltotal 4-rw-rw-r-- 1 redhat redhat 10 Jul 29 21:31 test.txt # change directorysftp> cd public_htmlsftp> pwdRemote working directory: /root/public_html# upload a file to remote serversftp> put test.txt redhat.txtUploading test.txt to /root/redhat.txttest.txt 100% 10 0.0KB/s 00:00sftp> ls -ldrwxrwxr-x 2 root root 6 Jul 29 21:33 public_html -rw-rw-r-- 1 root root 10 Jul 29 21:39 redhat.txt -rw-rw-r-- 1 root root 10 Jul 28 22:53 test.txt# upload some files to remote serversftp> put *.txtUploading test.txt to /root/test.txttest.txt 100% 10 0.0KB/s 00:00Uploading test2.txt to /root/test2.txttest2.txt 100% 0 0.0KB/s 00:00sftp> ls -ldrwxrwxr-x 2 root root 6 Jul 29 21:33 public_html -rw-rw-r-- 1 root root 10 Jul 29 21:39 redhat.txt -rw-rw-r-- 1 root root 10 Jul 29 21:45 test.txt-rw-rw-r-- 1 root root 10 Jul 29 21:46 test2.txt# download a file from remote serversftp> get test.txtFetching /root/test.txt to test.txt/root/test.txt 100% 10 0.0KB/s 00:00# download some files from remote server sftp> get *.txtFetching /root/redhat.txt to redhat.txt/root/redhat.txt 100% 10 0.0KB/s 00:00 Fetching /root/test.txt to test.txt/root/test.txt 100% 10 0.0KB/s 00:00Fetching /root/test2.txt to test2.txt/root/test2.txt 100% 10 0.0KB/s 00:00# create a directory on remote serversftp> mkdir testdirsftp> ls -ldrwxrwxr-x 2 root root 6 Jul 29 21:33 public_html -rw-rw-r-- 1 root root 10 Jul 29 21:39 redhat.txt -rw-rw-r-- 1 root root 10 Jul 29 21:45 test.txt-rw-rw-r-- 1 root root 10 Jul 29 21:46 test2.txt drwxrwxr-x 2 root root 6 Jul 29 21:53 testdir# delete a directory on remote serversftp> rmdir testdirrmdir ok, `testdir' removedsftp> ls -ldrwxrwxr-x 2 root root 6 Jul 29 21:33 public_html -rw-rw-r-- 1 root root 10 Jul 29 21:39 redhat.txt -rw-rw-r-- 1 root root 10 Jul 29 21:45 test.txt-rw-rw-r-- 1 root root 10 Jul 29 21:46 test2.txt# delete a file on remote serversftp> rm test2.txtRemoving /root/test2.txtsftp> ls -ldrwxrwxr-x 2 root root 6 Jul 29 21:33 public_html -rw-rw-r-- 1 root root 10 Jul 29 21:39 redhat.txt -rw-rw-r-- 1 root root 10 Jul 29 21:45 test.txt# execute commands with "![command]"sftp> !cat /etc/passwdroot:x:0:0:root:/root:/bin/bashbin:x:1:1:bin:/bin:/sbin/nologin......redhat:x:1001:1001::/root:/bin/bash# exitsftp> quit221 Goodbye.3. SSH使⽤密钥对认证3.1. 给服务器⽤户创建密钥对[root@server1 ~]# ssh-keygen -t rsaGenerating public/private rsa key pair.Enter file in which to save the key (/root/.ssh/id_rsa):Created directory '/root/.ssh'.Enter passphrase (empty for no passphrase):Enter same passphrase again:Your identification has been saved in /root/.ssh/id_rsa.Your public key has been saved in /root/.ssh/id_rsa.pub.The key fingerprint is:SHA256:r5uV45jQN9JPbbD0qiegffn+d2HPbKAZR1D8lrnwpqk root@ The key's randomart image is:+---[RSA 2048]----+| o. || . . || . .o|| ..oo|| S o.o..|| ..o o.=o* || .oo.O.o=O+o|| ...X+=+= B|| *ooE*..o.|+----[SHA256]-----+[root@server1 ~]# lltotal 4-rw-------. 1 root root 1496 Oct 28 11:32 anaconda-ks.cfg[root@server1 ~]# ls -latotal 28dr-xr-x---. 3 root root 147 Oct 28 12:31 .dr-xr-xr-x. 17 root root 244 Oct 28 11:54 ..-rw-------. 1 root root 1496 Oct 28 11:32 anaconda-ks.cfg-rw-------. 1 root root 326 Oct 28 11:54 .bash_history-rw-r--r--. 1 root root 18 Dec 29 2013 .bash_logout-rw-r--r--. 1 root root 176 Dec 29 2013 .bash_profile-rw-r--r--. 1 root root 176 Dec 29 2013 .bashrc-rw-r--r--. 1 root root 100 Dec 29 2013 .cshrcdrwx------ 2 root root 38 Oct 28 12:31 .ssh-rw-r--r--. 1 root root 129 Dec 29 2013 .tcshrc[root@server1 ~]# cd .ssh/[root@server1 .ssh]# lltotal 8-rw------- 1 root root 1679 Oct 28 12:31 id_rsa-rw-r--r-- 1 root root 407 Oct 28 12:31 id_rsa.pub[root@server1 .ssh]# mv ~/.ssh/id_rsa.pub ~/.ssh/authorized_keys[root@server1 .ssh]# chmod 600 ~/.ssh/authorized_keys3.2. 客户机复制服务器的密钥,并应⽤服务器的密钥登录服务器[root@server2 ~]# mkdir ~/.ssh[root@server2 ~]# chmod 700 ~/.ssh[root@server2 ~]# scp root@192.168.1.101:/root/.ssh/id_rsa ~/.ssh/The authenticity of host '192.168.1.101 (192.168.1.101)' can't be established.ECDSA key fingerprint is SHA256:lgN0eOtdLR2eqHh+fabe54DGpV08ZiWo9oWVS60aGzw. ECDSA key fingerprint is MD5:28:c0:cf:21:35:29:3d:23:d3:62:ca:0e:82:7a:4b:af.Are you sure you want to continue connecting (yes/no)? yesWarning: Permanently added '192.168.1.101' (ECDSA) to the list of known hosts.root@192.168.1.101's password:id_rsa 100% 1679 79.8KB/s 00:00[root@server2 ~]# ssh -i ~/.ssh/id_rsa root@192.168.1.101Last login: Sat Oct 28 12:23:00 2017 from 192.168.1.100。

CentOS7下用firewall-cmd控制端口与端口转发详解

CentOS7下⽤firewall-cmd控制端⼝与端⼝转发详解⼀、firewalld 守护进程firewall-cmd命令需要firewalld进程处于运⾏状态。

我们可以使⽤systemctl status/start/stop/restart firewalld来控制这个守护进程。

firewalld进程为防⽕墙提供服务。

当我们修改了某些配置之后(尤其是配置⽂件的修改),firewall并不会⽴即⽣效。

可以通过两种⽅式来激活最新配置systemctl restart firewalld和firewall-cmd --reload两种⽅式,前⼀种是重启firewalld服务,建议使⽤后⼀种“重载配置⽂件”。

重载配置⽂件之后不会断掉正在连接的tcp会话,⽽重启服务则会断开tcp会话。

⼆、控制端⼝/服务可以通过两种⽅式控制端⼝的开放,⼀种是指定端⼝号另⼀种是指定服务名。

虽然开放http服务就是开放了80端⼝,但是还是不能通过端⼝号来关闭,也就是说通过指定服务名开放的就要通过指定服务名关闭;通过指定端⼝号开放的就要通过指定端⼝号关闭。

还有⼀个要注意的就是指定端⼝的时候⼀定要指定是什么协议,tcp还是udp。

知道这个之后以后就不⽤每次先关防⽕墙了,可以让防⽕墙真正的⽣效。

firewall-cmd --add-service=mysql # 开放mysql端⼝firewall-cmd --remove-service=http # 阻⽌http端⼝firewall-cmd --list-services # 查看开放的服务firewall-cmd --add-port=3306/tcp # 开放通过tcp访问3306firewall-cmd --remove-port=80tcp # 阻⽌通过tcp访问3306firewall-cmd --add-port=233/udp # 开放通过udp访问233firewall-cmd --list-ports # 查看开放的端⼝三、伪装IP防⽕墙可以实现伪装IP的功能,下⾯的端⼝转发就会⽤到这个功能。

设置防火墙开启ssh远程端口的方法是什么.doc

设置防火墙开启ssh远程端口的方法是什么方法步骤1、vi /etc/sysconfig/SuSEfirewall2 #编辑防火墙设置FW_SERVICES_EXT_TCP=22 #开启22端口rcSuSEfirewall2 restart #重启防火墙2、安装sshzypper serach ssh #查找软件包zypper install openssh #安装,或者使用yast2 -i openssh 命令chkconfig sshd on #设置开机启动############################################### 扩展阅读:修改主机名字vi /etc/HOSTNAME #编辑文件hostname -F /etc/HOSTNAME #使修改立刻生效禁止图形界面登录vi /etc/inittabid:3:initdefault: #3为文本模式,5为图形界面模式补充阅读:防火墙主要使用技巧一、所有的防火墙文件规则必须更改。

尽管这种方法听起来很容易,但是由于防火墙没有内置的变动管理流程,因此文件更改对于许多企业来说都不是最佳的实践方法。

如果防火墙管理员因为突发情况或者一些其他形式的业务中断做出更改,那么他撞到枪口上的可能性就会比较大。

但是如果这种更改抵消了之前的协议更改,会导致宕机吗?这是一个相当高发的状况。

防火墙管理产品的中央控制台能全面可视所有的防火墙规则基础,因此团队的所有成员都必须达成共识,观察谁进行了何种更改。

这样就能及时发现并修理故障,让整个协议管理更加简单和高效。

二、以最小的权限安装所有的访问规则。

另一个常见的安全问题是权限过度的规则设置。

防火墙规则是由三个域构成的:即源(IP地址),目的地(网络/子网络)和服务(应用软件或者其他目的地)。

为了确保每个用户都有足够的端口来访问他们所需的系统,常用方法是在一个或者更多域内指定打来那个的目标对象。

当你出于业务持续性的需要允许大范围的IP地址来访问大型企业的网络,这些规则就会变得权限过度释放,因此就会增加不安全因素。

CentOS7sshd链接被拒绝问题解决办法

#SELINUX=enforcing #注释掉 #SELINUXTYPE=targeted #注释掉 SELINUX=disabled #增加

感Hale Waihona Puke 阅读,希望能帮助到大家,谢谢大家对本站的支持!

这篇文章主要介绍了简述docker安装tomcat镜像并部署web项目文中通过示例代码介绍的非常详细对大家的学习或者工作具有一定的参考学习价值需要的朋友们下面随着小编来一起学习学习吧

CentOS7sshd链 接 被 拒 绝 问 题 解 决 办 法

1,服务器链接不上

ssh: connect to host XXXXX port 22: Connection refused

原因,centos7 修改了链接的端口变成 2200了。

#Port 22 Port 2200

修改回去,或使用2200链接。 修改:vi /etc/ssh/sshd_config 2,centos7默认安装了防火墙不是iptables了 因为是本地测试,所以直接关闭防火墙,禁用开机启动。

systemctl stop firewalld systemctl disable firewalld

CentOS6.5与CentOS7ssh修改默认端口号的方法

CentOS6.5与CentOS7ssh修改默认端⼝号的⽅法本⽂实例讲述了CentOS6.5与CentOS7 ssh修改默认端⼝号的⽅法。

分享给⼤家供⼤家参考,具体如下:CentOS6.5ssh修改默认端⼝号先查看下服务器端⼝号范围:# sysctl -a|grep ip_local_port_rangenet.ipv4.ip_local_port_range = 32768 61000新ssh端⼝号在这个范围内即可,如41134第⼀步:vi /etc/sysconfig/iptables找到现有的ssh那⾏,把22修改为新的SSH端⼝号41134修改后的配置应为-A INPUT -p tcp -m state --state NEW -m tcp --dport 41134 -j ACCEPT#service iptables save (保存防⽕墙配置)#service iptables restart (重启防⽕墙)第⼆步:# vi /etc/ssh/sshd_config把Port 22⾏的修改为Port 41134重启下ssh服务#service sshd restart切记,第⼀步和第⼆步不可搞反,否则SSH远程连接不上。

Centos7 ssh修改默认端⼝号修改ssh配置⽂件 /etc/ssh/sshd_config,将⾥⾯的 Port 22前⾯的注释去掉,将22修改为 4211whereis sshssh: /usr/bin/ssh /etc/ssh /usr/share/man/man1/ssh.1.gzcd /etc/sshllnano sshd_config修改iptables 防⽕墙:/etc/sysconfig/iptables-A INPUT -p tcp -m state --state NEW -m tcp --dport 22 -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 22 -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 4211 -j ACCEPT重启iptablessystemctl stop iptablessystemctl start iptablessystemctl status iptables重启sshdsystemctl status sshd希望本⽂所述对⼤家CentOS服务器维护有所帮助。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

centos 7 防火墙添加端口与修改ssh端口

添加端口:

1.查看已开放的端口(默认不开放任何端口)

firewall-cmd --list-ports

2.开启80端口

firewall-cmd --zone=public(作用域) --add-port=80/tcp(端口和访问类型) --permanent(永久生效) 3.重启防火墙

firewall-cmd --reload

4.停止防火墙

systemctl stop firewalld.service

5.禁止防火墙开机启动

systemctl disable firewalld.service

6.删除

firewall-cmd --zone= public --remove-port=80/tcp --permanent

修改ssh端口:

1 vi /etc/ssh/sshd_config

2 向防火墙中添加端口的命令为:

firewall-cmd --zone=public --add-port=10022/tcp --permanent

reaload 防火墙规则:firewall-cmd --reload

查看端口是否添加成功:firewall-cmd --zone=public --query-port=10022/tcp

3 向SELinux中添加修改的SSH端口:

在向SELinux中添加端口之前需要先安装SELinux的管理工具semanage (如果已经安装了就直接到下一步) :yum provides semanage

在这里我们看到运行semanage需要先安装其依赖工具包policycoreutils-python :yum install policycoreutils-python

4 安装好之后,可以直接使用semanage 命令:

查询当前ssh 服务端口:semanage port -l | grep ssh

向SELinux 中添加ssh 端口:semanage port -a -t ssh_port_t -p tcp 10022验证ssh 端口是否添加成功:semanage port -l | grep ssh

添加成功之后就可以重启ssh 服务了:systemctl restart sshd.service

5 永久关闭selinux:(这一步关不关的都可以)

vi /etc/selinux/config

将SELINUX=enforcing改为SELINUX=disabled

6 使用新端口远程并注释掉默认22端口。