华为srg2200配置1模板课件

华为SRG3200特性支持(V100R002C02_01)

表示从两个或多个选项中选取一个或者不选。

表示从两个或多个选项中选取多个,最少选取一个,最多 选取所有选项。

表示从两个或多个选项中选取多个或者不选。

表示符号“&”前面的参数可以重复 1 ~ n 次。 表示由“#”开始的行为注释行。

客户服务电话: 4008302118

文档版本 01 (2011-05-25)

华为专有和保密信息

i

版权所有 © 华为技术有限公司

HUAWEI SRG1200/2200/3200 特性支持

目录

目录

1 前言................................................................................................................................................1-1 2 基础配置特性................................................................................................................................2-1 3 系统管理特性................................................................................................................................3-1 4 接入特性........................................................................................................................................4-1 5 IP 业务特性...................................................................................................................................5-1 6 IP 路由特性...................................................................................................................................6-1 7 IP 组播特性...................................................................................................................................7-1 8 安全特性........................................................................................................................................8-1 9 可靠性特性....................................................................................................................................9-1 10 MPLS 与 VPN 特性.................................................................................................................10-1 11 QoS 特性...................................................................................................................................11-1 12 UTM 特性.................................................................................................................................12-1 13 语音特性....................................................................................................................................13-1

华为路由器

2

3

2 拧松后面板上假面板的螺钉,并取下假面板。安装 DMIC/DFIC接口卡时,请取下上下相邻的两块假 面板。

4

防静电手腕带

3 安装MIC/DMIC卡:沿插槽的导轨推入接 口卡,直至接口卡面板贴紧机箱,并拧 紧松不脱螺钉。

十字螺丝刀

5

4 安装FIC或DFIC卡:将接口卡拉手条上的扳手置于垂直 机箱面板状态,沿插槽的导轨推入接口卡,直至扳手接 触机箱为止。

3

4

2 按图示输入新连接的名称,单 击“确定”。

3 选择与配置口电缆实际连接时的 串口,单击“确定”。

4 单击“还原为默认值” ,单击 “确定”。

3. 约等待2分钟后出现提示“Please Press ENTER.” ,按键盘上的“Enter”键后,输入用户名“admin”和密码 “Admin@123”进入命令行配置界面。

安全注意事项

z 在进行电源线的安装、拆除操作之前,必须关掉电源开关,否则可能导致火灾或人身伤害。 z 进行光纤的安装、维护操作时,严禁肉眼靠近或直视光纤出口,否则光纤中的激光会伤害眼睛。

z 请将接口卡安装在正确的槽位。设备各插槽可 插的接口卡不同,误插情况下可能会导致设备 无法启动、接口卡或设备的损坏。

5 安装FIC或DFIC卡:将扳手往里压紧,贴紧接口卡面 板,并拧紧松不脱螺钉。

6

4 设备上电并进行安装检查

打开机房供电设备的电源开关。将设备上的电源开关置于“ON”状态(|)。当SYS ACT指示灯以每2秒/次的频率闪烁时,请根 据下表检查前面板上的指示灯是否指示正常。

指示灯

SYS PWR SYS ACT

登录地址

http://192.168.0.1 http://192.168.0.1

华为AR2200-S系列企业路由器详版彩页

Datasheet产品概述AR2200-S系列路由器采用嵌入式硬件加密,支持语音的数字信号处理器(DSP)插槽、防火墙、呼叫处理、语音信箱以及应用程序服务,覆盖业界最广泛的有线和无线连接模式,如E1/T1、xDSL、xPON、CPOS、3G等。

AR2200-S系列包含以下设备:AR2204-27GE-S、AR2220E-S和AR2240C-S,其外观如下:AR2204-27GE-SAR2220E-SAR2240C-SAR2200-S支持多种接口卡,包括以太网接口卡、E1/T1/PRI/VE1接口卡、同异步接口卡、ADSL2+/G.SHDSL接口卡、FXS/FXO语音卡、ISDN接口卡、CPOS接口卡、EPON/GPON接口卡、3G/LTE接口卡等。

按使用槽位的不同,可分为SIC卡(灵活接口卡)、WSIC卡(双宽SIC卡)、XSIC卡(双高WSIC卡)。

关键特性及价值第3代AR,性能领先AR2200-S系列企业路由器采用多核CPU和无阻塞交换架构,产品性能业界领先,充分满足企业及分支机构网络未来多元化扩展、不断增长的业务需求。

●使用多核CPU,提高数据、语音的并发处理能力,为大容量业务的全方位部署创造条件●无阻塞交换,单槽位总线带宽最大可达10Gbps,业务转发无瓶颈●协议管理、业务处理、数据交换独立分布处理,性能更高,业务更可靠●路由交换一体化,跨板卡交换效率高,配置维护灵活简单●板卡热插拔,电源、风扇等关键硬件冗余设计,保证业务安全稳定双模网络,灵活接入1) 移动模式2) 固定模式多业务合1,融合开放AR2200-S支持路由、交换、3G、语音、安全等功能特性,实现业务多合一。

1) 开放业务平台(OSP)通过OSP与主流第三方IT系统集成和对接,为企业客户实现统一通信的业务体验,使客户、代理商、第三方和厂家都可以是开发者和使用者,真正实现业务价值链的共赢。

●快速集成与定制业务,满足用户个性化需求●深度融合各类业务,无需部署专门服务器,节省投资,易于管理●与云侧业务实时刷新和同步,本地业务由本地处理,提高质量和效率2) 丰富语音体验集成多种语音功能,利用数据网络满足企业语音通话需求,为企业提供灵活高效的沟通手段。

华为SRG2200路由器系列配置说明

华为SRG2200路由器系列配置说明华为SRG2200路由器系列配置说明1、系统介绍1.1 系统概述1.2 路由器硬件配置1.3 系统功能特性2、路由器安装与连接2.1 路由器安装前准备2.2 路由器物理连接2.3 路由器电源接口配置3、路由器初始化配置3.1 登录路由器3.2 路由器基本配置3.3 设置管理用户3.4 配置SNMP3.5 配置系统时间4、接口配置4.1 Ethernet接口配置 4.2 WAN接口配置4.3 VLAN配置4.4 IP地质配置4.5 NAT配置5、高级路由配置5.1 静态路由配置5.2 动态路由配置5.3 路由协议配置5.4 网络地质转换6、安全配置6.1 访问控制列表6.2 防火墙配置6.3 服务过滤配置6.4 VPN配置7、QoS配置7.1 服务质量基本概念 7.2 限速配置7.3 入/出队列配置7.4 宽带管理8、网络管理8.1 SNMP管理配置8.2 Syslog配置8.3 流量监测与管理8.4 远程管理9、故障排除与日志分析9.1 常见故障排除方法 9.2 日志分析方法9.3 系统诊断命令10、附录10.1 路由器相关术语表 10.2 路由器配置示例本文档涉及附件:附件1:华为SRG2200路由器系列用户手册附件2:华为SRG2200路由器系列硬件安装指南附件3:华为SRG2200路由器系列命令参考手册法律名词及注释:1、版权:指对原创性文学、艺术、科学作品以及其他文化创作成果享有的权利。

法律规定了作者对其作品的独有权力。

2、商标:指用以标识商品或服务来源并区分其他竞争方的可视标记,如商标图案、商标名称等。

3、专利:指对新颖的、有创造性的、能够应用于工业领域的技术方案的保护。

4、法律责任:指对违反法律法规所产生的应当承担的法律后果。

SRG2200配置案例(校园网出口网关举例)

SRG2200配置案例(校园网出口网关举例)校园网(大型企业)出口网关举例SRG 作为校园或大型企业出口网关可以实现内网用户通过两个运营商访问Internet,还可以避免P2P 流量阻塞网络,并保护内网不受网络攻击。

组网需求某学校网络通过SRG 连接到Internet,校内组网情况如下:l 学校有校内用户约500 个、提供对外访问的服务器2 台。

校内用户主要分布在教学楼和宿舍区,校内2 台提供对外访问的服务器分布在图书馆,是该校主页、招生及资源共享等网站。

l 学校分别通过两个不同运营商链路连接到Internet,带宽都是100M。

两个运营商ISP1、ISP2 分别为该校分配了5 个IP 地址。

ISP1 分配的IP 地址是200.1.1.1 ~200.1.1.5,ISP2 分配的IP 地址是202.1.1.1 ~202.1.1.5。

ISP1 提供的接入点为200.1.1.10,ISP2 提供的接入点为202.1.1.10。

该学校网络需要实现以下需求:l 校内用户能够通过两个运营商访问Internet,且为了提高访问速度,需要去往不同运营商的流量由分别连接两个运营商的对应接口转发。

l 当一条链路出现故障时,能够保证流量及时切换到另一条链路,避免网络长时间中断。

l 校内用户和校外用户都能够访问学校提供对外访问的服务器。

l 由于该学校P2P 流量较大,对网络影响严重,需要对校内用户进行P2P 限流。

l 需要保护内部网络不受到SYN Flood、UDP Flood 和ICMP Flood 攻击。

网络规划根据校园网络情况和需求,网络规划如下:l 为了实现校园网用户使用有限公网IP 地址接入Internet,需要配置NAPT 方式的NAT,借助端口将多个私网IP 地址转换为有限的公网IP 地址。

由于校园网连接两个运营商,因此需要分别进行地址转换,将私网地址转换为公网地址。

即创建两个安全区域ISP1 和ISP2(安全优先级低于DMZ 区域),并分别在Trust—ISP1 域间、Trust—ISP2 域间配置NAT outbound。

华为SRG新产品介绍

x86插板——开放式合作业务发布平台(V1R2)

高性能/高稳定性 设计 商务加速 平台

硬件平台:

高性能多种类 商务应用

行业应用 • 企业彩信、短信网关 • 企业NAS/家庭NAS • Call Manager • 日志服务器 • 终端安全管理策略服务器 • Web Cache • WAN 加速 • 网管 开源应用 • Free Radius免费认证服务 • MRTG网络趋势分析 • NTOP流量报告和可视化输出 • SQUID WEB缓存和加速 • Nessus网络攻击和扫描

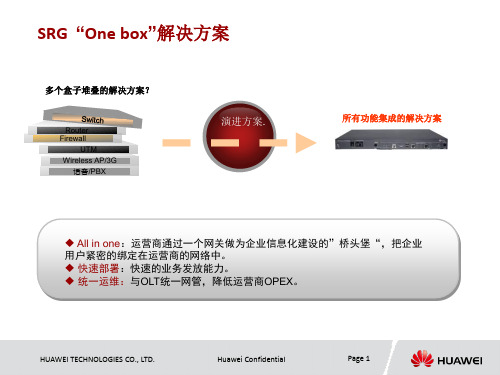

SRG “One box”解决方案

多个盒子堆叠的解决方案?

演进方案.

Router Firewall UTM Wireless AP/3G 话音/PBX

所有功能集个网关做为企业信息化建设的”桥头堡“,把企业 用户紧密的绑定在运营商的网络中。 快速部署:快速的业务发放能力。 统一运维:与OLT统一网管,降低运营商OPEX。

SRG1200

接入网/中小企业 /分支机构 1U

HUAWEI TECHNOLOGIES CO., LTD.

Huawei Confidential

Page 2

SRG1200/2200/3200系列化产品

SRG 1200系列

特点:

E1/CE1、FE、GE、3G、ADSL2+或SA方式。支持FE、 WiFi等 外型尺寸(宽×深×高)420mm×255mm×44.45mm

HUAWEI TECHNOLOGIES CO., LTD.

Huawei Confidential

Page 1

SRG系列产品

K pps 3000 1500

1000 800 500 200 100 50

华为SRG 2220简单上网! SRG2200路由配置!

user-interface con 0

user-interface tty 9

authentication-mode none

modem both

user-interface vty 0 4

authentication-mode aaa

user privilege level 3

firewall packet-filter default permit interzone untrust vzone direction inbound

firewall packet-filter default permit interzone untrust vzone direction outbound

firewall packet-filter default permit interzone local vzone direction inbound

firewall packet-filter default permit interzone local vzone direction outbound

local-user admin password cipher O$D!"MAF4<1!!

local-user admin service-type web telnet

local-user admin level 3

authentication-scheme default

#

firewall packet-filter default permit interzone local untrust direction inbound

firewall packet-filter default permit interzone local untrust direction outbound

华为SRG2200路由器系列配置说明

dhcp select interface //启用内网的DHCP功能

dhcp server dns-list 211.139.29.170 211.139.29.150 //内网电脑自动获取地址后的DNS为211.139.29.170和211.139.29.150

quit

4、配置作NAT转换的内网地址段

nat address-group 1 183.224.166.133 183.224.166.133 // 公网址组转换地址为183.224.166.133

quit //退出策略0

quit //退出NAT转换的配置

5、增加telnet登录的账号密码,例如增加账号为123,密码为aA123456的telnet用户,设置完成后可以使用账号123密码aA123456的用户telnet登录到路由器,SRG路由器密码必须数字、大写字母、小写字母、特殊符号(如!@#等)四种中的至少三种组成。

SRG1200、2200、3200系列路由器默认有web配置功能,把电脑配置为自动获得IP地址用网线和路由器的0/0/0口连接即可获得地址,在IE浏览器中登录网关地址即可,账号:admin,密码Admin@123

1、使用串口线连接SRG的CON口登录到设备账号:admin,密码:Admin@123,进入到配置模式

firewall zone trust //进入信任域

add interface GigabitEthernet0/0/0 //把内网接口加到信任域

quit //退出信任域

华为USG2200系列防火墙配置案例

华为USG2200系列防火墙配置案例以下是一份华为USG2200系列防火墙的配置案例:1.基本配置首先登录到防火墙的Web界面,在“系统”选项下进行基本的系统配置。

包括设定主机名、时区、DNS服务器和网关地址等。

2.网络配置在“网络”选项中进行网络配置。

设定防火墙的网络接口和IP地址。

可以设定多个网络接口,为不同的网络提供连接。

配置完成后,需要应用并重启防火墙。

3.防火墙策略在“安全策略”选项下进行防火墙策略的配置。

可以根据实际需求设置入站和出站规则,限制或允许特定的IP地址或端口访问。

可以设置默认的阻止或允许策略。

4.访问控制列表(ACL)在“ACL”选项中进行访问控制列表的配置。

可以创建不同的ACL规则,根据源和目的IP地址、端口和协议等进行过滤控制。

可以设置允许或阻止特定的流量通过。

5.网络地址转换(NAT)在“NAT”选项中进行网络地址转换的配置。

可以将内部私有IP地址映射到公网IP地址,实现内部网络与外部网络的通信。

配置时需要设置源和目的IP地址的转换规则。

6.入侵防御系统(IDS)在“IDS”选项中进行入侵防御系统的配置。

可以启用IDS功能,并设置规则、行为和告警等。

IDS可以监测和阻止可能的攻击行为,保护网络的安全。

7.虚拟专网(VPN)在“VPN”选项中进行虚拟专网的配置。

可以创建VPN隧道,实现不同地点的安全通信。

可以设置IPSec或SSL VPN,并配置相关的参数和安全策略。

8.日志和告警在“日志和告警”选项中进行日志和告警的配置。

可以设定日志记录的级别和方式,并设置告警的方式和内容。

日志和告警功能可以帮助管理员及时发现和处理安全事件。

以上只是一个简单的配置案例,实际情况可能会更加复杂。

华为USG2200系列防火墙拥有多种高级功能,如反病毒、应用控制、网页过滤等,可以根据具体需求进行配置。

总结起来,华为USG2200系列防火墙的配置步骤包括基本配置、网络配置、防火墙策略、ACL、NAT、IDS、VPN、日志和告警等。

华为SRG 2200配置模板

#

interface GigabitEthernet0/0/0

ip address 192.168.1.254 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 183.196.225.207 255.255.255.224

#

#

nqa-jitter tag-version 1

#

load-balance flow source

#

ip route-static 0.0.0.0 0.0.0.0 183.196.225.193

#

banner enable

#

user-interface con 0

detect ftp

#

firewall interzone local untrust

detect ftp

#

firewall interzone local dmz

detect ftp

#

firewall interzone trust untrust

detect ftp

#

user-interface tty 2

authentication-mode none

modem both

user-interface vty 0 4

authentication-mode aaa

protocol inbound all

#

slb

#

sysname SQqingnianyishengpeixun

#

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

华为SRG2200路由器配置模板SRG2200作为华为新一代的业务路由器设备。

其特点较之前用过的AR28-11等设备更为明显。

全面支持了IPv4/IPv6双协议栈,提供了丰富的IPv4向IPv6过渡方案,包括双栈技术、隧道技术、地址转换技术(NAT-PT)等等。

同时,其安全防护功能也大大加强。

集成的状态检测防火墙功能在抵御各种网络攻击和DDoS攻击的同时,提供完备的网络地址转换(NAT)功能,还能对应用层攻击进行实时检测与防护;集成的反病毒AV(Anti-Virus)功能,采用Symantec强效病毒库,能够有效地保护网络抵御来自病毒、钓鱼、间谍软件、广告软件等的危险;集成的反垃圾邮件AS(Anti-Spam)功能,过滤垃圾邮件,阻止垃圾邮件和钓鱼攻击,支持外部反垃圾邮件联盟RBL邮件阻断扩展;集成的URL过滤和P2P/IM控制功能能更好的抵御对网络安全的威胁,减少对网络违规使用的行为,节约业务带宽,提高员工工作效率的同时也减少了访问违法内容所带来的法律风险。

丰富的路由特性SRG2200系列提供丰富的路由特性。

IPv6作为下一代网络的基础协议以其鲜明的技术优势得到广泛的认可,SRG2200系列全面支持IPv4/IPv6双协议栈,提供了丰富的IPv4向IPv6过渡方案,包括双栈技术、隧道技术、地址转换技术(NAT-PT)等等。

SRG2200系列支持通用的IPv4/1Pv6路由协议和IPv4组播路由协议,包括静态路由、RIPv2、RIPng、OSPFv2、OSPFv3、BGP-4、BGP-4+、IS-IS、IS-ISv6、PIM等等,同时支持MPLS、路由策略和路由迭代,从而使组网应用更加灵活。

专业级安全防御∙集成的状态检测防火墙功能在抵御各种网络攻击和DDoS攻击的同时,提供完备的网络地址转换(NAT)功能,还能对应用层攻击进行实时检测与防护;∙集成的VPN(IPSec & SSL VPN)功能在高性能硬件加解密芯片保障下,加密性能在业界同类产品中处于领先位置,且支持DES、3DES、AES与RSA等多种加密算法,能够提供高强度加密传输的自由安全连接;∙集成的入侵防御系统IPS能实时检测网络系统中的信息数据,并通过综合分析和比较,判断是否有入侵和可疑行为的发生,可采用多种方式实时告警,记录攻击行为,阻断攻击者的进攻,从而更好的防护网络外部和内部的攻击;∙集成的反病毒AV(Anti-Virus)功能,采用Symantec强效病毒库,能够有效地保护网络抵御来自病毒、钓鱼、间谍软件、广告软件等的危险;∙集成的反垃圾邮件AS(Anti-Spam)功能,过滤垃圾邮件,阻止垃圾邮件和钓鱼攻击,支持外部反垃圾邮件联盟RBL邮件阻断扩展;∙集成的URL过滤和P2P/IM控制功能能更好的抵御对网络安全的威胁,减少对网络违规使用的行为,节约业务带宽,提高员工工作效率的同时也减少了访问违法内容所带来的法律风险。

一配置E1模块controller E1 1/0/0channel-set 0 timeslot-list 1-31undo shut二配置端口IP1 配置以太网子接口IPinterface GigabitEthernet0/0/0und shutinterface GigabitEthernet0/0/0.1vlan-type dot1q 700description description to_DEFAULT_VLAN ip address 10.6.215.54 255.255.255.248ip relay address 10.6.200.1ip relay address 10.6.200.9dhcp select relayinterface GigabitEthernet0/0/0.2vlan-type dot1q 751description description to_BOSS_VPNip address 10.6.158.190 255.255.255.240ip relay address 10.6.200.1ip relay address 10.6.200.9dhcp select relayinterface GigabitEthernet0/0/0.5vlan-type dot1q 810description YYT_JKip address 10.6.106.38 255.255.255.252interface GigabitEthernet0/0/0.6vlan-type dot1q 820description YYT_TYPTip address 10.6.117.86 255.255.255.248interface GigabitEthernet0/0/0.7vlan-type dot1q 830description YYT_PDJip address 10.6.252.86 255.255.255.248interface GigabitEthernet0/0/0.8vlan-type dot1q 840description YYT_ZZZDip address 10.6.34.86 255.255.255.248interface LoopBack0ip address 10.6.197.140 255.255.255.2553 配置广域网端口,启用OSPF协议。

interface Serial1/0/0:0link-protocol pppdescription liqiaozhen-caishikou-2mip address 10.4.244.142 255.255.255.252interface GigabitEthernet0/0/1.1vlan-type dot1q 213description to_wangjing_7613Bip address 10.4.236.142 255.255.255.252;其中每个营业厅都有一个DOT1Q封装时的VLAN号。

营业厅之前不能混用。

ospf 200area 0.0.0.204network 10.4.244.140 0.0.0.3network 10.6.158.176 0.0.0.15network 10.6.197.140 0.0.0.0network 10.6.215.48 0.0.0.7network 10.4.236.140 0.0.0.3network 10.6.106.36 0.0.0.3network 10.6.117.80 0.0.0.7network 10.6.252.80 0.0.0.7network 10.6.34.80 0.0.0.7stub4 配置安全策略,实现营业厅各个网段(除广域网之外)两两不能互联。

(1)将为各个接口设置安全策略等级,在设置防火墙策略时,priority值越高则安全级越高。

优先级高的可以访问优先级低的区域,优先级低的不能访问优先级高的区域。

firewall zone untrustset priority 5add interface Serial1/0/0:0add interface GigabitEthernet0/0/1.1 ;默认untrust区域一般用于设置广域网端口。

firewall zone name defaultset priority 90add interface GigabitEthernet0/0/0.1 ;新增default区域匹配到对应端口firewall zone name bossset priority 80add interface GigabitEthernet0/0/0.2 ;新增boss区域匹配到对应端口firewall zone name jkset priority 81add interface GigabitEthernet0/0/0.5 ;新增jk 区域匹配到对应端口firewall zone name typtset priority 82add interface GigabitEthernet0/0/0.6 ;新增typt区域匹配到对应端口firewall zone name pdjset priority 83add interface GigabitEthernet0/0/0.7 ;新增pdj 区域匹配到对应端口firewall zone name zzzdset priority 84add interface GigabitEthernet0/0/0.8 ;新增zzzd 区域匹配到对应端口(2) 配置安全策略policy interzone default untrust outbound ;以下配置了default区域的策略policy 1action permitpolicy source 10.6.215.48 0.0.0.7policy destination 10.4.41.1 0policy destination 10.4.41.2 0policy destination 10.4.41.5 0policy destination 10.4.41.7 0policy 2action permitpolicy source 10.6.158.176 0.0.0.15policy source 10.4.236.140 0.0.0.3policy source 10.6.34.80 0.0.0.7policy source 10.6.252.80 0.0.0.7policy source 10.6.117.80 0.0.0.7policy source 10.6.106.36 0.0.0.3policy source 10.6.197.140 0policy source 10.6.215.48 0.0.0.7policy source 10.4.244.140 0.0.0.3policy destination anypolicy 3action permitpolicy source 10.6.215.54 0policy destination 10.6.200.1 0policy destination 10.6.200.9 0policy 4action denypolicy source anypolicy destination anypolicy interzone boss untrust outbound ;以下配置了boss区域的策略policy 1action permitpolicy source 10.6.215.48 0.0.0.7policy destination 10.4.41.1 0policy destination 10.4.41.2 0policy destination 10.4.41.5 0policy destination 10.4.41.7 0policy 2action permitpolicy source 10.6.158.176 0.0.0.15policy source 10.4.236.140 0.0.0.3policy source 10.6.34.80 0.0.0.7policy source 10.6.252.80 0.0.0.7policy source 10.6.117.80 0.0.0.7policy source 10.6.106.36 0.0.0.3policy source 10.6.197.140 0policy source 10.6.215.48 0.0.0.7policy source 10.4.244.140 0.0.0.3policy destination anypolicy 3action permitpolicy source 10.6.215.54 0policy destination 10.6.200.1 0policy destination 10.6.200.9 0policy 4action denypolicy source anypolicy destination anypolicy interzone jk untrust outbound ;以下配置了jk区域的策略policy 1action permitpolicy source 10.6.215.48 0.0.0.7policy destination 10.4.41.1 0policy destination 10.4.41.2 0policy destination 10.4.41.5 0policy destination 10.4.41.7 0policy 2action permitpolicy source 10.6.158.176 0.0.0.15policy source 10.4.236.140 0.0.0.3policy source 10.6.34.80 0.0.0.7policy source 10.6.252.80 0.0.0.7policy source 10.6.117.80 0.0.0.7policy source 10.6.106.36 0.0.0.3policy source 10.6.197.140 0policy source 10.6.215.48 0.0.0.7policy source 10.4.244.140 0.0.0.3policy destination anypolicy 3action permitpolicy source 10.6.215.54 0policy destination 10.6.200.1 0policy destination 10.6.200.9 0policy 4action denypolicy source anypolicy destination anypolicy interzone typt untrust outbound ;以下配置了typt 区域的策略policy 1action permitpolicy source 10.6.215.48 0.0.0.7policy destination 10.4.41.1 0policy destination 10.4.41.2 0policy destination 10.4.41.5 0policy destination 10.4.41.7 0policy 2action permitpolicy source 10.6.158.176 0.0.0.15policy source 10.4.236.140 0.0.0.3policy source 10.6.34.80 0.0.0.7policy source 10.6.252.80 0.0.0.7policy source 10.6.117.80 0.0.0.7policy source 10.6.106.36 0.0.0.3policy source 10.6.197.140 0policy source 10.6.215.48 0.0.0.7policy source 10.4.244.140 0.0.0.3policy destination anypolicy 3action permitpolicy source 10.6.215.54 0policy destination 10.6.200.1 0policy destination 10.6.200.9 0policy 4action denypolicy source anypolicy destination anypolicy interzone pdj untrust outbound ;以下配置了pdj区域的策略policy 1action permitpolicy source 10.6.215.48 0.0.0.7policy destination 10.4.41.1 0policy destination 10.4.41.2 0policy destination 10.4.41.5 0policy destination 10.4.41.7 0policy 2action permitpolicy source 10.6.158.176 0.0.0.15policy source 10.4.236.140 0.0.0.3policy source 10.6.34.80 0.0.0.7policy source 10.6.252.80 0.0.0.7policy source 10.6.117.80 0.0.0.7policy source 10.6.106.36 0.0.0.3policy source 10.6.197.140 0policy source 10.6.215.48 0.0.0.7policy source 10.4.244.140 0.0.0.3policy destination anypolicy 3action permitpolicy source 10.6.215.54 0policy destination 10.6.200.1 0policy destination 10.6.200.9 0policy 4action denypolicy source anypolicy destination anypolicy interzone zzzd untrust outbound ;以下配置了zzzd区域的策略policy 1action permitpolicy source 10.6.215.48 0.0.0.7policy destination 10.4.41.1 0policy destination 10.4.41.2 0policy destination 10.4.41.5 0policy destination 10.4.41.7 0policy 2action permitpolicy source 10.6.158.176 0.0.0.15policy source 10.4.236.140 0.0.0.3policy source 10.6.34.80 0.0.0.7policy source 10.6.252.80 0.0.0.7policy source 10.6.117.80 0.0.0.7policy source 10.6.106.36 0.0.0.3policy source 10.6.197.140 0policy source 10.6.215.48 0.0.0.7policy source 10.4.244.140 0.0.0.3policy destination anypolicy 3action permitpolicy source 10.6.215.54 0policy destination 10.6.200.1 0policy destination 10.6.200.9 0policy 4action denypolicy source anypolicy destination any(3) 在全局应用策略,使得营业厅各网段两两不能互联。