计算机网络自顶向下第六版课件

合集下载

计算机网络(第六版)谢希仁版PPT课件

计算机网络(第 6 版)课件

电子工业出版社 2019年

谢希仁 编著

2020/3/2

目录

第一章 概述 第二章 物理层 第三章 数据链路层 第四章 网络层 第五章 运输层 第六章 应用层 第七章 网络安全 第八章 音频视频 第九章 无线网络 第十章 下一代因特网

对的数量与电话机数的平方成正比。

课件制作人:谢希仁

使用交换机

当电话机的数量增多时,就要使用交换 机来完成全网的交换任务。

交换机

课件制作人:谢希仁

“交换”的含义

在这里,“交换”(switching)的含义就是 转接——把一条电话线转接到另一条电 话线,使它们连通起来。

是指像天线上的驻波的节点,这种节点 很像竹竿上的“节”。 在网络中的 node 的标准译名是“结点” 而不是“节点”。 但数据结构的树(tree)中的 node 应当译 为“节点”。

课件制作人:谢希仁

网络与因特网

网络把许多计算机连接在一起。 因特网则把许多网络连接在一起。

课件制作人:谢希仁

课件制作人:谢希仁

1. 客户服务器方式

客户(client)和服务器(server)都是指通信 中所涉及的两个应用进程。

客户服务器方式所描述的是进程之间服 务和被服务的关系。

客户是服务的请求方,服务器是服务的 提供方。

课件制作人:谢希仁

运行 客户 程序

A

客户

网络边缘 网络核心

运行 服务器 程序 B

课件制作人:谢希仁

因特网的发展情况概况 (统计到 2005 年)

1980 1990 2000 2005

网络数 主机数 用户数 管理机构数

电子工业出版社 2019年

谢希仁 编著

2020/3/2

目录

第一章 概述 第二章 物理层 第三章 数据链路层 第四章 网络层 第五章 运输层 第六章 应用层 第七章 网络安全 第八章 音频视频 第九章 无线网络 第十章 下一代因特网

对的数量与电话机数的平方成正比。

课件制作人:谢希仁

使用交换机

当电话机的数量增多时,就要使用交换 机来完成全网的交换任务。

交换机

课件制作人:谢希仁

“交换”的含义

在这里,“交换”(switching)的含义就是 转接——把一条电话线转接到另一条电 话线,使它们连通起来。

是指像天线上的驻波的节点,这种节点 很像竹竿上的“节”。 在网络中的 node 的标准译名是“结点” 而不是“节点”。 但数据结构的树(tree)中的 node 应当译 为“节点”。

课件制作人:谢希仁

网络与因特网

网络把许多计算机连接在一起。 因特网则把许多网络连接在一起。

课件制作人:谢希仁

课件制作人:谢希仁

1. 客户服务器方式

客户(client)和服务器(server)都是指通信 中所涉及的两个应用进程。

客户服务器方式所描述的是进程之间服 务和被服务的关系。

客户是服务的请求方,服务器是服务的 提供方。

课件制作人:谢希仁

运行 客户 程序

A

客户

网络边缘 网络核心

运行 服务器 程序 B

课件制作人:谢希仁

因特网的发展情况概况 (统计到 2005 年)

1980 1990 2000 2005

网络数 主机数 用户数 管理机构数

计算机网络第六版谢希仁编著 PPT

org 域名服务器

com 域名服务器

edu 域名服务器

…

权限域名服务器

域名服务器 域名服务器

abc 公司有两个 权限域名服务器

域名服务器有以下四种类型

根域名服务器 顶级域名服务器 权限域名服务器 本地域名服务器

根域名服务器

——最高层次的域名服务器——

6.1 域名系统 DNS

6.1.1 域名系统概述

许多应用层软件经常直接使用域名系统 DNS (Domain Name System),但计算机的用户只 是间接而不是直接使用域名系统。 因特网采用层次结构的命名树作为主机的名字, 并使用分布式的域名系统 DNS。 名字到 IP 地址的解析是由若干个域名服务器程 序完成的。域名服务器程序在专设的结点上运 行,运行该程序的机器称为域名服务器。

域名的解析过程

主机向本地域名服务器的查询一般都是采用递归查询。 如果主机所询问的本地域名服务器不知道被查询域名 的 IP 地址,那么本地域名服务器就以 DNS 客户的身 份,向其他根域名服务器继续发出查询请求报文。 本地域名服务器向根域名服务器的查询通常是采用迭 代查询。当根域名服务器收到本地域名服务器的迭代 查询请求报文时,要么给出所要查询的 IP 地址,要么 告诉本地域名服务器:“你下一步应当向哪一个域名 服务器进行查询”。然后让本地域名服务器进行后续 的查询。

bj

三级域名

… www

tsing域名

…

6.1.3 域名服务器

一个服务器所负责管辖的(或有权限的)范围 叫做区(zone)。 各单位根据具体情况来划分自己管辖范围的区。 但在一个区中的所有节点必须是能够连通的。 每一个区设置相应的权限域名服务器,用来保 存该区中的所有主机的域名到IP地址的映射。 DNS 服务器的管辖范围不是以“域”为单位, 而是以“区”为单位。

(计算机网络:自顶向下方方法)TopDownV3-8

输数据包的核心协议。

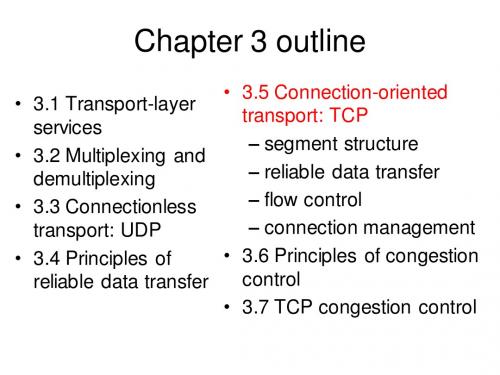

传输层简介

定义传输层在计算机 网络中的作用

传输层负责确保数据在发送方和 接收方之间可靠地传输,并提供 端到端的通信服务。

描述传输层的主要功 能

传输层的主要功能包括建立连接、 数据传输、错误控制和流量控制 等。

解释传输层的协议

传输层协议包括TCP (Transmission Control Protocol)和UDP(User Datagram Protocol)。TCP是 一种可靠的、面向连接的协议, 而UDP则是一种不可靠的、无连 接的协议。

07 应用层

应用层简介

01

应用层是计算机网络体系结构中的最高层,直接面 向用户提供服务。

02

它负责处理特定的应用程序细节,例如文件传输、 电子邮件、网页浏览等。

03

应用层协议定义了应用程序之间的通信规则和数据 交换格式。

应用层协议

HTTP协议

用于网页浏览和信息检索,如浏览器和Web服务器之间的通信。

FTP客户端

用于在计算机之间传输文件,使用FTP协议。

DNS服务器

提供域名解析服务,将域名转换为IP地址。

08 网络安全与网络管理

网络安全简介

网络安全定义

网络安全是指保护网络系统免受未经授权的访问、使用、 泄露、破坏、修改或销毁,确保网络服务的可用性、完整 性和保密性。

网络安全威胁

网络安全面临的威胁包括恶意软件、黑客攻击、网络钓鱼、 身份盗窃等,这些威胁可能导致数据泄露、系统瘫痪或经 济损失。

网络层简介

01

定义网络层在计算机网络中的作用

网络层负责将数据包从一个网络节点传输到另一个网络节点,确保数据

包能够到达目的地。

计算机网络自顶向下期末总复习课件

交换机

交换机是一种多端口的网络设备,能够根据数据包的MAC地址进行数据交换。 它在局域网中广泛应用,提供快速的数据交换服务。

06

应用层

应用层定义

应用层定义

应用层是计算机网络体系结构中的最高层,直接面向用户提供服务 。

作用

应用层负责处理特定的应用程序细节,为用户提供直接的网络服务 ,如文件传输、电子邮件、网页浏览等。

计算机网络自顶向下 期末总复习课件

目 录

• 概述 • 物理层 • 数据链路层 • 网络层 • 传输层 • 应用层

01

概述

计算机网络定义

01

计算机网络

是计算机技术和通信技术相结合的产物,由各种硬件和软件组成,使处

在不同位置的计算机可以进行数据交换、资源共享等操作。

02

计算机网络的主要功能

数据交换、资源共享、分布式处理。

常见的物理层协议包括Ethernet(以太网)、Token Ring(令牌环)、FDDI( 光纤分布式数据接口)等。

物理层设备

物理层设备包括网卡、调制解调器、集线器、中继器等,它 们负责在物理层上实现比特流的传输和接收。

物理层设备必须遵循物理层协议的规定,以确保网络通信的 正确性和可靠性。

03

数据链路层

03

计算机网络的分类

局域网、城域网、广域网。

计算机网络分类

01

02

03

局域网(LAN)

通常覆盖较小地理区域, 如一个办公室、一栋大楼 或一个校园,用于连接近 距离的计算机。

城域网(MAN)

覆盖中等地理区域,如一 个城市或一个地区,用于 连接多个局域网。

广域网(WAN)

覆盖较大地理区域,如一 个国家或全球范围,用于 连接远程计算机。

交换机是一种多端口的网络设备,能够根据数据包的MAC地址进行数据交换。 它在局域网中广泛应用,提供快速的数据交换服务。

06

应用层

应用层定义

应用层定义

应用层是计算机网络体系结构中的最高层,直接面向用户提供服务 。

作用

应用层负责处理特定的应用程序细节,为用户提供直接的网络服务 ,如文件传输、电子邮件、网页浏览等。

计算机网络自顶向下 期末总复习课件

目 录

• 概述 • 物理层 • 数据链路层 • 网络层 • 传输层 • 应用层

01

概述

计算机网络定义

01

计算机网络

是计算机技术和通信技术相结合的产物,由各种硬件和软件组成,使处

在不同位置的计算机可以进行数据交换、资源共享等操作。

02

计算机网络的主要功能

数据交换、资源共享、分布式处理。

常见的物理层协议包括Ethernet(以太网)、Token Ring(令牌环)、FDDI( 光纤分布式数据接口)等。

物理层设备

物理层设备包括网卡、调制解调器、集线器、中继器等,它 们负责在物理层上实现比特流的传输和接收。

物理层设备必须遵循物理层协议的规定,以确保网络通信的 正确性和可靠性。

03

数据链路层

03

计算机网络的分类

局域网、城域网、广域网。

计算机网络分类

01

02

03

局域网(LAN)

通常覆盖较小地理区域, 如一个办公室、一栋大楼 或一个校园,用于连接近 距离的计算机。

城域网(MAN)

覆盖中等地理区域,如一 个城市或一个地区,用于 连接多个局域网。

广域网(WAN)

覆盖较大地理区域,如一 个国家或全球范围,用于 连接远程计算机。

计算机网络自顶向下第六版课件

Connectionless demux: example

DatagramSocket mySocket2 = new DatagramSocket (9157);

application

DatagramSocket serverSocket = new DatagramSocket (6428);

recall: when creating datagram to send into UDP socket, must specify

destination IP address destination port #

when host receives UDP segment:

checks destination port # in segment directs UDP segment to socket with that port #

relies on, enhances, network layer services

Transport Layer 3-5

Internet transport-layer protocols

reliable, in-order delivery (TCP)

congestion control flow control connection setup

Multiplexing/demultiplexing

multiplexing at sender: handle data from multiple sockets, add transport header (later used for demultiplexing)

application application

《计算机网络——自顶向下方法与Internet特色》幻灯片Lecture42PPT课件

datagram from input port memory to output port memory via a shared bus

bus contention 总线的争论点: switching speed limited by bus bandwidth

1 Gbps bus, Cisco 1900: sufficient speed for access 接入 and enterprise 企业 routers (not regional or backbone)

Data link layer: e.g., Ethernet see chapter 5

2021/3/12

数据链路处理 查找,转 发,排队

(协议、拆封)

Decentralized switching 分散式交换:

given datagram dest., lookup output port using forwarding table in input port memory

A router’s four components(路由器的四个组 成部分):

Input ports: 完成物理层连接、数据链路层交互、 查找与转发等功能。控制分组被从输入端口转发到 选路处理器。

Switching fabric 交换结构: 将路由器的输入端口 连接到它的输出端口。它是网络路由器中的网络。

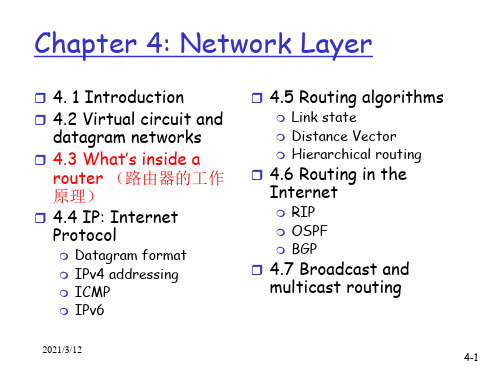

Chapter 4: Network Layer

4. 1 Introduction 4.2 Virtual circuit and

datagram networks 4.3 What’s inside a

router (路由器的工作 原理)

4.4 IP: Internet Protocol

bus contention 总线的争论点: switching speed limited by bus bandwidth

1 Gbps bus, Cisco 1900: sufficient speed for access 接入 and enterprise 企业 routers (not regional or backbone)

Data link layer: e.g., Ethernet see chapter 5

2021/3/12

数据链路处理 查找,转 发,排队

(协议、拆封)

Decentralized switching 分散式交换:

given datagram dest., lookup output port using forwarding table in input port memory

A router’s four components(路由器的四个组 成部分):

Input ports: 完成物理层连接、数据链路层交互、 查找与转发等功能。控制分组被从输入端口转发到 选路处理器。

Switching fabric 交换结构: 将路由器的输入端口 连接到它的输出端口。它是网络路由器中的网络。

Chapter 4: Network Layer

4. 1 Introduction 4.2 Virtual circuit and

datagram networks 4.3 What’s inside a

router (路由器的工作 原理)

4.4 IP: Internet Protocol

《计算机网络——自顶向下方法与Internet特色》幻灯片Lecture33

• TCP creates rdt service on top of IP’s unreliable service • Pipelined segments • Cumulative acks • TCP uses single retransmission timer • Retransmissions are triggered by:

RTT: to fantasia.eurecom.fr

350

30

200

150

100 1 8 15 22 29 36 43 50 57 64 71 78 85 92 99 106 time (seconnds) SampleRTT Estimated RTT

2. TCP: retransmission scenarios

Host A Host B Host A Host B

loss

Sendbase = 100 SendBase = 120

X

SendBase = 100

SendBase = 120

Seq=92 timeout

Seq=92 timeout

3.5.1 TCP segment structure

32 bits URG: urgent data (generally not used) ACK: ACK # valid PSH: push data now (generally not used) RST, SYN, FIN: connection estab (setup, teardown commands) Internet checksum (as in UDP)

• too short: premature timeout – unnecessary retransmissions • too long: slow reaction to segment loss

RTT: to fantasia.eurecom.fr

350

30

200

150

100 1 8 15 22 29 36 43 50 57 64 71 78 85 92 99 106 time (seconnds) SampleRTT Estimated RTT

2. TCP: retransmission scenarios

Host A Host B Host A Host B

loss

Sendbase = 100 SendBase = 120

X

SendBase = 100

SendBase = 120

Seq=92 timeout

Seq=92 timeout

3.5.1 TCP segment structure

32 bits URG: urgent data (generally not used) ACK: ACK # valid PSH: push data now (generally not used) RST, SYN, FIN: connection estab (setup, teardown commands) Internet checksum (as in UDP)

• too short: premature timeout – unnecessary retransmissions • too long: slow reaction to segment loss

计算机网络(第6版)课件-数据链路层

接收端对收到的每一帧进行 CRC 检验

但这种检测方法并不能确定究竟是哪一个或哪 几个比特出现了差错。 只要经过严格的挑选,并使用位数足够多的除 数 P,那么出现检测不到的差错的概率就很小 很小。

应当注意

仅用循环冗余检验 CRC 差错检测技术只 能做到无差错接受(accept)。 “无差错接受”是指:“凡是接受的帧 (即不包括丢弃的帧),我们都能以非 常接近于 1 的概率认为这些帧在传输过 程中没有产生差错”。

发送数据 1101011011 余数R=1110 余数R为冗余码 实际发送端数据=11010110111110

4.接收端对收到的数据,根据冗余码求余数

原来的接受数据=1101011011 数据在传输过程中最后一个1变成0 接受数据 1101011010 冗余码=1110 将冗余码添加在接受数据后 实际接受数据=1101011010 除数p 10011 R=实际接受数据/除数p

循环冗余检验的原理说明

110101 ← Q (商) P (除数) → 1101 101001000 ← 2nM (被除数) 1101 1110 1101 0111 0000 1110 1101 0110 0000 1100 1101 001 ← R (余数),作为 FCS

帧检验序列 FCS

在数据后面添加上的冗余码称为帧检验 序列 FCS (Frame Check Sequence)。 循环冗余检验 CRC 和帧检验序列 FCS 并不等同。

物理层

物理层

物理层

物理层

3.1 使用点对点信道的数据链路层

3.1.1 数据链路和帧

链路(link)是一条无源的点到点的物 理线路段,中间没有任何其他的交 换结点。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Wireless, Mobile Networks 6-3

Wireless

6.2 Wireless links, characteristics

CDMA

6.3 IEEE 802.11 wireless LANs (“Wi-Fi”) 6.4 Cellular Internet Access

architecture standards (e.g., GSM)

Elements of a wireless network

network infrastructure

Wireless, Mobile Networks

6-4

Elements of a wireless network

wireless hosts

network infrastructure

Wireless, Mobile Networks

6-6

Elements of a wireless network

wireless link

network infrastructure

typically used to connect mobile(s) to base station also used as backbone link multiple access protocol coordinates link access various data rates, transmission distance

base station

network infrastructure

typically connected to wired network relay - responsible for sending packets between wired network and wireless host(s) in its “area” e.g., cell towers, 802.11 access points

Wireless Link Characteristics (1)

important differences from wired link ….

decreased signal strength: radio signal attenuates as it propagates through matter (path loss) interference from other sources: standardized wireless network frequencies (e.g., 2.4 GHz) shared by other devices (e.g., phone); devices (motors) interfere as well multipath propagation: radio signal reflects off objects ground, arriving ad destination at slightly different times …. make communication across (even a point to point) wireless link much more “difficult” Wireless, Mobile Networks 6-13

laptop, smartphone run applications may be stationary (nonmobile) or mobile

wireless does not always mean mobility

Wireless, Mobile Networks

6-5

Elements of a wireless network

Wireless, Mobile Networks 6-12

Wireless

6.2 Wireless links, characteristics

CDMA

6.3 IEEE 802.11 wireless LANs (“Wi-Fi”) 6.4 Cellular Internet Access

architecture standards (e.g., GSM)

802.15

2.5G: UMTS/WCDMA, CDMA2000 2G: IS-95, CDMA, GSM

Indoor

10-30m

Outdoor

50-200m

Mid-range outdoor

200m – 4 Km

Long-range outdoor

5Km – 20 Km

Wireless, Mobile Networks 6-8

Elements of a wireless network

infrastructure mode

network infrastructure

base station connects mobiles into wired network handoff: mobile changes base station providing connection into wired network

Wireless, Mobile istics of selected wireless links

200 Data rate (Mbps)

802.11n

54

5-11 4 1 .384 .056

802.11a,g

802.11b

802.11a,g point-to-point 4G: LTWE WIMAX 3G: UMTS/WCDMA-HSPDA, CDMA2000-1xEVDO

Mobility

6.5 Principles: addressing and routing to mobile users 6.6 Mobile IP 6.7 Handling mobility in cellular networks 6.8 Mobility and higher-layer protocols 6.9 Summary

multiple hops

host may have to relay through several wireless nodes to connect to larger Internet: mesh net no base station, no connection to larger Internet. May have to relay to reach other a given wireless node MANET, VANET

Wireless, Mobile Networks

6-9

Elements of a wireless network

ad hoc mode no base stations nodes can only transmit to other nodes within link coverage nodes organize themselves into a network: route among themselves

Wireless, Mobile Networks 6-10

Wireless network taxonomy

single hop

infrastructure (e.g., APs)

host connects to base station (WiFi, WiMAX, cellular) which connects to larger Internet

Computer Networking: A Top Down Approach

6th edition Jim Kurose, Keith Ross Addison-Wesley March 2012

Ch. 6: Wireless and Mobile Networks

Background:

# wireless (mobile) phone subscribers now exceeds # wired phone subscribers (5-to-1)! # wireless Internet-connected devices equals # wireline Internet-connected devices

laptops, Internet-enabled phones promise anytime untethered Internet access

two important (but different) challenges

wireless: communication over wireless link mobility: handling the mobile user who changes point of attachment to network

Wireless, Mobile Networks

6-2

Chapter 6 outline

6.1 Introduction

Mobility

6.5 Principles: addressing and routing to mobile users 6.6 Mobile IP 6.7 Handling mobility in cellular networks 6.8 Mobility and higher-layer protocols 6.9 Summary

Chapter 6 Wireless and Mobile Networks

A note on the use of these ppt slides:

We’re making these slides freely available to all (faculty, students, readers). They’re in PowerPoint form so you see the animations; and can add, modify, and delete slides (including this one) and slide content to suit your needs. They obviously represent a lot of work on our part. In return for use, we only ask the following: If you use these slides (e.g., in a class) that you mention their source (after all, we’d like people to use our book!) If you post any slides on a www site, that you note that they are adapted from (or perhaps identical to) our slides, and note our copyright of this material. Thanks and enjoy! JFK/KWR All material copyright 1996-2012 J.F Kurose and K.W. Ross, All Rights Reserved Wireless, Mobile Networks 6-1

Wireless

6.2 Wireless links, characteristics

CDMA

6.3 IEEE 802.11 wireless LANs (“Wi-Fi”) 6.4 Cellular Internet Access

architecture standards (e.g., GSM)

Elements of a wireless network

network infrastructure

Wireless, Mobile Networks

6-4

Elements of a wireless network

wireless hosts

network infrastructure

Wireless, Mobile Networks

6-6

Elements of a wireless network

wireless link

network infrastructure

typically used to connect mobile(s) to base station also used as backbone link multiple access protocol coordinates link access various data rates, transmission distance

base station

network infrastructure

typically connected to wired network relay - responsible for sending packets between wired network and wireless host(s) in its “area” e.g., cell towers, 802.11 access points

Wireless Link Characteristics (1)

important differences from wired link ….

decreased signal strength: radio signal attenuates as it propagates through matter (path loss) interference from other sources: standardized wireless network frequencies (e.g., 2.4 GHz) shared by other devices (e.g., phone); devices (motors) interfere as well multipath propagation: radio signal reflects off objects ground, arriving ad destination at slightly different times …. make communication across (even a point to point) wireless link much more “difficult” Wireless, Mobile Networks 6-13

laptop, smartphone run applications may be stationary (nonmobile) or mobile

wireless does not always mean mobility

Wireless, Mobile Networks

6-5

Elements of a wireless network

Wireless, Mobile Networks 6-12

Wireless

6.2 Wireless links, characteristics

CDMA

6.3 IEEE 802.11 wireless LANs (“Wi-Fi”) 6.4 Cellular Internet Access

architecture standards (e.g., GSM)

802.15

2.5G: UMTS/WCDMA, CDMA2000 2G: IS-95, CDMA, GSM

Indoor

10-30m

Outdoor

50-200m

Mid-range outdoor

200m – 4 Km

Long-range outdoor

5Km – 20 Km

Wireless, Mobile Networks 6-8

Elements of a wireless network

infrastructure mode

network infrastructure

base station connects mobiles into wired network handoff: mobile changes base station providing connection into wired network

Wireless, Mobile istics of selected wireless links

200 Data rate (Mbps)

802.11n

54

5-11 4 1 .384 .056

802.11a,g

802.11b

802.11a,g point-to-point 4G: LTWE WIMAX 3G: UMTS/WCDMA-HSPDA, CDMA2000-1xEVDO

Mobility

6.5 Principles: addressing and routing to mobile users 6.6 Mobile IP 6.7 Handling mobility in cellular networks 6.8 Mobility and higher-layer protocols 6.9 Summary

multiple hops

host may have to relay through several wireless nodes to connect to larger Internet: mesh net no base station, no connection to larger Internet. May have to relay to reach other a given wireless node MANET, VANET

Wireless, Mobile Networks

6-9

Elements of a wireless network

ad hoc mode no base stations nodes can only transmit to other nodes within link coverage nodes organize themselves into a network: route among themselves

Wireless, Mobile Networks 6-10

Wireless network taxonomy

single hop

infrastructure (e.g., APs)

host connects to base station (WiFi, WiMAX, cellular) which connects to larger Internet

Computer Networking: A Top Down Approach

6th edition Jim Kurose, Keith Ross Addison-Wesley March 2012

Ch. 6: Wireless and Mobile Networks

Background:

# wireless (mobile) phone subscribers now exceeds # wired phone subscribers (5-to-1)! # wireless Internet-connected devices equals # wireline Internet-connected devices

laptops, Internet-enabled phones promise anytime untethered Internet access

two important (but different) challenges

wireless: communication over wireless link mobility: handling the mobile user who changes point of attachment to network

Wireless, Mobile Networks

6-2

Chapter 6 outline

6.1 Introduction

Mobility

6.5 Principles: addressing and routing to mobile users 6.6 Mobile IP 6.7 Handling mobility in cellular networks 6.8 Mobility and higher-layer protocols 6.9 Summary

Chapter 6 Wireless and Mobile Networks

A note on the use of these ppt slides:

We’re making these slides freely available to all (faculty, students, readers). They’re in PowerPoint form so you see the animations; and can add, modify, and delete slides (including this one) and slide content to suit your needs. They obviously represent a lot of work on our part. In return for use, we only ask the following: If you use these slides (e.g., in a class) that you mention their source (after all, we’d like people to use our book!) If you post any slides on a www site, that you note that they are adapted from (or perhaps identical to) our slides, and note our copyright of this material. Thanks and enjoy! JFK/KWR All material copyright 1996-2012 J.F Kurose and K.W. Ross, All Rights Reserved Wireless, Mobile Networks 6-1