SANGFOR IPSEC第三方对接主模式和友旺互联配置文档

SANGFOR IPSEC 2011年度渠道初级认证培训03_DLAN互联基础配置20110623_xuzeng

2、配置思路分析

(1)分局较好部署,直接调换原有路由器代理分局用户上网并不市局建 立IPSec VPN隧道。 (2)市局部署较复杂,我们根据需求将其逐个分解。 ①保证VPN设备本身既能提供分局设备接入,又能不市局服务器通信, 故将设备以_____模式部署在_________________的位置。 ②根据上一步判断,配置设备的网络接口信息,要保证分支设备能接 入总部设备,需在总部的______设备上做________________;其次, 要保证设备以及分支能访问到总部服务器,需要在总部VPN设备上添 加_____________和_____________。 ③经过上面两步配置,分支的数据可以到达总部的服务器,但是总部 的服务器能正常相应分支的数据请求,还需在总部的___________设 备上添加_____________________________________。 ④以上系统配置完成后,按照DLAN基础配置方法分别设置总部、分 支相关选项。

3、操作演练

根据配置思路的分析以及前面提到的DLAN互联 所需配置项,完成本实验实际所需的操作。

4、配置参考-部署拓扑图

(1)市局VPN网关设备系统配置

(2)市局网络调整改动

以下两个改劢需要客户协劣:

①原有办公网防火墙将192.168.1.252的 TCP/UDP4009映射至互联网:202.103.24.88; ②原有政务网上三层交换机添加静态路由:

单击“确定”保存配置信息

2、单臂模式

*此时将VPN设备当内网一台服务器看待 (1)网络接口配置 (2)本地子网设置(同网关模式下配置) (3)前置网关设备为VPN设备的VPN监听端口设置端口映 射(当设备作为总部时需设置)

(4)前置网关设备戒内网三层交换机/路由器添加到对端 VPN网络/虚拟IP池(不VPN设备内网口非同网段时)的回 包路由指向VPN设备LAN口IP

深信服ipsecVPN使用手册

深信服ipsec-VPN使用手册————————————————————————————————作者:————————————————————————————————日期:SSL5.5用户手册2012年3月ﻬ目录SSL 5.5用户手册............................................................................................ 错误!未定义书签。

声明ﻩ错误!未定义书签。

第1章控制台的使用ﻩ错误!未定义书签。

1.1.登录WebUI配置界面...................................................... 错误!未定义书签。

1.2.运行状态ﻩ错误!未定义书签。

第2章系统设置 ............................................................................................. 错误!未定义书签。

第3章IPSEC-VPN信息设置....................................................................... 错误!未定义书签。

3.1. 运行状态ﻩ错误!未定义书签。

3.2.RIP设置ﻩ错误!未定义书签。

3.3.VPN接口.......................................................................... 错误!未定义书签。

3.4. LDAP设置ﻩ错误!未定义书签。

3.5.Radius设置ﻩ错误!未定义书签。

3.6. 生成证书.............................................................................. 错误!未定义书签。

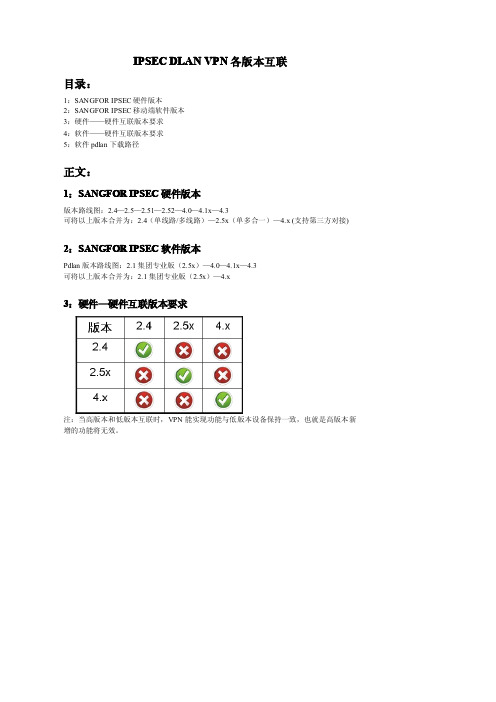

IPSEC DLAN VPN各版本互联

IPSEC DLAN VPN各版本互联

目录:

1:SANGFOR IPSEC硬件版本

2:SANGFOR IPSEC移动端软件版本

3:硬件——硬件互联版本要求

4:软件——硬件互联版本要求

5:软件pdlan下载路径

正文:

1:SANGFOR IPSEC硬件版本

版本路线图:2.4—2.5—2.51—2.52—4.0—4.1x—4.3

可将以上版本合并为:2.4(单线路/多线路)—2.5x(单多合一)—4.x(支持第三方对接)

2:SANGFOR IPSEC软件版本

Pdlan版本路线图:2.1集团专业版(2.5x)—4.0—4.1x—4.3

可将以上版本合并为:2.1集团专业版(2.5x)—4.x

3:硬件—硬件互联版本要求

注:当高版本和低版本互联时,VPN能实现功能与低版本设备保持一致,也就是高版本新增的功能将无效。

4:软件—硬件互联版本要求

5:软件pdlan下载路径

2.4(m)由于版本较老,基本已无人使用,故不列举

2.1集团专业版(2.52):

For XP:/download/product/dlan/PDLAN.v2.52.exe

For VISTA:/download/product/dlan/PDLAN.v2.52_Vista.exe

4.x:

版本较多,不一一列举,可在sangfor官网上查找:

/support/Software_Download/IPSec_VPN.html

一般建议使用同时兼容XP、VISTA、WIN7的pdlan4.32for win7版本:

/download/product/dlan/Dlan4.32_PDLAN_Setup.exe。

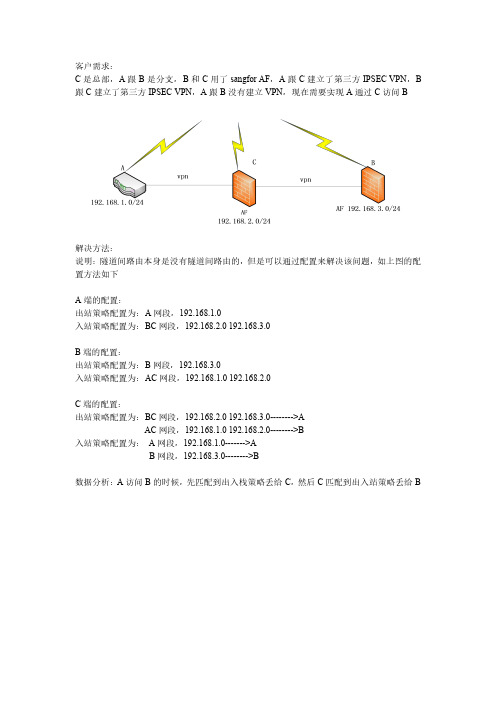

SANGFOR_IPSEC_ALL_通过第三方对接实现隧道间路由的方法

客户需求:

C是总部,A跟B是分支,B和C用了sangfor AF,A跟C建立了第三方IPSEC VPN,B 跟C建立了第三方IPSEC VPN,A跟B没有建立VPN,现在需要实现A通过C访问B

解决方法:

说明:隧道间路由本身是没有隧道间路由的,但是可以通过配置来解决该问题,如上图的配置方法如下

A端的配置:

出站策略配置为:A网段,192.168.1.0

入站策略配置为:BC网段,192.168.2.0192.168.3.0

B端的配置:

出站策略配置为:B网段,192.168.3.0

入站策略配置为:AC网段,192.168.1.0192.168.2.0

C端的配置:

出站策略配置为:BC网段,192.168.2.0192.168.3.0-------->A

AC网段,192.168.1.0192.168.2.0-------->B

入站策略配置为:A网段,192.168.1.0------->A

B网段,192.168.3.0-------->B

数据分析:A访问B的时候,先匹配到出入栈策略丢给C,然后C匹配到出入站策略丢给B。

IPSEC第三方对接野蛮模式易尚和SANGFOR互联

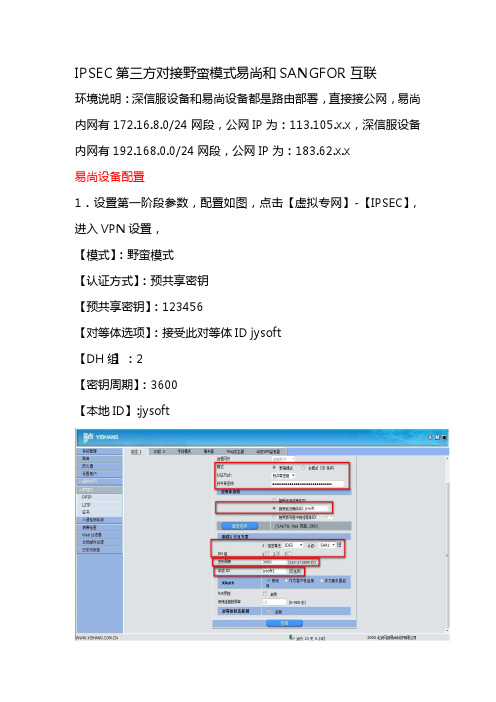

IPSEC第三方对接野蛮模式易尚和SANGFOR互联环境说明:深信服设备和易尚设备都是路由部署,直接接公网,易尚内网有172.16.8.0/24网段,公网IP为:113.105.x.x,深信服设备内网有192.168.0.0/24网段,公网IP为:183.62.x.x易尚设备配置1.设置第一阶段参数,配置如图,点击【虚拟专网】-【IPSEC】,进入VPN设置,【模式】:野蛮模式【认证方式】:预共享密钥【预共享密钥】:123456【对等体选项】:接受此对等体ID jysoft【DH组】:2【密钥周期】:3600【本地ID】:jysoft2、设置第二阶段参数,选择【阶段2】,如下图进行设置:【阶段2交互方案】:加密算法3DES,认证算法MD5【密钥周期】36003、步骤1:设置【防火墙】-【地址】,添加Sangfor内网网段地址:192.168.0.0/255.255.255.0步骤2:设置【防火墙】-【策略】,新建一条策略,放通vpn隧道进出数据,【源】-【地址名】:Internal-All【目的】-【地址名】:深信服地址【模式】:ENCRYPT深信服配置界面1、第一阶段设置,步骤1:根据易尚的设置,设置深信服配置【第三方对接】-【设备列表】,【固定IP】:易尚公网的ip:113.105.x.x【预共享密钥】:123456【ISAKMP】:3600【D-H群】:MODP1024群(2)【身份类型】:域名字符串(FQDN)【我方身份ID】jysoft【对方身份ID】jysoft1【ISAKMP算法列表】-【认证算法】:SHA-1,【加密算法】:3DES步骤二:【安全选项】,新建一条安全选项或用默认安全选项,【认证算法】:MD5,【加密算法】:3DES2、第二阶段,设置出站策略和入站策略,出站策略如图:【源IP类型】:子网+掩码,子网掩码是深信服LAN口对接的内网段【安全选项】:阶段一步骤二的设置,跟易尚防火墙第二阶段设置一致。

SANGFOR_IPSec_v5.X_Quick_CN_20150108_DOC

IPSEC5.X快速配置手册2015年1月目录声明 (3)前言 (3)手册内容 (3)本书约定 (4)图形界面格式约定 (4)设备型号说明 (4)各类标志 (4)技术支持 (5)致谢 (5)第1章SANGFOR VPN的安装 (6)1.1环境要求 (6)1.2电源 (6)1.3产品外观 (6)1.4配置与管理 (8)1.5设备接线方式 (8)第2章控制台的使用 (9)2.1登录WebUI配置界面 (9)第3章案例集 (11)3.1.路由模式部署案例 (11)3.2.单臂模式部署案例 (15)3.3.SANGFOR VPN互连案例 (18)配置思路: (19)总部VPN配置步骤 (20)分支VPN配置步骤 (21)3.4.与CISCO PIX标准IPSEC VPN互连案例 (23)3.5.移动PDLAN用户接入VPN案例 (31)第4章密码安全风险提示 (36)4.1修改控制台登录密码 (36)声明Copyright©2015深圳市深信服电子科技有限公司及其许可者版权所有,保留一切权利。

未经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

SANGFOR为深圳市深信服电子科技有限公司的商标。

对于本手册出现的其他公司的商标、产品标识和商品名称,由各自权利人拥有。

除非另有约定,本手册仅作为使用指导,本手册中的所有陈述、信息和建议不构成任何明示或暗示的担保。

本手册内容如发生更改,恕不另行通知。

如需要获取最新手册,请联系深信服电子科技有限公司客户服务部。

前言手册内容第1部分SANGFOR IPSEC VPN设备的安装。

该部分以VPN1110为例,主要介绍VPN设备的外观特点及功能特性,以及连接前的准备和注意事项。

第2部分IPSEC VPN产品的控制台详细配置以及使用方法。

第3部分案例集。

针对各个常用功能的配置案例。

附录SANGFOR设备升级系统的使用。

本手册以深信服VPN1110型号为例进行配置。

SANGFOR 设备与华三第三方对接野蛮模式连标准IPSEC配文档

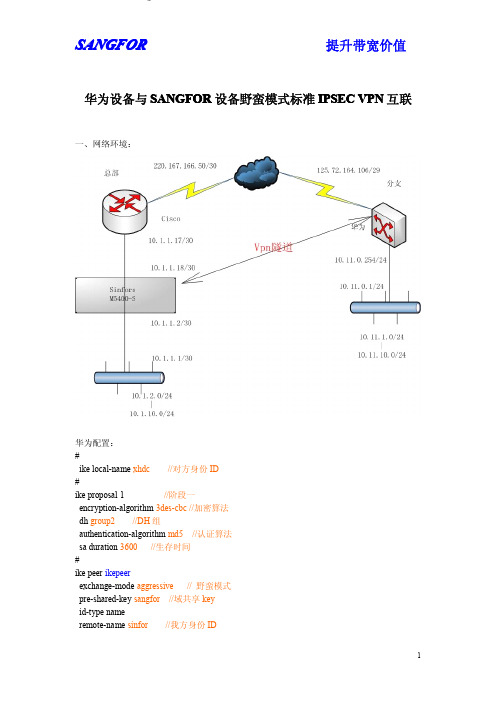

SANGFOR 提升带宽价值华为设备与SANGFOR 设备野蛮模式标准IPSEC VPN 互联一、网络环境:华为配置:#ike local-name xhdc //对方身份ID#ike proposal 1//阶段一encryption-algorithm 3des-cbc //加密算法dh group2//DH 组authentication-algorithm md5//认证算法sa duration 3600//生存时间#ike peer ikepeerexchange-mode aggressive //野蛮模式pre-shared-key sangfor //域共享keyid-type nameremote-name sinfor //我方身份IDCremote-address220.167.166.50//总部ip对等体#ipsec proposal ipsec//阶段二esp authentication-algorithm sha1//认证算法注意:默认会有加密算法#ipsec policy11security acl3001//匹配入站出站pfs dh-group2//完美向前保密ike-peer ikepeer//调用peerproposal ipsec//调用ipsec#acl number3001rule0permit ip source10.11.0.00.0.255.255destination10.1.0.00.0.255.255 acl number3002rule0deny ip source10.11.0.00.0.255.255destination10.1.0.00.0.255.255 rule1permit ip source10.11.0.00.0.255.255#interface Ethernet0/0ip address125.72.164.106255.255.255.248nat outbound3002//这条很重要,10.11.0.0/16到10.1.0.0/16不做nat ipsec policy adtpolicy//在外网口启用ipsceSANGFOR设备的配置:密钥:sangfor阶段二出站和acl匹配启用完美向前保密入站和acl匹配。

SANGFOR_IPSec VPN组网方案

IPSec VPN异地互联组网方案上海钧派商贸(科技)有限公司2013 年3月06日目录第1章需求背景 (1)1.1 前言 (1)1.2 企业目前存在问题 (1)第2章深信服解决方案 (2)第3章深信服方案优势 (2)第4章深信服技术优势 (4)4.1 安全的VPN (4)4.2 快速的VPN (5)4.3 稳定可靠的VPN (5)第5章成功客户案例 (6)5.1 深信服VPN举重若轻,新华人寿再添虎翼 (6)5.2 更多客户名单 (8)第6章售后服务体系 (8)6.1 技术支持与服务 (9)6.2 用户培训 (9)第7章深信服VPN在行业的影响力 (10)第1章需求背景1.1前言近年来,VPN技术以其可以利用公共网络资源,建立安全可靠、经济便捷、高速传输通道的特点引起了企业的广泛关注。

随着信息化建设的深入以及各单位网络建设的广泛开展,VPN应用也逐渐显示出它的强大优势。

在各行各业基于VPN的解决方案已得到了成功应用,这不仅为VPN技术应用开辟了全新的行业市场,同时也为企业生产企业的信息化建设提供了一个可参照的样板。

1.2企业目前存在问题目前企业集团总部及其子公司各自局域网虽已基本成型,但由于没有建立安全、可靠的广域网络连接,导致集团总部和各分公司之间的信息和资源无法安全、快速的进行交换,子公司之间也无法实现集团内部多种资源信息的共享,相互之间形成了信息的孤岛。

同时,集团化的销售网络离不开一套健全的信息网络作为其中枢神经,来连接各地驻外的办事处及销售人员。

为此需要建设一个高带宽、低成本、安全可靠、并能根据需要覆盖全国的广域网系统,并着重关注和解决以下问题:1.数据安全性无法保障:在企业信息平台上的应用系统现在大部分都是未经加密等安全处理的,跑在互联网这个不安全而又开放的网络上。

这些不经加密的重要数据如果遭到窃取,带来的损失将无法估量。

2.总部与分公司之间互连:总部与分公司之间现在都是使用普通的互联网进行连接,对于重要的财务系统等涉及到公司核心数据的应用没有发布到公网上,需要实现整个集团的信息、数据、资源的整合,就必须解决总部与分公司之间网络安全互联的问题。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SANGFOR IPSEC第三方对接主模式和友旺互联

一、网络拓朴

二、友旺VPN配置

1、在友旺上只需要简单配置即可,如下图:

对端外网IP

地址对端内网网段

预共享密钥

2、因第一步属简单配置,所以还需要了解友旺与标准IPSEC对接所使用的模式、ISAKMP算法、认证算法、加密算法,以便在SANGFORVPN填上相对应的参数。

查看请点击上图的Help,会弹出如信息,如图:

三、SANGFOR VPN配置

1、设备列表

根据上图的参数在SANGFOR VPN设备VPN模块下的第三方对接设备列表中进行设置,如下图:

对端外网IP

预共享密钥

2、安全选项

3、出站策略

本端内网网段

4、入站策略

对端内网网段。