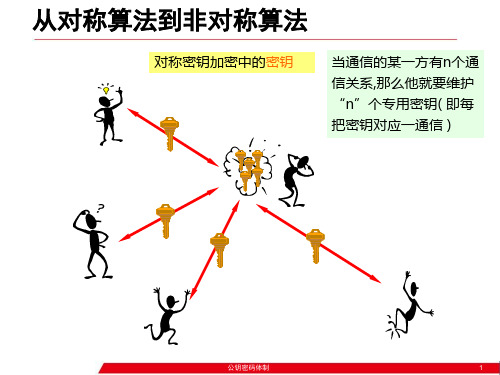

“公开密钥密码体制”的含义是

第09-12讲 公钥密码体制

陌生人间的保密通信问题 数字签名的问题

– 传统加密算法无法实现抗抵赖的需求

140000 120000 100000 80000 60000 40000 20000 0

密钥量

50

100

200 300 400 用户数

500

图6-1 用户数与密钥量的对应关系

公钥密码体制

公钥密码又称为双钥密码、非对称密码 公钥密码体制提出的标志性文献:

Q

X1 1

X2 0

X3 2760

Y1 0

Y2 1

Y3 167

16

1

0

1

1

-16

167

88

1

-1

-16

17

88

79

例:取p=47, q=61时, n=2867, (n)=(47-1)(61-1)=2760, 可取SK=167,PK=1223

Extended Euclid(f, d) (设 f >d) (X1,X2,X3)←(1,0,f); (Y1,Y2,Y3)←(0,1,d); :loop if Y3=0 then return gcd(f, d)=0; if Y3=1 then return gcd(f, d)=1; Y2=d-1 mod f; Q=X3/Y3 ; (T1,T2,T3)←(X1-QY1,X2QY2,X3-QY3); (X1,X2,X3)←(Y1,Y2,Y3); (Y1,Y2,Y3)←(T1,T2,T3); got o loop

为了提高加密速度,通常取e为特定的小整数,如 EDI国际标准中规定 e=216+1,ISO/IEC9796中甚 至允许取e=3。这时加密速度一般比解密速度快10 倍以上。

RSA密钥的生成

信息安全概论 ppt 公钥密码体制PPT

公钥密码体制

7

4.1 公钥密码体制的基本原理

如何设计一个公钥算法

公钥和私钥必须相关,而且从公钥到私钥不可推断

必须要找到一个难题,从一个方向走是容易的,从另一个方向 走是困难的

如何把这个难题跟加、解密结合起来

一个实用的公开密钥方案的发展依赖于找到一个陷门单向函数。

陷门单向函数

单向陷门函数是满足下列条件的函数f:

公钥密码体制 4

Bob:

Plain Text E

Cipher Text Network

Cipher Text D

Plain Text

Alice

Secret Key

Bob

公钥密码体制 5

公钥体制的主要特点:

加密和解密能力分开

多个用户加密的消息只能由一个用户解读,(用于公共网络中实现 保密通信)

这一体制的出现为解决计算机信息网中的安全提供了新的理论和 技术基础,被公认为现代公钥密码学诞生的标志。 1978 年, MIT 三位数学家 R.L.Rivest , A.Shamir 和 L.Adleman

发明了一种用数论构造双钥体制的方法,称作MIT体制,后来 被广泛称之为RSA体制。

公钥密码体制

3

4.1 公钥密码体制的基本原理

公钥密码学与其他密码学完全不同:

公钥算法基于数学函数而不是基于替换和置换 使用两个独立的密钥 公钥密码学的提出是为了解决两个问题:

密钥的分配 数字签名

基本思想和要求

用户拥有自己的密钥对(KU,KR),即(公开密钥,私有密钥)

公钥KU公开,私钥KR保密 AB:Y=EKUb(X) B:DKRb(Y)= DKRb(EKUb(X))=X

信息安全概论(PDF)

第三章公钥密码技术第三章 公钥密码技术11.公钥密码概述2.公钥密码学的理论基础3.公钥密码算法4.密钥交换5.公钥密码算法的应用公钥密码体制的发现是密码学发展史上的一次革命–替代和置换vs 单向陷门函数–单钥vs 双钥–保密通信vs 保密通信、密钥分配、数字签名和认证动机–密钥分配问题–数字签名问题起源-1976年,W. Diffie和M. E. Hellman发表论文“New Directions in Cryptography”非对称–公钥:公开–私钥:保密功能–保密通信、密钥分配、数字签名和认证公钥可以公开传播;运算速度较慢公钥密码体制的基本思想两个密钥中任何一个都可以用作加密,而另一个用作解密已知公钥计算私钥计算困难,已知私钥计算公钥相对容易 已知公钥和密文,私钥未知情况下计算明文困难公钥密码的一般过程 系统初始化阶段公钥密码的一般过程(Cont.) 保密通信阶段1.公钥密码概述2.公钥密码学的理论基础3.公钥密码算法4.密钥交换5.公钥密码算法的应用第三章 公钥密码技术2计算复杂度与公钥密码计算复杂度-时间复杂度-空间复杂度P问题和NP完全问题-P类问题:多项式时间可判定-NP类问题:非确定性程序在多项式时间内判定 密码与计算复杂度的关系-一些NP完全问题可作为密码设计的基础单向陷门函数一个单向陷门函数()f X 要满足下面的条件:它将一个定义域映射到一个值域,使得每一个函数值都有一个唯一的原象;同时,函数值计算很容易而逆计算是困难的,但是如果知道某个陷门t 后,逆计算是容易的。

即 ()Y f X = 容易1()X f Y −= 困难知道陷门t 后,1()t X f Y −= 容易单向陷门函数的数学问题 分解整数问题-大整数的素分解问题:RSA离散对数问题-有限域上的离散对数问题:ElGamal-椭圆曲线上的离散对数问题:ECC 背包问题1.公钥密码概述2.公钥密码学的理论基础3.公钥密码算法4.密钥交换5.公钥密码算法的应用第三章 公钥密码技术3公开密钥算法公钥算法的种类很多,具有代表性的三种密码:基于离散对数难题(DLP)的算法体制,例如Diffie-Hellman 密钥交换算法;基于整数分解难题(IFP)的算法体制,例如RSA算法;基于椭圆曲线离散对数难题(ECDLP)的算法体制;RSA算法MIT的Ron Rivest, Adi Shamir和Len Adleman于1977年研制,并于1978年首次发表分组密码理论基础:Euler定理安全性基于分解大整数的困难性应用最广泛的公钥密码算法基本的数论知识基本的数论知识(Cont.)定理3.5:若n>=1,gcd(x,n)=1,则存在c使得。

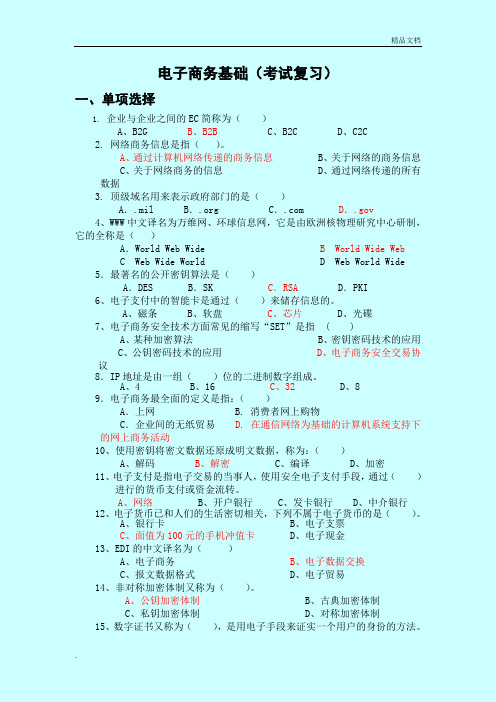

电子商务基础考试复习题

电子商务基础(考试复习)一、单项选择1.企业与企业之间的EC简称为()A、B2GB、B2BC、B2CD、C2C2. 网络商务信息是指()。

A、通过计算机网络传递的商务信息B、关于网络的商务信息C、关于网络商务的信息D、通过网络传递的所有数据3. 顶级域名用来表示政府部门的是()A..mil B..org C..com D..gov4、WWW中文译名为万维网、环球信息网,它是由欧洲核物理研究中心研制,它的全称是()A.World Web Wide B World Wide WebC Web Wide WorldD Web World Wide5.最著名的公开密钥算法是()A.DES B.SK C.RSA D.PKI6、电子支付中的智能卡是通过()来储存信息的。

A、磁条B、软盘C、芯片D、光碟7、电子商务安全技术方面常见的缩写“SET”是指 ( )A、某种加密算法B、密钥密码技术的应用C、公钥密码技术的应用D、电子商务安全交易协议8.IP地址是由一组()位的二进制数字组成。

A、4B、16C、32D、89.电子商务最全面的定义是指:()A.上网 B. 消费者网上购物C.企业间的无纸贸易 D. 在通信网络为基础的计算机系统支持下的网上商务活动10、使用密钥将密文数据还原成明文数据,称为:()A、解码B、解密C、编译D、加密11、电子支付是指电子交易的当事人,使用安全电子支付手段,通过()进行的货币支付或资金流转。

A、网络B、开户银行C、发卡银行D、中介银行12、电子货币已和人们的生活密切相关,下列不属于电子货币的是()。

A、银行卡B、电子支票C、面值为100元的手机冲值卡D、电子现金13、EDI的中文译名为()A、电子商务B、电子数据交换C、报文数据格式D、电子贸易14、非对称加密体制又称为()。

A、公钥加密体制B、古典加密体制C、私钥加密体制D、对称加密体制15、数字证书又称为(),是用电子手段来证实一个用户的身份的方法。

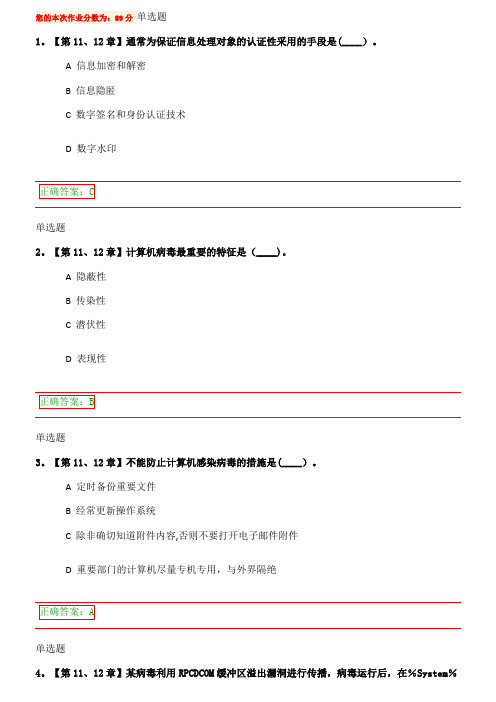

信息安全在线作业

您的本次作业分数为:89分单选题1。

【第11、12章】通常为保证信息处理对象的认证性采用的手段是(____)。

• A 信息加密和解密• B 信息隐匿• C 数字签名和身份认证技术• D 数字水印单选题2。

【第11、12章】计算机病毒最重要的特征是(____)。

• A 隐蔽性• B 传染性• C 潜伏性• D 表现性单选题3。

【第11、12章】不能防止计算机感染病毒的措施是(____)。

• A 定时备份重要文件• B 经常更新操作系统• C 除非确切知道附件内容,否则不要打开电子邮件附件• D 重要部门的计算机尽量专机专用,与外界隔绝单选题4。

【第11、12章】某病毒利用RPCDCOM缓冲区溢出漏洞进行传播,病毒运行后,在%System%文件夹下生成自身的拷贝nvchip4、exe,添加注册表项,使得自身能够在系统启动时自动运行。

通过以上描述可以判断这种病毒的类型为(____).• A 文件型病毒• B 宏病毒• C 网络蠕虫病毒• D 特洛伊木马病毒单选题5.【第11、12章】计算机病毒的实时监控属于(____)类的技术措施。

• A 保护• B 检测• C 响应• D 恢复单选题6.【第11、12章】安全扫描可以(____)。

• A 弥补由于认证机制薄弱带来的问题• B 弥补由于协议本身而产生的问题• C 弥补防火墙对内网安全威胁检测不足的问题• D 扫描检测所有的数据包攻击,分析所有的数据流单选题7。

【第11、12章】在目前的信息网络中,(____)病毒是最主要的病毒类型。

• C 网络蠕虫• D 木马型单选题8。

【第11、12章】传统的文件型病毒以计算机操作系统作为攻击对象,而现在越来越多的网络蠕虫病毒将攻击范围扩大到了(____)等重要网络资源.• A 网络带宽• B 数据包• C 防火墙• D LINUX单选题9.【第11、12章】相对于现有杀毒软件在终端系统中提供保护不同,(____)在内外网络边界处提供更加主动和积极的病毒保护。

密码系统及密码体制概念

密码体制的组成

加密变换Ek(P) 加密变换集

明文空间P 密钥空间

密钥k 解密变换集

密文空间C

解密变换Dk(c)

谢谢观看!

zzzzzzzzz 密码体制

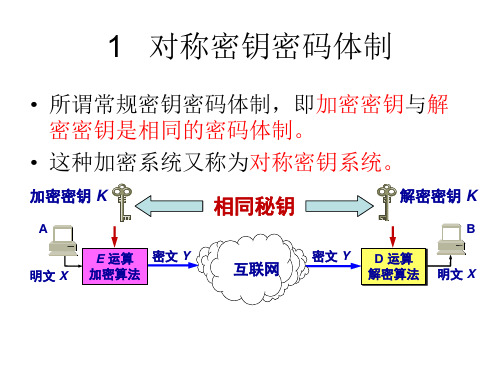

对称加密体制

非对称加密体制

也称为秘密密钥密码体制、单密钥密 码体制、或常规密码体制。

基本特征:加密密钥与解密密钥相 同

基本元素:原始的明文、加密算法、 密钥以及攻击者。

也称为:公开密钥密码体制、双密 钥密码体制。

意义:是整个密码学发展史上 最伟大的一次革命,它与以前 的密码体制完全不同。

码使

系ቤተ መጻሕፍቲ ባይዱ按照 统 的

用 的 密 钥

分数

类量

该系统也称为非对称加密 或公钥加密

单密钥加密:发送 者和接收者双方使 用相同的密钥

也称为对称加密 秘密密钥加密 或常规加密

双密钥加密:发送者和接收 者各自使用一个不同的密钥。 这两个密钥形成一个密钥对, 其中一个可以公开,称之为 公钥,另一个必须为密钥持 有人秘密保管,称之为私钥。

密码系统及密码体制

刘戎昊 常胜楠

密码系统

定义:

密码系统是用于加密与解密的系统, 就是明文与加密密钥作为加密变换的输入 参数,经过一定的加密变换处理以后得到 的输出密文,由他们所组成的这样一个系 统。

密码系统的组成

密码体制 信源 信宿 攻击者

包括密码算 法以及所有 可能的明文、 密文和密钥。

密所

公钥密码体制

基于公开密钥的加密过程

图4.1 公钥密码体制的通信保密过程

基于公开密钥的鉴别过程

图4.2 公钥密码体制的数字签名和验证签名过程

公钥密钥的应用范围

加密/解密 数字签名(身份鉴别) 密钥交换

5.1.4 公钥密码系统基本思想和要求

1、涉及到各方:发送方、接收方、攻击者 2、涉及到数据:公钥、私钥、明文、密文 3、公钥算法的条件: – 产生一对密钥是计算可行的; – 已知公钥和明文,产生密文是计算可行的; – 接收方利用私钥来解密密文是计算可行的; – 对于攻击者,利用公钥来推断私钥是计算不可行的 – 已知公钥和密文,恢复明文是计算不可行的; – (可选)加密和解密的顺序可交换。

5.1.2 公钥密码体制的起源

公钥密码又称为双钥密码和非对称密码,是1976年 由Diffie和Hellman在其“密码学新方向”一文中提 出的,见划时代的文献:W.Diffie and M.E.Hellman, New Directrions in Cryptography, IEEE Transaction on Information Theory, V.IT-22.No.6, Nov 1976,PP.644-654 RSA公钥算法是由Rivest,Shamir和Adleman在 1978年提出来的, 见Communitions of the ACM. Vol.21.No.2. Feb.1978, PP.120-126

Euler定理: 若a与n为互素的正整数,则: aφ (n)≡1modn,推论: 若n=pq, p≠q都是素数, k是任意整数,mkφ (n)+1≡m k(p-1)(q-1)+1 ≡m mod n, 对任意0≤m≤n 证明φ (n)= (p-1)(q-1)

对称及公钥密码体制概述

公钥密码体制

B 的公钥 PKB

不ቤተ መጻሕፍቲ ባይዱ密钥

B 的私钥 SKB

A

加密

明文 X

E 运算 密文 Y 加密算法

互联网

解密

B

密文 Y D 运算 解密算法 明文 X

公开密钥与对称密钥的区别

• 在使用对称密钥时,由于双方使用同样的 密钥,因此在通信信道上可以进行一对一 的双向保密通信,每一方既可用此密钥加 密明文,并发送给对方,也可接收密文, 用同一密钥对密文解密。这种保密通信仅 限于持有此密钥的双方(如再有第三方就 不保密了)。

56位 DES 已不再认为是安全的了。

三重 DES

• 使用两个 56 位的密钥。

• 把一个 64 位明文用一个密钥加密,再用另 一个密钥解密,然后再使用第一个密钥加 密,即Y = DESK1(DES-1K2(DESK1(X)))

K1

明文 E

K2 D

加密

K1

密文 E

K1

密文 D

K2 E

解密

K1

明文 D

L0(32位)

R0(32位)

第1轮计算

… …

L15(32位)

R15(32位)

第 16 轮计算

32 位变换

末置换 IP-1 输出 64 位密文

K1(48位) 56 位 密

K16(48位) 钥

DES 的保密性

• DES 的保密性仅取决于对密钥的保密,其 算法是公开的。

• 目前较为严重的问题是 DES 的密钥的长度。 • 现在已经设计出搜索 DES 密钥的专用芯片。

• 在加密前,先对整个明文进行分组。每一个组长为 64 位。

• 然后对每一个 64 位 二进制数据进行加密处理,产生 一组 64 位密文数据。