木马的隐藏技术共24页

剖析特洛伊木马的隐藏技术

第26卷第6期水利电力机械V ol.26 N o.6 2004年12月W ATER C ONSERVANCY &E LECTRIC POWER MACHI NERYDec.2004剖析特洛伊木马的隐藏技术Anatomy of veil technique for the Trojan H orses张建华(郑州工业贸易学校信息工程系,河南郑州 450007)摘 要:对特洛伊木马的由来、木马的构成和传播方式作了介绍,全面剖析了特洛伊木马的隐藏技术。

着重阐述了任务栏隐藏、任务管理器隐藏、进程隐藏和端口隐藏等技术,旨在有针对性地提出了一些木马的查杀和防范措施,以减少木马的危害。

关键词:特洛伊木马;隐藏技术;端口;进程;防范中图分类号:TP393.08:TP311.56 文献标识码:B 文章编号:1006-6446(2004)06-0053-03收稿日期:2004-02-27作者简介:张建华(1967-),男,河南新野人,郑州工业贸易学校信息工程系主任,讲师,中国人解放军信息工程大学软件工程在读硕士研究生,从事计算机软件方面的教学和研究工作。

1 特洛伊木马的由来特洛伊木马(T rojan H orse ),词语来源于古希腊的特伊洛马神话故事”木马记”。

大约在公元前13世纪,特洛伊国王的儿子拐走了当时最美的希腊斯巴达国王的王后,由此引发了希腊人和特洛伊人之间的战争。

传说特洛伊城是个十分坚固的城市,希腊人攻打了9年也没有打下来。

希腊人围攻特洛伊城,久久不能得手,最终希腊的一位谋士设计制作了一个巨大无比的木马,并设法让信奉神的特洛伊人认为这是神的恩赐,于是特洛伊人决定把木马拖入城内庆祝,但城门过小,特洛伊人只好推倒了抵抗了希腊军队10年的坚固的城墙,就在特洛伊人欢庆并为此喝的酩酊大醉的时候,木马内的士兵则乘夜晚敌人庆祝胜利、放松警惕的时候从木马中爬出来,与城外的部队里应外合而攻下了特洛伊城,结束了这场10年的战争。

实验13 木马捆绑与隐藏

木马捆绑与隐藏12.2.1 背景描述木马并不是合法的网络服务程序,如果单纯以本来面目出现,很容易被网络用户识别。

为了不被别人发现,木马制造者必须想方设法改换面貌;为了诱使网络用户下载并执行它,黑客将木马程序混合在合法的程序里面,潜入用户主机。

在受害主机里,为了逃避杀毒软件的查杀,木马也会将自己“乔装打扮”;为了防止用户将其从系统里揪出来,木马则采取一切可能的手法进行隐藏自己。

总之,现在的木马制造者是越来越狡猾,他们常用文件捆绑的方法,将木马捆绑到图像、纯文本等常见的文件中,然后通过网页、QQ、Email 或MSN 等将这些文件传送给受害者,而用户一旦不慎打开这些文件,木马就自动执行了,主机就中木马了。

12.2.2 工作原理1.木马捆绑木马捆绑即是文件捆绑,黑客将木马或者病毒等恶意程序与其它正常文件组合成的一个整体。

这是一种最简单也是最可行和最常用的一种方法,当受害者下载并运行捆绑了木马等恶意程序的文件时,其中的木马等恶意程序就会被激活。

木马捆绑的手段归纳起来共有四种:(1)利用捆绑机软件和文件合并软件捆绑木马;(2)利用WINRAR、WINZIP 等软件制作自解压捆绑木马;(3)利用软件打包软件制作捆绑木马;(4)利用多媒体影音文件传播。

2.木马隐藏隐藏是一切恶意程序生存之本。

以下是木马的几种隐藏手段:(1)进程隐蔽:伪隐藏,就是指程序的进程仍然存在,只不过是让它消失在进程列表里。

真隐藏则是让程序彻底的消失,不以一个进程或者服务的方式工作,做为一个线程,一个其他应用程序的线程,把自身注入其他应用程序的地址空间。

(2)伪装成图像文件:即将木马图标修改成图像文件图标。

(3)伪装成应用程序扩展组件:将木马程序写成任何类型的文件(如dll,ocx等),然后挂在十分出名的软件中。

因为人们一般不怀疑这些软件。

(4)错觉欺骗:利用人的错觉,例如故意混淆文件名中的1(数字)与l(L的小写)、0(数字)与o(字母)或O(字母)。

木马的植入自启动和隐藏

计算机病毒与防治课程小组

木马自启动途径

3 加入系统启动组

在启动文件夹[Windir]\start menu\programs\startup\中 添加程序或快捷方式,也可修改册表的位置:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion \Explorer\Shell Folders Startup]="windows\start menu\programs\startup"

计算机病毒与防治课程小组

木马入侵

通过缓冲区溢出植入木马

上面的strcpy()将直接吧str中的内容copy到buffer中。这样只要str 的长度大于16就会造成buffer的溢出,使程序运行出错。存在象strcpy这 样的问题的标准函数还有strcat(),sprintf(), vsprintt(), gets(), scanf(),以及在循环内的getc(), fgetc(), getchar()等。当然,随便 往缓冲区中填东西造成它溢出一般只会出现Segmentation fault错误,而 不能达到攻击的目的。 如果在溢出的缓冲区中写入我们想执行的代码,再覆盖函数返回地址的 内容,使它指向缓冲区的开头,就可以达到运行其它指令的目的。

通过电子邮件传播是一种最简单有效的方法,黑客通常给 用户发电子邮件,而这个加在附件中的软件就是木马的服务器 端程序。

缓冲区溢出攻击是植入木马最常用的手段。据统计,通过 缓冲区溢出进行的攻击占所有系统攻击总数的80%以上。

计算机病毒与防治课程小组

木入侵

通过缓冲区溢出植入木马

缓冲区溢出((Buffer Overflow)指的是一种系统攻击的手段, 通过往程序的缓冲区写超出其长度的内容,造成缓冲区的溢出,从 而破坏程序的堆栈,使程序转而执行其它指令,以达到攻击的目的。 造成缓冲区溢出的原因是程序中没有仔细检查用户输入的参数。例 如下面程序: void function(char *str){ char buffer[16]; strcpy(buffer,str); }

木马的常用伪装手段

木马的常用伪装手段在网络安全领域,木马是一种恶意软件,可以在不被用户察觉的情况下悄悄地进入计算机系统,实现盗取用户信息、破坏系统的行为。

因此,木马程序的伪装手段非常重要,可以使其更容易地潜入计算机系统。

以下是一些常用的木马伪装手段:1. 伪装成正常程序许多木马程序被设计成伪装成常见的软件或系统组件,例如浏览器插件、媒体播放器、下载器等,以此混淆用户的视觉,避免受到用户的怀疑,从而更容易渗透进入用户的系统。

2. 终端木马伪装终端木马常被伪装成程序源码、编译工具或其它网络安全工具来骗取用户信任,而终端木马常常伴随着对受害者机器的远程控制,拥有非常广泛的攻击能力。

3. 使用非常规的文件扩展名很多木马程序使用并不常见的文件扩展名,比如".txt"、".jpg"、".pdf"等,以绕过一些计算机安全防护软件的检测。

在实际应用过程中,我们应该避免打开不熟悉的文件。

4. 嵌入宏或脚本很多木马程序将自己嵌入到宏或脚本中,然后利用漏洞自动执行,从而绕过了常规的安全检测。

例如,利用办公软件(Word、Excel等)中的宏病毒的攻击方式。

5. 嵌入加密模块有些木马程序会嵌入加密模块,使得其内容在传输过程中无法被轻易识别和拦截,从而达到对计算机系统的“偷窃”。

综上所述,木马程序有很多伪装手段,其中有些是非常难以被发现的。

因此,我们需要时刻保持警惕,使用网络安全软件来防范这些木马程序的攻击,同时也需要提高自己的网络安全意识,确保个人计算机和重要信息的安全。

除了上述常用的木马伪装手段,还有一些更高级的木马伪装手段。

这些高级伪装手段越来越普遍,它们可以更好地欺骗人们的眼睛和虚拟机器的安全防御。

以下是一些高级木马伪装技术:1. 避免反病毒软件现在的反病毒软件具有越来越高的检测能力,它们能够及时发现木马程序并抵御攻击。

因此,一些高级的木马程序会通过加密自己来避免反病毒软件的检测与抵抗。

Windows环境木马进程隐藏技术研究

0 引言随着计算机技术的迅速发展和网络应用的日益普及,恶意代码出现的频率越来越高。

目前,隐藏功能已成为很多恶意代码的一个重要特征,分析恶意代码使用的隐藏手段和相关的技术,可以让我们更好地提高防范意识,并据此采取相应的防御和检测措施。

特洛伊木马(简称木马)是具有较强隐藏功能的一类恶意代码。

它通常伪装成合法程序或隐藏在合法程序中,通过执行恶意代码,为入侵者提供非授权访问系统的后门[1]。

本文首先简单介绍了木马实现的常用技术,接着重点分析了Windows环境下木马实现进程隐藏经常使用的技术。

1 木马实现常用技术1.1 注册表修改很多木马在实现时都会修改注册表,修改的目的通常是:借助于注册表来实现启动或隐藏。

在注册表的多个项目中都包含启动项。

启动项的数值可以设置为用户指定的、伴随系统启动或服务启动而自动运行的程序的绝对路径。

因此,将启动项的数值设置为木马程序的路径,就可以实现木马的启动。

但是,使用注册表编辑器能够很容易地将注册表项的数值删除,为此,很多木马在使用时都加入了时间控制程序段,以监视注册表中相应的数据是否存在,一旦发现被删除则会立即重新写入。

1.2 反向连接反向连接就是被攻击者主动连接攻击者的过程,通常是运行木马的服务端进程主动连接客户端控制进程并进行通信的过程,也称为反弹技术[2] [3]。

其基本原理是利用防火墙对由内到外的连接疏于防范的弱点来实现由内到外的主动连接。

NameLess木马实现时也用到了反向连接,它使用嗅探原理来取得控制端的IP地址,然后实现反向连接。

1.3 端口复用端口复用是指在一个端口上建立了多个连接,而不是在一个端口上面开放了多个服务。

一种常用的端口复用技术,就是利用系统实际存在的系统的合法端口进行通讯和控制,如21、23、80等,使一个端口除了完成正常的功能外,还可用于木马通信,而不是使用一个新开的端口号[2]。

这样的好处就是非常隐蔽,不用自己开端口也不会暴露自己的访问,因为通讯本身就是系统的正常访问。

9木马的隐蔽之处

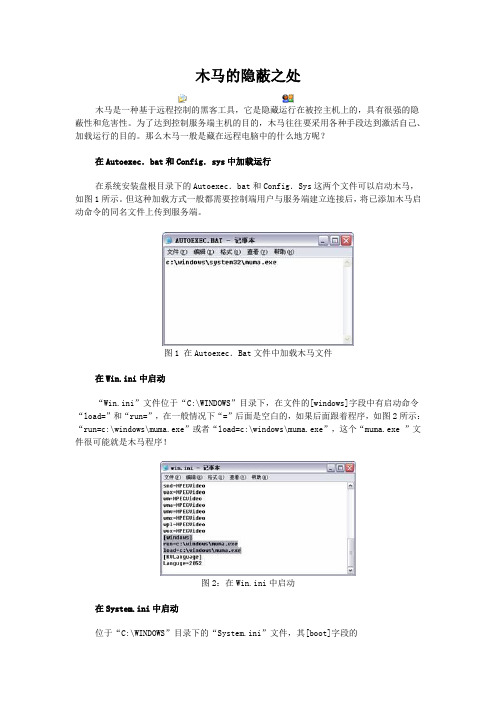

木马的隐蔽之处木马是一种基于远程控制的黑客工具,它是隐藏运行在被控主机上的,具有很强的隐蔽性和危害性。

为了达到控制服务端主机的目的,木马往往要采用各种手段达到激活自己、加载运行的目的。

那么木马一般是藏在远程电脑中的什么地方呢?在Autoexec.bat和Config.sys中加载运行在系统安装盘根目录下的Autoexec.bat和Config.Sys这两个文件可以启动木马,如图1所示。

但这种加载方式一般都需要控制端用户与服务端建立连接后,将已添加木马启动命令的同名文件上传到服务端。

图1 在Autoexec.Bat文件中加载木马文件在Win.ini中启动“Win.ini”文件位于“C:\WINDOWS”目录下,在文件的[windows]字段中有启动命令“load=”和“run=”,在一般情况下“=”后面是空白的,如果后面跟着程序,如图2所示:“run=c:\windows\muma.exe”或者“load=c:\windows\muma.exe”,这个“muma.exe ”文件很可能就是木马程序!图2:在Win.ini中启动在System.ini中启动位于“C:\WINDOWS”目录下的“System.ini”文件,其[boot]字段的“shell=Explorer.exe”是木马喜欢的隐蔽加载之所,木马通常的做法是将该句变为“shell=Explorer.exe muma.exe”,如图3所示,注意这里的muma.exe就是木马服务端程序!图3:在System.ini中启动另外,在System.ini中的[386Enh]字段,要注意检查在此段内的“driver=路径\程序名”,这里也有可能被木马所利用。

再有,在System.ini中的[mic]、[drivers]、[drivers32]这三个字段,它们起到加载驱动程序的作用,但也是添加木马程序的好场所。

加载到注册表一些木马可以通过在注册表中添加子项、键值来加载,那么木马一般会在注册表中哪些地方藏匿呢?木马一般会利用注册表中的Run、RunServices、RunOnce等子项来加载。

3-5-2木马的植入、自启动和隐藏

计算机病毒与防治课程小组

木马自启动途径

程序自动启动的原理

1. 利用INI文件实现相关程序的自动启动 win.ini是系统保存在[Windir]目录下的一个系统初始化文件。 系统在起动时会检索该文件中的相关项,以便对系统环境的初始设 置。在该文件中的“[windows]”数据段中,有两个数据项 “load=” 和“run=”。它们的作用就是在系统起动之后自动地装入和运行相关 的程序。 Win.ini: [windows] load=file.exe run=file.exe System.ini: [boot] Shell=Explorer.exe Shell=Explorer.exe

计算机病毒与防治课程小组

WIN2K中“进程隐藏”的实现

//使用WriteProcessMemory函数将DLL路径名复制到远程进程的内存空间

BOOL lRetun Code= WriteProcessMemory(hRemoteProcess,pszt_lbFlleRemote,( PVOID) pazlbFileName, ICb, NULL);

[HKEY _LOCAL_MACHINE\Software\CLASSES\ShellScrap] @="Scrap object" "NeverShowExt"=" "

NeverShowExt键可以隐藏SHS文件的扩展名.shs。比如将一个文件 改名为“abc.jpg.shs“它只会显示”abc.jpg”。如果你的注册表里有 很多NeverShowExt键值,应予以删除。

计算机病毒与防治课程小组

木马进程的隐藏

访问令牌 进程对象 VAD VAD VAD

对象句柄表项1 对象句柄表项2 „„

详解常用的木马隐身术武林安全网-电脑资料

详解常用的木马隐身术武林安全网-电脑资料一、对木马使用花指令花指令就是指程序中包括了跳转指令及一些无用的指令在内的汇编指令段,有加区加花和去头加花两种,通常是用来改变程序的入口点或打乱整个程序的顺序,。

而一些杀毒软件在进行木马查杀工作时,都是按从程序的开头到结尾的顺序进行检测的,以此来找到与病毒库中某一特征码相似的特征。

甚至一些杀毒软件就是以程序的入口点作为特征码的。

因此,如果木马的程序顺序被打乱,或者程序的入口点被修改,那么,杀毒软件也就很难检测出它来,于是就达到了隐身的目的。

能完成这些工作的,就是在木马程序中使用花指令。

要在木马程序中使用花指令,可以有两种方式,一种是使用互联网上现成的,另一种是攻击者自己编写或者使用花指令生成软件。

由于互联网上现成的花指令同样会被杀毒软件厂商所得到,因此不会有什么好的保护效果。

对于有一定汇编技术的攻击者来说,就会使用自己编写花指令的方式,还可以使用一些花指令生成软件,如超级加花器和花蝴蝶等。

正是由于给木马添加不易被检测到的花指令需要高超的编程技术,也就很少有普通的攻击者使用这种方式,至少在没有陌生的花指令生成软件出现之前,是不太喜欢使用它的。

并且,由于对木马使用花指令也只是对其可执行文件本身有效,当其加载至内存后,这种隐身方式将失去作用。

因此,使用具有内存查杀功能的杀毒软件,就能够非常容易地检测到只使用这种隐身方式的木马病毒的。

在当前具有内存查杀功能的安全软件之中,查杀花指令保护木马比较好的就是EWIDO了。

也可以使用Ollydbg程序先将木马加入到内存中后再查杀。

同时,还可以使用像“花指令清除器”一类的花指令检测软件,来识别和除去花指令。

二、终止安全软件进程现在,几乎所有的木马都在使用一种十分有效的、躲避安全检测软件的方法,就是终止系统中所有安全软件的进程,从而达到了不会被查杀的目的。

而要实现这种功能,只要木马能够枚举系统中的所有正在运行的进程,然后从中找到匹配的安全软件进程名,通过发送一个终止进程的Windows消息给它,就可以结束这些正在运行的安全软件,电脑资料《详解常用的木马隐身术武林安全网》(https://www.)。