Automatic Extraction Signature Sequence of Unknown Network Application

网络安全攻防题库(附选择题)(DOC)

.网络攻防考试资料整理书签也是目录,仔细阅读综述Abel,Master,刘立12/7/2010内容概览:Part1综述Part2选择题题库Part3怎样布置一个办公局域网络Part4课件框架Part5全部课件原文(1)感谢信安的历届前辈,这些资料都是历年积累下来的。

(2)同时因为每一年的考试情况有所不同,因此这份资料和考试情况难免有所出入。

(3)学习好,是平时努力,今后受益;考试好,只是一门技术。

Part1.综述1.考试综述1.1.引用文档里面的告诫1.1.1.“答题的时候不用全抄原话,分重点列出 1234,每条后面加点自己简明扼要的理解就够了”1.1.2.经常有这种情况1.1.2.1.1.1.2.2.一般看到内容差不多,很兴奋,就全篇的抄进去了让同学答题的时候看准问题再抄,别抄了半天和问题对不起来1.2.推测很可能考试具体的知识点,因此 Ctrl+F会经常用到。

1.2.1.注意使用快捷键:比如说,Foxit Reader里面,F3就是“查找下一个”;1.2.2.注意搜索关键词:比如说题目是“拒绝服务攻击”,课件里面可能是“DoS”或者“决绝服务的攻击”,所以需要搜索“拒绝服务”并且熟悉课件。

1.2.3.注意,同样一个名词可能在很多章节里面出现。

比如“缓存区溢出”可能出现了 50次,可能有一个小节标题是“几种类型”。

因此,题目“缓存区溢出的类型”,可能需要浏览、关键词查找相结合。

1.2.4.所以最好是熟悉一下各个课件的框架。

如果查找的时候可以知道在哪一张查找,效率会高得多,并且会减少错误。

2.题型和题目分布2.1.选择题(见 Part2:“选择题题库”)2.1.1.据说全部是“选择题题库”里面的原题;2.1.2.对策:直接应用 Ctrl+F进行关键词查找;2.2.名词解释(见 Part5:“课件 PDF格式整合”)2.2.1.基本上是每一节课的内容出一道题目;2.2.1.1.2.2.2.对策:通过索引找到考点在哪一次课的课件,然后利用 Ctrl+F在 PDF里面进行查找,F3查找下一个;2.3.简答题(见 Part5:“课件 PDF格式整合”)2.3.1.基本上是每一节课的内容出一道题目2.3.2.对策:通过索引找到考点在哪一次课的课件,然后利用 Ctrl+F在 PDF里面进行查找,F3查找下一个;2.4.应用题(见 Part3 :“布置一个办公局域网络”)2.4.1.很可能是布置一个办公局域网络2.4.1.1.2.4.1.2.要用到 DMZ,防火墙,路由器的配合要画拓扑图,说的越详细越好Part2.选择题题库1.用于检查Windows系统中弱口令的安全软件工具是。

(EC) No 7262004

An agency of the European Union

© European Medicines Agency, 2012. Reproduction is authorised provided the source is acknowledged.

Annex: Definitions

Chemical refers to a type of substance defined by a single molecular structure that is not a protein or nucleic acid substance. NOTE: Chemical substances are generally considered “small” molecules which have associated salts, solvates or ions and may be described using a single definitive or representative structure. Controlled vocabulary refers to a finite set of values that represent the only allowed values for a data item. NOTE: The allowed values can be codes, text, or numeric. Mixture Substance is a type of polydisperse substance that is a combination of single substances isolated together or produced in the same synthetic process. Single substances of diverse origin that are brought together and do not undergo a chemical transformation can be defined as multi-substance materials (Group 1 specified substances) and not as mixture substances. EXAMPLE: Gentamicin can be defined as a mixture substance of Gentamicin C1A, Gentamicin C1, and Gentamicin C2. Glyceryl monoesters can be defined as a mixture substance of two single substances which differ in the position of esterification. Simethicone which consists of dimethicone and silicon dioxide should not be defined as a mixture substance since these are diverse materials brought together to form a product. Multi-Substance Material refers to multiple substances and/or specified substances of diverse origin used as a component in the formulation of a medicinal product. EXAMPLE: Materials such as Human Insulin Isophane, Simethicone (Simeticone), Aluminum Lakes, Nicotine Polacrilex, and Phosphate Buffered Saline are all multisubstance ingredients. NOTE: Multi-substance materials are Group 1 specified substances. Any medicinal product used to formulate another medicinal product could also be considered a multisubstance material. Nucleic Acid Substance refers to the type of substance that can be defined by a linear sequence of nucleosides typically linked through phosphate esters. NOTE: The type of nucleic acid substance (RNA, DNA) can also be identified. Oligonucleotides and gene elements (i.e. promoters, enhancers, coding sequences, and silencers) can be defined as nucleic acid substances. Official name refers to the name given by an official authority. Pharmaceutical Product refers to a technical concept, more specifically to the qualitative and quantitative composition of a medicinal product in the dose form approved for administration in line with the regulated product information. NOTE 1: A medicinal product may contain one or more pharmaceutical products.

渗透笔记整理

91ri渗透笔记整理【渗透笔记】(壹)1.避免0day攻击的最好办法是实现启发式(Heuristic)或基于轮廓(Profile-based)的入侵检测系统。

2.常见的安全证书包括CCIE: Security、CEH、CISSP、CCSP、GIAC、OPSTA和Security+。

3.Nmap扫描主机开放端口,能够在运行IPSec的OpenBSD 2.7 系统上引发DOS攻击。

当使用-sO选项运行Nmap时,就会引起OpenBSD系统奔溃。

4.现在已知端口扫描能够在下述环境中引发DOS攻击:Efficient Networks Routers、pcAnywhere9.0、安装了Novell intraNetWare Client的Windows 95/98。

5.湿件(Wetware),湿件就是计算机中人类的因素。

6.被动侦查:用户组会议、Web网站上的信息、Edgars数据库、社工库、UUNet新闻组、商业伙伴、垃圾搜索、社会工程学;主动侦查:端口扫描、DNS查询、区域传输、ping 扫描、路由跟踪、OS特征检测.7.端口扫描的几种类型:TCP Connect()扫描、SYN扫描、NULL扫描、FIN扫描、ACK扫描、Xmas-Tree扫描、Dumb扫描、Reverse Ident扫描8.灰箱测试(Gray-Box):测试人员模拟内部雇员。

他们得到了一个内部网络的账号,并且拥有了访问网络的标准方法。

这项测试用于评估来自企业内部职员的攻击。

9.在netcat中,经常使用53端口监听的原因是:这个端口号是分配跟DNS使用的,通常防火墙开放这个端口。

如果选择其他不常用的端口,那么防火墙可能会阻断这些端口的流量。

10.盲注的核心语句:php?id=1 and (select ord(mid(group_concat(SCHEMA_NAME),20,1))from information_schema.schemata)>011.VLAN 跳跃攻击利用了DTP。

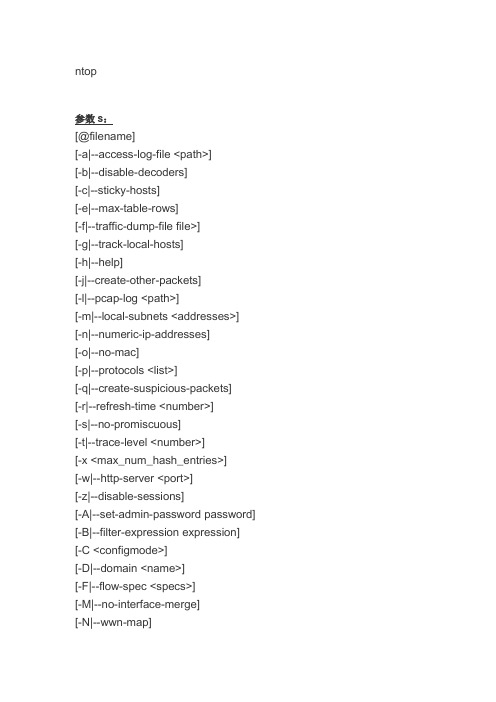

ntop手册

ntop参数s:[@filename][-a|--access-log-file <path>][-b|--disable-decoders][-c|--sticky-hosts][-e|--max-table-rows][-f|--traffic-dump-file file>][-g|--track-local-hosts][-h|--help][-j|--create-other-packets][-l|--pcap-log <path>][-m|--local-subnets <addresses>] [-n|--numeric-ip-addresses][-o|--no-mac][-p|--protocols <list>][-q|--create-suspicious-packets] [-r|--refresh-time <number>][-s|--no-promiscuous][-t|--trace-level <number>][-x <max_num_hash_entries>][-w|--http-server <port>][-z|--disable-sessions][-A|--set-admin-password password] [-B|--filter-expression expression] [-C <configmode>][-D|--domain <name>][-F|--flow-spec <specs>][-M|--no-interface-merge][-N|--wwn-map][-O|----output-packet-path][-P|--db-file-path <path>][-Q|--spool-file-path <path>][-U|--mapper <URL>][-V|--version][-X <max_num_TCP_sessions>][--disable-instantsessionpurge][--disable-mutexextrainfo][--disable-schedyield][--disable-stopcap][--fc-only][--instance][--no-fc][--no-invalid-lun][--p3p-cp][--p3p-uri][--skip-version-check][--w3c][-4|--ipv4][-6|--ipv6]Unix options:[-d|--daemon] [-i|--interface<name>] [-u|--user<user>] [-K|--enable-debug] [-L] [--pcap_setnonblock] [--use-syslog=<facility>] [--webserver-queue<number>]Windows option:[-i|--interface<number|name>]OpenSSL options:[-W|--https-server<port>] [--ssl-watchdog]描述:========ntop 能够显示网络的使用情况。

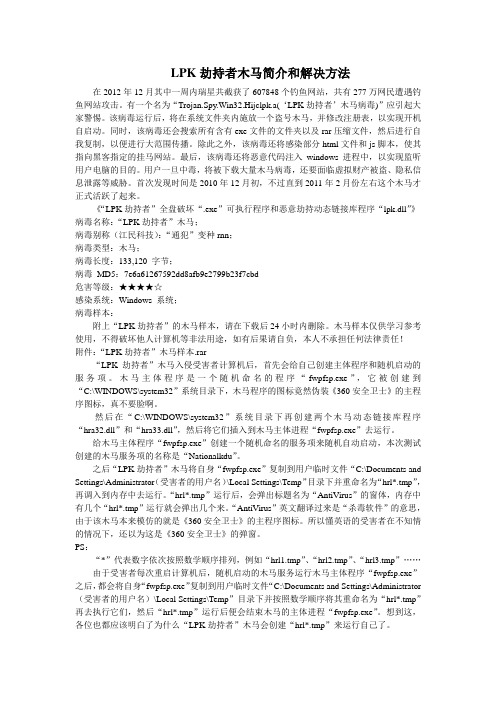

LPK劫持者木马和解决方法

LPK劫持者木马简介和解决方法在2012年12月其中一周内瑞星共截获了607848个钓鱼网站,共有277万网民遭遇钓鱼网站攻击。

有一个名为“Trojan.Spy.Win32.Hijclpk.a(‘LPK劫持者’木马病毒)”应引起大家警惕。

该病毒运行后,将在系统文件夹内施放一个盗号木马,并修改注册表,以实现开机自启动。

同时,该病毒还会搜索所有含有exe文件的文件夹以及rar压缩文件,然后进行自我复制,以便进行大范围传播。

除此之外,该病毒还将感染部分html文件和js脚本,使其指向黑客指定的挂马网站。

最后,该病毒还将恶意代码注入windows进程中,以实现监听用户电脑的目的。

用户一旦中毒,将被下载大量木马病毒,还要面临虚拟财产被盗、隐私信息泄露等威胁。

首次发现时间是2010年12月初,不过直到2011年2月份左右这个木马才正式活跃了起来。

《“LPK劫持者”全盘破坏“.exe”可执行程序和恶意劫持动态链接库程序“lpk.dll”》病毒名称:“LPK劫持者”木马;病毒别称(江民科技):“通犯”变种rnn;病毒类型:木马;病毒长度:133,120 字节;病毒MD5:7e6a61267592dd8afb9e2799b23f7cbd危害等级:★★★★☆感染系统:Windows 系统;病毒样本:附上“LPK劫持者”的木马样本,请在下载后24小时内删除。

木马样本仅供学习参考使用,不得破坏他人计算机等非法用途,如有后果请自负,本人不承担任何法律责任!附件:“LPK劫持者”木马样本.rar“LPK劫持者”木马入侵受害者计算机后,首先会给自己创建主体程序和随机启动的服务项。

木马主体程序是一个随机命名的程序“fwpfsp.exe”,它被创建到“C:\WINDOWS\system32”系统目录下,木马程序的图标竟然伪装《360安全卫士》的主程序图标,真不要脸啊。

然后在“C:\WINDOWS\system32”系统目录下再创建两个木马动态链接库程序“hra32.dll”和“hra33.dll”,然后将它们插入到木马主体进程“fwpfsp.exe”去运行。

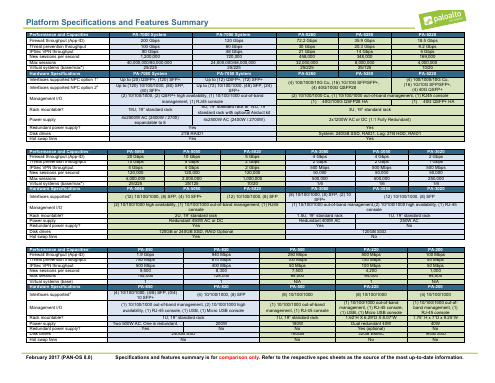

palo-alto-networks-product-summary-specsheet

(1) 10/100/1000 out-of-band management, (2) 10/100/1000 high availability, (1) RJ-45 console, (1) USB, (1) Micro USB console 1U, 19” standard rack Two 500W AC. One is redundant. Yes 240GB SSD No 200W No

Platform Specifications and Features Summary

Performance and Capacities Firewall throughput (App-ID) Threat prevention throughput IPSec VPN throughput 1 New sessions per second CPU Configurations Supported Dedicated Memory (Minimum) Dedicated Disk drive capacity (Min) Supported Environments VMware ESXi 5.1/5.5/6.0 (Standalone) KVM on CentOS/RHEL and Ubuntu Microsoft Hyper-V (Windows 2012 R2 Server) NSX Manager 6.0/6.1/6.2 Citrix Xen Server on SDX 10.1 Amazon AWS Microsoft Azure

2

2

PA-5220 18.5 Gbps 9.2 Gbps 5 Gbps 169,000 4,000,000 10/20 PA-5220 (4) 100/1000/10G Cu, (4) 100/1000/10G Cu, (16) 1G/10G SFP/SFP+, (16) 1G/10G SFP/SFP+, (4) 40G/100G QSFP28 (4) 40G QSFP+ (2) 10/100/1000 Cu, (1) 10/100/1000 out-of-band management, (1) RJ45 console (1) 40G/100G QSFP28 HA (1) 40G QSFP+ HA 3U, 19” standard rack 2x1200W AC or DC (1:1 Fully Redundant) Yes System: 240GB SSD, RAID1. Log: 2TB HDD, RAID1 Yes PA-3060 PA-3050 PA-3020 4 Gbps 4 Gbps 2 Gbps 2 Gbps 2 Gbps 1 Gbps 500 Mbps 500 Mbps 500 Mbps 50,000 50,000 50,000 500,000 500,000 250,000 1/6 1/6 1/6 PA-3060 PA-3050 PA-3020 (8) 10/100/1000, (8) SFP, (2) 10 (12) 10/100/1000, (8) SFP SFP+ (1) 10/100/1000 out-of-band management,(2) 10/100/1000 high availability, (1) RJ-45 console 1.5U, 19” standard rack 1U, 19” standard rack Redundant 400W AC 250W AC Yes No 120GB SSD No PA-500 250 Mbps 100 Mbps 50 Mbps 7,500 64,000 N/A PA-500 (8) 10/100/1000 PA-220 500 Mbps 150 Mbps 100 Mbps 4,200 64,000 1 PA-220 (8) 10/100/1000 (1) 10/100/1000 out-of-band management, (1) RJ-45 console, (1) USB, (1) Micro USB console 1.62”H X 6.29”D X 8.07”W Dual redundant 40W Yes (optional) 32GB EMMC No PA-200 100 Mbps 50 Mbps 50 Mbps 1,000 64,000 N/A PA-200 (4) 10/100/1000 (1) 10/100/1000 out-ofband management, (1) RJ-45 console 1.75” H x 7”D x 9.25”W 40W No 16GB SSD No

rosipsec 标识符

rosipsec 标识符什么是ROSIPSEC?ROSIPSEC,全称为Routing and Remote Access Service IPsec(路由与远程访问服务IPsec),是一种用于在网络层实现数据传输的安全性的协议。

它通过对数据进行加密和验证来保护数据的传输过程,确保数据的机密性、完整性和身份验证。

ROSIPSEC 在保护数据传输过程中非常重要,尤其是在连接不受信任的公共网络或通过互联网连接到远程位置时。

为什么需要ROSIPSEC?随着技术的发展,网络攻击和数据泄露的风险也越来越高。

传统的网络安全措施如防火墙和加密协议不再足够保证数据的安全。

ROSIPSEC 提供了更高级别的数据保护,可以确保数据在传输过程中不被篡改、窃取或伪造。

它还可以阻止未经授权的用户访问网络资源,提供更高级别的身份验证和访问控制。

ROSIPSEC 的优势和功能ROSIPSEC 提供了许多优势和功能,使其成为保护网络传输的理想选择。

下面是ROSIPSEC 的一些主要优势和功能:1. 数据加密:ROSIPSEC 使用加密算法对传输的数据进行加密,以确保数据的机密性。

这意味着即使数据被截获,攻击者也无法读取其内容。

2. 数据完整性:ROSIPSEC 使用哈希算法对传输的数据进行验证,以确保数据在传输过程中没有被篡改。

如果数据被篡改,接收方将发现并拒绝接受这样的数据。

3. 身份验证:ROSIPSEC 可以验证通信双方的身份,确保只有合法用户可以访问网络资源。

这种身份验证可以防止未经授权的用户访问网络,并降低恶意行为的风险。

4. 访问控制:ROSIPSEC 允许管理员使用访问控制列表(ACL)来限制哪些用户可以访问网络资源。

这个功能使得管理员能够更好地管理和保护网络资源。

5. 配置灵活性:ROSIPSEC 具有灵活的配置选项,可以根据组织的需求进行自定义配置。

这使得它非常适合各种网络环境和需求。

6. 兼容性:ROSIPSEC 具有与其他网络安全设备和协议的良好兼容性。

显示一个对话框Laroux病毒该病毒感染WindowsExcel文档

第4章 网络安全技术

4.4 缓冲区溢出

4.4.1 实例——缓冲区溢出及其原理 4.4.2 实例——缓冲区溢出攻击及其防范

中,并利用此信息开始数据的传输。如果源主机一直没有收

到ARP响应数据包,表示ARP查询失败。

例ARP欺骗:

假设一个网络环境中,网内有三台主机,分别为主机A、B、C。主机详 细信息如下描述:

A的地址为:IP:192.168.10.1 MAC: AA-AA-AA-AA-AA-AA B的地址为:IP:192.168.10.2 MAC: BB-BB-BB-BB-BB-BB C的地址为:IP:192.168.10.3 MAC: CC-CC-CC-CC-CC-CC 正常情况下A和C之间进行通讯,但是此时B向A发送一个自己伪造的 ARP应答,而这个应答中的数据为发送方IP地址是192.168.10.3(C的 IP地址),MAC地址是BB-BB-BB-BB-BB-BB(C的MAC地址本来应 该是CC-CC-CC-CC-CC-CC,这里被伪造了)。当A接收到B伪造的 ARP应答,就会更新本地的ARP缓存(A被欺骗了),这时B就伪装成 C了。同时,B同样向C发送一个ARP应答,应答包中发送方IP地址四 192.168.10.1(A的IP地址),MAC地址是BB-BB-BB-BB-BB-BB(A 的MAC地址本来应该是AA-AA-AA-AA-AA-AA),当C收到B伪造的 ARP应答,也会更新本地ARP缓存(C也被欺骗了),这时B就伪装成 了A。这样主机A和C都被主机B欺骗,A和C之间通讯的数据都经过了B。 主机B完全可以知道他们之间说的什么:)。这就是典型的ARP欺骗过 程。

我是如何发现CCProxy远程溢出漏洞的

我是如何发现CCProxy远程溢出漏洞的CCProxy是一个国产的支持HTTP、FTP、Gopher、SOCKS4/5、Telnet、Secure(HTTPS)、News(NNTP)、RTSP、MMS等代理协议的代理服务器软件。

因为其简单易用、界面友好,非常适合在对流量要求不高的网络环境中使用,所以在国内有很多初级的网管喜欢用这个软件,有时候我在公司上网也要用它做代理。

前些日子我测试发现CCProxy 6.0版本存在多处缓冲区溢出漏洞,可以导致攻击者远程执行任意代码。

TIPS:什么是Gopher、RTSP、MMS?Gopher是Internet上一个非常有名的信息查找系统,它将Internet上的文件组织成某种索引,很方便地将用户从Internet的一处带到另一处。

允许用户使用层叠结构的菜单与文件,以发现和检索信息,它拥有世界上最大、最神奇的编目。

RTSP是Real Tranfer Stream Protocol的缩写,翻译为实时传输流协议,用来传输网络上的流媒体文件,如RM电影文件等,它的下载方法请看后文《悄悄下载流媒体》。

MMS是Multimedia Messaging Service的缩写,中文译为多媒体信息服务,它最大的特色就是支持多媒体功能,可以在GPRS、CDMA 1X的支持下,以WAP无线应用协议为载体传送视频短片、图片、声音和文字,彩信就算MMS协议中的一种。

漏洞发现过程其实发现这个漏洞是很偶然的,当时在考虑公司产品的黑盒测试方案的时候,我想使用模板+测试用例的方式来进行网络部分的边界测试。

这是比较传统的黑盒测试方法,其核心内容就是把网络协议包分块,然后制定出对各个块的测试策略,最后按照策略对所有块逐步进行测试。

这种测试方法的好处在于可以有效的控制测试进度,以及可以比较详细地测试一个网络协议的所有部分,而且在测试过程中还可以不断地加入新的测试用例,以完善测试计划。

测试程序的编写则可以使用脚本语言或C来完成。

让本本远离“劫持”之忧

当用户在使用本本时,有时可能遇到一些奇怪的现象,例如启动某些软件时,出现无法运行的故障;访问某个网站时,却莫名其妙地进入一些杂乱的站点;试图访问网络时,却出现无法浏览网站的问题等。

这些看起来颇为怪异的现象,说明本本很可能遭到了“劫持”,让本本无法正常地为您提供服务。

这就要求我们根据实际情况,采取对应的修复操作,拯救被“劫持”的本本。

让本本避开DNS劫持对于DNS劫持来说,指的是当本本用户浏览网页时,其请求信息被恶意劫持,导致用户很容易误入不法网站。

使用DNSCrypt Proxy这款软件,可以对传输的数据进行加密处理,让DNS干扰者无法分析和掌握传输的数据类型。

在该软件主界面的“网卡”面板中选择您所使用的网卡,在“设置”面板(图1)中的“选择DNS服务商”列表中选择一个DNS服务提供者,在其下可以看到与之关联的DNS服务器地址和名称,以及使用的公钥信息。

点击“安装”按钮,激活该DNS加密服务。

在Windows中打开“网络和共享中心”项,在弹出窗口左侧选择“更改适配器”项,在打开的窗口中选择“本地连接”项,在其属性窗口中双击“Internet 协议版本4”项,将“首选的DNS服务器”设置为“127.0.0.1”。

当然,如果选择的DNS提供者无法使用的话,可以在DNSCrypt Proxy界面的“设置”面板中点击“停止”按钮,选择新的DNS提供者,之后点击“启用”按钮即可。

当使用浏览器访问网站时,会发现域名解析的成功率大大提高。

即使遇到DNS劫持,也可以轻松避开其干扰。

此外,也可以使用DNSCrypt这款工具,对传输的DNS数据进行加密处理。

其使用方法极为简单,在其主界面(图2)中勾选“DNSCrypt”项,激活DNS数据加密传输功能。

如果您采用的是无线上网方式,最好勾选“DNSCrypt-over-HTTPS”项。

点击“apply settings”按钮,保存配置信息。

在“DNSCrypt Services”栏中拖动滑块,激活DNSCrypt Service服务。