802.1x配置命令

关于设置有线802.1X客户端的方法

关于设置有线802.1X客户端的方法

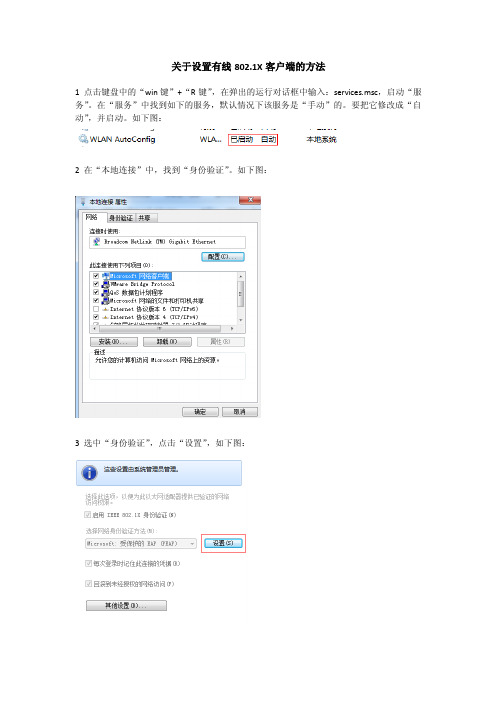

1 点击键盘中的“win键”+“R键”,在弹出的运行对话框中输入:services.msc,启动“服务”。

在“服务”中找到如下的服务,默认情况下该服务是“手动”的。

要把它修改成“自动”,并启动。

如下图:

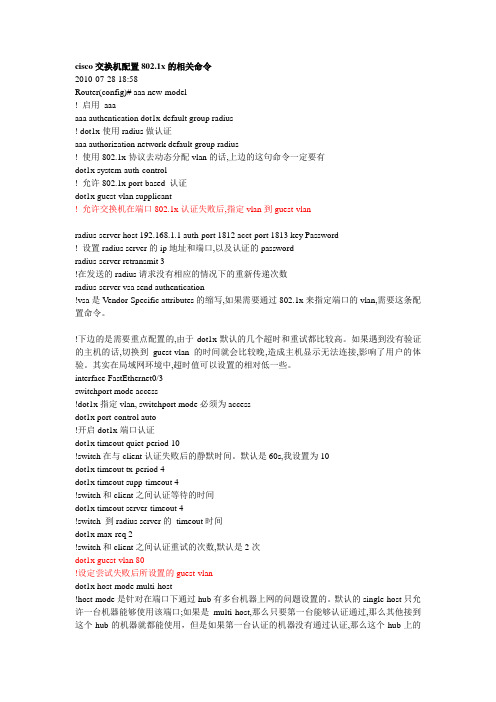

2 在“本地连接”中,找到“身份验证”。

如下图:

3 选中“身份验证”,点击“设置”,如下图:

4 把“验证服务器证书”的钩钩去掉,如下图:

5 确定后,回到第三步,点击“其他设置”,如下图:

6 选择身份验证的模式是:用户和计算机身份验证。

如下图:

至此,802.1X有线客户端设置完毕。

请各位安装系统的时候一定要注意。

谢谢。

cisco交换机配置802.1x的相关命令

cisco交换机配置802.1x的相关命令2010-07-28 18:58Router(config)# aaa new-model! 启用aaaaaa authentication dot1x default group radius! dot1x使用radius做认证aaa authorization network default group radius! 使用802.1x协议去动态分配vlan的话,上边的这句命令一定要有dot1x system-auth-control! 允许802.1x port-based 认证dot1x guest-vlan supplicant! 允许交换机在端口802.1x认证失败后,指定vlan到guest-vlanradius-server host 192.168.1.1 auth-port 1812 acct-port 1813 key Password! 设置radius server的ip地址和端口,以及认证的passwordradius-server retransmit 3!在发送的radius请求没有相应的情况下的重新传递次数radius-server vsa send authentication!vsa是Vendor-Specific attributes的缩写,如果需要通过802.1x来指定端口的vlan,需要这条配置命令。

!下边的是需要重点配置的,由于dot1x默认的几个超时和重试都比较高。

如果遇到没有验证的主机的话,切换到guest-vlan的时间就会比较晚,造成主机显示无法连接,影响了用户的体验。

其实在局域网环境中,超时值可以设置的相对低一些。

interface FastEthernet0/3switchport mode access!dot1x指定vlan, switchport mode必须为accessdot1x port-control auto!开启dot1x端口认证dot1x timeout quiet-period 10!switch在与client认证失败后的静默时间。

锐捷802.1x交换机的配置

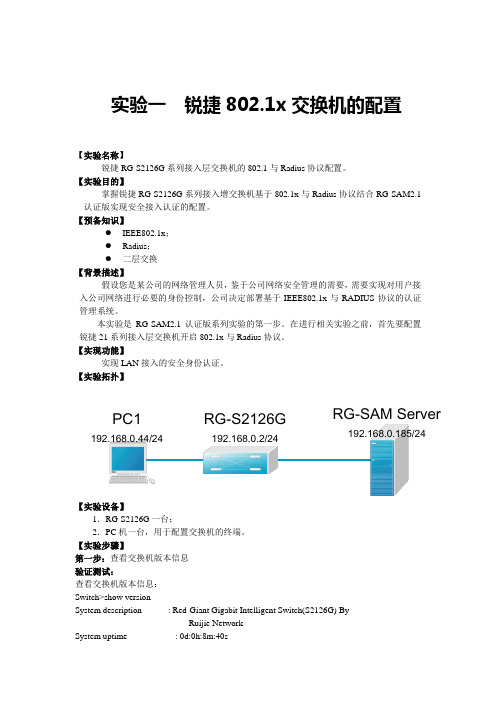

实验一 锐捷802.1x 交换机的配置【实验名称】锐捷RG-S2126G 系列接入层交换机的802.1与Radius 协议配置。

【实验目的】掌握锐捷RG-S2126G 系列接入增交换机基于802.1x 与Radius 协议结合RG-SAM2.1认证版实现安全接入认证的配置。

【预备知识】● IEEE802.1x ;● Radius ;● 二层交换【背景描述】假设您是某公司的网络管理人员,鉴于公司网络安全管理的需要,需要实现对用户接入公司网络进行必要的身份控制,公司决定部署基于IEEE802.1x 与RADIUS 协议的认证管理系统。

本实验是RG-SAM2.1认证版系列实验的第一步。

在进行相关实验之前,首先要配置锐捷21系列接入层交换机开启802.1x 与Radius 协议。

【实现功能】实现LAN 接入的安全身份认证。

【实验拓扑】【实验设备】1.RG-S2126G 一台;2.PC 机一台,用于配置交换机的终端。

【实验步骤】第一步:查看交换机版本信息验证测试:查看交换机版本信息:Switch>show versionSystem description : Red-Giant Gigabit Intelligent Switch(S2126G) By Ruijie NetworkSystem uptime : 0d:0h:8m:40sRG-S2126G 192.168.0.2/24 RG-SAM Server 192.168.0.185/24PC1192.168.0.44/24System hardware version : 3.3System software version : 1.5(1) Build Mar 3 2005 TempSystem BOOT version : RG-S2126G-BOOT 03-02-02System CTRL version : RG-S2126G-CTRL 03-05-02Running Switching Image : Layer2Switch>第二步:初始化交换机配置所有的交换机在开始进行配置前,必需先进行初始化,清除原有的一切配置,命令如下:Switch>Switch>enableSwitch#delete flash:config.text !删除配置(在实验室实验时请实验指导老师清除相关配置)Switch#reload…..Switch#configure terminal !进入配置层Switch(config)#验证测试:使用命令show running-config命令查看配置信息,删除原始配置信息后该命令的打印结果如下:Switch#show running-configBuilding configuration...Current configuration : 318 bytes!version 1.0!hostname Switchvlan 1!endSwitch#第三步:Switch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#ip default-gateway 192.168.0.1 设置交换机默认网关,实现跨网段管理交换机Switch(config)#interface vlan 1Switch(config-if)#ip address 192.168.0.2 255.255.255.0Switch(config)#exitSwitch(config)#enable secret level 1 5 starSwitch(config)#enable secret level 15 5 starSwitch(config)#radius-server host 192.168.0.185 auth-port 1812指定RADIUS服务器的地址及UDP认证端口Switch(config)#aaa accounting server 192.168.0.185 指定记账服务器的地址Switch(config)#aaa accounting acc-port 1813 指定记账服务器的UDP端口Switch(config)#aaa authentication dot1x 开启AAA功能中的802.1x认证功能Switch(config)#aaa accounting 开启AAA功能中的记账功能Switch(config)#radius-server key star 设置RADIUS服务器认证字Switch(config)#snmp-server community public rw为通过简单网络管理协议访问交换机设置认证名(public为缺省认证名)并分配读写权限Switch(config)#interface fastEthernet 0/4实验中将在4号接口启动802.1x的认证Switch(config-if)#dot1x port-control auto 设置该接口参与802.1x认证Switch(config-if)#exitSwitch(config)#exitSwitch#writeBuilding configuration...[OK]Switch#验证测试:将两台PC(使用192.168.0.0/24网段的地址,实验中客户端PC使用地址192.168.0.44/24,服务器使用地址192.168.0.185/24)连接到交换机除4号端口外的其他任意两个端口上,在任何一个PC上进行连通性测试(ping)。

802.1 x 认证实验参考配置

802.1 x 认证配置交换机上的用户到CAMS上来认证和计费,通常需要进行以下一些配置:1、配置VLAN和VLAN虚接口[S3526E]vlan 2[S3526E-vlan2]port ethernet 0/24[S3526E]interface vlan 2[S3526E-Vlan-interface2]ip address 10.110.81.30 255.255.255.0[S3526E]interface vlan 1[S3526E-Vlan-interface1]ip address 10.110.82.1 255.255.255.0[S3526E-Vlan-interface1]ip address 10.110.83.1 255.255.255.0 sub2、配置RADIUS方案[S3526E]radius scheme cams[S3526E-radius-cams]primary authentication 10.110.81.90 1812[S3526E-radius-cams]primary accounting 10.110.81.90 1813[S3526E-radius-cams]server-type huawei[S3526E-radius-cams]key authentication expert[S3526E-radius-cams]key accounting expert[S3526E-radius-cams]user-name-format without-domain[S3526E-radius-cams]data-flow-format data byte packet one-packet3、配置域名和缺省域名[S3526E]domain cams[S3526E-isp-cams]radius-scheme cams[S3526E-isp-cams]access-limit disable[S3526E-isp-cams]state active[S3526E-isp-cams]idle-cut disable[S3526E]domain default enable cams4、启动和设置802.1X认证[S3526E]dot1x[S3526E]interface Ethernet 0/2[S3526E-Ethernet0/2]dot1x[S3526E-Ethernet0/2]dot1x port-method macbased配置MA上的用户到CAMS上来认证和计费,通常需要进行以下一些配置:1、配置认证、计费方案[MA5200E]aaa[MA5200E-aaa]authentication-scheme cams[MA5200E-aaa-authen-cams]authentication-mode radius[MA5200E-aaa]accounting-scheme cams[MA5200E-aaa-accounting-cams]accounting-mode radius[MA5200E-aaa-accounting-cams]accounting realtime 3[MA5200E-aaa-accounting-cams]accounting interim-fail online[MA5200E-aaa-accounting-cams]accounting start-fail offline2、配置RADIUS服务器[MA5200E]radius-server group cams[MA5200E-radius-cams]radius-server authentication 10.110.81.90 1812 [MA5200E-radius-cams]radius-server accounting 10.110.81.90 1813[MA5200E-radius-cams]radius-server key expert[MA5200E-radius-cams]radius-server type portal[MA5200E-radius-cams]undo radius-server user-name domain-included [MA5200E-radius-cams]radius-server traffic-unit byte3、配置域名和缺省域名[MA5200E]aaa[MA5200E-aaa]domain cams[MA5200E-aaa-domain-cams]authentication-scheme cams[MA5200E-aaa-domain-cams]accounting-scheme cams[MA5200E-aaa-domain-cams]radius-server group cams[MA5200E-aaa-domain-cams]eap-sim-parameter[MA5200E-aaa-domain-cams]eap-end chap[MA5200E-aaa-domain-cams]ip-pool first cams[MA5200E]aaa[MA5200E-aaa]domain default[MA5200E-aaa-domain-default]authentication-scheme defaut0[MA5200E-aaa-domain- default]accounting-scheme default0[MA5200E-aaa-domain- default] web-authentication-server10.110.81.90 [MA5200E-aaa-domain- default] web-authentication-server urlhttp://10.110.81.90/portal[MA5200E-aaa-domain- default]ucl-group 1[MA5200E-aaa-domain- default]ip-pool first default4、配置上行端口[MA5200E]interface Ethernet 24[MA5200E-Ethernet24]negotiation auto[MA5200E]interface Ethernet 24.0[MA5200E-Ethernet24.0]ip address 10.110.81.12 255.255.255.0[MA5200E]portvlan ethernet 24 0[MA5200E-ethernet-24-vlan0-0]access-type interface5、配置接入端口[MA5200E]portvlan ethernet 2 0 4095[MA5200E-ethernet-2-vlan0-4094]access-typelayer2-subscriber[MA5200E-ethernet-2-vlan0-4094]authentication-method web[MA5200E-ethernet-2-vlan0-4094]default-domainpre-authentication default[MA5200E-ethernet-2-vlan0-4094]default-domainauthentication cams如果是采用Portal方式认证,还需要进行如下配置:6、配置Portal认证[MA5200E]web-auth-server version v2[MA5200E]web-auth-server 10.110.81.90 key expert[MA5200E-aaa-domain- default] web-authentication-server10.110.81.90[MA5200E-aaa-domain- default] web-authentication-serverurl http://10.110.81.90/portal7、配置ACL[MA5200E]acl number 101[MA5200E-acl-adv-101]rule net-user permit ip destination 1source 10.110.81.90 0 [MA5200E-acl-adv-101]rule user-net permit ipdestination 10.110.81.90 0 source 1 [MA5200E-acl-adv-101]rule user-net deny ip source 1[MA5200E]access-group 101。

最新802.1x详解及配置

802.1x详解及配置03-802.1x配置目录1 802.1X配置1.1 802.1X简介1.1.1 802.1X的体系结构1.1.2 802.1X的认证方式1.1.3 802.1X的基本概念1.1.4 EAPOL消息的封装1.1.5 EAP属性的封装1.1.6 802.1X的认证触发方式1.1.7 802.1X的认证过程1.1.8 802.1X的接入控制方式1.1.9 802.1X的定时器1.1.10 和802.1X配合使用的特性1.2 802.1X配置任务简介1.3 802.1X基本配置1.3.1 配置准备1.3.2 配置全局802.1X1.3.3 配置端口的802.1X1.4 开启在线用户握手功能1.5 配置代理检测功能1.6 开启组播触发功能1.7 配置端口的强制认证域1.8 配置静默定时器功能1.9 配置重认证功能1.10 配置Guest VLAN1.10.1 配置准备1.10.2 配置Guest VLAN1.11 配置Auth-Fail VLAN1.11.1 配置准备1.11.2 配置Auth-Fail VLAN1.12 802.1X显示和维护1.13 802.1X典型配置举例(WX系列无线控制产品适用)1.14 下发ACL典型配置举例(WX系列无线控制产品适用)●本手册中标有“请以设备实际情况为准”的特性描述,表示WX系列无线控制产品的各型号对于此特性的支持情况不同,具体差异请参见“特性差异化列表”的“特性支持情况”章节。

●无线控制产品支持的接口类型和编号与设备的实际情况相关,实际使用中请根据具体设备的接口类型和编号进行配置。

1802.1X配置1.1 802.1X简介IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802.1X协议。

后来,802.1X 协议作为局域网端口的一个普通接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1X协议是一种基于端口的网络接入控制协议(port based network access control protocol)。

AD+802.1X+RADIUS认证配置手册.doc

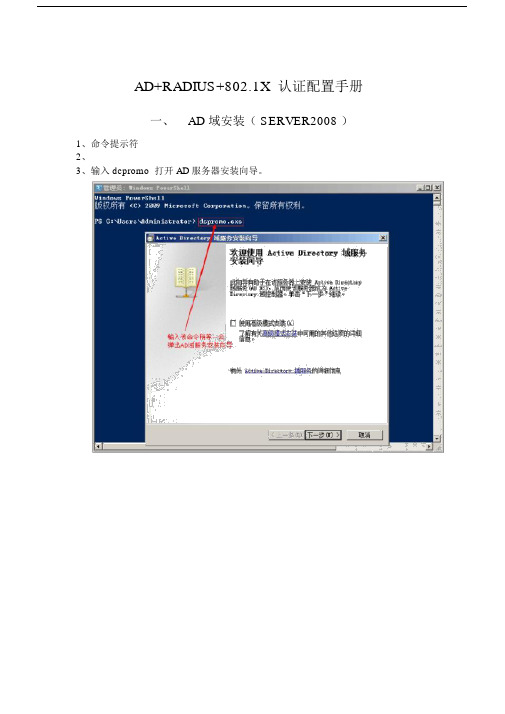

AD+RADIUS+802.1X 认证配置手册一、AD 域安装( SERVER2008 )1、命令提示符2、3、输入 dcpromo 打开 AD服务器安装向导。

会弹出如下错误:然后一路下一步,中途会检查DNS设置大约 5 分钟左右然后重启一路下一步直到安装至此证书服务安装完成,然后给这台服务器申请证书,如下二、RADIUS 安装与配置三、802.1x 配置1.2960 交换机配置交换机全局配置:Switch(config)#aaa new-model //开启AAA认证Switch(config)#aaa authentication dot1x default group radius //dot1x采用radius认证Switch(config)# radius-server host 192.168.6.200 auth-port 1812 acct-port 1813 key123456 //指定 radius 服务器的 IP 地址、端口号及与 radius 服务器通讯的密钥为 123456 配置radius 服务器时需要用到此密钥Switch(config)#dot1x system-auth-control// 全局启用dot1x 认证交换机接口配置:Switch(config)#interface FastEthernet0/1 Switch(config-if)#switchport mode access才支持 802.1x // 进入 1 号接口// 指定接口为access类型,只有此模式下的端口Switch(config-if)#authentication port-control auto //接口启用dot1x认证,并指定接口认证控制模式为自动Switch(config-if)#dot1x pae authenticator// 设定这个接口为用户输入用户密码的窗口,并负责将用户输入的用户密码传给802.1x 认证接口(即弹出提示radius 服务器进行认证)Switch(config-if)#spanning-tree portfast // 加快认证的速度,可选Switch(config-if)#authentication host-mode multi-auth //指定该接口的认证模式为多用户认证(即该接口下接交换机时要启用这个模式,可选)Switch(config-if)#authentication violation protect // 当身份验证失败时将此端口至于受保护的模式(可选)Switch(config)#interface vlan 1 //进入vlan1虚拟接口Switch(config-if)#ip address 192.168.6.200 255.255.255.0 //配置交换机的管理地址(即和radius 服务器通讯的 IP 地址)此地址在配置 radius 服务器时要用到2.华为 5600 交换机配置全局配置:[Quidway]dot1x // 全局开启 dot1x 认证[Quidway] dot1x authentication-method eap md5-challenge // 指定 dot1x 采用的认证方法[Quidway]radius scheme 802.1x // 定义 radius 认证服务器802.1x 的相关属性[Quidway-radius-802.1x]server-type standard // 定义 radius 服务采用标准形式[Quidway-radius-802.1x] primary authentication 192.168.6.200 // 指定认证服务器的地址[Quidway-radius-802.1x] key authentication 123456 // 指定认证与认证服务器通讯的密钥[Quidway-radius-802.1x]user-name-format without-domain // 定义登陆用户名的格式[Quidway]domain 802.1x // 定义 802.1x 域的相关属性[Quidway-isp-802.1x]scheme radius-scheme 802.1x // 应用上面定于的radius 服务器 802.1x [Quidway-isp-802.1x]accounting optional // 设置审计为可选[Quidway]domain default enable 802.1x // 设定默认域采用 802.1x 域接口配置:[Quidway]interface g 1/0/12 // 进入 12 号接口[Quidway-GigabitEthernet1/0/12]port link-type access // 指定端口模式为access [Quidway-GigabitEthernet1/0/12]dot1x // 开启 dot1x 认证[Quidway-GigabitEthernet1/0/12]dot1x port-control auto // 端口控制采用自动模式[Quidway-GigabitEthernet1/0/12]dot1x port-method macbased// 采用基于 mac 地址的认证四、PC 机配置( win7 )重启在 PC重启的过程中进入AD 域服务器,将刚刚加入域的计算机与之前创建好的用户 test 绑定,意思是只有 test 用户可以登录刚刚加入域的计算机。

802.1x接入配置指南

802.1x 接入配置指南一、Cisco 交换机的802.1x 接入配置采用CISCO 3560G 作为802.1x 接入设备,以EAP-MD5认证业务为例,IEEE 802.1x 认证配置。

组网:配置:Step 1 Enter Global configuration mode(进入全局模式)Switch>enablePassword: ciscoSwitch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#Step 2 Enable AAA(启用AAA)Switch(config)#aaa new-modelStep 3 Create IEEE 802.1x Authenticatin Method List(创建802.1x 认证方法列表)Switch(config)#aaa authentication dot1x default group radiusStep 4 Enable IEEE 802.1x authentication globally in the Switch (启用全局802.1x 认证)Switch(config)#dot1x system-auth-controlStep 5 (Optional) Configure the switch to use user-RADIUS authorization for all network-related service requests, such as per-user ACLs or VLAN assignment (创建授权网络列表)Switch(config)#aaa authorization network default group radiusStep 6 (Optional) Specify the IP address of the RADIUS server (配置radius 服务器信息包括配置配置radius 认证与计费共享密钥secospace )Switch(config)#radius-server host 172.18.100.236 auth-port 1812 acct-port 1813 keysecospaceStep 7 Enter interface configuration mode(进入接口配置模式,启用802.1x 接入功能) Switch(config)#interface gigabitEthernet 0/1Cisco 3560G 终端/* Set the port to access mode only if you configured the RADIUS server in Step 6 and Step 7 */Switch(config-if)#switchport mode access/* Enable IEEE 802.1x authentication on the port */Switch(config-if)#dot1x port-control autoStep 8 Return to privileged EXEC mode (返回特权模式)Switch(config-if)#endStep 9 V erify your entries(验证802.1x配置)Switch#show dot1xStep 10 (Optional) Save your entries in the configuration file (保存配置文件)Switch#copy running-config startup-configTo display IEEE 802.1x statistics for all ports (查看所有端口状态)Swtch#show dot1x all [details | statistics | summary]To display IEEE 802.1x statistics for a specific port(查看指定端口状态)Swtch#show dot1x interface <interface-id> [statistics | details][上行接口与Access口对接]!interface GigabitEthernet0/23switchport access vlan 10switchport mode accessspanning-tree portfast![上行接口与Trunk口对接]!interface GigabitEthernet0/24switchport trunk encapsulation dot1qswitchport mode trunk![终端接入端口配置]!interface GigabitEthernet0/1switchport access vlan 110switchport mode accessdot1x pae authenticatordot1x port-control autodot1x guest-vlan 200spanning-tree portfast![vlan 接口配置]!Vlan 10Name SecTSM!Vlan 110Name LocalArea!Vlan 120Name Island!Vlan 130Name WorkArea!Vlan 200Name CasualWard!interface Vlan10ip address 172.18.10.73 255.255.255.0!二、华为交换机的802.1x 接入配置采用Quidway S3900作为802.1x 接入设备,以EAP-MD5认证业务为例,IEEE 802.1x 认证配置。

H3C-802.1X配置

目录1 802.1x配置1.1 802.1x简介1.1.1 802.1x的体系结构1.1.2 802.1x的基本概念1.1.3 EAPOL消息的封装1.1.4 EAP属性的封装1.1.5 802.1x的认证触发方式1.1.6 802.1x的认证过程1.1.7 802.1x的定时器1.1.8 802.1x在设备中的实现1.1.9 和802.1x配合使用的特性1.2 配置802.1x1.2.1 配置准备1.2.2 配置全局802.1x1.2.3 配置端口的802.1x1.3 配置802.1x的Guest VLAN1.3.1 配置准备1.3.2 配置Guest VLAN1.4 802.1x显示和维护1.5 802.1x典型配置举例1.6 Guest VLAN、VLAN下发典型配置举例1 802.1x配置1.1 802.1x简介IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802.1x协议。

后来,802.1x协议作为局域网端口的一个普通接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1x协议是一种基于端口的网络接入控制协议(port based network access control protocol)。

“基于端口的网络接入控制”是指在局域网接入设备的端口这一级对所接入的用户设备进行认证和控制。

连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源。

1.1.1 802.1x的体系结构802.1x系统为典型的Client/Server结构,如图1-1所示,包括三个实体:客户端(Client)、设备端(Device)和认证服务器(Server)。

图1-1 802.1x认证系统的体系结构●客户端是位于局域网段一端的一个实体,由该链路另一端的设备端对其进行认证。

客户端一般为一个用户终端设备,用户可以通过启动客户端软件发起802.1x认证。

Cisco802.1x准入控制配置指南

Cisco802.1x准⼊控制配置指南Cisco 802.1x 准⼊控制配置指南802.1x简介:802.1x协议起源于802.11协议,802.11是IEEE的⽆线局域⽹协议,制订802.1x协议的初衷是为了解决⽆线局域⽹⽤户的接⼊认证问题。

IEEE802 LAN协议定义的局域⽹并不提供接⼊认证,只要⽤户能接⼊局域⽹控制设备(如LAN Switch),就可以访问局域⽹中的设备或资源。

这在早期企业⽹有线LAN应⽤环境下并不存在明显的安全隐患。

随着移动办公及驻地⽹运营等应⽤的⼤规模发展,服务提供者需要对⽤户的接⼊进⾏控制和配置。

尤其是WLAN的应⽤和LAN 接⼊在电信⽹上⼤规模开展,有必要对端⼝加以控制以实现⽤户级的接⼊控制,802.lx就是IEEE为了解决基于端⼝的接⼊控制(Port-Based Network Access Contro1)⽽定义的⼀个标准。

⼆、802.1x认证体系802.1x是⼀种基于端⼝的认证协议,是⼀种对⽤户进⾏认证的⽅法和策略。

端⼝可以是⼀个物理端⼝,也可以是⼀个逻辑端⼝(如VLAN)。

对于⽆线局域⽹来说,⼀个端⼝就是⼀个信道。

802.1x认证的最终⽬的就是确定⼀个端⼝是否可⽤。

对于⼀个端⼝,如果认证成功那么就“打开”这个端⼝,允许所有的报⽂通过;如果认证不成功就使这个端⼝保持“关闭”,即只允许802.1x 的认证协议报⽂通过。

实验所需要的⽤到设备:认证设备:cisco 3550 交换机⼀台认证服务器:Cisco ACS 4.0认证客户端环境:Windows xp sp3实验拓扑:实验拓扑简单描述:在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:172.16.0.103,认证客户端为⼀台windows xp ,当接⼊到3550交换机上实施802.1X认证,只有认证通过之后⽅可以进⼊⽹络,获得IP地址。

实验⽬的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握 cisco ACS的调试,以及如何在windows xp 启⽤认证,如何在cisco 三层交换机上配置DHCP等。

802.1X 使用配置手册

802.1x简介:802.1x协议起源于802.11协议,802.11是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802 LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LAN Switch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Contro1)而定义的一个标准。

二、802.1x认证体系802.1x是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

802.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

实验所需要的用到设备:认证设备:cisco 3550 交换机一台认证服务器:Cisco ACS 4.0认证客户端环境:Windows xp sp3实验拓扑:实验拓扑简单描述:在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:172.16.0.103,认证客户端为一台windows xp ,当接入到3550交换机上实施802.1X认证,只有认证通过之后方可以进入网络,获得IP地址。

实验目的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握 cisco ACS的调试,以及如何在windows xp 启用认证,如何在cisco 三层交换机上配置DHCP等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

示例

下面的命令将启动 dot1x。

Switch(config)#dot1x enable Switch(config)#

1.1.2 dot1x port-control

命令描述

dot1x port-control {auto|force-authorized|force-unauthorized} no dot1x port-control

-I-

第1章 802.1x 配置命令

1.1 802.1x配置命令

802.1x 的配置命令有: dot1x enable dot1x port-control dot1x multiple-hosts dot1x default dot1x max-req dot1x reauth-max dot1x re-authentication dot1x timeout quiet-period dot1x timeout re-authperiod dot1x timeout tx-period dot1x user-permit dot1x authentication method dot1x accounting enable dot1x accounting method dot1x authen-type、dot1x authentication type dot1x guest-vlan dot1x guest-vlan id dot1x forbid multi-network-adapter aaa authentication dot1x debug dot1x error debug dot1x state debug dot1x packet show dot1x

参数

参数

参数说明

-2-

802.1x 配置命令

auto force-authorized force-unauthorized

启用802.1x协议认证方式。 取消802.1x协议认证。 强制设置该端口为不可存取。

802.1x 配置命令 -1-

1.1.1 dot1x enable

802.1x 配置命令

命令描述

dot1x enable no dot1x enable 参数

无缺省无使来自说明使能 802.1x 功能,如果没有使能 802.1x 功能,则在端口下是不能启动 802.1x 功能的, 如果禁止 802.1x 功能则,所有 802.1x 功能的端口将取消掉 802.1x 功能,同时,所有的 802.1x 报文将不会被 CPU 接收,而会象一般的组播报文一样在 VLAN 内转发。 命令模式

802.1x配置命令

目录

目录

第 1 章 802.1x 配置命令 ................................................................................................................................................. 1 1.1 802.1x 配置命令 ................................................................................................................................................. 1 1.1.1 dot1x enable.............................................................................................................................................. 2 1.1.2 dot1x port-control ...................................................................................................................................... 2 1.1.3 dot1x multiple-hosts .................................................................................................................................. 3 1.1.4 dot1x default.............................................................................................................................................. 4 1.1.5 dot1x max-req ........................................................................................................................................... 5 1.1.6 dot1x reauth-max ...................................................................................................................................... 6 1.1.7 dot1x re-authentication.............................................................................................................................. 6 1.1.8 dot1x timeout quiet-period......................................................................................................................... 7 1.1.9 dot1x timeout re-authperiod ...................................................................................................................... 8 1.1.10 dot1x timeout tx-period............................................................................................................................ 8 1.1.11 dot1x user-permit..................................................................................................................................... 9 1.1.12 dot1x authentication method ................................................................................................................. 10 1.1.13 dot1x accounting enable ....................................................................................................................... 11 1.1.14 dot1x accounting method ...................................................................................................................... 12 1.1.15 dot1x authen-type、dot1x authentication type ..................................................................................... 13 1.1.16 dot1x guest-vlan.................................................................................................................................... 14 1.1.17 dot1x guest-vlan id ................................................................................................................................ 14 1.1.18 dot1x forbid multi-network-adapter........................................................................................................ 15 1.1.19 aaa authentication dot1x ....................................................................................................................... 16 1.1.20 debug dot1x error.................................................................................................................................. 17 1.1.21 debug dot1x state.................................................................................................................................. 17 1.1.22 debug dot1x packet............................................................................................................................... 18 1.1.23 show dot1x ............................................................................................................................................ 18