Setup RADIUS Server for 802.1x(OdysseyServer)

802.1x认证客户端使用说明

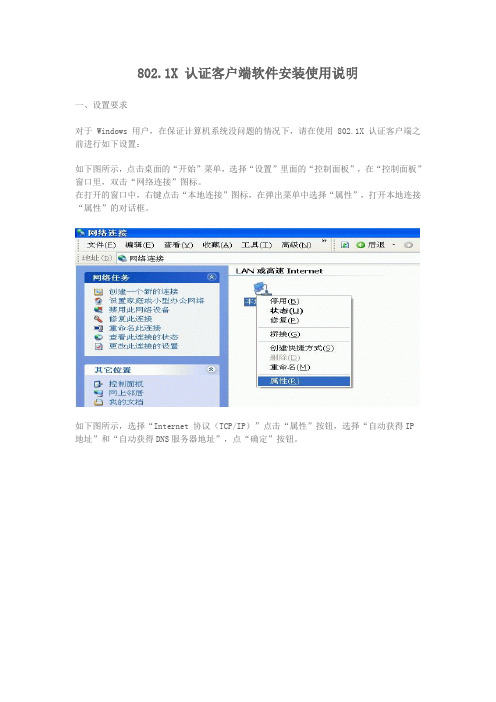

802.1X 认证客户端软件安装使用说明一、设置要求对于 Windows 用户,在保证计算机系统没问题的情况下,请在使用 802.1X 认证客户端之前进行如下设置:如下图所示,点击桌面的“开始”菜单,选择“设置”里面的“控制面板”,在“控制面板”窗口里,双击“网络连接”图标。

在打开的窗口中,右键点击“本地连接”图标,在弹出菜单中选择“属性”,打开本地连接“属性”的对话框。

如下图所示,选择“Internet 协议(TCP/IP)”点击“属性”按钮,选择“自动获得IP地址”和“自动获得DNS服务器地址”,点“确定”按钮。

二、客户端安装执行桌面“”,启动安装程序,如下图所示:在安装过程中,若出现“Mircrosoft Visual C++2005”则属于正常需求安装,如下图所示:注意:若用户系统装有诺顿、瑞星、360等杀毒软件或者防火墙,在安装本软件过程中,会提示用户是否允许继续安装等提示信息,则用户必须点允许安装,否则安装失败,用户不能正常认证上网。

认证客户端软件安装完成时,则显示如下图所示:可以选择“是”立即重新启动计算机或者“否”稍后重新启动计算机,点击“完成”。

三、连接网络认证双击“INode智能客户端”,如下图所示:选中“1x预设连接”按钮,点击“连接”按钮,如下图所示:然后点击1x预设连接的“属性”,打开属性对话框,若多网卡,则选择上网所用的网卡,点击“确定”,如下图所示:用户名填写的格式如下图说明:注意:技术中心的域为:tech // 公共教学的域为:teach // 宿舍的域为:dorm // 食堂的域为:mess // 机房的域为:jifang // 辅导员的域为:coach1.部门在技术中心楼的人员,用户名:自己的教工号后6位@tech2.部门在公共教学楼的人员,用户名:自己的教工号后6位@teach3.部门在食堂楼的人员,用户名:自己的教工号后6位@mess4.辅导员的用户名:自己的教工号后6位@coach5.宿舍学生的用户名:学生号@dorm举例:若部门在技术中心楼里的人员,教工号是test,则技术中心规定的域为tech,如下图所示:点击“连接”按钮,则显示连接认证信息的内容,显示连接成功,如下图所示:四、密码修改选中“1x预设按钮”,点击“操作”,选择“在线修改密码”,如下图所示:按提示输入密码信息,然后点击“确定”,显示用户密码修改成功,则如下图所示:五、断开网络认证选中“1x预设连接”,点击“断开”按钮,如上图所示,认证信息显示连接已经断开。

RG-S21交换机 802.1x认证配置方法

S21交换机 802.1x认证配置方法锐捷网络远程技术支持中心技术热线:4008-111-000福建星网锐捷网络有限公司802.1x 的配置注意事项1)只有支持802.1x 的产品,才能进行以下设置。

2)802.1x 既可以在二层下又可以在三层下的设备运行。

3)要先设置认证服务器的IP 地址,才能打开1X 认证。

4)打开端口安全的端口不允许打开1X 认证。

5)Aggregate Port 不允许打开1X 认证。

802.1x 的默认配置下表列出 802.1x 的一些缺省值认证Authentication 关闭DISABLE 记帐Accounting 关闭DISABLE 认证服务器(Radius Server)*服务器IP 地址(ServerIp) *认证UDP 端口*密码(Key) *无缺省值*1812*无缺省值记帐服务器(Accounting Server) *记帐服务器IP 地址*记帐UDP 端口*无缺省值1813所有端口的类型非受控端口(所有端口均无须认证便可直接通讯定时重认证re-authentication 打开定时重认证周期reauth_period 3600 秒认证失败后允许再次认证的间隔 5重传时间间隔30 秒最大重传次数 2 次客户端超时时间30 秒,在该段时间内没有收到客户端的响应便认为这次通讯失败服务器超时时间30 秒,在该段时间内没有收到服务器的回应,便认为这次通讯失败某端口下可认证主机列表无缺省值福建星网锐捷网络有限公司设置802.1X 认证的开关当打开802.1x 认证时,交换机会主动要求受控端口上的主机进行认证,认证不过的主机不允许访问网络。

例:设置Server Ip 为192.1.1.1、认证Udp 端口为600、以明文方式设置约定密码:Switch#configure terminalSwitch(config)#radius-server host 192.1.1.1Switch(config)#radius-server auth-port 600Switch(config)#radius-server key MsdadShaAdasdj878dajL6g6ga Switch(config)#end打开/关闭一个端口的认证在802.1x 打开的情形下,打开一个端口的认证,则该端口成为受控口,连接在该端口下的用户要通过认证才能访问网络,然而,在非受控端口下的用户可以直接访问网络。

ISE实现802.1XMABWebAuth配置指南

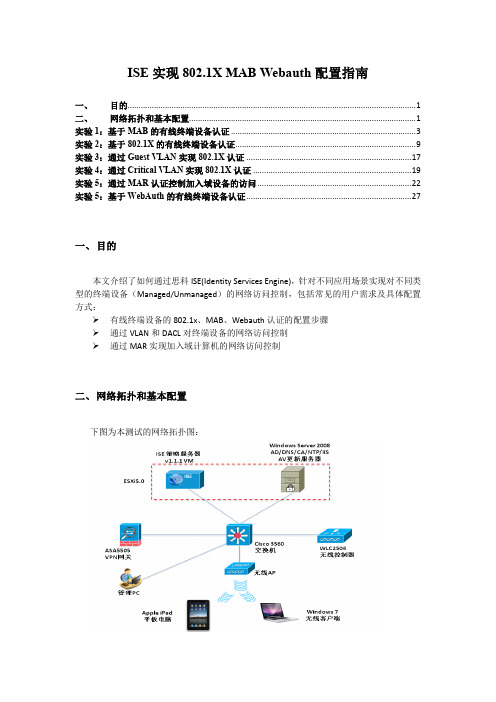

ISE实现802.1X MAB Webauth配置指南一、目的 (1)二、网络拓扑和基本配置 (1)实验1:基于MAB的有线终端设备认证 (3)实验2:基于802.1X的有线终端设备认证 (9)实验3:通过Guest VLAN实现802.1X认证 (17)实验4:通过Critical VLAN实现802.1X认证 (19)实验5:通过MAR认证控制加入域设备的访问 (22)实验5:基于WebAuth的有线终端设备认证 (27)一、目的本文介绍了如何通过思科ISE(Identity Services Engine),针对不同应用场景实现对不同类型的终端设备(Managed/Unmanaged)的网络访问控制,包括常见的用户需求及具体配置方式:有线终端设备的802.1x、MAB、Webauth认证的配置步骤通过VLAN和DACL对终端设备的网络访问控制通过MAR实现加入域计算机的网络访问控制二、网络拓扑和基本配置下图为本测试的网络拓扑图:1.C3560CG交换机基本配置:在C3560上配置3个Vlan:Vlan 10:10.10.10.0/24,SVI为10.10.10.1,作为其它设备的缺省网关地址,并启用DHCP。

Vlan 20:20.20.20.0/24,SVI为20.20.20.1,并启用DHCP。

Vlan 30:30.30.30.0/24,SVI为30.30.30.1,并启用DHCP。

2、Windows Server 2008基本配置:版本:Windows Server 2008 Enterprise启用NTP服务启用Web服务器3、ISE基本配置:版本:ISE1.1.1.268缺省网关:10.10.10.1DNS服务器:10.10.10.80NTP服务器:10.10.10.80本测试中,采用了Windows Server 2008作为外部认证数据库,因此需要ISE加入windows 2008域中。

802.1X集成Radius认证

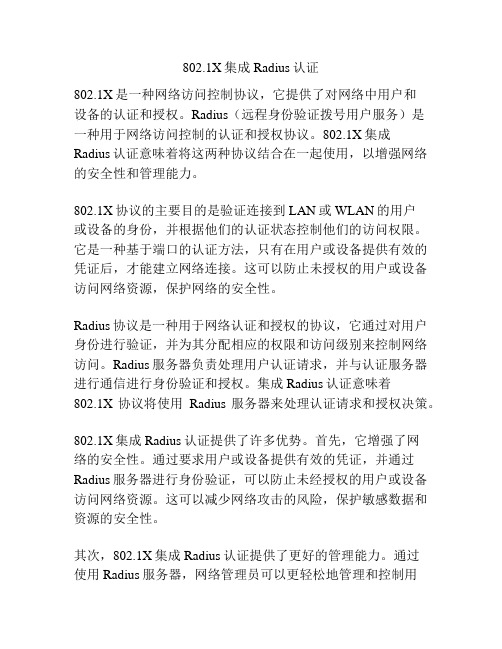

802.1X集成Radius认证802.1X是一种网络访问控制协议,它提供了对网络中用户和设备的认证和授权。

Radius(远程身份验证拨号用户服务)是一种用于网络访问控制的认证和授权协议。

802.1X集成Radius认证意味着将这两种协议结合在一起使用,以增强网络的安全性和管理能力。

802.1X协议的主要目的是验证连接到LAN或WLAN的用户或设备的身份,并根据他们的认证状态控制他们的访问权限。

它是一种基于端口的认证方法,只有在用户或设备提供有效的凭证后,才能建立网络连接。

这可以防止未授权的用户或设备访问网络资源,保护网络的安全性。

Radius协议是一种用于网络认证和授权的协议,它通过对用户身份进行验证,并为其分配相应的权限和访问级别来控制网络访问。

Radius服务器负责处理用户认证请求,并与认证服务器进行通信进行身份验证和授权。

集成Radius认证意味着802.1X协议将使用Radius服务器来处理认证请求和授权决策。

802.1X集成Radius认证提供了许多优势。

首先,它增强了网络的安全性。

通过要求用户或设备提供有效的凭证,并通过Radius服务器进行身份验证,可以防止未经授权的用户或设备访问网络资源。

这可以减少网络攻击的风险,保护敏感数据和资源的安全性。

其次,802.1X集成Radius认证提供了更好的管理能力。

通过使用Radius服务器,网络管理员可以更轻松地管理和控制用户对网络资源的访问。

他们可以根据用户的身份和权限,对其进行精确的访问控制。

此外,管理员还可以跟踪和审计用户的网络活动,以确保他们的行为符合网络策略和合规要求。

另外,802.1X集成Radius认证还可以支持灵活的网络配置和部署。

由于Radius协议的灵活性,网络管理员可以根据实际需求和网络拓扑来配置和部署认证和授权策略。

他们可以定义不同的认证方法、访问权限和策略,并将其应用到不同的网络设备和用户上。

最后,802.1X集成Radius认证还提供了互操作性。

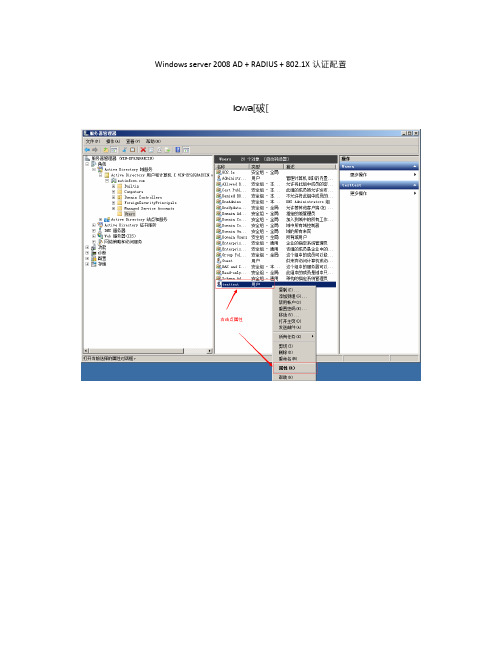

Windows server 2008 AD + RADIUS + 802.1X认证配置

Windows server 2008 AD + RADIUS + 802.1X认证配置Iowa[破[一路下一步直到安装至此证书服务安装完成,然后给这台服务器申请证书,如下一、RADIUS安装与配置二、802.1x配置1.2960交换机配置交换机全局配置:Switch(config)#aaa new-model //开启AAA认证Switch(config)#aaa authentication dot1x default group radius //dot1x采用radius认证Switch(config)# radius-server host 192.168.6.200 auth-port 1812 acct-port 1813 key 123456 //指定radius服务器的IP地址、端口号及与radius服务器通讯的密钥为123456配置radius服务器时需要用到此密钥Switch(config)#dot1x system-auth-control //全局启用dot1x认证交换机接口配置:Switch(config)#interface FastEthernet0/1 //进入1号接口Switch(config-if)#switchport mode access //指定接口为access类型,只有此模式下的端口才支持802.1xSwitch(config-if)#authentication port-control auto //接口启用dot1x认证,并指定接口认证控制模式为自动Switch(config-if)#dot1x pae authenticator //设定这个接口为802.1x认证接口(即弹出提示用户输入用户密码的窗口,并负责将用户输入的用户密码传给radius服务器进行认证)Switch(config-if)#spanning-tree portfast //加快认证的速度,可选Switch(config-if)#authentication host-mode multi-auth //指定该接口的认证模式为多用户认证(即该接口下接交换机时要启用这个模式,可选)Switch(config-if)#authentication violation protect //当身份验证失败时将此端口至于受保护的模式(可选)Switch(config)#interface vlan 1 //进入vlan1虚拟接口Switch(config-if)#ip address 192.168.6.200 255.255.255.0 //配置交换机的管理地址(即和radius服务器通讯的IP地址)此地址在配置radius服务器时要用到2.华为5600交换机配置全局配置:[Quidway]dot1x //全局开启dot1x认证[Quidway] dot1x authentication-method eap md5-challenge //指定dot1x采用的认证方法[Quidway]radius scheme 802.1x //定义radius认证服务器802.1x的相关属性[Quidway-radius-802.1x]server-type standard //定义radius服务采用标准形式[Quidway-radius-802.1x] primary authentication 192.168.6.200 //指定认证服务器的地址[Quidway-radius-802.1x] key authentication 123456 //指定认证与认证服务器通讯的密钥[Quidway-radius-802.1x]user-name-format without-domain //定义登陆用户名的格式[Quidway]domain 802.1x //定义802.1x域的相关属性[Quidway-isp-802.1x]scheme radius-scheme 802.1x //应用上面定于的radius服务器802.1x [Quidway-isp-802.1x]accounting optional //设置审计为可选[Quidway]domain default enable 802.1x //设定默认域采用802.1x域接口配置:[Quidway]interface g 1/0/12 //进入12号接口[Quidway-GigabitEthernet1/0/12]port link-type access //指定端口模式为access[Quidway-GigabitEthernet1/0/12]dot1x //开启dot1x认证[Quidway-GigabitEthernet1/0/12]dot1x port-control auto //端口控制采用自动模式[Quidway-GigabitEthernet1/0/12]dot1x port-method macbased//采用基于mac地址的认证三、PC机配置(win7)此过程可能需要输入域管理员的账密,输入即可(一般为administrator)然后会弹出确认框,点击是,然后重新打开浏览器申请证书更改本地连接属性时会弹出需要域管理员的权限才可以修改属性,输入域管理员的账密即可(一般为administrator)。

802.1X验证和动态Vlan具体实施过程

目录1简介 (2)2认证机制 (3)3用户登陆形式 (3)4安装证书服务器 (4)3 Cisco Secure ACS Solution Engine 安装和配置 (7)3.1安装 (7)3.2安装证书 (10)3.3针对思科交换机和AP的配置 (22)3.4针对华为交换机的配置 (29)4 交换机和AP配置 (29)4.1思科交换机配置 (29)4.2华为交换机配置 (30)4.3AP的配置 (31)5.客户端PEAP认证设置 (33)5.1获取证书 (33)5.2客户端PEAP设置 (34)1简介IEEE 802.1x 标准定义了基于client/server 模式的访问控制和验证协议,以此来限制非授权用户通过公用的访问端口连接到LAN。

在Switch 或LAN 指定的services 可用之前,验证服务器验证每个连接到Switch 端口上的客户端。

802.1x 访问控制只允许EAPOL(Extensible Authentication Protocol over LAN )包通过客户端连接的端口,直到客户验证成功。

验证成功以后,端口就可以传输正常数据包。

网络拓扑图如下:Client-工作站请求访问LAN 、交换机服务和响应请求。

工作站必需运行8021.x 兼容的客户端软件;Authentication server -真正负责对客户端的验证。

Authentication server 确认客户的的身份并且通知交换机是否授权访问LAN 和交换服务。

因为交换机作为了一个代理,所以验证服务对客户来说是透明的;Switch (边缘交换机或无线AP)-根据客户的验证状态控制到网络的物理访问。

交换机做为客户端和验证服务器之间的一个代理,从客户端要求验证信息并送到验证服务器验证。

交换机包含一个Radius client,负责封装和解装EAP 帧并和验证服务器交互。

在李宁公司802.1x实施中,我们使用windows AD 作为后端用户数据库,使用的Radius server为Cisco ACS ,交换机使用Cisco switch和无线AP ,同时CA服务、DNS服务、DHCP服务也在AD服务器上安装,客户端则使用windows xp 。

802.1X认证完整配置过程RADIUS_server搭建

802.1X认证完整配置过程说明发出来和大家分享我在新浪有微博第一无线802.1x 的认证的网络拓布结构如下图:我们的认证客户端采用无线客户端,无线接入点是用cisco2100 wireless controller,服务器安装windows Server 2003 sp1;所以完整的配置方案应该对这三者都进行相关配置,思路是首先配置RADIUS server 端,其次是配置无线接入点,最后配置无线客户端,这三者的配置先后顺序是无所谓的。

配置如下:配置RADIUS Server Access Pointer Wireless ClientIP Address 192.168.1.188 192.168.1.201 DHCP自动获得Operate System Windows Server 2003 CISCO Wireless controller Windows XP配置RADIUS server步骤:配置RADIUS server 的前提是要在服务器上安装Active Directory ,IAS(internet验证服务),IIS管理器(internet信息服务管理器),和证书颁发机构;如果没有安装AD,在“开始”—〉“运行”—〉命令框中输入命令“dcpromo”,然后按照提示安装就可以了;如果没有安装证书颁发机构,就在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows 组件向导”的组件中选择“证书服务”并按提示安装;如果没有安装IAS和IIS,就在就在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows组件向导”的组件中选择“网络服务”按提示完成安装;在AD和证书服务没有安装时,要先安装AD然后安装证书服务,如果此顺序翻了,证书服务中的企业根证书服务则不能选择安装;在这四个管理部件都安装的条件下,可以配置RADIUS服务器了。

交换机802.1X配置

交换机802.1X配置1功能需求及组网说明802.1X配置『配置环境参数』1.交换机vlan10包含端口E0/1-E0/10接口地址10.10.1.1/242.交换机vlan20包含端口E0/11-E0/20接口地址10.10.2.1/243.交换机vlan100包含端口G1/1接口地址192.168.0.1/244.RADIUS server地址为192.168.0.100/245.本例中交换机为三层交换机『组网需求』1.PC1和PC2能够通过交换机本地认证上网2.PC1和PC2能够通过RADIUS认证上网2数据配置步骤『802.1X本地认证流程』用户输入用户名和密码,报文送达交换机端口,此时交换机相应端口对于此用户来说是非授权状态,报文打上相应端口的PVID,然后根据用户名所带域名送到相应域中进行认证,如果没有带域名就送到缺省域中进行认证,如果存在相应的用户名和密码,就返回认证成功消息,此时端口对此用户变为授权状态,如果用户名不存在或者密码错误等,就返回认证不成功消息,端口仍然为非授权状态。

【SwitchA相关配置】1.创建(进入)vlan10[SwitchA]vlan 102.将E0/1-E0/10加入到vlan10[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/103.创建(进入)vlan10的虚接口[SwitchA]interface Vlan-interface 104.给vlan10的虚接口配置IP地址[SwitchA-Vlan-interface10]ip address 10.10.1.1255.255.255.05.创建(进入)vlan20[SwitchA-vlan10]vlan 206.将E0/11-E0/20加入到vlan20[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/207.创建(进入)vlan20虚接口[SwitchA]interface Vlan-interface 208.给vlan20虚接口配置IP地址[SwitchA-Vlan-interface20]ip address 10.10.2.1255.255.255.09.创建(进入)vlan100[SwitchA]vlan 10010.将G1/1加入到vlan100[SwitchA-vlan100]port GigabitEthernet 1/111.创建进入vlan100虚接口[SwitchA]interface Vlan-interface 10012.给vlan100虚接口配置IP地址[SwitchA-Vlan-interface100]ip address 192.168.0.1255.255.255.0【802.1X本地认证缺省域相关配置】1.在系统视图下开启802.1X功能,默认为基于MAC的认证方式[SwitchA]dot1x2.在E0/1-E0/10端口上开启802.1X功能,如果dot1x interface后面不加具体的端口,就是指所有的端口都开启802.1X[SwitchA]dot1x interface eth 0/1 to eth 0/103.这里采用缺省域system,并且缺省域引用缺省radius方案system。

搭建802.1X接入认证环境配置教程SOP

搭建802.1X接入认证环境配置教程Jean.h_wang(1006568)2014-12-18Revision History目录1.环境介绍 (5)2. Radius服务器端的搭建和配置 (6)2.1 EAP-PEAP认证服务器环境搭建 (6)2.1.1 安装前准备 (6)2.1.2 默认域安全设置 (8)2.1.3 配置Active Directory 用户和计算机 (9)2.1.4 设置自动申请证书 (16)2.1.5 配置Internet验证服务(IAS) (19)2.1.5-1 配置Radius客户端 (20)2.1.5-2 配置远程访问记录 (21)2.1.5-3 配置远程访问策略 (22)2.1.5-4 配置连接请求策略 (28)2.1.6 配置Radius认证客户端(TP-Link路由器) (29)2.1.7 Mobile-PEAP验证 (30)2.2 EAP-TLS认证服务器搭建 (31)2.2.1 创建访问策略 (31)2.2.2 编辑访问策略 (34)2.2.3 创建访问用户 (36)2.2.4 生成用户证书 (37)2.2.5 导出CA证书和User证书 (38)2.2.6 Mobile-TLS验证 (39)2.3 EAP-TTLS认证服务器搭建 (40)2.3.1 安装Odyssey server (40)2.3.2 配置Odyssey server (41)2.3.3 Mobile-TTLS验证 (44)1. 环境介绍在真实环境下,802.1x认证的网络拓扑结构如下图:为了测试用,搭建Radius服务器测试环境如下图,Radius服务器采用Windows 2003系统,Radius客户端采用TP-Link路由器:2. Radius服务器端的搭建和配置2.1 EAP-PEAP认证服务器环境搭建2.1.1 安装前准备A) 安装DNS服务(为安装活动目录做准备的,活动目录必须先安装DNS)[步骤]:开始→控制面板→添加或删除程序→添加/删除windows组件→进入网络服务→选中“域名系统(DNS)”。

802.1x+RADIUS认证计费技术原理及配置

Radius报文格式

• 封装在UDP数据域的RADIUS报文:

Type Len

code id length

Code:

1 2 3 Access-Request Access-Accept Access-Reject Accounting-Request Accounting-Response Access-Challenge

Radius与PAP、CHAP的结合

• Radius提供了不同的属性来支持PAP、CHAP 等本地认证方式。

– 如PAP及其他类似认证方式使用Radius的UserName(1)、User-Password(2)等属性 – CHAP使用User-Name(1)、CHAP-Password(3)、 CHAP-Challenge(60)等属性

DHCP+Web认证计费技术

Internet

Web Portal的BAS设备

瓶颈!!

Radius服务器

核心交换机

Si

普通的接入交换机

用户

802.1X认证计费技术

Internet

高效!!

Radius服务器

核心交换机

业务数据流 认证报文流

汇聚交换机

汇聚交换机

802.1X交换机

几种认证计费技术比较

PPPoE 标准化程度 封装开销 RFC2516 大 DHCP+WEB WEB软件厂商私有 小 802.1X 标准 小

Radius属性

Radius属性类型用一个字节来表示,分别为1-255号属 性,区分为三类: • 标准属性——Radius最基本的属性定义在RFC2865和 RFC2866中,如用户名、密码、计费和常用授权信息 等; • 扩展标准属性——RFC2867-2869是Radius的扩展协议, 在其中定义了一些针对特殊应用(如支持隧道应用、 支持EAP等)的属性; • 扩展私有属性——即26号属性,属性值由厂商自己定 义。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ACCTON CONFIDENTIAL

Revision History:

Table of Contents

1.Install Certificate tool (4)

2.Setup Odyssey Server (7)

1. Install Certificate tool

1) Copy cert folder from \\ntc-server1\Test Tools-1\802.1x-sw to your radius server and then run evalCerts.exe

2) Run evalRootCertificate.cer and select Install Certificate…button at Certificate screen.

3) Select Next button at Welcome screen.

4) Select Next button at Certificate Store screen.

5) Select Finish button at Completing the Certificate Import Wizard screen.

2. Setup Odyssey Server

1) Run ‘’OdysseyServer.msi” and then Select Next at InstallShield Wizard Welcome Screen.

2) Select I accept the terms in the license agreement and then Next in the License Agreement screen.

3) In the Customer Information screen, you can put whatever User Name and Organization you like and select Next button.

4) Select Complete and then Next at Setup Type screen.

5) Select Install button at Ready to Install Program screen.

6) Select Finish button at InstallShield Wizard Completed screen and Odyssey Server Administrator will launch.

7) Select Settings and double-click User Trust icon to invoke the User Certificate Trust screen.

8) Click Add Certificate…button to invoke the Select Certificate screen and select Trusted Root Certification Authorities tab.

9) Select EVALUATION CERTIFICATE TOOL and click View button to make sure the certification information can match with setp1 and then click OK button.

10) Select OK button at User Certificate Trust screen.

11) Double-click TLS/TTLS Setting icon under Settings item to invoke the TLS Settings screen.

12) Click Browse… button to invoke the Select Certificate screen and then select the Personal Certificates correctly and click OK button.

13) Right click Users item under Odyssey Server, and select Add user(s) to invoke the Add user(s) screen.

14) Add legal user of the Domain and click OK button.

15) Right click the Access Points item under Odyssey Server and select Add Access Point to invoke the Add Access Point screen.

16) You can input Name, Description, Address and Shared secret fields you want correctly. Click OK button.。