syslog转发audit日志

windows 2012 配置syslog日志转发 -回复

windows 2012 配置syslog日志转发-回复Windows Server 2012是微软推出的一款服务器操作系统,具有强大的功能和稳定的性能。

在Windows Server 2012中,我们可以配置syslog 日志转发来收集和分析系统的日志信息。

本文将一步一步地介绍如何在Windows Server 2012上配置syslog日志转发。

首先,我们需要了解一些基础知识。

syslog是一个用于收集、传输和存储系统日志的标准协议。

它可以帮助我们集中管理所有设备的日志信息,并进行更加高效和方便的日志分析。

在Windows系统中,我们需要借助一些额外的工具来实现syslog日志转发。

步骤一:安装syslog服务在Windows Server 2012上,我们可以选择安装第三方的syslog服务来实现日志转发。

有很多可选的工具,比如Kiwi Syslog Server、syslog-ng 等。

在本文中,我们将以Kiwi Syslog Server为例进行演示。

首先,下载并安装Kiwi Syslog Server软件。

你可以通过搜索引擎找到官方网站并下载合适的版本。

在安装过程中,按照提示进行设置和配置,选择需要安装的组件和安装路径。

步骤二:配置syslog服务安装完成后,打开Kiwi Syslog Server软件。

首次运行时,你需要进行一些基本设置和配置。

1. 在“Setup Wizard”向导中,选择“Syslog Daemon”并点击“Next”按钮。

2. 在“Syslog Daemon Configuration”页面,选择“Receiver”模式,并点击“Next”按钮。

3. 在“Syslog Listener Ports”页面,选择需要监听的端口。

默认情况下,syslog使用的端口是514。

你可以选择使用默认端口或者自定义端口。

点击“Next”按钮继续。

4. 在“Syslog SSL/TLS Configuration”页面,如果你需要使用加密传输日志,可以选择相应的选项进行配置。

syslog转发audit日志 -回复

syslog转发audit日志-回复如何将syslog转发到audit日志?第一步:了解syslog和audit日志的概念与作用。

Syslog是一种网络协议和应用程序,用于收集和传输系统日志消息。

它允许系统管理员将日志信息从多个设备和应用程序收集到一个中央位置,以便进行集中管理和分析。

Syslog基于客户端/服务器模型,其中syslog服务器负责接收、存储和提供日志信息。

而客户端则负责生成并将日志信息发送给syslog服务器。

Audit日志则是一个Linux内核模块,用于记录系统中进行的各种安全相关的事件和活动。

该模块可以跟踪文件和目录访问、进程创建和用户登录等事件,并将它们记录在audit日志文件中。

Audit日志对于监控系统安全性、跟踪潜在的安全问题以及满足合规性要求非常重要。

第二步:确定syslog服务器和audit日志的准备工作。

在开始转发syslog到audit日志之前,需要确保已经正确设置了syslog 服务器和audit日志。

具体来说,需要完成以下准备工作:1. 安装syslog服务器:在需要收集syslog的服务器上,安装并配置syslog服务器软件。

一些常见的syslog服务器软件包括rsyslog、syslog-ng和syslogd。

2. 配置syslog服务器:根据具体需求,配置syslog服务器以接收和存储来自客户端的syslog消息。

这可能涉及到指定监听端口、定义日志存储位置以及设置日志滚动策略等。

3. 安装auditd:确保系统上已经安装了auditd工具,这是Linux系统中用于启用和管理audit日志的工具。

可以通过使用包管理器安装auditd,例如在Ubuntu上使用apt-get命令:sudo apt-get install auditd。

4. 配置auditd:通过编辑auditd配置文件(通常位于/etc/audit/auditd.conf),定义要监视的事件和其他配置参数。

windows 2012 配置syslog日志转发 -回复

windows 2012 配置syslog日志转发-回复标题:一步一步学习Windows 2012配置syslog日志转发引言:Windows Server 2012是微软推出的一款功能强大的操作系统,适用于企业级服务器部署。

在日志管理方面,配置syslog日志转发是一项重要的任务。

本文将为您一步一步详细介绍如何在Windows Server 2012中配置syslog日志转发,以帮助您更好地管理和分析系统日志。

1. 理解syslog协议Syslog是一种用于网络设备和应用程序之间传输事件日志的标准协议。

它可以通过UDP或TCP协议传输,具有可靠性高、跨平台兼容性强等特点。

在Windows Server 2012上,我们需要使用第三方工具来实现syslog 日志转发功能,如SolarWinds Loggly、Syslog Server等。

2. 在Windows Server 2012上安装Syslog Server选择适合您需求的第三方工具,下载并安装到Windows Server 2012上。

在安装过程中,可以选择默认的安装路径,也可以根据您的实际需求进行自定义安装。

3. 配置Syslog Server打开安装好的Syslog Server程序,您将看到一些基本的配置选项。

根据您的网络环境和安全需求,配置以下参数:- 监听端口:选择一个未被占用的端口,用于接收来自Windows Server 2012的日志消息。

- 协议选择:根据您的网络环境和安全需求,选择UDP或TCP协议。

- 存储位置:设置接收到的日志存储位置,建议配置在独立的存储设备上,以防止日志过大导致服务器性能下降。

4. 配置Windows Server 2012发送日志到Syslog Server在Windows Server 2012上打开“事件查看器”,找到“Windows日志”-“应用程序”。

右键点击“应用程序”,选择“属性”。

Ubuntu下rsyslog集中收集mysql审计日志

Ubuntu下rsyslog集中收集mysql审计⽇志服务端1、安装最新版本rsyslogsudo apt-get install software-properties-common python-software-propertiessudo add-apt-repository ppa:adiscon/v8-stablesudo apt-get updatesudo apt-get install rsyslog2、配置⽬录存储mysql审计⽇志vim /etc/rsyslog.d/50-default.conf# add: define logfiles$template Mysql-audit,"/var/log/remote_log/%app-name%/%hostname%_%fromhost-ip%_log_%app-name%_%$YEAR%-%$MONTH%-%$DAY%.log" $template Remote,"/var/log/remote_log/%hostname%_%fromhost-ip%/log_%app-name%_%$YEAR%-%$MONTH%-%$DAY%.log"# Log all messages to the dynamically formed file.:app-name,isequal,"mysql-audit" ?Mysql-audit:fromhost-ip, !isequal, "127.0.0.1" ?Remote& stop3、安装MySQL以及rsyslog-mysql模块,apt-get install rsyslog-mysql mysql-server -y #安装过程中会⾃动创建表4、配置/etc/rsyslog.d/50-default.conf,以便将mysql的审计⽇志本地保留⼀份,mysql数据库⾥写⼀份vim /etc/rsyslog.d/50-default.conf$ModLoad ommysql #加载ommysql模块,将⽇志写⼊mysql$template Remote,"/var/log/remote_log/%hostname%_%fromhost-ip%/log_%app-name%_%$YEAR%-%$MONTH%-%$DAY%.log"$template Mysql-audit,"/var/log/remote_log/%app-name%/%hostname%_%fromhost-ip%_log_%app-name%_%$YEAR%-%$MONTH%-%$DAY%.log" :app-name,isequal,"mysql-audit" ?Mysql-audit& :ommysql:localhost,Syslog,rsyslog, #在前⼀⾏的⽇志匹配动作之后,继续将⽇志插⼊到mysql:fromhost-ip, !isequal, "127.0.0.1" ?Remote& stop #结束前⾯的匹配信息,包括mysql-audit的匹配.客户端1、安装最新版本syslogsudo apt-get install software-properties-common python-software-propertiessudo add-apt-repository ppa:adiscon/v8-stablesudo apt-get updatesudo apt-get install rsyslog2、rsyslog配置(注意如果升级为8.30.0之后不需要state⽂件配置)创建配置⽂件 /etc/rsyslog.d/mysql-audit.conf#mysql-audit.logmodule(load="imfile" PollingInterval="10") #加载模块input(type="imfile" File="/data/mysqldata/mysql_audit.log" #定义⽂件位置Tag="mysql-audit" #打tag#StateFile="/var/spool/rsyslog/mysql-audit.state" #inotify 状态Severity="error" #log级别Facility="local7") #rsyslog 级别local7.* @10.25.109.64:514 #传送log服务器#end3、修改syslog的记录,过滤掉mysql⽇志,不记录本机syslog:app-name,isequal,"mysql-audit" stop*.*;auth,authpriv.none -/var/log/syslog4、重启rsyslog以及设定⽂件权限touch /var/spool/rsyslog/mysql-audit.statechown syslog.adm /var/spool/rsyslog/mysql-audit.stateusermod -G mysql syslog/etc/init.d/rsyslog restart。

syslog日志转发

syslog日志转发什么是syslog日志转发?syslog是一种用于消息传输的协议,通常用于网络设备和服务器上的系统日志记录。

syslog日志转发指的是将来自不同设备的syslog日志收集到一个中央位置,并将这些日志转发给其他系统或应用程序进行分析和处理。

为什么需要syslog日志转发?在大型企业网络环境中,有许多不同类型的设备和服务器,每个设备都会生成大量的系统日志。

如果这些日志散落在各个设备上,那么当出现问题时,将会很难对其进行分析和排查故障。

因此,需要一种机制来将这些散落在各处的系统日志收集起来,并将其传递到一个中央位置以供后续分析。

如何实现syslog日志转发?实现syslog日志转发可以使用许多不同的工具和技术。

以下是其中一些方法:1. 使用syslog服务器使用专门的syslog服务器软件可以轻松地收集和管理来自不同设备的syslog消息。

这些软件通常提供了丰富的功能,例如过滤、归档、警报等,并且能够将数据导出到其他系统或应用程序进行进一步处理。

2. 使用SIEM工具安全信息与事件管理(SIEM)工具通常具有syslog收集和转发功能,可以将来自不同设备的syslog消息集中到一个位置,并提供高级分析和警报功能。

这些工具还可以与其他安全解决方案集成,例如入侵检测系统(IDS)和漏洞扫描器。

3. 使用日志聚合器日志聚合器是一种轻量级的工具,可以将来自不同设备的syslog消息聚合到一个位置,并将其导出到其他系统或应用程序进行处理。

这些工具通常具有简单易用的界面,并且能够快速地设置和配置。

4. 使用ELK堆栈Elasticsearch、Logstash和Kibana(ELK)堆栈是一套开源工具,可以实现日志收集、过滤、存储和可视化。

使用ELK堆栈可以轻松地收集来自不同设备的syslog消息,并在Kibana中进行可视化和分析。

5. 使用云服务许多云服务提供商都提供了日志管理解决方案,例如Amazon Web Services(AWS)的CloudWatch Logs和Microsoft Azure的Log Analytics。

windows 2012 配置syslog日志转发 概述及解释说明

windows 2012 配置syslog日志转发概述及解释说明1. 引言1.1 概述本文旨在探讨Windows Server 2012中配置syslog日志转发的方法。

随着信息技术的迅速发展,企业对于日志管理和安全审计的需求也越来越重要。

而syslog作为一种标准化的日志传送协议,可以将系统和应用程序生成的日志事件转发到集中式服务器进行集中管理和分析。

本文将介绍如何在Windows Server 2012上配置syslog日志转发,以满足企业对于日志集中管理的需求。

1.2 文章结构本文将按以下结构组织内容:- 引言:介绍本文的目的和结构。

- 配置syslog日志转发的必要性及作用:论述为什么需要配置syslog日志转发以及它的作用与优势。

- Windows Server 2012中配置syslog日志转发的方法:详细介绍在Windows Server 2012上如何完成syslog日志转发的配置过程。

- 相关注意事项和常见问题解答:提供一些配置过程中需要注意的事项,并解答一些常见问题。

- 结论:总结全文内容,展望未来发展方向。

1.3 目的通过阅读本文,读者将了解到在Windows Server 2012中实现syslog日志转发所需的步骤和方法,并且理解syslog日志转发在企业中的重要性以及其带来的好处。

同时,本文还将帮助读者识别和解决在配置过程中可能遇到的一些常见问题,以确保配置顺利完成并保证日志的准确传递和管理。

以上是“1. 引言”部分内容,旨在引导读者进入本文主题,并提供对整篇文章涉及内容的概述。

2. 配置syslog日志转发的必要性及作用2.1 什么是syslog日志转发Syslog是一种标准的网络协议,用于收集、传输和存储各种设备和应用程序生成的系统日志信息。

而syslog日志转发则是指将这些系统日志从源设备或应用程序发送到目标服务器或存储位置的过程。

通过配置syslog日志转发,可以实现集中管理和分析各个设备和应用程序产生的日志数据。

linux syslogd转发日志解析

linux syslogd转发日志解析英文版Linux Syslogd Log Forwarding and ParsingIntroductionIn the Linux ecosystem, syslogd is a crucial component responsible for managing system logs. These logs record various events and messages generated by the system, daemons, and other applications. When managing a large network of Linux machines, it's often necessary to centralize the logging to a single location for ease of monitoring and analysis. This is where log forwarding comes into play.Log Forwarding with SyslogdLog forwarding allows you to send logs from one system to another, typically to a centralized logging server. In Linux, this is achieved using the syslogd daemon, which can be configured to forward logs to a remote server. Configuration is typically donethrough the /etc/syslog.conf file or its modern replacement, rsyslog.conf.To enable log forwarding, you would add a line like the following to the configuration file:bashCopy *.* @remote_server:514*.* @remote_server:514This directive tells syslogd to send all logs (*.*) to the remote server (remote_server) on port 514, which is the default UDP port for syslog messages.Log ParsingOnce the logs are forwarded to a central server, it becomes necessary to parse and analyze them effectively. This is where log parsing tools come into the picture. Tools like logrotate, logwatch, and rsyslog with its own parsing capabilities can help you analyze and manage the incoming logs.For example, rsyslog can be configured with filters and actions to parse logs based on specific patterns or criteria. Thisallows you to identify issues, trends, or any other relevant information from the logs.ConclusionLinux syslogd provides a robust framework for managing and forwarding system logs. By configuring log forwarding and leveraging parsing tools, system administrators can gain valuable insights into the health and performance of their networks. This not only helps in proactive monitoring but also in troubleshooting potential issues.中文版Linux Syslogd日志转发与解析介绍在Linux生态系统中,syslogd是一个负责管理系统日志的关键组件。

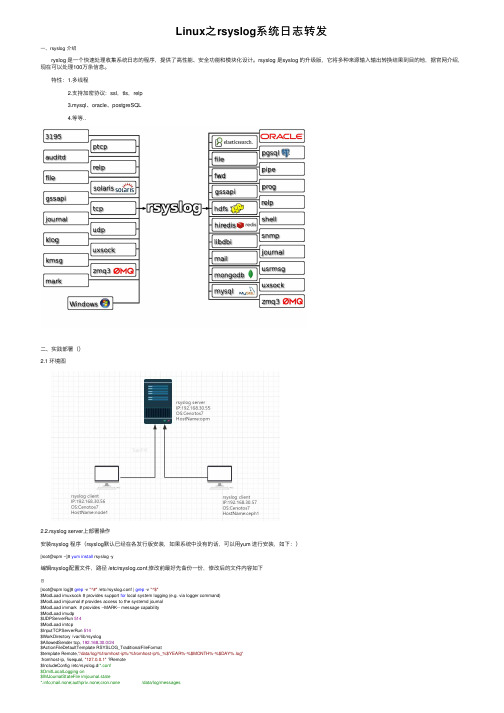

Linux之rsyslog系统日志转发

Linux之rsyslog系统⽇志转发⼀、rsyslog 介绍 ryslog 是⼀个快速处理收集系统⽇志的程序,提供了⾼性能、安全功能和模块化设计。

rsyslog 是syslog 的升级版,它将多种来源输⼊输出转换结果到⽬的地,据官⽹介绍,现在可以处理100万条信息。

特性:1.多线程 2.⽀持加密协议:ssl,tls,relp 3.mysql、oracle、postgreSQL 4.等等..⼆、实践部署()2.1 环境图2.2.rsyslog server上部署操作安装rsyslog 程序(rsyslog默认已经在各发⾏版安装,如果系统中没有的话,可以⽤yum 进⾏安装,如下:)[root@opm ~]# yum install rsyslog -y编辑rsyslog配置⽂件,路径 /etc/rsyslog.conf,修改前最好先备份⼀份,修改后的⽂件内容如下[root@opm log]# grep -v "^#" /etc/rsyslog.conf | grep -v "^$"$ModLoad imuxsock # provides support for local system logging (e.g. via logger command)$ModLoad imjournal # provides access to the systemd journal$ModLoad immark # provides --MARK-- message capability$ModLoad imudp$UDPServerRun 514$ModLoad imtcp$InputTCPServerRun 514$WorkDirectory /var/lib/rsyslog$AllowedSender tcp, 192.168.30.0/24$ActionFileDefaultTemplate RSYSLOG_TraditionalFileFormat$template Remote,"/data/log/%fromhost-ip%/%fromhost-ip%_%$YEAR%-%$MONTH%-%$DAY%.log":fromhost-ip, !isequal, "127.0.0.1" ?Remote$IncludeConfig /etc/rsyslog.d/*.conf$OmitLocalLogging on$IMJournalStateFile imjournal.state*.info;mail.none;authpriv.none;cron.none /data/log/messagesauthpriv.* /var/log/securemail.* -/var/log/maillogcron.* /var/log/cron*.emerg :omusrmsg:*uucp,news.crit /var/log/spoolerlocal7.* /var/log/boot.logView Codea.$AllowedSender tcp, 192.168.30.0/24 允许 30.0⽹段内的主机以tcp协议来传输b.$template Remote,"/data/log/%fromhost-ip%/%fromhost-ip%_%$YEAR%-%$MONTH%-%$DAY%.log" 定义模板,接受⽇志⽂件路径,区分了不同主机的⽇志c.:fromhost-ip, !isequal, "127.0.0.1" ?Remote 过滤server 本机的⽇志。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Syslog转发Audit日志

1. 简介

在计算机系统中,日志记录是一项重要的任务,它可以帮助管理员了解系统的运行状况,监控和审计系统活动。

其中,Audit日志是一种特殊的日志,用于记录系统

的安全相关事件,如用户登录、文件访问等。

Syslog是一种用于日志记录和传输的标准协议,它可以将日志信息从一个设备传

输到另一个设备。

本文将介绍如何将系统的Audit日志通过Syslog协议进行转发,以便集中管理和分析。

2. 安装和配置Auditd

在开始之前,我们需要确保Auditd(Audit Daemon)已经安装并正确配置。

Auditd是一个Linux系统上的审计框架,负责收集和记录系统的安全事件。

2.1 安装Auditd

可以使用系统的包管理工具(如apt、yum)安装Auditd。

以下是在Ubuntu和CentOS上安装Auditd的命令:

在Ubuntu上:

sudo apt-get install auditd

在CentOS上:

sudo yum install audit

2.2 配置Auditd

安装完成后,我们需要对Auditd进行一些基本的配置。

配置文件通常位于

/etc/audit/auditd.conf。

以下是一些常见的配置选项:

•log_file:指定Audit日志文件的路径,默认为/var/log/audit/audit.log。

•log_format:指定日志的格式,通常选择RAW以便于后续处理。

•flush:指定日志刷新的频率,可以根据需要进行调整。

•priority_boost:指定日志记录的优先级,较高的优先级可以提高日志记录的速度。

完成配置后,需要重启Auditd服务使配置生效:

在Ubuntu上:

sudo service auditd restart

在CentOS上:

sudo systemctl restart auditd

3. 配置Syslog转发

一旦Auditd已经正确配置,我们可以开始配置Syslog以将Audit日志转发到远程服务器。

3.1 安装和配置Rsyslog

Rsyslog是一个用于日志记录和传输的工具,它支持将日志消息从一个设备传输到

另一个设备。

以下是在Ubuntu和CentOS上安装Rsyslog的命令:

在Ubuntu上:

sudo apt-get install rsyslog

在CentOS上:

sudo yum install rsyslog

安装完成后,我们需要对Rsyslog进行一些基本的配置。

配置文件通常位于

/etc/rsyslog.conf。

以下是一些常见的配置选项:

•module(load="imfile"):加载imfile模块,用于监视Audit日志文件。

•input(type="imfile" ...):配置imfile模块的输入,指定要监视的Audit 日志文件。

•template(name="auditd" ...):定义一个模板,用于格式化Audit日志消息。

•action(type="omfwd" ...):配置omfwd模块的动作,指定要转发的目标服务器。

具体的配置选项可以根据实际需求进行调整。

完成配置后,需要重启Rsyslog服务使配置生效:

在Ubuntu上:

sudo service rsyslog restart

在CentOS上:

sudo systemctl restart rsyslog

3.2 配置Auditd日志文件

在配置Rsyslog之前,我们需要确保Auditd的日志文件已经正确配置。

Auditd的

日志文件通常位于/var/log/audit/audit.log。

可以使用以下命令检查Auditd的日志文件路径:

sudo grep "log_file" /etc/audit/auditd.conf

如果路径不是默认值,需要将Rsyslog的配置文件中的相应路径进行更新。

3.3 配置Rsyslog转发规则

配置Rsyslog的转发规则是将Audit日志转发到远程服务器的关键。

以下是一个示例配置:

module(load="imfile" PollingInterval="10") # 加载imfile模块,每10秒轮询一次input(type="imfile" File="/var/log/audit/audit.log" Tag="auditd" StateFile="au ditd-statefile" Facility="local6") # 监视Audit日志文件

template(name="auditd" type="string" string="%msg%") # 定义一个模板,仅包含日志消息

action(type="omfwd" Target="syslog-server" Port="514" Protocol="udp" Template= "auditd") # 将日志转发到syslog-server的514端口,使用UDP协议,使用auditd模板

上述配置中,Target指定了远程Syslog服务器的地址,Port指定了远程Syslog

服务器的端口,Protocol指定了传输协议,Template指定了日志消息的格式。

完成配置后,需要重启Rsyslog服务使配置生效:

在Ubuntu上:

sudo service rsyslog restart

在CentOS上:

sudo systemctl restart rsyslog

4. 验证配置

配置完成后,我们可以通过以下步骤验证配置是否成功:

1.在Auditd的配置文件中,启用一个简单的规则,如监视用户登录事件:

sudo echo "-w /var/log/wtmp -p wa -k login" >> /etc/audit/rules.d/audit.

rules

2.重启Auditd服务使配置生效:

在Ubuntu上:

sudo service auditd restart

在CentOS上:

sudo systemctl restart auditd

3.登录到系统,进行一些操作,如创建文件、修改文件等。

4.在远程Syslog服务器上,查看是否收到了Audit日志消息。

sudo tail -f /var/log/syslog

如果成功收到Audit日志消息,说明配置成功。

5. 总结

通过本文的介绍,我们了解了如何将系统的Audit日志通过Syslog协议进行转发。

首先,我们安装和配置了Auditd,确保其正常工作。

然后,我们安装和配置了Rsyslog,将Audit日志转发到远程Syslog服务器。

最后,我们验证了配置的正确性。

通过将Audit日志集中管理和分析,我们可以更好地监控系统的安全状况,及时发现并应对潜在的安全威胁。

Syslog转发Audit日志是一个重要的安全实践,值得

在实际环境中广泛应用。