003_netstat列出所有tcp与udp端口使用情况

netstat 参数

netstat 参数Netstat(NetworkStatistics)是一种有趣而强大的命令行工具,可以用来检查本地计算机和远程计算机之间的网络连接情况。

它为系统管理员提供了访问系统的相关信息,允许他们检查网络的运行情况,确定未授权的访问,配置防火墙等等。

Netstat可以使用一系列参数来提供有关特定网络连接的详细信息。

要使用netstat,首先需要打开命令提示符界面,然后使用“netstat”命令,最好带上参数以获取更详细的信息。

下面介绍几种常用的netstat参数:-a:显示所有连接和侦听端口。

-e:显示与以太网有关的信息。

-n:显示网络连接的相关端口号。

-o:显示每个连接的进程ID,可以用来查询每个连接的进程信息。

-p:显示与特定协议相关的状态,常见的协议有TCP和UDP。

-s:显示统计信息,比如IP、ICMP、TCP和UDP连接数,发送和接收数据包的数量等。

-r:显示系统的路由表。

-v:显示所有活动端口和每个连接的状态信息,如果再添加-b参数,则会显示服务名称,可以帮助识别运行在此端口上的服务。

-f:根据指定的IP地址或主机名称过滤显示的连接信息。

总的来说,netstat的功能主要分为三类:网络连接状态分析,网络连接状态更新,网络计数统计。

它可以帮助查找正在运行的网络服务,及时发现病毒、木马等恶意软件,检查未授权的外部访问,管理防火墙等。

Netstat的功能也可以通过第三方工具的支持来扩展,比如Netstat,它可以显示所有网络连接的图形报表,方便系统管理员查看和分析网络情况。

Netstat的使用非常灵活,可以根据实际情况选择合适的参数,以获得更精确的信息。

尽管Netstat还有许多其他参数,但以上内容是主要的、最常用的参数,它们可以满足大多数系统管理员的日常需求。

Linux下netstat命令详解

Linux下netstat命令详解⼀、netstat命令简述netstat命令⽤来打印Linux系统的⽹络状态信息,包括⽹络连接(network connections)、路由表(routing tables)、⽹络接⼝设备统计信息(interface statistics)、伪装连接(masquerade connections)和多播成员信息(multicast memberships)等,可显⽰与IP、TCP、UDP和ICMP协议相关的统计数据,⼀般⽤于检验本机各端⼝的⽹络连接情况。

⼆、输出解释在linux下直接执⾏netstat会得到如下结果从整体上看netstat的输出结果可以分为两个部分。

⼀个是Active Internet connections,⼆是Active UNIX domain sockets。

(1)Active Internet connections Active Internet connections表⽰活跃的⽹络连接,包括UDP和TCP连接信息。

其中"Recv-Q"和"Send-Q"指接收队列和发送队列,这些数字⼀般都是0,如果不是则表⽰数据发送和接收队列存在堆积,这种情况较为少见。

Local Address和Foreign Address表⽰本地和远端的IP、端⼝,State表⽰连接的状态,主要有: ESTABLISHED:已建⽴连接的状态 LISTEN :侦听来⾃远⽅的TCP端⼝的连接请求 SYN_SENT:发出主动连接(SYN)的数据包 SYN_RECV :接收到⼀个要求连接的主动连接数据包 FIN_WAIT1 :该套接字服务已中断,该连接正在断线中 FIN_WAIT2:该连接已挂断,正在等待对⽅主机响应断线确认的数据包 TIME_WAIT :连接已挂断,但socket还在⽹络上等待结束 CLOSE_WAIT:等待从本地⽤户发来的连接中断请求为了⽅便理解上述状态具体内容,画出客户端向服务器请求TCP连接的三次握⼿和客户端主动断开连接的四次挥⼿过程⽰意图如下:三次握⼿:四次挥⼿:(2)Active UNIX domain sockets Active UNIX domain sockets,称为活跃Unix域套接字。

netstat命令-我的总结(很全)

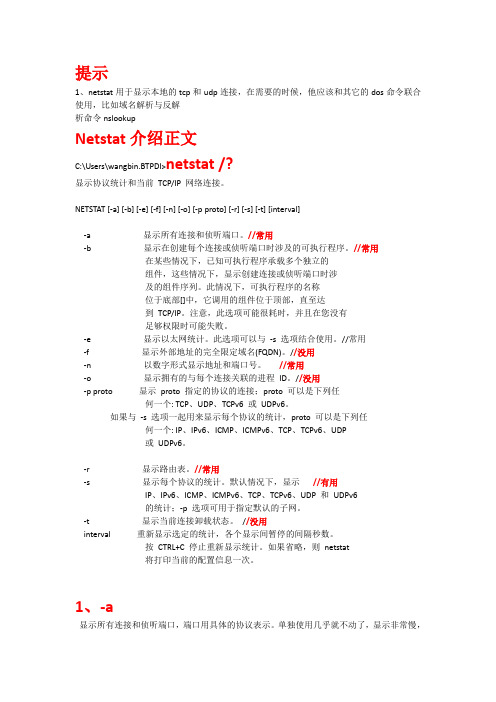

提示1、netstat用于显示本地的tcp和udp连接,在需要的时候,他应该和其它的dos命令联合使用,比如域名解析与反解析命令nslookupNetstat介绍正文C:\Users\wangbin.BTPDI>netstat /?显示协议统计和当前TCP/IP 网络连接。

NETSTAT [-a] [-b] [-e] [-f] [-n] [-o] [-p proto] [-r] [-s] [-t] [interval]-a 显示所有连接和侦听端口。

//常用-b 显示在创建每个连接或侦听端口时涉及的可执行程序。

//常用在某些情况下,已知可执行程序承载多个独立的组件,这些情况下,显示创建连接或侦听端口时涉及的组件序列。

此情况下,可执行程序的名称位于底部[]中,它调用的组件位于顶部,直至达到TCP/IP。

注意,此选项可能很耗时,并且在您没有足够权限时可能失败。

-e 显示以太网统计。

此选项可以与-s 选项结合使用。

//常用-f 显示外部地址的完全限定域名(FQDN)。

//没用-n 以数字形式显示地址和端口号。

//常用-o 显示拥有的与每个连接关联的进程ID。

//没用-p proto 显示proto 指定的协议的连接;proto 可以是下列任何一个: TCP、UDP、TCPv6 或UDPv6。

如果与-s 选项一起用来显示每个协议的统计,proto 可以是下列任何一个: IP、IPv6、ICMP、ICMPv6、TCP、TCPv6、UDP或UDPv6。

-r 显示路由表。

//常用-s 显示每个协议的统计。

默认情况下,显示//有用IP、IPv6、ICMP、ICMPv6、TCP、TCPv6、UDP 和UDPv6的统计;-p 选项可用于指定默认的子网。

-t 显示当前连接卸载状态。

//没用interval 重新显示选定的统计,各个显示间暂停的间隔秒数。

按CTRL+C 停止重新显示统计。

如果省略,则netstat将打印当前的配置信息一次。

netstat命令详解

netstat命令详解例⼦1. 列出所有端⼝情况[root@xiesshavip002 ~]# netstat -a # 列出所有端⼝[root@xiesshavip002 ~]# netstat -at # 列出所有TCP端⼝[root@xiesshavip002 ~]# netstat -au # 列出所有UDP端⼝2. 列出所有处于监听状态的 Sockets[root@xiesshavip002 ~]# netstat -l # 只显⽰监听端⼝[root@xiesshavip002 ~]# netstat -lt # 显⽰监听TCP端⼝[root@xiesshavip002 ~]# netstat -lu # 显⽰监听UDP端⼝[root@xiesshavip002 ~]# netstat -lx # 显⽰监听UNIX端⼝3. 显⽰每个协议的统计信息[root@xiesshavip002 ~]# netstat -s # 显⽰所有端⼝的统计信息[root@xiesshavip002 ~]# netstat -st # 显⽰所有TCP的统计信息[root@xiesshavip002 ~]# netstat -su # 显⽰所有UDP的统计信息4. 显⽰ PID 和进程名称[root@xiesshavip002 ~]# netstat -p5. 显⽰核⼼路由信息[root@xiesshavip002 ~]# netstat -rKernel IP routing tableDestination Gateway Genmask Flags MSS Window irtt Ifacedefault gateway 0.0.0.0 UG 0 0 0 eth0192.168.130.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0[root@xiesshavip002 ~]# netstat -rn # 显⽰数字格式,不查询主机名称Kernel IP routing tableDestination Gateway Genmask Flags MSS Window irtt Iface0.0.0.0 192.168.130.1 0.0.0.0 UG 0 0 0 eth0192.168.130.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0[root@xiesshavip002 ~]#6. 查看端⼝和服务[root@xiesshavip002 ~]# netstat -antp | grep sshtcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 734/sshdtcp 0 52 192.168.130.20:22 119.129.118.189:58737 ESTABLISHED 1846/sshd: root@ptstcp6 0 0 :::22 :::* LISTEN 734/sshd[root@xiesshavip002 ~]# netstat -antp | grep 22tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 734/sshdtcp 0 52 192.168.130.20:22 119.129.118.189:58737 ESTABLISHED 1846/sshd: root@ptstcp6 0 0 :::22 :::* LISTEN 734/sshd[root@xiesshavip002 ~]#简介Netstat 命令⽤于显⽰各种⽹络相关信息,如⽹络连接,路由表,接⼝状态 (Interface Statistics),masquerade 连接,多播成员 (Multicast Memberships) 等等。

netstat命令详解

netstat命令详解netstat 是查看⽹络连接的命令,参数嘛,有-a -b -e -n-o -p -r -s -vnetstat -a 显⽰当前的⽹络连接状况,TCP和UDP协议都会列出来,包括本地IP端⼝,远程IP和端⼝,以及连接状态-b参数呢,可以和-n⼀起使⽤,如netstat -nb,会显⽰连接⽹络的程序名称,也就是进程名称,通常只显⽰活动的连接,如果想显⽰所有程序联⽹情况,可以netstat -abnetstat -o等价于netstat -no ,就是在每个连接上显⽰进程的ID-p 就是显⽰指定协议的信息咯。

如netstat -p TCP,显⽰tcp协议的连接信息-e 和-s通常⼀起使⽤,显⽰统计的信息,⽐如发送和接受的包数⽬等等-r显⽰路由表的信息-v 和-b参数差不多,但是⽐-b显⽰的组件更详细,可以⼀起使⽤,netstat -nbv还有⼀个参数interval,是每隔⼏秒显是结果,即每隔⼏秒执⾏⼀次命令如netstat -nb 5 每隔5秒显⽰⼀次统计结果对于⼏种状态的说明:state1.LISTENING:(Listening for a connection.)侦听来⾃远⽅的TCP端⼝的连接请求2.SYN-SENT:(Active; sent SYN. Waiting for a matching connection request after having sent a connection request.)发送连接请求后等待匹配的连接请求,既向远程主机发送连接请求3.SYN-RECEIVED:(Sent and received SYN. Waiting for a confirming connection request acknowledgment after having both received and sent connection requests.)再收到和发送⼀个连接请求后等待对⽅对连接请求的确认,对⽅发送回来的确认连接信息4.ESTABLISHED:(Connection established.)代表⼀个打开的连接5.FIN-WAIT-1:(Closed; sent FIN.)等待远程TCP连接中断请求,或先前的连接中断请求的确认6.FIN-WAIT-2:(Closed; FIN is acknowledged; awaiting FIN.)从远程TCP等待连接中断请求7.CLOSE-WAIT:(Received FIN; waiting to receive CLOSE.)等待从本地⽤户发来的连接中断请求8.CLOSING:(Closed; exchanged FIN; waiting for FIN.)等待远程TCP对连接中断的确认ST-ACK:(Received FIN and CLOSE; waiting for FIN ACK.)等待原来的发向远程TCP的连接中断请求的确认10.TIME-WAIT:(In 2 MSL (twice the maximum segment length) quiet wait after close. )等待⾜够的时间以确保远程TCP接收到连接中断请求的确认11.CLOSED:(Connection is closed.)没有任何连接状态在命令提⽰符中⽐较常见,能够捕获到的状态通常有LISTENING、ESTABLISHED、SYN-SENT、FIN-WAIT-1、LAST-ACK、TIME-WAIT、CLOSED。

通过netstat命令监控网络连接和端口

通过netstat命令监控网络连接和端口netstat命令是网络统计(Network Statistics)的缩写,是一种用于监控网络连接和端口的工具。

它可以显示当前正在运行的网络连接,以及与计算机上的网络端口相关的信息。

通过使用netstat命令,系统管理员可以实时地了解到计算机与外部网络之间的通信情况,从而提高网络性能和安全性。

netstat命令的基本语法是:netstat [options]其中,options是用于指定所要显示的信息类型的参数。

下面是一些常用的netstat命令选项及其功能:1. netstat -a:显示所有活动的网络连接和监听端口。

2. netstat -n:以数字形式显示网络地址和端口。

3. netstat -p:显示与网络连接关联的进程信息。

4. netstat -r:显示路由表信息。

5. netstat -s:显示网络统计摘要信息。

通过结合不同的选项,可以灵活地使用netstat命令来监控网络连接和端口。

下面将分别介绍netstat命令的不同用法及其相关应用。

1. 监控所有活动的网络连接和监听端口使用netstat -a命令可以显示当前系统中所有活动的网络连接和监听端口。

该命令将输出以下信息:- Proto:协议类型,如TCP、UDP等。

- Local Address:本地网络地址和端口号。

- Foreign Address:远程网络地址和端口号。

- State:网络连接状态,如ESTABLISHED(已建立)、TIME_WAIT(等待关闭)等。

通过观察State列的状态,可以判断哪些网络连接是正常运行的,哪些可能存在问题。

这对于排查网络故障和安全威胁非常有帮助。

2. 以数字形式显示网络地址和端口在netstat命令中使用-n选项可以以数字形式显示网络地址和端口,而不进行域名解析。

这种方式的输出更加简洁明了,方便快速查看网络连接和端口信息。

例如,使用netstat -an命令可以显示以下信息:- Proto:协议类型。

查看端口常用命令以及关闭端口的方法实验心得

查看端口常用命令以及关闭端口的方法实验心得在计算机网络中,端口指的是一种逻辑概念,是用来标识一个应用程序和网络之间的通信接口。

在进行网络连接时,常会涉及到端口的开放和关闭。

本文将介绍一些常用的查看端口命令和关闭端口的方法。

一、查看端口命令:1. netstat命令netstat是一个常用的查看网络连接状态的命令,可以用来查看当前所有的网络连接情况。

其中,-a选项表示显示所有连接和监听端口的信息,-n选项表示以数字形式显示网络地址和端口号,而不是域名和服务名称。

示例:netstat -an2. lsof命令lsof命令可以列出系统中被打开的文件和网络连接,可以用来查看当前系统中所有打开的端口和进程信息。

示例:lsof -i3. ss命令ss命令是Linux下的一个用于查看socket统计信息的命令,与netstat类似。

可以用来查看当前系统中所有打开的端口和进程信息。

其中,-t选项表示只显示TCP连接信息,-u选项表示只显示UDP连接信息。

示例:ss -tunlp二、关闭端口方法:1. 使用防火墙关闭端口通过防火墙可以方便地关闭端口。

在Linux系统中,使用iptables命令可以实现关闭端口。

例如,要关闭22端口,可以使用以下命令:iptables -A INPUT -p tcp --dport 22 -j DROP这个命令意思是将22端口的TCP连接直接丢弃,从而达到关闭的目的。

2. 使用kill命令关闭进程如果想要关闭某个端口,那么需要先找到占用该端口的进程。

可以使用上述的端口查看命令中的任意一种来查看占用端口的进程信息。

然后使用kill命令杀死该进程,就可以关闭相应的端口了。

示例:假设要关闭占用端口80的进程,可以先使用以下命令查看占用端口80的进程号:lsof -i:80然后使用kill命令关闭该进程:kill -9 进程号总结:了解端口的开放和关闭方法可以帮助我们更好地管理网络连接和保障网络安全。

Windowsnetstat查看端口、进程占用

Windowsnetstat查看端⼝、进程占⽤⽬标:在Windows环境下,⽤netstat命令查看某个端⼝号是否占⽤,为哪个进程所占⽤.操作:操作分为两步:(1)查看该端⼝被那个PID所占⽤;⽅法⼀:有针对性的查看端⼝,使⽤命令Netstat –ano|findstr “<端⼝号>”,如图,最后⼀列为PID。

图中的端⼝号为1068,所对应的PID为3840。

⽅法⼆:查看所有的,然后找到对应的端⼝和PID。

第⼀幅图中的5列就是上⾯(a)图对应的5列(2)查看该PID对应的进程名称。

⽅法⼀:⼀直⽤命令查找,tasklist|findstr “<PID号>”从 (c)图可以看出,PID为3840所对应的进程名字为msnmsgr.exe。

附:⽹络连接状态详解共有12中可能的状态,前⾯11种是按照TCP连接建⽴的三次握⼿和TCP连接断开的四次挥⼿过程来描述的。

1)、LISTEN:⾸先服务端需要打开⼀个socket进⾏监听,状态为LISTEN./* The socket is listening for incoming connections. 侦听来⾃远⽅TCP端⼝的连接请求 */2)、 SYN_SENT:客户端通过应⽤程序调⽤connect进⾏active open.于是客户端tcp发送⼀个SYN以请求建⽴⼀个连接.之后状态置为SYN_SENT./*The socket is actively attempting to establish a connection. 在发送连接请求后等待匹配的连接请求 */3)、 SYN_RECV:服务端应发出ACK确认客户端的 SYN,同时⾃⼰向客户端发送⼀个SYN. 之后状态置为SYN_RECV/* A connection request has been received from the network. 在收到和发送⼀个连接请求后等待对连接请求的确认 */4)、ESTABLISHED: 代表⼀个打开的连接,双⽅可以进⾏或已经在数据交互了。

(完整版)Netstat命令详解

Netstat命令详解Netstat用于显示与IP、TCP、UDP和ICMP协议相关的统计数据,一般用于检验本机各端口的网络连接情况。

如果你的计算机有时候接收到的数据报导致出错数据或故障,你不必感到奇怪,TCP/IP可以容许这些类型的错误,并能够自动重发数据报。

但如果累计的出错情况数目占到所接收的IP数据报相当大的百分比,或者它的数目正迅速增加,那么你就应该使用Netstat查一查为什么会出现这些情况了。

Netstat 详细参数列表(winXP)C:\>netstat /?显示协议统计信息和当前 TCP/IP 网络连接。

NETSTAT [-a] [-b] [—e][-n] [-o] [-p proto] [-r] [—s][—v] [interval]—a 显示所有连接和监听端口。

-b 显示包含于创建每个连接或监听端口的可执行组件。

在某些情况下已知可执行组件拥有多个独立组件,并且在这些情况下包含于创建连接或监听端口的组件序列被显示。

这种情况下,可执行组件名在底部的 [] 中,顶部是其调用的组件,等等,直到 TCP/IP部分。

注意此选项可能需要很长时间,如果没有足够权限可能失败.—e 显示以太网统计信息.此选项可以与 -s 选项组合使用.—n 以数字形式显示地址和端口号。

-o 显示与每个连接相关的所属进程 ID。

-p proto 显示 proto 指定的协议的连接;proto 可以是下列协议之一: TCP、UDP、 TCPv6 或 UDPv6。

如果与—s 选项一起使用以显示按协议统计信息,proto 可以是下列协议之一:IP、IPv6、ICMP、ICMPv6、TCP、TCPv6、UDP或()UDPv6。

-r 显示路由表.—s 显示按协议统计信息。

默认地,显示 IP、IPv6、ICMP、ICMPv6、TCP、TCPv6、UDP 和UDPv6 的统计信息;—p 选项用于指定默认情况的子集.-v 与 -b 选项一起使用时将显示包含于为所有可执行组件创建连接或监听端口的组件。

计算机网络基础(第6版) 习题参考答案 (6)[2页]

判断:1 对2 对3 对4 对5 对6 对7 错8 对9 对10 对简答:1 机密性、完整性、可用性、可控性和可审查性2 黑客攻击;病毒;蠕虫;木马;流氓软件;3 入侵系统篡改网站、设置后门以便以后随时侵入、设置逻辑炸弹和木马、窃取和破坏资料、窃取帐号、进行网络窃听、进行地址欺骗、进行拒绝服务攻击造成服务器瘫痪等。

4 (1)隐藏自己的位置;(2)寻找目标主机并分析目标主机;(3)获取账号和密码,登录主机;(4)获得控制权;(5)窃取网络资源和特权;5 “-s”参数用来显示IP、TCP、UDP和ICMP的协议统计数据,经常与“-p”命令组合来查看指定协议的统计数据。

当我们发现浏览器打开页面速度很慢,甚至根本无法打开页面,或是电子邮件软件无法收发邮件时,很可能是TCP连接的问题,可以通过命令“netstat–s–ptcp”来查看TCP协议统计数据,判断问题所在。

“-e”参数用来查看关于以太网的统计数据。

它列出的项目包括传送的数据报的总字节数、错误数、删除数、数据报的数量和广播的数量。

“-a”与“-n”这两个参数进程一起使用,用来查看TCP与UDP连接情况,其中,“-a”参数用来显示所有连接以及处于监听状态的端口,而“-n”参数则是使用数字来表示主机与端口,更利于6 防火墙(Firewall)原指修建于房屋之间可以防止火灾发生时火势蔓延到其他房屋的墙壁。

网络上的防火墙是指隔离在本地网络与外界网络之间的一道防御系统,通过分析进出网络的通信流量来防止非授权访问,保护本地网络安全。

7 包过滤防火墙;代理防火墙;状态监测防火墙;状态检测防火墙基于防火墙所维护的状态表的内容转发或拒绝数据包的传送,比普通的包过滤有着更好的网络性能和安全性。

普通包过滤防火墙使用的过滤规则集是静态的。

而采用状态检测技术的防火墙在运行过程中一直维护着一张状态表,这张表记录了从受保护网络发出的数据包的状态信息,然后防火墙根据该表内容对返回受保护网络的数据包进行分析判断,这样,只有响应受保护网络请求的数据包才被放行。