zimbra 管理员手册

管理员操作手册

目录第一部分管理员操作使用说明 (2)一、管理员Administrator (2)1.1 登陆与首页 (2)1.1.1 登陆控制台 (2)1.2 帐号管理 (4)部门管理 (5)用户管理 (7)1.5 客户端管理 (8)1.5.1 在线用户绑定 (8)1.5.2 离线用户管理 (10)1.5.3 绑定信息列表 (12)1.6 策略应用 (13)1.6.1 基本策略 (13)1.7 文件解密审批 (15)1.8 高级设置 (19)2.1 日志列表 (23)附录(补充工具介绍) (25)第一部分管理员操作使用说明一、管理员Administrator提示:思智ERM系统服务器安装完成后,为了确保其已经安装成功,应首先登陆控制台界面进行验证,看控制台能否正常登陆。

1.1 登陆与首页1.1.1 登陆控制台1. 安装服务器端程序成功后,在任意一台能够与服务器正常连接的内网计算机中(若服务器架设在公网上,也可通过任意一台联网计算机进行访问),访问格式如下:http://服务器端程序IP地址:9999(若服务器未架设在公网上,则此处输入内网ip地址即可,若服务器架设在公网上,则此处ip访问地址为公网ip),如下图:2. 初次使用控制台,需要安装根证书,该步由系统自动进行检测,界面如下,首先页面提示控制台正在检查根证书是否已安装,点击继续浏览此网站即可:3. 假设此机器第一次登陆控制台,那么将提示安装根证书。

点击“是”添加证书:4. 紧接着会弹出安全性警告,点击“是”按钮,允许安装根证书:5. 继续点击“是”按钮,开始安装根证书:6. 待此根证书安装结束后,IE浏览器将自动转入登陆页面。

思智ERM系统控制台登录界面如下图所示,输入正确的用户名、口令及校验码后,点击“登录”按钮,即可进入控制台界面。

提示:输入用户名 和 口令7. 控制台主界面如下图所示:1.2 帐号管理提示:思智ERM 为管理员提供了首次登陆的帐号与密码,为保证系统安全可靠,思智泰克建议管理员在首次登陆控制台时,及时修改为自定义密码,以保障管理员权限不受侵害。

管理员安装维护手册

杨浦区教育局数字化校园管理平台管理员安装维护手册上海启明软件股份有限公司ShanghaiVenusSoftwareCO.,LTD.目录1.1.概述..............................................................................................................................1.2.IIS安装.........................................................................................................................1.3.Office安装 ...................................................................................................................1.4.Office配置 ...................................................................................................................Framework3.5安装..............................................................................................1.6.sqlserver2005安装 ......................................................................................................1.7.数字化校园系统安装和配置......................................................................................服务器配置 ..........................................................................................................数字化校园系统安装和配置 ..............................................................................数字化校园系统程序自动更新配置 ..................................................................系统管理员设置 ..................................................................................................3.日常维护..............................................................................................................................3.1.数据库的备份和恢复..................................................................................................数据库备份 ..........................................................................................................还原数据库 ..........................................................................................................数据库的定时备份 ..............................................................................................3.2.系统相关目录..............................................................................................................3.3.Web.Config配置节......................................................................................................1.系统部署1.1.概述系统安装环境:windows2003server企业版,打过sp2补丁。

Milestone Systems XProtect Transact 2022 R1 管理员手册说

2022目录Copyright、商标和免责声明4支持的视频管理软件产品和版本5总览6 XProtect Transact(已作说明)6 XProtect Transact系统架构6授予许可8开始之前8 XProtect Transact试用许可证8要求和注意事项9兼容性9配置10数据连接器(已解释)10交易数据定义(已解释)10交易事件(已解释)11配置交易11添加交易来源(向导)11交易来源(属性)11创建和添加交易数据定义13交易定义(属性)13配置交易事件和警报15定义交易事件15基于交易事件创建警报16设置关于事件的规则17启用针对交易事件或警报的筛选17验证XProtect Transact配置18维护20管理交易来源20编辑交易来源设置20禁用交易来源20删除交易来源20故障排除22 XProtect Transact(故障排除)22错误消息和警告22Copyright、商标和免责声明Copyright©2022Milestone Systems A/S商标XProtect是Milestone Systems A/S的注册商标。

Microsoft和Windows是Microsoft Corporation的注册商标。

App Store是Apple Inc.的服务标记。

Android是Google Inc.的商标。

本文涉及的所有其他商标均为其各自所有者的商标。

免责声明本文仅可用作一般信息,在制作时已做到力求准确。

因使用该信息而引发的任何风险均由使用者承担,系统中的任何信息均不应解释为任何类型的担保。

Milestone Systems A/S保留进行修改的权利,恕不另行通知。

本文的示例中使用的所有人名和组织名称均为虚构。

如有雷同,纯属巧合。

本产品可能会使用第三方软件,第三方软件可能会应用特定条款和条件。

出现这种情况时,您可在Milestone系统安装文件夹中的3rd_party_software_terms_and_conditions.txt文件里找到详细信息。

SVN管理员使用手册(简明,新手)

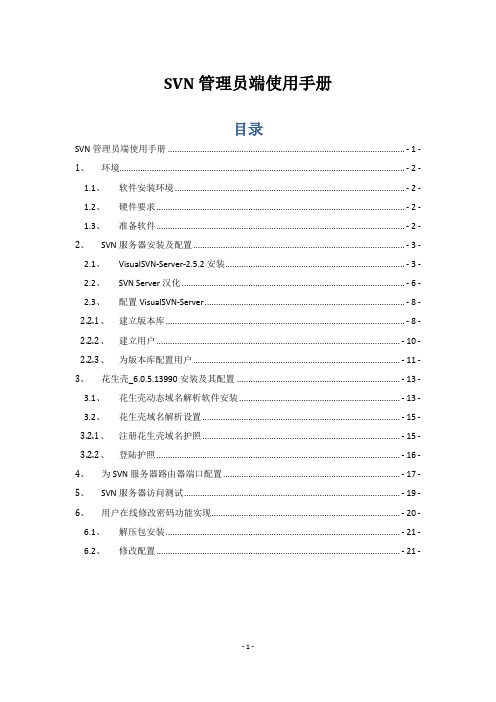

SVN管理员端使用手册目录SVN管理员端使用手册 ....................................................................................................... - 1 -1、环境............................................................................................................................ - 2 -1.1、软件安装环境 .................................................................................................... - 2 -1.2、硬件要求............................................................................................................ - 2 -1.3、准备软件............................................................................................................ - 2 -2、SVN服务器安装及配置............................................................................................ - 3 -2.1、VisualSVN-Server-2.5.2安装.............................................................................. - 3 -2.2、SVN Server汉化 ................................................................................................. - 6 -2.3、配置VisualSVN-Server ....................................................................................... - 8 -2.2.1、建立版本库 ........................................................................................................ - 8 -2.2.2、建立用户.......................................................................................................... - 10 -2.2.3、为版本库配置用户 .......................................................................................... - 11 -3、花生壳_6.0.5.13990安装及其配置 ....................................................................... - 13 -3.1、花生壳动态域名解析软件安装 ...................................................................... - 13 -3.2、花生壳域名解析设置 ...................................................................................... - 15 -3.2.1、注册花生壳域名护照 ...................................................................................... - 15 -3.2.2、登陆护照.......................................................................................................... - 16 -4、为SVN服务器路由器端口配置 ............................................................................. - 17 -5、SVN服务器访问测试.............................................................................................. - 19 -6、用户在线修改密码功能实现.................................................................................. - 20 -6.1、解压包安装 ...................................................................................................... - 21 -6.2、修改配置.......................................................................................................... - 21 -1、环境1.1、软件安装环境Windows XP/2003/2008/win7/vista1.2、硬件要求(1)无相关硬件要求,一般PC机即可(2)足够承载版本库内容的存储空间1.3、准备软件VisualSVN-Server-2.5.2.msi(创建SVN服务器端)/file/d0f44d18ecd83186d7f5b7659480b261?fid=906921390-250528-3264371520&time=1357530830&sign=FDTA-DCb740ccc5511e5e8fedcff06b081203 -0G6g3PmS3I3YPr%2BUu2vsr%2FS3iqU%3D&expires=1h&response-cache-control=privat eSVN Server汉化文件/file/51531359cd6086ebc6c26cb4862b32cf?fid=906921390-250528-1909355339&time=1357532333&sign=FDTA-DCb740ccc5511e5e8fedcff06b081203 -ZaVd6NmGB%2FBgX7ZVSI7wlBuK6aw%3D&expires=1h&response-cache-control=private 花生壳_6.0.5.13990(动态域名解析软件)VisualSVN Server增加在线修改用户密码的功能软件包/file/edbcdaecfc7b93d2d8c3e8ed5fbb94bd?fid=906921390-250528-2206954518&time=1357532333&sign=FDTA-DCb740ccc5511e5e8fedcff06b081203 -LTmWLjPanAgVAlTuTYB%2BjmoRI8E%3D&expires=1h&response-cache-control=private2、SVN服务器安装及配置2.1、VisualSVN-Server-2.5.2安装(1)打开安装包(2)【next】(3)勾选【I accept the terms in the license Agreement】→【next】(4)选择【VisualSVN Server and Management Console】→【next】(5)Location 是软件安装位置,可以点击后面【Browse…】修改;Repositories 是服务器建立的版本库的位置,可以点击后面【Browse…】修改;Server Port是服务器的外接端口;【next】→【Install】,开始安装软件(6)等待软件安装完成,【Finish】2.2、SVN Server汉化(1)解压【SVN Server汉化包】压缩文件到【SVN Server汉化包】文件夹(2)覆盖【SVN Server汉化包】文件夹下所有文件到SVN Server安装文件夹下的【htdocs】文件夹,路径格式一般为:\Program Files\VisualSVN Server\htdocs(3)SVN汉化工作完成,从开始启动SVN server(4)服务已经启动StatusVisualSVN Server is runningServer URL is https://%*%/svn/2.3、配置VisualSVN-Server2.2.1、建立版本库(1)右击【Repositories】,通过【Create New Repository】和下面的【新建】→【Repository】都可以建立新的版本库(2)建立一个新的版本库【TEST】,【Create defaultstructure(trunk,branches,tags)】可不勾选branches(分支,修改特殊功能或者新功能的分支代码,可与主干进行合并)tags(标记,设定milestone版本)trunk(主干,存放当前正在编辑的代码工程)(3)可以右击【TEST】,【新建】→【Floder】,在【TEST】下建立新的文件夹【项目】,然后【OK】(这样的话方便用户的检出和更新以及服务器文件的管理)2.2.2、建立用户(1)右击【Users】→【Create User】或【新建】→【User】新建一个用户(2)在【User name】输入用户名【admin】(用户名不能出现中文)和对应的密码(【Password】):111、确认密码(【Confirm password】):111,点击【OK】,创建新用户【admin】;仿照此法再创建一个新用户【1111】,密码为12.2.3、为版本库配置用户(1)右击【TEST】→【Properties】,查看它的属性,未配置用户的时候显示的是【Everyone】,【Read/Write】,此时用户都可以访问此版本库(2)通过【Add】为它添加用户【1111】、【admin】,【OK】(3)为每个用户设定各自的权限:【No Access】为不可访问;【Read Only】为只读,没有修改的权限;【Read/Write】为享有读写的权利。

管理员实用手册

管理员实用手册培训教材泛微软件新疆分公司目录一、软件差不多信息 (2)1、软件架构 (3)2、目前新疆要紧版本 (3)二、系统安全备份 (3)1、备份信息说明 (3)2、需备份文件: (3)3、备份步骤 (3)4、复原步骤 (5)三、常用功能 (6)1、差不多信息 (6)2、门户治理 (9)3、常用功能 (14)4、其他功能 (20)四、常见问题分析 (24)1、登录常见问题分析 (24)2、插件问题 (25)3、扫瞄器问题 (27)4、速度问题 (28)5、其他问题 (29)五、体会共享 (29)1、门户: (30)2、功能模块 (33)六、服务说明 (36)1、客服要紧职责 (36)2、客服运作目的 (37)3、客服服务流程 (38)一、软件差不多信息1、软件架构软件为B/S架构,在新疆地区要紧应用数据库为:sql2000、sql2005、oracle数据库。

2、目前新疆要紧版本ecology-4.500.0124+KB二、系统安全备份1、备份信息说明数据备份分为数据库备份和协同办公软件备份,两个文件备份需要同步,缺一不可。

2、需备份文件:1)数据库文件(2个)ecology和ecology_log文件(有些单位数据库名字不一定叫ecology,则选择自己相对应的文件),存放名目:D:\Program Files\Microsoft SQLServer\MSSQL.1\MSSQL\Data名目下(有些地区名目在C:盘或者E:盘等盘符);2)协同办公文件WEAVER,存放名目:D:\根名目下,有个别地区存放在其他盘符。

3、备份步骤第一步:停止数据库服务和协同办公服务。

操作:右击我的电脑—治理—服务和应用程序—服务—停止数据库服务和协同办公服务。

右击能够停止协同办公服务右击能够停止数据库服务第二步:拷贝需要的文件。

数据库:ecology和ecology_log协同:ecology文件第三步:启动数据库服务和协同办公服务(注意按顺序)。

beyondadmin手册

beyondadmin手册摘要:一、BeyondAdmin手册简介二、BeyondAdmin功能概述1.用户管理2.内容管理3.权限管理4.系统设置5.数据统计与分析三、BeyondAdmin操作指南1.登录与退出2.菜单导航与操作3.页面布局与样式4.常用功能操作实例四、BeyondAdmin常见问题与解决方案五、BeyondAdmin安全与维护六、总结与展望正文:一、BeyondAdmin手册简介BeyondAdmin是一款强大的后台管理系统,主要用于网站、平台、应用等项目的开发与运维。

本手册旨在帮助用户更好地了解和使用BeyondAdmin,通过详细的说明和实例演示,让用户轻松掌握BeyondAdmin的各项功能。

二、BeyondAdmin功能概述1.用户管理:BeyondAdmin支持多用户管理,可以创建、编辑、删除用户,并设置用户角色、权限等。

2.内容管理:用户可以轻松创建、编辑、删除内容,并对内容进行分类、标签、归档等操作。

3.权限管理:BeyondAdmin提供灵活的权限管理功能,可以针对不同角色设置不同权限,实现对后台功能的精细化管理。

4.系统设置:用户可以在系统设置中进行基本设置,如网站名称、LOGO、域名等,还可以进行高级设置,如数据库备份、缓存配置等。

5.数据统计与分析:BeyondAdmin提供了一系列数据统计与分析功能,帮助用户了解网站运营状况,为优化运营策略提供数据支持。

三、BeyondAdmin操作指南1.登录与退出:用户可以通过账号密码登录BeyondAdmin,登录后可进行相关操作。

退出登录的方法有两种:一是点击顶部菜单栏的退出按钮;二是点击右上角的退出登录按钮。

2.菜单导航与操作:BeyondAdmin采用模块化设计,将各项功能划分为不同模块,并通过菜单进行导航。

用户可以根据需要点击相应菜单,进入对应功能模块。

3.页面布局与样式:BeyondAdmin采用响应式设计,支持多种设备浏览。

迈视乐 XProtect VMS 2021 R1 管理员手册说明书

2021目录Copyright、商标和免责声明27总览28登录(已作说明)28登录授权(已解释)29更改您的基本用户密码29产品概述30系统组件31管理服务器(已作说明)31 SQL Server和数据库(已作说明)31记录服务器(已作说明)31移动设备服务器(已作说明)33事件服务器(已作说明)33日志服务器(已作说明)33故障转移34故障转移管理服务器(已作说明)34故障转移记录服务器(已作说明)34故障转移记录服务器功能(已解释)35故障转移步骤(已解释)36故障转移记录服务器的服务(已解释)37客户端38 Management Client(已作说明)38 XProtect Smart Client(已作说明)38 XProtect Mobile客户端(已解释)39 XProtect Web Client(已作说明)39附加产品40 XProtect Access(已作说明)40 XProtect LPR(已作说明)41 XProtect Smart Wall(已作说明)41XProtect Transact(已作说明)42 Milestone Open Network Bridge(已作说明)42 XProtect DLNA Server(已作说明)43设备43硬件(已解释)43硬件预配置(已解释)44设备(已解释)44摄像机45麦克风45扬声器45元数据45输入45输出45设备组(已解释)46媒体存储46存储和存档(已解释)46存档结构(已解释)50记录的预缓冲和存储(已作说明)51临时预缓冲记录的存储51安全52 Active Directory(已作说明)52角色和角色权限(已作说明)52角色的权限52用户(已解释)53 Windows用户53基本用户54隐私屏蔽(已作说明)54隐私屏蔽(已作说明)54 Management Client配置文件(已作说明)56 Smart Client配置文件(已作说明)56证据锁定(已解释)56规则和事件58规则(已作说明)58规则复杂度59规则和事件(已作说明)59时间配置文件(已作说明)61日长时间配置文件(已解释)62通知配置文件(已解释)62创建通知配置文件的要求62用户定义事件(已解释)62分析事件(已解释)63常规事件(已解释)64警报64警报(已作说明)64警报配置66智能地图66智能地图(已解释)66将智能地图与Google Maps集成(已作说明)67将数字签名添加到Maps Static API密钥67将智能地图与Bing Maps集成(已作说明)67缓存智能地图文件(已解释)68结构68分布式系统设置68 Milestone Interconnect(已作说明)69选择Milestone Interconnect或Milestone Federated Architecture(已解释)71 Milestone Interconnect和授予许可71 Milestone Interconnect设置(已解释)71正在配置Milestone Federated Architecture72本系统使用的端口75产品比较图87授予许可91许可证(已解释)91免费XProtect Essential+91 XProtect视频管理软件产品的许可证(XProtect Essential+除外)91许可证类型91基本许可证92设备许可证92 Milestone Interconnect™的摄像机许可证92附加产品的许可证92许可证激活(已作说明)93自动在线激活序列号(已解释)93许可证激活的宽限期(已作说明)93无需激活的设备变更(已解释)94计算“无需激活的设备变更”数量(已作说明)94 Milestone Care™(已作说明)95许可证和硬件更换(已作说明)95获取您的许可证总览96激活您的许可证96启用自动许可证激活96禁用自动许可证激活97联机激活许可证97脱机激活许可证98在宽限期之后激活许可证98获取更多许可证98更改软件许可证号98“许可证信息”窗口99要求和注意事项102夏时制(已解释)102时间服务器(已解释)102限制数据库的大小102IPv6和IPv4(已解释)103写入IPv6地址(已解释)104在URL中使用IPv6地址105虚拟服务器105多台管理服务器(群集)(已解释)105群集要求106保护记录数据库免遭损坏106硬盘故障:保护驱动器106 Windows任务管理器:在结束进程时请务必小心107断电:使用UPS107 SQL数据库交易日志(已解释)107最低系统要求107开始安装前107准备服务器和网络108准备Active Directory108安装方法109取决于SQL Server版本111选择服务帐户112 Kerberos身份验证(已解释)112病毒扫描排除(已解释)114如何配置XProtect VMS以在FIPS140-2兼容模式下运行?115在启用FIPS的系统上安装XProtect VMS之前115注册软件许可证号116设备驱动程序(已解释)116脱机安装的要求116安全通信(已解释)116管理服务器加密(已解释)117从管理服务器到记录服务器的加密(已解释)118管理服务器和Data Collector server之间的加密(已解释)119对从记录服务器检索数据的客户端和服务器进行加密(已解释)120移动设备服务器数据加密(已解释)122客户端的移动设备服务器加密要求123安装124安装新的XProtect系统124安装XProtect Essential+124安装本系统-单台计算机选项127安装本系统-自定义选项130 XProtect安装新的组件134通过Download Manager安装(已解释)134安装记录服务器,通过Download Manager135安装故障转移记录服务器,通过Download Manager137通过命令行shell以静默方式安装(已解释)139以静默方式安装recording server140以静默方式安装XProtect Smart Client141工作组安装142在群集中安装142 Download Manager/下载网页145 Download Manager的默认配置147 Download Manager的标准安装程序(用户)149添加/发布Download Manager安装程序组件149隐藏/删除Download Manager安装程序组件150设备软件包安装程序-必须下载151安装日志文件和故障排除152配置153初始配置任务列表153记录服务器154更改或验证记录服务器的基本配置154注册记录服务器156查看客户端的加密状态157指定录制存储不可用时的行为158添加新存储159在存储中创建存档159将设备或一组设备连接到存储159编辑所选存储或存档的设置159启用数字签名以便导出160为记录加密161备份存档的记录164从存储中删除存档165删除存储165将未存档记录从一个存储移动到另一个存储165分配故障转移记录服务器166为记录服务器启用多播166为单个摄像机启用多播167定义公共地址和端口168指定本地IP范围168故障转移服务器168设置和启用故障转移记录服务器168为冷后备故障转移记录服务器分组169查看故障转移记录服务器上的加密状态169查看状态消息170查看版本信息170硬件171添加硬件171添加硬件(对话框)171禁用/启用硬件172编辑硬件173编辑硬件(对话框)173启用/禁用各设备175建立到硬件的安全连接176在视频编码器上启用PTZ176更改硬件设备上的密码177更新硬件设备上的固件178设备-组180添加设备组180指定设备组中要包含的设备180为设备组中的所有设备指定共同属性181通过设备组启用/禁用设备181设备-摄像机设置182查看或编辑摄像机设置182预览182性能182启用和禁用鱼眼镜头支持182指定鱼眼镜头设置183设备-流183添加数据流183管理多流184更改用于记录的流184限制数据传输184示例184设备-记录185启用/禁用记录185启用相关设备上的记录185管理手动记录185添加至角色:186在规则中使用:186指定记录帧速率186启用关键帧记录186启用相关设备上的记录187保存和检索远程记录187删除记录188设备存储188管理预缓冲188启用和禁用预缓冲188指定存储位置和预缓冲期间188在规则中使用预缓冲189监视设备的数据库状态189将设备从一个存储移到另一个存储191设备移动侦测191移动侦测(已作说明)191图像质量191隐私屏蔽191启用和禁用移动侦测192指定摄像机运动侦测的默认设置192启用或禁用特写摄像机的移动侦测192启用或禁用硬件加速192启用或禁用硬件加速192使用GPU资源192负载平衡和性能192启用手动灵敏度以定义移动193指定阈值以定义移动194指定移动侦测的排除区域194设备-预设摄像机位置195添加预设位置(类型1)195使用摄像机的预设位置(类型2)197将摄像机的预设位置指定为默认位置197编辑摄像机的预设位置(仅类型1)197重命名摄像机的预设位置(仅类型2)199测试预设位置(仅类型1)199设备-巡视200巡视配置文件和手动巡视(已作说明)200手动巡视200添加巡视配置文件200指定巡视配置文件中的预设位置201指定各预设位置的时间201自定义转换(PTZ)202指定巡视时的结束位置203保留和释放PTZ会话203保留PTZ会话203释放PTZ会话204指定PTZ会话超时204设备-规则事件205添加或删除设备的事件205添加事件205删除事件205指定事件属性205使用事件的多个实例205设备-隐私屏蔽206启用/禁用隐私屏蔽206定义隐私屏蔽206更改可解除隐私屏蔽的超时时间207授予用户解除隐私屏蔽的权限208创建隐私屏蔽配置报告209客户端210视图组(已解释)210添加视图组210 Smart Client配置文件211添加和配置Smart Client配置文件211复制Smart Client配置文件211创建并设置Smart Client配置文件、角色和时间配置文件211将简化模式设置为默认模式212防止操作员在简单模式和高级模式之间切换213设置搜索期间允许的摄像机数量215 Management Client配置文件219添加和配置Management Client配置文件219复制Management Client配置文件219管理Management Client配置文件功能的可见性219将Management Client配置文件与角色相关联219管理角色对系统功能的整体访问219限制配置文件功能的可见性220 Matrix220 Matrix和Matrix接收方(已作说明)220定义发送视频至Matrix接收方的规则221添加Matrix接收方221将同一视频发送至数个XProtect Smart Client视图221规则和事件222添加规则222事件222操作和停止操作222创建规则223验证规则223验证规则224验证所有规则224编辑、复制和重命名规则224取消激活和激活规则225指定时间配置文件225添加单一时间225添加重复时间226重复时间226编辑时间配置文件227创建日长时间配置文件227日长时间配置文件属性227添加通知配置文件228从规则触发电子邮件通知230添加用户定义事件230重命名用户定义事件231添加和编辑分析事件231添加分析事件231编辑分析事件231编辑分析事件设置231测试分析事件231添加常规事件232添加常规事件:232安全233添加和管理角色233复制、重命名或删除角色233复制角色233重命名角色233删除角色234查看有效角色234将用户和组分配至角色/从角色删除234将Windows用户和组分配至角色234将基本用户分配至角色235将用户和组从角色删除235创建基本用户235配置基本用户的登录设置235要在系统上创建基本用户:236查看客户端的加密状态237系统仪表板238查看记录服务器上当前正在进行的任务238系统监视器(已解释)239系统监视器仪表板239系统监视阈值239查看硬件的当前状态,并在需要时进行故障排除239查看硬件的历史状态并打印报告240收集硬件状态的历史数据240在系统监视器仪表板上添加新摄像机或服务器拼贴图241在系统监视器仪表板上编辑摄像机或服务器拼贴图241在系统监视器仪表板上删除摄像机或服务器拼贴图241编辑何时应更改硬件状态的阈值242查看系统中的证据锁定242使用系统配置打印报告243元数据243显示或隐藏元数据搜索类别和搜索筛选器243警报244添加警报244启用加密244从管理服务器启用加密或将加密应用到管理服务器244为记录服务器或远程服务器启用服务器加密246对客户端和服务器启用加密247在移动设备服务器上启用加密249 Smart Wall250正在配置XProtect Smart Wall250创建Smart Wall251将监视器添加到Smart Wall252将监视器放在您的Smart Wall上254为您的Smart Wall创建预设255定义预设布局并添加摄像机256 Smart Wall用户权限(已作说明)258指定XProtect Smart Wall的用户权限261创建Smart Wall预设的规则262Smart Wall(“客户端”节点)263 Smart Wall属性263监视器属性264 Milestone Federated Architecture266设置系统以运行联合站点266将站点添加至层次结构267接受包含在层次结构中268设置站点属性268刷新站点层次结构269登录到层级中的其他站点269更新子站点的站点信息270将站点从层次结构分离270 Milestone Interconnect270向中央Milestone Interconnect站点添加远程站点270分配用户权限271更新远程站点硬件272建立到远程系统的远程桌面连接272直接从远程站点摄像机启用播放272从远程站点摄像机检索远程记录272配置中央站点以响应来自远程站点的事件273远程连接服务274远程连接服务(已解释)274为一键式摄像机连接安装安全通道服务器环境275添加或编辑安全通道服务器275注册新的Axis One-Click摄像机275智能地图276地理背景(已解释)276在以下对象中启用Bing Maps或Google Maps:Management Client277在以下对象中启用Bing Maps或Google Maps:XProtect Smart Client277启用Milestone Map Service278指定OpenStreetMap拼贴图服务器279启用智能地图编辑280在智能地图上启用编辑设备280定义设备位置和摄像机方向、视野、深度(智能地图)281使用Milestone Federated Architecture配置智能地图283维护284备份和还原系统配置284关于备份和还原系统配置(已解释)284选择共享备份文件夹284手动备份系统配置285从手动备份中恢复系统配置285系统配置密码(已解释)286系统配置密码设置286更改系统配置密码设置287输入系统配置密码设置(恢复)288手动备份系统配置(已解释)288备份和还原事件服务器配置(已解释)288系统配置的计划备份和还原(已解释)289通过计划备份来备份系统配置289从计划备份恢复系统配置290备份日志服务器的SQL数据库290备份和还原失败与问题情境(已解释)291移动management server291不可用的管理服务器(已解释)292移动系统配置292更换记录服务器292移动硬件293移动硬件(向导)294更换硬件296管理SQL Server和数据库299更改SQL Server和数据库地址(已解释)299更改日志服务器的SQL Server和数据库300更改管理服务器和事件服务器的SQL地址300管理服务器服务300服务器管理器托盘图标(已解释)301启动或停止Management Server服务302启动或停止Recording Server服务303查看Management Server或Recording Server的状态消息304管理加密使用的是Server Configurator304启动、停止和重启Event Server服务305停止Event Server服务305查看事件服务器或MIP日志305输入当前的系统配置密码307管理已注册服务307添加和编辑已注册服务307管理网络配置307已注册服务属性308删除设备驱动程序(已解释)309删除记录服务器309删除记录服务器上的所有硬件309更改管理服务器计算机的主机名309证书的有效性310注册服务的客户数据属性丢失310在Milestone Customer Dashboard中,主机名将保持不变310主机名更改可以触发SQL Server地址更改310在中进行主机名更改Milestone Federated Architecture311站点的主机是架构中的根节点311站点的主机是架构中的子节点311管理服务器日志311识别用户活动、事件、操作和错误312筛选日志312导出日志313搜索日志314更改日志语言314允许2018R2和更早版本的组件写入日志314故障排除316调试日志(已作说明)316问题:更改SQL Server和数据库地址可防止访问数据库316问题:由于端口冲突,记录服务器启动失败316问题:Recording Server在切换Management Server群集节点时会脱机317问题:Milestone Federated Architecture设置中的父节点无法连接到子节点318重新建立父节点与站点之间的连接318升级319升级(已解释)319升级要求320升级XProtect VMS以在FIPS140-2兼容模式下运行320升级最佳实践322在群集中升级323用户界面详情325主窗口和窗格325窗格布局327系统设置(“选项”对话框)329“常规”选项卡(选项)329“服务器日志”选项卡(选项)331“邮件服务器”选项卡(选项)332“AVI生成”选项卡(选项)333“网络”选项卡(选项)334“书签”选项卡(选项)334“用户设置”选项卡(选项)335“客户仪表板”选项卡(选项)335“证据锁定”选项卡(选项)335“音频消息”选项卡(选项)335“隐私设置”选项卡336“访问控制设置”选项卡(选项)336“分析事件”选项卡(选项)337“警报和事件”选项卡(选项)337“常规事件”选项卡(选项)339组件节点340 Management Client菜单340文件菜单340编辑菜单341查看菜单341动作菜单341工具菜单342帮助菜单342 Server Configurator(Management Server Manager托盘图标)342“加密”选项卡属性342注册服务器343语言选择344托盘图标状态344从托盘图标开始和停止服务346 Management Server Manager(托盘图标)346基本节点347许可证信息(“基本”节点)347站点信息(“基本”节点)348远程连接服务节点348 Axis One-click摄像机连接(“远程连接服务”节点)348服务器节点349服务器(节点)349记录服务器(“服务器”节点)349“记录服务器设置”窗口350记录服务器属性351“存储”选项卡(记录服务器)353“故障转移”选项卡(记录服务器)356“多播”选项卡(记录服务器)358“网络”选项卡(记录服务器)360故障转移服务器(“服务器”节点)361“信息”选项卡属性(故障转移服务器)362多播选项卡(故障转移服务器)363“信息”选项卡属性(故障转移组)364片段选项卡属性(故障转移组)365 Milestone Interconnect的远程服务器365“信息”选项卡(远程服务器)365设置选项卡(远程服务器)366“事件”选项卡(远程服务器)366远程检索选项卡366设备节点367设备(“设备”节点)367设备的状态图标368摄像机(“设备”节点)369麦克风(“设备”节点)369扬声器(“设备”节点)370元数据(“设备”节点)370输入(“设备”节点)370输出(“设备”节点)371“设备”选项卡371“信息”选项卡(设备)371“信息”选项卡属性372“设置”选项卡(设备)374“数据流”选项卡(设备)375“流”选项卡上的任务376“记录”选项卡(设备)377“记录”选项卡上的任务379“移动”选项卡(设备)379“移动”选项卡上的任务381“预设”选项卡(设备)382“预设”选项卡上的任务384 PTZ会话属性385“巡视”选项卡(设备)386“巡视”选项卡上的任务388手动巡视属性388“鱼眼镜头”选项卡(设备)389“鱼眼镜头”选项卡上的任务389“事件”选项卡(设备)390“事件”选项卡上的任务390“事件”选项卡(属性)391“客户端”选项卡(设备)391“客户端”选项卡属性392隐私屏蔽选项卡(设备)394“隐私屏蔽”选项卡上的任务395与隐私屏蔽相关的任务395“隐私屏蔽”选项卡(属性)395“硬件属性”窗口396“信息”选项卡(硬件)397“设置”选项卡(硬件)398“PTZ”选项卡(视频编码器)398客户端节点398客户端(节点)398 Smart Wall(“客户端”节点)399 Smart Wall属性399监视器属性400 Smart Client配置文件(“客户端”节点)402“信息”选项卡(Smart Client配置文件)402“常规”选项卡(Smart Client配置文件)402“高级”选项卡(Smart Client配置文件)403“实时”选项卡(Smart Client配置文件)404“播放”选项卡(Smart Client配置文件)404“设置”选项卡(Smart Client配置文件)404“导出”选项卡(Smart Client配置文件)404“时间轴”选项卡(Smart Client配置文件)405“访问控制”选项卡(Smart Client配置文件)405“警报管理器”选项卡(Smart Client配置文件)405“智能地图”选项卡(Smart Client配置文件)406“视图布局”选项卡(Smart Client配置文件)406 Management Client配置文件(“客户端”节点)406“信息”选项卡(Management Client配置文件)406“配置文件”选项卡(Management Client配置文件)407导航407详细信息408工具菜单409联合站点409规则和事件节点409规则(“规则和事件”节点)409重新创建默认规则411通知配置文件(“规则和事件”节点)412事件总览413硬件:413硬件-可配置事件:413硬件-预定义事件:413设备-可配置事件:414设备-预定义事件:414外部事件-预定义事件:417外部事件-常规事件:417外部事件-用户定义事件:417记录服务器:417系统监视器事件419系统监视器-服务器:419系统监视器-摄像机:421系统监视器-磁盘:421系统监视器-存储:422其他:422来自附加产品和集成的事件:422操作和停止操作422管理规则向导423测试分析事件(属性)432常规事件和数据来源(属性)434常规事件(属性)434常规事件数据来源(属性)435安全节点437角色(“安全性”节点)437“信息”选项卡(角色)437“用户和组”选项卡(角色)439“整体安全”选项卡(角色)439“设备”选项卡(角色)461与摄像机相关的权限461与麦克风相关的权限463与扬声器相关的权限465与元数据相关的权限466与输入相关的权限467与输出相关的权限467PTZ选项卡(角色)468“语音”选项卡(角色)469“远程记录”选项卡(角色)469 Smart Wall选项卡(角色)469“外部事件”选项卡(角色)470“视图组”选项卡(角色)470“服务器”选项卡(角色)471 Matrix选项卡(角色)471“警报”选项卡(角色)471“访问控制”选项卡(角色)472“LPR”选项卡(角色)472 MIP选项卡(角色)473基本用户(安全性节点)473“系统仪表板”节点473“系统仪表板”节点473当前任务(“系统仪表板”节点)473系统监视器(“系统仪表板”节点)474“系统监视器仪表板”窗口474拼贴图474带监视参数的硬件列表474“自定义仪表板”窗口474“详细信息”窗口474系统监视器阈值(“系统仪表板”节点)476证据锁定(“系统仪表板”节点)479配置报告(“系统仪表板”节点)479“服务器日志”节点480“服务器日志”节点480系统日志(选项卡)480审核日志(选项卡)481规则触发日志(选项卡)481元数据使用节点482元数据和元数据搜索482什么是元数据?482元数据搜索482元数据搜索要求482访问控制节点483访问控制属性483“常规设置”选项卡(访问控制)483“门和关联的摄像机”选项卡(访问控制)484“访问控制事件”选项卡(访问控制)484“访问请求通知”选项卡(访问控制)485“持卡人”选项卡(访问控制)486 Transact节点487交易数据来源(“交易”节点)487交易来源(属性)488交易数据定义(“交易”节点)489交易定义(属性)489警报节点491警报定义(“警报”节点)491警报定义设置:491警报触发:492需要操作员操作:492地图:493其他:493警报数据设置(“警报”节点)493“警报数据级别”选项卡494状态494“关闭的原因”选项卡495声音设置(“警报”节点)495联合站点层级496联合站点属性496“常规”选项卡496“父站点”选项卡496Copyright、商标和免责声明Copyright©2021Milestone Systems A/S商标XProtect是Milestone Systems A/S的注册商标。

麒麟开源堡垒机管理员手册

麒麟开源堡垒机管理员手册麒麟开源目录1概述 (5)1.1功能介绍 (5)1.2名词解释 (5)1.3环境要求 (6)2管理员登录 (7)3初始基本配置 (10)4目录管理 (11)4.1目录说明 (11)4.2目录创建 (12)5账号管理 (14)5.1用户角色 (14)5.2运维账号管理 (15)5.2.1添加用户 (16)5.2.2批量添加用户 (18)5.2.3批量编辑用户 (18)5.3RADIUS账号 (18)5.4目录管理 (19)5.5在线用户管理 (20)5.6登录策略 (20)5.7设备管理 (20)5.8设备信息导入导出 (25)5.9普通用户自动登录root账号 (25)5.10目录节点管理 (26)5.11系统用户组 (28)5.12应用发布 (29)5.12.1应用发布服务器 (30)5.12.2添加为资产设备 (30)5.12.3添加为应用发布服务器 (31)5.12.4应用发布 (32)5.13SSH公私鈅上传 (34)6权限查询 (35)6.1系统权限查询 (35)6.2应用权限查询 (36)7策略设置 (37)7.1默认策略 (37)7.2来源IP组 (38)7.3周组策略 (40)7.4命令组 (41)7.5命令权限 (42)7.6自动改密 (43)7.7系统类型 (44)7.8授权策略 (44)8密码密钥文件 (45)9系统配置 (45)9.1参数配置 (45)9.2VPN配置 (46)9.3系统参数 (46)9.4密码策略 (46)9.5高可用性 (47)9.6告警配置 (48)9.7告警参数 (48)10系统管理 (49)10.1服务状态 (49)10.2系统状态 (49)10.3配置备份 (50)10.4数据同步 (50)11VPN配置 (51)12动态口令 (53)12.1USBKEY导入 (53)12.2USBKEY绑定 (53)13Licnese管理 (53)14运维审计 (55)14.1操作审计 (55)14.1.1字符会话审计(Telnet/SSH) (55)14.1.2SFTP和FTP会话审计 (57)14.1.3图形会话审计 (58)14.1.4应用审计 (63)14.2实时监控 (64)14.3审计查询 (68)14.3.1会话搜索 (68)14.3.2内容搜索 (69)15日志报表 (70)16个人信息修改 (73)1概述麒麟运维安全堡垒平台(以下简称麒麟运维堡垒机)是用于对第三方或者内部运维管理员的运维操作行为进行集中管控审计的系统。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Zimbra管理员手册1核心功能ZCS是一个创新的消息和协作应用系统,提供了如下一些解决方案:⏹电子邮件⏹群组日历⏹通讯录⏹任务管理⏹基于Web的文档管理和创作ZCS的核心功能包括:⏹邮件投递和存储⏹邮件的索引⏹邮箱服务器的日志⏹IMAP和POP支持⏹目录服务⏹防垃圾邮件保护⏹防病毒保护管理员可以通过基于浏览器的管理控制台方便地管理域名、服务器、账号,包括:◆管理服务类型(COS,ClassofService)◆添加账号和域名◆针对每个账号或服务类型设置一些限制◆创建和编辑分发列表◆导入MicrosoftExchange用户账号◆为一个域名设置虚拟主机◆管理服务器◆查看和管理服务器的状态◆控制使用情况Zimbra提供两个基于浏览器的客户端(ZWC,ZimbraWebClient),即采用Ajax技术的高级ZWC和使用标准HTML技术的标准ZWC。

ZWC的特征包括:⏹编写、阅读、回复、转发以及其它一些标准的电子邮件操作⏹按照对话查看邮件⏹给邮件加上标签⏹执行高级搜索⏹保存搜索结果⏹使用日历安排日程⏹共享日历、邮件夹、通讯录⏹创建通讯录并共享⏹设置邮箱的使用喜好,包括定义邮件过滤选项⏹使用ZCS文档来创建、组织和共享Web文档⏹使用任务功能来创建待办事项列表,并管理任务ZCS被设计成为一个端到端的可伸缩的、高可信的邮件解决方案。

这个消息架构基于行业内熟知的开源技术和标准而构建,由一个服务器应用和客户端界面构成。

架构包括如下一些优点:⏹开源组件的集成。

Linux,Jetty,Postfix,MySQL,OpenLDAP⏹使用行业内的标准、开放协议。

SMTP、LMTP、SOAP、XML、IMA、POP等。

⏹时髦的技术设计。

Java、JavaScript瘦客户端、DHTML⏹水平的伸缩性。

由于每个邮箱服务器都包括它自己的数据存储、消息存储、邮箱账号,⏹所以你在扩充系统时可以豪不担心。

要支持更多的账号,只需添加更多的服务器。

RHEL的集群套件、SYMANTEC的VeritasClusterServer等可以使用。

⏹基于浏览器的客户端。

ZimbraWebClient使用户可以通过浏览器享受所有ZCS的功能。

⏹管理控制台。

管理控制台用于管理账号和服务器。

2创建账号2.1创建单个账号管理控制台中的New Account Wizard 可以用来创建单个账号,步骤如下:1.从管理控制台的导航板上选择账户(Accounts)提示:至少显示4 个已经存在的账户:1 个管理员、2 个与垃圾邮件相关的、1个与全局文档相关的。

这4 个账号不需要做额外的修改。

2.点击新建(New),New Account Wizard 出现。

3.输入账户名称(邮件地址格式)和姓氏。

这两项信息是必须。

4.此时可直接点击完成(Finish),账户将使用默认的服务类型(COS)及全局设置。

5.如果要为此账户配置别名、转发地址或其它的特定功能,可在New Account Wizard 的界面里完成,最后再点击完成(Finish)。

6.当账户创建完成的时候,就可以收发邮件了。

2.2批量创建账号使用批量账户向导(Bulk Account Wizard),每次可以导入多达500 个账户。

该向导要求你上传一个CSV 文件,其中包括用户名、显示名称、密码(可选)基本信息。

通过这种方式创建的账户使用默认服务类型。

2.3将现有数据迁移到ZCSZimbra 开发了几个工具,帮助用户将现有的电子邮件、日历及联系人迁移到ZCS服务器上。

当用户文件被导入时,文件夹的结构仍被保留。

使用ZCS 的工具来迁移数据可以保证信息能够正确导入。

.如下几个程序及使用指南可从管理控制台中下载。

ZCS Migration Wizard for Exchange.exe 格式使用此工具可以将Microsoft Exchange 服务器中的邮件账户迁移到ZCS 服务器中。

ZCS Migration Wizard for Lotus Domino.exe 格式。

使用此工具可以将Lotus Domino 服务器中的邮件账户迁移到ZCS服务器中。

Zimbra Collaboration Suite Import Wizard for Outlook.exe 格式。

使用此工具可以将Outlook 文件(.pst)中的内容迁移到ZCS 服务器上。

3zimbra中包含的组件Zimbra 架构中包括对使用标准协议的开源项目的整合。

包括在Zimbra 中的第三方的软件如下表列示,并且会在安装过程中被安装。

所有的这些组件都已经经过测试和配置,可以和Zimbra 工作得很好。

4zimbra软件包ZCS 包括如下应用程序包:4.1Zimbra Core (安装)包括核心的类库、实用工具、监控工具和基本的配置文件4.2 Zimbra LDAP (安装)ZCS 使用开源的OpenLDAP 作为目录服务,实现用户身份验证功能。

每个账号都有一个唯一的邮箱ID 作为账号的主要身份编号。

ZCS 中使用的OpenLDAP 已经经过定制。

4.3Zimbra MTA (安装)Postfix 是一个开源的MTA 程序,通过SMTP 协议接收邮件,并通过LMTP 协议将邮件传递到合适的Zimbra 邮箱服务器中。

Zimbra MTA 包中还包括防病毒软件和反垃圾邮件软件。

4.4Zimbra Store(邮箱服务器)(安装)包括了邮箱服务器需要的各个组件,包括Jetty,一个开源的Servlet 容器。

在ZCS 中,邮箱服务器被称作mailboxd。

每个账号只能在一个邮箱服务器中存在;每个账号都会对应一个邮箱,其中包括所有的邮件和附件。

邮箱服务器中包括如下组件:4.4.1数据存储是一个MySQL 数据库,内部的邮箱ID 与用户账号相关联。

数据存储将邮箱ID 与用户的OpenDLAP 账号进行映射。

数据存储包括每个用户的标签定义、邮件夹、日程安排、联系人,同时也包括每封邮件的状态、所在邮件夹等。

4.4.2消息存储消息存储是用来存放邮件及附件的。

消息以MIME 格式存放。

有多个收件人的邮件,在消息存储中只存放一份。

4.4.3索引存储索引和搜索技术由Lucene 提供。

索引文件基于单个邮箱。

每个服务器都有单独的数据存储、邮件存储和索引存储。

当新邮件到达时,服务器会安排一个新的线程来对邮件做索引。

4.5Zimbr-SNMP (安装)非必须安装。

如果你决定使用它来做监控,建议在每种服务器(邮箱服务器、LDAP、MTA)上都安装。

Zimbra 使用swatch 查看syslog 输出生成SNMP 信号。

4.6Zimbra Logger (安装)可选择性地安装于一台邮箱服务器上。

这个组件用于syslog 的聚合和报表。

如果未安装,则无法在管理控制台中看到服务器的统计信息。

4.7Zimbra Spell (不安装)可选择性安装。

它是一个开源的拼写检查工具,用在ZWC 中。

如果此包安装了,Zimbra-apache也会被安装。

4.8Zimbra Proxy (不安装)可选择性安装。

使用代理服务器可以将同一个域名的邮箱分散到不同的服务器上。

4.9Zimbra Memcached (不安装)Memcached 是一个与代理相关的包,当代理包被安装时,它也会被安装。

运行代理服务器的必须使用Memcached,多台代理可使用同一台Memcached 服务器。

5 zimbra磁盘结构邮箱服务器包括如下卷:邮件存储,位于/opt/zimbra/store数据存储,位于/opt/zimbra/db下的MySQL数据库索引存储,位于/opt/zimbra/index日志文件,位于/opt/zimbra/log5.1邮件存储邮件存储是用来存放邮件的,包括邮件的正文和附件。

邮件以MIME 格式存放。

邮件存储位于每台服务器的/opt/zimbra/store 目录下,每个邮箱都有一个以ZCS 内部ID 命名的专用目录。

5.2数据存储ZCS 的数据存储是一个MySQL 数据库,包含了与邮件相关的元信息,如标签、会话、或在文件系统中的指针。

每个账号(邮箱)只存在于一台服务器上。

每台服务器有它自己独立的数据存储,包括它所管理的所有邮箱。

数据存储包括:A、邮箱-账号的映射。

在ZCS 中,主要的标识是邮箱的内部ID,无论是用户名还是账号。

邮箱内部ID 在一台服务器中是唯一的。

数据存储将邮箱内部ID 映射到用户的OpenLDAP账号;B、每个用户的标签定义、邮件夹、联系人、日程安排、任务、邮件过滤器等;C、关于每封邮件的信息,包括是否被阅读、与哪个标签相关联等。

5.3索引存储索引和搜索技术由Apache Lucene 提供。

邮件在进入系统的时候被自动索引。

每个邮箱都有一个对应的索引文件。

管理员或用户无法管理或配置索引进程。

索引过程如下:1.MTA 将进站的邮件投递到邮箱服务器中2.邮箱服务器分析邮件,包括邮件头、正文及所有可读的附件如PDF 或DOC,进行分词索引。

3.邮箱服务器将分词索引传递给Lucene 来创建索引文件。

5.4日志ZCS 部署由很多个第三方的组件构成。

每个组件都可能产生它自己的日志。

一些ZCS 日志信息会生成SNMP Trap,你可以用SNMP 监控工具来捕获。

详见监控ZCS 服务器。

6 zimbra命令行方式常用的操作6.1更改登录方式$ zmprov ms <servername> zimbraMailSSLPort <https port> (将HTTPS更改成非443端口)$ zmtlsctl http\https $ tomcat restart6.2smtp认证错误的解决zmprov ms `zmhostname` zimbraMtaAuthHost 6.3日志服务器错误的解决$ zmprov getConfig zimbraLogHostname$ zmprov modifyConfig zimbraLogHostname 6.4查看系统参数可以通过zmlocalconfig -s命令查看系统的参数$ postconf //查看postfix的所有配置$ zmlocalconfig //查看各种组件的配置信息$ zmlocalconfig -s|grep zimbra_ldap_userdn //查看zimbra帐号在LDAP中的DN$ zmlocalconfig -s|grep zimbra_ldap_userdn //查看zimbra帐号在LDAP中的密码$ zmlocalconfig -s|grep zimbra_mysql //查看mysql的配置信息6.5更改系统最大邮件大小查看最大系统邮件大小,显示当前系统最大邮件为10M。