域迁移整合

数据迁移及整合方案

数据迁移及整合方案概述本文档旨在提供一个数据迁移及整合的方案,以帮助组织在转移数据和整合数据时更有效地进行规划和实施。

目标1. 进行数据迁移,将现有数据从旧系统转移到新系统。

2. 实现数据整合,确保不同来源的数据能够在新系统中协同工作和互操作。

数据迁移策略1. 准备工作:- 分析和评估现有数据:了解数据的结构、大小和复杂度。

- 确定数据迁移的需求和目标:确定需要迁移的数据范围和迁移操作的时间窗口。

- 创建备份:在迁移前,确保对现有数据进行备份以防止数据丢失或损坏。

2. 数据迁移过程:- 确定迁移方法:选择适合组织需求的迁移方法,如ETL工具、API接口等。

- 数据转换和清洗:将旧系统中的数据转换为新系统可以理解和接收的格式,同时进行清洗和校验以确保数据质量。

- 分阶段迁移:根据数据的优先级和复杂性,将数据迁移分为多个阶段进行,以降低风险和影响。

- 验证和测试:在迁移完成后,验证新系统中的数据与旧系统中的数据一致性,并进行功能和性能测试。

数据整合策略1. 数据标准化:- 统一数据格式:确保来自不同来源的数据具有一致的格式,以便在新系统中进行整合和分析。

- 修复数据冗余:识别和处理重复的数据,以减少数据冗余和提高整合效率。

2. 数据匹配和关联:- 确定数据关键字段:选择能够唯一标识数据的字段,以便在整合过程中进行匹配和关联操作。

- 实施匹配算法:使用合适的匹配算法来识别和关联不同数据来源中的相似数据。

3. 数据转换和整合:- 数据映射:将不同数据源的数据字段进行映射,确保数据在整合后能够正确对应和合并。

- 数据合并:将不同数据源中的相关数据进行合并,以创建一个完整的数据集。

结论本方案为组织提供了一个数据迁移和整合的指南,确保数据能够顺利从旧系统转移到新系统,并实现数据的整合和一致性。

在实施过程中,需要根据具体情况进行调整和优化,同时进行实时监控和风险评估,以确保迁移和整合过程的成功。

使用ADMT v3.0 域迁移

使用ADMT v3.0 域迁移1、把目标域的功能级别提升为windows2000或以上纯模式。

2、两台域控做辅助dns或转发3、对两个域做一个双向信任关系。

4、目标域安装ADMT v3.05、在迁移密码的时候需要生成一个数据库,.pes文件,用于存放密码。

在目标域的cmd中输入命令:admt key /option:create /sourcedomain: /keyfile:c:\keyfile/keypassword:password(这个密码可有可无)。

完成后,在C盘中就会生成keyfile.pes这个文件,然后把这个文件复制到原域的C:\下,可以用共享的方法。

在这里我对数据库文件创建了个密码。

这个密码可有可无。

6、现在就要开始在原域中安装PES(Password Export Server)服务了,这个服务用于域间资源迁移,在整个迁移过程中其核心作用。

现在来安装PES(pwdmig.msi)。

这个安装文件在目标域中,路径是:C:\WINDOWS\ADMT\PES\。

安装ADMT后才有。

再说明一点这个程序在系统光盘中也有,路径在\I386\ADMT\PWDMIG。

这个是2.0版本的,测试下来和3.0不兼容。

开始安装PES,直至安装完成提示重新启动。

如果你没有在5中设置密码,密码提示框是不会出现的。

建议选择: 目标域\administrator登陆,这样在目标域迁移过程中能直接读取原域中数据库里的信息。

重启后,PES默认是不自动启动的,这需要手动让它运行。

打开services.msc,右击Password Export Server Service, 然后点Start。

现在PES才开始运行。

注意,迁移完所有的资源后,关闭他,其实重启下原域就可以了。

7、修改源域中本地安全机构的注册表HKLM\System\CurrentControllSet\Control\LSA下面有一个名字为AllowPasswordExport的记录项,把这个值由0改成1。

域控迁移方法

域控迁移方法Migrating domain controllers can be a challenging task for any organization. 域控迁移可能对任何组织来说都是一个具有挑战性的任务。

There are several methods that can be used to migrate domain controllers while minimizing the impact on users and maintaining a stable network environment. 有几种方法可以用来迁移域控制器,同时最大限度地减少对用户的影响,并保持稳定的网络环境。

One of the most common methods is to add new domain controllers to the existing domain, which allows for a gradual transfer of services and roles. 最常见的方法之一是向现有域添加新的域控制器,这样可以逐步转移服务和角色。

This approach ensures that there is no disruption to the network, as both old and new domain controllers can coexist during the migration process. 这种方法可以确保网络没有中断,因为在迁移过程中旧的和新的域控制器都可以共存。

Another method for domain controller migration is to use the Active Directory Migration Tool (ADMT) provided by Microsoft. 域控制器迁移的另一种方法是使用微软提供的Active Directory迁移工具(ADMT)。

Windows域(AD)迁移方案

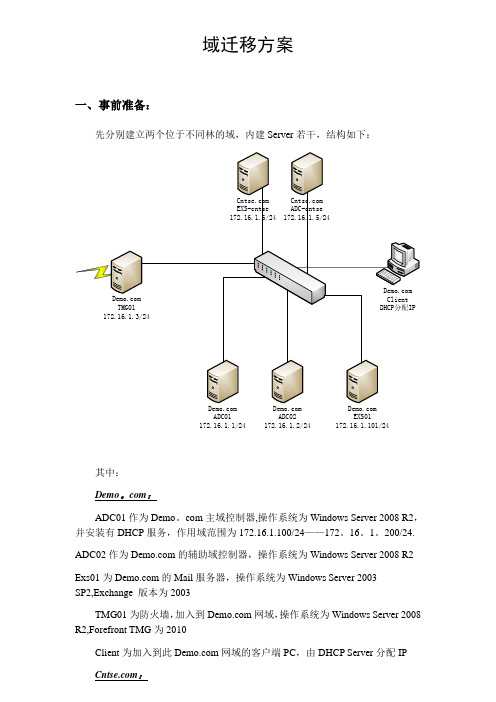

域迁移方案一、事前准备:先分别建立两个位于不同林的域,内建Server若干,结构如下:ADC02 172.16.1.2/24EXS01 172.16.1.101/24ADC01172.16.1.1/24其中:Demo。

com:ADC01作为Demo。

com主域控制器,操作系统为Windows Server 2008 R2,并安装有DHCP服务,作用域范围为172.16.1.100/24——172。

16。

1。

200/24.ADC02作为的辅助域控制器,操作系统为Windows Server 2008 R2Exs01为的Mail服务器,操作系统为Windows Server 2003SP2,Exchange 版本为2003TMG01为防火墙,加入到网域,操作系统为Windows Server 2008 R2,Forefront TMG为2010Client为加入到此网域的客户端PC,由DHCP Server分配IP:Ad—cntse为Cntse。

com的域控制器,操作系统为Windows Server 2008 R2,为了网域的迁移安装有ADMT以及SQL Server Express 2005 SP2Exs-centse作为的Mail Server,操作系统为Windows Server 2003SP2,Exchange 版本为2003.备注:所有的Server均处在同一个网段172。

16.1。

x/24二、Demo。

com的User结构:如图,其中红色圈中部分为自建组别,OA User为普通办公人员组别,拥有Mail账号,admins为管理员群组,Terminal User为终端机用户组别,均没有Mail 账号。

以上三组别均建立有相应的GPO限制其权限。

其他Users保持默认设定三、设定域信任关系:1、设定DNS转发器:在域控制器Ad-cntse的DNS管理器设定把demo。

com的解析交给demo。

域服务器的迁移

域服务器的迁移The Standardization Office was revised on the afternoon of December 13, 2020域服务器如何进行迁移域服务器的迁移我想大家都有过这样的想法,不过迁移域服务器可不是一个简单的事,大家跟我来一起学习。

假设主域控制器的IP为,额外域控制器的IP为第一步:主域迁移之前的备份:1. 备份主域服务器的系统状态2. 备份主域服务器的系统镜像3. 备份额外域服务器的系统状态4. 备份额外域服务器的系统镜像第二步:主域控制迁移:1.在主域控服务器()上查看FSMO(五种主控角色)的owner(拥有者),安装Windows Server 2003系统光盘中的Support目录下的support tools工具,然后打开提示符输入:netdom query fsmo查看域控主机的五种角色是不是都在主域服务器上,当然也有可能在备份域控服务器上。

2.将域控角色转移到备份域服务器()在主域控服务器()执行以下命令:进入命令提示符窗口,在命令提示符下输入:ntdsutil 回车,再输入:roles 回车,再输入connections 回车,再输入connect to server (连接到额外域控制器)提示绑定成功后,输入q退出。

依次输入以下命令:Transfer domain naming masterTransfer infrastructure masterTransfer PDCTransfer RID masterTransfer schema master以上的命令在输入完成一条后都会有提示是否传送角色到新的服务器,选择YES,完成后按Q退出界面。

五个步骤完成以后,进入,检查一下是否全部转移到备份服务器上,打开提示符输入:netdom query fsmo再次查看域控制器的5个角色是不是都在上面。

3. 转移全局编录:打开“活动目录站点和服务”,展开site->default-first-site-name->servers,展开,右击【NTDS Settings】点【属性】,勾上全局编录前面的勾。

域迁移方法

域迁移方法1:新DC安装系统,配置IP DNS指向老DC (新DC可以加入现有域,也可以不加)2:提升新DC为辅助域控制器后重启3:重启完成后,安装DNS服务.然后等老DC的DNS信息同步到新DC的DNS上(楼上面的人说要建立域整合的DNS,这一步根本没有必要因为旧DC上的DNS服务会自动同步到新DC上面的)4:将新DC设置为GC,然后等新/旧DC同步,这要看你的网络环境了.5:同步完成之后,就可以传送FSMO角色这是最重要的一步.(用ntdsutil来把旧DC上的FSMO五种角色转移到新DC 上,转移用到命令transfer )整个过程我有一个word文档在附件里边.6:老DC降级重启然后退域。

关机7:新DC改IP,把自己的IP地址改为DNS地址(做这一步就是为了让客户感觉不到更换了服务器,也省了到下面去改DNS 地址)8:清理DNS记录,把以前所有旧DC的信息全部删除掉.A:然后利用ntdsutil命令删除掉所有旧DC的信息,B:用adsiedit.msc删除没有用的信息.C:进入活动目录站点与服务删除相应的站点和服务.D:在主域控器的dsa.msc的domain controller里删除没有用的旧DC9:旧DC拔掉网线,重装系统.10:到此基本就完成了.AD的五种操作主机的作用及转移方法Active Directory 定义了五种操作主机角色(又称FSMO):1.架构主机schema master2..域命名主机domain naming master3.相对标识号(RID) 主机RID master4.主域控制器模拟器(PDCE)5.基础结构主机infrastructure master而每种操作主机角色负担不同的工作,具有不同的功能:1.架构主机具有架构主机角色的DC 是可以更新目录架构的唯一DC。

这些架构更新会从架构主机复制到目录林中的所有其它域控制器中。

架构主机是基于目录林的,整个目录林中只有一个架构主机。

Windows Server 2008 域迁移方案(含Exchange邮箱帐号)

域迁移方案一、软件环境:1.操作系统:Windows Server 2008 R22.Mail Server软件:Exchange Server 20103.客户端操作系统:Windows XP PRO SP34.客户端邮件软件:Outlook 2003二、域环境:1.建立两个域:以及,域控制器名称分别为以及。

2.在下建立子域,域控制器名称为。

3.各域间建立信任关系。

4.分别在以及域上建立Mail Server,两Server名称分别为以及。

5.在下建立若干User。

6.客户端client加入域三、IP地址分配::172.16.1.1/24:172.16.1.100/24:172.16.1.101/24:172.16.1.200/24:172.16.1.201/24四、安装Exchange Server 20101、在安装Exchange Server 2010:I.安装.NetFrameWork 3.5II.安装相关补丁III.开始安装Exchange Server 20102、在下安装Exchange Server 2010I.安装.NetFrameWork 3.5II.安装相关补丁III.在根林下执行Setup /PrePareSchema以及setup /preparead /organizationname:”cntse” (注:如果遇到“正在扩展ActiveDirectory 架构失败”的问题,请调整本地连接的DNS设定)IV.返回下,执行Setup /PrepareDomainV.把下的管理员(保证是"Organization Management"角色组或"Enterprise Admins"组的成员)加入到本机的administrators组,使用该管理员执行安装程序。

VI.开始安装Exchange Server 2010五、配置Exchange Server 20101.设定接收连接器、接受的域和发送连接器。

把Windows 2008 R2域服务升级和迁移到Windows Server 2012 R2上

把Windows 2008 R2域服务升级和迁移到Windows Server 2012 R2上• (一)windows Server 2012 R2 中增加了不少功能,在AD角色中就增加了如下新特性:Workplace Join:支持设备在不加入域的情况下,通过第二因子认证和单点登录通过web应用代理访问内部应用:外部设备可以直接通过Web应用代理来访问内部应用和服务,如:ADFS、Applications。

通过规则以决定访问ADFS资源的用户权限,权限有三种:允许所有用户访问、输入凭据访问、拒绝用户访问迁移工作可以有多种方式,常见的就是在不同设备上进行迁移,这样安全可靠。

还有一种是就地升级的迁移,这种方式只限于能直接升级到Windows Server 2012 R2 的系统,升级前做好系统备份工作。

1.新安装一台Windows server 2012 R2服务器,打开添加角色和功能对话框。

2.在安装类型页面点击下一步3.在服务器选择页面,点击下一步4.在服务器角色页面,选择AD域服务角色,点击下一步5.在功能页面,点击下一步7.点击下一步8.勾选“如果需要,自动重新启动服务器”,点击安装9.安装完成后点击“将此服务器升级为域控制器”10.在部署配置页面,选择将域控制器添加到现有域,具体配置如图所示,点击下一步11.输入目录还原密码,然后点击下一步12.点击下一步13.复制自选择主域控制器,然后点击下一步14.在路径页面,点击下一步15.点击下一步16.点击下一步17.先决条件检查通过后,点击安装18.安装完成后,点击关闭19.在AD管理中心中看到,windows server 2012 R2 服务器已经成为域控制器。

(二)将域的五个角色转移到Windows server 2012 R2AD域环境中的五大主机角色在Win Server多主机复制环境中,任何域控制器理论上都可以更改ActiveDirectory中的任何对象。

新老系统迁移及整合方案

新⽼系统迁移及整合⽅案1新⽼系统迁移及整合⽅案本次总局综合业务系统是在原有系统的基础上开发完成,因此,新旧系统间就存在着切换的问题。

另外,新开发的系统还存在与其他⼀些应⽤系统,例如,企业信⽤联⽹应⽤系统、企业登记⼦⽹站、外资登记⼦⽹站等系统进⾏整合使之成为⼀个相互连通的系统。

本章将针对新⽼系统迁移和整合提出解决⽅案。

1.1新⽼系统迁移及整合需求分析系统迁移⼜称为系统切换,即新系统开发完成后将⽼系统切换到新系统上来。

系统切换得主要任务包括:数据资源整合、新旧系统迁移、新系统运⾏监控过程。

数据资源整合包含两个步骤:数据整理与数据转换。

数据整理就是将原系统数据整理为系统转换程序能够识别的数据:数据转换就是将整理完成后的数据按照⼀定的转换规则转换成新系统要求的数据格式,数据的整合是整合系统切换的关键:新旧系统迁移就是在数据正确转换的基础上,制定⼀个切实可⾏的计划,保证业务办理顺利、平稳过渡到新系统中进⾏;新系统运⾏监控就是在新系统正常运转后,还需要监控整个新系统运⾏的有效性和正确性,以便及时对数据转换过程中出现的问题进⾏纠正。

系统整合是针对新开发的系统与保留的⽼系统之间的整合,以保证新开发的系统能与保留的⽼系统互动,保证业务的顺利开展。

主要的任务是接⼝的开发。

1.1.1需要进⾏迁移的系统1.1.2需要进⾏整合的系统需要与保留系统整合的系统包括:1、企业登记管理〈含信⽤分类〉,全国企业信⽤联⽹统计分析,不冠⾏政区划企业名称核准,⼤屏幕触摸屏系统与企业信⽤联⽹应⽤,企业登记⼦⽹站,属地监管传输,⽹上业务受理之间的整合;2、外资企业登记管理〈含信⽤分类),全国外资企业监测分析与属地监管传输,外资登记⼦⽹站,⽹上业务受理,⼤屏幕触摸屏系统之间的整合:3、⼴告监管系统与⼴告监管⼦⽹站之间的整合:4、12315数据统计分析与12315⼦⽹站之间的整合:5、通⽤信息查询、统计系统与数据采集转换之间的整合:1.1.3数据迁移和转换分析根据招标⽂件⼴东省⼯商局新建系统的数据库基于SAP Sybase ASE 15.7,⽽原有系统的数据库包括ORACLE,SQLServer,DB2。

域迁移算法

域迁移算法是一种机器学习算法,旨在解决数据采样于不同的概率分布的问题。

该算法的目标是利用已知的源域和目标域数据训练一个在目标域上的模型。

该算法的基本思想是将源域和目标域的数据进行特征提取和表示,然后利用这些特征进行分类或回归等任务。

在域迁移算法中,需要尽可能地减小源域和目标域之间的差异,使模型能够更好地适应目标域的数据分布。

常见的域迁移算法包括:

1. 特征选择:通过选择与目标域相关的特征,减小源域和目标域之间的差异。

2. 特征转换:将源域和目标域的特征进行线性或非线性变换,使它们更接近。

3. 增量学习:在源域和目标域之间共享一些底层特征,同时学习一些特定于目标域的顶层特征。

4. 迁移学习:将预训练的模型参数迁移到新的任务中,同时对模型进行微调,使其适应目标域的数据分布。

总之,域迁移算法是一种有效的解决数据分布差异的方法,可以应用于各种机器学习任务中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ADMT,Active Directory Migration Tool, 用于把用户或资源从一个域迁移到另外一个域中,而不改变资源的属性,如用户密码,组结构等。

下载地址:/downloa ... ff85ad3d212&DisplayLang=en我们先大致了解下这次试验的环境和目的环境:两台域服务器,两台客户端,在一个网络中。

目的:把一个域中的用户和组迁移到另一台域中,保证登录密码不能变,访问权限不能变。

下面开始这个试验的细节步骤。

请仔细阅读。

1.两个域,分别是和。

(为了方便记忆,把原域source domain 配置成,目标域target domain配置成,在这里很抱歉,我把单词destination拼错成distination了,将错就错吧,希望大家能看懂J)。

域控制器分别是:,source domain controller.和, destination domain controller.都安装windows server 2003 enterprise Englishversion。

在很多情况下,都是从windows2000 server迁移到windowsserver 2003,不过这两种环境下的操作没有太多的不同。

两台client,都安装xpsp2 English.以后我们将配置成和。

看列表吧: IP 192.168.10.4/24 192.168.10.5/24 192.168.10.21/24 192.168.10.22/24Admin password G oodluckpy. Goodluckpy. Null NullDNS 172.0.0.1 172.0.0.1 192.168.10.4 192.168.10.5注意DC的密码最后有个点,这样才能达到密码复杂度的要求。

PC没有设置密码。

安装AD的时候,连同DNS一起安装2.在系统安装基本完成后添加一些OU,user, group。

列表: OU Sou DouUser Suser1,suser2,suser3 D user1Security group S gpUser 密码统统设置成:Test1234. (最后有点) 并把这三个suser统统加入sgp这个组中,设置相应的属性如图:在这里,我要说明这两个mmc,的mmc集成了五个snap-ins分别是:ADDT, ADUC, ADSI, DNS, Services。

的mmc集成了ADDT, ADUC, ADSI, DNS。

添加这些是为了方便后来的操作。

3.把两台PC分别加入域,并且用各自域的管理员登入。

在中新建文件夹SGP并在其中新建sgp.txt,赋予sgp组Full Control,再新建文件夹SuserX,并在其中新建suserx.txt,赋予suser1,suser2,suser3 Full Control。

如图:用suser1登录spc,在sgp.txt中写入: i am suser1, a member of sgp , i modified it first time.在suserx.txt中写入:i amsuser1, i modified it first time。

保存同样suser2,在sgp.txt中写入: i am suser2, amember of sgp , i modified it first time.在suserx.txt中写入:i amsuser2, i modified it first time。

保存4.配置sdc和ddc的dns,设置条件转发。

如图这一步在接下来的信任域中是很有用的。

5.在两台DC中插入windows server2003系统盘,安装SUPPORT\TOOLS\ SUPTOOLS.MSI,这其中有接下来需要的程序命令netdom。

这个命令用于配置域信任属性。

在中安装Active Directory Migration Tool v3.0,并且默认安装MSSQL server Desktop Engine。

(一般DC上不会安装SQL,如果安装了就使用已有SQL吧),安装完后重启电脑。

好了,所有的准备工作都已经做完了,接下来就开始作迁移了。

以上的准备工作都是相当重要。

一定要仔细看图,认真对照。

6.提升两台DC的域功能,在先前建立的mmc中右击域控制器,选择Raise Domain FunctionalLevel...可以提升到windows2003,但不建议提升到这个级别。

其原因请在我的空间找……7.在中添加的信任关系。

在mmc中,展开ADST( Active Directory Domainsand Trusts) 右击, 选择Properties。

在Trusts table中点击New trust... à Next à输入sour, next à two-way, next à Thisdomain only, next àDomain-wide authentication, next à输入与管理员密码:Goodluckpy.(最后有点的) , next à next à从提示信息可以看到trust建立完成, next à这里询问方向,这里我们要使用双向信任知道最后完成。

最后会弹出一个tip说当启用外部信任后SID过滤就启用了。

在后面的用户迁移中我们要关闭这个功能。

其命令行是:netdom trust TrustingDomainName/d:TrustedDomainName/quarantine:No/uo:domainadministratorAcct /po:domainadminpwd完成以上的步骤可以用一条命令,在中,start à run à cmd输入:netdomtrust sour /uo:administrator /po:Goodluckpy. /d:dist/ud:administrator/pd:Goodluckpy. /add /twoway /enablesidhistory8.在做用户迁移中需要对方的administrator权限,所以要把这两个域的administrator用户或者domain admins组加入到对方的administrators组中,建议选择加入domain admins组,administrator也是这个组中的成员。

如图:9.在迁移密码的时候需要生成一个数据库,.pes文件,用于存放密码。

在的cmd 中输入命令:admt key /option:create /sourcedomain:sour /keyfile:c:\keyfile/keypassword:Goodluckpy.完成后,在C盘中就会生成keyfile.pes这个文件,然后把这个文件复制到的C:\下,可以用共享的方法。

在这里我对数据库文件创建了个密码。

这个密码可有可无。

10.现在就要开始在中安装PES(Password Export Server)服务了,这个服务用于域间资源迁移,在整个迁移过程中其核心作用。

现在来安装PES(pwdmig.msi)。

这个安装文件在中,路径是:C:\WINDOWS\ADMT\PES\。

安装ADMT后才有。

在说明一点这个程序在系统光盘中也有,路径在\I386\ADMT\PWDMIG。

这个是2.0版本的,测试下来和3.0不兼容。

开始安装PES,如图:直至安装完成提示重新启动。

如果你没有在9中设置密码,密码提示框是不会出现的。

在最后这幅图中,建议选择log onas:dist\administrator登陆,这样在ddc迁移过程中能直接读取sdc中数据库里的信息。

重启后,PES默认是不自动启动的,这需要手动让它运行。

回到mmc中展开services,右击Password Export Server Service, 然后点Start。

现在PES 才开始运行。

注意,迁移完所有的资源后,关闭他,其实重启下sdc就可以了。

11.接下来回到ddc开始做迁移了。

我先迁移sgp,先迁移组或成员,对结构关系才不会改变。

在mmc中添加一个Active Directory Migration Tool的snap-in。

右击ADMT,点Group Account Migration Wizard。

next源和目的不能选错。

Nextà select groups from domain, next à add… à enterthe SGP group, OK à选择dou , next à这里要勾选Migrategroup SIDs to target domain,这是我们的目的。

next下去后会弹出三个tip,一一确定,分别是询问开启sourcedomain的auditing,target domain的auditing,和在source domain DC中创建SOUR$$$组。

接下来就是输入 的管理员用户名和密码,Next à在Object Property Exclude中询问是否需要排除某些属性,默认不排除任何属性, next à随后的ConflictManagement中询问当出现冲突的时候采取的策略,一般来说当迁移到一个新安装的dc中,是不会出现冲突的。

这里按照默认的选择,netxt à到此就完成了向导, finish. 结束后,系统提示迁移完成,可以查看相应的log,并可以在dou 中查看结果sgp已经迁移过来了。

迁移过来了是否就能同以前一样使用呢?我们要测试才知道。

12.在此之前我们在中用建立了两个共享文件夹,其权限参考3。

在sgp组中的用户对sgp共享文件夹有完全权限。

现在我们把duser1加入到sgp中,看看duser1是否能修改sgp。

通过网络邻居访问sgp,发现没有足够的权限。

其原因是,当建立域间外部信任的时候,SIDfiltering会自动启用,只有关闭SIDfiltering功能才能访问。

在中输入:Netdomtrust sour /domain:dist /quarantine:no /usero:administrator/passwordo:Goodluckpy.好了现在再看看,能不能访问了13.现在来迁移用户同样右击,点UserAccount Migration Wizard.前面设置和组迁移操作无异,当操作到这里,注意选择,选择Migratepasswords,迁移密码。