Cisco 路由器防火墙配置命令及实例

Cisco路由器配置命令

C i s c o路由器配置命令Virtue carries wealth. On the morning of November 2, 2022关于Cisco的知识,可能好多人还不了解没有关系,这里主要分析了Cisco路由器配置命令,看完本文你肯定有不少收获,希望本文能教会你更多东西;Cisco路由器配置命令之模式转换命令用户模式----特权模式,使用命令"enable"特权模式----全局配置模式,使用命令"config t"全局配置模式----接口模式,使用命令"interface+接口类型+接口号"全局配置模式----线控模式,使用命令"line+接口类型+接口号"注:用户模式:查看初始化的信息.特权模式:查看所有信息、调试、保存配置信息全局模式:配置所有信息、针对整个路由器或交换机的所有接口接口模式:针对某一个接口的配置线控模式:对路由器进行控制的接口配置Cisco路由器配置命令之配置命令show running config 显示所有的配置show versin 显示版本号和寄存器值shut down 关闭接口no shutdown 打开接口ip add +ip地址配置IP地址secondary+IP地址为接口配置第二个IP地址show interface+接口类型+接口号查看接口管理性show controllers interface 查看接口是否有DCE电缆show history 查看历史记录show terminal 查看终端记录大小hostname+主机名配置路由器或交换机的标识config memory 修改保存在NVRAM中的启动配置exec timeout 0 0 设置控制台会话超时为0service password-encryptin 手工加密所有密码enable password +密码配置明文密码ena sec +密码配置密文密码line vty 0 4/15 进入telnet接口password +密码配置telnet密码line aux 0 进入AUX接口password +密码配置密码line con 0 进入CON接口password +密码配置密码bandwidth+数字配置带宽no ip address 删除已配置的IP地址show startup config 查看NVRAM中的配置信息copy run-config atartup config 保存信息到NVRAM write 保存信息到NVRAMerase startup-config 清除NVRAM中的配置信息show ip interface brief 查看接口的谪要信息banner motd +信息 + 配置路由器或交换机的描素信息description+信息配置接口听描素信息vlan database 进入VLAN数据库模式vlan +vlan号+ 名称创建VLANswitchport access vlan +vlan号为VLAN为配接口interface vlan +vlan号进入VLAN接口模式ip add +ip地址为VLAN配置管理IP地址vtp+service/tracsparent/client 配置SW的VTP工作模式vtp +domain+域名配置SW的VTP域名vtp +password +密码配置SW的密码switchport mode trunk 启用中继no vlan +vlan号删除VLANshow spamming-tree vlan +vlan号查看VLA怕生成树议Cisco路由器配置命令之路由器命令ip route+非直连网段+子网掩码+下一跳地址配置静态/默认路由show ip route 查看路由表show protocols 显示出所有的被动路由协议和接口上哪些协议被设置show ip protocols 显示了被配置在路由器上的路由选择协议,同时给出了在路由选择协议中使用的定时器router rip 激活RIP协议network +直连网段发布直连网段interface lookback 0 激活逻辑接口passive-interface +接口类型+接口号配置接口为被动模式debug ip +协议动态查看路由更新信息undebug all 关闭所有DEBUG信息router eigrp +as号激活EIGRP路由协议network +网段+子网掩码发布直连网段show ip eigrp neighbors 查看邻居表show ip eigrp topology 查看拓扑表show ip eigrp traffic 查看发送包数量router ospf +process-ID 激活OSPF协议network+直连网段+area+区域号发布直连网段show ip ospf 显示OSPF的进程号和ROUTER-ID encapsulation+封装格式更改封装格式no ip admain-lookup 关闭路由器的域名查找ip routing 在三层交换机上启用路由功能show user 查看SW的在线用户clear line +线路号清除线路思科路由器常用配置命令一览表:1、Exec commands:<1-99> 恢复一个会话bfe 手工应急模式设置clear 复位功能clock 管理系统时钟configure 进入设置模式connect 打开一个终端copy 从tftp服务器拷贝设置文件或把设置文件拷贝到tftp服务器上debug 调试功能disable 退出优先命令状态disconnect 断开一个网络连接enable 进入优先命令状态erase 擦除快闪内存exit 退出exce模式help 交互帮助系统的描述lat 打开一个本地传输连接lock 锁定终端login 以一个用户名登录logout 退出终端mbranch 向树形下端分支跟踪多路由广播mrbranch 向树形上端分支跟踪反向多路由广播name-connection 给一个存在的网络连接命名no 关闭调试功能pad 打开 PAD连接ping 发送回显信息ppp 开始点到点的连接协议reload 停机并执行冷启动resume 恢复一个活动的网络连接rlogin 打开远程注册连接rsh 执行一个远端命令send 发送信息到另外的终端行setup 运行setup命令show 显示正在运行系统信息slip 开始SLIP协议start-chat 在命令行上执行对话描述systat 显示终端行的信息telnet 远程登录terminal 终端行参数test 测试子系统内存和端口tn3270 打开一个tin3270连接trace 跟踪路由到目的地undebug 退出调试功能verify 验证检查闪烁文件的总数where 显示活动的连接which-route 执行OSI路由表查找并显示结果write 把正在运行的设置写入内存、网络、或终端x3 在PAD上设置参数xremote 进入xremote模式2、showaccess-expression 显示访问控制表达式access-lists 显示访问控制表apollo Apollo 网络信息appletalk Apple Talk 信息arap 显示Appletalk 远端通道统计arp 地址解析协议表async 访问路由接口的终端行上的信息bridge 前向网络数据库buffers 缓冲池统计clns CLNS网络信息clock 显示系统时钟cmns 连接模式网络服务信息compress 显示压缩状态configuration 非易失性内存的内容controllers 端口控制状态debugging 调试选项状态decnet DEC网络信息dialer 拨号参数和统计dnsix 显示Dnsix/DMPP信息entry 排队终端入口extended 扩展端口信息flash 系统闪烁信息flh-log 闪烁装载帮助日志缓冲区frame-relay 帧中继信息history 显示对话层历史命令hosts IP域名,查找方式,名字服务,主机表interfaces 端口状态和设置ip IP信息ipx Novell IPX信息isis IS-IS路由信息keymap 终端键盘映射lat DEC LAT信息line 终端行信息llc2 IBM LLC2 环路信息lnm IBM 局网管理local-ack 本地认知虚环路memory 内存统计netbios-cache NetBios命名缓冲存贮器内存node 显示已知LAT节点ntp 网络时间协议processes 活动进程统计protocols 活动网络路由协议queue 显示队列内容queueing 显示队列设置registry 功能注册信息rhosts 远程主机文件rif RIF存贮器入口route-map 路由器信息sdlle 显示sdlc-llc2转换信息services 已知LAT服务sessions 远程连接信息smds SMDS信息source-bridge 源网桥参数和统计spanning-tree 跨越树形拓朴stacks 进程堆栈应用standby 热支持协议信息stun STUN状态和设置subsystem 显示子系统tcp TCP连接状态terminal 显示终端设置tn3270 TN3270 设置translate 协议转换信息ttycap 终端容易表users 显示终端行的信息version 系统硬、软件状态vines VINES信息whoami 当前终端行信息x25 信息xns XNS信息xermote Xremote统计3、configMemory 从非易失性内存设置Network 从TFTP网络主机设置Overwrite-network 从TFTP网络主机设置覆盖非易失性内存Terminal 从终端设置4、Configure commads:Access-list 增加一个访问控制域Apollo Apollo全局设置命令appletalk Appletalk 全局设置命令arap Appletalk远程进出协议arp 设置一个静态ARP入口async-bootp 修改系统启动参数autonomous-system 本地所拥有的特殊自治系统成员banner 定义注册显示信息boot 修改系统启动时参数bridge 透明网桥buffers 调整系统缓冲池参数busy-message 定义当连接主机失败时显示信息chat-script 定义一个调制解调器对话文本clns 全局CLNS设置子命令clock 设置时间时钟config-register 定义设置寄存器decnet 全局DEC网络设置子命令default-value 缺省字符位值dialer-list 创建一个拨号清单入口dnsix-nat 为审计提供DMDM服务enable 修改优先命令口令end 从设置模式退出exit 从设置模式退出frame-relay 全局帧中继设置命令help 交互帮助系统的描述hostname 设置系统网络名iterface 选择设置的端口ip 全局地址设置子命令ipx Novell/IPX全局设置命令keymap 定义一个新的键盘映射lat DEC本地传输协议line 设置终端行lnm IBM局网管理locaddr-priority-list 在LU地址上建立优先队列logging 修改注册设备信息login-string 定义主机指定的注册字符串map-class 设置静态表类map-list 设置静态表清单menu 定义用户接口菜单mop 设置DEC MOP服务器netbios NETBIOS通道控制过滤no 否定一个命令或改为缺省设置ntp 设置NTPpriority-list 建立特权列表prompt 设置系统提示符queue-list 建立常规队列列表rcmd 远程命令设置命令rcp-enable 打开Rep服务rif 源路由进程router-map 建立路由表或进入路由表命令模式router 打开一个路由进程rsh-enable 打开一个RSH服务sap-priority-list 在SAP或MAC地址上建立一个优先队列service 修改网络基本服务snmp-server 修改SNMP参数state-machine 定义一个TCP分配状态的机器stun STUN全局设置命令tacacs-server 修改TACACS队列参数terminal-queue 终端队列命令tftp-server 为网络装载请求提供TFTP服务tn3270 tn3270设置命令translate 解释全局设置命令username 建立一个用户名及其权限vines VINES全局设置命令x25 的第三级x29 命令xns XNS 全局设置命令xremote 设置Xremote5、configipGlobal IP configuration subcommands: Accounting-list 选择保存IP记帐信息的主机Accounting-threshold 设置记帐入口的最大数accounting-transits 设置通过入口的最大数alias TCP端口的IP地址取别名as-path BGP自治系统路径过滤cache-invalidate-delay 延迟IP路由存贮池的无效classless 跟随无类前向路由规则default-network 标志网络作为缺省网关候选default-gateway 指定缺省网如果没有路由IPdomain-list 完成无资格主机的域名domain-lookup 打开IP域名服务系统主机转换domain-name 定义缺省域名forward-protocol 控制前向的、物理的、直接的IP广播host 为IP主机表增加一个入口host-routing 打开基于主机的路由代理ARP和再定向hp-host 打开HP代理探测服务mobile-host 移动主机数据库multicast-routing 打开前向IPname-server 指定所用名字服务器的地址ospf-name-lookup 把OSPF路由作为DNS名显示pim PIM 全局命令route 建立静态路由routing 打开IP路由security 指定系统安全信息source-route 根据源路由头的选择处理包subnet-zero 允许子网0子网tcp 全局TCP参数。

Cisco ASA5505防火墙详细配置教程及实际配置案例

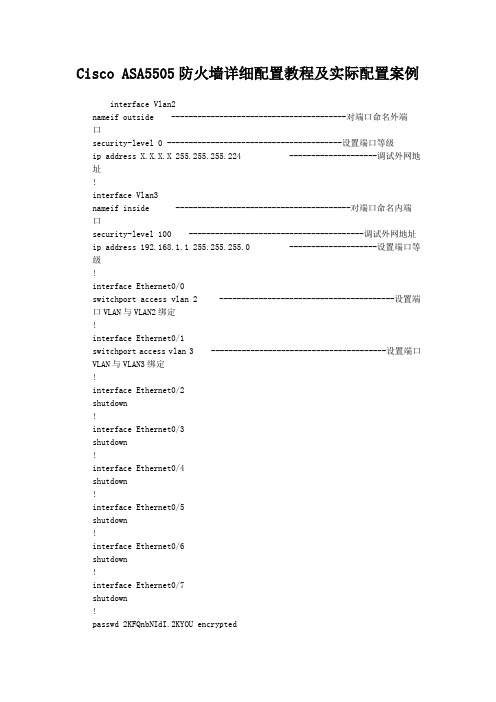

Cisco ASA5505防火墙详细配置教程及实际配置案例interface Vlan2nameif outside ----------------------------------------对端口命名外端口security-level 0 ----------------------------------------设置端口等级ip address X.X.X.X 255.255.255.224 --------------------调试外网地址!interface Vlan3nameif inside ----------------------------------------对端口命名内端口security-level 100 ----------------------------------------调试外网地址ip address 192.168.1.1 255.255.255.0 --------------------设置端口等级!interface Ethernet0/0switchport access vlan 2 ----------------------------------------设置端口VLAN与VLAN2绑定!interface Ethernet0/1switchport access vlan 3 ----------------------------------------设置端口VLAN与VLAN3绑定!interface Ethernet0/2shutdown!interface Ethernet0/3shutdown!interface Ethernet0/4shutdown!interface Ethernet0/5shutdown!interface Ethernet0/6shutdown!interface Ethernet0/7shutdown!passwd 2KFQnbNIdI.2KYOU encryptedftp mode passivedns domain-lookup insidedns server-group DefaultDNSname-server 211.99.129.210name-server 202.106.196.115access-list 102 extended permit icmp any any ------------------设置ACL列表(允许ICMP全部通过)access-list 102 extended permit ip anyany ------------------设置ACL列表(允许所有IP全部通过)pager lines 24mtu outside 1500mtu inside 1500icmp unreachable rate-limit 1 burst-size 1no asdm history enablearp timeout 14400global (outside) 1 interface ----------------------------------------设置NAT地址映射到外网口nat (inside) 1 0.0.0.0 0.0.0.0 0---------------------------------NAT地址池(所有地址)0无最大会话数限制access-group 102 in interface outside ------------------―――设置ACL列表绑定到外端口route outside 0.0.0.0 0.0.0.0 x.x.x.x 1 ------------------设置到外网的默认路由timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart telnet 0.0.0.0 0.0.0.0 inside ----------------------------------------设置TELNET所有地址进入telnet timeout 5ssh 0.0.0.0 0.0.0.0 outside ----------------------------------------设置SSH所有地址进入ssh timeout 30ssh version 2console timeout 0!dhcpd address 192.168.1.100-192.168.1.199inside ------------------设置DHCP服务器地址池dhcpd dns 211.99.129.210 202.106.196.115 interfaceinside ------------------设置DNS服务器到内网端口dhcpd enableinside --------------------------------------------------------------设置DHCP应用到内网端口!前几天去客户那调试CISCO-ASA-5505设备,第一次摸,跟PIX一样,呵呵.没有技术含量,都是最基本的.其他业务配置暂时没配,会及时更新的.Cisco ASA5505配置cisco, config, telnet, 防火墙, Cisco1.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置telnetasa5505(config)#telnet 192.168.1.0 255.255.255.0 inside ↑//允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)# password cisco ------------------远程密码asa5505(config)# enable password cisco ------------------特权模式密码4.配置IPasa5505(config)# interface vlan 2 ------------------进入vlan2asa5505(config-if)# ip address 218.16.37.222 255.255.255.192 ------------------vlan2配置IPasa5505(config)#show ip address vlan2 ------------------验证配置5.端口加入vlanasa5505(config)# interface e0/3 ------------------进入接口e0/3asa5505(config-if)# switchport access vlan 3 ------------------接口e0/3加入vlan3asa5505(config)# interface vlan 3 ------------------进入vlan3asa5505(config-if)# ip address 10.10.10.36 255.255.255.224 ------------------vlan3配置IPasa5505(config-if)# nameif dmz ------------------vlan3名asa5505(config-if)# no shutdown ------------------开启asa5505(config-if)# show switch vlan ------------------验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500 ------------------inside最大传输单元1500字节asa5505(config)#mtu outside 1500 ------------------outside最大传输单元1500字节asa5505(config)#mtu dmz 1500 ------------------dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arp timeout 14400 ------------------arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive ------------------FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable ------------------启动日志asa5505(config)#logging asdm informational ------------------启动asdm报告日志asa5505(config)#Show logging ------------------验证配置11.启用http服务asa5505(config)#http server enable ------------------启动HTTP server,便于ASDM连接。

(完整)思科路由器配置命令详解及实例(免积分)

CISCO路由器配置命令详解及实例目录CISCO路由器配置命令详解及实例 (1)第一章:路由器配置基础 (2)一、基本设置方式 (2)二、命令状态 (2)三、设置对话过程 (3)四、常用命令 (7)五、配置IP寻址 (9)六、配置静态路由 (12)第二章:广域网协议设置 (13)一、HDLC (13)二、PPP (16)三、x.25 (18)四、Frame Relay (23)五。

Cisco765M通过ISDN拨号上263 (28)六、PSTN (30)第三章:路由协议设置 (49)一、RIP协议 (49)三、OSPF协议 (51)四、重新分配路由 (56)五、IPX协议设置 (59)第四章:服务质量及访问控制 (62)一、协议优先级设置 (62)二、队列定制 (62)三、访问控制 (63)第五章:虚拟局域网(VLAN)路由 (64)一、虚拟局域网(VLAN) (64)二、交换机间链路(ISL)协议 (64)三、虚拟局域网(VLAN)路由实例 (64)第六章:知识参考 (73)一、路由器初始化 (73)二、IP分配 (75)第一章:路由器配置基础一、基本设置方式一般来说,可以用5种方式来设置路由器:1.Console口接终端或运行终端仿真软件的微机;2.AUX口接MODEM,通过电话线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器;4.通过Ethernet上的TELNET程序;5.通过Ethernet上的SNMP网管工作站.但路由器的第一次设置必须通过第一种方式进行,此时终端的硬件设置如下:波特率:9600数据位:8停止位:1奇偶校验: 无二、命令状态1。

router>路由器处于用户命令状态,这时用户可以看路由器的连接状态,访问其它网络和主机,但不能看到和更改路由器的设置内容.2. router#在router>提示符下键入enable,路由器进入特权命令状态router#,这时不但可以执行所有的用户命令,还可以看到和更改路由器的设置内容。

PPPOE拨号系列之一:Cisco-路由器-防火墙-PPPOE拨号配置

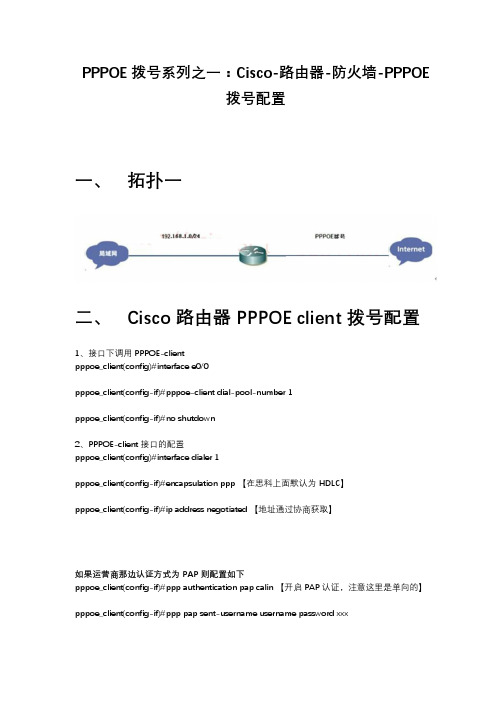

PPPOE拨号系列之一:Cisco-路由器-防火墙-PPPOE拨号配置一、拓扑一二、Cisco 路由器 PPPOE client 拨号配置1、接口下调用 PPPOE-clientpppoe_client(config)#interface e0/0pppoe_client(config-if)#pppoe-client dial-pool-number 1pppoe_client(config-if)#no shutdown2、PPPOE-client 接口的配置pppoe_client(config)#interface dialer 1pppoe_client(config-if)#encapsulation ppp 【在思科上面默认为 HDLC】pppoe_client(config-if)#ip address negotiated 【地址通过协商获取】如果运营商那边认证方式为 PAP 则配置如下pppoe_client(config-if)#ppp authentication pap calin 【开启 PAP 认证,注意这里是单向的】pppoe_client(config-if)#ppp pap sent-username username password xxx如果运营商那边认证方式为 CHAP 则配置如下PPPOE_client(config-if)#ppp authentication chap callinPPPOE_client(config-if)#ppp chap hostname usernamePPPOE_client(config-if)#ppp chap password xxx如果不确定运营商那边是什么方式的话,还有一种办法PPPOE_client(config-if)#ppp authentication chap pap callin然后输入 pap 跟 chap 两种方式,这样无论运营商是哪种都可以成功。

cisco路由基本配置命令

一、几种配置命令模式switch>这种提示符表示是在用户命令模式,只能使用一些查看命令。

switch#这种提示符表示是在特权命令模式。

switch(config)# 这种提示符表示是全局配置模式switch(config-if)# 端口配置命令模式图一几种命令模式二、检查、查看命令这些命令是查看当前配置状况,通常是以show(sh)为开始的命令。

show version查看IOS的版本、show flash查看flash内存使用状况、show mac-address-table查看MAC地址列表图二图三图四图五Show ? 帮助命令显示当前所有的查看命令图六查看端口状态信息三、密码设置命令Cisco交换机、路由器中有很多密码,设置好这些密码可以有效地提高设备的安全性。

switch(config)#enable password 设置进入特权模式进的密码switch(config-line) 可以设置通过console端口连接设备及telnet 远程登录时所需要的密码图七设置交换机的各种密码默认情况下,这些密码都是以明文的形式存储,所以很容易查看到。

为了避免这种情况,我们可以以密文的形式存储各种密码:servicepassword-encryption图九图十密码以密文的形式存储四、配置IP地址及默认网关图十一五、管理MAC地址表switch#show mac-address-table 显示MAC地址列表switch#clear mac-address-table dynamic 清除动态MAC地址列表图十二图十三设置静态MAC地址六、配置端口安全switch(config-if)switchport port-securityswitch(config-if)switchport port-security maximum 4图十四图十五七、一个配置实例图十六实例拓扑图图十七图十八图十九二、配置vlanVlan(Virtual Local Area Network)即虚拟局域网。

cisco防火墙配置手册

cisco防火墙配置手册一、Cisco Pix日常维护常用命令1、Pix模式介绍“>”用户模式firewall>enable由用户模式进入到特权模式password:“#”特权模式firewall#config t由特权模式进入全局配置模式“(config)#”全局配置模式firewall(config)#防火墙的配置只要在全局模式下完成就可以了。

1、基本配置介绍1、端口命名、设备命名、IP地址配置及端口激活nameif ethernet0 outside security0端口命名nameif gb-ethernet0 inside security100定义端口的名字以及安全级别,“outside”的安全级别默认为0,“inside”安全级别默认为100,及高安全级别的可以访问低安全级别的,但低安全级别不能主动地到高安全级别。

firewall(config)#hostname firewall设备名称firewall(config)#ip address outside 1.1.1.1 255.255.255.0内外口地址设置firewall(config)#ip address inside 172.16.1.1 255.255.255.0firewall(config)# interface ethernet0 100full激活外端口firewall(config)# interface gb-ethernet0 1000auto激活内端口2、telnet、ssh、web登陆配置及密码配置防火墙默认是不允许内/外网用户通过远程登陆或WEB访问的,需要相应得开启功能。

firewall(config)#telnet 192.168.10.0 255.255.255.0 inside 允许内网此网断内的机器Telnet到防火墙配置从外网远程登陆到防火墙Firewall(config)#domain-name /doc/6b8163665.html,firewall(config)# crypto key generate rsafirewall(config)#ssh 0.0.0.0 0.0.0.0 outside允许外网所有地址可以远程登录防火墙,也可以定义一格具体的地址可以从外网登陆到防火墙上,如:firewall(config)#ssh 218.240.6.81 255.255.255.255 outside firewall(config)#enable password cisco由用户模式进入特权模式的口令firewall(config)#passrd ciscossh远程登陆时用的口令firewall(config)#username Cisco password CiscoWeb登陆时用到的用户名firewall(config)#http enable打开http允许内网10网断通过http访问防火墙firewall(config)#http 192.168.10.0 255.255.255.0 insidefirewall(config)#pdm enablefirewall(config)#pdm location 192.168.10.0 255.255.255.0 insideweb登陆方式:https://172.16.1.13、保证防火墙能上网还要有以下的配置firewall(config)#nat (inside)1 0 0对内部所有地址进行NAT转换,或如下配置,对内部固定配置的地址进行NAT转化,未指定的不予转发firewall(config)#nat(inside)1 192.168.10.0 255.255.255.0fierwall(config)#nat (inside) 1 192.168.20.0 255.255.255.0firewall (config) # global(outside) 1 interface对进行nat转换得地址转换为防火墙外接口地址firewall (config) # route 0.0.0.0 0.0.0.0 1.1.1.2 指一条默认路由器到ISP做完上面的配置内网用户就可以上网了,内部有3层交换机且划分了Vlan,若要保证每个Vlan都能够上网,还要在防火墙上指回到其他VLan的路由,如:Firewall (config) # route inside 192.168.20.0 255.255.255.0 172.16.1.24、内网服务器映射如果在局域网内有服务器要发布到互联网上,需要在PIX对内网服务器进行映射。

CiscoASA防火墙nat配置示例

ASA的NA T配置配置1.nat-control命令解释命令解释pix7.0版本前默认为nat-control,并且不可以更改并且不可以更改nat-control。

可以类似路由器一样,直接走路由;如果启用no nat-controlpix7.0版本后默认为no nat-control,那就与pix7.0版本前同。

版本前同。

2.配置动态nat 把内部网段:172.16.25.0/24 转换成为一个外部的地址池转换成为一个外部的地址池200.1.1.1-200.1.1.99 NA T配置命令配置命令ASA(config)# nat (inside) 1 172.16.25.0 255.255.255.0 (定义源网段) ASA(config)# global (outside) 1 200.1.1.1-200.1.1.99 (定义地址池)(定义地址池)注意:id必须匹配,并且大于1,这里先使用1 检测命令:检测命令:ASA(config)# show run nat ASA(config)# show run global ASA(config)# show xlate ASA(config)# show connect 3.配置P A T 把内部网段:172.16.26.0/24 转换成为一个外部的一个地址:200.1.1.149 NA T配置命令配置命令ASA(config)# nat (inside) 2 172.16.26.0 255.255.255.0 (定义源网段) ASA(config)# global (outside) 2 200.1.1.149 (定义地址)(定义地址)ASA(config)# global (outside) 2 interface(或者直接转换为外网接口地址)(或者直接转换为外网接口地址)注意:id必须匹配,并且大于2,这里先使用2 4.配置sta c NAT 把内部网段:172.16.27.27/24 转换成为一个外部的一个地址:200.1.1.100 NA T配置命令配置命令ASA(config)# sta c (inside,outside) 200.1.1.100 172.16.27.27 命令格式是内外对应的,红色的接口和红色的地址对应。

CISCO路由器配置实例-超详细910页

Cisco 路由器的基本配置百余例[连载]目录1.用户通过DDN专线接入ISP2.远程用户拨号连入局域网3.远程用户间对拨4.Cisco HSRP的配置5.Cisco 2500系列升级指南6.路由器初始配置向导7.ISDN 拨号备份8.CISCO路由器的一般配置与调试9.Cisco 路由器寄存器配置10.Cisco HSRP的最新配置实录11.Cisco router show interface e012.将Cisco 路由器配成X.25交换机13.策略路由配置实例14.关于Flash格式化操作的尝试15.关于定时访问列表的操作16.show Intface 与 show ip intface 的操作17.Cisco路由器配置实例(反转多路复用的妙用)18.调试路由器做中继代理的小插曲(1)19.调试路由器做中继代理的小插曲(2)20.Cisco As 5800 ppp_Authentication Config21.Cisco 2621 adsl config22.Cisco Catalyst 4003 的第三层配置23.AS 5300 配置实例24.Cisco 路由器基本配置命令25.DHCP 配置26.神奇恢复Cisco路由器口令27.焊了几条CONSOLE线28.网络配置与IP路由实例29.用Cisco路由器实现异网路由30.通信接口及调制解调器31.Cisco 路由器VOIP 设置命令详解32.配置Cisco路由器中的Modem33.一份关于EASE-IP的配置34.怎样实现路由器回拨电话35.路由上配trunk全过程36.CISCO7200路由器MultiChannel配置介绍37.3620上同时配置了8个口BRI和8个内置MODEM用作拔入38.BGP+Eigrp Configurition39.3662+isdn pri作为拨号服务器40.ADSL 非固定IP配置41.基于源地址的策略路由(new ver)42.通过Xmodem升级2610的IOS实例(02/4/3)43.完整的VOIP应用实例(02/4/7)44.一个3640的VOIP配置(02/4/7)45.浅谈路由器的安全配置(02/4/7)46.路由器配成桥的实例(02/4/7)47.CISCO 2505路由器HUB端口的安全性配置48.Cisco ADSL 配置说明49.Cisco 2620路由器的配置与维护50.Cisco 路由器在UNIX 下的备份恢复和更新51.ISDN PRI DDR配置实例52.ISDN 拨号备份的示例53.NAT 和 PAT 的应用配置54.NT下Cisco 2620拨号访问服务器的建立55.show controller e1 命令详解56.Cisco 路由器Callback 配置示例57.复杂的VOIP配置58.关键业务数据包优先发送及其在Cisco路由器中的实现59.广域网路由基本技术60.解决CISCO路由器Y2K的快捷方法61.利用Cisco2611路由器实现类163拨号拨入、拨出功能62.配置 IPSec - 路由器到PIX防火墙63.桥接技术巧解路由器配置IP问题64.双机热备的全面配置示例65.用路由器构建网络安全体系66.远程异步登陆Cisco 路由器67.路由器内的安全认证68.Call Back 命令解析69.张家口交通局及其收费站信息化案例70.APPN配置方法(包括DLSW)71.Cisco 2511 拨入配置72.SNA透过帧中继传输实例73.通过SSH实现Cisco路由器登录74.一个Snapshot配置的实例75.一个典型的PRI信令落地网关的配置(基于AS5300)76.一个典型的R2(中国一号)信令上车网关的配置(基于AS5300)77.Cisco 路由器动态和静态地址转换78.两端口路由器地址转换的例子79.Cat 6509 NAT 实例80.实战手记之高级NAT(Checkpoint)81.实战手记之PPOE+NAT82.代理服务器、路由器配置案例83.配置Cisco 路由器中的Modem84.Cisco 路由器AUX 背对背配置实例85.Cisco 路由器备份配置语句说明86.MPLS 配置实例87.Tunnel的具体配置88.IP Sec VPN 配置实例89.STM-1的配置及有关SDH90.透明桥的配置实例91.VOIP 配置解析92.CISCO7200路由器MultiChannel配置介绍93.Call Back 配置语句解析94.3550 配置清单95.3550 EMI DHCP 服务器配置96.3640的CE1划分绑定及做3层97.3640 远程接入配置98.Cisco 2500 远程接入服务器配置99.Cisco 路由器安全基础100.BGP 配置案例101.Cisco 7010 与 5509的HSRP配置实例102.IP 路由协议的配置实例103.7206路由器升级104.7500路由器升级105.7507路由器内存升级106.在IOS环境下配置DHCP服务(6500)107.Native IOS 使用心得1.用户通过DDN专线接入ISP对于一个局域网的外连,有很多种方式DDN专线就是其中的一种(具体外连方式请见网络基础部分).在下面的实例中介绍了蓝色家园内部局域网接入当地ISP的配置.蓝色家园内部局域网:10.1.8.0/24蓝色家园路由器的Ethernet 0:10.1.8.1/24Serial 0: 192.168.0.1/30ISP路由器Serial 0: 192. 168.0.2/30具体拓扑图如下:也许Cisco操作系统的玄虚性以及其在市场中的占有率,决定了人们对其技术的一种仰慕,甚至想把自己的技术奋斗目标与Cisco 绑定.但是,技术总归是技术,一切都是从头开始的.下面给出蓝色家园路由器的基本配置1.route>en 进入特权状态2.route#config t 通过端口进行配置3.在配置状态下给出E0/S0的IP地址#int e0/0#ip add 10.1.8.1 255.255.255.0#no shut#int s0/0#ip add 192.168.0.1 255.255.255. 252#en ppp (允许在专线上发送ppp包,如果不写,对于两端都是Cisco路由器是没问题的,会默认为Cisco 自己的打包方式)# no shut4.给出蓝色家园到ISP的路由,因为蓝色家园只有一个出路,所以给出静态路由#ip route 0.0.0.0 0.0.0.0 192. 168.0.2或者#ip route 0.0.0.0 0.0.0.0 seri al 05.为了保证远程管理的Telnet 必须给出登陆用户#line vty 0 4#password bluegarden6.Ctrl+Z退出特权配置状态wr将配置写入路由器即可当然以上只是一个基本配置,能够保证数据通道的畅通.但是并没有充分利用路由器的功能,例如:NAT、安全等等。

思科路由器配置命令详解及实例(免积分)之欧阳与创编

CISCO路由器配置命令详解及实例目录CISCO路由器配置命令详解及实例1第一章:路由器配置基础3一、基本设置方式3二、命令状态3三、设置对话过程5四、常用命令10五、配置IP寻址12六、配置静态路由16第二章:广域网协议设置18一、HDLC18二、PPP24三、x.2526四、Frame Relay33五. Cisco765M通过ISDN拨号上26340六、PSTN42第三章:路由协议设置66一、RIP协议66三、OSPF协议68四、重新分配路由75五、IPX协议设置79第四章:服务质量及访问控制82一、协议优先级设置82二、队列定制83三、访问控制84第五章:虚拟局域网(VLAN)路由84一、虚拟局域网(VLAN)84二、交换机间链路(ISL)协议85三、虚拟局域网(VLAN)路由实例85第六章:知识参考96一、路由器初始化96二、IP分配97第一章:路由器配置基础一、基本设置方式一般来说,可以用5种方式来设置路由器:1.Console口接终端或运行终端仿真软件的微机;2.AUX口接MODEM,通过电话线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器;4.通过Ethernet上的TELNET程序;5.通过Ethernet上的SNMP网管工作站。

但路由器的第一次设置必须通过第一种方式进行,此时终端的硬件设置如下:波特率:9600数据位:8停止位:1奇偶校验: 无二、命令状态1. router>路由器处于用户命令状态,这时用户可以看路由器的连接状态,访问其它网络和主机,但不能看到和更改路由器的设置内容。

2. router#在router>提示符下键入enable,路由器进入特权命令状态router#,这时不但可以执行所有的用户命令,还可以看到和更改路由器的设置内容。

3. router(config)#在router#提示符下键入configure terminal,出现提示符router(config)#,此时路由器处于全局设置状态,这时可以设置路由器的全局参数。

思科路由器配置命令详解及实例(免积分)

CISCO路由器配置命令详解及实例目录CISCO路由器配置命令详解及实例 (1)第一章:路由器配置基础 (2)一、基本设置方式 (2)二、命令状态 (2)三、设置对话过程 (3)四、常用命令 (5)五、配置IP寻址 (6)六、配置静态路由 (8)第二章:广域网协议设置 (8)一、HDLC (8)二、PPP (11)三、x.25 (12)四、Frame Relay (15)五. Cisco765M通过ISDN拨号上263 (18)六、PSTN (19)第三章:路由协议设置 (30)一、RIP协议 (30)三、OSPF协议 (31)四、重新分配路由 (34)五、IPX协议设置 (36)第四章:服务质量及访问控制 (37)一、协议优先级设置 (37)二、队列定制 (38)三、访问控制 (38)第五章:虚拟局域网(VLAN)路由 (39)一、虚拟局域网(VLAN) (39)二、交换机间链路(ISL)协议 (39)三、虚拟局域网(VLAN)路由实例 (39)第六章:知识参考 (44)一、路由器初始化 (44)二、IP分配 (45)第一章:路由器配置基础一、基本设置方式一般来说,可以用5种方式来设置路由器:1.Console口接终端或运行终端仿真软件的微机;2.AUX口接MODEM,通过电话线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器;4.通过Ethernet上的TELNET程序;5.通过Ethernet上的SNMP网管工作站。

但路由器的第一次设置必须通过第一种方式进行,此时终端的硬件设置如下:波特率:9600数据位:8停止位:1奇偶校验: 无二、命令状态1. router>路由器处于用户命令状态,这时用户可以看路由器的连接状态,访问其它网络和主机,但不能看到和更改路由器的设置内容。

2. router#在router>提示符下键入enable,路由器进入特权命令状态router#,这时不但可以执行所有的用户命令,还可以看到和更改路由器的设置内容。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco 路由器防火墙配置命令及实例(来源: )一、access-list 用于创建访问规则。

(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] }【参数说明】normal 指定规则加入普通时间段。

special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。

listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。

permit 表明允许满足条件的报文通过。

deny 表明禁止满足条件的报文通过。

protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。

source-addr 为源地址。

source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。

dest-addr 为目的地址。

dest-mask 为目的地址通配位。

operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq)、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个端口。

port1 在协议类型为TCP或UDP时出现,可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值。

port2 在协议类型为TCP或UDP且操作类型为range时出现;可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值。

icmp-type[可选] 在协议为ICMP时出现,代表ICMP报文类型;可以是关键字所设定的预设值(如echo-reply)或者是0~255之间的一个数值。

icmp-code在协议为ICMP且没有选择所设定的预设值时出现;代表ICMP码,是0~255之间的一个数值。

log [可选] 表示如果报文符合条件,需要做日志。

listnumber 为删除的规则序号,是1~199之间的一个数值。

subitem[可选] 指定删除序号为listnumber的访问列表中规则的序号。

【缺省情况】系统缺省不配置任何访问规则。

【命令模式】全局配置模式【使用指南】同一个序号的规则可以看作一类规则;所定义的规则不仅可以用来在接口上过滤报文,也可以被如DDR等用来判断一个报文是否是感兴趣的报文,此时,permit与deny表示是感兴趣的还是不感兴趣的。

使用协议域为IP的扩展访问列表来表示所有的IP协议。

同一个序号之间的规则按照一定的原则进行排列和选择,这个顺序可以通过show access-list 命令看到。

【举例】允许源地址为10.1.1.0 网络、目的地址为10.1.2.0网络的WWW访问,但不允许使用FTP。

Quidway(config)#access-list 100 permit tcp 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255 eq wwwQuidway(config)#access-list 100 deny tcp 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255 eq ftp【相关命令】ip access-group二、clear access-list counters 清除访问列表规则的统计信息。

clear access-list counters [ listnumber ]【参数说明】listnumber [可选] 要清除统计信息的规则的序号,如不指定,则清除所有的规则的统计信息。

【缺省情况】任何时候都不清除统计信息。

【命令模式】特权用户模式【使用指南】使用此命令来清除当前所用规则的统计信息,不指定规则编号则清除所有规则的统计信息。

【举例】例1:清除当前所使用的序号为100的规则的统计信息。

Quidway#clear access-list counters 100例2:清除当前所使用的所有规则的统计信息。

Quidway#clear access-list counters【相关命令】access-list三、firewall 启用或禁止防火墙。

firewall { enable | disable }【参数说明】enable 表示启用防火墙。

disable 表示禁止防火墙。

【缺省情况】系统缺省为禁止防火墙。

【命令模式】全局配置模式【使用指南】使用此命令来启用或禁止防火墙,可以通过show firewall命令看到相应结果。

如果采用了时间段包过滤,则在防火墙被关闭时也将被关闭;该命令控制防火墙的总开关。

在使用 firewall disable 命令关闭防火墙时,防火墙本身的统计信息也将被清除。

【举例】启用防火墙。

Quidway(config)#firewall enable【相关命令】access-list,ip access-group四、firewall default 配置防火墙在没有相应的访问规则匹配时,缺省的过滤方式。

firewall default { permit | deny }【参数说明】permit 表示缺省过滤属性设置为“允许”。

deny 表示缺省过滤属性设置为“禁止”。

【缺省情况】在防火墙开启的情况下,报文被缺省允许通过。

【命令模式】全局配置模式【使用指南】当在接口应用的规则没有一个能够判断一个报文是否应该被允许还是禁止时,缺省的过滤属性将起作用;如果缺省过滤属性是“允许”,则报文可以通过,否则报文被丢弃。

【举例】设置缺省过滤属性为“允许”。

Quidway(config)#firewall default permit五、ip access-group 使用此命令将规则应用到接口上。

使用此命令的no 形式来删除相应的设置。

ip access-group listnumber { in | out }[ no ] ip access-group listnumber { in | out }【参数说明】listnumber 为规则序号,是1~199之间的一个数值。

in 表示规则用于过滤从接口收上来的报文。

out 表示规则用于过滤从接口转发的报文。

【缺省情况】没有规则应用于接口。

【命令模式】接口配置模式。

【使用指南】使用此命令来将规则应用到接口上;如果要过滤从接口收上来的报文,则使用 in 关键字;如果要过滤从接口转发的报文,使用out 关键字。

一个接口的一个方向上最多可以应用20类不同的规则;这些规则之间按照规则序号的大小进行排列,序号大的排在前面,也就是优先级高。

对报文进行过滤时,将采用发现符合的规则即得出过滤结果的方法来加快过滤速度。

所以,建议在配置规则时,尽量将对同一个网络配置的规则放在同一个序号的访问列表中;在同一个序号的访问列表中,规则之间的排列和选择顺序可以用show access-list命令来查看。

【举例】将规则101应用于过滤从以太网口收上来的报文。

Quidway(config-if-Ethernet0)#ip access-group 101 in【相关命令】access-list六、settr 设定或取消特殊时间段。

settr begin-time end-timeno settr【参数说明】begin-time 为一个时间段的开始时间。

end-time 为一个时间段的结束时间,应该大于开始时间。

【缺省情况】系统缺省没有设置时间段,即认为全部为普通时间段。

【命令模式】全局配置模式【使用指南】使用此命令来设置时间段;可以最多同时设置6个时间段,通过show timerange 命令可以看到所设置的时间。

如果在已经使用了一个时间段的情况下改变时间段,则此修改将在一分钟左右生效(系统查询时间段的时间间隔)。

设置的时间应该是24小时制。

如果要设置类似晚上9点到早上8点的时间段,可以设置成“settr 21:00 23:59 0:00 8:00”,因为所设置的时间段的两个端点属于时间段之内,故不会产生时间段内外的切换。

另外这个设置也经过了2000问题的测试。

【举例】例1:设置时间段为8:30 ~ 12:00,14:00 ~ 17:00。

Quidway(config)#settr 8:30 12:00 14:00 17:00例2:设置时间段为晚上9点到早上8点。

Quidway(config)#settr 21:00 23:59 0:00 8:0【相关命令】timerange,show timerange七、show access-list 显示包过滤规则及在接口上的应用。

show access-list [ all | listnumber | interface interface-name ]【参数说明】all 表示所有的规则,包括普通时间段内及特殊时间段内的规则。

listnumber 为显示当前所使用的规则中序号为listnumber的规则。

interface 表示要显示在指定接口上应用的规则序号。

interface-name 为接口的名称。

【命令模式】特权用户模式【使用指南】使用此命令来显示所指定的规则,同时查看规则过滤报文的情况。

每个规则都有一个相应的计数器,如果用此规则过滤了一个报文,则计数器加1;通过对计数器的观察可以看出所配置的规则中,哪些规则是比较有效,而哪些基本无效。

可以通过带interface关键字的show access-list命令来查看某个接口应用规则的情况。

【举例】例1:显示当前所使用的序号为100的规则。

Quidway#show access-list 100Using normal packet-filtering access rules now.100 deny icmp 10.1.0.0 0.0.255.255 any host-redirect (3 matches,252 bytes -- rule 1)100 permit icmp 10.1.0.0 0.0.255.255 any echo (no matches -- rule 2)100 deny udp any any eq rip (no matches -- rule 3)例2:显示接口Serial0上应用规则的情况。