WebLogic 组件反序列化漏洞补丁升级操作手册

反序列化修复的方法

反序列化修复的方法反序列化是将序列化后的数据转换为原对象的过程。

在软件开发中,反序列化常用于将数据从磁盘、网络或其他持久化媒介中读取并还原成对象。

然而,反序列化也存在一些潜在的安全风险,恶意用户可以通过篡改序列化数据来执行恶意代码或进行其他攻击。

因此,修复反序列化漏洞非常重要,并且有许多方法可以提高系统的安全性。

以下将介绍一些反序列化漏洞修复的方法。

1.使用原生类型:一种修复反序列化漏洞的方法是使用原生类型来处理序列化的数据。

通过限制可以序列化和反序列化的类的范围,可以减少攻击者可以利用的机会。

使用原生类型时,必须确保输入数据的完整性和安全性,以避免意外或恶意修改数据。

2.执行输入验证:在进行反序列化之前,进行输入验证是非常重要的。

可以对反序列化数据进行验证,以确保数据的完整性和安全性。

验证可能包括检查数据的格式、长度和类型等。

如果数据不满足要求,可以选择拒绝反序列化并返回错误。

3. 指定类加载器:Java中的序列化和反序列化通常会使用默认的类加载器。

然而,这可能导致安全风险,因为恶意用户可以通过篡改类路径来加载恶意类。

修复方法之一是指定一个自定义的类加载器,只允许加载特定的类,并且限制类的访问权限。

4.序列化和反序列化白名单:使用白名单可以限制允许被反序列化的类的范围,以减少潜在的安全风险。

可以定义一个白名单,其中列出了允许反序列化的类名,其他类名则被视为不受信任的并被拒绝反序列化。

5.更新反序列化库和框架:许多反序列化库和框架都会开发者暴露反序列化漏洞。

因此,及时更新使用的反序列化库和框架是非常重要的。

更新的版本通常会修复已知的安全漏洞,并提供更好的反序列化安全性。

6.使用签名和加密:可以在进行序列化和反序列化时使用签名和加密技术来增加数据的安全性。

可以使用数字签名来验证数据的完整性,并对数据进行加密以确保机密性。

这些技术可以提供额外的保护,防止数据被篡改或窃取。

7.安全审计和日志记录:对系统进行安全审计和日志记录是检测和修复反序列化漏洞的有效方法。

Weblogic补丁部署方案

Weblogic补丁部署方案

目录

一、补丁部署 (3)

1. 启动weblogic服务测试 (3)

2. 打补丁 (4)

3. 安装后重启weblogic服务 (5)

4. 删除补丁 (6)

一、补丁部署

1. 启动weblogic服务测试检查日志描述

检查服务版本

检查console端版本

2. 打补丁

停止所有的weblogic服务进程

在路径/home/weblogic/Oracle/Middleware/utils/bsu下新建文件夹cache_dir,将上传的补丁包程序在cache_dir内进行加压,使用命令:

进入weblogic补丁升级目录:

修改smartupdate工具脚本

在路径/home/weblogic/Oracle/Middleware/utils/bsu下面执行smartupdate命令:

安装过程:

3. 安装后重启weblogic服务

安装完成后重启weblogic服务,检查日志,确认补丁是否已经成功升级

4. 删除补丁

如果需要删除补丁,在路径/home/weblogic/Oracle/Middleware/utils/bsu下执行以下命令进行删除。

删除原有补丁,执行命令:

删除后,检查:。

dubbo 反序列化漏洞 waf 防护规则

dubbo 反序列化漏洞 waf 防护规则如何防范dubbo反序列化漏洞?WAF防护规则指南在当今的互联网世界中,安全问题一直备受关注。

随着网络攻击技术的不断更新和演进,各种新型的安全漏洞和攻击方式也层出不穷。

其中,dubbo反序列化漏洞一直是备受关注的一个安全隐患。

为了更好地防范这一安全漏洞,学习WAF防护规则显得尤为重要。

一、dubbo反序列化漏洞简介dubbo是阿里巴巴开源的高性能Java RPC框架,广泛应用于各种分布式系统中。

然而,就在不久前,dubbo反序列化漏洞被曝光,成为了各大企业和互联网公司不容忽视的一个安全问题。

该漏洞的产生主要是由于dubbo在处理网络请求时未正确过滤恶意序列化数据,导致攻击者可以通过构造特定的序列化数据来执行远程代码,从而导致系统被攻击或控制。

这一安全漏洞对系统的安全性和稳定性造成了不小的威胁,因此必须引起我们的高度重视。

二、dubbo反序列化漏洞的防范措施1. 及时更新dubbo版本针对dubbo反序列化漏洞,阿里巴巴官方已经发布了相应的补丁,修复了这一安全漏洞。

作为dubbo用户,我们应当及时更新dubbo的版本,以确保系统的安全性。

2. 配置WAF安全防护规则WAF(Web Application Firewall)是用于检测和阻止web应用程序中的恶意攻击的一种安全产品。

通过合理配置WAF的安全防护规则,可以有效防范dubbo反序列化漏洞的攻击。

具体的配置包括但不限于:限制远程访问权限、对反序列化操作进行数据校验及过滤、设置严格的访问控制策略等。

三、WAF防护规则指南在WAF的安全防护规则中,针对dubbo反序列化漏洞的防范策略主要包括以下几个方面:1. 数据校验和过滤在WAF的配置中,应当对所有传入的序列化数据进行严格的校验和过滤。

一般情况下,WAF可以通过黑名单、白名单、特征匹配等方式来检测并拦截具有潜在风险的序列化数据,以有效地防范反序列化漏洞的攻击。

weblogic完全手册

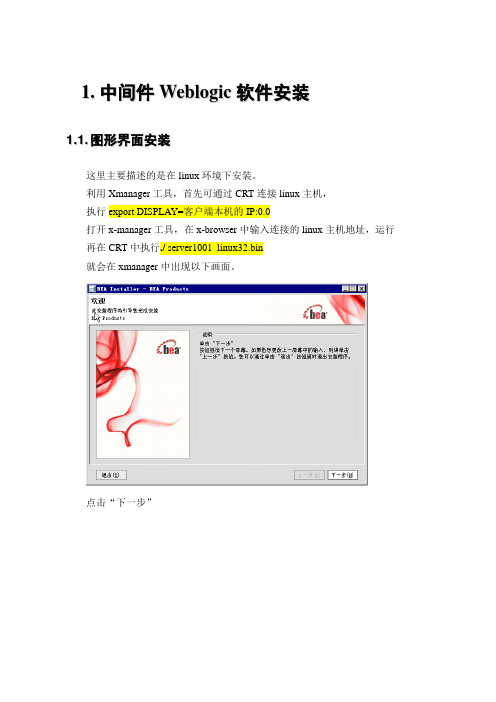

1.中间件W e b l o g i c软件安装1.1.图形界面安装这里主要描述的是在linux环境下安装。

利用Xmanager工具,首先可通过CRT连接linux主机,执行export DISPLAY=客户端本机的IP:0.0打开x-manager工具,在x-browser中输入连接的linux主机地址,运行再在CRT中执行./ server1001_linux32.bin就会在xmanager中出现以下画面。

点击“下一步”点击是,下一步选择“新建BEA主目录”,选择BEA主目录的安装位置,点击“下一步”:选择安装类型“完整”或“自定义”,“完整”是安装全部组件,“自定义”是可选择安装需要的组件,点击“下一步”:选择Weblogic服务的安装目录(使用默认即可),点击“下一步”:选择是否立即安装,点击“下一步”:选择“所有用户”或“本地用户”,点击“下一步”:开始安装安装完成后点击“完成”1.2.命令行安装赋予安装文件有执行的权限#chmod 777 server1001_linux32.bin#./server1001_linux32.bin -mode=console2.中间件W e b l o g i c新建域2.1.命令行新建域Weblogic版本11g(10.3)weblogic软件安装好之后,到以下目录运行config.sh通过命令行开始创建weblogic域。

2.2.启动应用到以下目录/Oracle/Middleware/user_projects/domains/casp/bin执行如下命令#nohup ./startWebLogic.sh &重新打开一个连接窗口同样在/Oracle/Middleware/user_projects/domains/casp/bin目录下,执行如下命令可看到实时的调试信息#tail –f nohup.out3.W e b l o g i c优化3.1.设置w e b l o g i c的启动J a v a参数WebLogic只要启动WebLogic,就必须指定Java参数,可以通过修改样例脚本里的默认值,样例脚本是提供WebLogic启动服务器的。

Weblogic下系统发布更新手册

中煤财险投资管理系统安装维护手册(后台)一、赢时胜保险资产管理系统3.0应用发布及更新1、应用发布打开浏览器,登录weblogic控制台地址(http://10.1.128:7001/console)数据用户名及密码,进入weblogic控制台:在控制台中,选择“部署”链接:选择部署链接后,在更改中心中,单击【锁定和编辑】,此时可以进行应用程序的发布及安装:单击右侧窗体中的【安装】按钮:单击“上载文件”链接:单击【浏览】按钮:选择上上传的应用程序包,并单击【打开】按钮:返回下图步骤后,单击【下一步】:选择要部署及安装的应用程序包,单击【下一步】:【下一步】:【下一步】:单击【完成】按钮:单击【保存】按钮,保险应用程序的设置:在更改中心中,选择【激活更改】:此时应用程序已发布完成,单击【启动】的“为所有请求提供服务”:至此,应用程序已发布安装完成,可以通过系统链接访问系统。

2、应用更新打开浏览器,登录weblogic控制台地址(http://10.1.128:7001/console)数据用户名及密码,进入weblogic控制台:在控制台中,选择“部署”链接:选择部署链接后,在更改中心中,单击【锁定和编辑】,此时可以进行应用程序的发布及安装:首先,停掉正在运行的应用程序的服务:选中要更新的应用程序,并单击【更新】按钮:单击“上载文件”链接:选择【浏览】按钮,选中要更新的应用程序包,并单击【打开】按钮:按下图的应用程序包,单击【下一步】:一直【下一步】,知道出现如下图界面后,单击【完成】:单击【保存】按钮,保存该应用程序的已有设置:单击更改中心的【激活更改】按钮:更新完成后,选中更新的应用程序,单击【启动】按钮:二、赢时胜保险综合信息管理系统应用发布及更新1、应用发布同赢时胜保险资产管理系统3.0应用发布及更新中的“应用发布”步骤;2、应用更新同赢时胜保险资产管理系统3.0应用发布及更新中的“应用更新”步骤;三、客户端安装配置1、赢时胜保险资产管理系统3.0客户端安装配置由于系统是基于浏览器运行,因此需要在浏览器中做如下设置:(1)打开浏览器,选择【工具】-【Internet选项】,如下图:(2)选择【安全】选项卡的的【受信任站点】,如下图:(3)单击站点按钮,弹出如下窗口:在“将该网站添加到区域”下的输入框中,输入应用服务器的IP地址,单击【添加】按钮,设置的IP将保存在下方网站显示区域中;添加完成后,单击【关闭】,关闭当前界面;(4)在返回安全选项卡后,按照下图进行选择:(5)单击【自定义级别】按钮,弹出如下对话框:(6)将窗体中“ActiveX控件和插件”选项下的所有子选项,全部设置为“启用”如下图:(7)将窗体中“使用弹出窗口阻止程序”选项,设置为禁用,如下图:(8)第(6)及第(7)步骤设置完成后,单击【确定】按钮,返回“Internet 选项”窗体后,继续单击【确定】按钮;(9)退出浏览器并重启,输入访问系统的IE链接,进入系统;(10)如登录系统后,有界面不能正常显示,请与赢时胜的工程师联系。

Vulfocus复现weblogic_CVE-2020-2883漏洞

Vulfocus复现weblogic_CVE-2020-2883漏洞Vulfocus 复现weblogic_CVE-2020-2883漏洞漏洞介绍在Oracle官⽅发布的2020年4⽉关键补丁更新公告CPU(Critical Patch Update)中,两个针对 WebLogic Server ,CVSS 3.0评分为 9.8的严重漏洞(CVE-2020-2883、CVE-2020-2884),允许未经⾝份验证的攻击者通过T3协议⽹络访问并破坏易受攻击的WebLogic Server,成功的漏洞利⽤可导致WebLogic Server被攻击者接管,从⽽造成远程代码执⾏。

影响范围

Oracle WebLogic Server 10.3.6.0.0Oracle WebLogic Server 12.1.3.0.0Oracle WebLogic Server 12.2.1.3.0Oracle WebLogic Server 12.2.1.4.0

环境搭建

我们使⽤vulfocus靶场⼀键启动搭建本漏洞环境,Vulfocus 是⼀个漏洞集成平台,将漏洞环境 docker 镜像,放⼊即可使⽤,开箱即⽤,可以过。安装vulfocus之后打开⽹站启动ulfocus docker靶场(图⽚上的显⽰的192.168.109.136 IP地址是系统bug,实际地址是192.168.109.140)我们可以在服务器192.168.1.111上访问192.168.109.140:50281确认weblogic靶机成功然后我们通过拓扑图,虚拟机是net⽅式部署,可知攻击机是⽆法访问weblogic服务的,我们可以通过在虚拟⽹卡上添加⼀条端⼝映射然后我们就可以在攻击机192.168.1.236成功访问weblogic服务了⾄此,⼀个完整的weblogic靶机环境搭建成功。漏洞复现

⾸先,漏洞POC如下:# -*- coding: utf-8 -*-import socketimport timeimport sslimport binasciiimport urlparseimport argparseimport sys

WeblogicSSRF漏洞(CVE-2014-4210)

WeblogicSSRF漏洞(CVE-2014-4210)

Weblogic中存在⼀个SSRF漏洞,利⽤该漏洞可以发送任意HTTP请求,进⽽攻击内⽹中redis、fastcgi等脆弱组件。

关于SSRF漏洞我们就不讲了,传送门——>

今天我们讲的是Weblogic存在的SSRF漏洞。

该漏洞存在于:页⾯,我们向该页⾯提交以下参数:

rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://ip:端⼝

在operator这个参数的位置存在SSRF漏洞,我们可以将该参数写成任意需要探测的主机+端⼝:http://ip:端⼝

我建议这⾥的ip不要填写 127.0.0.1 ,⽽是填写服务器的ip地址。

因为我发现,如果这⾥的ip⽤的是127.0.0.1的话,除了7001端⼝,其他端⼝都检测的是关闭的,但是实际上其他端⼝有开放的。

如下,返回这种说明端⼝是开放的

返回这种说明端⼝是关闭的

参考⽂章:。

shiro反序列化漏洞不升级的修复方法

shiro反序列化漏洞不升级的修复方法

Shiro反序列化漏洞是由于在处理用户输入的数据时,没有进行适当的验证

和过滤,导致恶意用户可以通过构造特定的数据来触发反序列化操作,进而执行恶意代码或获取敏感信息。

对于Shiro反序列化漏洞的修复,即使不升级Shiro库,也可以采取以下措施:

1. 验证数据源:确保反序列化的数据来自可信任的来源,避免从不受信任的外部源接收序列化的数据。

2. 输入验证和过滤:对用户输入的数据进行严格的验证和过滤,确保输入的数据符合预期的格式和类型。

可以使用白名单验证机制,只允许符合预期规则的数据通过验证。

3. 限制反序列化的类:在反序列化操作中,可以指定允许反序列化的类。

通过设置合理的限制,可以防止恶意用户通过构造特定类型的对象来触发反序列化漏洞。

4. 使用安全的反序列化方式:如果必须从不受信任的来源接收序列化的数据,可以考虑使用安全的反序列化方式,例如使用Java的安全反序列化机制。

5. 更新依赖库:尽管不升级Shiro库,但可以尝试更新其他相关的依赖库,以确保它们没有已知的安全漏洞。

6. 安全审计和代码审查:定期进行安全审计和代码审查,检查是否存在其他潜在的安全风险和漏洞。

请注意,修复Shiro反序列化漏洞的关键是加强输入验证和过滤,并限制反序列化的类。

这些措施可以减少潜在的安全风险,但并不能完全消除漏洞。

因此,建议及时关注Shiro库的更新和安全公告,以便及时采取必要的措施来修复漏洞。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

WebLogic 组件反序列化漏洞补丁升级操作手册

weblogic组件反序列化漏洞补丁升级操作手册

1.下载补丁包(p2*******_1036_generic.zip)

p2*******_1036012_generic.zip如果找不到的朋友,可以在回复中给我留下邮箱,我会定期回复。

)

2.10.

3.6相应的补丁包p2*******_1036012_uu通用。

Zip,补丁包需要依靠大的升级

包,所以需要把p2*******_1036_generic.zip也下载下来。

3、登录linux的weblogic用户,切换到/home/weblogic/oracle/middleware/utils/bsu/目录下。

4、确认当前weblogic版本,并确认所有域的进程全部关闭

/bsu。

sh-prod_uudir=/home/weblogic/oracle/middleware/wlserver_uu10.3/-status=applicated verboseview5。

检查

/home/Weblogic/Oracle/Middleware/utils/BSU/cache是否存在\udir目录,无需

手工创建。

6.将补丁程序包上传到/home/Weblogic/Oracle/Middleware/utils/BSU/cache_u;Dir 目录7。

首先打开一个大的升级包,解压p2*******_1036_uu普通。

拉链

unzipp20780171_1036_generic.zip

Weblogic反序列化修补程序安装

梁裕

Ejuw对应于以下命令中的patchlist8,并执行补丁安装命令。

./bsu.sh-install

-补丁下载目录=/home/weblogic/oracle/middleware/utils/bsu/cache目录

-patchlist=ejuw-

prod_dir=/home/weblogic/oracle/middleware/wlserver_10.3cverbose9、打序列化的补丁包,解压p2*******_1036012_generic.zip

解压22248372_u1036012_uuu通用。

拉链

./bsu.sh-install

-补丁下载目录=/home/weblogic/oracle/middleware/utils/bsu/cache目录

-patchlist=zlna-

prod_dir=/home/weblogic/oracle/middleware/wlserver_10.3cverbose10、在打zlna补丁包时,遇到了内存溢出的问题。

需要修改bsu.sh脚本,将内存调大。

11、启动weblogic的域,查看输出日志。

确定版本是否生效。