1107010278-谭玉林-信息与计算科学-基于属性的数字签名方案研究

具有两个可撤销属性列表的密钥策略的属性加密方案

具有两个可撤销属性列表的密钥策略的属性加密方案王尚平;余小娟;张亚玲【摘要】Revocable attribute-based encryption is an extension and generalization of attribute-based encryption. In this paper, a revocablekey-policy attribute-based encryption scheme is constructed with two revocation lists, it extends a previous scheme which is designed with only one attribute revocation list, and in the new scheme two attribute revocation lists are involved, and the two lists are independent with each other. What’s more, the new scheme enjoys an impor tant property that the trace algorithm return the user associated with this decryption key. Finally, under the assumption of decisional Bilinear Diffie-Hellman Exponent (BDHE), the proposed scheme is proved that is secure in the selective security model.%可撤销的属性加密方案是属性加密方案的延伸和扩展。

该文构造了细粒度属性撤销下的具有两个可撤销属性列表的密钥策略的属性加密方案,该方案是对含有单个属性撤销列表方案的推广,新方案涉及两个属性撤销列表,允许两个列表中被撤销用户存在交集或者无关,同时利用追踪算法,判定了用户与私钥的关联性。

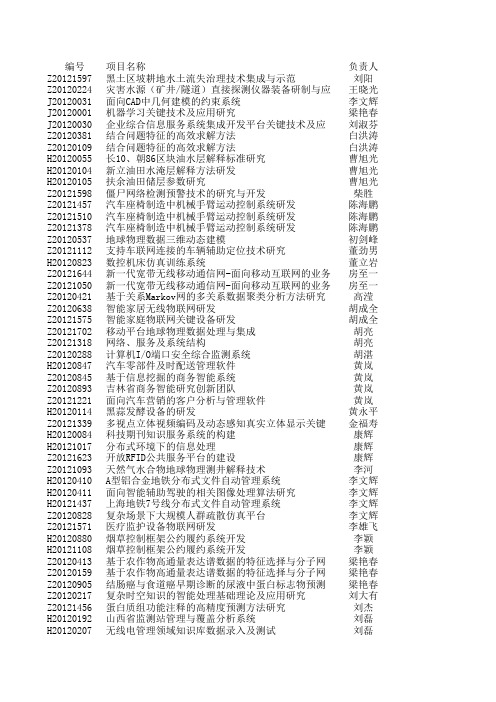

项目奖励清单

编号项目名称负责人Z20121597黑土区坡耕地水土流失治理技术集成与示范刘阳Z20120224灾害水源(矿井/隧道)直接探测仪器装备研制与应用-1王晓光J20120031面向CAD中几何建模的约束系统李文辉J20120001机器学习关键技术及应用研究梁艳春J20120030企业综合信息服务系统集成开发平台关键技术及应用刘淑芬Z20120381结合问题特征的高效求解方法白洪涛Z20120109结合问题特征的高效求解方法白洪涛H20120055长10、朝86区块油水层解释标准研究曹旭光H20120104新立油田水淹层解释方法研发曹旭光H20120105扶余油田储层参数研究曹旭光Z20121598僵尸网络检测预警技术的研究与开发柴胜Z20121457汽车座椅制造中机械手臂运动控制系统研发陈海鹏Z20121510汽车座椅制造中机械手臂运动控制系统研发陈海鹏Z20121378汽车座椅制造中机械手臂运动控制系统研发陈海鹏Z20120537地球物理数据三维动态建模初剑峰Z20121112支持车联网连接的车辆辅助定位技术研究董劲男H20120823数控机床仿真训练系统董立岩Z20121644新一代宽带无线移动通信网-面向移动互联网的业务能力房至一Z20121050新一代宽带无线移动通信网-面向移动互联网的业务能力房至一Z20120421基于关系Markov网的多关系数据聚类分析方法研究高滢Z20120638智能家居无线物联网研发胡成全Z20121575智能家庭物联网关键设备研发胡成全Z20121702移动平台地球物理数据处理与集成胡亮Z20121318网络、服务及系统结构胡亮Z20120288计算机I/O端口安全综合监测系统胡湛H20120847汽车零部件及时配送管理软件黄岚Z20120845基于信息挖掘的商务智能系统黄岚Z20120893吉林省商务智能研究创新团队黄岚Z20121221面向汽车营销的客户分析与管理软件黄岚H20120114黑蒜发酵设备的研发黄永平Z20121339多视点立体视频编码及动态感知真实立体显示关键技术的金福寿H20120084科技期刊知识服务系统的构建康辉H20121017分布式环境下的信息处理康辉Z20121623开放RFID公共服务平台的建设康辉Z20121093天然气水合物地球物理测井解释技术李河H20120410A型铝合金地铁分布式文件自动管理系统李文辉H20120411面向智能辅助驾驶的相关图像处理算法研究李文辉H20121437上海地铁7号线分布式文件自动管理系统李文辉Z20120828复杂场景下大规模人群疏散仿真平台李文辉Z20121571医疗监护设备物联网研发李雄飞H20120880烟草控制框架公约履约系统开发李颖H20121108烟草控制框架公约履约系统开发李颖Z20120413基于农作物高通量表达谱数据的特征选择与分子网络构建梁艳春Z20120159基于农作物高通量表达谱数据的特征选择与分子网络构建梁艳春Z20120905结肠癌与食道癌早期诊断的尿液中蛋白标志物预测梁艳春Z20120217复杂时空知识的智能处理基础理论及应用研究刘大有Z20121456蛋白质组功能注释的高精度预测方法研究刘杰H20120192山西省监测站管理与覆盖分析系统刘磊H20120207无线电管理领域知识库数据录入及测试刘磊H20120591山西省监测站管理与覆盖分析系统刘磊H20120678山西省监测站管理与覆盖分析系统刘磊Z20120775车联网的可信数据通信与可靠应用服务平台刘衍珩H20121390中小企业知识权一站式服务平台关键技术研发刘元宁Z20120769嵌入式虹膜身份认证系列产品研发与产业化刘元宁H20120166投标报价智能组价及成本分析系统刘兆军H20120257投标报价智能组价及成本分析系统刘兆军H20120308长春净月高新区网站开发刘兆军欧阳丹彤Z20120380结合问题特征的集成电路等价性验证及不一致诊断关键方欧阳丹彤Z20120108结合问题特征的集成电路等价性验证及不一致诊断关键方H20120461吉林省环保产业调研、基础数据库及发展框架的研究欧阳继红H20120509吉林省环保产业调研、基础数据库及发展框架的研究欧阳继红H20120080基于AUTOAP的汽油机控制命名创建及管理方法研究秦贵和H20120269C131车仪表自动化测试技术开发秦贵和H20120570C131车仪表自动化测试技术开发秦贵和Z20121111支持车联网的车载信息系统及应用示范秦贵和Z20120520基于CPU/GPU异性高性能计算集群作业并行化及动态调度曲冠南Z20120521基于CPU/GPU异性高性能计算集群作业并行化及动态调度曲冠南H20121052卫星太阳电池阵检测图像处理及控制系统开发申铉京H20121057汽车灯配光与前照灯地面光照度检测系统研发申铉京H20120693炼油厂三级状态监控系统维护时小虎Z20121005基因组条形码的若干理论研究及其在大豆数据分析中的应时小虎Z20120943基于经济效益分析的雷击灾害风险评估系统孙凯Z20120639基于肝脏CT图像的三维模型在肝癌治疗中的应用孙永雄Z20120805基于警综平台CCIC动态实时信息采集的访客安全管理系统孙永雄H20120295煤粉炉粉煤灰综合利用工业化中试关键技术研发谭颖H20120305延吉数字城市指挥调度系统王爱民H20120402吉视传媒Boss-NC集成系统王爱民Z20121627视频车流量智能监测系统研究王刚Z20120558车载自组网的集成统一信任性理论与技术研究王健H20120846基于视频信息处理的公共交通智能决策平台王康平Z20120156面向关系数据库知识发现的概率逻辑贝叶斯网络研究王利民Z20120762面向关系数据库知识发现的概率逻辑贝叶斯网络研究王利民Z20120944互联网搜索引擎医学健康信息检索可用性研究王鏐璞Z20121097复杂时空知识代数表示与推理王生生Z20120293日盲紫外信息处理技术研究王欣Z20121021物联网数据挖掘模型研究王学成Z20121463肿瘤细胞能量代谢的基因调控网络分析吴春国Z20121075大功率LED照明灯散热与光效研究及新产品开发徐沛娟Z20121103微显示器件的视频驱动技术研究许志闻H20120821鼎九电子商务网站杨永健H20121231临床检验质量网络监控平台系统杨永健Z20120412超声波传感器认知体域网络的构建杨永健Z20120798基于体域网的个人健康状态远程监测和预警系统杨永健Z20121573食品质量监管与追溯物联网示范平台杨永健Z20120992本体完整性约束及其在语义Web中的应用叶育鑫Z20120842计算机辅助手术数字化智能终端研制臧雪柏Z20121037非物质文化遗产保护、传承的计算理论和方法研究臧雪柏H20120965联友房地产土地评估报告生成和管理系统张健Z20120489基于机器学习的汽车协同式自适应巡航控制机理研究张晋东Z20120996基于众核技术的深度包检测张猛H20120508互联网保存保护中心系统张睿Z20121527基于内容检索的网络视频监控机周春光Z20120420蛋白质与蛋白质的结合位点结构比对方法研究周柚H20120065试验数据管理系统开发朱建启Z20120771嵌入式虹膜身份认证系列产品关键技术研究朱晓冬Z20121628视频车流量监测系统关键技术研究朱晓冬所属单位到款经费外协经费项目卡号工作证号计算机教学中心3000003D5106531437401710计算机教学中心20000003G012X441437401456计算机科学与技术学院中国商业协会一等奖计算机科学与技术学院中国商业协会二等奖计算机科学与技术学院中国商业协会一等奖计算机学院10000003A412U251421604944计算机学院10000003A412U251421604944计算机学院33000003R112Y0914********计算机学院3000003R111ZD21421401457计算机学院27000003R212W671421401457计算机学院7000003D5121921421600049计算机学院8000003R1123631421240042计算机学院16000003R1123631421240042计算机学院8000003R1123631421240042计算机学院20000003D812R841421604437计算机学院20000003D512F451421604418计算机学院5000003R1126831421222139计算机学院20000003G0120131421101229计算机学院20000003G0120131421101229计算机学院14400003A512T601421601848计算机学院10000003J112P361421104612计算机学院14000003D5122261421104612计算机学院336000003D812T461421101433计算机学院221436.4803D512A101421101433计算机学院40000003D512W0514********计算机学院10000003R1126311421603034计算机学院8000003D511Y781421603034计算机学院20000003D512K421421603034计算机学院60000003R112C001421603034计算机学院15000003R112W441421500176计算机学院12500003A2109001421500180计算机学院5000003R212X151421228344计算机学院9000003R2121131421228344计算机学院14000003D5120891421228344计算机学院27000003D512H021*********计算机学院11580003R112K311421104927计算机学院10000003R112K301421104927计算机学院75945.60D272104927计算机学院15000003D512L211421104927计算机学院10000003D5122301421222172计算机学院100000003R1120751421401440计算机学院125000003R1120751421401440计算机学院40000003A412T741421103048计算机学院16000003A412T741421103048计算机学院6000003D512K281421103048计算机学院98000003A412X551421102557计算机学院1000003D509I691421600473计算机学院10000003R111B661421225861计算机学院5900003R212T181421104590计算机学院10000003R111B661421225861计算机学院10000003R111B661421225861计算机学院18000003D512M391421222137计算机学院25000003R1120081421222154计算机学院27500003D512M461421222154计算机学院4000003R112R351421500192计算机学院4000003R112R351421500192计算机学院5000003R112P691421500192计算机学院20500003A412U261421101434计算机学院6200003A412U261421101434计算机学院3000003R212G181421101090计算机学院3000003R212G181421101090计算机学院5460003R212X221421222156计算机学院22260003R212E441421222156计算机学院9540003R112E441421222156计算机学院40000003D512F461421222156计算机学院500003D512S0514********计算机学院2500003D512S0514********计算机学院100000S1049222185计算机学院200000S1622222185计算机学院5100003R212A711421600510计算机学院5000003D512I871421600510计算机学院3000003D512J821421402267计算机学院100000200003J112P351421500673计算机学院150000400003D512L551421500673计算机学院10000003R112Q271421300713计算机学院5000003R112P741421222183计算机学院3000003R112L171421222183计算机学院20000003D6120811421607287计算机学院14400003A512R0814********计算机学院5000003R1126321421601240计算机学院16000003A412M581421602238计算机学院40000003A412M581421602238计算机学院3000003D512J811421604911计算机学院10000003A412G741421100638计算机学院5000003D512V871421500185计算机学院6000003D512I621421500163计算机学院750003D5125201421601224计算机学院15000003D511Z621421298017计算机学院10000003B810H781421104995计算机学院6000003R1126981421500162计算机学院2000003R1120421421500162计算机学院40000003A412T751421500162计算机学院11000003D512L671421500162计算机学院14000003D5122281421500162计算机学院3000003D512J0814********计算机学院5000003D511Y751421222178计算机学院4000003D512I441421222178计算机学院2000003R111C851421601230计算机学院15000003A512S641421604582计算机学院5000003D512I971421600867计算机学院10000003R112G191421604600计算机学院10000003J1123261421103820计算机学院13200003A512T631421602130计算机学院20000003R112X771421299066计算机学院30000003D512M431421222150计算机学院62000003D6120801421222150津贴数(元)540.003600.005000020000500001800.001800.005940.00540.004860.001260.001440.002880.001440.003600.003600.00900.003600.003600.002592.001800.002520.0060480.003985.867200.001800.001440.003600.0010800.002700.002250.00900.001620.002520.004860.002084.401800.001367.022700.001800.0018000.0022500.007200.002880.001080.0017640.00180.001800.001062.001800.00 3240.00 4500.00 4950.00 720.00 720.00 900.00 3690.00 1116.00 540.00 540.00 982.80 4006.80 1717.20 7200.00 90.00 450.00 180.00 360.00 918.00 900.00 540.00 1440.00 1980.00 1800.00 900.00 540.00 3600.00 2592.00 900.00 2880.00 7200.00 540.00 1800.00 900.00 1080.00 135.00 2700.00 1800.00 1080.00 360.00 7200.00 1980.00 2520.00 540.00 900.00 720.00 360.00 2700.001800.00 1800.00 2376.00 3600.00 5400.00 11160.00。

标准模型下可证安全的基于身份的动态门限签名

标准模型下可证安全的基于身份的动态门限签名

孙华;周芳;姚宣霞;邓忠军

【期刊名称】《四川大学学报(工程科学版)》

【年(卷),期】2010(042)003

【摘要】目前,对于基于身份的动态门限签名方案来说,这些方案的安全性大多是在随机预言模型下证明的,并且这些门限签名方案中的门限值固定.相对而言,设计标准模型下的门限签名方案更有实际意义.针对以上两个问题,根据Paterson提出的基于身份的签名方案,利用计算Diffie-Hellman问题的困难性在标准模型下设计了一个无需可信中心、门限值可变的动态门限签名方案.最后,利用双线性对技术对方案的正确性进行了严格证明,并在CDH困难假设下给出了方案安全性的详细分析过程和证明.结果表明,本文方案是可证安全的和可靠的.

【总页数】5页(P159-163)

【作者】孙华;周芳;姚宣霞;邓忠军

【作者单位】北京科技大学,信息工程学院,北京,100083;北京科技大学,信息工程学院,北京,100083;北京科技大学,信息工程学院,北京,100083;北京科技大学,信息工程学院,北京,100083

【正文语种】中文

【中图分类】TP309

【相关文献】

1.标准模型下基于身份的可证安全门限签名方案 [J], 张乐友;胡予濮;刘振华

2.标准模型下可证安全的通配符基于身份加密方案 [J], 明洋;王育民

3.标准模型下可证安全的基于身份门限环签名 [J], 孙华;钟珞;王爱民

4.标准模型下可证安全的基于身份的门限环签密方案 [J], 孙华;王爱民;郑雪峰

5.标准模型下可证明安全的基于身份多代理签名 [J], 陈明;袁少良

因版权原因,仅展示原文概要,查看原文内容请购买。

形式化方法与应用专题前言

软件学报ISSN 1000-9825, CODEN RUXUEWE-mail:************.cn Journal of Software ,2021,32(6):1579−1580 [doi: 10.13328/ki.jos.006256] ©中国科学院软件研究所版权所有. Tel: +86-10-62562563形式化方法与应用专题前言∗ 田 聪1, 邓玉欣2, 姜 宇31(西安电子科技大学 计算机学院,陕西 西安 710071) 2(华东师范大学 软件学院,上海 200062) 3(清华大学 软件学院,北京 100084)通讯作者: 田聪, 邓玉欣, 姜宇,E-mail:*****************,***************,********************* 中文引用格式: 田聪,邓玉欣,姜宇.形式化方法与应用专题前言.软件学报,2021,32(6):1579−1580. /1000- 9825/6256.htm计算机科学的发展主要涉及硬件和软件的发展,而软、硬件发展的核心问题之一是如何保证它们是安全可靠的.如今,硬件性能变得越来越高,运算速度也越来越快,体系结构、软件的功能也更加复杂,如何开发可靠的软、硬件系统,是计算机科学发展面临的巨大挑战.特别是现在计算机系统广泛应用于许多安全攸关系统中,如高速列车控制系统、航空航天控制系统、医疗设备控制系统等等,这些系统中的错误可能导致灾难性后果. 形式化方法己经成功应用于各种硬件设计,特别是芯片的设计.各大硬件制造商都有一个非常强大的形式化方法团队为保障系统的可靠性提供技术支持,例如IBM 、AMD 等等.近年来,随着形式验证技术和工具的发展,特别是在程序验证中的成功应用,形式化方法在处理软件开发复杂性和提高软件可靠性方面已显示出无可取代的潜力.各个著名的研究机构都投入了大量人力和物力从事这方面的研究.例如,美国宇航局(NASA)拥有的形式化方法研究团队在保证美国航天器控制软件正确性方面发挥了巨大作用,在研发“好奇号”火星探测器时,为了提高控制软件的可靠性和生产率,广泛使用了形式化方法.在新兴领域,如区块链及人工智能等领域,形式化方法也逐步得到应用,提升系统的整体安全可控.本专题公开征文,共征得投稿27篇.特约编辑先后邀请了国内外在该领域比较活跃的学者参与审稿工作,每篇投稿至少邀请2位专家进行初审.大部分稿件经过初审和复审两轮评审,部分稿件经过了两轮复审.通过初审的稿件还在FMAC 2020大会上进行了现场报告,作者现场回答了与会者的问题,并听取了与会者的修改建议.最终有18篇论文入选本专题.《C2P:基于Pi 演算的协议C 代码形式化抽象方法和工具》提出一种检测安全协议代码语义逻辑错误的形式化验证方法,通过将协议C 源码自动化抽象为Pi 演算模型,基于Pi 演算模型对协议安全属性进行形式化验证.《大粒度Pull Request 描述自动生成》利用图神经网络和强化学习的技术,提出一种为GitHub 平台中大粒度Pull Request 自动生成描述的方法.《Petri 网的反向展开及其在程序数据竞争检测的应用》针对安全Petri 网的可覆盖性判定问题提出一种目标导向的反向展开算法,并应用于并发程序中数据竞争检测问题的形式化验证.《面向SPARC 处理器架构的操作系统异常管理验证》提出了基于Hoare-logic 的验证框架,用于证明面向SPARC 处理器架构操作系统异常管理的正确性,基于该框架验证了我国北斗三号在轨实际应用的航天器嵌入式实时操作系统SpaceOS 异常管理功能的正确性.《基于分支标记的数据流模型的代码生成方法》针对具有复杂分支组合的数据流模型提出了基于分支调度标记的代码生成方法.《面向AADL 模型的存储资源约束可调度性分析》提出一种面向软件架构级别、基于抢占调度序列的缓存相关抢占延迟计算方法,用来分析缓存相关抢占延迟约束下AADL(架构分析和设计语言)模型的可调度性.收稿时间: 2021-01-301580 Journal of Software软件学报 V ol.32, No.6, June 2021《基于锁增广分段图的多线程程序死锁检测》对已有的锁图和分段图模型进行改进,提出一种新的死锁检测方法,该方法能有效消除各种误报,提高死锁检测的准确率.《基于污染变量关系图的Android应用污点分析工具》提出了一种基于污染变量关系图的污点分析方法,并描述了基于该方法所实现的工具FastDroid的架构、模块及算法细节.《以太坊中间语言的可执行语义》对以太坊中间语言Yul进行形式化,利用Isabelle/HOL证明辅助工具给出了其类型系统和小步操作语义的形式化定义,为智能合约正确性、安全性验证奠定了基础.《个体交互行为的平滑干预模型》提出一种基于个体交互行为系统平滑干预模型,能够很好地引导用户行为平滑变化,且产生足够的区分性使得行为伪装异常检测场景下模型的准确性显著提高.《支持乱序执行的Raft协议》使用 TLA+为分布式共识协议ParallelRaft提供严格的形式化规约,并证明了在参与者数量较小的情形下算法的正确性.《面向CPS时空性质验证的混成AADL建模与模型转换方法》提出了面向CPS时空性质验证的混成AADL建模与模型转换方法,并通过一个飞机避撞系统实例验证该方法的有效性.《芯片开发功能验证的形式化方法》提出了一种新型验证设计模型和生成代码一致性的方法.该方法利用MSVL语言进行系统建模,通过统一模型检测的原理,验证模型是否满足性质的有效性.《面向数据流的ROS2数据分发服务形式建模与分析》采用概率模型检验的方法,分析、验证机器人操作系统ROS2系统数据分发机制的实时性和可靠性.《Ptolemy离散事件模型形式化验证方法》提出了一种基于形式模型转换的方法来验证离散事件模型的正确性,通过在Ptolemy环境中实现一个插件,可以自动将离散事件模型转换为时间自动机模型,并通过调用Uppaal验证内核完成验证.《面向MSVL的智能合约形式化验证》介绍了如何使用建模、仿真与验证语言(MSVL)和命题投影时序逻辑(PPTL)对智能合约进行建模和验证.《面向ROS的差分模糊测试方法》提出了一种差分模糊测试方法对机器人操作系统ROS不同版本的功能包进行测试,找出其中的漏洞.《基于Coq的分块矩阵运算的形式化》完善了基于Coq记录类型的矩阵形式化方法,其中包括提出新的矩阵等价定义、并证明了一组新的引理,最终实现了矩阵与分块矩阵形式化的不同类型的基础库.本专题重点关注形式化基础方法、技术、支持工具以及领域交叉应用,反映了我国学者在该领域的最新研究进展.感谢《软件学报》编委会、CCF形式化方法专委会对专题工作的指导和帮助,感谢编辑部各位老师从征稿启示发布、审稿专家邀请至评审意见汇总、论文修改、定稿及出版所付出的辛勤工作,感谢专题全体评审专家及时、耐心、细致的评审工作,感谢踊跃投稿的所有作者对《软件学报》的信任.希望本专题能够对形式化方法的科研工作有所促进.田聪(1981-),女,博士,西安电子科技大学计算机科学与技术学院教授,博士生导师,CCF杰出会员,主要研究领域为形式化方法,程序验证,等.姜宇(1989-),男,博士,清华大学软件学院副教授,博士生导师,CCF会员,主要研究领域为形式化方法,程序分析,嵌入式软件,等.邓玉欣(1978-),男,博士,华东师范大学软件工程学院教授,博士生导师,CCF高级会员,主要研究领域为形式化方法,程序理论,等.。

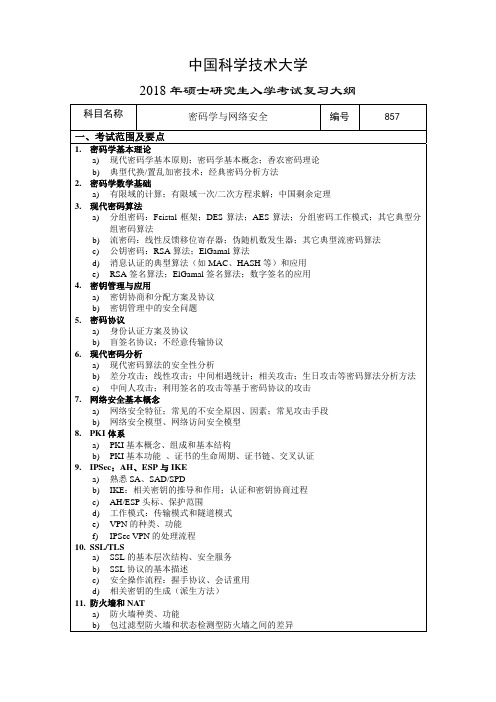

2019年中国科学技术大学857 密码学与网络安全考研初试大纲

出版社

版次

电子工业出版社 第六版

清华大学出版社 第五版

年份 2015 2013

3. 现代密码算法 a) 分组密码:Feistal 框架;DES 算法;AES 算法;分组密码工作模式;其它典型分 组密码算法

b) 流密码:线性反馈移位寄存器;伪随机数发生器;其它典型流密码算法 c) 公钥密码:RSA 算法;ElGamal 算法 d) 消息认证的典型算法(如 MAC、HASH 等)和应用 e) RSA 签名算法;ElGamal 签名算法;数字签名的应用 4. 密钥管理与应用 a) 密钥协商和分配方案及协议 b) 密钥管理中的安全问题 5. 密码协议 a) 身份认证方案及协议 b) 盲签名协议;不经意传输协议 6. 现代密码分析 a) 现代密码算法的安全性分析 b) 差分攻击;线性攻击;中间相遇统计;相关攻击;生日攻击等密码算法分析方法 c) 中间人攻击;利用签名的攻击等基于密码协议的攻击 7. 网络安全基本概念 a) 网络安全特征;常见的不安全原因、因素;常见攻击手段 b) 网络安全模型、网络访问安全模型 8. PKI 体系 a) PKI 基本概念、组成和基本结构 b) PKI 基本功能 、证书的生命周期、证书链、交叉认证 9. IPSec:AH、ESP 与 IKE a) 熟悉 SA、SAD/SPD b) IKE:相关密钥的推导和作用;认证和密钥协商过程 c) AH/ESP 头标、保护范围 d) 工作模式:传输模式和隧道模式 e) VPN 的种类、功能 f) IPSec VPN 的处理流程

10. SSL/TLS a) SSL 的基本层次结构、安全服务 b) SSL 协议的基本描述 c) 安全操作流程:握手协议、会话重用 d) 相关密钥的生成(派生方法)

11. 防火墙和 NAT a) 防火墙种类、功能 b) 包过滤型防火墙和状态检测型防火墙之间的差异

一种基于离散对数问题的无证书代理签名方案

一种基于离散对数问题的无证书代理签名方案许春根;张傲红;韩牟;窦本年【摘要】为解决代理签名方案中的证书管理或密钥托管问题,提出了一种新的无证书代理签名方案(CLPS).该方案通过将2个部分私钥绑定相同的1个身份标识解决了密钥托管问题.同时满足代理签名所要求的所有性质.该方案的安全性基于离散对数问题,具有存在不可伪造性,能够有效抵抗Type-Ⅰ攻击者和Type-Ⅱ攻击者的攻击.与已有的CLPS相比,该方案没有使用双线性映射,且其代理密钥利用Schnorr短签名完成,安全性和效率都得到了提高.【期刊名称】《南京理工大学学报(自然科学版)》【年(卷),期】2010(034)006【总页数】5页(P733-737)【关键词】离散对数问题;无证书代理签名方案;私钥;身份标识【作者】许春根;张傲红;韩牟;窦本年【作者单位】南京理工大学,理学院,江苏,南京,210094;南京理工大学,理学院,江苏,南京,210094;南京理工大学,计算机科学与技术学院,江苏,南京,210094;南京理工大学,理学院,江苏,南京,210094【正文语种】中文【中图分类】TP309.2无证书公钥密码(Certificateless public key cryptography,CL-PKC)是Al-Riyami和Paterson[1]在 2003年亚密会上提出来的。

这种密钥体制不需要公钥证书,是传统的基于公钥基础设施(Public key infrastructure,PKI)的公钥密码体制和基于身份的公钥密码体制(ID public key cryptography,ID-PKC)的折中。

能有效避免ID-PKC中的密钥托管问题,提高系统的运行效率,减少系统的复杂性。

基于无证书公钥密码的这些优点,从开始提出就得到了人们的广泛关注。

并且根据需要提出了各种安全模型,以及签名方案等。

无证书的公钥签名方案需要 1个可信第三方密钥生成中心(Key generation center,KGC),但不同于基于身份的密码体制下的可信中心私钥生成器(Private key generator,PKG),因为KGC根据用户的身份ID为用户生成部分私钥,用户自己再产生部分私钥,将PKG与自己的私钥合并生成最后的私钥。

安全高效无证书有序多重签名方案

安全高效无证书有序多重签名方案孙玉;刘贵全【期刊名称】《重庆邮电大学学报(自然科学版)》【年(卷),期】2016(028)003【摘要】无证书密码体制(certificateless cryptography,CLC)将用户私钥拆分为部分私钥和秘密值,其中部分私钥由密钥生成中心(key generator center,KGC)生成,而秘密值由用户自己选定,从而解决了基于身份密码体制所固有的密钥托管问题.此外,由于用户公钥由秘密值决定,无需认证中心(certificate authority,CA)对用户的公钥证书进行管理,解决了传统密码体制的证书管理问题.有序多重签名可用于电子政务和电子商务系统实现公文的逐级审批发布,提高认证效率.将有序多重签名和无证书密码相结合,提出一种安全高效的无证书有序多重签名方案,多重签名的长度及验证时间均与签名者个数无关,是紧致的无证书有序多重签名方案.方案使用较少的双线性对且只有一个签名消息,具有较高的计算效率和通信效率.证明了方案在随机预言模型(random oracle model,ROM)下具有不可伪造性.【总页数】5页(P431-434,442)【作者】孙玉;刘贵全【作者单位】中国科学技术大学计算科学与技术学院,安徽合肥230027;安徽职业技术学院信息工程系,安徽合肥230051;中国科学技术大学计算科学与技术学院,安徽合肥230027【正文语种】中文【中图分类】TP309【相关文献】1.改进的无证书有序多重签名方案 [J], 杜红珍;温巧燕2.可证安全的高效无证书有序多重签名方案 [J], 许艳;黄刘生;田苗苗;仲红3.高效的无证书有序多重签名方案 [J], 秦艳琳;吴晓平4.高效的无证书紧致有序多重签名方案 [J], 张玉磊5.无证书有序多重签名方案的安全性分析 [J], 杜红珍因版权原因,仅展示原文概要,查看原文内容请购买。

同济2013级博士名单

第 2 页/共 13 页

2013 年 11 月 25 日同济大学授予博士学位名单

(共 351 人,其中:学术型学位 338 人,职业型学位(专业学位)13 人) 一、学术型学位(338 人)

序号 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 学号 0910030028 0810030037 0910180023 0910180021 0910180025 0810180010 0810180011 0830180004 0910180013 1010180003 0910030009 0910030033 0610180022 0810030014 0710030038 1010103005 0910103008 1010103006 1010060009 1010060002 0910060004 0910060008 1010060016 0810060021 1010060023 0910060020 0910103022 1010103023 1010080002 姓名 黄克 朱利静 高博麟 孔国玲 王双全 马立英 王二兵 胡毓冬 靳畅 康强 官贞珍 邹龙生 栾延龙 樊瑛 闫淑霞 刘念平 周歧刚 刘光武 孔玉霞 张忠海 丰曙霞 徐玲琳 钟家松 赵明 蔡晓军 崔彦娜 彭登峰 郝继功 马思强 学科专业 机械电子工程 机械设计及理论 车辆工程 车辆工程 车辆工程 车辆工程 车辆工程 车辆工程 车辆工程 车辆工程 热能工程 热能工程 动力机械及工程 供热、供燃气、 通风及空调工程 供热、供燃气、 通风及空调工程 材料物理与化学 材料物理与化学 材料物理与化学 材料学 材料学 材料学 材料学 材料学 材料学 生物材料 生物材料 信息功能材料与 器件 信息功能材料与 器件 控制理论与控制 工程 导师 周奇才 卞永明 陈慧 万钢 吴志红 周鋐 周鋐 周鋐 周鋐 左曙光 陈德珍 周伟国 李理光 龙惟定 吴喜平 沈军 翟继卫 周斌 邱军 任杰 王培铭 王培铭 向卫东 张雄 时东陆 王德平 王旭升 翟继卫 陈詠恩 论文题目

无证书签名方案的分析与改进

无证书签名方案的分析与改进

赵洪;喻书涵;韩妍妍;李兆斌

【期刊名称】《计算机应用》

【年(卷),期】2023(43)1

【摘要】针对汤永利等提出的9种无证书签名方案(汤永利,王菲菲,叶青,等.改进的可证明安全无证书签名方案.北京邮电大学学报,2016,39(1):112-116),首先使用线性化方程分析方法,发现所有方案中公钥之间存在线性关系,利用此缺陷完成对所有方案的签名伪造攻击;其次,为打破公钥之间的线性关系,使用改造哈希函数参数的方法改进方案,并在随机预言机模型下证明了改进方案的安全性;然后,提出一种无证书签名方案中的公钥构造格式,通过该格式构造出的签名方案无法被敌手进行公钥替换攻击;最后,通过仿真对改进方案与现有的无证书签名方案进行效率比较。

实验结果表明,改进方案在提高安全性的同时未降低计算效率。

【总页数】7页(P147-153)

【作者】赵洪;喻书涵;韩妍妍;李兆斌

【作者单位】北京电子科技学院电子与通信工程系;北京电子科技学院网络空间安全系

【正文语种】中文

【中图分类】TP309.7

【相关文献】

1.一个改进的无证书签名和盲签名方案

2.改进的签名长度固定的无证书聚合签名方案

3.无证书签名方案的分析及改进

4.一种无证书签名方案的分析和改进

5.一个强安全的无证书签名方案的分析和改进

因版权原因,仅展示原文概要,查看原文内容请购买。

完全隐藏策略的基于属性可搜索加密方案

Attributebasedencryptionschemewithfullyhiddenaccessstructure

XuShengwei1,2,WangRongrong1,2,ZhaoHai1,2

(1.BeijingElectronicScience&TechnologyInstitute,Beijing100070,China;2.SchoolofTelecommunicationsEngineering,XidianUniversity, Xi’an710071,China)

H2:G2→G2 哈希函数

CT

密文集合

U

属性集合

Υ

访问策略集合

Tw′

关联于 w′的搜索陷门

定义 1 双线性群。设 p、q是素数,G1、G2分别是阶为 p、q 的乘法循环群,双线性对映射 e:G1×G1→G2。如果映射 e满足 下述性质:

a)双线性。对于任意的 a、b∈Zp和 x,y∈G1 都有 e(xa, yb)=e(x,y)ab;对于任意的 x1、x2,y∈G1 有 e(x1x2,y)=e(x1, y)e(x2,y)。

摘 要:目前基于属性可搜索加密方案(ATTPEKS)虽然解决了关键词密文只能被唯一用户搜索的限制,实现 了加密数据的多用户共享,但是却没有隐藏访问策略,访问策略一旦被好奇且不可信赖的服务器攻击者获取到, 就可能会造成机密信息的泄露。为了解决此问题,提出了完全隐藏策略的基于属性可搜索加密方案,并给出了 具体的算法构造,使得方案不仅具有多用户数据共享的优势,还实现了访问策略的完全隐藏。对此方案进行了 安全性以及性能分析,证明了方案具有在属性集合模型下的抗攻击性安全,还能保证索引和关键词明文的机密 性。在性能方面使用较少的运算量就可以实现隐藏访问策略和加密数据共享两大功能。 关键词:基于属性;可搜索加密;隐藏访问策略;数据共享 中图分类号:TP309.7 文献标志码:A 文章编号:10013695(2019)06046182404 doi:10.19734/j.issn.10013695.2017.12.0857

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

本科毕业论文(设计) 基于属性的数字签名方案研究

学 院:_ _理学院___ 专 业:_信息与计算科学_ 班 级:__信计111___ 学 号:_ **********__ 学生姓名:__ 谭玉林___ 指导教师:__ 田有亮___

2015年 05 月 08 日 贵州大学本科毕业论文(设计) 第 II 页 贵州大学本科毕业论文(设计) 诚信责任书

本人郑重声明:本人所呈交的毕业论文(设计),是在导师的指导下独立进行研究所完成。毕业论文(设计)中凡引用他人已经发表或未发表的成果、数据、观点等,均已明确注明出处。 特此声明。

论文(设计)作者签名: 日 期: 贵州大学本科毕业论文(设计) 第 I 页 摘 要 ......................................................................................................................................... II ABSTRACT ................................................................................................................................. III 第一章 绪论 ............................................................................................................................. 1 1.1研究背景及目的 ............................................................................................................. 1 1.2基于属性签名的发展历程 ............................................................................................. 1 1.3数字签名技术的类别 ..................................................................................................... 2 1.3.1普通应用的数字签名 .............................................................................................. 2 1.3.2特殊应用的数字签名 .............................................................................................. 3 第二章 基础知识 ..................................................................................................................... 5 第三章 数字签名相关概念 ..................................................................................................... 7 3.1数字签名的定义 ............................................................................................................. 7 3.2数字签名的基本流程 ..................................................................................................... 7 3.3数字签名的基本性质 ..................................................................................................... 8 3.4数字签名的基本框架 ..................................................................................................... 8 第四章 基于属性的数字签名 ............................................................................................... 10 4.1模糊身份签名的介绍 ................................................................................................... 10 4.2属性数字签名的概念 ................................................................................................... 10 4.3属性数字签名的匿名性 ............................................................................................... 10 4.4属性数字签名的框架 ................................................................................................... 11 4.5属性数字签名的安全模型 ........................................................................................... 11 4.6属性数字签名的方案 ................................................................................................... 12 4.6.1方案构造 ................................................................................................................ 12 4.6.2方案正确性分析 .................................................................................................... 13 4.6.3方案安全性分析 .................................................................................................... 15 参考文献 ................................................................................................................................. 18 致 谢 ....................................................................................................................................... 19 贵州大学本科毕业论文(设计) 第 II 页 摘 要 近年来,随着计算机应用技术的高速发展,林林总总的数据信息已经渗透到计算机网络的各个方面。它一方面给人们工作、生活带来了便捷;另一方面也同样潜藏着个人隐私,商业机密等泄露的风险。当然随着人们信息安全意识的不断提高,这一领域也成为人们密切关注的焦点。然而要如何保证数据信息传递的安全性,高效性及其完整性,亦然成为影响人们自身信息安全的关键所在。而作为非对称密码学重要应用之一的基于属性的数字签名,它有着能够细粒度地划分身份的特征,不管在强调匿名性还是在分布式网络系统应有方面都有着很大的优势。因此研究一套安全、可靠实用的基于属性的数字签名方案是很有必要性的。 本论文主要围绕这基于属性的数字签名方案的几个方面进行研究。 一、对数字签名的定义进行了概括并介绍了数字签名的工作流程。 二、对基于属性的数字签名方案的发展由来进行了一个梳理,并针对其定义概念进行了线性的推导。 三、分析了并改良了Waters的签名方案,关于正确性和安全性。 关键词:基于属性 数字签名 贵州大学本科毕业论文(设计) 第 III 页 ABSTRACT In recent years, with the rapid development of computer application technology, a lot of data information has been penetrated into all aspects of computer networks. On the one hand, it brings convenience for people to work and life. On the other hand, it also hides the risk of leakage of personal privacy, business secrets and so on. In the continuous improvement of people's awareness of information security, this field has become the focus of people's close attention. However, how to ensure the security, efficiency and integrity of data information delivery is the key to the information security of people. Digital signature which based on the attributes is one of the important applications of asymmetric cryptography. The attribute-based digital signature system can be fine-grained division identity, Regardless of the emphasis on anonymity or distributed network system applications have a lot of advantages. So it is necessary to research a set of secure, practical and reliable digital signature scheme based on attributes. This thesis mainly studies several aspects of it. First, the definition and the working process of the digital signature are summarized. Second, the development of the digital signature scheme attribute based, and the definition of the concept of the linear derivation. Third, on the correctness and security, analyze and improve the signature scheme of Waters. Keywords: Attribute-based, digital signature