ARUBA胖AP使用手册

ARUBA无线控制器基本配置文档

ARUBA无线控制器基本配置手册一、连接ARUBA无线控制器1、使用CONSOLE线连接到核心交换机CONSOLE口。

2、开启SecureCRT软件,登录ARUBA无线控制器二、基本参数配置1、初始化配置-设置无线控制器基本参数及访问密码2、初始化配置-保存初始化配置并重启AC3、常用基本配置-恢复出厂配置4、常用基本配置-image升级5、常用基本配置-开启TELNET连接三、AC控制器基本配置1、在浏览器输入初始化配置的IP地址,登录ARUBA无线控制器2、点击Configuration Controller键进入控制器基本配置引导3、设置无线控制器名,管理员密码和时区后,点击Next下一步4、输入ARUBA防火墙及AP接入等LICENSES后点击ADD,添加LICENSES,添加完后点击Next进入下一步5、根据客户需求,设置VLAN及IP地址,并绑定端口6、配置ARUBA无线控制器管理VLAN及默认网关7、确认上连核心交换机的物理接口,并勾选TRUNK MODE8、确认以上配置,点击Finish &Reboot Now应用并重启AC控制器四、配置普通密码认证1、点击Configuration Campus WLAN进入WLAN配置引导界面2、新建AP组及SSID名称,并点击Next下一步3、选择AP转发模式,默认选择TUNNEL模式4、设置射频卡及SSID广播方式,设定对应VLAN5、设置WLAN初始化角色,如需设为密码认证,请选择Internet6、选择shared-key模式,aes加密方式,并设置无线密码7、去除Enable Captive Portal勾选项,关闭PORTAL认证8、设置无线认证用户角色,见意使用默认设置9、完成以上所有配置,并应用所有配置五、配置外部PORTAL认证1、配置白名单netdestination hoko-white-listhost 172.16.20.5exit2、配置认证服务器及密钥aaa authentication-server radius hoko-radiushost 172.16.20.5key ipva07exit3、配置认证服务器组aaa server-group hoko-radius-servergroupauth-server hoko-radiusexit4、配置访问控制根限组ip access-list session open-httpsuser alias hoko-white-list svc-https permituser alias hoko-white-list svc-http permitexitip access-list session hoko-captive-white-listuser alias hoko-white-list any permitexitip access-list session captiveportaluser any svc-http dst-nat 8080user any svc-https dst-nat 8081user any svc-http-proxy1 dst-nat 8088user any svc-http-proxy2 dst-nat 8088user any svc-http-proxy3 dst-nat 8088exitip access-list session v6-allowallipv6 any any any permitexit5、配置PORTAL认证aaa authentication captive-portal hoko-cp-profiledefault-role guestserver-group hoko-radius-servergroupredirect-pause 1no logout-popup-windowslogin-page http://172.16.20.5/portal.do?wlanacname=portalwhite-list hoko-white-listexit6、配置PORTAL认证用户角色权限user-role hoko-guest-logoncaptive-portal hoko-cp-profileaccess-list session global-saclaccess-list session open-httpsaccess-list session hoko-captive-white-listaccess-list ssession logon-controlaccess-list session captiveportalaccess-list session v6-allowallexit7、配置AAA认证角色aaa profile hoko-cap-aaainitial-role hoko-guest-logonexit8、配置用户访问SSIDwlan ssid-profile hoko-cap-ssidessid CTFHOKOexit9、绑定该SSID对应配置文件及工作VLANwlan virtual-ap hoko-cap-vapaaa-profile hoko-cap-aaassid-profile hoko-cap-ssidvlan 64exit10、配置AP对应工作组ap-group hoko-capvirtual-ap hoko-cap vapexit六、添加AP到对应的工作组1、勾选所有要添加到对应工作组的AP2、点击PROVISION键进入AP组设定界面3、在AP GROUP中选择对应添加的AP组4、点击右下角Apply and Reboot,加入AP组并重启AP七、常见问题1、AP无法注册成功,DHCP等配置无任何问题,关闭控制器CPS功能。

Aruba AP上线过程官方详解

AP上线的步骤---AP连接控制器的步骤介绍:以下为AP上线的正常步骤和过程。

特性:可以在任意版本的CAP中应用环境:任意AP尝试与控制器连接的时候拓扑:控制器-----AP配置:1.让AP获取一个IP地址让AP获取IP地址,有两种方式。

一种是静态配置,一种是DHCP获取。

在AP上静态配置IP地址的方式如下:Apboot>purgeenv>setenvipaddr<ip-address> #AP的IP地址>setenvnetmask<ip-address> #掩码>setenv gateway <ip-address> #网关IP>setenvserverip<ip-address># FTP服务器 IP,下载AP image的服务器>setenv master <ip-address> #Master控制器的IPApboot>saveenv #保存配置AP使用DHCP方式来获取IP,是一般推荐使用的方式。

在DHCP服务器上除了配置基本的IP、掩码、网关、租约、DNS等信息之外,还需要配置一些option信息。

具体如下:Option-43:用于下发master控制器的IP地址。

Option-60:用于控制器来识别此设备为Aruba AP。

也叫vendor-class-identifier。

2. AP尝试连接master控制器AP用5种方式来尝试来连接Master控制器,按优先顺序分别为2.1通过静态配置的Master控制器地址来尝试连接。

2.2通过DHCP获取的Master控制器地址来尝试连接。

2.3 通过ADP的组播方式来尝试连接。

组播地址为224.0.82.11。

2.4通过ADP的广播方式来尝试连接。

2.5通过DNS查询的方式来尝试连接。

域名为aruba-master.<本地域名>。

aruba配置手册

wlan ssid-profile "default"wpa-passphrase 1234567890 ---tkip设置provision-ap copy-provisioning-params ip-addr 192.168.102.250 provision-ap no ipaddrprovision-ap a-ant-gain 2provision-ap g-ant-gain 2provision-ap a-antenna 1provision-ap g-antenna 1provision-ap external-antennaprovision-ap master 192.168.102.100provision-ap server-ip 192.168.102.100provision-ap ap-group "default"provision-ap ap-name "00:0b:86:cb:bd:62"provision-ap no syslocationprovision-ap fqln ""provision-ap reprovision ip-addr 192.168.102.250interface loopback ip address "192.168.30.200"apboot> helpboot - run bootcmd or boot AP image or elf file or from flashcd - cfg register displaycw - cfg register writedis - disassemble instructionsdhcp - invoke DHCP client to obtain IP/boot paramseloop - loopback received ethernet framesflash - FLASH sub-systemgo - start application at address 'addr'help - print online helpmc - memory copymd - memory displaymii - MII sub-systemmtest - simple RAM testnetstat - net statisticsmw - memory writeping - ping net hostprintenv - env displaypurgeenv - purge envregs - display various regsreset - reset processorrun - run commands in an environment variablesaveenv - save environment variables to persistent storagesetenv - set variable in env (ipaddr/netmask/gatewayip/master/serverip) setenv ipaddr x.x.x.xsetenv netmask x.x.x.xsetenv gatewayip x.x.x.xsetenv serverip x.x.x.xsetenv master x.x.x.xtcpdump - dump received packetstcpsend - send TCP packettftpboot - boot via tftptlb - dump TLBtrace - dump trace bufferversion - print monitor versionwdog - stop refreshing watchdog timerapboot>No spanning-tree 关闭spanning-treeAdp discover disable 关闭ADPAdp imgp-join disable 关闭im-j一、WEB页面认证1、wlan ssid-profile (staff-ssid-profile) :定义ssid配置文件1.1 essid staff :定义ssid下的essid—显示出来的ssid2、wlan virtual-ap (staff-vap-profile) :定义virtual-ap的配置文件2.1 ssid-profile (staff-ssid-profile) :在virtual-ap下引用定义过SSID2.2 vlan ID aa,bb :把virtual-ap加入到要ssid所属VLAN3、aaa profile staff-aaa-profile :定义AAA认证配置文件4、aaa server-group (staff-servergroup) :定义server-group配置文件4.1 auth-server internal :定义认证服务器为本地认证4.2 set role condition role value-of 设置角色set role condition <condition> set-value <role> position <number>5、aaa authentication captive-portal (staff-auth-profile) :captive-portal配置5.1 server-group staff-servergroup :在下面引用定义过的server-group6、user-role staff-logon :定义用户登陆前权限的配文件6.1 access-list session logon-control position 1定义用户登陆前的权限--位置16.2 access-list session captiveportal position 2 定义用户登陆前的权限--26.3 Captive-Portal staff-auth-profile position 3定义过captive-portalRe-authentication interval 480 再次认证间隔480秒默认3600秒7、user-role vip-role :定义用户成功登陆后的配置文件7.1session-acl allowall 赋予所有允许权限session-acl http-acl 只有http8、wlan virtual-ap staff-vap-profile :进入定义过的virtual-ap配置文件8.1 aaa-profile staff-aaa-profile :引用定义过的AAA配置文件9、ap-group default :定义ap-group,最好用默认的9.1 virtual-ap staff-vap-profile :引用定义过的Virtual-ap配置文件10、aaa profile staff-aaa-profile :进入定义过的AAA配置文件10.1 initial-role staff-logon :把initial-role改为定义过用户登陆前配置11、aaa authentication-server internal use-local-switch :定义认证SERVER为本地交换机12、local-userdb add username staff password 123456 role vip-role :定义用户的登陆的用户名和密码及权限二、MAC 地址认证配置1、wlan ssid-profile (staff-ssid-profile) :定义ssid配置文件1.1 essid staff :定义ssid下的essid2、wlan virtual-ap (staff-vap-profile) :定义virtual-ap的配置文件2.1 ssid-profile (staff-ssid-profile) :virtual-ap下引用定义过的SSID配置文件2.2 vlan ID :把virtual-ap加入到要ssid所属的VLAN3、aaa profile staff-aaa-mac-profile :定义AAA认证配置文件4、aaa authentication mac staff-mac-profile :定义mac配置文件4.1 Delimiter dash :定义mac地址的格式4.2 Case upper (upper/lower):定义mac地址的大/小写备注:aaa authentication mac staff-mac-profileclone <profile>delimiter {colon|dash|none}max-authentication-failures 数字aaa authentication mac mac-blacklist MAC黑名单max-authentication-failures 5 最多认证失败次数5、aaa server-group (staff-macservergroup) :定义server-group配置文件5.1 auth-server internal :定义认证服务器为本地认证5.2 set role condition role value-of6、user-role staff-logon :定义用户登陆前权限的配文件6.1 access-list session logon-control :定义用户登陆前的权限6.2 access-list session captiveportal :定义用户登陆前的权限7、user-role vip-role :定义用户成功登陆后的配置文件7.1session-acl allowall :赋予权限8、wlan virtual-ap staff-vap-profile :进入定义过的virtual-ap配置文件8.1 aaa-profile staff-aaa-mac-profile :引用定义过的AAA配置文件9、ap-group default :定义ap-group,最好用默认的9.1 virtual-ap staff-vap-profile :引用定义过的Virtual-ap配置文件10、aaa profile staff-aaa-mac-profile :进入定义过的AAA配置文件10.1 initial-role staff-logon :把initial-role改为定义过的用户登陆前的配置文件10.2 authentication-mac staff-mac-profile :把定义的authentication mac文件引用10.3 mac-server-group staff-macservergroup :把定义的servergroup加入11、aaa authentication-server internal use-local-switch :定义认证SERVER为本地交换机12、local-userdb add username mac地址password mac地址 role vip-role :定义用户的登陆的用户名和密码及权限注意:如果是有线直接连在端口上的话要进行认证必须把连接口设为UNTRUSTED.同时在设定:进入aaa authentication wired 后设定:profile (staff-aaa-profile) 为你设定认证的AAA profileBlacklist:5次错误就拒绝访问show aaa authentication captive-portal default:Max authentication failures 改为5次show aaa authentication dot1x default:Max authentication failures 改为5次1、aaa bandwidth-contract "256" kbits "256"2、aaa bandwidth-contract "256" kbits 256ip access-list session "pass"any any any permit queue low!user-role "ap512"access-list "pass" position 1bw-contract "256" per-user upstreambw-contract "256" per-user downstreamaaa bandwidth-contract "2M-BW" mbits "2" 带宽2M控制aaa bandwidth-contract 128_up kbits 128 带宽128k控制aaa bandwidth-contract 512 kbits 512aaa bandwidth-contract 64 kbits 64aaa bandwidth-contract 256 kbits 256aaa bandwidth-contract 1 mbits 1 带宽1M控制aaa bandwidth-contract 128_up kbits 128user-role 128bw-contract 128_up per-user upstreamuser-role ap-rolesession-acl controlsession-acl ap-acl!user-role pre-employeesession-acl allowallMaster mobility controller configuration1Initial setup of Aruba-master2Core VLAN configuration and IP addressing3Core VLAN port assignment4Loopback IP address ----- interface loopback ip address 设置环回地址Deploy APs5配置AP VLAN6配置 AP VLAN DHCP Server7Connect Aruba APs8Provisioning Aruba APs(Aruba-master) (config-if)#write mSaving Configuration...ip dhcp pool "userpool" 定义pool的名字default-router 192.168.11.254 定义默认路由网关—loopback地址dns-server 192.168.11.254---202.106.0.20 定义DNS网关lease 8 0 0network 192.168.11.0 255.255.255.0service dhcp 启动dhcpinterface gigabitethernet 1/1no muxportswitchport mode trunkip default-gateway 192.168.0.254interface vlan 1no ip addressno ip igmpinterface gigabitethernet 1/1no switchport access vlaninterface loopback ip address "192.168.0.100"(Aruba800-4) (config) # show ip interface briefInterface IP Address / IP Netmask Admin Protocolvlan 1 172.16.0.254 / 255.255.255.0 up upvlan 10 192.168.0.1 / 255.255.255.0 up upvlan 30 192.168.30.200 / 255.255.255.0 up uploopback unassigned / unassigned up up(Aruba800-4) (config) # rf arm-profile default ----------关闭ARM后调整channel---ok (Aruba800-4) (Adaptive Radio Management (ARM) profile "default") #assignment disable (Aruba800-4) (Adaptive Radio Management (ARM) profile "default") #no scan(Aruba800-4) (Adaptive Radio Management (ARM) profile "default") #write memoryrf dot11g-radio-profile "default"tx-power 20 ------------------------发射功率调整rf dot11g-radio-profile "default"channel 11 ------------------------调整AP信道interface vlan 20ip address 192.168.0.1 255.255.255.0ip nat insideno ip igmp存配置:24 (Aruba2400) #configure t25(Aruba2400) (config) #copy tftp: 172.16.0.100 aruba2400-0904.cfg flash: 2400.bak 26(Aruba2400) (config) #copy flash: 2400.bak flash: 2400.cfg27(Aruba2400) # copy running-config tftp: 192.168.4.100 aruba2400-0904.cfgRadius配置:aaa authentication-server radius Radius1host <ipaddr>key <key>enableaaa server-group corpnetauth-server Radius1dot1x配置:aaa authentication dot1x corpnetaaa profile corpnetauthentication-dot1x corpnetdot1x-default-role employeedot1x-server-group corpnetvirtual AP:wlan ssid-profile corpnetessid Corpnetopmode wpa2-aeswlan virtual-ap corpnetvlan 1aaa-profile corpnetssid-profile corpnetap-group defaultvirtual-ap corpnet时间设定:time-range workhours periodic周期weekday 09:00 to 17:00ip access-list session restricted 受限制any any svc-http permit time-range workhoursany any svc-https permit time-range workhoursuser-role guestsession-acl restrictedmesh设置:ap mesh-radio-profile <profile-name>11a-portal-channel <11a-portal-channel>11g-portal-channel <11g-portal-channel>a-tx-rates [6|9|12|18|24|36|48|54]beacon-period <beacon-period>children <children>clone <source-profile-name>g-tx-rates [1|2|5|6|9|11|12|18|24|36|48|54]heartbeat-threshold <count>hop-count <hop-count>link-threshold <count>max-retries <max-retries>metric-algorithm {best-link-rssi|distributed-tree-rssimpv <vlan-id>rts-threshold <rts-threshold>tx-power <tx-power>ap mesh-radio-profile <profile-name>clone <source-profile-name>ap-group <group>mesh-radio-profile <profile-name>ap-name <name>mesh-radio-profile <profile-name>wlan ssid-profile <profile>essid <name>opmode <method> 方式wpa-passphrase <string> (if necessary)wlan virtual-ap <name>ssid-profile <profile>vlan <vlan>forward-mode bridgeaaa-profile <name>rap-operation {always|backup|persistent}ap-group <name>virtual-ap <name># ip access-list session "Employee-Policy"any any any permit queue lowRemote AP配置The firewall must be configured to pass NAT-T traffic (UDP port 4500) to the controller.)1、Configure a public IP address for the controller.2、Configure the VPN server on the controller. The remote AP will be a VPN client to the server.3、Configure the remote AP role.4、Configure the authentication server that will validate the username and password for the remote AP.5、Provision the AP with IPSec settings, including the username and passwordfor the AP, before you install it at the remote location.1、Cli:vlan <id>interface fastethernet <slot>/<port>switchport access vlan <id>interface vlan <id>ip address <ipaddr> <mask>2、Using the CLI to configure VPN server:vpdn group l2tpppp authentication PAPip local pool <pool> <start-ipaddr> <end-ipaddr>crypto isakmp key <key> address <ipaddr> netmask <mask>3、Using the CLI to configure the user role:(table1) (config) # user-role remote(table1) (config-role) #session-acl allowallip access-list session <policy>any any svc-papi permitany any svc-gre permitany any svc-l2tp permitany alias mswitch svc-tftp permitany alias mswitch svc-ftp permit4、Using the CLI to configure the VPN authentication profile:4.1 aaa server-group <group>auth-server <server>4.2 aaa authentication vp ndefault-role <role>server-group <group>5、Using the CLI to enable double encryption:ap system-profile <profile>double-encryptap-name <name> 需要插上远端AP后配置ap-system-profile <profile>Using the CLI to enable double encryption:ap system-profile <profile>double-encryptap-name <name>ap-system-profile <profile>Using the CLI to configure the AAA profile:aaa profile <name>initial-role <role>authentication-dot1x <dot1x-profile>dot1x-default-role <role>dot1x-server-group <group>Using the CLI to define the backup configuration in the virtual AP profile: wlan ssid-profile <profile>essid <name>opmode <method>wpa-passphrase <string> (if necessary)wlan virtual-ap <name>ssid-profile <profile>vlan <vlan>forward-mode bridgeaaa-profile <name>rap-operation {always|backup|persistent}ap-group <name>virtual-ap <name>orap-name <name>virtual-ap <name>Using the CLI to configure the DHCP server on the AP:ap system-profile <name>lms-ip <ipaddr>master-ip <ipaddr>rap-dhcp-server-vlan <vlan>wlan virtual-ap <name>ssid-profile <profile>vlan <vlan>forward-mode bridgeaaa-profile <name>rap-operation {always|backup|persistent}ap-group <name>ap-system-profile <name>virtual-ap <name>orap-name <name>ap-system-profile <name> virtual-ap <name>。

aruba操作手册

无线控制器配置手册一无线控制器初始化配置无线控制器刚启动的时候,是没有任何配置的,需要进行初始化配置才能进行管理。

启动无线控制器,进入到以下界面:Enter System name [Aruba3200]: Aruba-masterEnter VLAN 1 interface IP address [172.16.0.254]: 172.16.0.254Enter VLAN 1 interface subnet mask [255.255.255.0]: 255.255.255.0Enter IP Default gateway [none]:Enter Switch Role, (master|local) [master]:masterEnter Country code (ISO-3166), <ctrl-I> for supported list: CNYou have chosen Country code GB for United Kingdom (yes|no)?: yesEnter Time Zone [PST-8:0]: GMT-0:0Enter Time in GMT [14:27:05]: 14:27:05Enter Date (MM/DD/YYYY) [2/20/2007]: 11/03/2008Enter Password for admin login (up to 32 chars): adminRe-type Password for admin login: adminEnter Password for enable mode (up to 15 chars):enableRe-type Password for enable mode:******Do you wish to shutdown all the ports (yes|no)? [no]: noCurrent choices are:System name: Aruba_masterVLAN 1 interface IP address: 172.16.0.254VLAN 1 interface subnet mask: 255.255.255.0IP Default gateway: noneSwitch Role: masterTime Zone: GMT-0:0Ports shutdown: noIf you accept the changes the switch will restart!Type <ctrl-P> to go back and change answer for any questionDo you wish to accept the changes (yes|no)yesCreating configuration... Done.System will now restart!初始化配置完成后,设备会重新启动重启完成以后进入到以下配置界面,用刚刚初始化配置的用户名和密码进行登陆。

ArubaMSA1200无线AP配置全教程2

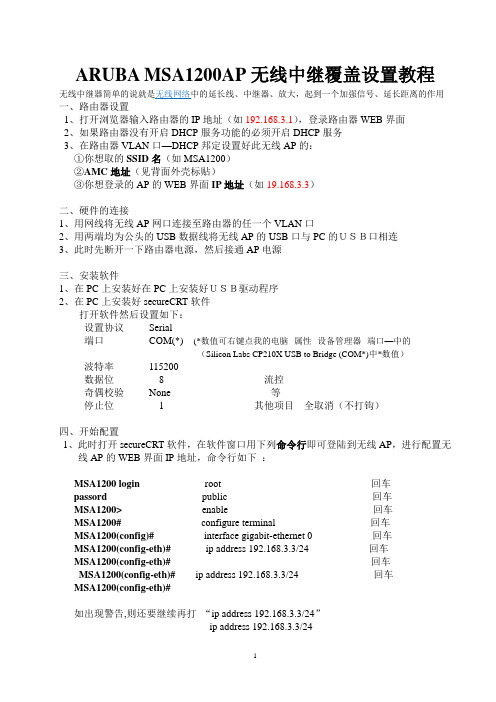

ARUBA MSA1200AP无线中继覆盖设置教程无线中继器简单的说就是无线网络中的延长线、中继器、放大,起到一个加强信号、延长距离的作用一、路由器设置1、打开浏览器输入路由器的IP地址(如192.168.3.1),登录路由器WEB界面2、如果路由器没有开启DHCP服务功能的必须开启DHCP服务3、在路由器VLAN口—DHCP邦定设置好此无线AP的:①你想取的SSID名(如MSA1200)②AMC地址(见背面外壳标贴)③你想登录的AP的WEB界面IP地址(如19.168.3.3)二、硬件的连接1、用网线将无线AP网口连接至路由器的任一个VLAN口2、用两端均为公头的USB数据线将无线AP的USB口与PC的USB口相连3、此时先断开一下路由器电源,然后接通AP电源三、安装软件1、在PC上安装好在PC上安装好USB驱动程序2、在PC上安装好secureCRT软件打开软件然后设置如下:设置协议Serial端口COM(*) (*数值可右键点我的电脑--属性--设备管理器--端口—中的-(Silicon Labs CP210X USB to Bridge (COM*)中*数值)波特率115200数据位8 流控奇偶校验None 等停止位 1 其他项目全取消(不打钩)四、开始配置1、此时打开secureCRT软件,在软件窗口用下列命令行即可登陆到无线AP,进行配置无线AP的WEB界面IP地址,命令行如下:MSA1200 login root 回车passord public 回车MSA1200>enable 回车MSA1200#configure terminal 回车MSA1200(config)#interface gigabit-ethernet 0 回车MSA1200(config-eth)#ip address 192.168.3.3/24 回车MSA1200(config-eth)# 回车MSA1200(config-eth)# ip address 192.168.3.3/24 回车MSA1200(config-eth)#如出现警告,则还要继续再打“ip address 192.168.3.3/24”ip address 192.168.3.3/24如无报错的话,光标则光标会一直停留在“MSA1200(config-eth)# ”上的2、此时应该可以在浏览器输入IP地址192.168.3.3可以进入WEB无线AP的界面了六、进入WEB界面将无线AP配置成如下参数:A:网络设置:VLAN VLAN ID设置----基本--------------admin状态设置----IPv4--------------IP地址DHCP------------ DHCP服务器/中继: 中继Option 82 Circuit ID路由器192.168.3.1)B:无线设置:1、Radio①创建Radio 0Radio 0配置----基本--模式/信道(功率17dbm带宽40MKZ)----高级--信道选择②创建Radio 1Radio 1配置----基本--模式/信道(功率17dbm带宽40MKZ)----高级--信道选择2、BSS①创建Radio 0 BSS 0Radio 0 BSS 0配置---基本SSID例SMA1200)---认证认证类型允许加密方式WPA类型密钥PSK密钥串XXXXXX)---VLAN VLAN设置VLAN②创建Radio 1 BSS 1Radio 1 BSS1配置---基本SSID例SMA1200)---认证认证类型允许加密方式WPA类型密钥PSK密钥串XXXXXX)---VLAN VLAN设置VLANC:有线设置高级链路自动协商链路速率/全双工----VLAN VLAN设置VLAN点保存后,等待WEB网页设置界面失去连接页面,此时设置完成,要关闭AP一下电源,再进行以下验证七、设置完成后的实际验证1、在PC浏览器中输入AP的IP地址(如192.168.3.3)可以正常登录无线AP2、用WIFI设备可以搜寻到无线AP的SSID(如MSA1200),并能正常登入打开网页3、在PC浏览器中输入路由器的IP地址(如192.168.3.1)也可以正常登录路由器4、如果以上一切正常的话,说明已经设置成功,可以拨去USB连接线了5、如果不正常,请检查之前操作步骤是否有误,可以重复再进行一次正确操作。

Aruba快速配置手册

Aruba快速配置手册测试环境:连接在同一台交换机上面AP93 ip:172.16.20.254/244Aruba-650 VLAN 1:192.168.16.0/24AP VLAN 20:172.16.20.0/24User VLAN 30:172.16.30.1/241、Aruba-650初始化配置基本配置成功之后,会提示你自动重启2、通过web界面登录,浏览器输入https://192.168.16.1633、配置Aruba-650 上联端口的接入模式为trunk,允许所有vlan 通过(Aruba650) (config) #interface gigabitethernet 1/0(Aruba650) (config-if)#switchport mode trunk(Aruba650) (config-if)#switchport trunk allowed vlan all4、Aruba650配置DHCP,其中VLAN 20:172.16.20.0/24、AC的VLAN1:192.168.16.0/24、USER的VLAN 30:172.16.30.0/24;配置三个DHCP (Aruba650) (config) #vlan 20(Aruba650) (config) #interface vlan 20(Aruba650) (config-subif)#ip address 172.16.20.1 255.255.255.0(Aruba650) (config-subif)#operstate up(Aruba650) (config-subif)#no shut(Aruba650) (config-subif)#exit(Aruba650) (config) #ip dhcp pool ap(Aruba650) (config-dhcp)#network 172.16.20.0 255.255.255.0(Aruba650) (config-dhcp)#default-router 172.16.20.1(Aruba650) (config-dhcp)#dns-server 61.177.7.1(Aruba650) (config-dhcp)#exit(Aruba650) (config) #service dhcp(Aruba650) (config) #vlan 30(Aruba650) (config) #interface vlan 30(Aruba650) (config-subif)#ip address 172.16.30.1 255.255.255.0 (Aruba650) (config-subif)#operstate up(Aruba650) (config-subif)#no shut(Aruba650) (config-subif)#exit(Aruba650) (config) #ip dhcp pool user_client(Aruba650) (config-dhcp)#network 172.16.30.0 255.255.255.0 (Aruba650) (config-dhcp)#default-router 172.16.30.1(Aruba650) (config-dhcp)#dns-server 61.177.7.1查看已配置的DHCP,show ip dhcp database(Aruba650) (config) #show ip dhcp databaseDHCP enabled# apsubnet 172.16.20.0 netmask 255.255.255.0 {option vendor-class-identifier "ArubaAP";option vendor-encapsulated-options "192.168.16.163";option domain-name-servers 61.177.7.1;option routers 172.16.20.1;range 172.16.20.2 172.16.20.254;authoritative;}# user_clientsubnet 172.16.30.0 netmask 255.255.255.0 {option vendor-class-identifier "ArubaAP";option vendor-encapsulated-options "192.168.16.163";option domain-name-servers 61.177.7.1;option routers 172.16.30.1;range 172.16.30.2 172.16.30.254;authoritative;}5、开启Aruba650的telnet端口,telnet cli6、新增的SSID的模式为open定义aaa profile(Aruba650)(config)#aaa profile open-aaa(Aruba650) (AAA Profile "open-aaa") #Initial-role authenticated //默认为logon 打开IE 会有问题(Aruba650) (AAA Profile "open-aaa") #exit定义ssid profile(Aruba650) (config)# wlan ssid profile open-ssid(Aruba650) (SSID Profile "open-ssid") #essid Aruba-AP //定义ssid名字(Aruba650) (SSID Profile "open-ssid") #opmod opensystem //定义加密方式(Aruba650) (SSID Profile "open-ssid") #exit定义virtual-ap profile(Aruba650) (config) #wlan virtual-ap open-vap(Aruba650) (Virtual AP profile "open-vap") #aaa prolife open-aaa //关联aaa profile(Aruba650) (Virtual AP profile "open-vap") #ssid profile open-ssid //关联ssid profile(Aruba650) (Virtual AP profile "open-vap") #vlan 30 //关联用户vlan创建的open-aaaAAA相关联定义ap-group profile(Aruba650) (config) #ap-group open-ap(Aruba650) (AP group "open-ap") #virtual-ap open-vap //关联virtual-ap profileap加组到定义好的ap-group(Aruba650) (config)#ap-regroup [ap-name | serial-num | wired-mac]open-ap创建的AP组最后需要做NAT,才能让VLAN 30的客户能够出去上网,输入一下命令就可以上网了、(Aruba650) (config) #interface vlan 30(Aruba650) (config-subif)#ip nat inside7、查看吐出的SSID:Aruba-AP8、连接Aruba-AP,查看获取的IP地址,可以上网输入以上为Aruba650测试文档。

tplink胖ap怎么设置

tplink胖ap怎么设置部分AP支持FAT(胖)和FIT(瘦)两种工作模式(具体支持情况请参考说明书)。

FAT模式指该AP可以独立配置,有管理界面,就像普通的无线AP;FIT模式指该AP需要有TP-LINK AC(接入控制器)统一管控设置。

下面店铺为大家介绍tplink胖ap怎么设置的方法,有需要的朋友可以进来看看。

tplink胖ap怎么设置本文介绍AP工作在FAT模式的设置方法,此模式下,AP有独立的WEB界面管理,可以设置无线功能、管理无线客户端、设置AP的网络参数等。

1、切换模式开关在AP的壳体侧面上找到FAT/FIT模式开关,将模式开关切换到FAT档。

2、供电并连接部分AP需采用802.3af/at标准PoE网线供电,请可以使用标准PoE供电交换机(PoE供电器)给AP供电,设置时建议勿接入网络,接线图如下:注意:TL-AP451C、TL-AP301C使用DC(直流电源)或Passive PoE供电。

将电脑连接到AP的网线口,使用电源适配器供电,如下图:1、设置操作电脑请将操作电脑的本地连接设置静态IP,IP地址:192.168.1.10,子网掩码为 255.255.255.0,无需设置网关、DNS。

2、输入管理地址打开浏览器,清空地址栏并输入192.168.1.254,回车后页面会弹出登录框。

注意:如果管理地址有修改过,请使用修改后的地址登录。

3、输入登录信息在登录框中,输入无线AP默认的用户名和密码,均为admin,点击登录,进入管理界面。

注意:如果有修改过登录的用户名和密码,请使用修改后的用户名和密码登录。

1、进入无线设置登录AP界面后,点击无线进行无线设置。

2、修改已有无线设置如果无线服务中已经有无线信号,您可以点击设置图标进行修改无线设置(建议删除无用信号,加密有用信号)。

如下图:具体设置过程如下图:。

注意:类型设置为访客网络时,访客网络的主机不能与其他无线网络主机通信。

启用无线网络内部隔离后,连接到同一个无线网络的主机之间不能相互通信。

Aruba配置手册大全

第二卷安装Aruba移动边缘系统第2章部署基本移动边缘系统这章主要介绍如何将Aruba移动控制器和Aruba AP接入你的有线网络。

看完这章的介绍以后,你就可以配置AP,同样的介绍在第3卷里。

这章主要介绍了以下几部分:⏹“配置的介绍” 第48页⏹“配置Aruba移动控制器” 第52页⏹“部署APs” 第57页⏹“附加的配置” 第61页配置的介绍这个部分介绍了典型的部署情况和任务,你必须把Aruba移动控制器和Aruba AP接入到你的有线网络。

部署环境一:路由器是控制器和客户端的默认网关在这个部署环境中,Aruba AP和移动控制器连接在相同的子网上,并且使用被指定的子网IP地址。

在AP与控制器中间没有路由器。

AP能够被物理的连接到控制器上。

控制器上的上行端口被连接到2层交换机或者路由器上。

你必须完成下列任务:1. 进行初始化设置●设置VLAN 1的IP地址●设置默认网关的IP地址,将控制器连接到上行的路由器2. 把移动控制器上的上行端口连接到交换机或者路由器的端口上,默认的,控制器上的所有端口都是Access端口并且所有端口都属于同一个VLAN3. 部署AP。

所有的AP会使用Aruba Discovery Protocol(ADP)协议来发现移动控制器。

为所有用户指定VLAN并且配置VLAN 1的SSID。

部署环境二:对于所有客户端来说移动控制器是默认网关在这个部署环境中,Aruba移动控制器和AP在不同的子网中,而且AP在多个子网中。

移动控制器将作为无线网络的一个路由器(移动控制器作为无线客户端的默认网关)。

控制器上的上行端口被连接到2层交换机或路由器上;这是一个属于VLAN 1的Access 端口。

你必须完成下列任务:1. 进行初始化设置●设置VLAN 1的IP地址●设置默认网关的IP地址,将控制器连接到上行的路由器2. 把移动控制器上的接口连接到交换机或者路由器的接口上3. 部署AP。

所有的AP会使用DNS或DHCP来发现移动控制器。

aruba配置手册(参考模板)

wlan ssid-profile "default"wpa-passphrase 1234567890 ---tkip设置provision-ap copy-provisioning-params ip-addr 192.168.102.250 provision-ap no ipaddrprovision-ap a-ant-gain 2provision-ap g-ant-gain 2provision-ap a-antenna 1provision-ap g-antenna 1provision-ap external-antennaprovision-ap master 192.168.102.100provision-ap server-ip 192.168.102.100provision-ap ap-group "default"provision-ap ap-name "00:0b:86:cb:bd:62"provision-ap no syslocationprovision-ap fqln ""provision-ap reprovision ip-addr 192.168.102.250interface loopback ip address "192.168.30.200"apboot> helpboot - run bootcmd or boot AP image or elf file or from flashcd - cfg register displaycw - cfg register writedis - disassemble instructionsdhcp - invoke DHCP client to obtain IP/boot paramseloop - loopback received ethernet framesflash - FLASH sub-systemgo - start application at address 'addr'help - print online helpmc - memory copymd - memory displaymii - MII sub-systemmtest - simple RAM testnetstat - net statisticsmw - memory writeping - ping net hostprintenv - env displaypurgeenv - purge envregs - display various regsreset - reset processorrun - run commands in an environment variablesaveenv - save environment variables to persistent storagesetenv - set variable in env (ipaddr/netmask/gatewayip/master/serverip) setenv ipaddr x.x.x.xsetenv netmask x.x.x.xsetenv gatewayip x.x.x.xsetenv serverip x.x.x.xsetenv master x.x.x.xtcpdump - dump received packetstcpsend - send TCP packettftpboot - boot via tftptlb - dump TLBtrace - dump trace bufferversion - print monitor versionwdog - stop refreshing watchdog timerapboot>No spanning-tree 关闭spanning-treeAdp discover disable 关闭ADPAdp imgp-join disable 关闭im-j一、WEB页面认证1、wlan ssid-profile (staff-ssid-profile) :定义ssid配置文件1.1 essid staff :定义ssid下的essid—显示出来的ssid2、wlan virtual-ap (staff-vap-profile) :定义virtual-ap的配置文件2.1 ssid-profile (staff-ssid-profile) :在virtual-ap下引用定义过SSID2.2 vlan ID aa,bb :把virtual-ap加入到要ssid所属VLAN3、aaa profile staff-aaa-profile :定义AAA认证配置文件4、aaa server-group (staff-servergroup) :定义server-group配置文件4.1 auth-server internal :定义认证服务器为本地认证4.2 set role condition role value-of 设置角色set role condition <condition> set-value <role> position <number>5、aaa authentication captive-portal (staff-auth-profile) :captive-portal配置5.1 server-group staff-servergroup :在下面引用定义过的server-group6、user-role staff-logon :定义用户登陆前权限的配文件6.1 access-list session logon-control position 1定义用户登陆前的权限--位置16.2 access-list session captiveportal position 2 定义用户登陆前的权限--26.3 Captive-Portal staff-auth-profile position 3定义过captive-portalRe-authentication interval 480 再次认证间隔480秒默认3600秒7、user-role vip-role :定义用户成功登陆后的配置文件7.1session-acl allowall 赋予所有允许权限session-acl http-acl 只有http8、wlan virtual-ap staff-vap-profile :进入定义过的virtual-ap配置文件8.1 aaa-profile staff-aaa-profile :引用定义过的AAA配置文件9、ap-group default :定义ap-group,最好用默认的9.1 virtual-ap staff-vap-profile :引用定义过的Virtual-ap配置文件10、aaa profile staff-aaa-profile :进入定义过的AAA配置文件10.1 initial-role staff-logon :把initial-role改为定义过用户登陆前配置11、aaa authentication-server internal use-local-switch :定义认证SERVER为本地交换机12、local-userdb add username staff password 123456 role vip-role :定义用户的登陆的用户名和密码及权限二、MAC 地址认证配置1、wlan ssid-profile (staff-ssid-profile) :定义ssid配置文件1.1 essid staff :定义ssid下的essid2、wlan virtual-ap (staff-vap-profile) :定义virtual-ap的配置文件2.1 ssid-profile (staff-ssid-profile) :virtual-ap下引用定义过的SSID配置文件2.2 vlan ID :把virtual-ap加入到要ssid所属的VLAN3、aaa profile staff-aaa-mac-profile :定义AAA认证配置文件4、aaa authentication mac staff-mac-profile :定义mac配置文件4.1 Delimiter dash :定义mac地址的格式4.2 Case upper (upper/lower):定义mac地址的大/小写备注:aaa authentication mac staff-mac-profileclone <profile>delimiter {colon|dash|none}max-authentication-failures 数字aaa authentication mac mac-blacklist MAC黑名单max-authentication-failures 5 最多认证失败次数5、aaa server-group (staff-macservergroup) :定义server-group配置文件5.1 auth-server internal :定义认证服务器为本地认证5.2 set role condition role value-of6、user-role staff-logon :定义用户登陆前权限的配文件6.1 access-list session logon-control :定义用户登陆前的权限6.2 access-list session captiveportal :定义用户登陆前的权限7、user-role vip-role :定义用户成功登陆后的配置文件7.1session-acl allowall :赋予权限8、wlan virtual-ap staff-vap-profile :进入定义过的virtual-ap配置文件8.1 aaa-profile staff-aaa-mac-profile :引用定义过的AAA配置文件9、ap-group default :定义ap-group,最好用默认的9.1 virtual-ap staff-vap-profile :引用定义过的Virtual-ap配置文件10、aaa profile staff-aaa-mac-profile :进入定义过的AAA配置文件10.1 initial-role staff-logon :把initial-role改为定义过的用户登陆前的配置文件10.2 authentication-mac staff-mac-profile :把定义的authentication mac文件引用10.3 mac-server-group staff-macservergroup :把定义的servergroup加入11、aaa authentication-server internal use-local-switch :定义认证SERVER为本地交换机12、local-userdb add username mac地址password mac地址 role vip-role :定义用户的登陆的用户名和密码及权限注意:如果是有线直接连在端口上的话要进行认证必须把连接口设为UNTRUSTED.同时在设定:进入aaa authentication wired 后设定:profile (staff-aaa-profile) 为你设定认证的AAA profileBlacklist:5次错误就拒绝访问show aaa authentication captive-portal default:Max authentication failures 改为5次show aaa authentication dot1x default:Max authentication failures 改为5次1、aaa bandwidth-contract "256" kbits "256"2、aaa bandwidth-contract "256" kbits 256ip access-list session "pass"any any any permit queue low!user-role "ap512"access-list "pass" position 1bw-contract "256" per-user upstreambw-contract "256" per-user downstreamaaa bandwidth-contract "2M-BW" mbits "2" 带宽2M控制aaa bandwidth-contract 128_up kbits 128 带宽128k控制aaa bandwidth-contract 512 kbits 512aaa bandwidth-contract 64 kbits 64aaa bandwidth-contract 256 kbits 256aaa bandwidth-contract 1 mbits 1 带宽1M控制aaa bandwidth-contract 128_up kbits 128user-role 128bw-contract 128_up per-user upstreamuser-role ap-rolesession-acl controlsession-acl ap-acl!user-role pre-employeesession-acl allowallMaster mobility controller configuration1Initial setup of Aruba-master2Core VLAN configuration and IP addressing3Core VLAN port assignment4Loopback IP address ----- interface loopback ip address 设置环回地址Deploy APs5配置AP VLAN6配置 AP VLAN DHCP Server7Connect Aruba APs8Provisioning Aruba APs1 Default5 VLAN0004 Fa2/0-23 Gig2/24 Gig2/25(Aruba-master) (config-if)#write mSaving Configuration...ip dhcp pool "userpool" 定义pool的名字default-router 192.168.11.254 定义默认路由网关—loopback地址dns-server 192.168.11.254---202.106.0.20 定义DNS网关lease 8 0 0network 192.168.11.0 255.255.255.0service dhcp 启动dhcpinterface gigabitethernet 1/1no muxportswitchport mode trunkip default-gateway 192.168.0.254interface vlan 1no ip addressno ip igmpinterface gigabitethernet 1/1no switchport access vlaninterface loopback ip address "192.168.0.100"(Aruba800-4) (config) # show ip interface briefInterface IP Address / IP Netmask Admin Protocolvlan 1 172.16.0.254 / 255.255.255.0 up upvlan 10 192.168.0.1 / 255.255.255.0 up upvlan 30 192.168.30.200 / 255.255.255.0 up uploopback unassigned / unassigned up up(Aruba800-4) (config) # rf arm-profile default ----------关闭ARM后调整channel---ok (Aruba800-4) (Adaptive Radio Management (ARM) profile "default") #assignment disable (Aruba800-4) (Adaptive Radio Management (ARM) profile "default") #no scan(Aruba800-4) (Adaptive Radio Management (ARM) profile "default") #write memoryrf dot11g-radio-profile "default"tx-power 20 ------------------------发射功率调整rf dot11g-radio-profile "default"channel 11 ------------------------调整AP信道interface vlan 20ip address 192.168.0.1 255.255.255.0ip nat insideno ip igmp存配置:24 (Aruba2400) #configure t25(Aruba2400) (config) #copy tftp: 172.16.0.100 aruba2400-0904.cfg flash: 2400.bak 26(Aruba2400) (config) #copy flash: 2400.bak flash: 2400.cfg27(Aruba2400) # copy running-config tftp: 192.168.4.100 aruba2400-0904.cfgRadius配置:aaa authentication-server radius Radius1host <ipaddr>key <key>enableaaa server-group corpnetauth-server Radius1dot1x配置:aaa authentication dot1x corpnetaaa profile corpnetauthentication-dot1x corpnetdot1x-default-role employeedot1x-server-group corpnetvirtual AP:wlan ssid-profile corpnetessid Corpnetopmode wpa2-aeswlan virtual-ap corpnetvlan 1aaa-profile corpnetssid-profile corpnetap-group defaultvirtual-ap corpnet时间设定:time-range workhours periodic周期weekday 09:00 to 17:00ip access-list session restricted 受限制any any svc-http permit time-range workhoursany any svc-https permit time-range workhoursuser-role guestsession-acl restrictedmesh设置:ap mesh-radio-profile <profile-name>11a-portal-channel <11a-portal-channel>11g-portal-channel <11g-portal-channel>a-tx-rates [6|9|12|18|24|36|48|54]beacon-period <beacon-period>children <children>clone <source-profile-name>g-tx-rates [1|2|5|6|9|11|12|18|24|36|48|54]heartbeat-threshold <count>hop-count <hop-count>link-threshold <count>max-retries <max-retries>metric-algorithm {best-link-rssi|distributed-tree-rssi mpv <vlan-id>rts-threshold <rts-threshold>tx-power <tx-power>ap mesh-radio-profile <profile-name>clone <source-profile-name>ap-group <group>mesh-radio-profile <profile-name>ap-name <name>mesh-radio-profile <profile-name>wlan ssid-profile <profile>essid <name>opmode <method> 方式wpa-passphrase <string> (if necessary)wlan virtual-ap <name>ssid-profile <profile>vlan <vlan>forward-mode bridgeaaa-profile <name>rap-operation {always|backup|persistent}ap-group <name>virtual-ap <name># ip access-list session "Employee-Policy"any any any permit queue lowRemote AP配置The firewall must be configured to pass NAT-T traffic (UDP port 4500) to the controller.)1、Configure a public IP address for the controller.2、Configure the VPN server on the controller. The remote AP will be a VPN client to the server.3、Configure the remote AP role.4、Configure the authentication server that will validate the username and password for the remote AP.5、Provision the AP with IPSec settings, including the username and passwordfor the AP, before you install it at the remote location.1、Cli:vlan <id>interface fastethernet <slot>/<port>switchport access vlan <id>interface vlan <id>ip address <ipaddr> <mask>2、Using the CLI to configure VPN server:vpdn group l2tpppp authentication PAPip local pool <pool> <start-ipaddr> <end-ipaddr>crypto isakmp key <key> address <ipaddr> netmask <mask>3、Using the CLI to configure the user role:(table1) (config) # user-role remote(table1) (config-role) #session-acl allowallip access-list session <policy>any any svc-papi permitany any svc-gre permitany any svc-l2tp permitany alias mswitch svc-tftp permitany alias mswitch svc-ftp permit4、Using the CLI to configure the VPN authentication profile:4.1 aaa server-group <group>auth-server <server>4.2 aaa authentication vp ndefault-role <role>server-group <group>5、Using the CLI to enable double encryption:ap system-profile <profile>double-encryptap-name <name> 需要插上远端AP后配置ap-system-profile <profile>Using the CLI to enable double encryption:ap system-profile <profile>double-encryptap-name <name>ap-system-profile <profile>Using the CLI to configure the AAA profile:aaa profile <name>initial-role <role>authentication-dot1x <dot1x-profile>dot1x-default-role <role>dot1x-server-group <group>Using the CLI to define the backup configuration in the virtual AP profile: wlan ssid-profile <profile>essid <name>opmode <method>wpa-passphrase <string> (if necessary)wlan virtual-ap <name>ssid-profile <profile>vlan <vlan>forward-mode bridgeaaa-profile <name>rap-operation {always|backup|persistent}ap-group <name>virtual-ap <name>orap-name <name>virtual-ap <name>Using the CLI to configure the DHCP server on the AP:ap system-profile <name>lms-ip <ipaddr>master-ip <ipaddr>rap-dhcp-server-vlan <vlan>wlan virtual-ap <name>ssid-profile <profile>vlan <vlan>forward-mode bridgeaaa-profile <name>rap-operation {always|backup|persistent}ap-group <name>ap-system-profile <name>virtual-ap <name>or如不慎侵犯了你的权益,请联系告知!ap-name <name>ap-system-profile <name>virtual-ap <name>(本资料素材和资料部分来自网络,仅供参考。

Aruba WLAN简明配置手册-v1

Aruba WLAN 简明配置手册目录目录 (2)1.初始化配置 (3)1.1.无线控制器初始化配置 (3)1.2.恢复出厂设置-无线控制器 (4)1.3.恢复出厂设置-Aruba AP (4)2.基本网络参数配置及维护 (6)2.1.基本网络参数配置 (6)2.2.控制器基本维护操作 (7)2.3.管理员帐号管理 (9)3.理解Aruba WLAN配置结构框架 (11)3.1.基本WLAN服务配置 (11)3.2.基于角色的用户策略管理 (12)4.配置范例 (14)4.1.建立WPA2-PSK服务 (14)4.2.建立Portal认证 (19)4.3.建立802.1X认证 (28)4.4.同一SSID中为不同用户配置不同的权限 (38)4.5.设置用户期限 (39)4.6.设定区域管理 (43)4.7.配置日志服务器 (49)4.8.带宽限制 (49)1.初始化配置1.1.无线控制器初始化配置Enter System name [Aruba3400]:Enter VLAN 1 interface IP address [172.16.0.254]:Enter VLAN 1 interface subnet mask [255.255.255.0]:Enter IP Default gateway [none]:Enter Switch Role, (master|local) [master]: ————————————控制器角色Enter Country code (ISO-3166), <ctrl-I> for supported list: cn———————控制器所在国家代码,此选项影响You have chosen Country code CN for China (yes|no)?:yes可用RF channel及功率参数Enter Time Zone [PST-8:0]: UTC8:0——————————————-时区系统(UTC、PST等)及所在时区Enter Time in UTC [06:07:59]: 6:11:30——————————————所选时区系统的标准时间而不是本地时间,Enter Date (MM/DD/YYYY) [8/14/2011]: 否则控制器的时钟可能就不对了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ARUBA-Instant AP简明使用手册

一、登录

1、将IAP105连接到POE交换机或者通过POE模块连接非POE交换机,网络中如果有DHCP SERVER,AP加电后能很快获取IP地址,此时AP放出instant的SSID,此时网络已经启用,连接该SSID即可使用网络。

如果没有DHCP SEVER 会运行很长的时间之后,IAP也会放出instant的SSID。

2、无线连接成功后,打开浏览器,输入,会弹出IAP的WEB界面,当然你如果知道该IAP 通过DHCP获取的IP地址也可以输入该IAP的IP地址登录IAP的WEB界面。

3、输入用户名:admin,密码:admin进入登录后页面,选择国家代码:CN-China

二、升级版本

1、进入配置界面后,首先要确定该IAP的版本,这点在多IAP协同工作的时候很重要,不同型号不同版本的IAP是无法一起工作的,所以必须要保证所有IAP版本的一致性。

如图点击‘维护’-‘固件’

2、点击‘固件’

3、如果该IAP的上行链路已经可以连接互联网,此时IAP可以检测到新版本,此时使用自动升级就可以升级到新版本,如果该IAP无法联网的话,可以通过下载IAP的OS手动升级版本。

如下图所示,该IAP可以联网,在首页上会有‘可用的新版本’的提示,在‘维护’-‘固件’选项会有具体版本号的信息。

4、此时点击‘立即升级’,出现以下提示消息

5、过一会就提示‘升级成功’,点‘确定’后,IAP开始重启,重启后IAP就升级到了新版本。

三、IAP的基本配置

1、IAP修改名称及设置静态IP地址,如图选择一个IAP,点击‘编辑’

修改名称,选择‘静态指定’指定IP地址等

四、无线相关配置

1、PSK配置:

如下图,点击‘新建’

设置SSID、使用的角色(雇员、语音还是访客)

设置VLAN,结合实际网络的情况来定义该用户关联哪个VLAN

启动页面类型:无,加密方式:已启用,密钥管理:WPA/WPA2/WEP看实际需要,口令设置一下就好了

下一步之后就是接入规则,可以基于角色、基于网络进行限制,也可以完全不限制,点击‘完成’就行了。

2、MAC地址认证如下图:点‘新建’

设置SSID和角色

设置VLAN

选择‘开放式’,MAC认证‘已启用’,认证服务器选择‘内部服务器’

点击‘用户’

用户名和密码都是MAC地址,输入完选择‘添加’-‘确定’

下一步,如果不作接入控制,点‘完成’就设置完了。

3、WEB认证

如下图,点击‘新建’

如下图:设置SSID和角色

根据需要配置VLAN

如下图:设置启动页面类型‘内部-已认证’,认证服务器‘内部服务器’,重认证时间可以改(默认为0,不限制),黑名单有需要可以开启(开启之后认证失败多次将进入黑名单),重定向可选(认证成功后跳转到该URL),认证页面也是可以人为上传指定页面

接下来如下图,添加认证用户

添加WEB认证的用户、密码,点击‘确定’-‘下一步’

点击‘完成’就设置完成。