class2_古典密码学

密码学基础-密码学(古典密码)-精品文档

10

古典密码

象形文字的修改(Modified Hieroglyphics):密 码学的第一个例子是对标准书写符号的修改 ,例如古埃及法老坟墓上的文字(3200-1100 B.C.),核心思想是代替(Substitution)

古典密码

400 B.C.,希腊人艾奈阿斯《城市防卫论 》

艾奈阿斯绳结密码 不同的绳结距离代表不同的字母

第一章 古典密码

密码学的意义 •密码学的历史、现状和未来 •基本术语和定义 •古典密码和相关基础数学理论 •如何用精确的数学语言定义和分析古典密码

•

密码学的重要性

密码学是信息安全技术的核心和基石,在 信息安全领域起着基本的、无可替代的作 用。这方面的任何重大进展,都会有可能 改变信息安全技术的走向 密码技术和理论的发展始终深刻影响着信 息安全技术的发展和突破

古典密码

曾公密码

选择一首五言律诗作为密码本

国破山河在,城春草木深 感时花溅泪,恨别鸟惊心 烽火连三月,家书抵万金 白头搔更短,浑欲不胜簪

——杜甫《春望》

加密过程:找到军情对应的字,做标记后 放在普通公文中发送 解密过程:字验

17

古典密码

500 B.C.,斯巴达人在军事上用于加解密

2

密码学的地位

信息安全大厦

应用安全

系统安全 网络安全 安全协议 安全的密码算法

密码学

学习密码学的意义

密码学相关理论和技术,是进一步学习和 运用安全技术的基本功

数据保密 身份鉴别 数字签名 数字水印

密码学的发展历史

实验二 古典密码

实验2 古典密码1.实验目的(1)了解古典密码中的基本加密运算。

(2)了解几种典型的古典密码体制。

(3)掌握古典密码的统计分析方法。

2.实验内容(1)古典密码体制①简单移位加密(单表代换)该加密方法中,加密时将明文中的每个字母向前推移K位。

经典恺撒密码加密变换就是这种变换,取k=3。

步骤1:打开CAP4软件,并加载实验一附带的“mw.txt”,如图2-1所示。

图2-1加载文件步骤2:采用恺撒加密方法手工加密“mw.txt”;打开CAP4菜单栏“Cipher”菜单项选择“simple shift”选项,并选择移位值“shift value”为3,加密步骤1中加载的文件,如图2-2所示。

图2-2 参数设置图2-3加密文件步骤3:比较二者的加密结果是否相同。

步骤4:点击CAP4软件中的“Simple analysis”下的“shift”键,观察恺撒加密法的可能密钥值,并分析其攻击的难度,如图2-4所示。

图2-4密钥分析②仿射密码加密(单表代换)在仿射密码加密(affine cipher)中,字母表中的字母被赋予一个数字,例如,a=0,b=1,c=2,…,z=25.仿射密码加密法的密钥为0~25之间的数字对(a,b)。

a与26的最大公约数必须为1,这就是说能整除a和26的数只有1.现在假设m为明文字母的数字,而c为密文字母的数字,那么,这两个数字之间有如下关系: c=(am+b)(mod 26)m=a-1(c-b)(mod 26)其中,(mod 26)的操作是:除以26,得其余数。

例如,选取密钥为(7,3)。

因为7与26互素,也就是只有公约数1,所以(7,3)可以作为仿射密码的加密钥。

将“hot”转换成数字7、14、19,利用仿射等式生成: c(H)=(7×7+3) mod 26=52 mod 26=0,即为字母“a“。

c(O)=(7×14+3) mod 26=101 mod 26=23,即为字母“x“.c(T)=(7×19+3) mod 26=136 mod 26=6,即为字母”g”. 这样,对于这个密钥,”hot”变成了“axg“.CAP4软件中实现仿射密码加密:步骤1:在CAP4软件中加载要加密地的明文“mw.txt“.步骤2:选取Cipher菜单下的Affine Cipher菜单项,弹出如下对话框,如图2-5所示。

02 古典密码及分析

已知明文攻击,known plaintext

选择明文攻击,chosen plaintext

选择密文攻击,chosen ciphertext

选择文本攻击,chosen text

西安电子科技大学计算机学院

7

基于密码分析的攻击

Cryptanalytic Attacks

An algorithm that meets one or both of the following criteria:

An encryption scheme is said to be computationally secure if either of the foregoing two criteria are met.

unconditionally secure

8

西安电子科技大学计算机学院

穷举攻击

Key Size (bits)

西安电子科技大学计算机学院

15

对称密码模型

(Symmetric Cipher Model)

西安电子科技大学计算机学院

16

西安电子科技大学计算机学院

17

对称密码安全的两个必备条件:

加密算法必须是足够强的 a strong encryption algorithm 惟有发送者和接收者知道的秘密密钥 a secret key known only to sender / receiver C = EK(P) P = DK(C)

10

密码学的发展历史

第1阶段:1949年以前

1949年以前的密码技术可以说是一种艺术,而不是一种科 学,那时的密码专家是凭直觉和信念来进行密码设计和分 析的,而不是靠推理证明。

2_古典加密技术

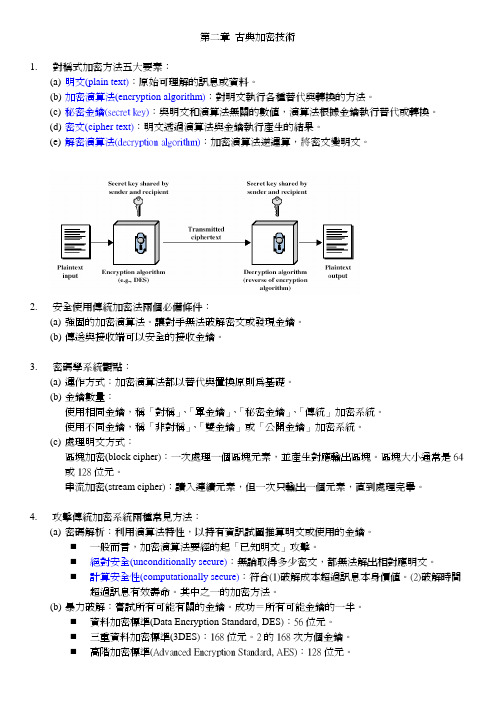

第二章古典加密技術1.對稱式加密方法五大要素:(a)明文(plain text):原始可理解的訊息或資料。

(b)加密演算法(encryption algorithm):對明文執行各種替代與轉換的方法。

(c)秘密金鑰(secret key):與明文和演算法無關的數值,演算法根據金鑰執行替代或轉換。

(d)密文(cipher text):明文透過演算法與金鑰執行產生的結果。

(e)解密演算法(decryption algorithm):加密演算法逆運算,將密文變明文。

2.安全使用傳統加密法兩個必備條件:(a)強固的加密演算法。

讓對手無法破解密文或發現金鑰。

(b)傳送與接收端可以安全的接收金鑰。

3.密碼學系統觀點:(a)運作方式:加密演算法都以替代與置換原則為基礎。

(b)金鑰數量:使用相同金鑰,稱「對稱」、「單金鑰」、「秘密金鑰」、「傳統」加密系統。

使用不同金鑰,稱「非對稱」、「雙金鑰」或「公開金鑰」加密系統。

(c)處理明文方式:區塊加密(block cipher):一次處理一個區塊元素,並產生對應輸出區塊。

區塊大小通常是64或128位元。

串流加密(stream cipher): 讀入連續元素,但一次只輸出一個元素,直到處理完畢。

4.攻擊傳統加密系統兩種常見方法:(a)密碼解析:利用演算法特性,以持有資訊試圖推算明文或使用的金鑰。

⏹一般而言,加密演算法要經的起「已知明文」攻擊。

⏹絕對安全(unconditionally secure):無論取得多少密文,都無法解出相對應明文。

⏹計算安全性(computationally secure):符合(1)破解成本超過訊息本身價值。

(2)破解時間超過訊息有效壽命。

其中之一的加密方法。

(b)暴力破解:嘗試所有可能有關的金鑰。

成功=所有可能金鑰的一半。

⏹資料加密標準(Data Encryption Standard, DES):56位元。

⏹三重資料加密標準(3DES):168位元。

《应用密码学》 第二讲 古典密码 课件

古典密码(基于字符)的编码方法: 代替(代换)、置换

2020/2/1

一、古典密码

1、代替密码:明文中每一个字符被替换成密文中 的另外一个字符。接收者对密文进行逆替换就恢 复出明文来。在古典密码学中,有四种类型的代 替密码: ①简单代替密码 ②多名码代替密码 ③多字母代替密码 ④多表代替密码

另外,编制古典密码的基本方法对于编制近 代密码仍然有效。 例1:斯巴达人用于加解密的一种军事设备:

情报发送者把一条羊皮螺旋形地缠在一 个锥形棒上 思想:置换

2020/2/1

一、古典密码学

例2:凯撒密码:公元前50年 明文:System models 密文:Vbvwhp prghov 思想:代替

明文: ABCDEFGHIJKLMNOPQRSTUVWXYZ

M=INTELLIGENT Ek(M)= DJTSFFDCSJT 思考:解密怎么做?

2020/2/1

一、古典密码学

②加法密码(移位密码) ● M和C是有26个字母的字母表。

K={0,1,2…25}

●定义一个由M到C的映射:Ek:M →C Ek(mi) = (mi+k) mod 26 Dk(ci) =(ci-k) mod 26

cmodn

2020/2/1

剩余类和剩余系

由于同余关系是等价关系, 因此对于给定的任一正整数 n, 利用模n同余这个关系, 可将整数集划分成n个等价 类, 由于它是一些整数除n后的余数形成的, 所以称它是 剩余类或同余类.

定义:设n是一给定的正整数, 若 [r]n := {i}{ ir(mod n) iZ, 0≤r≤n-1}

Ek(mi)=(ami+b) mod 26 Dk(ci)=a-1(ci-b) mod 26

第1章_古典密码体制2

密码学起源

大约在4000年以前,在古埃及的尼罗河畔,一位擅 长书写者在贵族的基碑上书写铭文时有意用加以变 形的象形文字而不是普通的象形文字来写铭文,从 而揭开了有文字记载的密码史。这篇颇具神秘感的 碑文,已具备了密码的基本特征:把一种符号(明 文)用另一种符号(密文)代替

古典密码加密方法

代替密码; 置换密码; 代替密码和置换密码的结合。

一种早期的 希腊变换密码 一张纸条环绕在一个圆柱上 消息沿着圆柱横写 纸条上的字母看起来是一些随机字母 并不十分安全,密钥是纸条和圆柱的宽度

公元前1世纪古罗马凯撒大帝时代曾使用过 一种“替代式密码”,在这种密码中,每个 字母都由其后的第三个字母(按字母顺序) 所代替。这种替代式密码直到第二次大战时 还被日本海军使用。 公元前4世纪前后,希腊著名作家艾奈阿斯 在著作《城市防卫论》中就曾提到一种被称 为“艾奈阿斯绳结”的密码。它的作法是从 绳子的一端开始,每隔一段距离打一个绳结, 而绳结之间距离不等,不同的距离表达不同 的字母。

〈六韬.龙韬.阴书〉武王问太公曰:‘引兵深 入诸侯之地,主将欲合兵,行无穷之变,图不测 之利。其事繁多,符不能明;相去辽远,言语不 通。为之奈何?’太公曰:‘诸有阴事大虑,当 用书,不用符。主以书遗将,将以书问主。书皆 一合而再离,三发而一知。再离者,分书为三部; 三发而一知者,言三人,人操一分,相参而不知 情也。此谓阴书。敌虽圣智,莫之能识。’武王 曰:‘善哉。’

保密通信的功罪

1941年12月,日本取得了突袭珍珠港、摧毁美国 太平洋舰队主力的重大胜利,为了完全控制太平 洋,并设法诱出在珍珠港的美国舰队残部予以彻 底消灭,日本制定了于1942年6月突然攻击夏威 夷前哨中途岛的计划。

古典密码的加密方法

古典密码的加密方法

古典密码是指在密码学中较早出现和较简单的加密方法,主要包括凯撒密码、凯恩密码、维吉尼亚密码等。

1. 凯撒密码:由罗马帝国大军领袖凯撒所使用的密码。

加密时,将明文中的每个字母向后移动固定的位置。

例如,将明文中的每个字母向后移动三位。

解密时,将密文中的每个字母向前移动三位。

2. 凯恩密码:由大英帝国舰队司令官查尔斯·凯恩所使用的密码。

加密时,将明文中的每个字母移动一个随机位置。

解密时,将密文中的每个字母移动一个相反的位置。

3. 维吉尼亚密码:由伊丽莎白一世女王的情报官员布尔内特所使用的密码。

加密时,根据明文中的字母在密钥中找到对应的字母,将明文字母替换为密钥字母。

密钥是一个周期性的字母序列,长度与明文相同。

解密时,根据密文中的字母在密钥中找到对应的字母,将密文字母替换为密钥字母。

这些古典密码的加密方法在现代密码学中已经不再安全,容易被破解,因此不再被广泛使用。

现代密码学更多地采用基于数学原理的复杂加密算法,如对称加密算法、非对称加密算法等。

现代密码学02 - 古典密码

映射关系

24

频率分析:简单代换密码的终结者 字母出现频率差别很大 频率分布极不均匀

25

频率分析:简单代换密码的终结者

字母 出现频率 字母 出现频率

a

0.082

n

0.067

b

0.015

o

0.075

c

0.028

在这种大环境下,阿拉伯世界 成为东西方文明交流的中转站,其 成就对欧洲乃至全世界都产生了巨 大影响。

Abbasid Caliphate (850)

20

频率分析:简单代换密码的终结者

频率分析 最早记录于9世纪阿尔.金迪的

革命性著作《关于破译加密信息的手稿》。 这项伟大成就是语言学、统计学和宗教信

仰之间的卓越联合,它在密码学历史上掀起 一场革命。

使用不同的代换表进行加解密。

注意:在维吉尼亚密码中,代换表不再是密钥了。

44

维吉尼亚密码

维吉尼亚密码的代换表 如右图

每行都由前一行向左移一位得到。 实际就是26个移位密码的代换表。 具体使用哪一行代换表,是基于 密钥进行的,在代换过程中会不断 变换。

45

维吉尼亚密码

明文:ATTACKATDAWN 密钥:LEMON (m=5) •加密

Julius Caesar (100 BC – 44 BC)

a b c d e . . . wx y z DE F GH . . . ZABC

没有密钥,不安全

13

移位密码

工作原理 • 加密 : 把明文中每个字母代换为字母表中其后的第k个字母

• 解密 : 与加密相反,把密文中每个字母代换为字母表中其前的第k个字母

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

单表代换—多项式代换密码

(Polynomial SubstitueCipher)

移位密码、乘法密码、仿射密码

是多项式密码的特例!

代换密码(Substitution Cipher)

单表代换—密钥短语密码(Key Word/Phrase Cipher)

单表代换 单字母代换 单码代换 流密码 代换密码

Phaistos圆盘,直径约160mm的Creran-Minoan粘土圆盘,始于公元前17

世纪。表面有明显字间空格的字母,至今还没有破解。J.Friedrichs:“如 果没有进一步的线索,短的报文段不会提示其含义的。”

双密码盘,估计始于18或19世纪。外层圆盘上有类似词汇表的明文,明文 中有字母,元音字母和常用单词。密文是由两位的十进制数组成的。

多表代换:以一系列代换表依次对明文字母进行代换

周期多表代换密码

d的长度为1:单表代换密码 d的长度和明文一样长:滚动密钥密码 密钥不重复:一次一密钥密码

密钥取自:书、报告 起始位置:书名、章节号、标题

代换密码(Substitution Cipher)

多表代换—弗纳姆Vernam密码

代换密码(Substitution Cipher)

内容及分类

单表代换 单字母代换 单码代换 流密码 代换密码

棋盘密码 移位代换密码凯撒密码 数/采样密码 仿射密码 多项式代换密码 密钥短语密码 乘 非周期多表代换密码 一次一密密码

多表代换

周期多表代换密码

古典 密码

置换密码

多字母代换 多码代换 分组密码

单表代换 多表代换

Playfair密码 希尔(Hill)密码 (矩阵变换密码) 置换 矩阵

单表代换 —棋盘密码

代换密码(Substitution Cipher)

单表代换—移位代换密码(Shift Substitution Cipher)

凯撒密码: q=26, k=3

代换密码(Substitution Cipher)

单表代换—乘数密码(Multiplicative Cipher)

D( j ) Ek ( j ) jk 1 i mod q

代换密码(Substitution Cipher)

多字母代换—希尔Hill密码

代换密码(Substitution Cipher)

多字母代换—希尔Hill密码

单表代换 单字母代换 单码代换 流密码 代换密码

棋盘密码 移位代换密码 乘数/采样密码 仿射密码 多项式代换密码 密钥短语密码

区别:一次代换/处理的字符数目

单字母代换 单码代换 流密码

代换密码

古典 密码

置换密码

多字母代换 多码代换 分组密码

代换密码(Substitution Cipher)

使用一个固定的代换:单表代换密码

使用一个以上的代换:多表代换密码 区别:使用代换的数目

单字母代换:以一个字母代换另一个字母

单表代换 单字母代换 单码代换 流密码 代换密码

惠斯通(Wheatstone) “密码”,一种钟表形式的设备,首次露面是在1867年

巴黎世纪展览会上。这是一个单表加密密码设备,顺时针旋转的指针每次

指向下一个明文字母 ,圆盘也随着混合的密文字母旋转。

美国陆军圆柱形密码设备M-94,共有25个直径为35mm的铝盘,外缘上刻 有字母。它的设计思想可追溯到Jefferson(杰斐逊)和Bazeries(巴泽里埃斯) 于1922年在W.Friedman(威廉.弗里德曼)的建议下投入使用,主要针对低级

多表代换—维吉尼亚Vigenere密码

多表移位代换密码——用d个凯撒代换表周期地对明文字母加密 也可使用d个一般的字母代换表

代换密码(Substitution Cipher)

多表代换—维吉尼亚Vigenere密码

代换密码(Substitution Cipher)

多表代换—博福特Beaufort密码

凯撒密码

非周期多表代换密码 一次一密密码

多表代换

周期多表代换密码

古典 密码

置换密码

多字母代换 多码代换 分组密码

滚动密钥密码 弗纳姆密码 维吉尼亚密码 博福特密码 转轮密码

代换密码(Substitution Cipher)

多字母代换:每次对多个字母进行代换

使用一个固定的代换:单表代换密码

使用一个以上的代换:多表代换密码

滚动密钥密码 弗纳姆密码 维吉尼亚密码 博福特密码 转轮密码

代换密码

古典 密码

置换密码

代换密码(Substitution Cipher)

本质:以一个元素代换另一个元素

元素中包含单个字符:单字母代换密码 (以单个字母作为代换的对象) 单码代换密码 流密码 元素中包含多个字符:多字母代换密码 (以多个字母作为代换的对象) 多码代换密码 分组密码

1

采样密码(Decimation Cipher)

代换密码(Substitution Cipher)

单表代换—仿射密码(Affine Cipher)

Ek ( i ) ik1 k0 j mod q k1 , k2 Z q Dk ( j ) ( j k0 )k11 i mod q

M-209是哈格林对C-36改进后的产品,根据哈格林的许可,由Smith-Corna负责 为美国陆军生产。它增加了一个有26个齿的密钥轮,从而使密钥周期达到了101 405 950。手柄转动时,字母轮带动拨针和凸片,使鼓状筒上的横杆移位;这些横 杆的作用像齿轮上的齿那样,使轮子转动,将密文字母大引导把手后面的卷纸上。

概念和意义

古典密码学

古典:相对于现代密码系统来说不是很好的系统用现在 的标准衡量,古典密码看来是很失败的

现代密码算法:远比以前的复杂,防止攻击

概念和意义

古典密码学

大都比较简单, 可用手工或机械操作实现加解密, 现在已很少采用了。 但是,是密码学的渊源, 研究这些密码的原理,对于 理解、构造和分析现代密码都是十分有益的。

哈格林(Hagelin)密码机C-36,由Aktiebolager Cryptoteknid Stocholm于1936 年制造。通过BEAUFORT(博福特)加密步骤完成自反加密,始哈格林的一个 发明。密钥的不同长度,即17、19、21、23、25个齿,导致产生不规则运动, 密钥周期的长度为3900225。对于纯机械的密码机来说,这已是非常不简单了

多表代换

古典 密码

置换密码

多字母代换 多码代换 分组密码

代换密码(Substitution Cipher)

单表代换:对所有明文字母都是用一个固定的代换

1、棋盘密码 2、移位代换密码:凯撒密码

4、仿射密码 5、多项式代换密码

3、乘数/采样密码

6、密钥短语密码

代换密码(Substitution Cipher)

ENNIGMA转轮:内部线路有26个电路连接。 上图:1轮,可以看见设置轮。 下图:细轮,由两个缺口。

英国的TYPEX打字密码机,是德国ENIGMA的改进型密码机,它增加了两个轮 (操作中不动),使得破译更加困难。它在英国通信中使用广泛,且在破译密钥后 帮助破解德国信号。面板上显示TYPEX为III型,序列号为NO.376。

Uhr盒用来替换德国防军ENIGMA机插接板的机器,用非互反代替。可以选择40 个不同位置转动把手,轻易改变代替。尽管安全性有所增强,但没有广泛应用。

在线密码电传机Lorentz SZ42,大约在1943年由Lorenz A.G制造。一种用于Baudot 信号的密码机,英国人称为“tunny”,用于战略级陆军司令部。12个密钥轮有不同 的齿,(从左到右)是43、47、51、53、59、37、61、41、31、29、26、23。这些密 钥轮和不规则间距的齿产生较大的密钥周期。五对轮子控制5比特代码的五个VER NAM代替,另两个轮仅用于控制不规则运动。SZ 40/SZ 42加密因为德国人的加密

优点:将字母的自然频度隐蔽或均匀化,抵抗统计分析

代换密码(Substitution Cipher)

多字母代换—Playfair密码

代换密码(Substitution Cipher)

多字母代换—Playfair密码

代换密码(Substitution Cipher)

多字母代换—希尔Hill密码

矩阵变换密码

的军事通信,1924年以前被广泛使用。

二战中美国陆军和海军使用的条形密码设备M-138-T4,根据1914年Parker Hill的提议而设计。25个可选的纸条按预先编排的顺序编号、使用,加密强 度相当于M-94。

Kryha密码机大约在1926年由Alexander von Kryha发明。这是一个多表加密 设备,密钥长度为442,周期固定。一个有数量不等的齿的轮子引导密文轮不 规则地运动。尽管它有弱点,但这台乘法密码机在许多国家很抢手。

CRAY系统产品有CRAY-2、CRAY X-MP、CRAY Y-MP、CRAY C90、CRAY J90。CRAY J90导致CRAY T90的

产生,其配置T932由32个处理器组成。大量的并行线路在CRAY T3D中公开,最先进的CRAY T3E(1996年7月)是液 冷的,有2048个处理器,使用DEC的Alpha EV-5(21164)芯片,每个处理器速度达到600百万次运算,最高达1.2×1012 次(teraflops)(1998年生产的T3E达2.4 ×1012次(teraflops))。

错误而被英国人破译,此后英国人一直 使用电子COLOSSUS机器解密德国信号。

起源于俄罗斯的一次乱数本,差不多只有手掌那么大小,数字的排列具有俄国特色。

密码板,1996年由Crypto AG. Zug(瑞士)制造,用于独立式或网络计算机,提供访

问保护、信息保密、信息完整性和病毒保护功能。这个高度可靠的硬件具有很长的