利用CSP方法对IEEE 802.11w形式化分析

IEEE802.11MAC层协议

CSMA/CA流程图

CSMA/CA与CSMA/CD的区别

CSMA/CD 当节点侦听到信道空闲时,立即发送数据 “先听后发,边发边听,冲突停发,随机延迟后重发” CSMA/CA 空闲 推迟DIFS时间后如果信道还是空闲,立即发送数据 忙碌(无论是最初监听到忙,还是在 DIFS 周期内监听到) 监听信道直到空闲时间达到DIFS时间间隔后再采用退 避算法随机回退,退避机制完成后才发送数据,这是 为了减少冲突的发生

扩展服务集ESS(Extended Service Set) 至少有两个无线基站工作在 BSS 结构模式 包含多个小区 两个 BSS 之间可使用不同的服务集标识

MAC层协议?

数据链路层: 逻辑链路控制子层LLC 介质访问控制子层MAC 无线信道MAC层协议作用: 提供对共享无线介质的竞争使用和无竞争使 用,如何分配无线信道资源

字段简介:

Sequence Control:4位片段编号+12位顺序编号 作 用:重组帧片段以及丢弃重复帧; Frame Body:封装的是上层的数据单元,范围为 0~2312bytes,所以802.11MAC层帧的最大长度是 2346bytes。 FCS:校验和

4、评价网络性能的参数

CSMA/CA采用了载波监听机制、帧间间隔机制、随机 退避机制

载波监听机制

监听方式有两种 物理载波监听 从接收射频或天线信号检测信号能量或根据接收信号的质 量来估计信道的忙闲状态,取决于物理层使用的媒介和 调制方式 MAC层的虚拟载波监听 源站通知其他节点要占用信道的时间,其他节点在此段 时间内不发送数据,其他站不监听,但是效果好像监听 了一样,所以叫做虚拟载波监听

80211r原理明细

总述IEEE802.11r(Fast BSSTransition)定义了STA在同一移动域(MD)中的AP 之间漫游时的交互细则,提供了实现BSS快速转换的标准。

协议描述的主要方法为:STA第一次与MD内的AP关联时,利用802.1x认证获得的主会话密钥(MSK,由于该密钥为认证者和申请者共享,也成为成对主密钥(PMK))和MD内各个AP的R1KH_ID计算出不同的PMK R1分发给MD内的其它AP;发生切换时,STA直接利用发送到目标AP上的PMK R1协商出成对临时密钥(PTK)和组临时密钥(GTK),以此缩短切换时间,避免再进行耗时的802.1x认证。

协议主要描述了四个部分的内容:密钥管理、新增的信息元素、FT初始化关联和快速切换协议。

密钥管理部分提出了三层密钥结构及其计算方法;新增的信息元素部分给出了MDIE、FTIE、TIE等元素的定义;FT初始化关联部分描述了第一次关联时密钥生成和分发的过程;快速切换协议部分描述了快速漫游过程和由PMKR1计算PTK和GTK的过程。

初始化关联部分和快速切换协议部分分为RSN(Robust SecurityNet)网络和non RSN网络进行描述。

快速切换协议分为两种,FT协议(FT Protocol)和带资源请求的FT协议(FT Resource Request Protoc01)。

每种协议的切换方式又可以分为两种,Over-the-Air方式和Over-the —DS 方式。

一.提示1.本文档主要研究支持RSN(802.11i)的无线局域网下的快速切换为主。

2.IEEE文档里提到的802.11r标准是基于自治式WLAN,而不是集中式WLAN,因此实现时会和标准有一定差别3.同样的,HostAPD模块里对802.11r的实现也会标准不同。

二.802.11i:强健安全性网络2.1:RSN简介除了TKIP和CCMP,80211i还定义了强健安全性网络(RSN)的标准,主要定义密钥的产生与分配方式.链路层加密协议使用了两种密钥.成对密钥(pairwise key) 用来保护工作站与AP;间往来的数据.组密钥(group key) 用来保护AP和所关联的工作站之间的广播帧或组播帧成对主密钥产生于身份验证(802.1x或者PSK),组密钥则是AP动态产生并分配给工作站的。

WLAN标准IEEE802_11ac_ad及其关键技术

在障碍物,收发设备能避开障碍物快 速重建一条新的链路进行通信。波束 赋形可以通过波束切换、相位加权天 线阵列、多天线阵列等不同的技术来 实现。

2.4 802.11ad支持多种物理层类 型及其应用场景 I E E E 802.11a d支持多种物理层

类型,包括控制物理层、单载波物理 层、低功率单载波物理层、O F D M物 理层。

WLAN标准 IEEE802.11ac/ad 及其关键技术

马满仓1 郑建勇2 郭 静2 卢继华2 1.中国电子系统工程研究所 2.北京理工大学

摘要

阐述了WLAN技术的发展现状,并详述IEEE802.11ac/ad标准中新增关键技术。MU-MIMO及MAC层增 强技术是IEEE802.11ac标准中的两大新增技术,而多频段互操作快速会话迁移(FST)技术以及自适应波 束赋形技术是I E E E802.11a d标准中的关键技术改进,同时进一步阐述了802.11a d标准中支持的不同物理 层类型及其应用场景。

● 针对无线视频、快速文件传输 等应用场景和60 G H z无线通信技术特 点 , 引 入 新 的 组 网 方 式 —— 个 人 基 本 服务集(PBSS)。

● 采用增强的安全协议和功率管 理技术。

● 支持在2.4 G H z、5 G H z和 60 GHz频带之间的快速会话转移。

● 支持与其他60 G H z系统(如 IEEE 802.15.3c及802.19)的共存。

2.3 自适应波束赋形 虽然IEEE 802.11ad在60 GHz的

频段上拥有更宽的带宽,并能够达 到更高的传输速率,但是相比于2.4 G H z或5 G H z频段其衰减更加严重。 为了解决这个问题IEEE 802.11ad采 用自适应波束赋形技术来实现10 m 以上大距离的数据传输。自适应波束 赋形通过自适应调整天线方向,减小 波束宽度以获得较高的天线增益,减 少干扰,扩大信号覆盖范围。此外, 如果在收发设备的视距传播路径上存

Wifi认证及加密浅析

Wifi认证及加密浅析1. 无线安全概述无线安全是WLAN系统的一个重要组成部分。

由于无线网络使用的是开放性媒介采用公共电磁波作为载体来传输数据信号,通信双方没有线缆连接。

如果传输链路未采取适当的加密保护,数据传输的风险就会大大增加。

因此在WLAN中无线安全显得尤为重要。

为了增强无线网络安全性,至少需要提供认证和加密两个安全机制:·认证机制:认证机制用来对用户的身份进行验证,以限定特定的用户(授权的用户)可以使用网络资源。

·加密机制:加密机制用来对无线链路的数据进行加密,以保证无线网络数据只被所期望的用户接收和理解。

2. 基本概念802.11i:新一代WLAN安全标准。

IEEE 为弥补802.11脆弱的安全加密功能而制定的修正案,802.11i提出了RSN(强健安全网络)的概念,增强了 WLAN中的数据加密和认证性能,并且针对WEP加密机制的各种缺陷做了多方面的改进。

802.11i标准中所建议的身份验证方案是以802.1X框架和可扩展身份验证协议(EAP)为依据的。

加密运算法则使用的是AES加密算法。

RC4:在密码学领域,RC4是应用最广泛的流加密算法,属于对称算法的一种。

IV:初始化向量(Initialization Vector),加密标头中公开的密钥材料。

EAPOL-KEY包(EAP over LAN key):AP同STA之间通过EAPoL-key 报文进行密钥协商。

PMK(Pairwise Master Key,成对主密钥):申请者(Supplicant)与认证者(Authenticator)之间所有密钥数据的最终来源。

它可以由申请者和认证服务器动态协商而成,或由预共享密钥(PSK)直接提供。

PTK(Pairwise Transient Key,成对临时密钥):PTK 是从成对主密钥(PMK)中生成的密钥,用于加密和完整性验证。

GMK(Group Master Key,组主密钥):认证者用来生成组临时密钥(GTK)的密钥,通常是认证者生成的一组随机数。

IEEE 802.11 BCC卷积编码

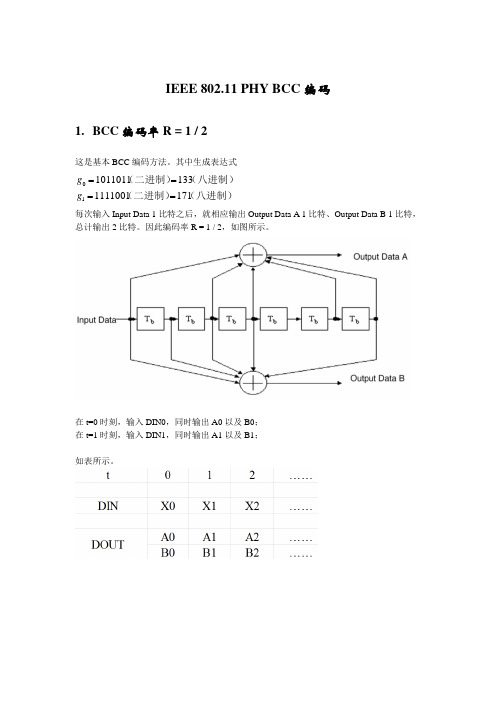

IEEE 802.11 PHY BCC 编码1. BCC 编码率R = 1 / 2这是基本BCC 编码方法。

其中生成表达式(八进制)(二进制)(八进制)(二进制)1711111001133101101110====g g每次输入Input Data 1比特之后,就相应输出Output Data A 1比特、Output Data B 1比特,总计输出2比特。

因此编码率R = 1 / 2,如图所示。

在t=0时刻,输入DIN0,同时输出A0以及B0;在t=1时刻,输入DIN1,同时输出A1以及B1;如表所示。

思考:为何编码1 bit成为2 bit,只有50%效率?因为现实数据传输信道(有线网、无线网)容易受到干扰。

数据发送一方必须对原始数据进行冗余编码,接收一方通过适当的解码算法,消除信道传输受到的干扰。

比如,发送一方原始数据10 01 10,编码之后实际发送1010 1100 1101,由于信道受到干扰,接收一方实际获得1010 1000 1101,通过解码算法恢复数据仍然还是10 01 10此处BCC R = 1 / 2就是简单有效的一种编码方法。

对应Verilog HDL代码,如图所示。

如果信道比较可靠,那么编码率R = 1 / 2显得没有必要,反而加重通信双方的计算负载。

由此需要BCC编码率R = 2 / 3 、3 / 4 、5 / 6算法。

2.BCC编码率R = 2 / 3每次输入Input Data 6比特之后,就相应输出Output Data A 6比特、Output Data B 3比特,总计输出9比特。

因此编码率R = 6 / 9 = 2 / 33.BCC编码率R = 3 / 4每次输入Input Data 9比特之后,就相应输出Output Data A 6比特、Output Data B 6比特,总计输出12比特。

因此编码率R = 9 / 12 = 3 / 44.BCC编码率R = 5 / 6每次输入Input Data 5比特之后,就相应输出Output Data A 3比特、Output Data B 3比特,总计输出6比特。

IEEE802.16安全认证协议的形式化分析

22IE 8 21 eP M 2 . E E 0 .6 K v 认证协议简介

在 I E 8 21d的基 础 上,I E 0 . E E 0. 6 EE 8 21 6工作 组于 2 0 05

2IE 8 21 E 0 .6认证协议介绍 E

21IE 8 21 dP Mv 认 证 协 议简 介 【 . E E 0 .6 K 1 】

【 关键词 】 A 逻辑 安全密钥管理 认证协议 BN

1引言

I E 8 21 E E0. 6工作组相继推出了 8 21d和 8 21e 0. 6 0 . 两个版 6

认 证信 息消息 :s s在初 始测距完成 ,取得 与 B S的物理 同步后,向 BS 送 一条认证信息消息 ,该消息包含了 s 发 s生

I E 0. EE 8 21 6工 作 组 对 8 21a S 0. 、 S 6

年发布 了新 的版本 8 21e 0 . ,与 8 21d相 比,其主要特点是 6 0. 6 B 支持移动性 ,它是一种固定和移动宽带无线接入系 S

A uh n iai n I f r a o t e t t n o m t n c o

{ Keca g) A x h n e

Ke q e t y Re u s

考图1 ,主要区别 在于 每条消息所包 含的内容 。这

2 o .9 0 8O

3 7

里对认证流程进行分析时,我们将 8 21 d中的 s 0. 6 s改为 MS , 体现终端的移动性。 认证信息消息 : MS在初始测距完成 ,取得 与 B S的物理 同步后 ,向 BS发送一条认证信息消息 ,该 消息包含了 MS生

本 ,作为 目前宽带无线接入技 术的排头 兵。其中 8 21 d以固 0. 6 定模 式 为主,而 8 21e在这基 础上,提 升了终 端的移动性 , 0. 6 支持客户终端 以车载速 度移动通信。随着 网络应用的迅速 发

IEEE 802.11 DCF

IEEE 802.11 DCF的一种改进退避算法作者:郑文俊, 周凯, 马东堂来源:《现代电子技术》2011年第01期摘要:IEEE 802.11中的分布式协调功能(DCF)通常采用二进制指数退避(BEB)算法。

为了提高该算法的性能,在BEB算法的基础上提出了一种改进的退避算法,该算法考虑前一数据包的冲突情况,指数减小竞争窗口(CW),并尽可能减小退避过程中的分布式帧间间隔(DIFS)开销。

基于OPNET网络仿真平台,对改进算法的性能进行了仿真评估。

仿真结果表明,改进后的退避算法在吞吐量和时延方面,其性能优于BEB算法和指数增加指数减小(EIED)算法。

关键词:无线局域网;分布式协调功能;退避算法;二进制指数退避中图分类号:TN915-34文献标识码:A文章编号:1004-373X(2011)01-0011-03Improved Back-off Algorithm for IEEE 802.11 DCFZHENG Wen-jun1, ZHOU Kai2, MA Dong-tang2(1. Career Training Center, Bureau of Ningbo Labour and Social Security, Ningbo 315000, China;2. Electronic Science and Engineering College, National University of Defense Technology, Changsha 410073, China)Abstract: The binary exponential back-off (BEB) algorithm is used for the distributed coordination function (DCF) in the IEEE802.11 WLAN. An improved back-off algorithm is proposed to enhance the performance of the algorithm. In the proposed algorithm, the collision history of the previous packets is considered and the collision window (CW) is reduced exponentially,and the distributed inter-frame space (DIFS) overhead resulting in DIFS periods in the back-off procedure is minimized. Based on network simulation platform of OPNET, the performance of the improved algorithm is simulated and evaluated. Simulation results show that the improved algorithm has higher throughput and lower delay than the BEB algorithm and the exponential increase and exponential decrease (EIED) algorithm.Keywords: WLAN; distributed coordination function; back-off algorithm; binary exponential back-off0 引言IEEE 802.11[1]是目前广泛应用的无线局域网(WLAN)标准,它提供了WLAN物理层(PHY)和媒体接入控制层(MAC)的详细规范。

浅议IEEE80211e中的TXOP

浅议IEEE802.11e中的TXOP魏芳(电子科技大学通信学院四川成都)【摘要】IEEE802.11工作组提出的IEEE802.11e标准,增强了IEEE802.11协议对QoS的支持。

其中HCF(Hybrid Coordination Function,混合协调功能)机制是IEEE802.11e提出的一种关键技术,可以有效的保证高优先级业务的QoS需求。

在HCF机制下,TXOP(Transmission Opportunity,发送机会)是无线信道接入的基本单元[1]。

获得TXOP的站点在TXOP Limit时间内可以不再重新竞争信道、连续使用信道传输多个数据帧。

TXOP可以由竞争或者HC分配两种方式获得,分别称为EDCA TXOP和HCCATXOP。

本文主要是简要介绍在EDCA和HCCA机制下如何获得TXOP。

关键字:TXOP,EDCA,HCCA【Abstract】EEE802.11e is the extension to enhance the wireless MAC (Medium AccessControl) Quality of Service (QoS) for applications requiring real time services. A keytechnique introduced in the standard is an efficient medium access control called HybridCoordination Function (HCF), which can guarantee QoS for traffic of high-priority. UnderHCF, the basic unit of allocation of the right to transmit onto the wireless medium is theTXOP. Multiple frames may be transmitted in an acquired TXOP if there are more than oneframe pending in the AC for which the channel has been acquired. TXOP can be allocatedby the competition or both HC was called EDCA TXOP and HCCA TXOP. This paper is abrief introduction on how to obtain TXOP in the EDCA and HCCA mechanism.Key W ord: TXOP, EDCA, HCCA1引言IEEE802.11是当前应用最为广泛的局域网协议之一,但是随着无线局域网的快速发展,用户对于QoS(Quality of Service,服务质量)的需求与日俱增。

IEEE802.11-2020中译版 MAC服务概述

IEEE802.11-2020中译版MAC服务概述摘要本系列文章为IEEE802.11-2020标准的中译版,本文原文请参考英文标准的第5.1章。

本章主要对标准的MAC服务做了简要说明。

IEEE802.11-2020中译版第5章1 数据服务1.1概述此服务为对等LLC子层实体或IEEE 802.1Q网桥端口提供交换MSDU的能力。

为了支持此服务,本地MAC使用底层PHY级服务将MSDU传输到对等MAC实体,并在其中将其传送到对等LLC子层或桥接端口。

此类异步MSDU传输是在无连接的基础上执行的。

默认情况下,MSDU传输是尽力而为的。

但是,QoS设施使用流量标识符(TID)基于每个MSDU 指定差别服务。

QoS工具还允许使用TSPEC在面向连接的基础上支持更多的同步行为。

无法保证提交的MSDU将成功交付。

组寻址传输是MAC提供的数据服务的一部分。

由于WM的特征,与单独寻址的MSDU相比,组寻址MSDU的QoS可能较低。

所有STA都支持数据服务,但只有QoS BSS中的QoS STA会根据指定的流量类别或单个MSDU的流量流(TS)。

支持QMF服务的QoS STA根据MMPDU的访问类别区分其MMPDU交付。

每个MMPDU的接入类别由发射机的当前QMF策略指定。

QoS STA中有两个可用的服务类:QoSAck和QoSNoAck。

服务类用于发出MSDU是否要使用MAC级确认进行传输的信号。

在QoS STAs中,无论是在BSS中关联还是在IBSS中具有成员资格,MAC使用一组规则,这些规则往往会导致BSS中较高的UPMSDU在BSS中较低的UPMSDU之前发送。

MAC子层实体根据随这些MSDU提供的TID值确定这些MDU的UP。

如果已通过MAC子层管理实体为TS提供了TSPEC,则MAC会尝试根据TSPEC中包含的QoS参数值。

在BSS中,一些STA支持QoS设施,而另一些不支持QoS设施,在将MSDU交付给非QoS STA时,QoS STA使用与MSDU的UP对应的访问类别(AC)。

基于CPN的安全协议形式化建模及安全分析方法

2021年9月Journal on Communications September 2021 第42卷第9期通信学报V ol.42No.9基于CPN的安全协议形式化建模及安全分析方法龚翔,冯涛,杜谨泽(兰州理工大学计算机与通信学院,甘肃兰州 730050)摘 要:为了解决有色Petri网(CPN)对安全协议进行形式化建模分析时,仅能判断协议是否存在漏洞而无法找出漏洞具体位置和攻击路径的问题,以及CPN建模时随着攻击者模型引入,安全协议的形式化模型可能的消息路径数量激增,状态空间容易发生爆炸导致难以提取准确攻击路径的问题,改进了基于CPN的安全协议形式化建模方法,验证并提取攻击路径的同时,采用更细粒度的协议建模及控制。

在状态空间收敛方面提出了CPN模型不同进程在各分层模型中等待−同步的方法控制状态空间规模。

通过针对TMN协议的安全评估分析,成功提取出该协议25条攻击路径,评估了该协议安全性的同时证明了所述方法的有效性。

关键词:有色Petri网;安全协议;形式化分析;状态空间;攻击路径中图分类号:TP393.06文献标识码:ADOI: 10.11959/j.issn.1000−436x.2021175Formal modeling and security analysis method ofsecurity protocol based on CPNGONG Xiang, FENG Tao, DU JinzeSchool of Computer and Communication, Lanzhou University of Technology, Lanzhou 730050, China Abstract: To solve the problem of modeling and analyzing with colored Petri net (CPN), which was determining vulne-rabilities in hole location but couldn’t identify any attack path, and the problem of when the introduction of the attacker model, the number of possible message paths in the CPN formal model of security protocol surges the state space prone to explosion, which made it difficult to extract accurate attack paths, the formal modeling method of security protocol was improved base on CPN, the attack paths were verified and extracted, further the fine-grained protocol modeling and control were adopted. As well as in the aspect of state-space convergence, and a waiting-sync method for different processes of CPN model in each hierarchy model was proposed, which effectively controlled the state-space scale of the model. Through the security evaluation and analysis of TMN protocol, 25 attack paths of the protocol are extracted suc-cessfully, the security of the protocol is evaluated, and the effectiveness of the proposed method is proved.Keywords: colored Petri net, security protocol, formal analysis, state space, attack path1 引言安全协议已成为现代计算机网络正常运转的基础,但由于其设计阶段的规范缺失和不可避免的逻辑缺陷,常会带来潜在的安全隐患,使各种协议的开发和安全性验证成为一项艰巨的任务[1]。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第32卷第5期 2015年5月 计算机应用研究 Application Research of Computers V0l_32 No.5

Mav 2015

利用CSP方法对I E EE 802.1 1 W形式化分析术 吴名欢 ,程小辉 ,李雄伟 (1.桂林理工大学信息科学与工程学院,广西桂林541004;2.中国石油集团测井有限公司信息管理部,西安710077)

摘要:运行在IEEE 802.11i基础上的IEEE 802.11W增加了对无线网络管理帧的保护,针对IEEE 802.11W协 议的安全性问题,利用了通信顺序进程(CSP)对其进行形式化分析。对协议运行在恶意环境中,存在攻击者的 情况下,利用CSP方法建立了攻击者和协议主体的CSP进程模型。使用模型检测工具故障发散改进器(FDR) 进行仿真实验,对协议的认讧和安全属性进行了校验,发现该协议存在中间人攻击情况,为提高IEEE 802.11w 的安全性提供了帮助。 关键词:无线网络;形式化分析;故障发散改进器;通信顺序进程 中图分类号:TP393.04 文献标志码:A 文章编号:1001—3695(2015)05—1489 04 doi:10.3969/j.issn.1001—3695.2015.05.053

Using CSP for formal analysis of IEEE 802.1 1 w protocol WU Ming—huan ,CHENG Xiao—hui ,LI Xiong—wei。 (1.Institute ofInformation Science&Engineering,Guilin University ofTechnology,Guilin Guangxi 541004,China;2.CNPC LOGGINGlnfor- mation Management Department,Xi’an 710077,China)

Abstraet:IEEE 802.11W authentication protocol based on the IEEE 802.11i enhances the IEEE 802.11i security for man— agement frames.In order to study the safety of the protocol,this paper modeled the protocol by formal analysis using communi— caring sequential processes(CSP).This paper chosed the role of protocol and the attacker for modelling and verification.It used CSP for modelling and performed the verification using FDR.In the experiments.it found an attack in this protoco1.It checked authentication and security attributes and discovered the middleman attack case.It can provide a reference to improve the safety of IEEE 802.11W help. Key words:WLAN;formal verification;FDR;communicating sequential processes

0 引言 IEEE 802.11W无线加密标准是建立在IEEE 802.11i框架 上的,它可以对抗针对WLAN管理帧的攻击。它可以增强运 行着如无线VolP等应用网络管理,在保证无线通信安全的同 时能够提供足够的呼叫质量和稳定性…。早在2000年,人们 就意识到加强WLAN数据的加密和认证的需求。而其直接的 结果就是2004年完成的IEEE 802.11i协议。 IEEE 802.11i可以保护数据帧,但管理帧仍然是不经加密 和认证进行发送的。认识到这个问题后,IEEE组织了 802.11W委员会并在2006年开始工作,于2009年年中发布了 该标准IEEE Std 802.11w--2009。 本文利用模型检测方法中的故障发散改进检测器(fail— ares—divergence refinement,FDR )结合通信顺序进程(COrn— municating sequential processes,CSP)研究协议的安全性。CSP 是一种非常有效的通信协议建模分析方式,使用CSP对通信 协议进行建模分析,即对每一个协议主体都建模为一个独立的 通信进程,彼此通过消息进行交互,然后对构成的系统进行分 析 ;目前在通信协议的形式化分析研究中CSP最著名,它对 攻击者的能力以及协议运行环境进行了严格规范,这样能对协 议的安全性进行更深入的分析 。 1 CSP语法 1.1 CSP基本运算符 CSP是一种通过交换消息来通信的描述并行代理系统的 符号。在CSP中用 表示可见事件的集合, 表示内部动作的 集合。CSP进程能执行 和 中的动作,但是执行 中的动作 不对外部动作产生影响。在所有的CSP进程中,stop进程表示 和Jr中的动作都不执行。在CSP中,假设执行通信a后执行 一个进程p,则可以用n 表示。按照这种方式,假设in、OUt ∈ ,那么in—ou卜 Stop表示依次执行in和out动作之后不执 行其他动作。 定义l基本CSP运算符定义。在CSP中用到的一些基 本的运算符总结如表1所示 J。 在CSP中假如A ,那么进程? :A—p( )表示当任意 的动作a A,便执行P(a),把这个称做事件选择前缀。选择 运算符用口表示,口符号的作用是在两个进程动作中选择一个 动作运行。假如A=BUC那么就有如下等式成立: ? :A—+P( )=(? :B—+P( ))口(? :C— P( ))

收稿日期:2014—04—12;修回日期:2014—05-29 基金项目:国家自然科学基金资助项目(61262075);广西高等学校资助项目 (KY2015YB120);广西高等学校重大科研基金资助项目(201201ZD012) 作者简介:吴名欢(1978一),男,广西桂林人,高级实验师,硕士,主要研究方向为物联网安全协议、计算机网络应用(243232894@qq.corn): 程小辉(1961一),男,教授,主要研究方向为物联网系统、计算机网络安全;李雄伟(1980一),男,硕士,主要研究方向为企业信息化、网络及信息系统架构. ・1490・ 计算机应用研究 第32卷 表1 CSP基本运算符 名称 含义 表示任何事情都不做的CSP进程 表示事件前缀 表示事件前缀选择 表示进程P和Q之间的选择 表示一帮的选择 表示紧接并行运算符 表示接口并行 表示一帮的穿插运算 表示事件隐藏运算符 表示顺序组合 表示成功终止 表示递归进程

在CSP中,并行运算符用lI表示 。CSP进程并行运行 时,假如P、Q都能执行U ,那么下列等式成立: (? :A— P(z))ll(? :曰— Q( ))=? :An曰—+(P( )ll Q( )) 而P ll Q则表示P、Q进程在B中的所有事件中保持同

步,但是允许自由执行事件集B以外的事件。 如果P=? :4一P ( )并且Q=? :A—Q ( ),那么有 P ll Q=? :xf3Af-IB一(P ( )ll Q ( )) 口? :』4\ 一(P ( )lj Q) 口? :口、 (JD ff口 ( )) 定义2穿插运算。穿插运算符…允许两个进程P 、P 彼 此没有任何交互的情况下并行运算。用P Ilj 表示P 、P2两 个进程的穿插。对一个有限索引集,以及进程P (i ,), … ∈,P 表示所有的进程P 交错执行 。 定义3 CSP中迹概念的定义。对于进程P所有可能执 行的事件序列集合称为迹,用trace5(P)表示。一个进程的迹 提供了一个简单的行为模型:简便地记下了隔间事件的序列, 并且这些可见事件可以与进程之间进行任意的有限事件的通 信。对一些相关的进程的迹有如下定义: traces(stop)={()},这里符号()表示空序列,即stop进 程不管多长时间,它什么都不做。 traces(0—巾)={()}u{(。)}八sI s∈traces(P),这里表示 进程要么什么都不做,为空迹;要么执行第一个事件a后紧接 着一个进程P的迹。 traces(? : P( ))={<)f uf<a)f^sf s∈A^s∈traces(P(a/x)) 表示事件只能从集合A中选择,并且后面P( )的行为依赖于 前面选择的事件,P(a/x)表示用a顶替标示符 的所有任意 发生的事件。 traces(P I1 Q)=traces(P)ntraces(Q),表示进程P和Q 在任意事件上都需要同步的时候,则它的迹为进程P和Q迹 的交集。 traces(skip)={()}u{、/},表示成功执行完毕 。

1.2 CSP应用实例 假如~个球能从图l中的方格开始,这个球能在方格中 上、下、左、右四个方向移动。用CSP对其行为进行描述。

2

1 2 3 J 图1 CSP应用实例

假设aP={up,down},P=(up—d0wn—p), Q={left, right},Q=(right—left—Q)l(1eft一吨ht—Q),则球的行为可 以定义为 尸1l Q 在本例中,P和Q没有共同的事件,依球的运动行为可以 表示为P和Q的任意穿插。这种行为假如不用并发性来描述 而用别的方法描述的话,将会很冗长。比如,假设R 表示球在 图1中的第i行第 列的位置上可能发出的运动行为,i∈{1, 2}√e{1,2,3},那么图1中球的行为(P ll Q)=R. ,则 R¨:(up l l right—Rl2) R12:(up—’R22 l left—+Rl l I right—'Rl3) Rl3 (up_÷尺23 Ileft_÷Rl2) R21=(d0wn Il l right_÷R22) R22:(d【1wn Rl2 I l 一R2l I left_R23) R23:(d0wn 矗I3 J1en一 22)

2 IEEE 802.11w协议分析

2.1 IEEE 802.11w协议 IEEE 802.1 1w是IEEE Std 802.1 1w—2009提出的一个保 护WLAN管理帧的IEEE标准,它基于思科公司的管理帧保护 (management flame protection,MFP)完成。IEEE 802.1 1的管理 帧,如验证(authenticate)、去验证(de—authenticate)、关联(aSSO— ciate)、去关联(dis—associate)均以无安全保障方式的明文发 送。这可能会允许潜在的攻击者伪造有效设备的管理帧通过 发送de—authenticate/disassociate帧执行拒绝服务(DoS)攻击。 当IEEE 802.11w启用时,发送设备将采用加密哈希算法 创建一个消息完整性检查(MiC)字段并将其嵌入每一个IEEE 802.11管理帧内的信息元素(IE)。因此,当在网络中另一个 移动设备接收到该帧,它能够验证发送源的真伪。如果在网络 上接收到无效的单个帧时,它会被丢弃,同时无线入侵检测系 统发送报警。这意味着可以实现即时的管理帧保护。 运行在IEEE 802.11i基础上的IEEE 802.11W允许一个无 线工作站访问一个由AP管理的受保护的无线网络。IEEE 802.11w在IEEE 802.11i的基础上由AP向无线工作站发送一 新鲜值开始运行协议,它经过四次握手后完成运行,流程如图 2所示 。