华三无线v7简单配置案例解析

H3C MSR系列路由器IPsec典型配置举例(V7)

7 相关资料1 简介本文档介绍IPsec的典型配置举例。

2 配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IPsec特性。

3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例3.1 组网需求如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求:•通过L2TP隧道访问Corporate network。

•用IPsec对L2TP隧道进行数据加密。

•采用RSA证书认证方式建立IPsec隧道。

图1 基于证书认证的L2TP over IPsec配置组网图3.2 配置思路由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。

3.3 使用版本本举例是在R0106版本上进行配置和验证的。

3.4 配置步骤3.4.1 Device的配置(1) 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址。

<Device> system-view[Device] interface gigabitethernet 2/0/1[Device-GigabitEthernet2/0/1] ip address 192.168.100.50 24[Device-GigabitEthernet2/0/1] quit# 配置接口GigabitEthernet2/0/2的IP地址。

[Device] interface gigabitethernet 2/0/2[Device-GigabitEthernet2/0/2] ip address 102.168.1.11 24[Device-GigabitEthernet2/0/2] quit# 配置接口GigabitEthernet2/0/3的IP地址。

华三v7版本GRE_VPN实验总结

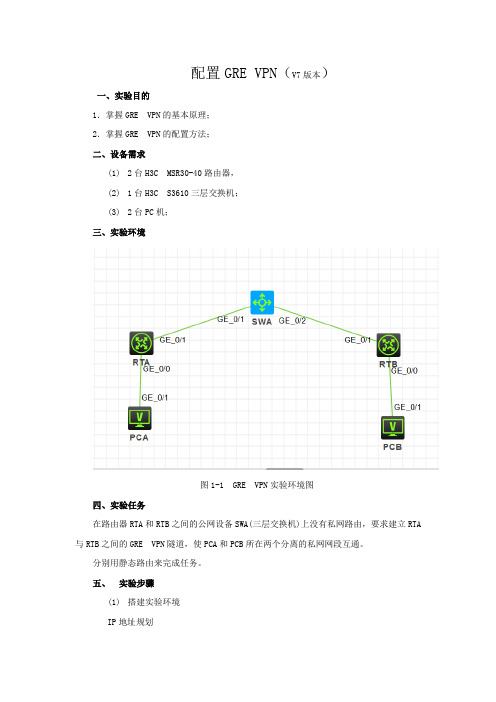

配置GRE VPN(V7版本)一、实验目的1.掌握GRE VPN的基本原理;2.掌握GRE VPN的配置方法;二、设备需求(1)2台H3C MSR30-40路由器,(2)1台H3C S3610三层交换机;(3)2台PC机;三、实验环境图1-1 GRE VPN实验环境图四、实验任务在路由器RTA和RTB之间的公网设备SWA(三层交换机)上没有私网路由,要求建立RTA 与RTB之间的GRE VPN隧道,使PCA和PCB所在两个分离的私网网段互通。

分别用静态路由来完成任务。

五、实验步骤(1)搭建实验环境IP地址规划(2)配置脚本RTA主要配置:dis cu#version 7.1.075, Alpha 7571#sysnameRTA#interface GigabitEthernet0/0port link-mode routecombo enable copperip address 192.168.1.1 255.255.255.0#interface GigabitEthernet0/1port link-mode routecombo enable copperip address 1.1.1.1 255.255.255.0#interface Tunnel0 mode greip address 192.168.3.1 255.255.255.252 source 1.1.1.1destination 2.2.2.2keepalive 10 3#ip route-static 2.2.2.0 24 1.1.1.2ip route-static 192.168.2.0 24 Tunnel0 RTB主要配置dis cu#version 7.1.075, Alpha 7571#sysnameRTB#vlan 1#interface GigabitEthernet0/0port link-mode routecombo enable copperip address 192.168.2.1 255.255.255.0 #interface GigabitEthernet0/1port link-mode routecombo enable copperip address 2.2.2.2 255.255.255.0#interface Tunnel0 mode greip address 192.168.3.2 255.255.255.252 source 2.2.2.2destination 1.1.1.1keepalive 10 3#ip route-static 1.1.1.0 24 2.2.2.1ip route-static 192.168.1.0 24 Tunnel0SWA主要配置version 7.1.075, Alpha 7571#sysnameSWA#vlan 1#vlan 2#stp global enable#interface NULL0#interface Vlan-interface1ip address 1.1.1.2 255.255.255.0 #interface Vlan-interface2ip address 2.2.2.1 255.255.255.0 #interface GigabitEthernet1/0/1 port link-mode bridgeport access vlan1combo enable fiber#interface GigabitEthernet1/0/2 port link-mode bridgeport access vlan2combo enable fiber六、测试结果PCApingPCBPCBpingPCA七、总结分析:GRE VPN通过封装在数据包加上GRE头部,建立隧道连接。

H3CWX系列AC+FitAP双机直连IRF典型配置举例(V7)

H3C WX系列AC+Fit AP双机直连IRF典型配置举例(V7)Copyright © 2016 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置注意事项 (2)3.3 配置步骤 (2)3.3.1 配置AC 1 (2)3.3.2 配置AC 2 (3)3.3.3 配置IRF (4)3.3.4 配置Switch (4)3.4 验证配置 (4)3.5 配置文件 (6)4 相关资料 (7)1 简介本文档介绍双机直连星型IRF典型配置举例。

IRF是将多台AC设备以星型拓扑连接在一起,进行必要配置后虚拟化成一台分布式设备。

通过IRF特性可以集合多台设备的硬件资源和软件处理能力,实现多台设备的协同工作、统一管理和不间断维护。

当配置了IRF后,用户通过IRF设备中的任意端口都可以登录IRF系统,对所有成员设备进行统一管理,同时,对于网络中的其它设备和网管来说,整个IRF就是一个网络节点,简化了网络拓扑,降低了管理难度。

IRF中有多台成员设备,其中一台作为主设备,负责IRF的运行、管理和维护;其它成员设备作为从设备,从设备在作为备份的同时也可以处理业务。

一旦主设备故障,系统会迅速自动选举新的主设备,以保证业务不中断,从而实现了设备的1:N备份。

当同一IRF域中同时存在多个主设备,则根据角色选举规则选择最优设备为主设备,选举比较先后顺序为优先级、系统运行时间、CPU MAC 大小,优先级大的优,系统运行时间长的优(时间差小于10分钟则认为运行时间相同),MAC小的更优。

星型IRF所有的成员设备接入二层网络,只要成员设备间二层互通,就可以利用现有的物理连接来转发成员设备间的流量和IRF协议报文,不需要专门的物理线路和接口来转发。

H3CV7交换机链路聚合配置方法(命令行)

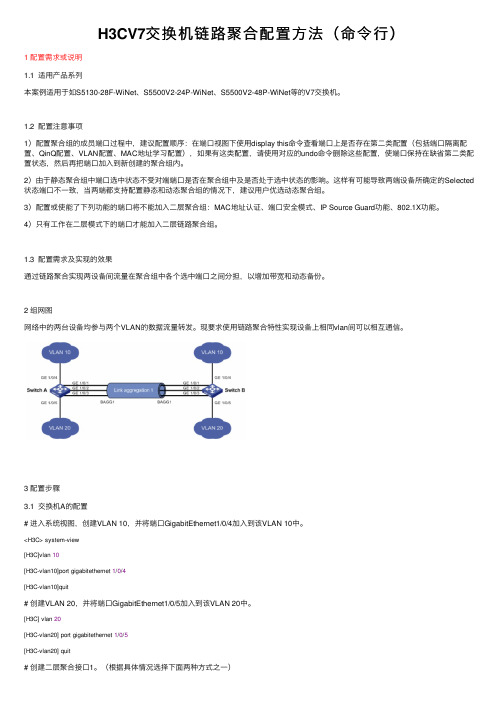

H3CV7交换机链路聚合配置⽅法(命令⾏)1 配置需求或说明1.1 适⽤产品系列本案例适⽤于如S5130-28F-WiNet、S5500V2-24P-WiNet、S5500V2-48P-WiNet等的V7交换机。

1.2 配置注意事项1)配置聚合组的成员端⼝过程中,建议配置顺序:在端⼝视图下使⽤display this命令查看端⼝上是否存在第⼆类配置(包括端⼝隔离配置、QinQ配置、VLAN配置、MAC地址学习配置),如果有这类配置,请使⽤对应的undo命令删除这些配置,使端⼝保持在缺省第⼆类配置状态,然后再把端⼝加⼊到新创建的聚合组内。

2)由于静态聚合组中端⼝选中状态不受对端端⼝是否在聚合组中及是否处于选中状态的影响。

这样有可能导致两端设备所确定的Selected 状态端⼝不⼀致,当两端都⽀持配置静态和动态聚合组的情况下,建议⽤户优选动态聚合组。

3)配置或使能了下列功能的端⼝将不能加⼊⼆层聚合组:MAC地址认证、端⼝安全模式、IP Source Guard功能、802.1X功能。

4)只有⼯作在⼆层模式下的端⼝才能加⼊⼆层链路聚合组。

1.3 配置需求及实现的效果通过链路聚合实现两设备间流量在聚合组中各个选中端⼝之间分担,以增加带宽和动态备份。

2 组⽹图⽹络中的两台设备均参与两个VLAN的数据流量转发。

现要求使⽤链路聚合特性实现设备上相同vlan间可以相互通信。

3 配置步骤3.1 交换机A的配置# 进⼊系统视图,创建VLAN 10,并将端⼝GigabitEthernet1/0/4加⼊到该VLAN 10中。

<H3C> system-view[H3C]vlan 10[H3C-vlan10]port gigabitethernet 1/0/4[H3C-vlan10]quit# 创建VLAN 20,并将端⼝GigabitEthernet1/0/5加⼊到该VLAN 20中。

[H3C] vlan 20[H3C-vlan20] port gigabitethernet 1/0/5[H3C-vlan20] quit# 创建⼆层聚合接⼝1。

华三H3C DHCP中继配置指导V7版本

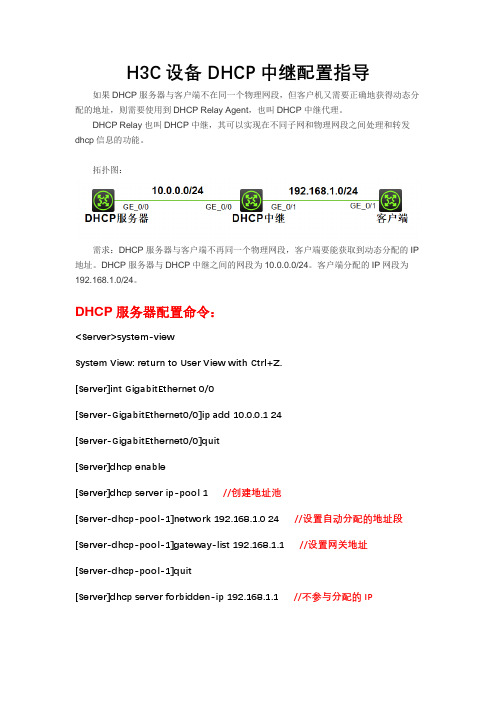

H3C设备DHCP中继配置指导如果DHCP服务器与客户端不在同一个物理网段,但客户机又需要正确地获得动态分配的地址,则需要使用到DHCP Relay Agent,也叫DHCP中继代理。

DHCP Relay也叫DHCP中继,其可以实现在不同子网和物理网段之间处理和转发dhcp信息的功能。

拓扑图:需求:DHCP服务器与客户端不再同一个物理网段,客户端要能获取到动态分配的IP 地址。

DHCP服务器与DHCP中继之间的网段为10.0.0.0/24。

客户端分配的IP网段为192.168.1.0/24。

DHCP服务器配置命令:<Server>system-viewSystem View: return to User View with Ctrl+Z.[Server]int GigabitEthernet 0/0[Server-GigabitEthernet0/0]ip add 10.0.0.1 24[Server-GigabitEthernet0/0]quit[Server]dhcp enable[Server]dhcp server ip-pool 1 //创建地址池[Server-dhcp-pool-1]network 192.168.1.0 24 //设置自动分配的地址段[Server-dhcp-pool-1]gateway-list 192.168.1.1 //设置网关地址[Server-dhcp-pool-1]quit[Server]dhcp server forbidden-ip 192.168.1.1 //不参与分配的IP[Server]ip route-static 192.168.1.0 24 10.0.0.2 //一条去往地址池地址的路由DHCP中继配置命令:<Relay>system-viewSystem View: return to User View with Ctrl+Z.[Relay]dhcp enable[Relay]int GigabitEthernet 0/0[Relay-GigabitEthernet0/0]ip add 10.0.0.2 24[Relay-GigabitEthernet0/0]quit[Relay]int GigabitEthernet 0/1[Relay-GigabitEthernet0/1]ip add 192.168.1.1 24[Relay-GigabitEthernet0/1]dhcp select relay //选择DHCP模式为中继模式[Relay-GigabitEthernet0/1]dhcp relay server-address 10.0.0.1 //指定DHCP服务器IP地址[Relay-GigabitEthernet0/1]quit客户端上配置命令:<Client>system-viewSystem View: return to User View with Ctrl+Z.[Client]int GigabitEthernet 0/1[Client-GigabitEthernet0/1]ip add dhcp-alloc //设置地址获取方式为自动获取我们在DHCP服务器上用display dhcp server ip-in-use查看IP地址的使用情况发现192.168.1.2这个地址已经被使用。

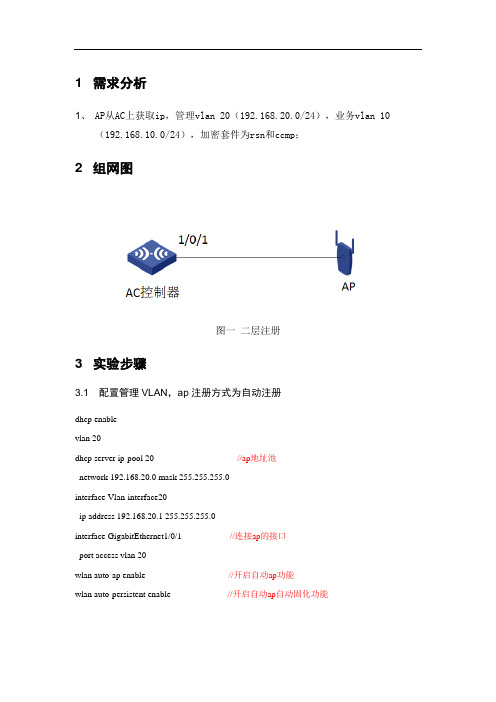

华三FITAP二层自动注册及放射信号V7

1 需求分析1、AP从AC上获取ip,管理vlan 20(192.168.20.0/24),业务vlan 10(192.168.10.0/24),加密套件为rsn和ccmp;2 组网图图一二层注册3 实验步骤3.1 配置管理VLAN,ap注册方式为自动注册dhcp enablevlan 20dhcp server ip-pool 20 //ap地址池network 192.168.20.0 mask 255.255.255.0interface Vlan-interface20ip address 192.168.20.1 255.255.255.0interface GigabitEthernet1/0/1 //连接ap的接口port access vlan 20wlan auto-ap enable //开启自动ap功能wlan auto-persistent enable //开启自动ap自动固化功能3.2 配置业务网段vlan 10dhcp server ip-pool 10 //业务网段地址池network 192.168.10.0 mask 255.255.255.0interface Vlan-interface10ip address 192.168.10.1 255.255.255.03.3 配置服务模板wlan service-template yinssid yin //无线名称vlan 10akm mode pskpreshared-key pass-phrase simple 123456789 //无线密码cipher-suite ccmpsecurity-ie rsnservice-template enable3.4 配置AP组,绑定服务模板,开启AP射频wlan ap-group default-groupap-model WA5620i-CAN //此处需修改为对应型号的ap radio 1radio enableservice-template yinradio 2radio enableservice-template yin4 结果测试://在AC上查看AP状态://在AC上查看客户端状态状态:。

H3C_MSR系列路由器典型配置举例(V7)-6W100-H3C_MSR系列路由器作为TFTP_client升级版本的典型配置举例(V7)

H3C MSR系列路由器作为TFTP client升级版本的典型配置举例(V7)Copyright © 2014 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置思路 (1)3.3 使用版本 (1)3.4 配置注意事项 (1)3.5 配置步骤 (2)3.5.1 Host的配置 (2)3.5.2 Router的配置 (2)3.6 验证配置 (4)3.7 配置文件 (5)4 相关资料 (5)1 简介本文档介绍使用TFTP方式升级集中式路由器软件版本的典型配置举例。

2 配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解TFTP的特性。

3 配置举例3.1 组网需求如图1所示,Host连接Router的GigabitEthernet0/0接口,Router作为TFTP客户端,Host作为TFTP 服务器。

现要求:通过TFTP方式为Router升级软件版本。

图1配置组网图3.2 配置思路为了使路由器在重启后使用新版本软件,需要指定下次启动时所用的主用启动文件为升级后的软件版本。

3.3 使用版本本举例是在R0106版本上进行配置和验证的。

3.4 配置注意事项•当设备剩余的存储空间不够,请使用delete /unreserved file-url命令删除部分暂时不用的文件后再执行升级软件操作。

无线控制器PSK认证典型配置举例(V7)

H3C无线控制器PSK认证典型配置举例(V7)Copyright © 2016 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

1 简介本文档介绍无线用户使用PSK 模式作为身份认证与密钥管理模式,同时使用MAC 地址认证作为WLAN 用户接入认证模式的典型配置举例。

2 配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解AAA 、MAC 地址认证、WLAN 用户接入认证和WLAN 用户安全特性。

3 配置举例3.1 组网需求如图1所示,集中式转发架构下,AP 和Client 通过DHCP server 获取IP 地址,设备管理员希望对Client 进行MAC 地址和PSK 认证,以控制其对网络资源的访问,具体要求如下: •配置VLAN 200为Client 的接入VLAN ,Client 通过VLAN 200上线并在RADIUS server 上进行MAC 地址认证。

• 配置Client 和AP 之间的数据报文采用PSK 认证密钥管理模式来确保用户数据的传输安全。

图1 MAC 认证+PSK 认证典型配置举例组网图3.2 配置注意事项•配置AC 上的MAC 地址认证用户名格式为的无线客户端的MAC 地址,RADIUS 服务器上添加的接入用户的用户名和密码需要与AC 上的MAC 地址认证用户名格式保持一致。

•配置AP 的序列号时请确保该序列号与AP 唯一对应,AP 的序列号可以通过AP 设备背面的标签获取。

华三AP胖切瘦配置案例方法-V7

AP胖切瘦配置案例方法-V7知软件相关骆翔2019-09-18 发表1.1 适用产品系列本手册适用于如下产品: WA5530、WA5510E-T、WA5530-SI、WA5630X、WA5320X、WA5320X-SI、WA5320X-E、WAP723-W2、WAP722X-W2。

1.1.1 AP胖切瘦配置案例(有WX)操作风险提示:AP胖切瘦有风险,操作不当或者意外断电会导致设备故障,操作需谨慎。

1、在AP上执行如下操作前,必须确认wx上配置无问题、wx可以支持添加wa5530、使能了Dhcp server等。

WX配置可以参考《2.2.02 WAC380系列产品AP二层注册、无线加密配置方法(WEB版)》2、console口登录操作,console口登录方法参考《1.03 设备管理-Console登录方法》在AP重启的时候按住不停地按Ctrl+B进入设备的bootroom菜单,以下标黑部分为设备自动打印部分。

==========================<EXTENDED-BOOTWARE MENU>=============|<1> Boot System ||<2> Enter Serial SubMenu ||<3> Enter Ethernet SubMenu ||<4> File Control ||<5> Restore to Factory Default Configuration ||<6> Skip Current System Configuration ||<7> BootWare Operation Menu ||<8> Skip Authentication for Console Login ||<9> Storage Device Operation ||<0> Reboot |===================================================================Ctrl+Z: Access EXTENDED ASSISTANT MENUCtrl+F: Format File SystemCtrl+C: Display CopyrightCtrl+Y: Change AP ModeEnter your choice(0-9): 此处按键 Ctrl+F,作用:格式化flashWarning:All files on flash will be lost! Are you sure to format? [Y/N]Y //输入Y...........................................................................................................................Format success.==========================<EXTENDED-BOOTWARE MENU>=============|<1> Boot System ||<2> Enter Serial SubMenu ||<3> Enter Ethernet SubMenu ||<4> File Control ||<5> Restore to Factory Default Configuration ||<6> Skip Current System Configuration ||<7> BootWare Operation Menu ||<8> Skip Authentication for Console Login ||<9> Storage Device Operation ||<0> Reboot |===================================================================Ctrl+Z: Access EXTENDED ASSISTANT MENUCtrl+F: Format File SystemCtrl+C: Display CopyrightCtrl+Y: Change AP ModeEnter your choice(0-9): //按键Ctrl+Y,设置ap胖模式或者瘦模式Please select the new modeCurrent mode is Fat //提示当前是fat胖模式=====================================================================|NO. Mode ||1 Fat Mode ||2 Fit Mode ||0 Exit |============================================================= ========Enter your choice(0-2):2 //输入2,即fit瘦模式Warning:Change from fat mode to fit mode formats the storage medium! Areyou sure to continue ? [Y/N]Y //输入Y,确认切换成fit瘦模式......................................................................................Formatted the storage medium successfully!Changed to fit mode successfully! //修改成fit瘦模式成功。

华三无线v7简单配置案例

1. 组网需求如图1-10所示,AC旁挂在Switch上,Switch同时作为DHCP server为AP和Client 分配IP地址。

通过配置客户端在链路层使用WEP密钥12345接入无线网络。

2. 组网图图1-1 共享密钥认证配置组网图3. 配置步骤(1)创建无线服务模板# 创建无线服务模板service1。

<AC> system-view[AC] wlan service-template service1# 配置无线服务的SSID为service。

[AC-wlan-st-service1] ssid service(2)配置WEP并使能无线服务模板# 配置使用WEP40加密套件,配置密钥索引为2,使用明文的字符串12345作为共享密钥。

[AC-wlan-st-service1] cipher-suite wep40[AC-wlan-st-service1] wep key 2 wep40 pass-phrase simple 12345[AC-wlan-st-service1] wep key-id 2# 使能无线服务模板。

[AC-wlan-st-service1] service-template enable[AC-wlan-st-service1] quit(3)将无线服务模板绑定到radio1上# 创建手工AP,名称为ap1,并配置序列号。

[AC] wlan ap ap1 model WA4320i-ACN[AC-wlan-ap-ap1] serial-id 219801A0CNC138011454# 进入Radio 1视图。

[AC-wlan-ap-ap1] radio 1# 将无线服务模板绑定到Radio 1上,并开启射频。

[AC-wlan-ap-ap1-radio-1] service-template service1[AC-wlan-ap-ap1-radio-1] radio enable[AC-wlan-ap-ap1-radio-1] return4. 验证配置# 配置完成后,在AC上执行display wlan service-template命令,可以看到无线服务模板下安全信息的配置情况如下:<AC> display wlan service-template service1Service template name : service1SSID : serviceSSID-hide : DisabledUser-isolation : DisabledService template status : EnabledMaximum clients per BSS : 64Frame format : Dot3Seamless roam status : Disabled Seamless roam RSSI threshold : 50 Seamless roam RSSI gap : 20VLAN ID : 1AKM mode : Not configuredSecurity IE : Not configuredCipher suite : WEP40WEP key ID : 2TKIP countermeasure time : 0PTK lifetime : 43200 secGTK rekey : EnabledGTK rekey method : Time-basedGTK rekey time : 86400 secGTK rekey client-offline : EnabledUser authentication mode : BypassIntrusion protection : DisabledIntrusion protection mode : Temporary-blockTemporary block time : 180 secTemporary service stop time : 20 secFail VLAN ID : Not configured802.1X handshake : Disabled802.1X handshake secure : Disabled802.1X domain : Not configuredMAC-auth domain : Not configuredMax 802.1X users : 4096Max MAC-auth users : 4096802.1X re-authenticate : DisabledAuthorization fail mode : OnlineAccounting fail mode : OnlineAuthorization : PermittedKey derivation : N/APMF status : DisabledHotspot policy number : Not configuredForwarding policy status : Disabled Forwarding policy name : Not configuredFT status : DisabledQoS trust : PortQoS priority : 0(2)配置身份认证与密钥管理模式为PSK模式、加密套件为CCMP、安全信息元素为WPA并使能无线服务模板# 配置AKM为PSK,配置PSK密钥,使用明文的字符串12345678作为共享密钥。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1. 组网需求如图1-10所示,AC旁挂在Switch上,Switch同时作为DHCP server为AP和Client 分配IP地址。

通过配置客户端在链路层使用WEP密钥12345接入无线网络。

2. 组网图图1-1 共享密钥认证配置组网图3. 配置步骤(1)创建无线服务模板# 创建无线服务模板service1。

<AC> system-view[AC] wlan service-template service1# 配置无线服务的SSID为service。

[AC-wlan-st-service1] ssid service(2)配置WEP并使能无线服务模板# 配置使用WEP40加密套件,配置密钥索引为2,使用明文的字符串12345作为共享密钥。

[AC-wlan-st-service1] cipher-suite wep40[AC-wlan-st-service1] wep key 2 wep40 pass-phrase simple 12345[AC-wlan-st-service1] wep key-id 2# 使能无线服务模板。

[AC-wlan-st-service1] service-template enable[AC-wlan-st-service1] quit(3)将无线服务模板绑定到radio1上# 创建手工AP,名称为ap1,并配置序列号。

[AC] wlan ap ap1 model WA4320i-ACN[AC-wlan-ap-ap1] serial-id 219801A0CNC138011454# 进入Radio 1视图。

[AC-wlan-ap-ap1] radio 1# 将无线服务模板绑定到Radio 1上,并开启射频。

[AC-wlan-ap-ap1-radio-1] service-template service1[AC-wlan-ap-ap1-radio-1] radio enable[AC-wlan-ap-ap1-radio-1] return4. 验证配置# 配置完成后,在AC上执行display wlan service-template命令,可以看到无线服务模板下安全信息的配置情况如下:<AC> display wlan service-template service1Service template name : service1SSID : serviceSSID-hide : DisabledUser-isolation : DisabledService template status : EnabledMaximum clients per BSS : 64Frame format : Dot3Seamless roam status : Disabled Seamless roam RSSI threshold : 50 Seamless roam RSSI gap : 20VLAN ID : 1AKM mode : Not configuredSecurity IE : Not configuredCipher suite : WEP40WEP key ID : 2TKIP countermeasure time : 0PTK lifetime : 43200 secGTK rekey : EnabledGTK rekey method : Time-basedGTK rekey time : 86400 secGTK rekey client-offline : EnabledUser authentication mode : BypassIntrusion protection : DisabledIntrusion protection mode : Temporary-blockTemporary block time : 180 secTemporary service stop time : 20 secFail VLAN ID : Not configured802.1X handshake : Disabled802.1X handshake secure : Disabled802.1X domain : Not configuredMAC-auth domain : Not configuredMax 802.1X users : 4096Max MAC-auth users : 4096802.1X re-authenticate : DisabledAuthorization fail mode : OnlineAccounting fail mode : OnlineAuthorization : PermittedKey derivation : N/APMF status : DisabledHotspot policy number : Not configuredForwarding policy status : Disabled Forwarding policy name : Not configuredFT status : DisabledQoS trust : PortQoS priority : 0(2)配置身份认证与密钥管理模式为PSK模式、加密套件为CCMP、安全信息元素为WPA并使能无线服务模板# 配置AKM为PSK,配置PSK密钥,使用明文的字符串12345678作为共享密钥。

[AC-wlan-st-service1] akm mode psk[AC-wlan-st-service1] preshared-key pass-phrase simple 12345678# 配置CCMP为加密套件,配置WPA为安全信息元素。

[AC-wlan-st-service1] cipher-suite ccmp[AC-wlan-st-service1] security-ie wpa# 使能无线服务模板。

[AC-wlan-st-service1] service-template enable[AC-wlan-st-service1] quit(3)进入AP视图并将无线服务模板绑定到radio1上# 创建手工AP,名称为ap1,并配置序列号。

[AC] wlan ap ap1 model WA4320i-ACN[AC-wlan-ap-ap1] serial-id 219801A0CNC138011454# 进入Radio 1视图。

[AC-wlan-ap-ap1] radio 1# 将无线服务模板绑定到Radio 1上,并开启射频。

[AC-wlan-ap-ap1-radio-1] service-template service1[AC-wlan-ap-ap1-radio-1] radio enable[AC-wlan-ap-ap1-radio-1] return4. 验证配置# 配置完成后,在AC上执行display wlan service-template命令,可以看到无线服务模板的配置情况如下。

<AC> display wlan service-template service1Service template name : service1SSID : serviceSSID-hide : DisabledUser-isolation : DisabledService template status : EnabledMaximum clients per BSS : 64Frame format : Dot3Seamless roam status : Disabled Seamless roam RSSI threshold : 50 Seamless roam RSSI gap : 20VLAN ID : 1AKM mode : PSKSecurity IE : WPACipher suite : CCMPWEP key ID : 2TKIP countermeasure time : 0PTK lifetime : 43200 secGTK rekey : EnabledGTK rekey method : Time-basedGTK rekey time : 86400 secGTK rekey client-offline : EnabledUser authentication mode : BypassIntrusion protection : DisabledIntrusion protection mode : Temporary-blockTemporary block time : 180 secTemporary service stop time : 20 secFail VLAN ID : Not configured802.1X handshake : Disabled802.1X handshake secure : Disabled802.1X domain : Not configuredMAC-auth domain : Not configuredMax 802.1X users : 4096Max MAC-auth users : 4096802.1X re-authenticate : DisabledAuthorization fail mode : OnlineAccounting fail mode : OnlineAuthorization : PermittedKey derivation : N/APMF status : DisabledHotspot policy number : Not configuredForwarding policy status : Disabled Forwarding policy name : Not configuredFT status : DisabledQoS trust : PortQoS priority : 0•客户端链路层认证使用开放式系统认证,客户端通过RADIUS服务器进行MAC 地址认证的方式,实现客户端可使用固定用户名abc和密码123接入WLAN 网络的目的。

•通过配置客户端和AP之间的数据报文采用PSK认证密钥管理模式来确保用户数据的传输安全。

2. 组网图图1-3 PSK密钥管理模式和MAC认证配置组网图3. 配置步骤•下述配置中包含了若干AAA/RADIUS协议的配置命令,关于这些命令的详细介绍,请参见“安全命令参考”中的“AAA”。