基于部署知识的异构WSN密钥管理算法

基于异构网络融合的WSN网关设计与实现

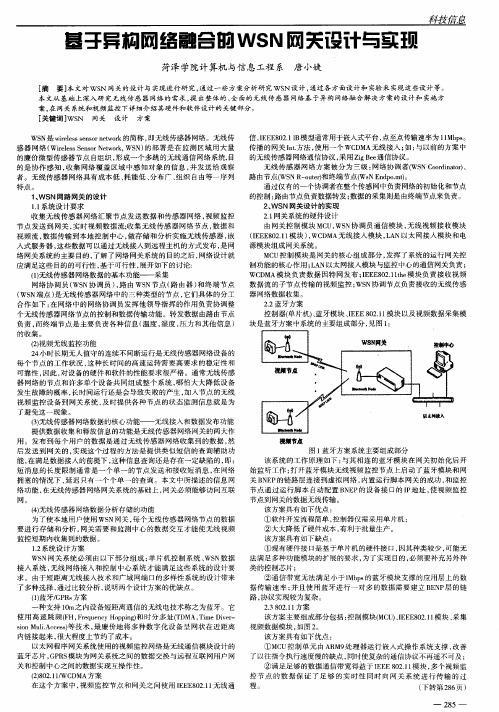

MC U控制模块是 网关的核心组成 部分 , 发挥 了系统 的运行网关控 制功 能的核心作 用 ; L A N以太 网接入模块与监控 中心 的通信 网关负责 ; WC DMA模 块负责 数据 因特 网发布 ; I E E E 8 0 2 . 1 1 t h e 模 块负责接 收视频 数 据流的子节点传 输的视频监控 ; WS N协调节点负 责接收的无线传感 器 网络数据 收集 。 2 . 2蓝牙方案 控制 器( 单 片机) 、 蓝牙模块 、 I E E E 8 0 2 . 1 1 模块 以及视频数据采集模 块是蓝牙方 案中系统 的主要组成部分 , 见图1 : 键 部分。 [ 关键词 ] WS N 网关 设 计 方案

WS N 是w i r e l e s S s e n s o r n e t w o r k 的简称 , 即无线传感器 网络 。无线传 感 器 网络 ( Wi r e l e s s S e n s o r N e t w o r k , WS N) 的部 署是在 监测 区域用 大量 的廉 价微型传感 器节点 自组织 , 形成一个 多跳 的无线通 信网络系统, 目 的是协作 感知 , 收集 网络覆盖 区域 中感知对 象 的信 息 , 并 发送 给观察 者 。无线传感 器 网络具有 成本低 、 耗 能低 、 分布广 、 组织 自由等一序列 特点 。 1 、 WS N网 路 网 关 的 设 计 1 . 1 系统设计 要求 收集无线传 感器 网络 汇聚节点发 送数据和传 感器 网络 , 视频监控 节 点发送 到网关 , 实时视 频数据 流; 收集无线 传感器 网络节点 , 数据和

网。

信, I E E E 8 0 2 . 1 1 B 模型通常用于嵌入式平台 , 点至点传输速率为 l 1 M b p s 。 传播 的网关 I n t . 方法 , 使用一个 WC D M A无线接人 ; 如: 与以前 的方案 中 的无线传感器 网络通信协议 , 采用 Z i g B e e 通信协议。 无线 传感器 网络方案 被分为 三级 : 网络 协调者 S N C o o r d i n a t o r ) 、 路 由节点 s N R — o u t e r ) 和终端节点( Ws N E n d p o . m 0 。 通过仅有 的一个协 调者在整个传感网中负责网络的初始化和节点 的控制 : 路 由节点负责数据转发 ; 数据的采集则是 由终端节点来 负责 。 2 、 WSN网关设计 的实现 2 . 1 网关系统 的硬件设计 由网关控制 模块 M C U, WS N 协 调员通信 模块 , 无 线视频接 收模块 ( I E E E 8 0 2 . 1 1 模块) , WC D M A无线接人模 块 , L A N以太 网接人 模块和 电

无线传感器网络中的安全机制设计与优化

无线传感器网络中的安全机制设计与优化第一章:引言无线传感器网络(Wireless Sensor Network,简称WSN)是由大量的分布式无线传感器节点组成的网络,这些节点可以收集、处理、存储和传输环境信息,使用这些信息来感知环境和控制物理对象。

WSN在环境监测、物流管理、医疗卫生、智能交通等领域有着广泛的应用。

然而,WSN的无线通信和信道容易受到干扰和攻击,从而对系统的可靠性和安全性造成威胁。

因此,如何在WSN中设计有效的安全机制是研究人员和工程师需要注意的问题。

第二章:基本原理2.1 WSN的基本模型WSN由若干个传感器节点、一个或多个基站和一个网络控制中心组成。

传感器节点通过无线电通信网络进行数据交换和通信,进行自组织式网络连接,大多数的传感器节点都只能简单地进行数据收集和处理,而基站和网络控制中心负责管理和控制整个系统的运行和数据传输。

2.2 WSN的安全威胁WSN的安全威胁主要有以下几种类型:(1)欺骗攻击,即攻击者模拟合法节点欺骗网络;(2)信息泄露,即攻击者破解数据传输过程中的信息;(3)拒绝服务攻击,即攻击者阻止正常的通信链路;(4)篡改攻击,即攻击者篡改数据以欺骗用户或产生误导。

第三章:安全机制设计与优化3.1 安全算法在WSN中,要实现安全通信需要采用适合其特点的策略和算法。

对称加密算法适用于彼此之间安全性需求相差不大的对等实体间,而非对称加密机制则适用于安全需求强烈的场合。

较为常见的加密算法有AES、DES、RSA等。

3.2 密钥管理系统密钥管理系统主要负责产生、分发、更新和撤销密钥。

传统的密钥管理方法包括手动分发和中心化管理,但这些方法容易产生密钥泄露和密钥修补的安全风险。

因此,现在使用的密钥管理方法基本上是区块链技术。

3.3 认证技术认证技术是实现安全通信的一种可靠的方式,其主要功能是识别发送方和接收方的合法性。

WSN中,常用的认证技术有基于密码学的技术、基于生物特征的技术、基于强制访问控制的技术等。

基于EBS的分组分层WSN密钥管理策略

k e y ma n a g e m e n t s t r a t e g y i n WS N b a s e d o n E x c l u s i o n B a s i s S y s t e m( E B S )w h i c h n a m e d E B S — G L i s p r o p o s e d . T h i s m o d e l e m p l o y s

t e c h n ol o gi e s s uc h a s ne t wo r k de c o up l i n g ,a no v e l g r o u pi n g a nd l a ye r e d i n f o m a r t i o n e nc r y pt i o n a l go r i t h m ,t h e i nf o r ma t i o n i n t e g r i t y a u t he nt i c a t i o n me c h a n i s m,a n d t he s t r a t e g y o f r e mo v i ng s i ng u l a r i t y .S i mu l a t i o n r e s u l t s p r o v e t ha t t hi s mo d e l ha s s ro t n g e r a bi l i t i e s of e ro r v e r i ic f a t i o n , c o re c t i on nd a r e mo v a l of ba s e s t a t i o ns ha t n J ERT s ra t t e g y .

Ba s e d o n EBS

D E N G S h a o q i a n g , WA N G Y u , T I AN Y u a n , T A N G J i - q i a n g

无线传感器网络安全技术

无线传感器网络安全技术无线传感器网络(WSN)是由许多相互连接的无线传感器节点组成的网络。

WSN被广泛应用于各种领域,如环境监测、智能交通系统和军事监视。

由于WSN中的节点通常被部署在无人区域或敌对环境中,因此其安全性成为重要的考虑因素。

以下是一些常见的无线传感器网络安全技术:1. 身份验证和密钥管理:在WSN中,每个节点都应该有一个唯一的身份标识,并且身份验证机制应该被用于确保只有授权的节点能够加入网络。

另外,有效的密钥管理是保证网络通信安全的关键。

密钥应定期更新,并使用安全的协议进行分发和存储。

2. 加密和数据完整性:为了保护传输数据的机密性和完整性,数据应该使用加密算法进行加密,并添加一些错误检测和纠正码来确保数据在传输过程中没有被篡改。

3. 路由安全:在WSN中,节点之间的通信通常通过多跳路由传输。

路由安全机制应用于确保传输的数据不会被非授权节点截获或篡改。

一些常见的路由安全技术包括数据包签名、信任管理和安全路由协议。

4. 防止恶意攻击:由于WSN中的节点通常被部署在易受攻击的环境中,防止恶意攻击变得至关重要。

一些常见的恶意攻击包括拒绝服务攻击、节点伪装和数据篡改。

为了防止这些攻击,可以使用入侵检测系统和认证机制。

5. 能源管理:WSN中的节点通常由有限的能源供应。

为了延长网络的寿命,需要实施能源管理机制,以尽量减少节点的能源消耗。

一些常见的能源管理技术包括分簇和睡眠调度。

综上所述,无线传感器网络安全技术涵盖了身份认证、密钥管理、加密、数据完整性、路由安全、防止恶意攻击和能源管理等方面。

通过采用综合的安全措施,可以有效地保护无线传感器网络免受潜在的威胁。

基于树型结构的WSN密钥管理方案

旦某一节点成为簇头节点,它将发出广播消息组建簇。此过

程包括:簇头广播阶段,簇成员加入阶段,簇稳定阶段。簇

建成后,簇头节点向基站发出请求信息要求建立分簇的安全

网络,同时动态密钥管理也将建立。

2.3.1 簇头广播阶段 根据簇头产生算法,一个节点被选为簇头(称为 H),H

广播一个加密的消息给无线范围内的成员节点,即 H→*:

待其邻居节点识别后回复,A2 收到广播,并通过消息(IDA2,

MACKA2(IDA2||NOUNCEA2))回应,可表示为:

A1→*: IDA1, NOUNCEA1

A2→A1: IDA2, MACKA2(IDA2||NOUNCEA2)

同理,A2 也可产生主密钥(KA2)KA2=fKA2(IDA2),则 A1 和 A2

IDAi, j 为树根节点

⎪ ⎪

x

y

PAi ,H

=

⎪ ⎪⎪ ⎨ ⎪

0"00"010"0, x +1 xr yr

IDAi, j 为右子树根节点

⎪ ⎪

0"010"010"0,

⎪

IDAi, j 为右子树根节点

⎪ ⎪⎩

x1

y1

y +1

以此类推,基站和簇头之间也根据上述算法建立平衡二

叉树,由此监测区域内可建成由各簇管理的网络拓扑结构。

第 36 卷 第 20 期 Vol.36 No.20 ·安全技术·

计算机工程 Computer Engineering

文章编号:1000—3428(2010)20—0134—03

文献标识码:A

2010 年 10 月 October 2010

中图分类号:TP393.08

密钥管理系统的技术架构与核心功能

引言:密钥管理系统(KeyManagementSystem,简称KMS)是一种用于、分发、存储和管理加密密钥的软件系统,它在安全领域扮演着至关重要的角色。

随着信息技术的快速发展,数据安全成为了企业和个人的首要任务,而密钥管理系统正是用于保护数据的关键组成部分。

本文将介绍密钥管理系统的技术架构以及核心功能,旨在深入探讨该系统的原理和应用。

概述:密钥管理系统的技术架构是一个由多个组件和模块组成的复杂系统。

它包括密钥、密钥分发、密钥存储和密钥管理等多个功能模块。

密钥管理系统的核心功能是确保密钥的安全性和可用性,同时提供灵活的密钥管理和审计功能。

正文内容:一、密钥1.随机数器:密钥的第一步是产生具有足够随机性的密钥。

系统中通常会集成随机数器以获得高质量的随机数,用于密钥。

2.密钥长度和算法选择:密钥的长度和算法选择是密钥的关键因素,系统需要支持多种加密算法,并根据不同的安全需求不同长度的密钥。

二、密钥分发1.密钥协商:密钥分发是指将的密钥安全地传输给需要使用它的实体。

在密钥协商的过程中,系统需要采用安全的通信协议和加密算法,确保密钥能够安全地发送到目标实体。

2.密钥交换:在加密通信中,双方需要事先约定一个密钥,并通过密钥交换算法来安全地交换密钥。

密钥管理系统需要支持各种密钥交换协议,如DiffieHellman密钥交换。

三、密钥存储1.密钥保护:密钥在存储过程中需要受到严密的保护,防止被未经授权的访问所窃取。

系统需要采用加密和访问控制等措施,确保密钥的安全性。

2.密钥备份和恢复:系统需要提供密钥备份和恢复功能,以防止密钥丢失或损坏。

备份的密钥也需要进行加密和安全存储,以防止密钥泄露。

四、密钥管理1.密钥轮换:为了防止长期使用同一密钥带来的安全风险,系统需要支持密钥的定期轮换。

密钥轮换的过程需要确保密钥的连续可用性,并防止由于密钥轮换而导致的服务中断。

2.密钥失效和撤销:当密钥遭到破解、泄露或失效时,系统需要及时撤销该密钥并通知相关实体,以保证数据和通信的安全。

密钥管理系统技术方案

密钥管理系统技术方案密钥管理系统(Key Management System,KMS)是一种用于管理和保护密钥的软件或硬件解决方案。

它主要用于加密和解密数据,以及验证数字证书和数字签名。

密钥是保护数据机密性和完整性的关键,因此,一个可靠的密钥管理系统对于构建安全的通信和存储环境至关重要。

本文介绍一个密钥管理系统的技术方案,包括其架构、功能和安全保护措施。

一、架构1.密钥库:用于存储和管理密钥和证书的数据库。

密钥库应该提供高可靠性和可扩展性,以支持大规模的密钥管理需求。

密钥库可以部署在本地或云上。

2.密钥生成器:用于生成密钥对或证书请求。

密钥生成器应支持常用的公钥密码算法,如RSA和椭圆曲线加密算法。

3.密钥发放器:用于分发生成的密钥对或数字证书。

密钥发放器应提供安全的传输通道和身份验证机制,以确保密钥的安全性。

4.密钥分发中心:用于验证证书请求,并发放数字证书。

密钥分发中心应具备证书颁发机构(CA)的功能,并提供密钥恢复和证书吊销的支持。

5.密钥使用器:用于加密、解密、签名、验签等密码学操作。

密钥使用器应提供安全的密钥存储和访问控制机制,防止密钥被非法使用或泄露。

二、功能一个完整的密钥管理系统应该具备以下功能:1.密钥生成:支持生成各种长度和类型的密钥对,如对称密钥和非对称密钥。

2.密钥存储:提供安全的密钥存储机制,防止密钥被未授权的人访问或复制。

3.密钥分发:安全地将密钥分发给需要的用户,确保密钥的机密性和完整性。

4.密钥生命周期管理:跟踪密钥的生命周期,包括生成、分发、备份、恢复和吊销等操作。

5.密钥备份和恢复:支持密钥的定期备份和恢复,以防止密钥丢失或损坏。

6.密钥吊销:支持吊销已经泄露或不再需要的密钥,以保证系统的安全性。

7.密钥审计和监控:记录和监控密钥操作的日志,及时发现和响应潜在的安全威胁。

三、安全保护措施为了保护密钥的机密性和完整性,一个密钥管理系统应采取以下安全保护措施:1.访问控制:限制只有授权的用户才能访问密钥,使用强密码和多因素身份验证机制来验证用户身份。

WSN的一种分布式组密钥管理方案

…

若 n次多项式 ()j01 , x( ,Ln - , )在 n 1 + 个互 异点 x ,

,

X 上满足 :(- 0i ) lx) l 则称 l )= , …,) n X= ( 而 j j , ) ≠j ( = j d ol n ( x ,

A Dsr ue ru e n g me tS h me o N i i td G o p K y Ma a e n c e fWS tb

De g S u h a Zh oZe m a n h -u a - o

(c o l f o S h o o C mmui tnE g e n g H n z o i z U i ri hj n H n z o 1o 8 nc i n i e n , a g h uDa i nv sy Z ea g a g h u 3 o 1) ao n n e t i

+ f“ n 1 不同点 , iOiO1…,)由文 献[】 ,i) a【上 + 个 1 , ( , ( ,, n , xy = 6知 f [ x

的 值ቤተ መጻሕፍቲ ባይዱ函 (= 插 数为 x n )

i2 i Ai k 。

,gn 插 项 L rg 值多 式 aa e

飘 =)而  ̄an插 f, ,:gg i从 La x re

【 bt c 】 btc B i g nen r li lo i, vlr p e aae etce eowe s nont r sd n ut A sat A sat y s g ar g tp ao p y ma a oeg u y ngm nshm r ils esre o s ae s r r r : u n L a ie otn o n l n o k m f re s w k b o d e

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

基于部署知识的异构WSN 密钥管理算法秦 滔(湖南行政学院现代科技教研部,长沙 410006)摘 要:现有算法在抗节点捕获攻击方面的性能较差,为此,提出一种基于部署知识的密钥预管理算法,将部署区域划分为若干个互不重叠的三角形网格,并将多密钥空间算法用于相邻的网格。

理论分析和仿真实验证明,与现有方案相比,该算法可以使网络在保持较高密钥连通度的同时,较好地抵御节点捕获攻击。

关键词:异构无线传感器网络;密钥管理;部署知识;密钥连通度;节点捕获攻击Key Management Algorithm for Heterogeneous Wireless SensorNetwork Based on Deployment KnowledgeQIN Tao(Department of Modern Science and Technology, Committee Party School of Hunan, Changsha 410006, China)【Abstract 】Aiming at the problem that many existing schemes have poor resistance to node capture attack. This paper presents a new deployment knowledge-based key pre-distribution algorithm, the deployment area is divided into several non-overlapping triangular grids and multi-key space scheme is applied to each pair of adjacent grid. Theoretical analysis and simulation show that compared with the existing algorithms, network has good resistance to node capture attack while maintaining a higher key connectivity through using deployment knowledge.【Key words 】Heterogeneous Wireless Sensor Network(HWSN); key management; deployment knowledge; key connectivity; node capture attack DOI: 10.3969/j.issn.1000-3428.2012.08.028计 算 机 工 程 Computer Engineering 第38卷 第8期 V ol.38 No.8 2012年4月April 2012·安全技术· 文章编号:1000—3428(2012)08—0085—04文献标识码:A中图分类号:TP3091 概述微机电系统(Micro Electro Mechanical System, MEMS)、无线通信、数字电子学的发展和进步使得人们能够开发低成本、低功耗、多功能、体积小、端距离无线通信的传感器节点[1]。

随之出现的无线传感器网络(Wireless Sensor Network, WSN)近几年来受到了越来越广泛的关注,具有十分广阔的应用前景,能应用于工农业控制、医疗卫生、环境状况监测等领域[2]。

无线传感器由于体积小,一般靠电池提供能量,因此其计算、通信和存储能力都非常有限,从而使得传统的成对密钥建立方法,如公开密钥加密系统(Public Key Cryptography, PKC)及利用密钥分配中心(Key Distribution Center, KDC)的方式并不适用。

目前较适合于无线传感器网络的密钥管理方法是将密钥做预分配,即在节点被部署之前,由服务器将密钥或能产生密钥的秘密信息预先配置在节点中,节点部署后通信双方可以通过一定的规则计算出通信密钥。

目前已有很多密钥预分配方案的研究。

文献[3]提出一种基于概率密度和随机图理论的密钥管理方案R-KPS(Random Key Pre-distribution Scheme),该方案在节点部署前,从预先生成的密钥池中随机地选取一定数量的密钥作为该节点的密钥环,在节点部署后,需要通信双方在各自的密钥环中寻找共同的密钥,此方案也称为E-G 方案。

在E-G 方案的基础上,文献[4]在密钥阈值上进行了改进,提出q 重随机密钥预分配方案。

2个方案不同之处在于前者只要在协商的密钥环中找到一个共同密钥即可,后者要求必须找到至少q 个共同密钥双方才能正常通信,从而提高了网络安全性。

文献[5]在改进密钥结构后提出了多密钥空间随机密钥预分配方案,其计算开销较大但提高了密钥连通的抗毁性。

文献[6]改进密钥预分配策略,提出了对称多项式随机密钥预分配方案,该方案在受损节点较少时,抗毁性比E-G 方案和q-composite 好。

上述方案都假设节点是随机部署在相应的区域中,没有考虑到节点的部署信息。

文献[7]提出了利用节点部署信息的密钥预分配方案,在减少了无用密钥预分配的同时提高了网络的连通率。

文献[8]针对WSN 中节点增加和退出等情况,提出了混合组密钥管理方案,有效地降低了节点的存储开销和组密钥更新通信开销。

文献[9]针对大规模异构WSN 中组密钥更新能耗大、效率低等问题,提出了基于拓扑信息的组密钥管理方案,通过构建密钥管理树,降低了更新能耗和更新时延。

但这些方案基本上只在单一的性能上有所提高,网络的连通度和节点的抗捕获能力缺乏良好的折中。

以上方案都是假定网络中的节点具有相同的能力,但这种网络的可靠性和可测性较差。

研究表明,异构无线传感器网络(Heterogeneous Wireless Sensor Network, HWSN)具有很好的可靠性和可测性。

针对异构无线传感器网络,本文提出了利用节点部署知识和多密钥空间的密钥管理算法。

首先将节点的部署区域划分为互不重叠的三角形网格,同时将节点分组,每组部署在对应的三角形网格,并在相邻的网格之间利用多密钥空间方案,在维持较高密钥连通度的同时,网络对节点捕获攻击具有较好的抵抗性能。

基金项目:湖南省社会科学基金资助项目(2010YBA229)作者简介:秦 滔(1972-),男,副教授,主研方向:密钥管理,信息安全收稿日期:2011-05-20 E-mail :taoqin_520@86 计 算 机 工 程 2012年4月20日2 Blom 方案和多密钥空间算法Blom 方案[10]能确保网络中任意一对节点都能建立唯一的共享密钥。

首先在有限域GF (q )上构造一个(λ+1)×N 的公共矩阵G ,N 为网络中节点总数,q N >,并且G 是公开的;然后在有限域GF (q )构造一个(λ+1)×(λ+1)的对称矩阵D ,接着计算N ×(λ+1)的矩阵A =(D ·G )T ,A 称为Blom 矩阵,同时矩阵D 必须是秘密的,不能暴露给任何节点,也不能被攻击者捕获。

因为D 是对称的,所以容易得出A ·G 也是对称矩阵:T T ()()⋅=⋅⋅=⋅A G D G G A G (1)记K =A ·G ,所以,有K ij =K ji ,其中,K ij 是K 中第i 行 第j 列所对应的元素。

所以,可以利用K ij 和K ii 作为节点i 和节点j 之间的共享密钥。

具体方法如下: (1)在节点K (K =1,2,…,N )中存储矩阵A 的第K 行。

(2)在节点K (K =1,2,…,N )中存储矩阵G 的第K 列。

(3)节点i 和节点j 交换保存的矩阵G 的第K 列,然后分别计算K ij 和K ji 。

因为G 是公开的,所以交换时可以直接利用明文进行传送。

在Blom 算法中,如果矩阵G 中任意的λ+1列是线性无关的,那么该方案的安全阈值就为λ,这个特性确保了当网络中被捕获的节点数目小于t 时,整个网络不会被暴露,所有的通信都是安全的。

在多密钥空间[11]中,将密钥空间定义为二元组(,)D G ,如果一个节点存储了利用Blom 方案从(,)D G 中产生的秘密信息,就称该节点拥有密钥空间(,)D G ,如果2个节点拥有共同的密钥空间,那么它们就能计算出共享的密钥对。

具体步骤如下:(1)产生G 矩阵。

在有限域()GF q 上产生(λ+1)×N 的G 矩阵,()j G 表示矩阵G 的第j 列。

(2)产生密钥空间。

在有限域()GF q 随机产生S 个(λ+1)×(λ+1)的对称矩阵12,,,S D D D ",然后计算矩阵Ti i ⋅A =D G (),利用()i j A 表示矩阵i A 的第j 行。

(3)选择子密钥空间。

每一个节点从W 个密钥空间中随机地选取t (2t W <≤)个,如果节点j 选取了i D ,那么节点j 就存储i A 的第j 行,并且i A 是保密的。

利用Blom 算法,如果2个节点拥有共同的密钥空间,那么就能计算出共享密钥对。

3 基于三角形网格的密钥管理算法3.1 网络部署模型定义2种节点:一种数量较少,能量足够,计算能力强,并且存储空间和通信范围大,称为簇头节点H-sensor ;另一种数量巨大,计算能力较弱,且能量、存储空间和通信能力都有限,称为簇内节点L-sensor 。

L-sensor 负责感知和收集区域内的数据,并且发送给H-sensor 。

H-sensor 主要负责数据的融合和向外转发至网关Sink 。

假设每组内的L-sensor 部署服从均匀分布,并且H-sensor 位于每个网格的中心。

定义2种秘密信息:组内秘密信息和组间秘密信息,每个网格内的L-sensor 在部署前只存储组内秘密信息,并且只能与同一组内的节点建立共享密钥对;H-sensor 则存储2种秘密信息,在与同一组内节点建立共享密钥对的同时,也与相邻组的H-sensor 建立共享密钥对,这样就形成了层次的网络结构,减少了不必要的秘密信息存储,节省了存储空间,同时将攻击限制在很小的区域内,避免了因少数节点的捕获而导致的大规模密钥泄露,提高了网络整体性能。

网络模型如图1所示。

图1 网络模型 对HWSN 的假设和说明如下: (1)H-sensor 安装有防篡改硬件,数量较少,不会被攻击者攻陷。

(2)L-sensor 数量较大,如果被攻击者攻陷,则其中存储的数据、秘密信息及相应的代码被捕获。