冲刺五

6月13日CISA考试冲刺(五)

6月13日CISA考试冲刺(五)001.The responsibility for business recovery should be hold b y the corporate management.002.Ensuring periodic dumps of transaction logs is an importa nt consideration in providing backup for on-line systems. 003.During reviewing a business continuity audit,the most imp ortant factor is:Media backups are performed on a timely basi s and stored offsite.004.An IS auditor discovers that an information processing fa cility's disaster recovery plan provides for an alternate pro cessing site with approximately 50% of the primary processing facility's processing capacity.The auditor would take the mo st appropriate action:Ensure that critical applications have been identified and he alternate site could process all such applications.005.Reciprocal agreement recovery strategy would require the least expenditure of funds.006.Point-of-sale application would be most crucial for rapid recovery.007.The business continuity plan should address off-site reco very of information systems according to their relative prior ity,as determined by management.008.Screens,interactive edits,and sample reports represents a typical prototype of an interactive application.009.The night operator understood more about programming than anyone realised.Working through the console,he made a change in a payroll program to alter the rate of pay for an accompl ice in an operating department.The fraud was discovered accid entally after it had been going on for several months.The bes t control procedure that would have discovered this fraud wou ld be payroll review and distribution controls outside of dat a processing.010.A basic control in a real-time application system is a tr ansaction log.011.A system user wrote a routine into a payroll application that searched his own payroll number.As a result,should this payroll number ever fail to appear during the payroll applica tion run,a special routine would generate random numbers that would be placed into every paycheck.This routine is known asthe trojan horse.012.The objective of application control:Analysis,detection a nd correction of the cause of exposure.013.Standard development methodologies is the most pervasive control over application development.014.A computerised information system frequently fails to mee t the needs of users because user participation in defining t he system's requriements is inadequate.015.It is important for the IS auditor to participate in the design phases of the system development life cycle of a new a pplication system.016.In controlling application maintenance,obtaining user app roval of program changes is most effective.017.Key verification of data is the method that best ensure t hat accuracy of the data during data conversion.018.Before and after maintenance report would best ensure the proper updating of critical fields in a master record.019.A benefit of using electronic data interchange(EDI) is re duction of data entry redundancy.020.An edit is installed in a payroll system to ensure that e mployees are not paid for more than 80 hours within a given w eekly pay period.This type of control is a reasonableness che ck.Reasonableness check ensures that the data in a particular field meets certain pre-defined norms.021.An important initial step in evaluating network controls is to identify communication schematics.022.Adequate backup of computer files is best accomplished by maintaining a three-cycle retention:grandparent,parent,child and two update files.023.For evaluating the adequacy of separation of duties,valid audit technique:determing the extent of supervision,observin g activities of personnel,interviewing personnel.024.The scope for the disaster recovery plan must be decided before a risk analysis is begun.025.Redundancy bits or characters are used to detect data tra nsmission errors.026.The users and not the programmers perform final acceptanc e testing.027.Biometric devices are used for maintaining physical acces s controls.028.Controls over modifications to production to production p rograms are best tested by tracing modifications from the exe cutable program back to the original request for change.pilation of the source code and comparison with the ex ecutable size are the best methods to ensure that source and object match.030.An IS should include an audit trail because it funnctions as a tool for following transactions and correcting error s.031.With regard to a system based on the Data Encyption Stand ard(DES),the algorithm is public,the key is private. 032."Current month payroll should be equal to the prior month payroll expense plus or minus 10 percent".This statement best describes range check.033.The risk that the IS auditor will not find an error that has occurred is identified by detection.034.Tracing data back to the point of origin is the best data integrity check.035.In a database environment,schema refers to the logical da ta description.036.The most appropriate audit tool or technique used to veri fy results of processing:Generalised audit software(GAS).037.The most appropriate audit tool or technique used to perf orm an on-line transaction :Embedded audit module(EAM).038.The person who designs a cryptosystem is called a cryptog rapher.039.A check for missing data/blanks is an example of a fieldcheck.040.A communication line that prevents wiretapping is an opti cal fiber line.041.In network topology,maximum reliability is achieved using a completely connected network.042.In a telecommunications systems the most effective method used to reduce the data intercetption exposure is encryption of data.043.During the data input process,the primary purpose of regi sters and control totals is to ensure all data enters the sys tem.044.Packet switchning is an example of a concentration techni que.045.The snapshot technique involves taking pictures of a tran saction as it flows through a system.046.The primary difference between SCARF and CIS:CIS requires modification of the database management system to collect re quired data.047.IPF manager establishes service level agreements. 048.The most effective control for preventing unauthorised us e of data files is access control software.049.The initial step in establishing an information security program is the adoption of a corporate information security p olicy statement.rmation in program documentation that helps the IS au ditor understand the program logic is known as a decision tab le.051.Program library software is used to control source cod e.052.The most important reason for program change control proc edures is to ensure that the software placed into production is the version that was tested and authorised.053.The major advantage of the integrated test facility(ITF) over the test data audit method is that ITF allows a system t o be tested as it operates.054.Requests for access to production data should be approved by the data owner.055.The primary purpose of a system test is to try to make th e system fail.056.Audit participation is least necessary during the program ming stage in the SDLC.057.IS standards and procedures is most useful in auditing th e program change function.。

大干五个月冲刺口号

大干五个月冲刺口号

1.团结一心,凝聚力量,大干五个月冲刺胜利。

2.不怕吃苦,不畏困难,奋发向前,冲刺五个月。

3.打破瓶颈,突破极限,全力以赴,实现五个月冲刺目标。

4.迎难而上,勇攀高峰,坚持冲刺五个月,必定能够成功。

5.脚踏实地,努力奋斗,未雨绸缪,攻克五个月冲刺难题。

6.充满激情,积极向前,奋勇冲刺五个月,必将取得辉煌成就。

7.开拓创新,持之以恒,砥砺前行,为五个月冲刺而努力。

8.永不气馁,永不放弃,全力以赴,冲刺五个月取得成功。

9.出谋划策,齐心协力,一起冲刺五个月,共同创造佳绩。

10.拼尽全力,勇往直前,冲刺五个月,一定会有所收获。

11.坚定信念,迎接挑战,勤劳奋斗,冲刺五个月谱写辉煌。

12.毫不松懈,全力以赴,冲刺五个月,必定能够实现目标。

13.坚守信念,追求卓越,毅然冲刺五个月,成就非凡。

14.不负时光,不辜负自己,冲刺五个月,扬帆起航新征程。

15.越挫越勇,越战越勇,愈挫愈奋,冲刺五个月取得巨大成功。

16.披荆斩棘,凌波微步,毫不退缩,冲刺五个月胜利在望。

17.迫切求胜,锐意进取,五个月冲刺必将开启崭新局面。

18.团结协作,扬帆起航,冲刺五个月,共创辉煌。

19.激情燃烧,斗志昂扬,冲刺五个月,必将创造奇迹。

20.嗨起来,加油干,五个月冲刺,为梦想拼搏不止。

21.坚韧不拔,勤奋努力,冲刺五个月,成就辉煌人生。

22.积极破浪,勇往直前,五个月冲刺,一飞冲天。

23.扬起风帆,乘风破浪,冲刺五个月突破自我。

2020年五年级下册数学冲刺五讲(带课后作业)

冲刺100 (五年级数学下)目录第一讲因倍质合 (03)第二讲长方体和正方体 (10)第三讲公因数公倍数及分数的意义 (18)第四讲分数的加减及说理题 (26)第五讲图形综合 (39)第一讲课后作业 (50)第三讲课后作业 (59)第四讲课后作业 (64)第五讲课后作业 (67)第一讲因倍质合知识回顾:例题解析:一、因数和倍数1、a是一个自然数,它的因数的个数是()的,其中最大的因数是(),最小的因数是();它的倍数的个数是()的,其中最小的倍数是(),没有最大的倍数。

2、()的最大因数与最小倍数的乘积是36。

3、48的最小倍数是(),最大因数是()。

最小因数是()。

4、自然数m不等于0,它的最大因数与最小倍数的和是()。

5、一个数的最大因数是20,这个数的最小倍数是()。

6、一个数的最小倍数减去它的最大因数,差是()。

7、如果a的最大因数是17,b的最小倍数是1,则a+b的和的所有因数有()个;a-b的差的所有因数有()个;a×b的积的所有因数有()个。

8、按要求填数。

(1)我是54的因数,又是9的倍数,同时我的因数有2和3。

()(2)我是50以内7的倍数,我的其中一个因数是4。

()9、判断对错。

(1)任何自然数,它的最大因数和最小倍数都是它本身。

()(2)一个数的倍数一定大于这个数的因数。

()(3)5是因数,10是倍数。

()(4)36的全部因数是2、3、4、6、9、12和18,共有7个。

()(5)任何一个自然数最少有两个因数。

()(6)一个自然数越大,它的因数个数就越多。

()(7)若甲数的最大因数等于乙数的最小倍数,则甲数等于乙数。

()10、一个长方形的长和宽都是自然数,面积是36平方米,这样的形状不同的长方形共有多少种?二、2、3、5的倍数特征1、能同时被2、3、5整除的最小的数是(),最小两位数是( ),最大两位数是( )。

最小三位数是(),最大三位数是()。

2、用10以内的质数组成一个三位数,使它能同时被3、5整除,这个数最小是( ),最大是( )。

小学二年级语文阶段复习冲刺 (5)

选择合适的词填空:<请清晴睛>小白兔的眼()是红的。客人到我家,我()他坐下。我们在()的夜晚能看到星星。

小习作:动物是人类的朋友,你喜欢的动物是什么?你能用几名话把它写出来吗?请你试试吧。如果遇到不会写的字可以用拼音代替。

写出下列偏旁的字:纟—(经)(已经)衤()()饣()()()()

选择合适的词填空:<和河荷>我家门前有一条小(),夏天一到,水上的()花都开了。梨()苹果都是水果。

填写量词:一()骆驼一()委员一()书一()纸

把下列词语补充完整:瓜果()()()()连天五()六()

选择合适的词填空:<到道>我知()公园里()处有花。

地+动词: ()地点点头()地问()地看( )地等待

小学

二年级语文题姓名:评分:

按课文内容填空:北京申办( )年奥运会成功了。

选择合适的词填空:<呢 吗 吧呀>你吃饭了()?今天,你怎么有空出来玩()?下雨了,你快回家()!

选择合适的词填空:<飘浮 飘扬飘荡漂流>一面红旗在空中()。在宇宙飞船里洗澡可不容易从喷头喷出的水总是()在空中。

根据课文内容填空,并回答问题:水乡什么多?()。千首曲,万首歌,()一箩又一箩,唱()水乡新生活。

的+名词:()的云海()的景色()的岩石()的太阳

选字填空:<清青晴情睛请>()草眼()友()()楚()客雨过天()

读句子,找出反义词,写在括号里:小花猫白天睡觉,晚上就出来活动了。(----)

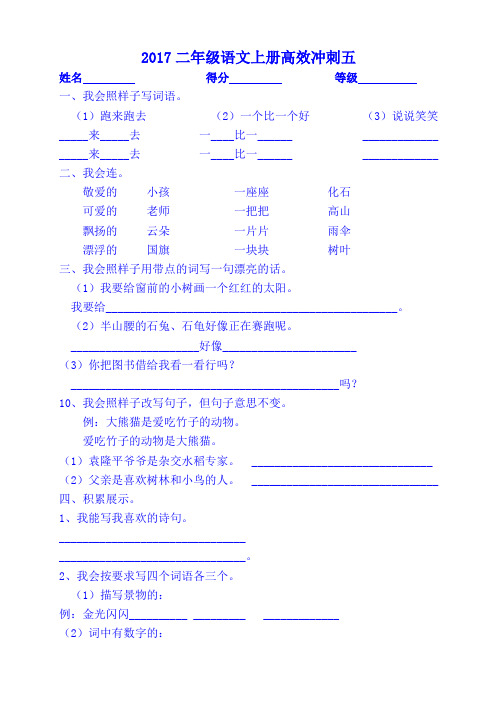

2017二年级语文上册高效冲刺五

2017二年级语文上册高效冲刺五姓名得分等级一、我会照样子写词语。

(1)跑来跑去(2)一个比一个好(3)说说笑笑_____来_____去一____比一______ _____________ _____来_____去一____比一______ _____________ 二、我会连。

敬爱的小孩一座座化石可爱的老师一把把高山飘扬的云朵一片片雨伞漂浮的国旗一块块树叶三、我会照样子用带点的词写一句漂亮的话。

(1)我要给窗前的小树画一个红红的太阳。

我要给__________________________________________________。

(2)半山腰的石兔、石龟好像正在赛跑呢。

______________________好像_______________________(3)你把图书借给我看一看行吗?______________________________________________吗?10、我会照样子改写句子,但句子意思不变。

例:大熊猫是爱吃竹子的动物。

爱吃竹子的动物是大熊猫。

(1)袁隆平爷爷是杂交水稻专家。

_______________________________ (2)父亲是喜欢树林和小鸟的人。

________________________________四、积累展示。

1、我能写我喜欢的诗句。

________________________________________________________________。

2、我会按要求写四个词语各三个。

(1)描写景物的:例:金光闪闪__________ _________ _____________(2)词中有数字的:例:三心二意 __________ _________ _____________3、我能写两句我喜欢的描写景色的句子。

(1)______________________________________________(2)______________________________________________五、愉快阅读。

中考冲刺5天国旗下讲话稿范文(二篇)

中考冲刺5天国旗下讲话稿范文尊敬的老师们、亲爱的同学们:大家好!首先,我要向大家表示最诚挚的问候和感谢。

感谢老师们辛勤的教诲,感谢同学们一直以来的支持和合作。

如今,我们正处在中考冲刺的关键时期,我有幸站在这里向大家讲话。

在这五天的时间里,我想向大家传达几点重要的信息和鼓励。

首先,我们要明确目标,明确自己的定位。

大家都知道,中考对我们来说至关重要,它决定了我们未来升学的方向。

因此,我们要明确自己的目标,知道自己要考哪个学校、读什么样的专业。

只有明确了目标,我们才能有目标地努力,取得更好的成绩。

不要被外界的声音干扰,坚定自己的信心和决心,相信自己一定能够实现自己的梦想。

其次,我们要科学备考,合理安排时间。

五天的时间虽然有限,但我们仍然有很多可以做的事情。

首先,在学习上,我们要科学备考,制定合理的学习计划,将时间合理分配给各科目,重点复习,强化薄弱环节。

要合理调节学习和休息的时间,保证充足的睡眠,保持良好的精神状态。

其次,在复习过程中,我们还可以通过模拟考试来检验自己的水平,找出问题所在,并针对性地进行突破。

此外,我们还可以利用网络资源、参加讲座等方式来扩展自己的知识面,提高综合素质。

再次,我们要保持积极的心态,充满自信。

中考是一场严峻的考验,会遇到各种困难和挑战。

但是,我们不能因此而灰心丧气,相反,我们要保持积极向上的心态,充满自信地面对考试。

相信自己的实力,相信自己的付出一定会有回报,只要经过努力,我们一定能够取得好成绩。

无论遇到什么困难和挫折,我们都要坚持下去,不轻易放弃,相信自己一定能够战胜困难,取得成功。

最后,我要强调团结合作的重要性。

我们是一个班集体,只有大家齐心协力,共同进退,才能取得更好的成绩。

在这五天的时间里,我们要互相帮助,互相鼓励,共同分享复习经验和学习方法。

同时,我们也要注意不要相互攀比,不要心生嫉妒和妒忌,做到真正的相互支持和合作。

只有团结一心,我们才能共同迎接中考的挑战,共同取得成功。

护士执业资格考试考前冲刺 五, 专业实践能力(题)

考前冲刺 五, 专业实践能力第 1题:B型题(本题1分)为白血病患者进行口腔护理的主要目的是A、去除异味B、擦除血痂C、增进食欲D、预防感染E、促进舒适一、A1型题:每一道考试题下面有A、B、C、D、E五个备选答案。

请从中选择一个最佳答案。

第 2题:B型题(本题1分)用氧指标是机体动脉血氧分压低于A、6.6mmHgB、6.6mPaC、6.6kPaD、66kPaE、0.66kPa一、A1型题:每一道考试题下面有A、B、C、D、E五个备选答案。

请从中选择一个最佳答案。

第 3题:B型题(本题1分)尸体护理的意义不包括A、安慰家属B、是家属宣泄感情的一种方法C、体现对死者的尊重D、是整体护理的最后步骤E、体现临终关怀一、A1型题:每一道考试题下面有A、B、C、D、E五个备选答案。

请从中选择一个最佳答案。

第 4题:B型题(本题1分)A.肺结核患者B.肾移植患者C.克雷式骨折石膏固定后患者D.卒中恢复期患者E.慢性支气管炎患者医院收治对象为第 5题:B型题(本题1分)A.20℃以下B.27~37℃C.40~45℃D.50~70℃E.50℃以下温水擦浴的水温应为第 6题:B型题(本题1分)大量不保留灌肠的适应证不包括A、肠道检查前的准备B、为重度心力衰竭患者解除便秘C、腹腔手术前的准备D、为分娩者行肠道准备E、为高热病人物理降温一、A1型题:每一道考试题下面有A、B、C、D、E五个备选答案。

请从中选择一个最佳答案。

第 7题:B型题(本题1分)患者,男性,56岁,盆腔手术后肠胀气,为排出肠道积气,减轻腹胀,按医嘱给予小量不保留灌肠。

所用"1、2、3"溶液的成分是A、50%硫酸镁10ml,甘油20ml,温开水30mlB、50%硫酸镁20ml,甘油40ml,温开水60mlC、50%硫酸镁40ml,甘油50ml,温开水60mlD、50%硫酸镁30ml,甘油60ml,温开水90mlE、50%硫酸镁30ml,甘油50ml,温开水70ml二、A3型题:以下提供若干个案例,每个案例下设若干道考题。

中考英语总复习冲刺五:任务型阅读技巧(巩固练习)习题及答案

【巩固练习】I. 任务性阅读真题演练。

1.阅读下面的短文,并根据短文后的要求答题。

【2012 山东潍坊市】Many parents like setting family rules for their kids. When kids break rules, parents will give them some punishments, which aren’t included in rules. In fact, when you tell your kids about a new rule, you should talk with them about the price they should pay for breaking the rule—what the punishment will be.Punishments you set should be reasonable, without violence or threat(暴力或威胁). For example, if you find your son smoking, you may limit(限制)his social activities for two weeks. You should punish your kids only in ways you have discussed before the rule is broken. A study shows that the most popular punishment is to limit kids’ TV time.It’s understandable that you’ll be angry when rules are broken. Punishment is a way to express your anger, but it’s not a very good one. Sharing your feelings of anger, disappointment or sadness with your kids can have a better effect on them. Try to do that. When your kids know what they have done has made you_______, they will feel guilty(内疚的). When they know their actions influence you greatly, they will obey rules better.Family rules are made to help your kids behave better. If your rules or ways of punishment make them unhappy or under a lot of pressure, are they helpful?1)What price should the kids pay for breaking the family rules? (根据短文内容回答问题)________________________________________________2)Find out the key sentence of Paragraph 2. (找出第二段的中心句)_________________________________________________3)What can be a better way than punishment to educate kids when rules are broken?(根据短文内容回答问题)__________________________________________________4)Fill in the blank in Paragraph 3 with only one word.(根据对文章的理解,在第三段空白处填入一个适当的单词)___________________________________________________5)请将最后一段的划线句子翻译成汉语。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

冲刺五一、单项选择题1、声卡是。

A.是一个系统软件B.主机的一部分C.是一个输入输出接口D.只能支持单通道2、下列关于微博的叙述中,不正确的是。

A.微博就是微型博客的简称B.在微博中发布的信息一般都在140字左右C.微博是一个基于用户关系的信息分享、传播以及获取平台D.微博与博客一样3、数码相机是集光学、机械、电子一体化的产品,下列关于数码相机的叙述中,错误的是。

A.它集成了影像信息的转换、存储和传输等部件,具有数字化存取模式,与电脑交互处理和实时拍摄等特点B.拍照之后可以立即看到图片C.只需为那些想冲洗的照片付费,其它不需要的照片可以删除D.最早出现于日本4、Cache存储器最重要的技术指标是它的。

A.存储速度B.存储空间的大小C.存储器采用的阵列技术D.命中率5、硬盘是电脑主要的存储媒介之一。

下列有关硬盘的叙述中,不正确的是。

A.硬盘由一个或者多个铝制或者玻璃制的碟片组成B.绝大多数硬盘都是固定硬盘,被永久性地密封固定在硬盘驱动器中C.每个盘面都被划分为数目相等的磁道,并从内部的“0”开始编号D.使用SATA接口的硬盘叫串口硬盘6、CPU的主频是指。

A.速度B.总线C.时钟信号的频率D.运算能力7、总线的基本特性不包括。

A.时间特性B. 及时特性C.机械特性D.功能特性8、硬盘驱动器。

A.由于全封闭,耐震性好,不易损坏B.耐震性差,搬运时要注意保护C.没有易碎件,在搬运时不像显示器那样要注意保护D.不用时应套入纸套,防止灰尘进入9、信源发送与信宿接收的电波信号类型有两种:模拟信号与数字信号,下列有关这两者的说法,不正确的是。

A.模拟信号时间上连续,并且包含无穷多个值B.数字信号时间上离散,并且仅包含有限数目的预定值C.模拟信号不能以数字信号的形式发送出去D.数字信号的调制就是发送方把数字信号转换为模拟信号10、智能机器人属于计算机在方面的应用。

A.科学计算B.计算机辅助制造C.过程控制D.人工智能11、200010化成十六进制数是。

A. 7CD16B. 7D016C. 7E016D.7F01612、对用户来说,CPU内部有3个最重要的寄存器,它们分别是。

A.IR,A,BB.IP,F,AC.IR,IP,FD.IP,ALU,BUS13、在WINDOWS下,要移动已打开的窗口,可用鼠标指针指向该窗口的,然后按下鼠标左键,将窗口拖动到新位置后释放鼠标左键。

A.标题栏B.菜单栏C. 工具栏D. 滚动栏14、在资源管理器中,使用菜单栏的“编辑”菜单复制文件夹的基本操作是。

A.单击选中文件夹,选择“编辑”|“剪切”命令,选择“编辑”|“复制”命令B.单击选中文件夹,选择“编辑”|“粘贴”命令,选择“编辑”|“剪切”命令C.单击选中文件夹,选择“编辑”|“剪切”命令,选择“编辑”|“粘贴”命令D.单击选中文件夹,选择“编辑”|“复制”命令,选择“编辑”|“粘贴”命令15、在控制面版的分类视图显示模式下,打开“性能和维护”窗口,其中不包括选项。

A.电源选项B.任务计划C. 管理工具D. 字体16、著名的计算机科学家尼.沃思提出了。

A.数据结构+算法=程序B.存储控制结构C.信息熵D.字体17、广域网是一种跨越很大地域范围的计算网络,下列关于广域网的叙述,正确的是。

A.广域网是一种公用计算机网,所有计算机可以无条件地接入广域网B.广域网像很多局域网一样按广播方式进行通信C.广域网使用专有的通信线路,数据传输速率很高D.广域网能连接的计算机数目几乎不受限制,也能将相距任意距离的计算机互相连接起来18、下列关于计算机病毒的叙述,错误的是。

A.电子邮件是计算机病毒传播的主要途径之一B.电子邮件是个人间的通信手段,即使传播计算机病毒也是个别的影响不大C.一般情况下只要不打开电子邮件的附件,系统就不会感染它所携带的病毒D.杀毒软件对计算机病毒的检测与消除能力通常滞后于病毒的出现19、在WORD 2003中,用于控制文档在屏幕上的显示大小。

A.全屏显示B.显示比例C.缩放显示D.显示控制20、在WORD编辑状态下,建立了一个由多个行和列组成的表格,如果选中一个单元格,再按Delete键,则。

A.删除该单元格所在的行B.删除该单元格,下方单元格上移C.删除该单元格,右方单元格左移D.删除该单元格中的内容21、在WORD “打印预览”中,使用“多页”工具栏按钮,最多可显示页。

A.12B.16C. 18D. 2422、路由器用于连接异构网络时,它收到一个IP数据报后要进行许多操作,这些操作不包含。

A.地址变换B. 路由选择C. 帧格式转换D. IP数据报的转发23、下列关于IP数据报的叙述,错误的是。

A.IP数据报是独立于各种物理网络的数据包的格式B.头部的信息主要是为了确定在网络中进行数据传输的路由C.数据部分的长度可以改变,最大为56KB(包括头部信息在内)D.IP数据报只由头部和数据区两部分组成24、若内存中相邻2个字节的内容为十六进制“74 51”,则它们不可能的是。

A.1条指令的组成部分B.1个汉字的机内码C.1个16位整数D.2个英文字母的ASCII码25、在EXCEL 2003中,在打印学生成绩单时,对不及格的成绩用醒目的方式表示(如用红色表示等),当要处理的数据量较大时,利用命令最为方便。

A.查找B.条件格式C.数据筛选D.定位26、在EXCEL 2003中,要将当前工作薄中的工作表移动到另一个工作薄中,正确的操作是。

A.剪切该工作表,然后粘贴到另一个工作表中B.打开另一个工作薄,直接将工作表拖动到那个工作薄中C.复制该工作表,然后粘贴到另一个工作薄中D.通过“编辑”|“移动或复制工作表”命令实现27、TCP/IP协议是一种开放的协议标准,下面不是它的特点。

A.独立于特定计算机硬件和操作系统B.同一编址方案C.政府标准D.标准化的高层协议28、按计算机病毒的入侵途径可将计算机病毒分为。

A.源码病毒、入侵病毒、操作系统病毒B.源码病毒、入侵病毒、操作系统病毒、外壳病毒C.入侵病毒、操作系统病毒、外壳病毒D.源码病毒、操作系统病毒、外壳病毒29、公钥加密系统中,发送方用接收方的公钥加密报文,接收方使用解密报文。

A.发送方的公钥B.接收方的公钥C.发送方的私钥D.接收方的私钥30、下列关于数据库技术的叙述,错误的是。

A.数据库技术是信息系统的一个核心技术B.数据库是一种计算机辅助管理数据的方法,它研究如何组织和存储数据,如何高效地获取和处理数据C.数据库技术产生于20世纪80年代初D.数据库技术主要研究如何存储、使用和管理数据31、下列有关有线载波通信的描述,不正确的是。

A.发送端将电信号对载波信号进行调制B.接收端对线路信号进行放大C.电视信号传输系统是有线载波通信D.网络的拓扑结构32、下列有关设备管理任务的叙述中,错误的是。

A.设备管理需要解决I/O设备与CPU性能不匹配的矛盾B.减轻用户的负担C.尽量使“顺序共享”式独占设备能被某个任务占有D.尽量不降低处理器的功能33、利用电信局的本地电话线路提供数字服务的技术中,有一种称为“不对称数字用户线”的技术,它在传输数据时,下载的速度大于上传的速度,这种技术的英文缩写是。

A. ADSLB. ATMC. ISDND. X.2534、WORD 2003中,若要将当前文档中某个段落的底纹去掉,可实现的操作是。

A.选中该段落,通过“格式”|“边框和底纹”命令去掉底纹B.选中该段落,然后在该段落上右击,通过“字体”命令去掉底纹C.选中该段落,然后在该段落上右击,通过“段落”命令去掉底纹D.选中该段落,通过“格式”|“段落”命令去掉底纹35、在WORD 2003中,若要在编辑文档时能够清楚地看到该文档的目录,则可使用。

A.文档结构图B.大纲视图C.页面视图D.全屏视图36、网络中最常用的传输媒体是。

A.双绞线B.光纤C.同轴电缆D.卫星通信37、A类网络的子网掩码为。

A.192.168.0.0B.255.0.0.0C.192.168.0.1D.255.255.255.038、IEEE 802.11定义了。

A.无线局域网技术规范B.电缆调制解调技术规范C.光纤局域网技术规范D.宽带网络技术规范39、双绞线分为。

A.TP和FTP两种B.五类和超五类两种C.绝缘和非绝缘两种D.UTP和STP两种40、在不同的网络间存储并转发分组,必要时可以通过。

A.重发器B.桥接器C.网关D.协议转换器41、要实现无线上网,除了需要无线网卡和无线路由,还必须有。

A.无线AP B.电话线C.交换机D.账号的密码42、通常影响软件可维护性的因素有可理解性、可修改性和。

A.可插入性B.可测试性C.可恢复性D.可替换性43、在WORD 2003中,对于一段分散对齐的文字,若只选其中的几个字符,然后单击“右”对齐按钮,则。

A.整个文档变成右对齐格式B.整个段落变成右对齐格式C.整个行变成右对齐格式D.仅选中的文字变成右对齐格式44、在EXCEL 2003中,选定相应的单元格区域,在状态栏上可以查看到该单元格区域中的。

A.注释B.引用C.数值之和D.行列标志45、在EXCEL 2003中,进行升序排序时,排序列中有空白单元的行。

A.不被排序B.保持原始次序C.被放置在排序后的数据清单尾部D.被放置在排序后的数据清单首部46、下列关于图形和图像的叙述,错误的是。

A.取样图像都是由一些排成行列的像素组成,通常称为位图图像或点阵图像B.图形是用计算机绘制的图像,也称为矢量图形C.利用扫描仪输入计算机的机械零件图属于计算机图形D.图形文件中只记录生成图的算法和图上的某些特征点,数据量较小47、下列关于WA V文件和MIDI文件的叙述,错误的是。

A.通常WA V文件比MIDI文件可表示的音乐更丰富B.存储同样的音乐文件,WA V文件比MIDI文件存储量大C.在多媒体应用中,一般背景音乐用WA V文件,解说用MIDI文件D.MIDI文件中记录的是乐谱48、可信计算机安全评估准则中,具有强制性保护功能的是。

A.A类B.B类C.C类D.D类49、使用网上银行卡支付系统付款与使用传统信用卡支付系统付款,两者的付款授权方式是不同的,下列论述正确的是。

A.前者使用数字签名进行远程授权,后者在购物现场使用手写签名的方式授权商家扣款B.前者在购物现场使用手写签名的方式授权商家扣款,后者使用数字签名进行远程授权C.两者都在使用数字签名进行远程授权D.两者都在购物现场使用手写签名的方式授权商家扣款50、进程是程序的一次执行过程,是操作系统进行资源调度和分配的一个独立单位,下列属于其基本特征的是。

A.并发性、实时性、交互性B.并发性、异步性、分时性C.共享性、动态性、成批性D.动态性、并发性、异步性二、多项选择题51、浮点数的加减法运算需要经过几个步骤。