华为数据中心5800交换机01-08 NQA配置

华为数据中心5800交换机01-01 接口基础配置

1接口基础配置关于本章1.1 接口简介通过本小节,您可以了解到设备的接口分类和接口编号规则。

1.2 配置接口基本参数配置接口基本参数,包括接口描述信息、接口流量统计时间间隔功能以及开启或关闭接口。

1.3 维护接口您可以通过清除接口统计信息以方便查询一定时间内接口的流量信息。

1.1 接口简介通过本小节,您可以了解到设备的接口分类和接口编号规则。

接口分类接口是设备与网络中的其它设备交换数据并相互作用的部件,分为管理接口、物理业务接口和逻辑接口三类,其中:l管理接口管理接口主要为用户提供配置管理支持,也就是用户通过此类接口可以登录到设备,并进行配置和管理操作。

管理接口不承担业务传输。

关于管理接口的详细配置,请参见《CloudEngine 7800&6800&5800系列交换机配置指南-基础配置》。

设备支持的管理接口如表1-1所示:表1-1各管理接口介绍l V100R005C00版本下,仅CE6850-48S6Q-HI支持Mini USB接口。

V100R005C10及以后版本,CE6850-48S6Q-HI、CE6850–48T4Q-HI和CE6850U-HI支持Mini USB接口。

l CE6850HI和CE6850U-HI设备上有两个Combo类型的管理接口,每个Combo口包括一个光接口和一个电接口。

光接口和电接口只能同时激活其中一个。

l物理业务接口物理业务接口是真实存在、有器件支持的接口。

物理接口需要承担业务传输。

物理接口有时也被称为端口,为便于描述,在本手册中,统一描述为接口。

设备支持的物理接口如表1-2所示。

表1-2物理接口缺省情况下,设备的以太网接口工作在二层模式,如果需要应用接口的三层功能,可以使用undo portswitch命令将接口转换为三层模式。

l逻辑接口逻辑接口是指能够实现数据交换功能但物理上不存在、需要通过配置建立的接口。

逻辑接口需要承担业务传输。

设备支持的逻辑接口如表1-3所示。

华为数据中心5800交换机01-08 攻击防范配置

8攻击防范配置关于本章攻击防范是一种重要的网络安全特性。

通过配置攻击防范功能,设备能够检测出多种类型的网络攻击,并能采取相应的措施保护设备自身及其所连接的内部网络免受恶意攻击,保证内部网络及设备的正常运行。

8.1 攻击防范简介介绍攻击防范的定义和作用。

8.2 攻击防范原理描述介绍攻击防范的实现原理。

8.3 攻击防范应用场景介绍攻击防范的应用场景。

8.4 攻击防范配置注意事项介绍配置攻击防范的注意事项。

8.5 攻击防范缺省配置介绍了攻击防范的缺省配置。

8.6 配置畸形报文攻击防范畸形报文攻击防范主要防止没有IP载荷的泛洪攻击、IGMP空报文攻击、LAND攻击、Smurf攻击和TCP标志位非法攻击。

8.7 配置分片报文攻击防范分片报文攻击主要包括分片数量巨大攻击、巨大offset攻击、重复分片攻击、Tear Drop攻击、Syndrop攻击、NewTear攻击、Bonk攻击、Nesta攻击、Rose攻击、Fawx攻击、Ping of Death攻击和Jolt攻击。

8.8 配置泛洪攻击防范泛洪攻击防范主要防止TCP Syn泛洪攻击、UDP泛洪攻击和ICMP泛洪攻击。

8.9 清除攻击防范统计信息8.10 攻击防范配置举例介绍攻击防范的配置举例。

配置示例中包括组网图需求、配置思路、操作步骤等。

8.1 攻击防范简介介绍攻击防范的定义和作用。

定义攻击防范是一种重要的网络安全特性。

它通过分析上送CPU处理的报文的内容和行为,判断报文是否具有攻击特性,并配置对具有攻击特性的报文执行一定的防范措施。

攻击防范主要分为畸形报文攻击防范、分片报文攻击防范和泛洪攻击防范。

目的目前,网络的攻击日益增多,而通信协议本身的缺陷以及网络部署问题,导致网络攻击造成的影响越来越大。

特别是对网络设备的攻击,将会导致设备或者网络瘫痪等严重后果。

攻击防范针对上送CPU的不同类型攻击报文,采用丢弃或者限速的手段,以保障设备不受攻击的影响,使业务正常运行。

华为数据中心5800交换机01-01 堆叠配置

1.6 组建堆叠 介绍堆叠的组建过程。

1.7 堆叠组建后配置增强功能 介绍堆叠组建后的配置,用来增加堆叠系统的可靠性和易操作性。

1.8 维护堆叠 介绍堆叠的维护功能。

1.9 拆分堆叠 介绍拆分堆叠的相关操作。

1.10 配置举例 介绍堆叠配置举例,配置举例中包括组网需求、配置思路、配置过程等。

定义

堆叠iStack(Intelligent Stack)是指将多台交换机设备组合在一起,虚拟化成一台交换 设备,如图1-1所示。

图 1-1 堆叠示意图 iStack

iStack Link

Eth-Trunk

物理拓扑逻辑拓扑来自目的通过交换机堆叠,可以实现网络高可靠性和网络大数据量转发,同时简化网络管理。

1.2.2 堆叠建立

堆叠建立的过程包括以下四个阶段:

文档版本 07 (2017-09-12)

华为专有和保密信息

3

版权所有 © 华为技术有限公司

CloudEngine 8800&7800&6800&5800 系列交换机 配置指南-虚拟化

1 堆叠配置

1. 物理连接:根据网络需求,选择适当的连接拓扑,组建堆叠网络。

的配置。 l 备、从交换机的堆叠端口在主交换机上有Shutdown或与堆叠冲突的配置。 l 同一堆叠端口下的堆叠物理成员端口的类型不同。 l 所有堆叠物理成员端口被配置在不同的堆叠端口下。 上述冲突产生后,备、从交换机将无法与主交换机建立堆叠。用户需要修改主交换机 或备、从交换机上的配置,使其符合配置要求,然后再重新启动交换机。

l 备、从交换机将与主交换机的配置进行合并,合并的配置包括堆叠属性配置、堆 叠端口配置、端口拆分配置。如果主交换上有备、从交换机的离线配置,则以主 交换机配置为准。

华为数据中心5800交换机01-09 端口安全配置

9端口安全配置关于本章9.1 简介介绍端口安全的定义和目的。

9.2 原理描述通过介绍安全MAC地址的分类和超过安全MAC地址限制数后的保护动作,说明端口安全的实现原理。

9.3 应用场景介绍端口安全常见的应用场景。

9.4 配置注意事项介绍端口安全的配置注意事项。

9.5 缺省配置介绍端口安全的缺省配置。

9.6 配置端口安全端口安全(Port Security)功能将设备接口学习到的MAC地址变为安全MAC地址(包括安全动态MAC和Sticky MAC),可以阻止除安全MAC和静态MAC之外的主机通过本接口和交换机通信,从而增强设备安全性。

9.7 配置举例结合组网需求、配置思路来了解实际网络中端口安全的应用场景,并提供配置文件。

9.1 简介介绍端口安全的定义和目的。

端口安全(Port Security)通过将接口学习到的动态MAC地址转换为安全MAC地址(包括安全动态MAC和Sticky MAC),阻止非法用户通过本接口和交换机通信,从而增强设备的安全性。

9.2 原理描述通过介绍安全MAC地址的分类和超过安全MAC地址限制数后的保护动作,说明端口安全的实现原理。

安全MAC地址的分类安全MAC地址分为:安全动态MAC与Sticky MAC。

表9-1安全MAC地址的说明l接口使能端口安全功能时,接口上之前学习到的动态MAC地址表项将被删除,之后学习到的MAC地址将变为安全动态MAC地址。

l接口使能Sticky MAC功能时,接口上的安全动态MAC地址表项将转化为Sticky MAC地址,之后学习到的MAC地址也变为Sticky MAC地址。

l接口去使能端口安全功能时,接口上的安全动态MAC地址将被删除,重新学习动态MAC地址。

l接口去使能Sticky MAC功能时,接口上的Sticky MAC地址,会转换为安全动态MAC地址。

超过安全MAC地址限制数后的动作接口上安全MAC地址数达到限制后,如果收到源MAC地址不存在的报文,端口安全则认为有非法用户攻击,就会根据配置的动作对接口做保护处理。

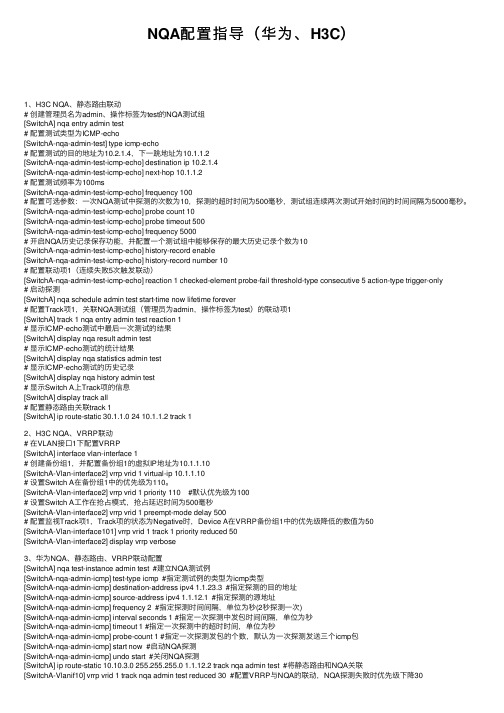

NQA配置指导(华为、H3C)

NQA配置指导(华为、H3C)1、H3C NQA、静态路由联动# 创建管理员名为admin、操作标签为test的NQA测试组[SwitchA] nqa entry admin test# 配置测试类型为ICMP-echo[SwitchA-nqa-admin-test] type icmp-echo# 配置测试的⽬的地址为10.2.1.4,下⼀跳地址为10.1.1.2[SwitchA-nqa-admin-test-icmp-echo] destination ip 10.2.1.4[SwitchA-nqa-admin-test-icmp-echo] next-hop 10.1.1.2# 配置测试频率为100ms[SwitchA-nqa-admin-test-icmp-echo] frequency 100# 配置可选参数:⼀次NQA测试中探测的次数为10,探测的超时时间为500毫秒,测试组连续两次测试开始时间的时间间隔为5000毫秒。

[SwitchA-nqa-admin-test-icmp-echo] probe count 10[SwitchA-nqa-admin-test-icmp-echo] probe timeout 500[SwitchA-nqa-admin-test-icmp-echo] frequency 5000# 开启NQA历史记录保存功能,并配置⼀个测试组中能够保存的最⼤历史记录个数为10[SwitchA-nqa-admin-test-icmp-echo] history-record enable[SwitchA-nqa-admin-test-icmp-echo] history-record number 10# 配置联动项1(连续失败5次触发联动)[SwitchA-nqa-admin-test-icmp-echo] reaction 1 checked-element probe-fail threshold-type consecutive 5 action-type trigger-only# 启动探测[SwitchA] nqa schedule admin test start-time now lifetime forever# 配置Track项1,关联NQA测试组(管理员为admin,操作标签为test)的联动项1[SwitchA] track 1 nqa entry admin test reaction 1# 显⽰ICMP-echo测试中最后⼀次测试的结果[SwitchA] display nqa result admin test# 显⽰ICMP-echo测试的统计结果[SwitchA] display nqa statistics admin test# 显⽰ICMP-echo测试的历史记录[SwitchA] display nqa history admin test# 显⽰Switch A上Track项的信息[SwitchA] display track all# 配置静态路由关联track 1[SwitchA] ip route-static 30.1.1.0 24 10.1.1.2 track 12、H3C NQA、VRRP联动# 在VLAN接⼝1下配置VRRP[SwitchA] interface vlan-interface 1# 创建备份组1,并配置备份组1的虚拟IP地址为10.1.1.10[SwitchA-Vlan-interface2] vrrp vrid 1 virtual-ip 10.1.1.10# 设置Switch A在备份组1中的优先级为110。

华为数据中心5800交换机01-10 路由策略配置

l permit:路由将被允许通过,并且执行该节点的Apply子句对路由信息的一些属性 进行设置。

l deny:路由将被拒绝通过。

当路由与该节点的任意一个If-match子句匹配失败后,进入下一节点。如果和所有节点 都匹配失败,路由信息将被拒绝通过。

文档版本 06 (2017-09-12)

华为专有和保密信息

675

版权所有 © 华为技术有限公司

CloudEngine 8800&7800&6800&5800 系列交换机 配置指南-IP 单播路由

10 路由策略配置

10.1 路由策略简介

介绍路由策略的定义、由来和作用。

定义

路由策略主要实现了路由过滤和路由属性设置等功能,它通过改变路由属性(包括可 达性)来改变网络流量所经过的路径。

– 在RouterC上配置另外一个地址前缀列表,并且配置OSPF利用该地址前缀列 表作为RouterC的入口策略。

l 使用路由策略

– 在RouterA上配置路由策略(其中匹配条件可以是地址前缀列表、路由cost、 路由标记Tag等),并且配置OSPF利用该路由策略作为RouterA的出口策略。

– 在RouterC上配置另外一个路由策略,并且配置OSPF利用该路由策略作为 RouterC的入口策略。

CloudEngine 8800&7800&6800&5800 系列交换机 配置指南-IP 单播路由

10 路由策略配置

10 路由策略配置

关于本章

路由策略是为了改变网络流量所经过的途径而对路由信息采用的方法。

华为数据中心5800交换机01-08 流量抑制及风暴控制配置

8流量抑制及风暴控制配置关于本章流量抑制及风暴控制配置包括流量抑制及风暴控制的基础知识、配置方法、配置举例和常见配置错误。

8.1 流量抑制及风暴控制简介介绍流量抑制及风暴控制的定义和作用。

8.2 原理描述介绍流量抑制及风暴控制的实现原理。

8.3 应用场景介绍流量抑制及风暴控制的应用场景。

8.4 配置注意事项介绍了设备支持的流量抑制及风暴控制特性的相关配置注意事项以及两者的区别。

8.5 缺省配置介绍设备的流量抑制及风暴控制缺省值。

8.6 配置流量抑制通过配置流量抑制,防范广播风暴,保障设备转发性能。

8.7 配置风暴控制通过配置风暴控制,防范广播风暴,保障设备转发性能。

8.8 配置举例配置举例包括组网需求、配置思路、配置步骤和配置文件。

8.9 参考信息介绍流量抑制及风暴控制的参考标准和协议。

8.1 流量抑制及风暴控制简介介绍流量抑制及风暴控制的定义和作用。

定义流量抑制和风暴控制是两种用于控制广播、组播以及未知单播报文,防止这三类报文引起广播风暴的安全技术。

流量抑制主要通过配置阈值来限制流量,而风暴控制则主要通过关闭端口来阻断流量。

未知单播报文是指目的MAC地址未被设备学习到的单播报文。

目的当设备某个二层以太接口收到广播、组播或未知单播报文时,如果根据报文的目的MAC地址设备不能明确报文的出接口,设备会向同一VLAN内的其他二层以太接口转发这些报文,这样可能导致广播风暴,降低设备转发性能。

引入流量抑制和风暴控制特性,可以控制这三类报文流量,防范广播风暴。

8.2 原理描述介绍流量抑制及风暴控制的实现原理。

8.2.1 流量抑制的基本原理流量抑制特性按以下形式来限制广播、组播以及未知单播报文产生的广播风暴。

l在接口视图下,入方向上,设备支持分别对三类报文按百分比、包速率和比特速率进行流量抑制。

设备监控接口下的三类报文速率并和配置的阈值相比较,当入口流量超过配置的阈值时,设备会丢弃超额的流量。

CE6870EI不支持按包速率进行流量抑制。

华为数据中心5800交换机01-08 性能管理

8性能管理关于本章通过配置性能管理,采集和统计系统的性能数据,以便于对系统的运行状态进行分析。

8.1 性能管理简介性能管理PM(Performance Management)是一种用于采集和统计系统的各项性能指标的技术。

8.2 性能管理原理描述介绍性能管理的基本原理。

8.3 性能管理应用场景介绍性能管理的应用场景。

8.4 性能管理配置注意事项介绍性能管理的配置注意事项。

8.5 配置性能管理通过配置统计任务并绑定实例,对系统的性能数据进行统计。

8.6 性能管理配置举例介绍性能管理配置举例。

配置示例中包括组网需求、配置思路等。

8.1 性能管理简介性能管理PM(Performance Management)是一种用于采集和统计系统的各项性能指标的技术。

性能管理作为提高设备运维能力的关键特性,提供对系统各项性能指标当前、历史数据的统计,用于判别系统的运行状况,为系统的错误分析和系统配置优化提供依据。

通过对各种性能数据的分析,还可以进行性能趋势的分析。

例如,通过一天内用户流量峰值或谷值的记录,可以分析一个月或更长时间的网络流量增长趋势及增长速度等。

同时,可以为用户进行网络配置的合理优化和网络扩容等关键决策提供材料和依据。

8.2 性能管理原理描述介绍性能管理的基本原理。

性能管理统计的对象可以是:l 接口流量,如某个以太网接口的收、发包数量的统计。

l 协议计数,如某种协议报文数量的统计。

l设备运行参数,如CPU 利用率的统计。

数据统计功能包含不同的统计任务,每个统计任务可以绑定多个数据统计实例。

用户创建统计任务后,系统按照周期采集统计任务中统计实例的数据,并在周期结束后计算周期内的统计值。

统计的数据将被定时保存在统计文件中。

通过FTP/SFTP 协议,系统可以将统计文件上传至远程的性能管理服务器。

统计文件上传支持两种模式:l 主动模式:系统定时生成统计文件,并自动将统计文件上传至服务器。

l被动模式:系统定时生成统计文件,由网管通知系统上传文件或下发命令触发上传文件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

8 NQA配置通过配置NQA,可以有效的检测网络运行的状态,能够实时采集到各种网络运行指标。

说明仅CE8868EI、CE8861EI、CE8860EI、CE8850EI、CE7855EI、CE7850EI、CE6875EI、CE6870EI、CE6865EI、CE6860EI、CE6857EI、CE6856HI、CE6855HI、CE6851HI、CE6850HI 和CE6850U-HI支持LSP Ping和LSP Trace测试例。

CE6810LI设备不支持IPv4、IPv6的三层转发,接口使能了IPv4、IPv6功能后,配置的IPv4、IPv6地址只能用来管理设备。

8.1 NQA简介8.2 NQA原理描述8.3 NQA测试机制8.4 NQA联动机制8.5 NQA应用场景8.6 NQA配置任务概览8.7 NQA配置注意事项8.8 配置NQA测试例通过配置NQA测试例,可以指定需要测试的测试类型。

8.9 配置NQA传输延迟阈值及阈值告警NQA测试的结果中将提供超过阈值的测试报文的统计值,为网络管理人员分析指定服务在网络中的运行情况提供依据。

向网管发送告警信息,通知设备出现的变化。

8.10 配置NQA测试的Trap开关通过配置NQA测试的Trap开关可以实现NQA测试成功或者失败时产生的Trap消息是否向网管发送。

8.11 调度NQA测试例完成NQA测试例的配置,用户可根据实际需求调度NQA测试例。

如,启动NQA测试例等。

8.12 维护NQA在测试过程中可以清空测试结果信息,实现对NQA测试例的维护。

8.13 NQA配置举例8.1 NQA简介定义网络质量分析NQA(Network Quality Analysis)是一种实时的网络性能探测和统计技术,可以对响应时间、网络抖动、丢包率等网络信息进行统计。

NQA能够实时监视网络QoS,在网络发生故障时进行有效的故障诊断和定位。

目的为了使网络服务质量可见,使用户能够自行检查网络服务质量是否达到要求,需要采取以下措施:●在设备上提供能够说明网络服务质量的数据。

●在网络中部署探针设备能对网络服务质量进行监控。

部署上述措施时,需要在设备侧提供时延、抖动、丢包率等相关统计参数和使用专用的探针设备,增加了设备和资金的投入。

当设备提供NQA时,就不用部署专门的探针设备,可以有效的节约成本。

NQA可以实现对网络运行状况的准确测试,输出统计信息。

8.2 NQA原理描述构造测试例NQA测试中,把测试两端称为客户端和服务器端(或者称为源端和目的端),NQA的测试是由客户端(源端)发起。

在客户端通过命令行配置测试例或由网管端发送相应测试例操作后,NQA把相应的测试例放入到测试例队列中进行调度。

启动测试例启动NQA测试例,可以选择立即启动、延迟启动、定时启动。

在定时器的时间到达后,则根据测试例的测试类型,构造符合相应协议的报文。

但配置的测试报文的大小如果无法满足发送本协议报文的最小尺寸,则按照本协议规定的最小报文尺寸来构造报文发送。

测试例处理测试例启动后,根据返回的报文,可以对相关协议的运行状态提供数据信息。

发送报文时的系统时间作为测试报文的发送时间,给报文打上时间戳,再发送给服务器端。

服务器端接收报文后,返回给客户端相应的回应信息,客户端在接收到报文时,再一次读取系统时间,给报文打上时间戳。

根据报文的发送和接收时间,计算出报文的往返时间。

说明对于Jitter测试例,不仅客户端需要给报文打时间戳,而且服务器端在接收到报文和发送报文时,也要读取自己的本地系统时间,再打上时间戳,从而能够计算出抖动时间。

这样用户就可以通过查看测试数据信息了解网络的运行情况和服务质量。

8.3 NQA测试机制8.3.1 ICMP Jitter测试ICMP Jitter是以ICMP报文为承载,通过记录在报文中的时间戳信息来统计时延、抖动、丢包的一种测试方法。

Jitter(抖动时间)是指相邻两个报文的接收时间间隔减去这两个报文的发送时间间隔。

如图8-1所示,ICMP Jitter测试的过程如下:1.源端(SwitchA)以一定的时间间隔向目的端(SwitchB)发送数据包。

2.目的端(SwitchB)每收到一个数据包,就给它打上时间戳,然后再把这个数据包发回到源端(SwitchA)。

3.源端(SwitchA)收到数据包后通过计算目的端(SwitchB)接收数据包时间间隔和源端(SwitchA)发送数据包的时间间隔之差,计算出抖动时间。

图8-1 ICMP Jitter测试场景SwitchA NetworkSwitchB从源端接收到的信息中计算出:●数据包从源端到目的端和从目的端到源端的最大抖动时间、最小抖动时间及平均抖动时间。

●从目的端到源端或从源端到目的端的最大单向延时。

ICMP Jitter默认发包间隔为20ms,默认发包数量为60个,发包间隔和发包数量可配置。

ICMP Jitter测试可以设置单个测试例的连续发包数目,通过这项设置,可以在一段时间内模拟某种数据的真实流量。

ICMP Jitter测试的结果和历史记录将记录在测试例中,可以通过命令行来查看探测结果和历史记录。

8.3.2 ICMP测试NQA的ICMP测试例用于检测源端到目的端的路由是否可达。

ICMP测试提供类似于命令行下的Ping命令功能,但输出信息更为丰富:●默认情况下能够保存最近5次的测试结果。

●结果中能够显示平均时延、丢包率,最后一个报文正确接收的时间等信息。

如图8-2所示,ICMP测试的过程如下:1.源端(SwitchA)向目的端(SwitchB)发送构造的ICMP Echo Request报文。

2.目的端(SwitchB)收到报文后,直接回应ICMP Echo Reply报文给源端(SwitchA)。

图8-2 ICMP 测试场景SwitchANetworkSwitchB源端收到报文后,通过计算源端接收时间和源端发送时间之差,计算出源端到目的端的通信时间,从而清晰的反应出网络性能及网络畅通情况。

ICMP 测试的结果和历史记录将记录在测试例中,可以通过命令行来查看探测结果和历史记录。

8.3.3 TCP 测试NQA 的TCP 测试用于检测主机与TCP Server 之间经过三次握手建立TCP 连接的速度。

如图8-3所示,TCP 测试的过程如下:1.SwitchA 向SwitchB 发送要求建立连接的TCP SYN 报文。

2.SwitchB 收到报文,接收请求并向SwitchA 回应TCP SYN ACK 报文。

3.SwitchA 收到报文后,向SwitchB 回应ACK 报文,连接建立。

图8-3 TCP应用场景SwitchASwitchB此后,SwitchA 通过发送报文和接收报文的时间差,计算出与SwitchB 之间三次握手建立TCP 连接的时间。

从而清晰的反映出网络TCP 协议的性能状况。

不能太频繁的发起TCP 探测,以免占用过多资源,影响到目的设备上的正常服务。

TCP 测试的结果和历史记录将记录在测试例中,可以通过命令行来查看探测结果和历史记录。

8.3.4 Trace 测试NQA 的Trace 测试用于检测源端到目的端的转发路径,并沿该路径记录源设备到中间各个设备的时延等信息。

Trace 测试类似于Tracert 命令功能,但输出信息更为丰富。

每一跳信息中能够显示平均时延、丢包、最后一个包接收时间等信息。

如图8-4所示,Trace 测试的过程如下:1.源端(SwitchA )向目的端(SwitchD )发送构造的UDP 报文,报文中的TTL 为1。

2.第一跳SwitchB 收到该报文后,判断TTL 是否为0,如果为0则丢弃该报文,返回ICMP 超时报文。

3.源端(SwitchA )收到该ICMP 超时报文后,记录第一跳的IP 地址,并重新构造UDP 报文,报文中的TTL 为2。

4.报文到达第二跳SwitchC 后,判断TTL 是否为0,如果为0则丢弃该报文,返回ICMP 超时报文。

5.以此类推,最终报文到达目的端(SwitchD ),返回端口不可达的ICMP 报文给源端(SwitchA )。

图8-4 Trace 测试场景SwitchA SwitchC SwitchBSwitchD源端收到每跳返回的ICMP 报文后,统计并打印出从源端到目的端的转发路径和该路径上各设备的有关信息。

从而清晰的反映出从源端到目的端的转发路径。

Trace 测试的结果和历史记录将记录在测试例中,可以通过命令行来查看探测结果和历史记录。

8.3.5 UDP Jitter 测试UDP Jitter 是以UDP 报文为承载,通过记录在报文中的时间戳信息来统计时延、抖动、丢包的一种测试方法。

Jitter (抖动时间)是指相邻两个报文的接收时间间隔减去这两个报文的发送时间间隔。

如图8-5所示,UDP Jitter 测试的过程如下:1.源端(SwitchA )以一定的时间间隔向目的端(SwitchB )发送报文。

2.目的端(SwitchB )每收到一个报文,就给它打上时间戳,然后再把这个报文发回到源端(SwitchA )。

3.源端(SwitchA )收到报文后通过计算目的端(SwitchB )接收报文时间间隔和源端(SwitchA )发送报文的时间间隔之差,计算出抖动时间。

图8-5 UDP Jitter 测试场景SwitchANetworkSwitchB从源端接收到的信息中计算出:●报文从源端到目的端和从目的端到源端的最大抖动时间、最小抖动时间及平均抖动时间。

●从目的端到源端或从源端到目的端的最大单向延时。

UDP Jitter 每次测试最大发包数量可配,是探测数(probe-count )与每次探测发送报文(jitter-packetnum )的乘积。

UDP Jitter 测试可以设置单个测试例的连续发包数目,通过这项设置,可以在一段时间内模拟某种数据的真实流量。

例如,设置3000个UDP 报文以20毫秒的间隔发送,可以在一分钟内模拟G.711流量。

UDP Jitter 测试的结果和历史记录将记录在测试例中,可以通过命令行来查看探测结果和历史记录。

8.3.6 LSP Ping测试NQA的LSP Ping测试用于检测LDP的LSP路径是否可达。

如图8-6所示,LSP Ping测试的过程如下:1.源端(PE-A)首先构造MPLS Echo Request报文,在IP头填入127.0.0.0/8网段的地址作为IP的目的地,根据配置对端LSR ID查找相应的LSP,按指定的LSP进行MPLS域内的转发。

2.目的端(PE-B)Egress侦听3503端口发送MPLS Echo Reply响应报文。

图8-6 LSP Ping测试场景CE-A CE-B源端通过接收到的响应报文,统计出测试结果,通过计算源端接收时间和源端发送时间之差,计算出源端到目的端的通信时间,从而清晰的反应出MPLS网络链路畅通情况。