实训指导3.3-1基于思科路由器的IOS防火墙防护功能配置(IOS_FW)(精)

CiscoIOS思科路由器交换机防火墙命令解析

CiscoIOS思科路由器交换机防火墙命令解析你知道CiscoIOS思科路由器交换机防火墙是怎么解析的吗,他的命令解析如阿呢?下面是店铺跟大家分享的是CiscoIOS思科路由器交换机防火墙命令解析,欢迎大家来阅读学习。

CiscoIOS思科路由器交换机防火墙命令解析路由交换机防火墙路由器路由协议主命令和子命令示例route>enable 进入route>disable 退出show running-config 当前工作信息show ip routeshow versionroute(config)#enable password 123456router(config)#hostname bingheroute (config-if)# no shutdown 启动全局命令Route#config terminal 全局配置模式Router(config)#config f0/0进入配置接口Router(config)#interface fastethernet0/0 配置主命令Route(config-if) ip address 10.0.0.1 255.255.255.0Route(config-if)#exit返回配置模式Route (config) # exit返回特权模式Route#保存配置RA#copy running-config start-config 保存配置RA#copy startup-config config-start 恢复配置允许telnetR2(config)#line vty 0 ? 查看有多少telnet接口R2(config-line)#line vty 0 700R2(config-line)#no login telnet 不允许密码启用域名解析R2(config)#ip domain-lookupR2(config)#ip name-server 8.8.8.8思科路由配置模式简介用户模式 Router>特权模式 Router#全局配置模式Router(config)#接口配置模式 Router(config-if)#自接口配置模式Router(config-subif)#Line模式 Router (config-Line)#路由模式Router(config-router)#路由模式切换从用户模式到特权模式 Router>enable从特权模式返回用户模式Router#disable退出控制台 Router>logout(eixt)进入全局模式配置 Router#configure terminal进入接口模式配置 Router(config)# interface Port#进入子接口配置模式 Router(config)#interface Subport#Line配置模式Router(config)#line Type#路由模式 Router(config) # router rip指定主机名Router(config)#hostname 25002500 (config)#路由基本配置命令更改休止超时默认情况下,10分钟之后路由将自动用户退出,可以利用exec-timeout命令改变这个时间Router(config) # Line line_type_#Router(config-line)#exec-timeout minutes seconds如果想让某调线路永远不超时,可以将分钟和秒钟的值设为0Router(config)#lineconsole 0Router(config-line)#exec-timeout 0 0配置路由器接口Router(config)#interface type [slot#]/port#Router(config-if)#Router(config-line)l type 同步串口serial async串行,ISDN bri和pri atm fddi tokenring ethernet faseternet gigabitrthnetl 在没有额外插槽的情况可以省略插槽号。

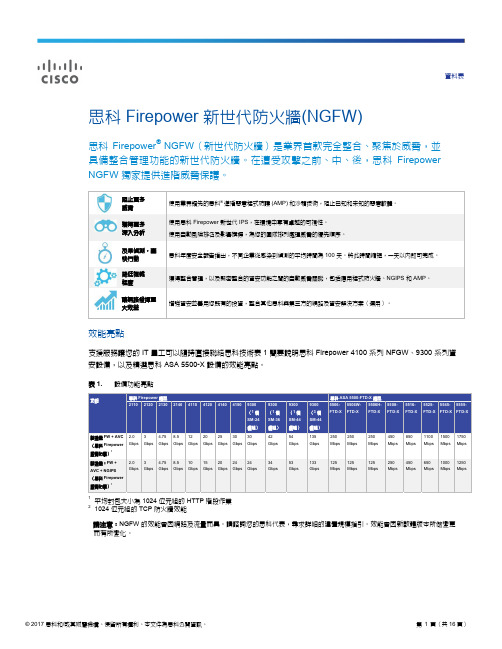

思科Firepower新世代防火牆(NGFW)产品说明书

資料表思科 Firepower 新世代防火牆(NGFW)思科 Firepower ® NGFW (新世代防火牆)是業界首款完全整合、聚焦於威脅,並具備整合管理功能的新世代防火牆。

在遭受攻擊之前、中、後,思科 Firepower NGFW 獨家提供進階威脅保護。

阻止更多威脅 使用業界領先的思科® 進階惡意程式防護 (AMP) 和沙箱技術,阻止已知和未知的惡意軟體。

獲得更多深入分析 使用思科 Firepower 新世代 IPS ,在環境中享有卓越的可視性。

使用自動風險排名及影響旗標,為您的團隊排列處理威脅的優先順序。

及早偵測,盡快行動 思科年度安全報告指出,不同企業從感染到偵測的平均時間為 100 天。

將此時間縮短,一天以內即可完成。

降低複雜 程度 獲得整合管理,以及緊密整合的資安功能之間的自動威脅關聯,包括應用程式防火牆、NGIPS 和 AMP 。

讓網路發揮更大效益增強資安並善用您既有的投資,整合其他思科與第三方的網路及資安解決方案(選用)。

效能亮點支援服務讓您的 IT 員工可以隨時直接聯絡思科技術表 1 簡要說明思科 Firepower 4100 系列 NFGW 、9300 系列資安設備,以及精選思科 ASA 5500-X 設備的效能亮點。

表 1.設備功能亮點功能思科 Firepower 機型 思科 ASA 5500-FTD-X 機型211021202130214041104120414041509300(1 個 SM-24 模組)9300(1 個 SM-36 模組) 9300(1 個 SM-44 模組) 9300(3 個 SM-44 模組) 5506- FTD-X5506W- FTD-X5506H- FTD-X5508- FTD-X5516- FTD-X5525- FTD-X5545- FTD-X5555- FTD-X輸送量 FW + AVC (思科 Firepower 威脅防禦) 2.0 Gbps 3 Gbps 4.75 Gbps 8.5 Gbps 12 Gbps 20 Gbps25 Gbps30 Gbps30 Gbps42 Gbps54 Gbps135 Gbps250 Mbps250 Mbps250 Mbps450 Mbps850 Mbps1100 Mbps1500Mbps1750 Mbps輸送量︰FW + AVC + NGIPS (思科 Firepower 威脅防禦) 2.0 Gbps 3 Gbps 4.75 Gbps 8.5 Gbps 10 Gbps 15 Gbps20 Gbps24 Gbps24 Gbps34 Gbps53 Gbps133 Gbps125 Mbps125 Mbps125 Mbps250 Mbps450 Mbps650 Mbps1000Mbps1250 Mbps1 平均封包大小為 1024 位元組的 HTTP 階段作業 21024 位元組的 TCP 防火牆效能請注意:NGFW 的效能會因網路及流量而異。

cisco路由器的IOS常用命令的配置

实验一: cisco路由器的IOS常用命令的配置适合环境:cisco路由器的IOS常用命令的配置目标:通过完成该实验将能够理解和掌握路由器主要的命令模式;通过命令行模式配置路由器的密码;主机名,接口IP 地址,接口描述信息,Banner,路由器配置信息存盘,以及各项配置信息的查看通过命令行进行路由器各类信息的查看(版本、配置内容,硬件信息等)学会使用帮助键,快捷键,提示键完成以上内容的操作预备知识:CISCO PACKET TRACER5.0使用;cisco路由器的基本知识实验设备:为了完成该实验,需要以下设施实验机房;CISCO PACKET TRACER5.实验目的:掌握cisco设备的基本配置命令和方法任务开始:测试网络的连通性:telnet+IP address任务具体步骤6.路由器,交换机密码的设置E:删除enable ,console ,vty 密码2nplan(config)#no enable password 2nplan(config)#no enable secret2nplan(config)#line con2nplan(config)#line console 02nplan(config-line)#no password2nplan(config)#line vty 0 42nplan(config-line)#no password 2nplan(config-line)#任务具体步骤7.路由器接口IP的设置2nplan(config-if)# ip address 192.168.10.200 255.255.255.0//设置接口ip地址192.168.10.200,子网掩码为255.255.255.02nplan(config-if)# no shutdown //启动接口默认情况下路由器接口是关闭的,需要命令no shutdown开启,开启后关闭可以用shutdown关闭2nplan (config-if)# shutdown 关闭接口测试网络的连通性:任务具体步骤8.查看路由器ios信息2nplan#show version//查看软件版本信息Cisco Internetwork Operating System SoftwareIOS (tm) C2600 Software (C2600-I-M), Version 12.2(28), RELEASE SOFTWARE(fc5)Technical Support: /techsupportCopyright (c) 1986-2005 by cisco Systems, Inc.Compiled Wed 27-Apr-04 19:01 by miwangImage text-base: 0x8000808C, data-base: 0x80A1FECCROM: System Bootstrap, Version 12.1(3r)T2, RELEASE SOFTWARE (fc1)Copyright (c) 2000 by cisco Systems, Inc.ROM: C2600 Software (C2600-I-M), Version 12.2(28), RELEASE SOFTWARE(fc5)System returned to ROM by reload。

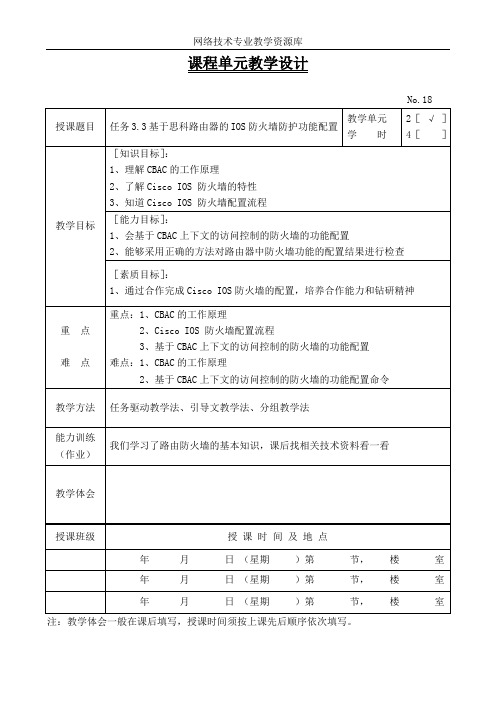

电子教案-任务3.3基于思科路由器的IOS防火墙防护功能配置.

10

指导学生根据计划完成自己的任务,教师巡视、指导,检查任务完成情况

进行任务的实施。对于存在的问题做好记录,以备检测。

20

指定一组完成情况较好的学生说明实施步骤

倾听他人答案,修正自己的方案

10

总结

评价

2、能够采用正确的方法对路由器中防火墙功能的配置结果进行检查

[素质目标]:

1、通过合作完成Cisco IOS防火墙的配置,培养合作能力和钻研精神

重 点

难 点

重点:1、CBAC的工作原理

2、Cisco IOS 防火墙配置流程

3、基于CBAC上下文的访问控制的防火墙的功能配置

难点:1、CBAC的工作原理

注:教学体会一般在课后填写,授课时间须按上课先后顺序依次填写。

教学

环节

教学内容

教师活动

学生活动

时间分配

告知

教学内容、教学目标

教师讲解,设立目标,明确重难点

听讲,明确本任务的学习目标、重点及难点问题

2

引入

对于一般的企事业单位来说,多是采用路由器接入互联网,特别是对于一些企业分支构或中小企业。因为采用硬件防火墙的经济成本较高。从需求的角度考虑,建议通过配置路由器来初步实现防火墙的基本功能,如果企业原有路由器是思科的IOS路由器,则可以通过思科对路由器加入的安全特性对其进行升级或功能增强来实现防火墙功能。

情境导入

了解本任务的情境

3

布置

学习

任务

引导问题1:什么是Cisco IOS防火墙

引导问题2:Cisco IOS防火墙的特性

引导问题3:CBAC的工作原理

实训指导3.3-2PT实现基于思科路由器的IOS防火墙防护功(精)

3.从Z_PC1访问服务器W_WWW的WEB服务。

专业务实

学以致用

任务实施及方法技巧

实训任务:基于PT实现ZBF实训任务

任务2:在路由器Z_R上配置防火墙功能

注意:为了完成配置,请确保名称准确指定 1.建立一个内部区域名称为“IN-ZONE” Z_R(config)# zone security IN-ZONE 2.建立一个内部区域名称为“OUT-ZONE” Z_R(config-sec-zone)# zone security OUT-ZONE Z_R(config-sec-zone)# exit

注意:有些协议在PT中不支持,但可以使用match-any选项,指定检查某些流量,并能

看到效果。

专业务实

学以致用

任务实施及方法技巧

实训任务:基于PT实现ZBF实训任务

任务4:设置防火墙策略

1.创建一个policy map确定匹配的流量(敏感数据流),policy map的名称为IN-2-OUT-PMAP。 Z_R(config)# policy-map type inspect IN-2-OUT-PMAP 2.指定一个检测的class type和引用的class map IN-NET-CLASS-MAP。 Z_R(config-pmap)# class type inspect IN-NET-CLASS-MAP 3.指定符合policy map后的动作。可以用inspect命令援引CBAC(还有其它选项pass和drop)。 Z_R(config-pmap-c)# inspect %No specific protocol configured in class IN-NET-CLASS-MAP for inspection. All protocols will be inspected.

基于思科路由器的IOS入侵检测功能配置SDM

专业务实 学以致用

任务实施及方法技巧

6、基于网络IPS与基于主机IPS 基于网络IPS缩写为NIPS,网络探测器安装到网段的主干,来监视多台主机的活动。 基于主机IPS缩写为HIPS,每一台主机上都安装有管理软件的代理程序。思科安全代理CSAs 对主机进行防御并报告给管理控制台。HIPS为每个主机提供检测与防御,HIPS不需要特殊的

测IDS与入侵防护IPS进行相关知识的综合介绍,并加以区别。最后通过在思科路由器或PIX

防火墙上利用SDM配置IPS完成入侵防护功能的规划与配置。 IDS与IPS都具有对攻击进行识别的能力,例如对网络与主机资源的非法访问或攻击等, 也都可以将发现的攻击行为进行日志及报警并发送到管理控制台。主要区别在于: IDS类似于Sniffer Pro等协议分析或嗅探软件的功能,放置于网络关键点进行协议数据 检查,一般采取旁路方式进行协议数据的分析(例如利用端口镜在交换机上分流共享到网络 关键入口的协议数据),将这获得的协议数据与攻击特征库相比较,以确定是否发生攻击行 为。当确认发生网络攻击后,IDS可采取的动作主要是日志、报警或向管理控制台发送消息, 较高级的是能与防火墙联动对正在进行的攻击进行阻断。 IPS是以串联方式放置与防火墙后,或串入网络主干对关键区域的流量进行入侵防护, 一般采取在线方式,所有流经IPS的数据流量,IPS都可以加以控制,以终止对网络的攻击行 为。将流经的协议数据与攻击特征库相比较,识别针对网络的攻击,并能终止攻击的继续进 行,根据预先设定对以类攻击进行记录,对同样的攻击做出快速准确的判断与阻止。

互联网 互联网

[考试]思科路由器防火墙配置命令

[考试]思科路由器防火墙配置命令思科路由器防火墙配置命令路由器防火墙配置命令阅读选项:文字黑色红色白色灰色绿色蓝色青色黄色背景白色粉红灰色绿色蓝色黑色青色棕色字号 9 pt10 pt12 pt14 pt16 pt18 pt24pt30 pt字型正常加粗自动滚屏[左键停止]一、access-list 用于创建访问规则。

(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny }source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] } 【参数说明】normal 指定规则加入普通时间段。

special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。

listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。

permit 表明允许满足条件的报文通过。

deny 表明禁止满足条件的报文通过。

protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。

source-addr 为源地址。

source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。

思科防火墙使用及功能配置

I/O

RAM

安全的特定处理进程

• 新的线速包处理进程 • 被优化的每个进程模块 • 为安全进程和性能优化的应用和硬件

PC硬件系统

应用

操作系统

CPU

In I/O Out

RAM

VPN Co-Processor

Bus

通用的处理进程

• 数据必须通过几个非优化的接口 • 每个 “API”都会引入安全风险、解释和厂商独立

ip address 192.168.0.2, subnet mask 255.255.255.0

MTU 1500 bytes, BW 1000000 Kbit half duplex

1184342 packets input, 1222298001 bytes, 0 no buffer

received 26 broadcasts, 27 runts, 0 giants

e1 .1 172.16.0.0/24

10.0.0.0/24

telnet 命令

– 指定可以telnet连接到控制台的主机地址

pixfirewall(config)#

telnet ip_address [netmask] [if_name]

pixfirewall(config)#

pixfirewall(config)# show who

pixfirewall> enable password: pixfirewall# configure terminal pixfirewall(config)# pixfirewall(config)# exit pixfirewall#

enable password 和 passwd 命令

– 设置进入特权模式的访问密码. pixfirewall# enable password password

思科防火墙基本配置指导

下面我讲一下一般用到的最基本配置1、建立用户和修改密码跟Cisco IOS路由器基本一样。

2、激活以太端口必须用enable进入,然后进入configure模式PIX525>enablePassword:PIX525#config tPIX525(config)#interface ethernet0 autoPIX525(config)#interface ethernet1 auto在默然情况下ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须命令配置激活。

3、命名端口与安全级别采用命令nameifPIX525(config)#nameif ethernet0 outside security0PIX525(config)#nameif ethernet0 outside security100security0是外部端口outside的安全级别(0安全级别最高)security100是内部端口inside的安全级别,如果中间还有以太口,则security10,security20等等命名,多个网卡组成多个网络,一般情况下增加一个以太口作为DMZ(Demilitarized Zones非武装区域)。

4、配置以太端口IP 地址采用命令为:ip address如:内部网络为:192.168.1.0 255.255.255.0外部网络为:222.20.16.0 255.255.255.0PIX525(config)#ip address inside 192.168.1.1 255.255.255.0PIX525(config)#ip address outside 222.20.16.1 255.255.255.05、配置远程访问[telnet]在默然情况下,PIX的以太端口是不允许telnet的,这一点与路由器有区别。

思科公司路由器配置教程

cisco路由器配置教程路由器属思科经典,网络工程师必读大作手把手教你配置cisco路由器经过几十年的发展,从最初的只有四个节点的ARPANET发展到现今无处不在的Internet,计算机网络已经深入到了我们生活当中。

随着计算机网络规模的爆炸性增长,作为连接设备的路由器也变得更加重要。

公司在构建网络时,如何对路由器进行合理的配置管理成为网络管理者的重要任务之一。

本专题就为读者从最简单的配置开始为大家介绍如何配置cisco路由器。

很多读者都对路由器的概念非常模糊,其实在很多文献中都提到,路由器就是一种具有多个网络接口的计算机。

这种特殊的计算机内部也有CPU、内存、系统总线、输入输出接口等等和PC相似的硬件,只不过它所提供的功能与普通计算机不同而已。

和普通计算机一样,路由器也需要一个软件操作系统,在cisco路由器中,这个操作系统叫做互联网络操作系统,这就是我们最常听到的IOS软件了。

下面就请读者跟着我们来一步步的学习最基本的路由器配置方法。

cisco路由器基本配置:√ cisco IOS软件简介:大家其实没必要把路由器想的那么复杂,其实路由器就是一个具有多个端口的计算机,只不过它在网络中起到的作用与一般的PC不同而已。

和普通计算机一样,路由器也需要一个操作系统,cisco把这个操作系统叫作cisco互联网络操作系统,也就是我们知道的IOS,所有cisco路由器的IOS都是一个嵌入式软件体系结构。

cisco IOS软件提供以下网络服务:基本的路由和交换功能。

可靠和安全的访问网络资源。

可扩展的网络结构。

cisco命令行界面(CLI)用一个分等级的结构,这个结构需要在不同的模式下来完成特定的任务。

例如配置一个路由器的接口,用户就必须进入到路由器的接口配置模式下,所有的配置都只会应用到这个接口上。

每一个不同的配置模式都会有特定的命令提示符。

EXEC为IOS软件提供一个命令解释服务,当每一个命令键入后EXEC便会执行该命令。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

任务实施及方法技巧

CISCO IOS防火墙技术相关知识与原理

Cisco IOS的ZPF(Zone-Based Policy Firewall)技术 与传统的IOS相比,ZPF完全改变了配置IOS防火墙的配置:

Cisco IOS的CBAC(Context-based Access Control )技术提供了基于接

口的流量保护,可以在任意的接口上针对流量进行保护。 Cisco IOS的ZPF(Zone-Based Policy Firewall)技术对原有的CBAC功能

进行了增强,ZPF策略防火墙改变了老式的基于接口的配置模式,并且提供

种需求。高级访问列表的基本要素是:它可以在不需要管理员介入的情况下自动对访问列表 中的条目进行创建和删除。例如反射访问列表、动态访问列表、基于环境的访问控制CBAC(Co ntext-based Access Control)等,都是在不对任何配置进行修改的情况下实时创建通道来提 供访问机制,这些通道通常是作为对内网到外部所发出的访问请求进行响应而创建的。当启 动通道的会话终止后,或当该通道闲置时间超过一个设定值后,则通道被关闭。 Cisco IOS防火墙(CBAC)提供了基于接口的流量保护,可以在任意的接口上针对流量进 行保护。所有穿过这个接口的流量受到相同的审查策略的保护。这样就降低了防火墙策略实 施的颗粒度,同时也给合理的实施防火墙策略造成了困难。

了更容易理解和更灵活的配置方法。接口需要加入区域,针对流量的审查策 略在区域间内部生效。

专业务实 学以致用

任务实施及方法技巧

CISCO IOS防火墙技术相关知识与原理

基于环境或上下文的访问控制CBAC(Context-based Access Control)

Cisco IOS防火墙是Cisco IOS的一个组件,它可以提供Cisco PIX防火墙上的类似功能。

专业务实

学以致用

任务设计、规划

对于一些采用思科路由器接入外网中小型企业网络的接入控制,可以采用基 于思科路由器IOS系统特性集的CBAC和ZONE-BASE FIREWALL功能实现对网络的 防护与访问控制。

专业务实

学以致用

任务实施及方法技巧

CISCO IOS防火墙技术相关知识与原理

Cisco IOS防火墙的功能包括:加密、故障备份服务、认证、实时入侵检测和通 过CBAC所实现的基于应用程序的过滤功能。由于标准和扩展访问列表工作于 OSI模型 的网络层或传输层,因此,他们处理一些应用程序的能力是有限的,基于状态的动态 过滤技术可基于OSI模型的应用层来过滤数据包,从而增强其处理能力。 思科的IOS路由器防火墙技术大体分三类: 包过滤:在思科路由器上的典型应用就是ACL ALG应用层代理:一般需要第三方服务器实现 状态监测包过滤:可基于CBAC或和ZPF实现(本任务重点针对此项技术实施)

它可以允许管理员在不购买单独防火墙的情况下,有效地对网络提供安全防护。 以前使用比较多的是标准访问列表和扩展访问列表,但这两种形式的列表都是静态的, 即不在人为参与的情况下,系统不能根据实际情况的变化动态调整列表中的条目。但在实际

工作中我们需要更灵活的方式,来提高系统的安全性,Cisco向提供了高级访问列表来满足这

专业务实 学以致用

任务实施及方法技巧

CISCO IOS防火墙技术相关知识与原理 状态监测包过滤防火墙:可基于CBAC和或ZBF实现

状态监测包过滤是监测四层或更高的层的工作过程,因为有些协议会动

态的协商出新的端口,状态监测包过滤可监测这种新端口,这种端口ACL是

无法感知到的。 状态监测包过滤可以通过两种技术实现:

凡是使用IOS系统的路由器大体可以实现第一种和第三种防火墙,包过滤防火墙

就是传统意义上的 ACL列表;状态监测包过滤防火墙就是 IOS的CBAC防火墙或者 ZBF防 火墙。

专业务实 学以致用

任务实施及方法技巧

CISCO IOS防火墙技术相关知识与原理 包过滤防火墙:在思科路由器上的典型应用就是ACL 无论是标准或扩展的 ACL 或命令 ACL 都是属于包过滤技

计算机网络安全技术与实施

学习情境3:实训任务3.3

基于思科路由器的IOS防火墙防护功能配置 (思科IOS的CBAC+ZPF特性集)

专业务实

学以致用

内容介绍

1

任务场景

2 3

4

任务相关工具软件介绍 任务设计、规划

任务实施及方法技巧

5

6

任务检查与评价 任务总结

专业务实学以致用任场景专业务实学以致用

任务相关工具软件介绍

专业务实 学以致用

任务实施及方法技巧

CISCO IOS防火墙技术相关知识与原理

Cisco IOS的ZPF( Zone-Based Policy Firewall)技术 Cisco IOS的ZPF技术对原有的CBAC功能进行了增强,ZPF策略防火墙改 变了老式的基于接口的配置模式,并且提供了更容易理解和更灵活的配置 方法。接口需要加入区域,针对流量的审查策略在区域间内部生效。区域 内部策略提供了更灵活和更细致的流量审查,不同的审查策略可以应用在 与路由器相同接口相连的多个组上。 ZPF提供了状态型的包检测,URL过滤,对DOS攻击的减缓等功能,同时 提供了多种协议的支持,例如HTTP,POP3,IMAP,SMTP,ESMTP,sun RPC,IM,P 2P等协议。但是需要注意的是,以下特性ZPF暂时还不能支持:Authentic ation proxy ; Stateful firewall failover ; Unified firewall MIB ; I Pv6 stateful inspection;TCP out−of−order support。

术。ACL对于TCP流量有一个功能是叫做established,理解

为记忆放过的包,自动放行回来的流量,这个其实在Linux 的IPTables里面也有相应的功能,这个功能算是包过滤防 火墙的延伸,这个功能是路由器自动把返回的流量也放过 了,是一个方便用户的方式,不用用户在考虑返回的流量 了。但这并不能说是真正意义上的状态监测包过滤技术。