标准模型下一种实用的和可证明安全的IBE方案

现代密码学(谷利泽)课后题规范标准答案

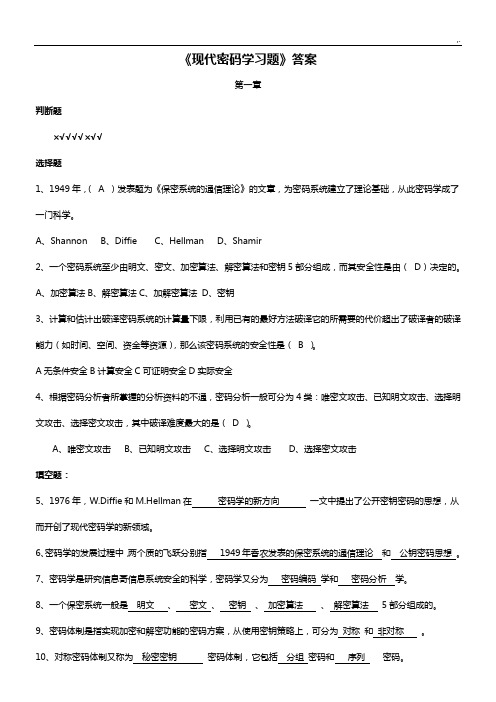

《现代密码学习题》答案第一章判断题×√√√√×√√选择题1、1949年,(A )发表题为《保密系统的通信理论》的文章,为密码系统建立了理论基础,从此密码学成了一门科学。

A、ShannonB、DiffieC、HellmanD、Shamir2、一个密码系统至少由明文、密文、加密算法、解密算法和密钥5部分组成,而其安全性是由(D)决定的。

A、加密算法B、解密算法C、加解密算法D、密钥3、计算和估计出破译密码系统的计算量下限,利用已有的最好方法破译它的所需要的代价超出了破译者的破译能力(如时间、空间、资金等资源),那么该密码系统的安全性是(B )。

A无条件安全B计算安全C可证明安全D实际安全4、根据密码分析者所掌握的分析资料的不通,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是(D )。

A、唯密文攻击B、已知明文攻击C、选择明文攻击D、选择密文攻击填空题:5、1976年,W.Diffie和M.Hellman在密码学的新方向一文中提出了公开密钥密码的思想,从而开创了现代密码学的新领域。

6、密码学的发展过程中,两个质的飞跃分别指1949年香农发表的保密系统的通信理论和公钥密码思想。

7、密码学是研究信息寄信息系统安全的科学,密码学又分为密码编码学和密码分析学。

8、一个保密系统一般是明文、密文、密钥、加密算法、解密算法5部分组成的。

9、密码体制是指实现加密和解密功能的密码方案,从使用密钥策略上,可分为对称和非对称。

10、对称密码体制又称为秘密密钥密码体制,它包括分组密码和序列密码。

第二章判断题:×√√√选择题:1、字母频率分析法对(B )算法最有效。

A、置换密码B、单表代换密码C、多表代换密码D、序列密码2、(D)算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

A仿射密码B维吉利亚密码C轮转密码D希尔密码3、重合指数法对(C)算法的破解最有效。

公钥密码体制的介绍

在AsiaCCS 2009会议上,Weng等人[33]第一次介绍了条件代理重加密(C-PRE)的概念,当且仅当密文满足委托者设置的条件时。

相对于对称体制中的密钥必须保密,非对称密钥体制有一个可公开的公钥为其最大特征,因此也叫公钥密码体制。在非对称密码体制中,不再有加密密钥和解密密钥之分。可以使用公钥加密,而用私钥解密,这多用于保护数据的机密性;也可以用私钥加密而公钥解密,这多用于保护信息的完整性和不可否认性。1976年,公钥密码体制(Public Key Cryptography,PKC)的概念被Diffie和Hellman[2]首次提出。PKC在整个密码学发展历史中具有里程碑式的意义。随后出现了一些经典的公钥密码体制,比如RSA[3]Rabin算法[4]ElGamal[5]密码体制和椭圆曲线密码体制[6][7][8]等。公钥密码体制的安全性依赖于不同的计算问题,其中RSA密码体制基于大整数分解的困难性,而ElGamal密码体制则基于离散对数问题的困难性。

第三阶段:伴随着相关理论的完善,以及由集成电路和因特网推动的信息化工业浪潮,密码学进入了一个全新爆发的时代:研究文献和成果层出不穷,研究的方向也不断拓展,并成为了一个数学、计算机科学、通信工程学等各学科密切相关的交叉学科,同时各种密码产品也走进了寻常百姓家,从原来局限的特殊领域进入了人民群众的生产、生活之中。

数据接收者需要先利用其自身私钥解密出对称密钥,接着再使用得到的对称密钥解密出共享数据。

密码学

一、选择题1、1949年,(A )发表题为《保密系统的通信理论》的文章,为密码系统建立了理论基础,从此密码学成了一门科学。

A、Shannon B、Diffie C、Hellman D、Shamir2、一个密码系统至少由明文、密文、加密算法、解密算法和密钥5部分组成,而其安全性是由(D)决定的。

A、加密算法B、解密算法C、加解密算法D、密钥3、计算和估计出破译密码系统的计算量下限,利用已有的最好方法破译它的所需要的代价超出了破译者的破译能力(如时间、空间、资金等资源),那么该密码系统的安全性是(B )。

A无条件安全B计算安全C可证明安全D实际安全4、根据密码分析者所掌握的分析资料的不同,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是(D )。

A、唯密文攻击B、已知明文攻击C、选择明文攻击D、选择密文攻击5、字母频率分析法对(B )算法最有效。

A、置换密码B、单表代换密码C、多表代换密码D、序列密码6、(D)算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

A仿射密码B维吉利亚密码C轮转密码D希尔密码7、维吉利亚密码是古典密码体制比较有代表性的一种密码,其密码体制采用的是(C )。

A置换密码B单表代换密码C多表代换密码D序列密码8、在( C )年,美国国家标准局把IBM的Tuchman-Meyer方案确定数据加密标准,即DES。

A、1949B、1972C、1977D、20019、密码学历史上第一个广泛应用于商用数据保密的密码算法是(B )。

A、AES B、DES C、IDEA D、RC610、在DES算法中,如果给定初始密钥K,经子密钥产生的各个子密钥都相同,则称该密钥K为弱密钥,DES算法弱密钥的个数为(B )。

A、2 B、4 C、8 D、1611、差分分析是针对下面(A)密码算法的分析方法。

A、DES B、AES C、RC4 D、MD512、AES结构由一下4个不通的模块组成其中(A )是非线性模块。

标准模型下可证明安全的RFID双向认证协议

标准模型下可证 明安全的 R F I D双 向认证协议

肖锋 ,周亚建,周景 贤,钮心忻

( 北 京邮 电大学 信 息 安全 中心 ,北京 1 0 0 8 7 6 )

摘

要 : 目前 ,R F I D ( r a d i o f r e q u e n c y i d e n t i i f c a i t o n ) 系统安全 问题 日益突 出,为 了实现 R F I D系统信 息安全与隐私

第3 4卷第 4期

2 0 1 3年 4月

通

信

学

报

Vb l l 3 4 No . 4 Ap il r 2 0 1 3

J o u r n a l o n Co i n l n n n i c a i t o n s

d o i : 1 0 . 3 9 6 9 / j . i s s n . 1 0 0 0 — 4 3 6 x . 2 0 1 3 . 0 4 . 0 0 9

s e c u it r y nd a e ic f i e n c y . T h e c o mp a r i s o n s o f s e c u r i t y a n d p e r f o m a r n c e we r e a l s o g i v e n wi h t o he t r a u t h e n i t c a i t o n p r o t o c o l s ,

Ab s t r a c t : T h e s e c u it r y i s s u e o f RFI D i s b e c o mi n g mo r e a n d mo r e s e i r o u s . i n o r d e r t o p r o t e c t t h e RF I D’ S i n f o r ma t i o n s e . c u i r t y nd a p i r v a c y , a mu t u a l a u t h e n t i c a t i o n p r o t o c o l f o r R F I D b a s e d o n HB p r o t o c o l wa s p r o p o s e d i n t h e s t a n d a r d mo d e 1 . T h e s e c u i r t y p r o o f s or f t h i s n o v e l p r o t o c o l wa s g i v e n b y u s i n g he t r e d u c i t o n me ho t d . nd a t h e a t t a c k e r ’ S h rd a n e s s wa s r e — d u c e d t o t h e i n d i s t i n g u i s h a b i l i t y b e t we e n p s e u d o . r a n d o m f u n c i f o n nd a r e a l r a n d o m f u n c i t o n . Th e i mp l e me n t a t i o n o f p r o .

基于身份的分等级密码方案研究

摘要标准模型下的密码研究是为了解决随机预言机模型下理想化的安全性证明,而现实应用中,随机预言机模型达不到理想化的安全性证明。

标准模型在实际的应用中,基于某种数学难题来论证方案的安全性,具有实际意义。

标准模型下的密码研究可以应用于很多场景,比如电子商务、云计算中的高效存储以及身份鉴别等应用。

本文主要利用形式化定义和安全性证明来组织方案的,主要进行的工作如下:(1)为解决数据共享系统中隐私部署和效率管理问题,本文构造了一个基于身份的分等级加密(HIBE)方案,在标准模型下达到选择身份和选择明文攻击安全的不可区分性(IND-CIVS-CPA)。

此方案中,利用4个静态假设,对不同素数中的元素构造私钥,生成短的固定密文,并正确解密。

实验结果表明,该CPA安全的分等级加密方案具有固定的3个密文,只需计算两个双线性对,对比同类型方案具有高效性。

根据提出的CPA安全的HIBE方案转换为紧凑型的CCA2安全的HIBE方案。

此方案中我们将根节点虚拟化,任何敌手不可以获得虚拟用的(PKG根节点)的私钥,但是可以用于密文是否有效进行检验。

实验结果中,与CPA安全的HIBE方案比较,加密算法中的指数运算和乘法运算一样,但是多了一次哈希运算。

在解密算法中,指数运算和乘法运算一样,但是多了2次的双线性对的运算。

虽然计算开销有所增加,但是达到了该方案的选择身份和选择密文攻击的不可区分性(IND-CIVS-CCA2)。

(2)基于CPA安全的HIBE,构造了一种通用的基于身份的分等级签名方案。

此方案中,主管用户可以将私钥生成与签名验证委托给下属用户。

在标准模型下,利用双系统技术,此方案被证明选择身份向量和选择密文攻击是存在不可伪造性的(EF-CMA)。

实验结果表明,该方案具有较短的私钥长度和签名长度及较低的计算开销,具有高效性。

关键词:分等级加密,双系统,标准模型,静态假设,分等级签名AbstractIn the standard model, the cryptographic study is to solve the idealized security proof under the random oracle model. In fact, the random oracle model does not achieve an idealized security proof. In the practical application, the standard model demonstrates the security of the scheme based on some mathematical problem and has practical significance. Cryptographic research under the standard model can be applied to many scenarios, such as e-commerce, efficient storage in cloud computing, and identity authentication. This paper mainly uses formal definition and security proof to organize the program. The main work is as follows:(1)This paper constructed an hierarchical identity-based encryption (HIBE) scheme, in order to solve the problem of privacy deployment and efficiency management in data sharing system, which achieved the indistinguishability of selecting identity and selecting plaintext attack security under the standard model (IND-CIVS-CPA). In this scheme, four static hypotheses were used to construct a private key for elements in different prime numbers, generated a short fixed ciphertext, and decrypted it correctly. The experimental results show that the CPA security hierarchical encryption scheme has three fixed ciphertexts, only two bilinear pairs are calculated, and the scheme of the same type is efficient. Converted to a compact CCA2 secure HIBE solution based on the proposed CPA-safe HIBE solution. In this scenario, we virtualized the root node, and any adversary could't get the private key of the virtual (PKG root node), but it could be used to check whether the ciphertext is valid. In the experimental results, compared with the CPA-safe HIBE scheme, the exponential operation and the multiplication operation in the encryption algorithm are the same, but one more hash operation. In the decryption algorithm, the exponential operation is the same as the multiplication operation, but the operation of the bilinear pair is two more times. Although the computational overhead has increased, the selective identity of the scheme and the indistinguishability of the selected ciphertext attack (IND-CIVS-CCA2) have been achieved.(2)Based on CPA security HIBE, a general identity-based hierarchical signature scheme was constructed. In this scenario, the supervisor user could delegate private key generation and signature verification to subordinate users. Under the standard model, using the dual-system technique, this scheme proved that the selection of identity vectors and the selection of ciphertext attacks were unforgeable (EF-CMA). The experimental results show that the scheme has a short private keylength and signature length and low computational overhead, and is highly efficient.Key words: Hierarchical encryption, Dual system, Standard model, Static assumption, Hierarchical signature目录第一章绪论 (1)1.1研究背景与意义 (1)1.2研究现状 (2)1.3本文主要工作 (5)1.4论文组织结构 (6)第二章相关理论知识 (8)2.1数学理论知识 (8)2.1.1 同余及剩余类 (8)2.1.2 拉格朗日插值定理 (9)2.1.3 群,阶 (10)2.2密码学知识 (10)2.2.1 密码学基本概念 (10)2.2.2 可证明安全性 (11)2.2.3 RO模型和标准模型 (12)2.3 双线性映射 (13)2.3.1 双线性对 (13)2.3.2 合数阶双线性群 (13)2.4 复杂性假设 (14)2.5 对偶加密系统 (15)2.6 基于身份的加密方案 (15)2.6.1 IBE方案的形式化定义 (15)2.6.2 IBE方案的安全模型 (16)2.7 基于身份的签名方案 (17)2.7.1 IBS方案的形式化定义 (17)2.7.2 IBS方案的安全模型 (17)2.8 本章小结 (18)第三章基于身份的分等级加密方案 (19)3.1 HIBE形式化定义 (19)3.2 HIBE安全模型 (20)3.3 HIBE方案构造 (21)3.4 HIBE方案分析 (23)3.4.1 正确性分析 (23)3.4.2 安全性分析 (23)3.4.3 有效性分析 (29)3.5 IND-CIVS-CCA2安全的HIBE方案 (30)3.5.1 基本方案 (30)3.5.2 安全性分析 (31)3.6 本章小结 (38)第四章基于身份的分等级签名方案 (39)4.1 HIBS形式化定义 (39)4.2 HIBS安全模型 (40)4.3 HIBS方案构造 (41)4.4 HIBS方案分析 (42)4.4.1 正确性分析 (42)4.4.2 安全性分析 (42)4.4.3 有效性分析 (48)4.5 本章小结 (48)第五章总结与展望 (49)5.1 总结 (49)5.2 展望 (50)参考文献 (51)附录1 攻读硕士学位期间撰写的论文 (54)致谢 (55)第一章绪论1.1研究背景与意义随着计算机网络技术的发展,各种信息服务伴随着人们的生活,人们得益于信息化带来福利的同时,也受到了大量的信息泄露,信息安全得不到有效的保障。

(完整版)北邮版《现代密码学》习题答案

《现代密码学习题》答案第一章1、1949年,( A )发表题为《保密系统的通信理论》的文章,为密码系统建立了理论基础,从此密码学成了一门科学。

A、ShannonB、DiffieC、HellmanD、Shamir2、一个密码系统至少由明文、密文、加密算法、解密算法和密钥5部分组成,而其安全性是由( D)决定的。

A、加密算法B、解密算法C、加解密算法D、密钥3、计算和估计出破译密码系统的计算量下限,利用已有的最好方法破译它的所需要的代价超出了破译者的破译能力(如时间、空间、资金等资源),那么该密码系统的安全性是( B )。

A无条件安全B计算安全C可证明安全D实际安全4、根据密码分析者所掌握的分析资料的不通,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是( D )。

A、唯密文攻击B、已知明文攻击C、选择明文攻击D、选择密文攻击5、1976年,和在密码学的新方向一文中提出了公开密钥密码的思想,从而开创了现代密码学的新领域。

6、密码学的发展过程中,两个质的飞跃分别指 1949年香农发表的保密系统的通信理论和公钥密码思想。

7、密码学是研究信息寄信息系统安全的科学,密码学又分为密码编码学和密码分析学。

8、一个保密系统一般是明文、密文、密钥、加密算法、解密算法 5部分组成的。

9、密码体制是指实现加密和解密功能的密码方案,从使用密钥策略上,可分为对称和非对称。

10、对称密码体制又称为秘密密钥密码体制,它包括分组密码和序列密码。

第二章1、字母频率分析法对(B )算法最有效。

A、置换密码B、单表代换密码C、多表代换密码D、序列密码2、(D)算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

A仿射密码B维吉利亚密码C轮转密码D希尔密码3、重合指数法对(C)算法的破解最有效。

A置换密码B单表代换密码C多表代换密码D序列密码4、维吉利亚密码是古典密码体制比较有代表性的一种密码,其密码体制采用的是(C )。

密码学及其应用综述

密码学及其应用最新研究进展综述摘要:密码技术是信息安全的核心技术。

随着现代计算机技术的飞速发展,密码技术正在不断向更多其他领域渗透。

它是集数学、计算机科学、电子与通信等诸多学科于一身的交叉学科。

使用密码技术不仅可以保证信息的机密性,而且可以保证信息的完整性和确证性,防止信息被篡改、伪造和假冒。

目前密码的核心课题主要是在结合具体的网络环境、提高运算效率的基础上,针对各种主动攻击行为,研究各种可证安全体制。

本文主要介绍了密码学的基本原理,和应用的方面,以及密码理论的若干问题和密码学的最新进展。

Abstract: Cryptography is the important technology of information security。

With the rapid development of modern computer technology, Cryptography technology is continuing to penetrate other areas more。

It is a lot of discipline in an interdisciplinary which include mathematics, computer science, electronics and communication. Using cryptographic techniques can not only ensure the confidentiality of information, but also to ensure the integrity and confirmatory information to prevent information tampering, forgery and counterfeiting. The important issues of the current cryptography is mainly in combination with specific network environment, improving operation efficiency of the basis for various initiatives attacks, provable security system to study various. This paper introduces the basic principles of cryptography, and applications, as well as a number of issues and the password theory the latest cryptography.关键词:密码,信息安全,数字签名,身份认证,公钥体制,私钥体制Key Words:Cryptography,information secure,digital sign,authentication ,Public key cryptosystem,Private key system引言:随着以Internet为代表的全球性信息化浪潮日益高涨,计算机和信息网络技术的应用正日益普及和深入,应用领域已经扩大到政府部门,金融,企业等。

【国家自然科学基金】_可证明安全性_基金支持热词逐年推荐_【万方软件创新助手】_20140729

多授权中心 多信任域 填充方案 基于身份的认证密钥协商 基于身份的密码系统 基于身份加密 基于标识的加密 基于属性的加密 基于口令的认证和密钥交换 可验证秘密分享 可验证的加密签名 可验证平滑投影散列 可转化环签名 可否认加密 可信网络接入 双歧杆菌 卫星ip网络 协商策略 协商 匿名性 动态软件更新 动态规划 动态对等群组 动力液化 加密 前向保密性 别名 冰激振动 公钥加密体制 公开验证性 信息资源管理中心 信息共享 保密性 保密 位委托 伪随机函数 代理攻击 代理多重签名 不经意传输 不干扰模型 不可抵赖性 不可否认性 不可伪造性 wlan mesh uc安全 tls握手协议 sdsa q-强diffie-hellman问题 pkg前向安全性 pcl pbv220 mov归约 mesh网络 manet

1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106

107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

标准模型下一种实用的和可证明安全的IBE方案徐鹏(收)邮编电话:,027-E-mail: xupeng0328@hotmailZZZ徐鹏,崔国华*,雷凤宇华中科技大学计算机科学与技术学院信息安全实验室湖北武汉摘要:组合公钥方案是一种用于基于身份密码体制中生成用户加密密钥和私钥的知名方案。

针对组合公钥方案存在合谋攻击的问题,通过仅扩展该方案的私钥生成过程,实现了扩展方案的抗合谋攻击性。

在此基础上构建标准模型下基于Decisional Bilinear Diffie-Hellman 假设可证明安全的一种新的基于身份加密方案。

最后,为了说明所构新方案的实用性,分析了扩展组合公钥方案的用户加密密钥抗碰撞性;对比了新方案和同类的3个知名方案在安全性证明的归约程度方面、加解密的时间复杂度方面和密文的长度方面的性能,并得出新方案在以上三点上具有目前最优的指标,因此新方案是相对较实用的。

关键字:组合公钥,合谋攻击,标准模型,Decisional Bilinear Diffie-Hellman 假设,基于身份加密1、引言1984年,Shamir创造性的提出了基于身份的加密体制(Identity-Based Encryption, IBE)的概念[1]。

和传统的公钥加密体制不同,它可以使用任意字符串作为用户的公钥,这样取消了传统公钥加密体制对在线密钥管理中心的需要,从而大大的提高了效率。

虽然IBE的概念提出的很早,但直到2001年才由Boneh提出了第一个实用的IBE方案[2],并且该方案成功的在随机预言机模型(Random Oracle Model, RO Model)下将双线性计算难题Bilinear Diffie-Hellman问题(BDH问题)的求解归约到其IBE方案的破解,因此是RO 模型下可证明安全的。

与此同时,Boneh也提出了新的问题,即能否构建标准模型下可证明安全的IBE方案。

在标准模型下构建可证明安全的加密方案具有分重要的实用意义。

众所周知,RO模型下的安全性证明中使用了随机预言机提供询问应答服务,而真实环境中并不存在随机预言机,因此一个RO模型下可证明安全的加密方案在实用中必须选取合适的哈希函数或伪随机函数等等算法来代替方案中的随机预言机(即实例化随机预言机过程),这样对实例化后的方案是否安全和实用需要做进一步的评估[3]。

而在标准模型下可证明安全的加密方案通常只需要抗碰撞的哈希函数、或伪随机函数、或单向函数,甚至有的方案根本不需要此类函数,因此其可证明安全性更实用。

当然,这些并不能说明标准模型绝对优于RO模型,因为成功实例化随机预言机后的加密方案并不一定比标准模型下可证明安全的方案的安全性和执行效率低,而且有的标准模型下可证明安全的加密方案很显然就是不实用的,例如,文献[4]中的IBE方案。

由于在标准模型下构建可证明安全的加密方案比RO模型要难,而且其安全性证明更实用,因此近几年得到了广泛的重视,特别是构建标准模型下可证明安全的IBE方案。

在证明安全性的过程中,必须选取一个公认的难题(或称之为假设),并完成该难题的求解到加密方案破解的归约。

这些难题可分为:计算难题和判定难题。

而要在标准模型下建立可证明安全的加密方案必须选取判定难题,因为在RO模型下安全性证明的归约过程中计算难题的求解是依赖随机预言机的,而标准模型下由于不存在随机预言机,并且在安全性定义的攻击游戏中[2],仿真器不可能根据其与相应攻击者的交互信息求解计算难题,例如,IND-ID-CPA安全性定义的攻击游戏中,攻击者告诉仿真器的只有身份信息、两个等长的明文信息和攻击结束时的一位猜测信息,而这些信息或者是仿真器已知的、或者和计算难题的求解无关,因此无法正确的归约并求解计算难题。

由此可见,判定难题在标准模型中构建可证明安全的IBE方案是至关重要的。

2004年,Boneh等人[5]提出了第一个标准模型下可证明安全的IBE方案,即在相对较弱的安全性定义下(即非适应性选择挑战ID和选择明文攻击下的语义不可区分性,简称为IND-sID-CPA安全性)成功的实现了Decisional Bilinear Diffie-Hellman问题(Decisional BDH 问题)的求解到该方案破解的归约。

但是在相对较强的安全性定义下(即适应性选择挑战ID和选择明文攻击下的语义不可区分性,简称为IND-ID-CPA安全性),该IBE 方案的归约分“松散”,具体的说该归约是指数级的归约,因而在实用中为了保证IND-ID-CPA安全性会选取一个很大的安全参数,但这使得该IBE方案不具有实用性。

同年,Boneh等人[4]提出了另一个标准模型下可证明安全的IBE方案,虽然该方案实现了IND-ID-CPA安全性下Decisional BDH问题的求解到IBE方案破解相对有效的归约,但其方案中密文的长度与用户ID的长度有关,因而密文较长,同时也增加了加解密的时间复杂度,从而降低了实用性。

年,Waters[6]提出了第一个标准模型下可证明安全的且综合来说较实用的IBE方案,即该方案不仅具有固定长度的密文(安全参数的3倍),同时实现了IND-ID-CPA安全性下Decisional BDH问题的求解到IBE方案破解相对有效的归约。

年,Gentry[7]提出了另一个标准模型下可证明安全的IBE方案,该方案不仅减少了公开参数的个数,提高了性能,并且实现了更紧的归约,但是该归约是基于一个更强的问题,即判定的双线性Diffie-Hellman指数的扩展问题(Decisional Augmented Bilinear Diffie-Hellman Exponent Problem, 简称为Decisional ABDHE Problem),因而该方案的性能和安全性并不一定比前述方案优秀[7],因此其实用性是否真的提高,还有待研究。

通过研究发现,采用组合公钥方案[8](Combined Public-Key Scheme, 简称为CPK)可以构建更高效的IBE方案,并且若不考虑CPK本身的安全性问题,该方案是标准模型下可证明安全的,而且具有目前同类方案[4,5,6]中最优的Decisional BDH问题的求解到IBE方案破解的归约,和相对最优的加解密时间复杂度和密文长度。

但是众所周知,CPK存在合谋攻击问题[9],即令CPK中私钥种子矩阵为阶,则若有个合法用户参与合谋即可计算出私钥种子矩阵。

目前,现有的防范该攻击的方法[9]都是不合理的,例如,要求合法用户的总数小于,很明显这和CPK的设计宗旨是相违背;通过加强管理使得合谋用户数量小于,这种方法是不具有说服力的。

因而,本文提出的新IBE方案首先继承CPK的优点及加密密钥和私钥的生成方法,通过扩展私钥的生成过程实现根本上的抗合谋攻击性;再由该扩展CPK方案构建标准模型下可证明安全的IBE 方案;最后通过与前述的同类方案对比归约程度、加解密执行效率、密文长度来说明该方案具有相对较好的实用性。

另外,在标准模型下可证明安全的IBE方案中,要求不同用户的加密密钥具有抗碰撞性(通常由输入为用户ID的某个抗碰撞的哈希函数实现),因此为了说明扩展CPK方案生成的用户加密密钥具有抗碰撞性,本文将详细分析新方案中加密密钥种子矩阵的规模(即的大小)对抗碰撞性的影响,得出具有某种程度的抗碰撞性所需要的矩阵规模,而且由于扩展CPK 方案和原CPK方案的加密密钥的生成方法相同,因此该结论也适用于原CPK方案。

为了方便理解,本文将一些重要的预备知识集中在下一章中描述,并进行简要的分析。

2、预备知识本章将简要介绍与可证明安全的IBE方案有关的重要基础知识,分别是:IBE方案的核心构件单向函数“双线性映射”;安全性归约中基于的难题;安全性证明所要达到的安全目标,即安全性定义。

2、1 双线性映射双线性映射是对修正后的Weil对和Tate对的总结和抽象,是第一个实用的IBE方案[2]之所以成功的关键,因而在2001年后的大部分IBE 方案中都得到了应用。

定义1、令和分别是两个大素数阶加法循环群和乘法循环群。

称满足以下条件的映射:为双线性映射,条件如下:⒈双线性性:对和,有成立。

⒉非退化性:若为群的生成元,则是的生成元。

⒊可计算性:对,映射在有效时间内可计算。

一个具体的双线性映射可以参考文献[2]。

2、2 Computational Diffie-Hellman假设定义2[10]、令为素数阶加法群,为该群的一个生成元。

群上的CDH问题(CDHP)为:给定、、,计算,其中在中随机选取。

若有效时间内,任意概率多项式时间算法的求解优势可忽略,则称群上CDH假设成立。

2、3 Decisional Bilinear Diffie-Hellman假设Decisional BDH问题的提出是因为在具有双线性映射的群中,判定Diffie-Hellman(DDH)问题是易解的,即DDH假设不成立,因此Boneh在双线性映射群中扩展了DDH问题,即得到Decisional BDH问题,并提出了研究热点,即若Decisional BDH假设成立如何在标准模型下构建基于该假设的可证明安全的IBE方案。

定义3、令和是两个大素数阶加法循环群和乘法循环群,且存在双线性映射:,为群的生成元。

Decisional BDH问题定义如下:Decisional BDH问题:给定一个具有若干形如的Diffie-Hellman分组的分布和一个具有若干形如的随机分组的分布,区分这两个分布,其中在范围中随机选取。

若不存在有效的统计测试算法能在概率多项式时间内,以至少的优势解Decisional BDH问题,则称为-Decisional BDH假设,即Decisional BDH假设成立。

总的来说,判定难题属于不可区分性问题,而不可区分性问题又分为:计算不可区分性问题和统计不可区分性问题。

目前为止,几乎所有基于判定问题可证明安全的公钥加密方案中,其判定问题均是统计不可区分性问题,例如:著名的Cramer-Shoup方案[11];还有本文第一章中介绍的所有标准模型下可证明安全的IBE方案[4,6,7]。

关于统计不可区分性的定义可以参考[12]。

2、4 IND-ID-CPA安全性IND-ID-CPA安全性指的是适应性选择挑战ID和选择明文攻击下的语义不可区分性,是目前可证明安全的IBE方案中最受重视的安全性定义,因为凡是具有该安全性的IBE方案均可由Canetti等人[13]、Boneh 等人[14]和Boyen等人[15]分别提出的通用方法有效的扩展为具有IND-ID-CCA 安全性(适应性选择挑战ID和选择密文攻击下的语义不可区分性)的IBE方案,因此一般只证明某IBE方案具有IND-ID-CPA安全性。