跨网段的IPSEC野蛮模式NAT穿越

IPSec的NAT穿越详细介绍

IPSec的NAT穿越详细介绍1. 前言IPSec提供了端到端的IP通信的安全性,但在NAT环境下对IPSec的支持有限,AH协议是肯定不能进行NAT的了,这和AH设计的理念是相违背的;ESP协议在NAT环境下最多只能有一个VPN主机能建立VPN通道,无法实现多台机器同时在NAT环境下进行ESP通信。

关于IPSec在NAT环境下的需求问题在RFC3715中进行了描述。

NAT穿越(NATTraversal,NAT-T)就是为解决这个问题而提出的,在RFC3947,3948中定义,在RFC4306中也加入了NAT-T的说明,但并没废除RFC3947,3948,只是不区分阶段1和阶段2。

该方法将ESP协议包封装到UDP包中(在原ESP协议的IP包头外添加新的IP头和UDP 头),使之可以在NAT环境下使用的一种方法,这样在NAT的内部网中可以有多个IPSec 主机建立VPN通道进行通信。

2. IKE协商使用UDP封装RFC3947主要描述如何检测是否存在NAT设备,并如何在IKE中协商使用UDP来封装IPSec 数据包。

本帖隐藏的内容2.1 检测功能是检测通信中是否存在NAT设备和对方是否支持NAT-T。

正常的IKE协商使用的UDP包的源和目的端口都是500,如果存在NAT设备,大多数情况下该UDP包的源端口部分会改变,只有少数情况不改。

接收方如果发现UDP源端口不是500,那可以确定数据是经过了NAT设备。

另外,确定NAT的位置也是重要的,在检测对方失效(DPD)时,应该尽量由在NAT设备后面的一方主动进行DPD探测,而从另一方探测有可能会失败。

检测对方是否支持NAT-T是通过交换vendor ID载荷来实现的,如果自身支持NAT-T,在IKE 开始交互就要发送这种载荷,载荷内容是“RFC 3947”的MD5值,也就是十六进制的“4a131c81070358455c5728f20e95452f”。

判断是否在NAT设备后面是通过发送NAT-D(NAT-Discovery)载荷来实现的,载荷内容是IP 地址和UDP端口的HASH值,NAT-D载荷格式如下,载荷类型值是20:1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8+---------------+---------------+---------------+---------------+| Next Payload | RESERVED | Payload length |+---------------+---------------+---------------+---------------+~ HASH of the address and port ~+---------------+---------------+---------------+---------------+HASH值的计算方法如下,具体HASH是根据协商来确定的:HASH = HASH(CKY-I | CKY-R | IP | Port)CKY-I和CKY-R是协商发起方和响应方的cookie。

ipsec nat穿越原理

IPsec NAT穿越原理什么是IPsec?IPsec(Internet Protocol Security)是一种网络协议,用于在IP网络上提供安全的数据传输。

它通过加密和认证机制来保护数据的完整性、机密性和身份验证。

IPsec可以在两个主机之间或两个子网之间建立安全的通信链路。

它可以用于远程访问VPN(Virtual Private Network)连接、站点到站点VPN连接以及移动设备的安全通信。

为什么需要NAT穿越?NAT(Network Address Translation)是一种网络技术,用于将私有IP地址转换为公共IP地址,以实现多个设备共享同一个公网IP地址。

然而,由于NAT会改变IP头部信息,导致加密后的数据包无法正确解析。

这就给使用IPsec进行加密通信的应用程序带来了困扰。

因此,需要一种方法来克服NAT 对IPsec的限制,实现安全的通信。

IPsec NAT穿越原理1. NAT Traversal为了解决NAT对IPsec的限制问题,提出了NAT Traversal技术。

NAT Traversal 允许在经过NAT设备时建立和维护安全通道。

a. UDP封装NAT Traversal使用UDP封装技术将原始的IPsec数据包封装在UDP数据包中。

由于UDP是一种无连接的协议,它可以通过NAT设备传输到目标主机。

在发送IPsec数据包之前,发送方会将IPsec数据包封装在UDP数据包中,并将目的端口设置为特定的值(通常是4500)。

这样,NAT设备就会将整个UDP数据包转发到目标主机。

b. NAT检测NAT Traversal还引入了一种称为”keepalive”的机制来检测是否经过了NAT设备。

当IPsec设备与对等方建立连接时,它会周期性地向对等方发送keepalive消息。

如果对等方收到了keepalive消息,则说明没有经过NAT设备。

如果对等方未收到keepalive消息,则说明可能经过了NAT设备,并且需要使用UDP封装技术。

IPSEC NAT 穿越 (两种解法) 小余出品

IPSEC NAT 穿越(两种解法)需求分析:如图,R2是上海总公司的路由器,R1是苏州分公司路由器,ISP1是长宽的路由,ISP2是电信路由器。

R2的外部地址是公网地址,R1的外部地址是私网地址。

在实际的工程中我们遇到这种问题太正常了,但恰好我们又需要在R1和R4之间建立IPSEC VPN。

NAT和IPSEC是互相冲突的,因为IPSEC保护私网地址和传输层内容,而NAT需要改这些.OK 我们开始解决这个问题!解法一:基于ESP穿越NAT配置如下R1:interface Loopback0ip address 192.168.12.1 255.255.255.0interface Ethernet0/0ip address 172.16.12.1 255.255.255.0half-duplexip route 0.0.0.0 0.0.0.0 172.16.12.2crypto isakmp policy 10authentication pre-sharecrypto isakmp keepalive 60 ISAKMP的DPDcrypto isakmp nat keepalive 10用于在NAT之后的情況,防止NAT丢弃转发条目crypto isakmp key cisco address 202.100.34.4crypto ipsec transform-set myset esp-des esp-md5-hmaccrypto ipsec nat-transparency spi-matching开启SIP-Matching,跟NAT特性有关access-list 101 permit ip 192.168.12.0 0.0.0.255 192.168.34.0 0.0.0.255 crypto map map 10 ipsec-isakmpset peer 202.100.34.4set transform-set mysetmatch address 101interface Ethernet0/0crypto map mapR2:interface Ethernet0/0ip address 172.16.12.2 255.255.255.0ip nat insideip virtual-reassembly IP分片虚拟重组half-duplexinterface Ethernet0/1ip address 202.100.23.2 255.255.255.0ip nat outsideip virtual-reassemblyhalf-duplexip route 0.0.0.0 0.0.0.0 202.100.23.3ip route 192.168.12.0 255.255.255.0 172.16.12.1ip nat service list 1 IKE preserve-portip nat service list 1 ESP spi-matchip nat inside source list 1 interface Ethernet0/1 overload ip nat inside source list 2 interface Ethernet0/1 overload access-list 1 permit 172.16.12.1access-list 2 permit 192.168.12.0 0.0.0.255R3:interface Ethernet0/0ip address 202.100.23.3 255.255.255.0half-duplexinterface Ethernet0/1ip address 202.100.34.3 255.255.255.0half-duplexR4:interface Loopback0ip address 192.168.34.4 255.255.255.0ip nat insideip virtual-reassembly!interface Ethernet0/0ip address 202.100.34.4 255.255.255.0ip nat outsideip virtual-reassemblyip route 0.0.0.0 0.0.0.0 202.100.34.3crypto isakmp policy 10authentication pre-sharecrypto isakmp keepalive 60 ISAKMP的DPDcrypto isakmp nat keepalive 10用于在NAT之后的情況,防止NAT丢弃转发条目crypto isakmp key cisco address 202.100.23.2crypto ipsec transform-set myset esp-des esp-md5-hmaccrypto ipsec nat-transparency spi-matching开启SIP-Matching,跟NAT特性有关access-list 101 permit ip 192.168.34.0 0.0.0.255 192.168.12.0 0.0.0.255 crypto map map 10 ipsec-isakmpset peer 202.100.23.2set transform-set mysetmatch address 101interface Ethernet0/0crypto map mapip nat inside source route-map nat-map interface Ethernet0/0 overload access-list 102 deny ip 192.168.34.0 0.0.0.255 192.168.12.0 0.0.0.255access-list 102 permit ip 192.168.34.0 0.0.0.255 any route-map nat-map permit 1match ip address 102测试结果解法二:基于UDP穿越NAT将cry ips nat-transparency spi-matching 改成cry ips nat-transparency udp-encapsulation即可测试:注意理解“crypto ipsec nat-transparency”这个命令,后面有两个参数,一个是NAT-T支持,一个是SPI-Matching。

IPSEC NAT穿越配置举例

下,配置ACL规则

port1 [ port2 ] ] [ icmp-type {icmp-type icmp-code | icmp-message} ]

[ precedence precedence ] [ dscp dscp ] [ established ] [ tos tos ] [ time-

Copyright © 2007 杭州华三通信技术有限公司

IPsec NAT穿越配置举例

3.2 配置步骤

配置野蛮模式下IPsec穿越NAT,需要以下步骤:

z 配置访问控制列表 z 配置 IKE 对等体 z 定义安全提议 z 创建安全策略 z 在接口上应用安全策略

1. 配置访问控制列表

在IPsec/IKE组建的VPN隧道中,若存在NAT网关设备,且NAT网关设备对VPN业务数据流进 行了NAT转换的话,则必须配置IPsec/IKE的NAT穿越功能。该功能删去了IKE协商过程中对UDP 端口号的验证过程,同时实现了对VPN隧道中NAT网关设备的发现功能,即如果发现NAT网关设 备,则将在之后的IPsec数据传输中使用UDP封装(即将IPsec报文封装到IKE协商所使用的UDP连 接隧道里)的方法,避免了NAT网关对IPsec报文进行篡改(NAT网关设备将只能够修改最外层的 IP和UDP报文头,对UDP报文封装的IPsec报文将不作修改),从而保证了IPsec报文的完整性 (IPsec数据加密解密验证过程中要求报文原封不动地被传送到接收端)。目前仅在IKE野蛮模式 下支持NAT穿越,主模式下不支持。

操作命令

在系统视图下,创建一个

1

高级访问控制列表

[H3C] acl number acl-number [ match-order { config | auto } ]

IPSec穿越NAT

技术点详解---IPSec穿越NATIPSec在NAT环境中的部署是VPN的热门难点技术之一,本专栏针对该问题进行原理性探讨,为后续VPN部署方案做下铺垫。

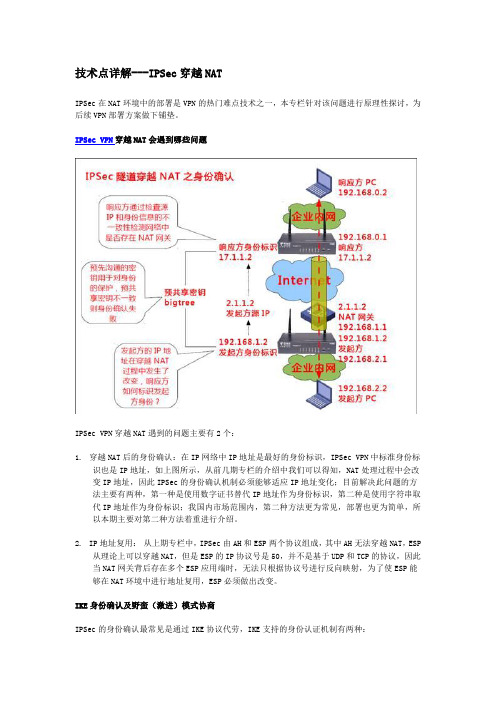

IPSec VPN穿越NAT会遇到哪些问题IPSec VPN穿越NAT遇到的问题主要有2个:1.穿越NAT后的身份确认:在IP网络中IP地址是最好的身份标识,IPSec VPN中标准身份标识也是IP地址,如上图所示,从前几期专栏的介绍中我们可以得知,NAT处理过程中会改变IP地址,因此IPSec的身份确认机制必须能够适应IP地址变化;目前解决此问题的方法主要有两种,第一种是使用数字证书替代IP地址作为身份标识,第二种是使用字符串取代IP地址作为身份标识;我国内市场范围内,第二种方法更为常见,部署也更为简单,所以本期主要对第二种方法着重进行介绍。

2.IP地址复用:从上期专栏中,IPSec由AH和ESP两个协议组成,其中AH无法穿越NAT,ESP从理论上可以穿越NAT,但是ESP的IP协议号是50,并不是基于UDP和TCP的协议,因此当NAT网关背后存在多个ESP应用端时,无法只根据协议号进行反向映射,为了使ESP能够在NAT环境中进行地址复用,ESP必须做出改变。

IKE身份确认及野蛮(激进)模式协商IPSec的身份确认最常见是通过IKE协议代劳,IKE支持的身份认证机制有两种:1.数字证书方式,通过CA数字证书体系确认身份,是最为安全、可靠的方式。

2.身份标识+预共享密钥方式,通过发起方和响应方预先配置相同的密钥,如bigtree,完成双方对彼此身份的认证,这是最为常见的方式;在预共享秘密钥认证机制中,身份标识则可以分为几类:a)指定IP地址,使用IP地址作为身份标识,是IKE的默认方式,响应方只允许指定IP地址发起协商,安全性比较高;b)指定IP地址范围,这种方式依然使用IP地址作为身份标识,由于发起方必须要指定IP地址,否则无法发起协商,指定IP地址范围是响应方特性,如响应方可以指定2.0.0.0/8范围内的地址都可以发起协商,而不是只允许2.1.1.2发起协商,能够减少配置,但安全性略有下降;c)什么都不指定,也是使用IP地址作为身份标识,但允许任意IP地址发起协商,只要预共享密钥一致,双方就能够通过身份确认,通常适用于发起方动态获取公网地址,如PPPoE接入互联网方式,还适用于发起方众多,而响应方不想单独为每个发起方单独指定预共享密钥,这种方式虽然不是非常安全,但是可以简化配置,安全性再次下降;d)指定对端名字,发起方和响应方都预先配置好本端名字,使用该名字作为身份标识,与指定IP地址类似,通过指定对端名字方式,即使双方预共享密钥一致,只要对端名字不合法,立即中断协商,由于名字未与IP地址进行绑定,而且名字在网络中明文传递,估安全性不如指定IP地址方式高,但这种身份标识方式可以穿越NAT。

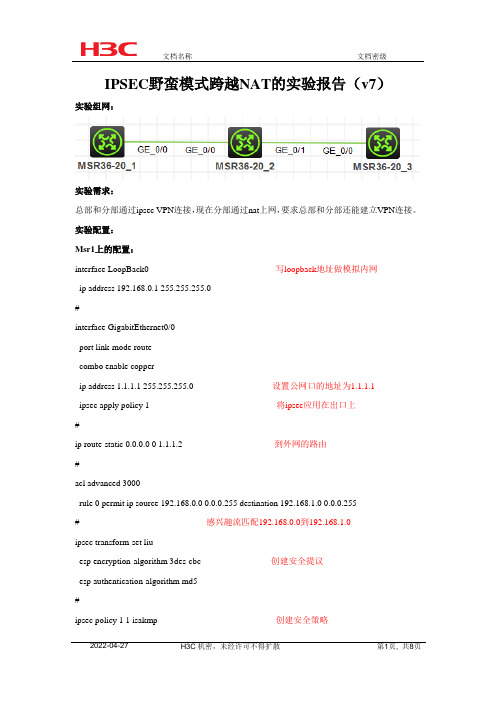

IPSEC野蛮模式互通v7使用模板NAT

IPSEC野蛮模式跨越NAT的实验报告(v7)实验组网:实验需求:总部和分部通过ipsec VPN连接,现在分部通过nat上网,要求总部和分部还能建立VPN连接。

实验配置:Msr1上的配置:interface LoopBack0 写loopback地址做模拟内网ip address 192.168.0.1 255.255.255.0#interface GigabitEthernet0/0port link-mode routecombo enable copperip address 1.1.1.1 255.255.255.0 设置公网口的地址为1.1.1.1ipsec apply policy 1 将ipsec应用在出口上#ip route-static 0.0.0.0 0 1.1.1.2 到外网的路由#acl advanced 3000rule 0 permit ip source 192.168.0.0 0.0.0.255 destination 192.168.1.0 0.0.0.255# 感兴趣流匹配192.168.0.0到192.168.1.0ipsec transform-set liuesp encryption-algorithm 3des-cbc 创建安全提议esp authentication-algorithm md5#ipsec policy 1 1 isakmp 创建安全策略transform-set liu 绑定安全提议security acl 3000 绑定兴趣流remote-address 2.2.2.2 设置对端的地址ike-profile 1 引用profile#ike profile 1 配置profilekeychain 1exchange-mode aggressive 选择模式为野蛮模式local-identity fqdn rt1 定义本段的名字#ike keychain 1pre-shared-key address 2.2.2.2 255.255.255.0 key cipher$c$3$Qe9XOAQz1WG1gqfgpF2vhoMwNfA/Sw==MSR2上的配置:interface GigabitEthernet0/0port link-mode routecombo enable copperip address 1.1.1.2 255.255.255.0#interface GigabitEthernet0/1 在0/1口上设置NATport link-mode routecombo enable copperip address 2.2.2.1 255.255.255.0nat outboundMSR3上的配置:interface LoopBack0ip address 192.168.1.1 255.255.255.0 起loopback口模拟内网的地址#interface GigabitEthernet0/0port link-mode routecombo enable copperip address 2.2.2.2 255.255.255.0 在外网口上配置IP地址应用ipsecipsec apply policy 1#ip route-static 0.0.0.0 0 2.2.2.1 写出公网的路由ipsec transform-set liu 写安全提议esp encryption-algorithm 3des-cbcesp authentication-algorithm md5#ipsec policy-template 1 1 模板的方式互联transform-set liu 引用安全提议local-address 2.2.2.2 设置本端的地址ike-profile 1#ipsec policy 1 1 isakmp template 1 引用安全模板#ike profile 1keychain 1exchange-mode aggressivematch remote identity fqdn rt1#ike keychain 1 这里需要注意配置这个地址为nat设备的地址不能是私网的地址pre-shared-key address 2.2.2.1 255.255.255.255 key cipher$c$3$OyYvNspnlpcz0xEthe6KUIeuj+EwGw==实验成功分析[H3C]dis ipsec saInterface: GigabitEthernet0/0IPsec policy: 1Sequence number: 1Mode: ISAKMPTunnel id: 0Encapsulation mode: tunnel 封装模式为tunnelPerfect forward secrecy:Path MTU: 1435 传输单元为1435Tunnel:local address: 1.1.1.1 本端地址remote address: 2.2.2.2 对端地址Flow:sour addr: 192.168.0.0/255.255.255.0 port: 0 protocol: ipdest addr: 192.168.1.0/255.255.255.0 port: 0 protocol: ip [Inbound ESP SAs]SPI: 4286909264 (0xff850b50)Connection ID: 12884901889Transform set: ESP-ENCRYPT-3DES-CBC ESP-AUTH-MD5 一般排查故障的时候可以看两端Sa的加密方式是否一致SA duration (kilobytes/sec): 1843200/3600SA remaining duration (kilobytes/sec): 1843199/3219Max received sequence-number: 4Anti-replay check enable: YAnti-replay window size: 64UDP encapsulation used for NAT traversal: Y nat穿越开启Status: Active[Outbound ESP SAs]SPI: 1462729958 (0x572f7ce6)Connection ID: 21474836480Transform set: ESP-ENCRYPT-3DES-CBC ESP-AUTH-MD5SA duration (kilobytes/sec): 1843200/3600SA remaining duration (kilobytes/sec): 1843199/3219Max sent sequence-number: 4UDP encapsulation used for NAT traversal: YStatus: Active[H3C]dis ike sa verboseConnection ID: 3Outside VPN:Inside VPN:Profile: 1Transmitting entity: InitiatorLocal IP: 1.1.1.1Local ID type: FQDNLocal ID: rt1Remote IP: 2.2.2.2Remote ID type: IPV4_ADDRRemote ID: 2.2.2.2Authentication-method: PRE-SHARED-KEYAuthentication-algorithm: SHA1Encryption-algorithm: DES-CBCLife duration(sec): 86400Remaining key duration(sec): 85991Exchange-mode: AggressiveDiffie-Hellman group: Group 1NAT traversal: Detected在外网的路由器上的sa<H3C>dis ipsec saInterface: GigabitEthernet0/0IPsec policy: 1Sequence number: 1Mode: Template 模式是模板的方式Tunnel id: 0Encapsulation mode: tunnelPerfect forward secrecy:Path MTU: 1435Tunnel:local address: 2.2.2.2remote address: 2.2.2.1 可以看到这边是到对端公网口的地址,而不是内网口的地址Flow:sour addr: 192.168.1.0/255.255.255.0 port: 0 protocol: ipdest addr: 192.168.0.0/255.255.255.0 port: 0 protocol: ip[Inbound ESP SAs]SPI: 1462729958 (0x572f7ce6)Connection ID: 21474836481Transform set: ESP-ENCRYPT-3DES-CBC ESP-AUTH-MD5可是查看此验证是否一致SA duration (kilobytes/sec): 1843200/3600SA remaining duration (kilobytes/sec): 1843199/2936Max received sequence-number: 4Anti-replay check enable: YAnti-replay window size: 64UDP encapsulation used for NAT traversal: Y v7自动开启NAT穿越Status: Active[Outbound ESP SAs]SPI: 4286909264 (0xff850b50)Connection ID: 21474836480Transform set: ESP-ENCRYPT-3DES-CBC ESP-AUTH-MD5SA duration (kilobytes/sec): 1843200/3600SA remaining duration (kilobytes/sec): 1843199/2936Max sent sequence-number: 4UDP encapsulation used for NAT traversal: YStatus: Active<H3C>dis ike sa verbose-----------------------------------------------Connection ID: 8Outside VPN:Inside VPN:Profile: 1Transmitting entity: Responder-----------------------------------------------Local IP: 2.2.2.2Local ID type: IPV4_ADDRLocal ID: 2.2.2.2Remote IP: 2.2.2.1Remote ID type: FQDNRemote ID: rt1Authentication-method: PRE-SHARED-KEYAuthentication-algorithm: SHA1Encryption-algorithm: DES-CBCLife duration(sec): 86400 Remaining key duration(sec): 85712 Exchange-mode: AggressiveDiffie-Hellman group: Group 1 NAT traversal: Detected。

IPsec穿越NAT浅析

IPsec穿越NAT浅析上海博达公司数据通信有限公司2010年11月版本主要作者版本描述完成日期1.0.0 闻凯华IPsec穿越NAT浅析2010-11-24目录1 概述 (2)2 技术介绍 (2)2.1 IPsec 和NAT之间的存在的矛盾 (2)2.2.ESP报文结构 (3)2.3.端口NAT流程 (3)2.4. 检测NAT设备 (3)2.5 .NAT 穿越 (4)2.6. NAT Keepalives (4)2.7. 两个Lifetime (5)3.典型配置 (5)3.1典型配置示例(对应老版本IPsec模块) (5)3.1.1组网需求: (5)3.1.2配置示例: (6)3.1.3配置信息查看: (9)3.1.4抓包分析交互过程: (11)3.2典型配置示例(对应新版本IPsec模块) (17)3.2.1组网需求: (17)3.2.2典型实例配置: (18)3.2.3配置信息查看: (22)3.2.4抓包分析交互过程: (27)4 结束语 (29)说明: (29)附录A 缩略语 (30)1 概述点对点的IPsec VPN在大型网络内部或者行业私网里面应用比较广泛。

解决网络内部传输的部分数据需要加密,网络内部的点到点设备需要身份验证的问题。

而在一些企业中企业节点连接到Internet,用户打算在不改变原有的网络结构的同时,在内网新增一台VPN设备,实现与远端VPN设备之间的IPSec VPN。

此时点到点的IPsec VPN显然无法满足,而IPsec 穿越NAT技术却解决了这一问题。

2 技术介绍IPSec提供了端到端的IP通信的安全性,但在NAT环境下对IPSec的支持有限。

从IPsec的角度上说,IPsec要保证数据的安全,因此它会加密和校验数据。

而从NAT的观点来看,为了完成地址转换,势必会修改IP地址。

当NAT 改变了某个包的IP 地址和(或)端口号时,它通常要更新TCP 或UDP 校验和。

IPsec的ike主模、野蛮模式有什么区别

IPsec的ike主模、野蛮模式有什么区别对于两端IP地址不是固定的情况(如ADSL拨号上⽹),并且双⽅都希望采⽤预共享密钥验证⽅法来创建IKE SA,就需要采⽤野蛮模式。

另外啊如果发起者已知回应者的策略,采⽤野蛮模式也能够更快地创建IKE SA。

ipsec下两种模式的区别:1、野蛮模式协商⽐主模式协商更快。

主模式需要交互6个消息,野蛮模式只需要交互3个消息。

2、主模式协商⽐野蛮模式协商更严谨、更安全。

因为主模式在5、6个消息中对ID信息进⾏了加密。

⽽野蛮模式受到交换次数的限制,ID 信息在1、2个消息中以明⽂的⽅式发送给对端。

即主模式对对端⾝份进⾏了保护,⽽野蛮模式则没有。

3、两种模式在确定预共享的⽅式不同。

主模式只能基于IP地址来确定预共享密钥。

⽽积极模式是基于ID信息(主机名和IP地址)来确定预共享密钥。

野蛮模式的必要性:两边都是主机名的时候,就⼀定要⽤野蛮模式来协商,如果⽤主模式的话,就会出现根据源IP地址找不到预共享密钥的情况,以⾄于不能⽣成SKEYID。

1、因为主模式在交换完3、4消息以后,需要使⽤预共享密钥来计算SKEYID,但是由于双⽅ID信息在消息5、6中才会被发送,此时主模式的设备只能使⽤消息3、4中的源IP地址来找到与其对应的预共享密钥;如果主模式采⽤主机名⽅式,主机名信息却包含在消息5、6中,⽽IPOSEC双⽅必须在iaoxi5、6之前找到其相应的预共享密钥,所以就造成了⽭盾。

2、在野蛮模式中,ID信息(IP地址或者主机名)在消息1、2中就已经发送了,对⽅可以根据ID信息查找到对应的预共享密钥,从⽽计算出SKEYID。

1、野蛮模式协商⽐主模式协商更快。

主模式需要交互6个消息,野蛮模式只需要交互3个消息。

2、主模式协商⽐野蛮模式协商更严谨、更安全。

因为主模式在5、6个消息中对ID信息进⾏了加密。

⽽野蛮模式由于受到交换次数的限制,ID信息在1、2个消息中以明⽂的⽅式发送给对端。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

跨网段的IPSEC野蛮模式NA T穿越

1

1.1.3.21.1.1.2

.1.1

1.1.3.2

1.1.1.2

A的配置:

[A]dis cu

#

sysname A

#

FTP server enable

#

ip pool 1 1.1.4.2 1.1.4.6

#

cpu-usage cycle 1min

#

ike local-name a

#

web set-package force flash:/http.zip

#

radius scheme system

#

domain system

#

local-user admin

password cipher .]@USE=B,53Q=^Q`MAF4<1!!

service-type telnet terminal

level 3

service-type ftp

#

ike peer c

exchange-mode aggressive

pre-shared-key 123

id-type name

remote-name c

nat traversal

#

ipsec proposal abc

esp authentication-algorithm sha1

#

ipsec policy abc 10 isakmp

security acl 3000

ike-peer c

proposal abc

#

acl number 3000

rule 0 permit ip source 1.1.3.0 0.0.0.255 destination 1.1.1.0 0.0.0.255 #

interface Aux0

async mode flow

#

interface Ethernet0/0

ip address dhcp-alloc

#

interface Ethernet0/1

ip address 1.1.3.1 255.255.255.0

#

interface Serial0/0

link-protocol ppp

remote address pool 1

ip address 1.1.2.1 255.255.255.0

ipsec policy abc

#

interface Serial0/1

clock DTECLK1

link-protocol ppp

ip address dhcp-alloc

#

interface Serial3/0

clock DTECLK1

link-protocol ppp

ip address dhcp-alloc

#

interface NULL0

#

ip route-static 0.0.0.0 0.0.0.0 Serial 0/0 preference 60

#

user-interface con 0

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

#

Return

B的配置:

[B]dis cu

#

sysname B

#

FTP server enable

#

ip pool 1 1.1.4.2 1.1.4.6(在B上做地址池是因为C上的接口需要ppp动态获得地址,而ppp 动态协商地址只能在同一个网段,所以C不能从A上获得。

)

#

cpu-usage cycle 1min

#

web set-package force flash:/http.zip

#

radius scheme system

#

domain system

#

local-user admin

password cipher .]@USE=B,53Q=^Q`MAF4<1!!

service-type telnet terminal

level 3

service-type ftp

#

interface Aux0

async mode flow

#

interface Ethernet0/0

ip address dhcp-alloc

#

interface Ethernet0/1

ip address dhcp-alloc

#

interface Serial0/0

clock DTECLK1

link-protocol ppp

ip address 1.1.2.2 255.255.255.0

#

interface Serial0/1

link-protocol ppp

remote address pool 1

ip address 1.1.4.1 255.255.255.0

#

interface NULL0

#

user-interface con 0

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

#

return

C的配置:

[H3C]DIS CU

#

sysname H3C

#

FTP server enable

#

cpu-usage cycle 1min

#

ike local-name c

#

web set-package force flash:/http.zip

#

radius scheme system

#

domain system

#

local-user admin

password cipher .]@USE=B,53Q=^Q`MAF4<1!! service-type telnet terminal

level 3

service-type ftp

#

ike peer a

exchange-mode aggressive

pre-shared-key 123

id-type name

remote-name a

remote-address 1.1.2.1

nat traversal

#

ipsec proposal abc

esp authentication-algorithm sha1

#

ipsec policy abc 10 isakmp

security acl 3000

ike-peer a

proposal abc

#

acl number 3000

rule 0 permit ip source 1.1.1.0 0.0.0.255 destination 1.1.3.0 0.0.0.255 #

interface Aux0

async mode flow

#

interface Ethernet0/0

ip address dhcp-alloc

#

interface Ethernet0/1

ip address 1.1.1.1 255.255.255.0

#

interface Serial0/0

clock DTECLK1

link-protocol ppp

ip address ppp-negotiate

ipsec policy abc

#

interface Serial0/1

clock DTECLK1

link-protocol ppp

ip address dhcp-alloc

#

interface Serial3/0

clock DTECLK1

link-protocol ppp

ip address dhcp-alloc

#

interface NULL0

#

ip route-static 0.0.0.0 0.0.0.0 Serial 0/0 preference 60

#

user-interface con 0

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

#

return。