SmoothWall 防火墙(软路由)安装+配置详解(图文

SonicWALL 防火墙配置透明

SonicWALL 防火墙配置透明(透传)模式本文适用于:涉及到的Sonicwall防火墙Gen5:NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240 Gen5 TZ系列: TZ 100/W, TZ 200/W, TZ 210/WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190/W, TZ 180/W, TZ 170/W/SP/SP Wireless固件/软件版本:所有SonicOS增强版版本服务:DMZ/OPT配置功能与应用Transparent Mode通过控制ARP和路由的行为来模拟WAN口IP地址到内部接口(LAN,DMZ)的桥梁。

Transparent Mode的分配非常灵活,允许不同zone的多个内部接口同时在Transparent Mode模式下工作,只要被分配的地址不重复。

在不可能改变已经存在的IP地址,或者是有必要在不妨碍其他设备的前提下部署一台Sonicwall防火墙,Transparent Mode发挥了重要的作用。

Transparent Mode在Sonicwall防火墙上定义一个和WAN口子网相关的Transparent Range地址对象。

Transparent Range定义哪一个外部地址去连接内部接口。

Transparent Range对象可以是一台主机,一组主机或者是一个地址对象范围。

Transparent Range中的地址不能用来配置NAT Policies,他们保持初始的源IP地址。

步骤:配置端口为Transparent ModeTransparent Mode允许Sonicwall防火墙在WAN口子网和内部接口间进行透传。

monowall防火墙

monowall防火墙m ono是一个硬件级别的路由器,类似于家用soho宽带路由器,但这个路由器功能十分强大,因为它是利用pc做为主体,利用pc机强大的cpu和内存、硬盘来运行。

从这一点来说,它反而比cisco7200路由器还要强大。

当然,它没有ASIC芯片,速度上不能和专业级别的cisco或华为设备快,但mono比soho宽带路由器可强大的多的多。

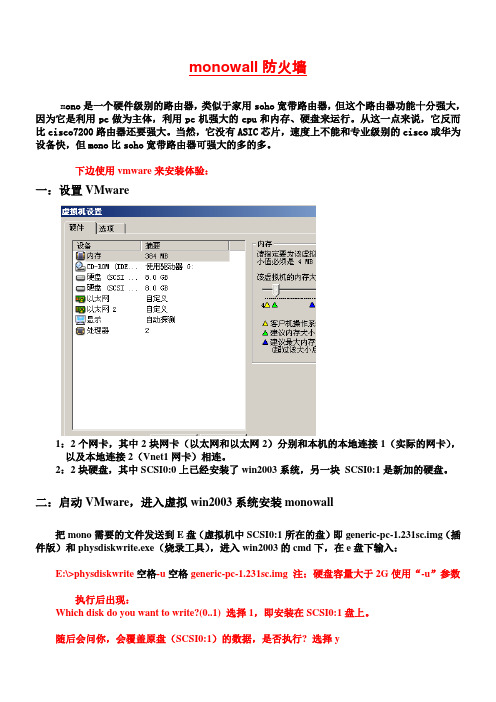

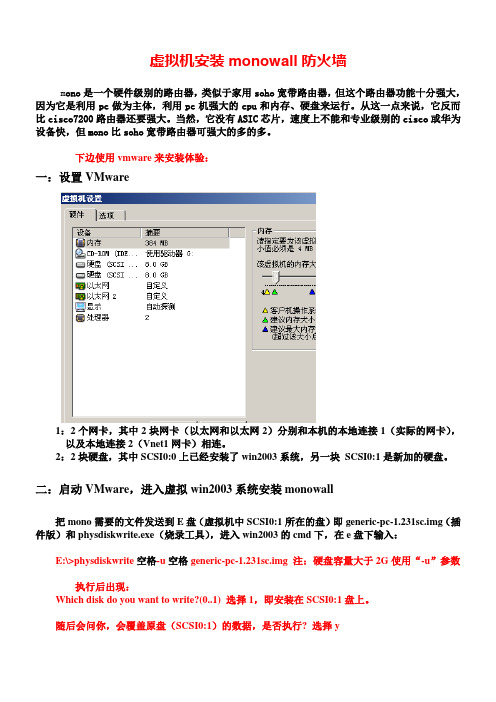

下边使用vmware来安装体验:一:设置VMware1:2个网卡,其中2块网卡(以太网和以太网2)分别和本机的本地连接1(实际的网卡),以及本地连接2(Vnet1网卡)相连。

2:2块硬盘,其中SCSI0:0上已经安装了win2003系统,另一块SCSI0:1是新加的硬盘。

二:启动VMware,进入虚拟win2003系统安装monowall把mono需要的文件发送到E盘(虚拟机中SCSI0:1所在的盘)即generic-pc-1.231sc.img(插件版)和physdiskwrite.exe(烧录工具),进入win2003的cmd下,在e盘下输入:E:\>physdiskwrite空格-u空格generic-pc-1.231sc.img 注:硬盘容量大于2G使用“-u”参数执行后出现:Which disk do you want to write?(0..1) 选择1,即安装在SCSI0:1盘上。

随后会问你,会覆盖原盘(SCSI0:1)的数据,是否执行? 选择y搞定后,关闭vmware。

编辑vmware设置,移除scsi0:0硬盘,重启Vmware. 启动后见下图:1:启动后我们要先进行设置,选择“1)”:指定网络接口问你是否要先设置vlan,这里先不用设置,以后根据实际在设置,输入n,回车。

这里依次会询问lan、wan对应的接口,选择是如图的lnc0、lnc1。

设置好wan和lan的对应,直接回车,就会看到最后一步,保存重启。

重启后如图默认lan接口ip:192.168.1.1/24,你可以根据实际选择“2)”来设置lan的ip.恭喜你,安装成功,使用实际机,和上述安装类似,你可以把那两个文件刻录到光盘中,利用光驱启动,copyr到硬盘,执行安装。

SonicWALL配置手册--

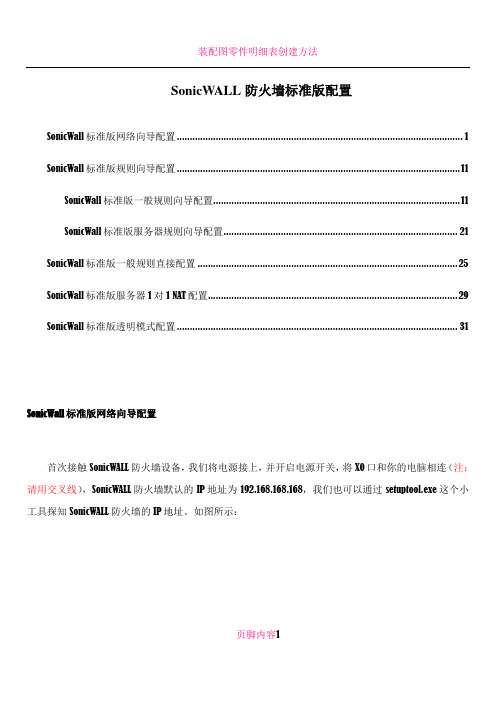

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (11)SonicWall标准版一般规则向导配置 (11)SonicWall标准版服务器规则向导配置 (21)SonicWall标准版一般规则直接配置 (25)SonicWall标准版服务器1对1 NAT配置 (29)SonicWall标准版透明模式配置 (31)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicWALL防火墙的IP地址。

如图所示:页脚内容1当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,页脚内容2点next,提示我们是否修改管理员密码,页脚内容3暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

页脚内容4点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:页脚内容5我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

页脚内容6点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

页脚内容7点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:页脚内容8点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

hillstone防火墙如何设置

hillstone防火墙如何设置hillstone防火墙如何设置hillstone防火墙设置怎么样设置才最好呢?能起到最大的作用!下面由店铺给你做出详细的hillstone防火墙设置方法介绍!希望对你有帮助!hillstone防火墙设置方法一:Hillstone路由器自带了邮件相关的端口协议服务组,可以登录路由器找到,对象-- 服务里面点击自定义,添加设置。

把需要映射的端口,SMTP POP IMAP 等端口加到协议组里面设置端口映射选择需要映射的公网接口设置好需要映射的协议组,然后选择启用。

即可hillstone防火墙设置方法二:口令丢失情况下的处理如果口令丢失,用户无法登录安全路由器进行配置,请在安全路由器刚启动时按住 CLR 按键大约 5 秒,使设备恢复到出厂配置。

此时用户可以使用默认管理员“hillstone”登录重新配置。

操作步骤如下:1.关闭安全路由器电源。

2.用针状物按住 CLR 按键的同时打开安全路由器电源。

3.保持按住状态直到指示灯 STA 和 ALM 均变为红色常亮,释放 CLR 按键。

此时系统开始恢复出厂配置。

4.出厂配置恢复完毕,系统将会自动重新启动。

默认IP : 192.168.1.1默认用户名: hillstone默认密码:hillstone请注意把PC的IP改为和路由器同一网段(比如:192.168.1.2)后访问hillstone防火墙设置方法三:CMD,端口需开启telent,命令行模式配置。

以下是命令:confhost-blacklist mac *.*.*(*.*.*=需要禁止的MAC地址)save。

虚拟机安装monowall防火墙

虚拟机安装monowall防火墙m ono是一个硬件级别的路由器,类似于家用soho宽带路由器,但这个路由器功能十分强大,因为它是利用pc做为主体,利用pc机强大的cpu和内存、硬盘来运行。

从这一点来说,它反而比cisco7200路由器还要强大。

当然,它没有ASIC芯片,速度上不能和专业级别的cisco或华为设备快,但mono比soho宽带路由器可强大的多的多。

下边使用vmware来安装体验:一:设置VMware1:2个网卡,其中2块网卡(以太网和以太网2)分别和本机的本地连接1(实际的网卡),以及本地连接2(Vnet1网卡)相连。

2:2块硬盘,其中SCSI0:0上已经安装了win2003系统,另一块SCSI0:1是新加的硬盘。

二:启动VMware,进入虚拟win2003系统安装monowall把mono需要的文件发送到E盘(虚拟机中SCSI0:1所在的盘)即generic-pc-1.231sc.img(插件版)和physdiskwrite.exe(烧录工具),进入win2003的cmd下,在e盘下输入:E:\>physdiskwrite空格-u空格generic-pc-1.231sc.img 注:硬盘容量大于2G使用“-u”参数执行后出现:Which disk do you want to write?(0..1) 选择1,即安装在SCSI0:1盘上。

随后会问你,会覆盖原盘(SCSI0:1)的数据,是否执行? 选择y搞定后,关闭vmware。

编辑vmware设置,移除scsi0:0硬盘,重启Vmware. 启动后见下图:1:启动后我们要先进行设置,选择“1)”:指定网络接口问你是否要先设置vlan,这里先不用设置,以后根据实际在设置,输入n,回车。

这里依次会询问lan、wan对应的接口,选择是如图的lnc0、lnc1。

设置好wan和lan的对应,直接回车,就会看到最后一步,保存重启。

重启后如图默认lan接口ip:192.168.1.1/24,你可以根据实际选择“2)”来设置lan的ip.恭喜你,安装成功,使用实际机,和上述安装类似,你可以把那两个文件刻录到光盘中,利用光驱启动,copyr到硬盘,执行安装。

软路由的防火墙配置

WFilter ROS的防火墙配置“防火墙模块”用于配置基于IP和端口的防火墙策略,如果您需要过滤网页、禁止协议应用等,请使用“模块”中的“上网行为管理”各模块。

下面介绍:如何配置防火墙规则。

1新增规则新增防火墙规则,如上图。

以下是各项的说明。

∙接口:分为“内网”和“外网”,配置该规则在哪个接口上起作用。

∙源IP:数据包的源IP。

支持“所有IP”、“指定IP”和“指定IP段”3种IP格式。

o选择“指定IP”时,可以输入单个IP地址,或者IP段(比如192.168.1.10或者192.168.1.0/24)。

o选择“指定IP段”时,需要输入IP范围。

∙目的IP:数据包的目的IP,配置同上。

∙目的端口:数据包的目的端口。

支持一个端口或者一个端口范围,例:8000或者8000-9000(范围)∙动作:o“阻止”:客户机会立即收到被拒绝的数据包(RST)。

o“丢弃”:直接丢弃数据包,客户机需要等待连接超时。

o“通过”:放行该数据包。

∙生效时间、时间段、星期:设置该策略生效的时间段。

2规则的匹配每一个数据包都会从上往下对策略进行匹配,当匹配到其中一条时,则不再继续匹配。

所以,规则的顺序是规则能否生效的一个重要因素。

如果要调整规则的顺序,请点击“排序”的图标进行拖动,然后点击“确认”保存。

如下图:3高级设置一些高级设置的选项,建议开启。

∙丢弃无效的数据包:对于无效的数据包进行丢弃。

∙启用SYN-flood防护:SYN Flood是一种广为人知的DoS(拒绝服务攻击)与DDoS(分布式拒绝服务攻击)的方式之一,这是一种利用TCP协议缺陷,发送大量伪造的TCP 连接请求,从而使得被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式。

开启后可以防止受到SYN-flood攻击。

∙允许WAN口Ping通:允许从WAN口ping通路由器。

4应用新配置注:WFilter ROS的web界面是80端口。

添加上面的80端口防火墙规则后。

组建软路由的详细安装教程

组建软路由的详细安装教程组建软路由的详细安装教程组建软路由的详细安装教程(图文)谈起路由,可能刚接触的朋友也不太明白什么是“软”路由,在这里笔者就简单介绍一下软路由与硬路由之间的区别。

而我们平常生活上所接触得比较多的就是“硬”路由。

所谓硬路由就是以特用的硬设备,包括处理器、电源供应、嵌入式软件,提供设定的路由器功能。

软路由就是台式机或服务器配合软件形成路由解决方案,主要靠软件的设置,达成路由器的功能。

软路由的好处有很多,如使用便宜的台式机,配合免费的Linux软件,软路由弹性较大,而且台式机处理器性能强大,所以处理效能不错,也较容易扩充。

但对应地也要求技术人员许掌握更多的例如设置方法、参数设计等专业知识,同时设定也比较复杂,而且需技术人员具备一定应变技术能力。

同时台式机的硬件配置如果选择不好或不合理,而且担任路由器的功能如果长期工作,故障的机率将很高。

用一台台式机搭建,成本并不低,但是如果要使用服务器,成本则更高,技术人员学习的过程亦较为烦琐。

硬路由的做法为配置专用机,像PC机一样,硬路由器包括电源、内部总线、主存、闪存、处理器和操作系统等,专为路由功能而设计,成本较低。

路由器中的软件都是深嵌入到硬件中,包括对各种器件驱动的优化,不同体系cpu的不同优化策略等等,这个软件不是应用软件,而是系统软件,和硬件不能分开的。

由于架构设计考虑了长时间运作,所以稳定性有更高保证,再加上重要的功能大部份都已在内置系统设计中完成,所以人工管理设定的功夫非常少,可节省技术或网络管理人员的时间。

但相对的,如果某一款硬件规格不强大,扩充性不宽,因此将有可能无法满足需求,尤其是需要加进持别功能时,如果厂商没有提供,那么技术或网络管理人员也无法解决。

由于计算机的限制,软路由只能使用以太网卡,因此基本上局限于以太网络之间的连接,以太网络之间只有在划分多个网段时,才会使用软路由的连接。

当用户对网络和数据传输方面没有太高要求或者只是实现NAT转换的时候,毕竟对于学校和网吧,台式机的价格比起上万元的专业硬路由更可以节省不少的成本。

路由器防火墙配置指导

路由器防火墙配置指导路由器防火墙配置指导1.简介防火墙是保护网络安全的重要组成部分,能够监控和过滤进出网络的流量。

本文档将指导您如何配置路由器防火墙,提高网络的安全性。

2.检查路由器型号和固件版本确保您的路由器型号和固件版本支持防火墙功能。

您可以在路由器的管理界面或官方网站上查找相关信息。

3.登录路由器管理界面使用正确的用户名和密码登录路由器的管理界面。

一般情况下,您可以在路由器背面或使用说明书中找到默认的登录凭据。

4.设置强密码修改默认的登录密码,并设置复杂且容易记忆的新密码。

强密码应包含字母、数字和特殊字符,并具有足够的长度。

5.启用防火墙功能在路由器的管理界面中找到防火墙设置选项,并启用防火墙功能。

确保将防火墙设置为启用状态。

6.配置入站规则入站规则控制从外部网络进入您的网络的流量。

根据需求,您可以配置允许或禁止特定端口、协议或IP地质的流量。

7.配置出站规则出站规则控制从您的网络流出的流量。

您可以配置允许或禁止特定端口、协议或IP地质的流量,以限制敏感信息的外泄。

8.配置安全策略安全策略是一组规则,用于保护您的网络免受各种网络攻击。

您可以设置恶意软件过滤、DoS攻击防护、网页过滤等安全策略。

9.定期更新路由器固件更新路由器固件可以修复已知的安全漏洞,并提供更好的防火墙保护。

请确保定期检查并更新路由器的固件版本。

附件:本文档无附件。

法律名词及注释:1.防火墙:一个网络安全设备,用于监控和控制网络流量,以保护网络免受未授权访问和恶意活动的攻击。

2.入站规则:防火墙规则,用于控制从外部网络进入您的网络的流量。

3.出站规则:防火墙规则,用于控制从您的网络流出的流量。

4.IP地质:Internet协议地质,用于识别互联网上的设备。

5.安全策略:一组规则和措施,用于保护网络免受各种网络安全威胁和攻击。

m0n0wall配置方法(图

m0n0wall详细安装及基本配置方法(图)公司一直在用ISA2006作为防火墙,开始投入使用时觉得设置很复杂!于是沉下心来研究这个东东,一段时间过后,发觉也就那么回事,于是乎就不再去管它了,就让它一直开着,公司开通外网的权限全靠它了!最近公司网络大变更,给我一个超级好的学习机会!邮件服务器、ERP服务器......陆续成功上线了!今天,台北的MIS老大又叫我把ISA2006防火墙更改成m0n0wall!晕,没用过这个防火墙,不知道性能怎么样,于是baidu了一下,找到了这个软件的交流平台:m0n0wall中国(),根据m0n0wall对硬件要求不高的特点,我选了一台配置最差的电脑,成功下载并安装了这个软件!摘要:m0n0wall is a project aimed at creating a complete, embedded firewall software package that, when used together with an embedded PC, provides all the important features of commercial firewall boxes (including ease of use) at a fraction of the price (free software).m0n0wall is based on a bare-bones version of FreeBSD, along with a web server, PHP and a few other utilities. The entire system configuration is stored in one single XML text file to keep things transparent.一、认识M0n0wallM0n0wall是基于FreeBsd内核开发的免费软件防火墙。

sonicwall防火墙设置方法有哪些

sonicwall防火墙设置方法有哪些sonicwall防火墙想要设置下!用什么方法好呢?下面由店铺给你做出详细的sonicwall防火墙设置方法介绍!希望对你有帮助!sonicwall防火墙设置方法一:假设你要把服务器192.168.3.5的80端口映射出去,其中192.168.3.5做好了花生壳(或者你外网是个固定IP)首先到network→Services里,点击添加新建一个端口。

名称:TCP80,类型TCP,端口范围80-80.然后在SonicWALL右上角你可以看到一个三角形的按钮,叫Wizards ,点击那个按钮。

在弹出的页面中选择Public Server Wizard ,点击next,Server Type选择other,Services 就选择你刚才建立的TCP80,点击下一步Server Name就是你在防火墙上看到服务器的名字(以后可以在防火墙规则以及NAT规则里看到这个),随便起个自己认识的就行,Server Private IP Address就是你服务器的内网IP(192.168.3.5) 点击下一步之后,会出现Server Public IP Address,这个如果你是ADSL拨号的就不用管(如果是固定IP的话就填你的外网IP,不过这里一般防火墙会帮你自动填入)直接点击下一步,之后就会出来确认信息,点击apply应用设置即可。

等向导弹出结束按钮,按close退出即可。

至此,完成服务器192.168.3.5的80端口发布。

备注:默认情况下80口是被运营商封堵的,如果需要使用80端口直接打开,就必须去运营商处进行备案。

你也可以发布成其他端口,然后采用IP+端口号(例如202.96.133.22:8888)这样的进行访问。

sonicwall防火墙设置方法二:配置连接有三个基本步骤:配置SonicWALL防火墙,创建配置账户,安装和配置SonicWALL Global Client。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

如果你是用的是动态iP和ADSL拨号用户,网关可以不填写。

全部设置完毕了,选择“DONE”结束设置这个是询问你的SW是否对局域网的计算机开启动态IP的分配服务,如果是要这样做请选择。

然后填写动态分配IP的IP范围以及DNS等设置这个是设置admin的密码,这个密码是用来管理SW的WEB的root的密码设置,进行远程SSH管理的权限用户SETUP的密码设置,对本机进行设置的用户权限提示安装完成,点“OK”结束安装将会从新启动计算机正在重新启动计算机成功启动的画面输入SETUP用户以及密码进入管理SW常用配置。

刚刚安装时候的配置都可以更改。

此功能是SW的备份以及恢复功能确认插入了软盘,如果插入了按回车继续操作这个下面有更改那3个密码的选项三、WEB管理的介绍SW的WEB管理看地址,我们要使用刚刚设置的内网地址访问的。

随便点一个菜单,提示输入用户名密码。

我们使用刚刚设置“Admin”的密码进入。

这里是SW显示的所有正在运行的服务。

Logging server(系统日至服务)DHCP server(动态ip分配服务,如果局域网需要动态的ip分配可以启用)DNS proxy server(SW的DNS服务,如果你想屏蔽一些网站也可以用这个功能把你想要屏蔽的网站的ip改掉就可以了。

)Kernel logging server(防火墙日志的服务,这个占用空间很大,所以建议小硬盘用户关闭掉,关闭方法后面讲到)Web proxy(一般的网页代理服务)Web server(SW的web服务,你管理页面用的必须是这个服务)Secure shell server(安全外壳服务,不知道什么东东)Intrusion Detection System(入侵保护系统,对小型的攻击能起到一些防范作用。

)CRON server(时间服务,你选择地区可以自动校对时间。

可是没有亚洲北京,但是有上海,也一样。

)VPN(虚拟专网服务,对于企业用户一般会使用这个。

)这个是详细的机器状态情况。

比如硬盘、内存以及机器的详细资料、运行状态。

注意,只要内存不完全占满,就属于正常状态。

网络的流量图,点击进入有更详细的流量图。

网页代理服务的设置,缓存大小设置、服务名称、保存最大数据大小、服务端口、服务密码、保存最小数据大小,设置完毕启用服务。

dhcp动态ip服务,设置ip范围,生效时间等等,然后启用这个是动态ip的域名服务,类似于花生壳的软件,但是这域名可以都收费,所以没有试验过。

入侵监测服务,提供一些常用的ip规则,对一般用户足够用了SSH是使用SW的SSH需要启用的,这个默认端口是22。

后面那个是允许外网进行SW的管理,推荐不选择,危险。

l机器时间设置,可以使用网络时间校对,选择亚洲/上海,然后就自动设置时间了。

(没有北京,所以只能选择上海了,但是都一样。

)ip映射功能,这个功能比较常用。

第一个是可以选择的ip,一般都会使用“ALL”所有都可以访问;第二个是要映射的端口;第三个是源IP,就是你想允许局域网哪台机子的映射出去;第四个是映射出去的端口是什么;第五下面还要选择类型;最后ADD添加。

设置允许外部的主机管理本机,是全部都可以管理还是指定IP某个可以。

这个功能好像也是把局域网ip都映射出去家庭的拨号用户使用的都是这个设置,pppoe拨号协议。

首先可以建立一个拨号信息,好像一共可以建立5个,随时切换,但是感觉用处不大吧?。

ADSL拨号首先必须选择pppoe协议才可以;还可以启用:1、Persistent connection(断线重拨)2、Connect on SmoothWall restart(sw启动后自动拨号)3、Automatic reboot if connection down for 5 minutes(断线超过5分钟后自动重启SW)这个你可以把经常攻击你的IP从这里封掉。

防火墙高级配置Block ICMP ping:禁止ping功能Enable SYN cookies:防止洪水攻击Block and ignore IGMP packets:屏蔽并且忽略igmp的数据包Block and ignore multicast traffic:屏蔽并且忽略多点传输。

(防止局域网内使用多线下载的功能。

)Enable UPnP (Universal Plug and Play) support: 允许upnp(通用即插即用),可能是自动映射端口的功能。

虚拟网VPN设置,设置保存就可以启用了vpn连接控制,可以建立到其他的vpn服务器上。

日志察看,比较详细的选择察看日志的类型,进行过滤察看。

这里显示攻击你的IP,你可以直接把它加到屏蔽IP里面攻击详细日志察看这个是察看ip以及域名信息的ip攻击,可以对你指定的ip做出一些探测。

有ping和路由表的功能。

这个是SSH,linux命令行方式来管理SW的。

这个是登陆失败,你没有启用SSH的原因.启用SSH,在上面打上钩然后保存返回,继续登陆。

继续登陆登陆成功了,可以打命令进行管理了,还是很方便的。

在sw中设置你的pstn modem和isdn的ta。

没用过哦。

升级usb adsl modem的firmware。

修改系统密码备份/恢复置文件,备份将生成一个img的软盘景象文件。

关机以及重起SW的升级服务,还是很方便的,更新列表就可以更新了。

如果看不到列表就是SW的升级服务器被当地ISP 封掉了,使用前面我们讲到的那个设置代理服务器的方法可以解决问题。

设置好后选择更新列表出来你需要升级的补丁。

然后去官方下补丁上传文件就可以了,很简单。

升级好的补丁都会出现在以打补丁的列表里面。

四、以下讲解一些怎么样关闭掉日志服务(有人问为什么要关掉日志?因为SW的这个日志是记录很详细的及其工作情况占用了很大的硬盘空间,关掉它1、小硬盘用户不用担心硬盘太小不能使用SW了;2、不用担心这个这个日志一直向硬盘写数据而导致占用了大量系统资源的情况而担心了。

而且关掉这个日志又不耽误大家查看日志,所以建议关掉):首先下一个可以SSH 传送文件的软件,我感觉WinSCP/SSH Secure File Transfer Client就很不错了。

首先打开WinSCP如果内网的IP地址,以及root和密码,记得更改端口为:“222”选择连接进入管理右边就是SW硬盘上的所有文件了。

用这个软件跟管理FTP类似很方便。

成功登陆了。

选择“etc”进入下级目录选择“rc.d”进入下级目录就是要修改这个“rc.sysinit”文件选择,点右键选择“edit”或者选择那个文件直接按“F4”也可以,打开编辑此文件找到这几句话在echo "Starting klogd"/sbin/klogd这2行前面加上“#”如#echo "Starting klogd"#/sbin/klogd然后点击上方的软盘图标保存,或者是按Ctrl+s进行保存保存后关闭此窗口,重新启动SW即可生效了。

看到没有?现在的服务状态,“Kernel logging server”是停止状态,说明已经被成功停止了。

小硬盘用户再也不用担心了。

五、下面讲解下可以让SW支持回流的方法(最先提出此方法原创:zhunaoke):请大家按照我的方法推断你们的具体解决方法,不可照搬只能照推!!我的举例子的条件:我例如我的外网IP是:192.168.0.66,内网IP是:192.168.0.88,要映射的端口是:“80”目标映射IP地址是:192.168.0.1建立一个文件,更名为:“ip.sh”,其他名称也可以,但事后缀必须是“.sh”然后打开这个文件再里面输入:sh <回车>iptables -t nat -A PREROUTING -d 192.168.0.66 -p tcp --dport 80 -j DNAT --to 192.168.0.1 <回车>iptables -t nat -A POSTROUTING -s 192.168.0.0/24 -d 192.168.0.1 -p tcp --dport 80 -j SNAT --to 192.168.0.88 <回车>注意:以上的<回车>都是操作,不要输入进去!!!!然后把这个文件传到“root”根目录下。

然后选择这个文件,点属性。

属性修改成“0755”然后“OK”进入“/etc/rc.d/”目录下找到一个叫rc.sysinit文件下载下来在文件最后一行增加一行:“/root/ip.sh”保存,重起就支持了,但是启动速度慢了点。

六、单线双ip使用smoothwall(原创:SW论坛的rumptis)1、原文:This has only taken me a Week to figure out. Using this you don't need to do anything with the GUI.You can add this to the bottom of the "/etc/rc.d/rc.firewall.up" Script# Add more Real World IP Address to your RED interface This shows 2 being addedifconfig eth1:1 166.138.52.123 broadcast 165.138.52.255 netmask 255.255.255.0ifconfig eth1:2 166.138.52.124 broadcast 165.138.52.255 netmask 255.255.255.0# How to forward Ports into your GREEN Network you can do the same port on Multiple Real World IP Address: HereI'm showing Forwarding port 80 to 2 different IP Address on the GREEN Network. /var/smoothwall/ethernet/settings# Computer 1iptables -I PREROUTING -t nat -p tcp --dport 80 -d 166.138.52.123 -j DNAT --to 192.168.13.10 iptables -I FORWARD -p tcp -d 192.168.13.10 --dport 80 -i $RED_DEV -o $GREEN_DEV -j ACCEPT# Computer 2iptables -I PREROUTING -t nat -p tcp --dport 80 -d 166.138.52.124 -j DNAT --to 192.168.13.11 iptables -I FORWARD -p tcp -d 192.168.13.11 --dport 80 -i $RED_DEV -o $GREEN_DEV -j ACCEPT2、图文:编辑/etc/rc.d/rc.firewall.up文件在文件最下面输入# Add more Real World IP Address to your RED interface This shows 2 being addedifconfig eth1:1 166.138.52.123 broadcast 165.138.52.255 netmask 255.255.255.0ifconfig eth1:2 166.138.52.124 broadcast 165.138.52.255 netmask 255.255.255.0# How to forward Ports into your GREEN Network you can do the same port on Multiple Real World IP Address: Here I'm showing Forwarding port 80 to 2 different IP Address on the GREEN Network就是我选中的部分。