ethereal抓包选项

wireshark抓包教程

Wireshark图解教程(简介、抓包、过滤器)配置Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!wireshark的原名是Ethereal,新名字是2006年起用的。

当时Ethereal的主要开发者决定离开他原来供职的公司,并继续开发这个软件。

但由于Ethereal这个名称的使用权已经被原来那个公司注册,Wireshark这个新名字也就应运而生了。

在成功运行Wireshark之后,我们就可以进入下一步,更进一步了解这个强大的工具。

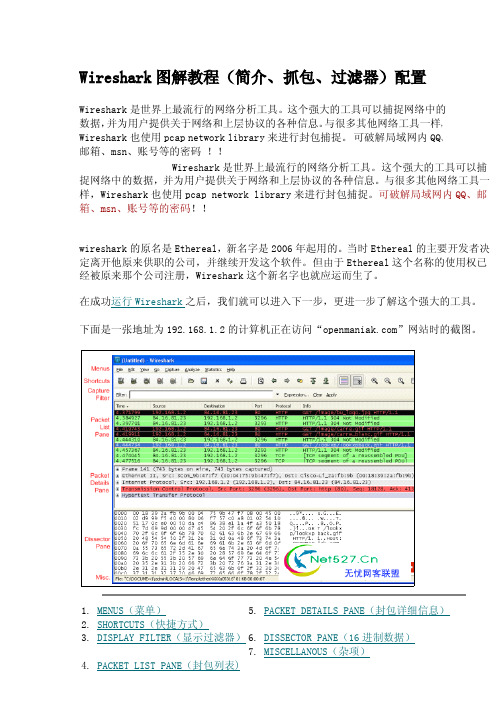

下面是一张地址为192.168.1.2的计算机正在访问“”网站时的截图。

1.MENUS(菜单)2.SHORTCUTS(快捷方式)3.DISPLAY FILTER(显示过滤器)4.PACKET LIST PANE(封包列表)5.PACKET DETAILS PANE(封包详细信息)6.DISSECTOR PANE(16进制数据)7.MISCELLANOUS(杂项)1.MENUS(菜单)程序上方的8个菜单项用于对Wireshark进行配置:-"File"(文件)-"Edit"(编辑)-"View"(查看)-"Go"(转到)-"Capture"(捕获)-"Analyze"(分析)-"Statistics"(统计)-"Help"(帮助)打开或保存捕获的信息。

Ethereal -抓包、报文分析工具

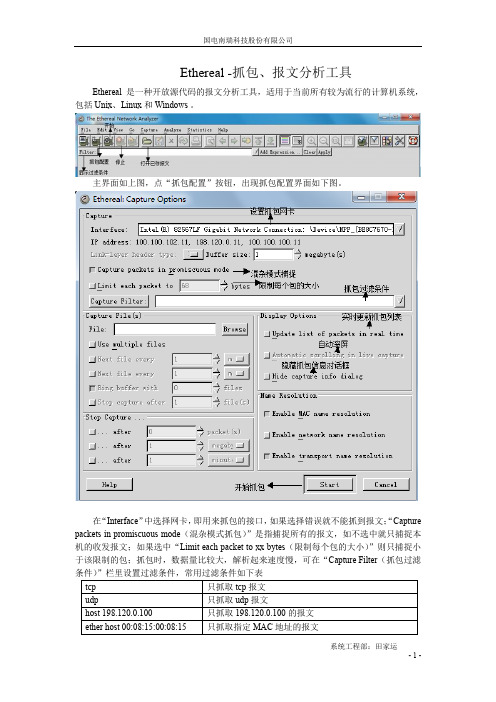

Ethereal -抓包、报文分析工具Ethereal 是一种开放源代码的报文分析工具,适用于当前所有较为流行的计算机系统,包括 Unix、Linux 和 Windows 。

主界面如上图,点“抓包配置”按钮,出现抓包配置界面如下图。

在“Interface”中选择网卡,即用来抓包的接口,如果选择错误就不能抓到报文;“Capture packets in promiscuous mode(混杂模式抓包)”是指捕捉所有的报文,如不选中就只捕捉本机的收发报文;如果选中“Limit each packet to xx bytes(限制每个包的大小)”则只捕捉小于该限制的包;抓包时,数据量比较大,解析起来速度慢,可在“Capture Filter(抓包过滤设置“Display Options(显示设置)”中建议选中“Update list of packets in realtime(实时更新抓包列表)”、“Automatic scrolling in live capture(自动滚屏)”和“Hide capture info dialog(隐藏抓包信息对话框)”三项。

抓包配置好就可以点击“Start”开始抓包了。

抓包结束,按“停止”按钮即可停止。

为了快速查看需要的报文,在“Filter”栏中输入过滤条件后按回车键即可对抓到的包进行过滤。

注意“Filter”栏中输入的过滤条件正确则其底色为绿色,错误则其底色为红色。

常用有些报文还可以判断网络的状况,例如输入显示过滤条件tcp.analysis.flags,可以显示丢失、重发等异常情况相关的TCP报文,此类报文的出现频率可以作为评估网络状况的一个标尺。

偶尔出现属于正常现象,完全不出现说明网络状态上佳。

tcp.flags.reset==1。

SYN是TCP建立的第一步,FIN是TCP连接正常关断的标志,RST是TCP连接强制关断的标志。

统计心跳报文有无丢失。

在statistics->conversations里选择UDP,可以看到所有装置的UDP报文统计。

Ethreal抓包工具

Ethereal使用事例

1 抓包主界面

如上:Capture菜单代表抓包菜单。

一般使用Options设置一下抓包参数。

2 抓包参数设置

如上图:从上到下,第一个红色圈处,设置选择网卡。

第二个红色圈处,设置过滤信息,如只抓IP地址为192.168.1.100,则设置为ip.addr==192.168.1.100,通常情况下不作过滤,以获取全部信息。

第三个红色圈处,可选(打勾)可不选(不打勾),不选择,点击“Start”开始抓包后,则显示:

,选择后,单击“Start”开始后,显示:

如上工具栏中,红色圈处,可以停止抓包。

3查看数据包

如上就可以看到各数据包的详细信息,通过在Filter中设置ip.addr==×.×.×.×&&h245等等命令进行分析,如下一个互通中的例子:。

WireShark 抓包日期时间格式设置教程

文档声明:

以下资料均属于本人在学习过程中产出的学习笔记,如果错误或者遗漏之处,请多多指正。

并且该文档在后期会随着学习的深入不断补充完善。

资料仅供学习交流使用。

作者:Aliven888

1、简述

Wireshark(前称Ethereal)是一个网络封包分析软件。

该网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。

Wireshark 使用WinPCAP作为接口,直接与网卡进行数据报文交换。

我们在分析抓取的网络封包的时候,数据包的传输时间戳是一个非常重要的网络参数。

通过时间戳参数,我们能清楚的知道数据的传输时间以及服务响应时间。

2、设置时间显示格式

接下来我们详细介绍下时间格式的设置路径以及每个选项的显示具体格式。

2.1 设置路径

菜单栏 -> view -> Time Display Format (详见如下截图)。

2.2、绝对时间

如果在分析抓包数据时,想显示具体的日期时间,我们可以选择有data & time的类型,详细的举例参见【图1】。

【图2】是选中是【Data and Time of Day】模式的效果图。

2.3、相对时间

有时我想分析数据包时,并不想看绝对的日期时间,我们只需要从抓包开始,记录下每个数据包交互的时间间隔即可(就是从开始抓包是0秒,然后依次递增);【图3】是我们可以选择【Seconds Since Beginning of Capture : 123.123456】。

如果想调整时间戳的精确度,可以通过选择【图4】红框的选项来实现(精确度可以由秒调节到纳秒级别)。

实验一:Ethereal的使用

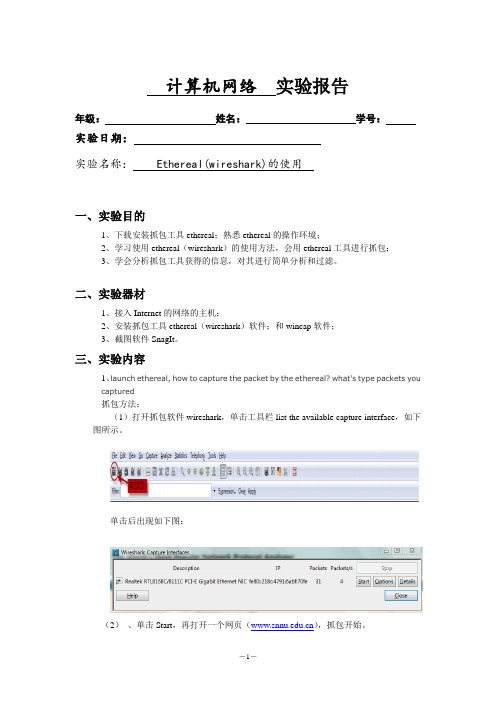

计算机网络实验报告年级:姓名:学号:实验日期:实验名称:Ethereal(wireshark)的使用一、实验目的1、下载安装抓包工具ethereal;熟悉ethereal的操作环境;2、学习使用ethereal(wireshark)的使用方法,会用ethereal工具进行抓包;3、学会分析抓包工具获得的信息,对其进行简单分析和过滤。

二、实验器材1、接入Internet的网络的主机;2、安装抓包工具ethereal(wireshark)软件;和wincap软件;3、截图软件SnagIt。

三、实验内容1、launch ethereal, how to capture the packet by the ethereal? what's type packets youcaptured抓包方法:(1)打开抓包软件wireshark,单击工具栏list the available capture interface,如下图所示。

单击后出现如下图:(2)、单击Start,再打开一个网页(),抓包开始。

(3)网页显示完后,单击上图中的“stop”,抓包结束。

2、start capture packets, try to visit a homepage (), and check the captured packets.(1)、访问:后抓包结果如下图(2)check the captured packets ,过滤拉检测所抓的包。

如下图:3、how to save the captured packets? how to analyse the captured packets(抓包)?(1)、save the captured packets:单击save图标(如下图所示),选择要保存的路径和要报的名字,单击确定即可保存。

4 、can you capture other computer's packets? if can, what types?答:有两种情况;1)广播包时:广播包可以抓到所需要的包;2)非广播包时有以下三种情况可以抓包:a、在交换式的以太网下抓不到别人的非广播包;b、局域网信道是广播信道的可以抓包;c、在广播信道下可以抓到别人的非广播包。

linux(Red Hat)抓包及ethereal抓包工具的使用方法

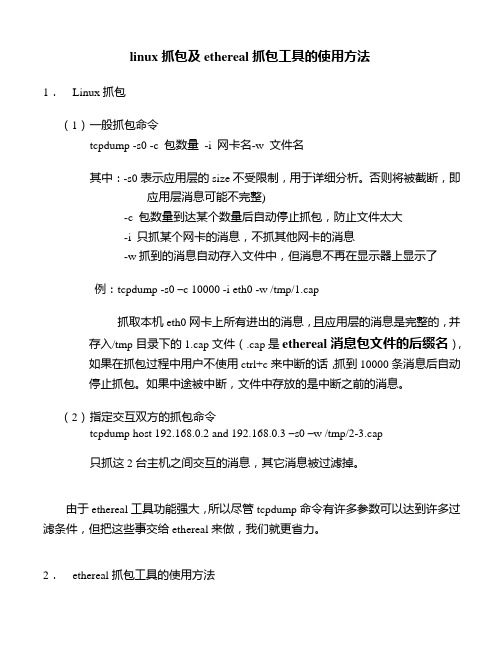

linux抓包及ethereal抓包工具的使用方法1.Linux抓包(1)一般抓包命令tcpdump -s0 -c 包数量-i 网卡名-w 文件名其中:-s0表示应用层的size不受限制,用于详细分析。

否则将被截断,即应用层消息可能不完整)-c 包数量到达某个数量后自动停止抓包,防止文件太大-i 只抓某个网卡的消息,不抓其他网卡的消息-w抓到的消息自动存入文件中,但消息不再在显示器上显示了例:tcpdump -s0 –c 10000 -i eth0 -w /tmp/1.cap抓取本机eth0网卡上所有进出的消息,且应用层的消息是完整的,并存入/tmp目录下的1.cap文件(.cap是ethereal消息包文件的后缀名),如果在抓包过程中用户不使用ctrl+c来中断的话,抓到10000条消息后自动停止抓包。

如果中途被中断,文件中存放的是中断之前的消息。

(2)指定交互双方的抓包命令tcpdump host 192.168.0.2 and 192.168.0.3 –s0 –w /tmp/2-3.cap只抓这2台主机之间交互的消息,其它消息被过滤掉。

由于ethereal工具功能强大,所以尽管tcpdump命令有许多参数可以达到许多过滤条件,但把这些事交给ethereal来做,我们就更省力。

2.ethereal抓包工具的使用方法把xxx.cap文件下载后,就可以使用ethereal工具来分析了。

当然也可在linux 机器上直接使用ethereal来抓包(需要安装rpm)而不用使用tcpdump命令。

现在介绍的是在windows电脑上启动ethereal程序,见下图:选择菜单“file”-open选择消息包文件:打开:选择菜单“statistics”-conversation list-tcp通过对IP地址的排序找到所关心的一次交互过程,在该条目上使用右键:该次交互过程中的所有消息便显示出来,可以认真分析了。

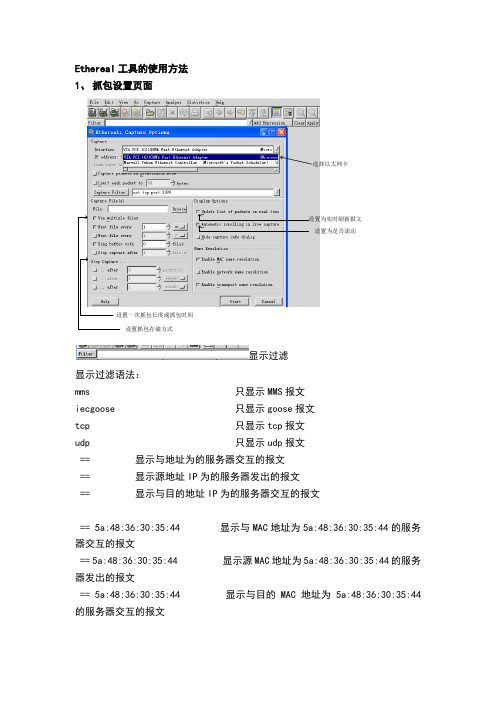

Ethereal工具的使用方法

Ethereal工具的使用方法1、抓包设置页面选择以太网卡设置为实时刷新报文设置为是否滚动设置一次抓包长度或抓包时间设置抓包存储方式显示过滤显示过滤语法:mms 只显示MMS报文iecgoose 只显示goose报文tcp 只显示tcp报文udp 只显示udp报文== 显示与地址为的服务器交互的报文== 显示源地址IP为的服务器发出的报文== 显示与目的地址IP为的服务器交互的报文== 5a:48:36:30:35:44 显示与MAC地址为5a:48:36:30:35:44的服务器交互的报文== 5a:48:36:30:35:44 显示源MAC地址为5a:48:36:30:35:44的服务器发出的报文== 5a:48:36:30:35:44 显示与目的MAC地址为5a:48:36:30:35:44的服务器交互的报文抓捕过滤抓捕过滤语法Tcp 只抓捕Tcp 报文 Udp 只抓捕Tcp 报文 Host 只抓捕IP 地址为的报文Ether host 只抓捕MAC 地址为5a:48:36:30:35:44的报文限制每个包的大小2、 协议显示MMS 报文SNTP 建立以太网通讯时会发ARP 报文ping 报文SV 、GOOSE 抓包时间3、 显示信息报文序号抓取该帧报文时刻,PC时间该帧报文是谁发出的该帧报文是发给谁的协议类型--以太网类型码报文长度4、过滤机制关键字段过滤1)按目的MAC地址过滤2)按源MAC地址过滤3)按优先级过滤4)按VLAN过滤语法 == 2105)按以太网类型码过滤 == 0x88b86)按APPID过滤7)按GOOSE控制块过滤语法:frame[30:9] == 80:07:67:6f:63:62:52:65:66 从该帧报文的第30个字节读取9个字节8)其他字段的过滤类似不在一一举例组合过滤1)找到特征报文的起始点找到自己关注GOOSE的APPID根据GOOSE变位时sequencenumber会变0的特性找到第一帧变位GOOSE2)标注起始报文注意报文编号:28、363)去掉过滤条件,在所有的原始报文中显示标注报文,能找到事件之间的时间关系去掉过滤条件并Apply,在“28、36”附近发生的事情一目了然4)进一步优化时间显示显示绝对时间不含年、月、日绝对时间以第一帧报文为计时起点相对时间以上一帧报文为计时起点查看相邻两帧报文的间隔设置特征报文为计时参考点过滤结果“28”以后的报文均以其为计时起点。

Ethereal的介绍

捕获过滤器

例:指定的捕获过滤器为host 192.168.0.10l。这个过滤器将捕获 限为那些发送到IP地址192.168.0.101或由该IP地址发出的分组。 可以使用关键字dst host来进一步限制捕获发送到该地址的分组,或 是使用关键字src host来限制捕获从该地址发出的分组。 可以使用关键字ether host、 ether src、ether dst基于以太网地址进 行过滤。 也可以使用net、src net、dst net选择捕获发送到一个网络或从一个 网络发出的分组。 可以使用src port 、dst port分离出含有特定端口号的分组。这将是一 个集中考察特定应用的好方法,例如80号端口是一个HTTP端口。 可以使用关键字tcp来分离出TCP分组,实验udp分离出UDP分组。

显示选项(Display Options)

默认情况下,分组的显示与它们被捕获 时的状态不一样,因为在网络活动量很 高的时候,要想同步显示是很困难的 。

Update list of packets in real time: 实时更 新捕获到的数据包列表信息。 Automatic scrolling in live capture: 对捕获 到的数据包信息进行自动滚屏显示。 Hide capture info dialog: 隐藏捕获信息对话 框。

搜索分组

使用Edit菜单中的FindPacket可以用显示 过滤器来搜索分组。在对话框中点击 Filter按钮时,它允许你在搜索的基础上 选择任何已保存的显示过滤器。随后你 可以使用FindNext和Previous来搜索其他 匹配的分组。

讨论问题

编写一个过滤器,确保你只捕获从运行 跟踪程序的那台机器发出或发送到那台 机器的通信。 编写一个着色规则,对TCP包和UDP包进 行分类,给出你的规则。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Options:

Interface:选择采集数据包的网卡

IP address:选择的网卡所对应的IP地址

Link-layer header type:数据链路层的协议,在以太网中一般是Ethernet II

Buffer size:数据缓存大小设定,默认是1M字节

Capture packets in promiscuous mode:设定在混杂模式下捕获数据,如果不选中,将只能捕获本机的数据通讯,默认情况下选中该项

Limit each packet to:设定只捕获数据包的前多少个字节(从以太网头开始计算),默认是68

Capture Filter:设定当前的数据包采集过滤器

Capture File

File:设定数据包文件的保存位置和保存文件名,默认不保存

Use multiple files:启用多文件保存,默认不启用

Next file every:设定每个数据包文件的大小(单位是M,默认1M),只有启用Use multiple files后此项才可用

Next file every: 设定每个数据包文件的大小(单位是分钟,默认1分钟),只有启用Use multiple files后此项才可用

Ring buffer with:当保存多少个数据包文件后循环缓存,默认是2个文件,即保存2个数据包文件后丢弃缓存中的数据包,再添加新采集到的数据包

Stop capture after: 当保存多少个数据包文件后停止捕获,默认是1个文件

Stop Capture

… after:捕获到多少个数据包后停止捕获,默认不启用,如启用,默认值是1 … after:捕获到多少M字节的数据包后停止捕获,默认不启用,如启用,默认值是1

… after:捕获多少分钟后停止捕获,默认不启用,如启用,默认值是1

Display Options

Update list of packets in real time:实时更新捕获到的数据包列表信息

Automatic scrolling in live capture:对捕获到的数据包信息进行自动滚屏显示

Hide capture info dialog:隐藏捕获信息对话框

Name Resolution

Enable MAC name resolution:把MAC地址前3位解析为相应的生产厂商Enable network name resolution:启用网络地址解析,解析IP,IPX地址对应的主机名

Enable transport name resolution:启用端口名解析,解析端口号对应的端口名。