Ethereal工具的使用方法

Ethereal -抓包、报文分析工具

Ethereal -抓包、报文分析工具Ethereal 是一种开放源代码的报文分析工具,适用于当前所有较为流行的计算机系统,包括 Unix、Linux 和 Windows 。

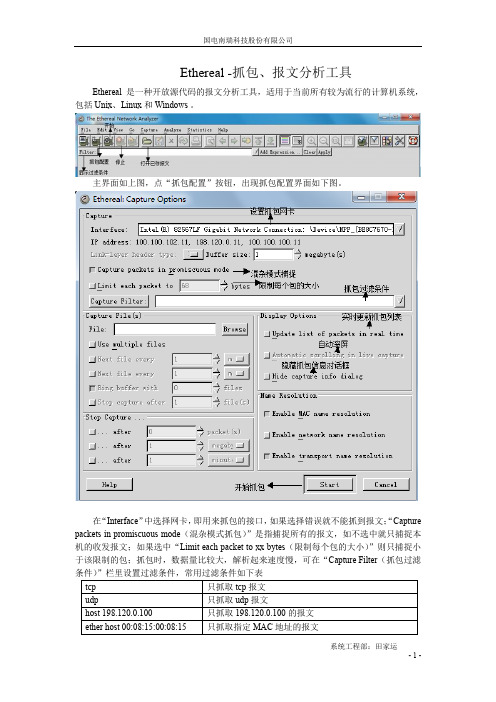

主界面如上图,点“抓包配置”按钮,出现抓包配置界面如下图。

在“Interface”中选择网卡,即用来抓包的接口,如果选择错误就不能抓到报文;“Capture packets in promiscuous mode(混杂模式抓包)”是指捕捉所有的报文,如不选中就只捕捉本机的收发报文;如果选中“Limit each packet to xx bytes(限制每个包的大小)”则只捕捉小于该限制的包;抓包时,数据量比较大,解析起来速度慢,可在“Capture Filter(抓包过滤设置“Display Options(显示设置)”中建议选中“Update list of packets in realtime(实时更新抓包列表)”、“Automatic scrolling in live capture(自动滚屏)”和“Hide capture info dialog(隐藏抓包信息对话框)”三项。

抓包配置好就可以点击“Start”开始抓包了。

抓包结束,按“停止”按钮即可停止。

为了快速查看需要的报文,在“Filter”栏中输入过滤条件后按回车键即可对抓到的包进行过滤。

注意“Filter”栏中输入的过滤条件正确则其底色为绿色,错误则其底色为红色。

常用有些报文还可以判断网络的状况,例如输入显示过滤条件tcp.analysis.flags,可以显示丢失、重发等异常情况相关的TCP报文,此类报文的出现频率可以作为评估网络状况的一个标尺。

偶尔出现属于正常现象,完全不出现说明网络状态上佳。

tcp.flags.reset==1。

SYN是TCP建立的第一步,FIN是TCP连接正常关断的标志,RST是TCP连接强制关断的标志。

统计心跳报文有无丢失。

在statistics->conversations里选择UDP,可以看到所有装置的UDP报文统计。

网络协议分析工具Ethereal的使用

⽹络协议分析⼯具Ethereal的使⽤⼤学时计算机⽹络课的实验报告,当时提不起兴趣,今天看来还挺有⽤的。

可以学习下怎样抓数据包,然后分析程序的通信协议。

⼀:学习使⽤⽹络协议分析⼯具Ethereal的⽅法,并⽤它来分析⼀些协议。

实验步骤:1.⽤“ipconfig”命令获得本机的MAC地址和缺省路由器的IP地址;(注:缺省路由器即 ”Default Gateway”)命令⾏:Start->Run->CMD->ipconfig /all >C:\Mac.txt(在命令⾏中把ipconfig命令保存在⽂本⽂档⾥⾯备⽤)结果:本机Mac地址:00.09.73.4B.8A.D7 缺省路由器IP:192.168.8.254步骤截图:图1(本机⽹络信息:Mac.txt)2.⽤“arp”命令清空本机的缓存:命令⾏:Start->Run->CMD->arp –d图2(arp命令 –d参数的帮助说明)3.运⾏Ethereal,开始捕获所有属于ARP协议或ICMP协议的,并且源或⽬的MAC地址是本机的包:图3(Capture->Options中关于⽹卡设置和Capture Filter)图4(抓包截图)4.执⾏命令:“ping” 缺省路由器的IP地址:图5(捕获包)图6(ping 过程)⼆:⽤Ethereal观察tracert命令的⼯作过程:1.⽤Ethereal语法内容及参数说明:命令⾏操作步骤:Start->Run->CMD->tracert图1(Tracert命令全部参数的帮助说明)2.运⾏Ethereal, 设定源和⽬的MAC地址是本机的包,捕获tracert命令中⽤到的消息:Tracert使⽤ICMP,相应过滤规则为:ether host 00:09:73:4B:8A:D7 and icmp图3(Capture->Options中关于⽹卡设置和Capture Filter)3.执⾏“tracert -d ” ,捕获包:执⾏命令:tracert -d :图3 (执⾏命令 tracert –d )图4(抓包截图)图5(捕获包)4.Tracert⼯作原理:Tracert使⽤ICMP消息,具体地讲,tracert发出的是Echo Request消息,触发返回的是Time Exceeded消息和Echo Reply消息。

1、ethreal使用-入门

实验一:Ethereal使用入门一、背景知识Ethereal是目前广泛使用的网络协议分析工具(Network Protocol Analyzer),它能够实时地捕获网络上的包,并且把包中每个域的细节显现出来。

Ethereal的广为流行主要有以下三个原因:(1)它的功能非常强大,随着大家对Ethereal的熟悉将会深切感受到这一点。

(2)它是开源、免费的软件。

(3)它具有非常详细的文档。

Ethereal的安装文件和文档可以从下载。

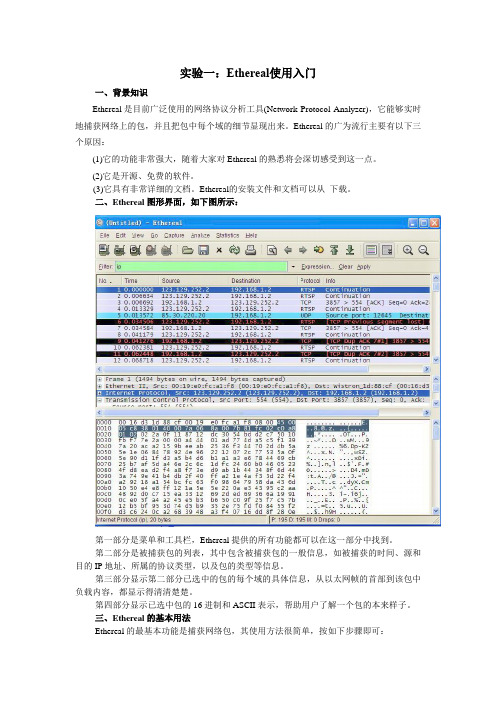

二、Ethereal图形界面,如下图所示:第一部分是菜单和工具栏,Ethereal提供的所有功能都可以在这一部分中找到。

第二部分是被捕获包的列表,其中包含被捕获包的一般信息,如被捕获的时间、源和目的IP地址、所属的协议类型,以及包的类型等信息。

第三部分显示第二部分已选中的包的每个域的具体信息,从以太网帧的首部到该包中负载内容,都显示得清清楚楚。

第四部分显示已选中包的16进制和ASCII表示,帮助用户了解一个包的本来样子。

三、Ethereal的基本用法Ethereal的最基本功能是捕获网络包,其使用方法很简单,按如下步骤即可:(1)选择“Capture”菜单项中的“Option”,这时会弹出一个对话框,如下所示。

这个对话框中的栏目虽然很多,但一般只需配置其中两项。

一项是“Capture Filter”栏。

在这个栏中,可以输入过滤规则,用于规定Ethereal捕获包的种类(注:过滤规则的写法将在下一节作专门介绍);如果不输入过滤规则,则Ethereal将捕获所有从网卡发送或收到的包。

另外一项是“Update list of packets in real time”选项,请大家一定要选中这一项,这样可以使Ethereal在捕获包的同时,实时地把捕获的包显示出来。

(2)在完成如上配置后,点击“Start”按钮,Ethereal便开始捕获包。

四、Ethereal的过滤规则Ethereal的过滤规则可以有两种形式:(1)一个原语:一个原语即一条最基本的过滤规则(2)用“and”、“or”、“not”关系去处运算符,以及括号组合起来的原语。

Ethereal抓包工具使用方法

Ethereal 使用方法一, 使用方法点击Capture 菜单下的Start 。

然后选择相应的参数,点击OK !Capture Options 选择的常见注意事项(每个选项前面的小方块,凹进去表示选中):1, Interface :如果你的计算机安装了多个网卡,注意选择你想抓包的那个网卡。

2, 需要选中的选项:Capture packets in promiscuous mode任何流经这台主机的数据包都将被捕获,如果按钮凸起,则只能捕获从主机发送或者发向该主机的数据包。

Update list of packets in real time是Ethereal 主界面上是否实时地显示抓包变化的选项,当选择了该项时,Ethereal 主界面上将实时地更新抓包列表,若不显示该项,所有的包列表将在抓包过程停止以后一起显示。

Automatic Strolling in live capture选项允许用户在抓包过程中能实时地察看新抓的数据包。

3,注意name resolution的选项不能选,否则抓包,保存,打开等过程会很慢。

“Name resolution”中有三个选项,“Enable MAC name resolution”是否将MAC地址的前三个字节翻译成IETF所规定的厂商前缀。

“Enable network name resolution”用于控制是否将IP地址解析为DNS域名。

“Enable transport name resolution”则用于控制是否将通信端口号转换为协议名称。

4,抓包时可以对所抓的包进行过滤,常用的过滤选项有:sip || mgcp,sip && h225 && h245,ip.addr == 10.11.2.9,udp.port == 1719,tcp.port == 2000等。

5,一般抓包的计算机需要与被抓的目标地址在一个HUB上,如果在一个LAN上,需要做端口镜像。

实验一:Ethereal的使用

计算机网络实验报告年级:姓名:学号:实验日期:实验名称:Ethereal(wireshark)的使用一、实验目的1、下载安装抓包工具ethereal;熟悉ethereal的操作环境;2、学习使用ethereal(wireshark)的使用方法,会用ethereal工具进行抓包;3、学会分析抓包工具获得的信息,对其进行简单分析和过滤。

二、实验器材1、接入Internet的网络的主机;2、安装抓包工具ethereal(wireshark)软件;和wincap软件;3、截图软件SnagIt。

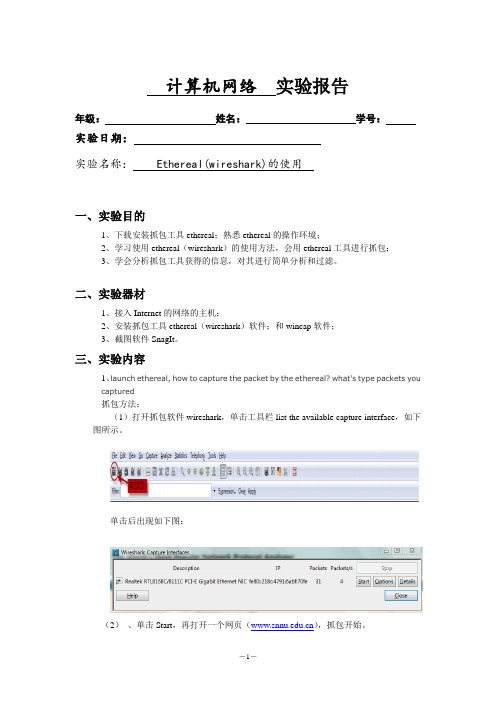

三、实验内容1、launch ethereal, how to capture the packet by the ethereal? what's type packets youcaptured抓包方法:(1)打开抓包软件wireshark,单击工具栏list the available capture interface,如下图所示。

单击后出现如下图:(2)、单击Start,再打开一个网页(),抓包开始。

(3)网页显示完后,单击上图中的“stop”,抓包结束。

2、start capture packets, try to visit a homepage (), and check the captured packets.(1)、访问:后抓包结果如下图(2)check the captured packets ,过滤拉检测所抓的包。

如下图:3、how to save the captured packets? how to analyse the captured packets(抓包)?(1)、save the captured packets:单击save图标(如下图所示),选择要保存的路径和要报的名字,单击确定即可保存。

4 、can you capture other computer's packets? if can, what types?答:有两种情况;1)广播包时:广播包可以抓到所需要的包;2)非广播包时有以下三种情况可以抓包:a、在交换式的以太网下抓不到别人的非广播包;b、局域网信道是广播信道的可以抓包;c、在广播信道下可以抓到别人的非广播包。

linux(Red Hat)抓包及ethereal抓包工具的使用方法

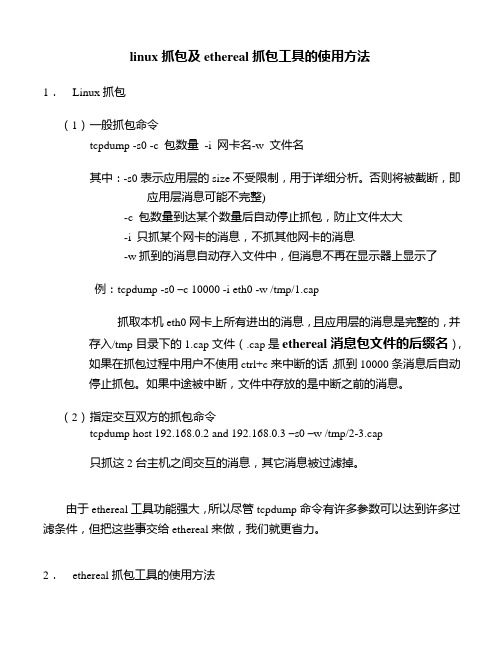

linux抓包及ethereal抓包工具的使用方法1.Linux抓包(1)一般抓包命令tcpdump -s0 -c 包数量-i 网卡名-w 文件名其中:-s0表示应用层的size不受限制,用于详细分析。

否则将被截断,即应用层消息可能不完整)-c 包数量到达某个数量后自动停止抓包,防止文件太大-i 只抓某个网卡的消息,不抓其他网卡的消息-w抓到的消息自动存入文件中,但消息不再在显示器上显示了例:tcpdump -s0 –c 10000 -i eth0 -w /tmp/1.cap抓取本机eth0网卡上所有进出的消息,且应用层的消息是完整的,并存入/tmp目录下的1.cap文件(.cap是ethereal消息包文件的后缀名),如果在抓包过程中用户不使用ctrl+c来中断的话,抓到10000条消息后自动停止抓包。

如果中途被中断,文件中存放的是中断之前的消息。

(2)指定交互双方的抓包命令tcpdump host 192.168.0.2 and 192.168.0.3 –s0 –w /tmp/2-3.cap只抓这2台主机之间交互的消息,其它消息被过滤掉。

由于ethereal工具功能强大,所以尽管tcpdump命令有许多参数可以达到许多过滤条件,但把这些事交给ethereal来做,我们就更省力。

2.ethereal抓包工具的使用方法把xxx.cap文件下载后,就可以使用ethereal工具来分析了。

当然也可在linux 机器上直接使用ethereal来抓包(需要安装rpm)而不用使用tcpdump命令。

现在介绍的是在windows电脑上启动ethereal程序,见下图:选择菜单“file”-open选择消息包文件:打开:选择菜单“statistics”-conversation list-tcp通过对IP地址的排序找到所关心的一次交互过程,在该条目上使用右键:该次交互过程中的所有消息便显示出来,可以认真分析了。

实验二用Ethereal软件工具捕获报文并进行分析

Ethereal软件下载、安装以及基本操作操作步骤:1.双击启动桌面上ethereal图标,按ctrl+K进行“capture option”的选择。

2.首先选择正确的NIC,进行报文的捕获。

3.对“capture option”各选项的详细介绍:Interface是选择捕获接口;Capture packetsin promiscuous mode表示是否打开混杂模式,打开即捕获所有的报文,一般我们只捕获到本机收发的数据报文,所以关掉;Limit each packet 表示限制每个报文的大小;Capture files 即捕获数据包的保存的文件名以及保存位置。

4.“capture option”确认选择后,点击ok就开始进行抓包;同时就会弹出“Ethereal:capture form (nic) driver”,其中(nic)代表本机的网卡型号。

同时该界面会以协议的不同统计捕获到报文的百分比,点击stop即可以停止抓包。

5.下图为Ethereal截取数据包的页面。

由上而下分別是截取数据包的列表以及封包的详细资料,最下面则是封包的內容,这时是以16进制及ASCII编码的方式来表示。

其中在列表这部份,最前面的编号代表收到封包的次序,其次是时间、来源地址、目的地址,最后则是协议的名称以及关于此封包的摘要信息。

6.若是想将截获到的数据包列表资料储存起来,可以执行[File]→[Save]或[Save As]将资料储存起来,存储对话框如下图所示,这些储存的数据包资料可以在以后执行[Open]来加以开启。

设置Ethereal的显示过滤规则操作步骤:1.在抓包完成后,显示过滤器用来找到你所感兴趣的包,依据1)协议2)是否存在某个域3)域值4)域值之间的比较来查找你感兴趣的包。

2.举个例子,如果你只想查看使用tcp协议的包,在ethereal窗口的工具栏的下方的Filter中输入tcp,让后回车,ethereal就会只显示tcp协议的包,如下图所示:3.值比较表达式,可以使用下面的操作符来构造显示过滤器。

抓包工具ethereal使用说明

抓包工具ethereal 使用说明 1.启动程序

2.修改配置

点击start 开始抓包。

3.实时抓包,可以在Filter 过滤,只显示当前网卡与输入ip 之间的报文。

点击选择

点击选择

4.停止抓包,点击stop 即可。

5.保存报文

点击file文件夹下save as,弹出保存界面,选择c:\或其他盘,在最下行输入文件名,点击ok即可。

61850报文说明:在抓包界面protocol下有tcp、utp、mms报文等,最重要的是要有mms

包。

另外在第一次配置完成后,不退出程序前不需要重新配置,可以在“file”正下方的“”

快捷键,在弹出的窗口中点击“Capurte”就开始重新抓包了。

同时会问对上次的报文是否保存。

最后强调一下,对抓好的包要重新打开看一下,确保正确保存。

如何使用Ethereal进行

如何使用Ethereal进行1,先过滤后抓包:首先在Capture Options点击Capture Filter设置过滤规则。

若要实时查看,请勾选Display Options的Update list of packets in real time,然后抓包。

示例:输入host 192.168.1.5 and port 80,仅抓取IP为192.168.1.5,端口为80的包。

2,先抓包后过滤:抓包后,在Filter中输入表达式过滤。

示例:输入ip.src,ip.dst,tcp.srcport,tcp.dstport,tcp.ack,tcp.len,eth等,可与关系表达式配合使用。

如ip.src==192.168.1.5 &&tcp.srcport==80,仅显示源IP为192.168.1.5,源端口为80的包。

Q:如何分析使用Ethereal抓到的包?这里简单以TCP/IP为例(修改网摘),一,数据链路层:1、Destination:目的MAC地址。

(eth.src)2、Source:源MAC地址。

(eth.dst)3、Type:以太网类型(IP0x0800,8表示为以太网)。

(eth.type)二,IP网络层:1、Version=4,表示IP协议的版本号为4.该部分占4个BIT位。

(ip.version)2、Header Length=20 Bytes,表示IP包头的总长度为20个字节。

该部分占4个BIT位,单位为4个字节,因此,一个IP包头的长度最长为“1111”,即15*4=60个字节。

3、Type of Service=00,表示服务类型为0.该部分用二个十六进制值来表示,共占8个BIT.8个BIT的含义是:000前三位不用0表示最小时延,如Telnet服务使用该位0表示吞吐量,如FTP服务使用该位0表示可靠性,如SNMP服务使用该位0表示最小代价0不用4、Total Length=48Bytes,表示该IP包的总长度为48个字节。

Ethereal工具的使用方法

Ethereal工具的使用方法1、抓包设置页面选择以太网卡设置为实时刷新报文设置为是否滚动设置一次抓包长度或抓包时间设置抓包存储方式显示过滤显示过滤语法:mms 只显示MMS报文iecgoose 只显示goose报文tcp 只显示tcp报文udp 只显示udp报文== 显示与地址为的服务器交互的报文== 显示源地址IP为的服务器发出的报文== 显示与目的地址IP为的服务器交互的报文== 5a:48:36:30:35:44 显示与MAC地址为5a:48:36:30:35:44的服务器交互的报文== 5a:48:36:30:35:44 显示源MAC地址为5a:48:36:30:35:44的服务器发出的报文== 5a:48:36:30:35:44 显示与目的MAC地址为5a:48:36:30:35:44的服务器交互的报文抓捕过滤抓捕过滤语法Tcp 只抓捕Tcp报文Udp 只抓捕Tcp报文Host 只抓捕IP地址为的报文Ether host 只抓捕MAC地址为5a:48:36:30:35:44的报文限制每个包的大小2、协议显示MMS 报文SNTP 建立以太网通讯时会发ARP 报文ping 报文SV 、GOOSE 抓包时间3、 显示信息报文序号抓取该帧报文时刻,PC 时间该帧报文是谁发出的该帧报文是发给谁的协议类型--以太网类型码报文长度4、 过滤机制 关键字段过滤1)按目的MAC地址过滤2)按源MAC地址过滤3)按优先级过滤4)按VLAN过滤语法 == 2105)按以太网类型码过滤 == 0x88b86)按APPID过滤7)按GOOSE控制块过滤语法:frame[30:9] == 80:07:67:6f:63:62:52:65:66 从该帧报文的第30个字节读取9个字节8)其他字段的过滤类似不在一一举例组合过滤1)找到特征报文的起始点找到自己关注GOOSE的APPID根据GOOSE变位时sequencenumber会变0的特性找到第一帧变位GOOSE2)标注起始报文注意报文编号:28、363)去掉过滤条件,在所有的原始报文中显示标注报文,能找到事件之间的时间关系去掉过滤条件并Apply,在“28、36”附近发生的事情一目了然4)进一步优化时间显示显示绝对时间不含年、月、日绝对时间以第一帧报文为计时起点相对时间以上一帧报文为计时起点查看相邻两帧报文的间隔设置特征报文为计时参考点过滤结果“28”以后的报文均以其为计时起点。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Ethereal工具的使用方法

1、抓包设置页面

选择以太网卡

设置为实时刷新报文

设置为是否滚动

设置一次抓包长度或抓包时间

设置抓包存储方式

显示过滤

显示过滤语法:

mms 只显示MMS报文

iecgoose 只显示goose报文

tcp 只显示tcp报文

udp 只显示udp报文

ip.addr == 172.20.50.164 显示与地址为172.20.50.164的服务器交互的报文

ip.src == 172.20.50.164 显示源地址IP为172.20.50.164的服务器发出的报文

ip.dst == 172.20.50.164 显示与目的地址IP为172.20.50.164的服务器交互的报文

eth.addr == 5a:48:36:30:35:44 显示与MAC地址为5a:48:36:30:35:44的服务器交互的报文

eth.src == 5a:48:36:30:35:44 显示源MAC地址为5a:48:36:30:35:44的服务器发出的报文

eth.dst == 5a:48:36:30:35:44 显示与目的MAC 地址为5a:48:36:30:35:44的服务器交互的报文

抓捕过滤

抓捕过滤语法

Tcp 只抓捕Tcp 报文 Udp 只抓捕Tcp 报文

Host 172.20.50.164 只抓捕IP 地址为172.20.50.164的报文

Ether host 只抓捕MAC 地址为5a:48:36:30:35:44的报文

限制每个包的大小

2、 协议显示

MMS 报文

SNTP 建立以太网通讯时会发ARP 报文ping 报文

SV 、GOOSE 抓包时间

3、 显示信息

报文序号

抓取该帧报文时刻,PC时间

该帧报文是谁发出的

该帧报文是发给谁的

协议类型--以太网类型码

报文长度

4、过滤机制

4.1 关键字段过滤

1)按目的MAC地址过滤

2)按源MAC地址过滤

3)按优先级过滤

4)按VLAN过滤

语法vlan.id == 210 5)按以太网类型码过滤vlan.etype == 0x88b8 6)按APPID过滤

7)按GOOSE控制块过滤

语法:frame[30:9] == 80:07:67:6f:63:62:52:65:66 从该帧报文的第30个字

节读取9个字节

8)其他字段的过滤类似不在一一举例

4.1 组合过滤

1)找到特征报文的起始点

找到自己关注GOOSE的APPID

根据GOOSE变位时sequencenumber会

变0的特性找到第一帧变位GOOSE

2)标注起始报文

注意报文编号:28、36

3)去掉过滤条件,在所有的原始报文中显示标注报文,能找到事件之间的时间关系

去掉过滤条件并Apply,在“28、

36”附近发生的事情一目了然

4)进一步优化时间显示

显示绝对时间

不含年、月、日绝对时间

以第一帧报文为计时起点

相对时间

以上一帧报文为计时起点

查看相邻两帧报文的间隔设置特征报文为计时参考点

过滤结果

“28”以后的报文均以其为计时起点。