在linux上使用wireshark软件抓包命令行

Linux中的网络监控技巧使用tcpdump和wireshark命令进行抓包

Linux中的网络监控技巧使用tcpdump和wireshark命令进行抓包在Linux系统中,网络监控是一项非常关键的工作。

通过对网络数据包进行抓取和分析,可以帮助我们解决网络故障、优化网络性能以及保障网络安全。

本文将介绍两个常用的网络监控工具:tcpdump和wireshark,并介绍它们在Linux系统中的使用技巧。

一、tcpdumptcpdump是一个强大的命令行工具,可以在Linux系统中用于抓取和分析网络数据包。

它可以监控网络接口上的所有数据包,并将它们以各种格式进行展示,帮助我们深入了解网络通信过程。

安装tcpdump:在大多数Linux发行版中,tcpdump都默认安装在系统中。

如果您的系统没有预装tcpdump,可以通过以下命令进行安装:```sudo apt-get install tcpdump```抓取数据包:使用tcpdump抓取网络数据包非常简单,只需在命令行中输入以下命令:```sudo tcpdump```这样,tcpdump会开始在默认网络接口上抓取数据包,并将它们以默认格式输出到终端。

设置过滤器:有时候,我们只关注特定的网络流量或协议。

tcpdump支持设置过滤器来实现按需抓取。

例如,我们只想抓取目标IP地址为192.168.1.100的数据包,可以使用以下命令:```sudo tcpdump host 192.168.1.100```类似地,我们可以通过端口号、协议等设置更详细的过滤条件。

输出到文件:tcpdump默认将抓取的数据包输出到终端,但有时我们希望将数据保存到文件中进行离线分析。

可以使用以下命令将数据包输出到文件:```sudo tcpdump -w output.pcap```这样,tcpdump会将抓取到的数据包保存到output.pcap文件中。

二、wiresharkwireshark是一个功能强大的图形化网络分析工具,可以在Linux系统中使用。

linux wireshark使用方法

linux wireshark使用方法# Linux Wireshark 使用方法Wireshark 是一个强大的网络协议分析工具,它在Linux 系统上得到广泛应用。

本文将介绍如何在 Linux 系统上安装和使用 Wireshark。

## 1. 安装 Wireshark在大多数常见的 Linux 发行版中,Wireshark 都可以通过包管理器进行安装。

以下是几个常见的发行版的安装命令:- Ubuntu/Debian:```sudo apt-get install wireshark```- Fedora/CentOS:```sudo dnf install wireshark```- Arch Linux:```sudo pacman -S wireshark```安装过程可能需要输入管理员密码,根据提示进行操作即可。

## 2. 配置 Wireshark 权限Wireshark 需要以 root 权限运行才能够监听网络接口。

为了避免直接使用 root用户运行 Wireshark,我们可以通过配置允许非特权用户捕获数据包的方法。

运行以下命令来配置:```sudo dpkg-reconfigure wireshark-common```在弹出的对话框中选择“是”,然后在下一个对话框中选择“确定”。

这将允许非特权用户进行数据包捕获。

## 3. 打开 Wireshark在命令行中运行以下命令来打开 Wireshark:```wireshark```Wireshark 将以图形界面的形式打开。

## 4. 选择网络接口在Wireshark 的界面中,可以看到一个网络接口列表。

选择要监听的网络接口,例如以太网或 Wi-Fi 接口。

点击该接口,然后点击“开始”按钮开始监控该接口上的网络流量。

## 5. 分析数据包一旦开始监控网络接口,Wireshark 将开始捕获数据包。

你将看到实时交换的网络流量。

你可以使用 Wireshark 的过滤器功能来仅显示感兴趣的数据包,以便更好地分析。

Linux中tshark(wireshark)抓包工具使用方法详解

Linux中tshark(wireshark)抓包⼯具使⽤⽅法详解在Linux下,当我们需要抓取⽹络数据包分析时,通常是使⽤tcpdump抓取⽹络raw数据包存到⼀个⽂件,然后下载到本地使⽤wireshark界⾯⽹络分析⼯具进⾏⽹络包分析。

最近才发现,原来wireshark也提供有Linux命令⾏⼯具-tshark。

tshark不仅有抓包的功能,还带了解析各种协议的能⼒。

下⾯我们以两个实例来介绍tshark⼯具。

1、安装⽅法代码如下复制代码: yum install -y wireshark: apt-get install -y tshark2、实时打印当前http请求的url(包括域名)代码如下复制代码tshark -s 512 -i eth0 -n -f 'tcp dst port 80' -R 'http.host and http..uri' -T fields -e http.host -e http.request.uri -l | tr -d '\t'下⾯介绍参数含义:-s 512 :只抓取前512个字节数据-i eth0 :捕获eth0⽹卡-n :禁⽌⽹络对象名称解析-f 'tcp dst port 80' :只捕捉协议为tcp,⽬的端⼝为80的数据包-R 'http.host and http.request.uri' :过滤出http.host和http.request.uri-T fields -e http.host -e http.request.uri :打印http.host和http.request.uri-l :输出到标准输出3、实时打印当前mysql查询语句tshark -s 512 -i eth0 -n -f 'tcp dst port 3306' -R 'mysql.query' -T fields -e mysql.query下⾯介绍参数含义:-s 512 :只抓取前512个字节数据-i eth0 :捕获eth0⽹卡-n :禁⽌⽹络对象名称解析-f 'tcp dst port 3306' :只捕捉协议为tcp,⽬的端⼝为3306的数据包-R 'mysql.query' :过滤出mysql.query-T fields -e mysql.query :打印mysql查询语句tshark使⽤-f来指定捕捉包过滤规则,规则与tcpdump⼀样,可以通过命令man pcap-filter来查得。

小议Linux系统下如何实现抓包

一般我们都能够通过一些好的抓包工具,在windows操作系统下进行抓包分析,这些工具很多,常见的有sniffer、wireshark等。

但是在linux环境下,特别是在远程支持的时候,只能通过如SSH工具远程连到linux服务器上进行问题分析,一旦涉及到需要抓包分析的时候,就特别麻烦,因为远程连上去的都是文本界面。

下面就linux下常用的抓包及分析方法进行介绍,并介绍一种非常实用的方法。

在Linux操作系统下,常见的抓包工具有tcpdump 和wireshark。

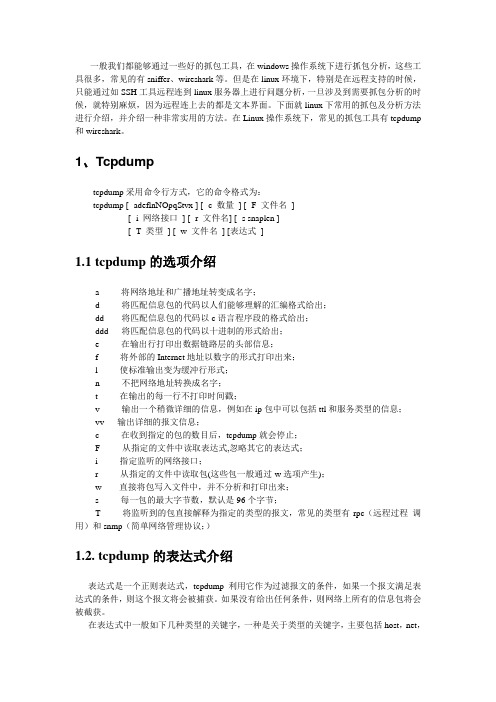

1、Tcpdumptcpdump采用命令行方式,它的命令格式为:tcpdump [ -adeflnNOpqStvx ] [ -c 数量] [ -F 文件名][ -i 网络接口] [ -r 文件名] [ -s snaplen ][ -T 类型] [ -w 文件名] [表达式]1.1 tcpdump的选项介绍-a 将网络地址和广播地址转变成名字;-d 将匹配信息包的代码以人们能够理解的汇编格式给出;-dd 将匹配信息包的代码以c语言程序段的格式给出;-ddd 将匹配信息包的代码以十进制的形式给出;-e 在输出行打印出数据链路层的头部信息;-f 将外部的Internet地址以数字的形式打印出来;-l 使标准输出变为缓冲行形式;-n 不把网络地址转换成名字;-t 在输出的每一行不打印时间戳;-v 输出一个稍微详细的信息,例如在ip包中可以包括ttl和服务类型的信息;-vv 输出详细的报文信息;-c 在收到指定的包的数目后,tcpdump就会停止;-F 从指定的文件中读取表达式,忽略其它的表达式;-i 指定监听的网络接口;-r 从指定的文件中读取包(这些包一般通过-w选项产生);-w 直接将包写入文件中,并不分析和打印出来;-s 每一包的最大字节数,默认是96个字节;-T 将监听到的包直接解释为指定的类型的报文,常见的类型有rpc(远程过程调用)和snmp(简单网络管理协议;)1.2. tcpdump的表达式介绍表达式是一个正则表达式,tcpdump利用它作为过滤报文的条件,如果一个报文满足表达式的条件,则这个报文将会被捕获。

Linux命令高级技巧使用tcpdump和wireshark进行网络调试

Linux命令高级技巧使用tcpdump和wireshark进行网络调试Linux命令高级技巧:使用tcpdump和wireshark进行网络调试在网络调试过程中,了解并掌握一些高级的Linux命令技巧是非常重要的。

其中,tcpdump和wireshark是两个功能强大的工具,它们可以帮助我们分析和调试网络流量。

本文将介绍如何使用tcpdump和wireshark进行网络调试的高级技巧。

一、tcpdump的高级技巧1. 抓取特定端口的数据包为了针对性地分析特定端口上的数据包,我们可以使用tcpdump的过滤功能。

例如,如果我们只想抓取UDP协议的数据包,则可以使用以下命令:```tcpdump -i eth0 udp```如果我们只想抓取目的端口为80的TCP数据包,则可以使用以下命令:```tcpdump -i eth0 tcp dst port 80```通过使用不同的过滤条件,我们可以更加精确地捕获需要的数据包,从而便于后续的分析与调试。

2. 抓取特定IP地址的数据包类似于抓取特定端口的数据包,我们也可以使用tcpdump来抓取特定IP地址的数据包。

以下是一个抓取源IP地址为192.168.1.10的数据包的示例命令:```tcpdump -i eth0 src host 192.168.1.10```通过这种方式,我们可以快速过滤出与目标IP地址相关的数据包,有助于我们更加专注地进行网络调试。

3. 实时输出抓包结果tcpdump默认会将抓包结果输出到屏幕上,这在一些情况下可能不太方便。

为了将抓包结果实时保存到文件中,我们可以使用以下命令:```tcpdump -i eth0 -w capture.pcap```通过使用-w参数,我们可以将抓包结果保存到指定的文件中,便于后续分析与回放。

二、wireshark的高级技巧1. 分析特定协议的数据包wireshark内置了许多过滤器,可以帮助我们针对特定协议进行数据包分析。

Wireshark抓包工具使用

关于wireshark抓包工具的使用

说明:wireshark,分为windows版本、linux版本,适合在主站、站端使用,主站装在工作站上,测试抓取本机网卡的包,站端装在笔记本上,抓取本机网卡的包。

使用时配合通用103、61850工具或本公司录波联网主站软件、站端虚拟机测试软件。

本软件使用的目的是:快速排查问题的点位,快速区分责任主体。

请各位联网人员理解、掌握本项技能。

Wireshark抓包工具使用,抓包步骤:

1、笔记本网线连接录波器装置,保证可ping。

2、网络调试后即可双击启动wireshark

3、运行wireshark,如下

软件版本一:软件界面

点击capture-

选择options

接口选择local,后面紧跟着是本地网卡选项

然后点击start,开始记录。

然后出现数据传输现象,这时候你开启相应的软件开始测试。

测试完了之后按stop停止并保存所抓的包到本地电脑。

软件版本二:

点击捕获--选择本地网口---开始

完成后点击文件---保存。

使用Linux进行网络流量分析和入侵检测

使用Linux进行网络流量分析和入侵检测在当今信息化时代,网络安全已经成为企业和个人不可忽视的重要问题。

为了保护自身网络的安全以及追踪和防范入侵行为,网络流量分析和入侵检测成为了不可或缺的工具。

而作为一款开源操作系统,Linux在网络安全领域发挥着非常重要的作用。

本文将介绍如何使用Linux进行网络流量分析和入侵检测的方法和工具。

一、Linux网络流量分析网络流量分析是指对网络中传输的数据进行实时监控、记录和分析,以获得网络流量的相关信息和特征。

通过对网络流量进行分析,可以发现异常行为、破解入侵等安全事件,为网络安全的防护提供重要依据。

1. 使用Wireshark进行网络抓包Wireshark是一款功能强大的开源网络协议分析工具,可以捕获网络数据包并对其进行详细的解析和分析。

在Linux系统上,可以通过以下命令安装Wireshark:```sudo apt-get install wireshark```安装完成后,我们可以使用Wireshark对网络流量进行抓包和分析。

在Wireshark界面中,选择网卡接口,点击开始捕获按钮,即可开始监控和抓取网络数据包。

通过Wireshark提供的过滤器和分析功能,我们可以对捕获的数据包进行深入的分析和研究。

2. 使用tcpdump进行网络流量捕获tcpdump是一款命令行网络流量捕获工具,同样可以用于网络流量分析和包解析。

在Linux系统中,可以使用以下命令安装tcpdump:```sudo apt-get install tcpdump```安装完成后,我们可以使用tcpdump命令对网络流量进行抓包和过滤。

例如,我们可以使用以下命令捕获指定网卡接口的数据包:```sudo tcpdump -i eth0```同时,我们可以通过添加过滤条件对捕获的数据包进行筛选和分析,以快速定位想要的信息。

二、Linux入侵检测入侵检测是对网络中的入侵行为进行自动化监测和报警,以提醒网络管理员及时采取相应的安全措施。

linux wireshark使用方法

linux wireshark使用方法Wireshark是一款功能强大的网络协议分析工具,可以用于监视和分析网络流量。

它在Linux系统上的使用方法与其他操作系统类似,但在安装和配置方面可能有所不同。

下面是一份关于Linux上Wireshark的简要使用方法参考内容:首先,使用以下命令在Linux系统上安装Wireshark:```sudo apt-get updatesudo apt-get install wireshark```安装完成后,需要以root权限或具有特定用户组权限的用户来运行Wireshark。

可以通过以下命令将Wireshark添加到用户组:```sudo usermod -aG wireshark $USER```然后,需要在Linux上配置网络接口以允许Wireshark进行数据包捕获。

可以使用以下命令来查看可用的网络接口:```ifconfig -a```选择要监视的网络接口,然后使用以下命令将其设置为“promisc”模式:```sudo ifconfig [interface name] promisc```接下来,可以通过以下命令以图形界面启动Wireshark:```wireshark```启动Wireshark后,可以看到一个主要的捕获窗口,用于显示捕获到的数据包。

可以选择要捕获的特定接口,也可以使用“Capture Options”菜单进行进一步的配置。

在捕获过程中,可以通过点击红色的圆形按钮或选择“Capture”菜单中的“Start”选项开始捕获数据包。

捕获的数据包将会在主窗口中以列表形式显示,并且可以通过点击每个数据包来查看详细信息。

此外,Wireshark还提供了一些过滤器,用于对捕获的数据包进行筛选。

用户可以使用显示过滤器和捕获过滤器来仅显示感兴趣的数据包。

可以使用菜单栏中的“Filter”选项来进行设置。

有了捕获的数据包,用户可以进行各种分析操作。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

tshark [ -a <capture autostop condition> ] ... [ -b <capture ring buffer option>] ... [ -B<capture buffer size (Win32 only)> ] [ -c <capture packet count> ] [ -d <layertype>==<selector>,<decode-as protocol> ] [ -D ] [ -f <capture filter> ] [ -F <file format> ] [ -h ] [ -i <capture interface>|- ] [ -l ] [ -L ] [ -n ] [ -N <name resolving flags> ] [ -o<preference setting> ] ... [ -p ] [ -q ] [ -r <infile> ] [ -R <read (display) filter> ] [ -s <capture snaplen> ] [ -S ] [ -t ad|a|r|d ] [ -T pdml|psml|ps|text ] [ -v ] [ -V ] [ -w <outfile>|- ] [ -x ] [ -X <eXtension option>] [ -y <capture link type> ] [ -z <statistics>]-a <capture autostop condition>设置一个标准用来指定Wireshark什么时候停止捕捉文件。

标准的格式为test:value,test 值为下面中的一个。

duration:value当捕捉持续描述超过Value值,停止写入捕捉文件。

filesize:value当捕捉文件大小达到Value值kilobytes(kilobytes表示1000bytes,而不是1024 bytes),停止写入捕捉文件。

如果该选项和-b选项同时使用,Wireshark在达到指定文件大小时会停止写入当前捕捉文件,并切换到下一个文件。

files:value当文件数达到Value值时停止写入捕捉文件-b <capture ring buffer option>如果指定捕捉文件最大尺寸,因为Wireshark运行在"ring buffer"模式,被指定了文件数。

在"ring buffer"模式下,Wireshark 会写到多个捕捉文件。

它们的名字由文件数和创建日期,时间决定。

当第一个捕捉文件被写满,Wireshark会跳转到下一个文件写入,直到写满最后一个文件,此时Wireshark会丢弃第一个文件的数据(除非将files设置为0,如果设置为0,将没有文件数限制),将数据写入该文件。

如果duration选项被指定,当捕捉持续时间达到指定值的秒数,Wireshark同样会切换到下个文件,即使文件未被写满。

duration:value当捕捉持续描述超过Value值,即使文件未被写满,也会切换到下个文件继续写入。

filesize:value当文件大小达到value值kilobytes时(kelobyte表示1000bytes,而不是1024bytes),切换到下一个文件。

files:value当文件数达到value值时,从第一个文件重新开始写入。

-B <capture buffer size (Win32 only)>仅适合Win32:设置文件缓冲大小(单位是MB,默认是1MB).被捕捉驱动用来缓冲包数据,直到达到缓冲大小才写入磁盘。

如果捕捉时碰到丢包现象,可以尝试增大它的大小。

-c <capture packet count>实时捕捉中指定捕捉包的最大数目,它通常在连接词-k选项中使用。

-D打印可以被Wireshark用于捕捉的接口列表。

每个接口都有一个编号和名称(可能紧跟在接口描述之后?)会被打印,接口名或接口编号可以提供给-i参数来指定进行捕捉的接口(这里打印应该是说在屏幕上打印)。

在那些没有命令可以显示列表的平台(例如Windows,或者缺少ifconfig -a命令的UNIX平台)这个命令很有用;接口编号在Windows 2000及后续平台的接口名称通常是一些复杂字符串,这时使用接口编号会更方便点。

注意,"可以被Wireshark用于捕捉"意思是说:Wireshark可以打开那个设备进行实时捕捉;如果在你的平台进行网络捕捉需要使用有特殊权限的帐号(例如root,Windows下的Administrators组),在没有这些权限的账户下添加-D不会显示任何接口。

参数-f <capture filter>设置捕捉时的内置过滤表达式-g <packet number>在使用-r参数读取捕捉文件以后,使用该参数跳转到指定编号的包。

-h-h选项请求Wireshark打印该版本的命令使用方法(前面显示的),然后退出。

-i <capture interface>设置用于进行捕捉的接口或管道。

网络接口名称必须匹配Wireshark -D中的一个;也可以使用Wireshark -D显示的编号,如果你使用UNIX,netstat -i或者ifconfig -a获得的接口名也可以被使用。

但不是所有的UNIX平台都支持-a,ifconfig参数。

如果未指定参数,Wireshark会搜索接口列表,选择第一个非环回接口进行捕捉,如果没有非环回接口,会选择第一个环回接口。

如果没有接口,wireshark会报告错误,不执行捕捉操作。

管道名即可以是FIFO(已命名管道),也可以使用"-"读取标准输入。

从管道读取的数据必须是标准的libpcap格式。

-k-k选项指定Wireshark立即开始捕捉。

这个选项需要和-i参数配合使用来指定捕捉产生在哪个接口的包。

-l打开自动滚屏选项,在捕捉时有新数据进入,会自动翻动"Packet list"面板(同-S参数一样)。

-m <font>设置显示时的字体(编者认为应该添加字体范例)-n显示网络对象名字解析(例如TCP,UDP端口名,主机名)。

-N <name resolving flags>对特定类型的地址和端口号打开名字解析功能;该参数是一个字符串,使用m可以开启MAC地址解析,n开启网络地址解析,t开启传输层端口号解析。

这些字符串在-n和-N参数同时存在时优先级高于-n,字母C开启同时(异步)DNS查询。

-o <preference/recent settings>设置首选项或当前值,覆盖默认值或其他从Preference/recent file读取的参数、文件。

该参数的值是一个字符串,形式为prefname:value,prefnmae是首选项的选项名称(出现在preference/recent file上的名称)。

value是首选项参数对应的值。

多个-o <preference settings>可以使用在单独命中中。

设置单独首选项的例子:wireshark -o mgcp.display_dissect_tree:TRUE设置多个首选项参数的例子:wireshark -o mgcp.display_dissect_tree:TRUE -o mgcp.udp.callagent_port:2627提示在???可以看到所有可用的首选项列表。

-p不将接口设置为杂收模式。

注意可能因为某些原因依然出于杂收模式;这样,-p不能确定接口是否仅捕捉自己发送或接受的包以及到该地址的广播包,多播包-Q禁止Wireshark在捕捉完成时退出。

它可以和-c选项一起使用。

他们必须在出现在-i -w连接词中。

-r <infile>指定要读取显示的文件名。

捕捉文件必须是Wireshark支持的格式。

-R <read(display) filter>指定在文件读取后应用的过滤。

过滤语法使用的是显示过滤的语法,参见第 6.3 节“浏览时过滤包”,不匹配的包不会被显示。

-s <capture snaplen>设置捕捉包时的快照长度。

Wireshark届时仅捕捉每个包<snaplen>字节的数据。

-SWireshark在捕捉数据后立即显示它们,通过在一个进程捕捉数据,另一个进程显示数据。

这和捕捉选项对话框中的"Update list of packets in real time/实时显示数据"功能相同。

-t <time stamp format>设置显示时间戳格式。

可用的格式有∙r 相对的,设置所有包时间戳显示为相对于第一个包的时间。

∙a absolute,设置所有包显示为绝对时间。

∙ad绝对日期,设置所有包显示为绝对日期时间。

∙d delta 设置时间戳显示为相对于前一个包的时间∙e epoch 设置时间戳显示为从epoch起的妙数(1970年1月1日00:00:00起)-v请求Wireshark打印出版本信息,然后退出-w <savefile>在保存文件时以savefile所填的字符为文件名。

-y <capture link type>如果捕捉时带有-k参数,-y将指定捕捉包中数据链接类型。

The values reported by -L are the values that can be used.-X <eXtension option>设置一个选项传送给TShark 模块。

eXtension 选项使用extension_key:值形式,extension_key:可以是:lua_script:lua_script_filename,它告诉Wireshark载入指定的脚本。

默认脚本是Lua scripts. -z <statistics-string>得到Wireshark的多种类型的统计信息,显示结果在实时更新的窗口。