Android如何防止apk程序被反编译

怎样使Android APP不被破解和反编译

我Android APP怎样不被破解和反编译话不多说直接进入主题,Android开发者都会遇到APK被破解的情况。

而我们怎能让Android APP不被破解和反编译呢?首先我们要知道普通的加密技术如混淆代码、防二次打包技术已经无法保证APK的安全。

而对于DEX、RES、.SO 库的保护目前普通的技术还无法实现,所以我们要寻求第三方加密保护平台。

对APK进行高级别的加密保护,来防止APP被破解和反编译的情况。

下面我就向大家分享某加密平台的使用步骤!首先我们先登陆官网注册一个账号,注册在右上角。

如果已经拥有账号可以直接使用登录使用。

注册成功或是登陆后,进入个人中心。

在最右边可以看到个人中心、操作流程等,我们点击基本资料填写完成信息。

个人资料一定要填写完整,要不然是审核不通过的,无法使用加密服务。

审核通过后就可以使用爱加密的加密服务了。

点击个人中心,在右边有一个“提交加密”,点击进入上传界面。

然后点击“选择文件”,选择要加密的APK包。

根据APK包的大小不同,需要稍等一下。

上传完成后点击“提交加密”,下面就需要工作人员进行加密。

等加密完成后会受到一封邮件,通知你已经加密完成。

然后我们点击加密记录,会发现需要加密的APK包已经加密完成。

我们只需要将加密好的APK包下载,然后完成签名就OK了!此次加密已经完成!经过加密的APK包是否真的可以防止破解和反编译呢?我们就到源码安全检测平台检测一下!首先我们登录检测平台可以看到“上传检测文件”,点击后可以选择需要检测的APK文件。

选择我们刚刚加密的文件进行检测!根据APK包的大小不同需要稍等一下!之后检测结就出来了!同时我们也可以使用反编译工具看看能不能再进行破解和反编译!我们通过加密前后的对比分析得出,经过加密后的APK包。

在反编译的时候里面的smali 文件内容已经进行加密,对有的文件已经无法找到。

通过对加密前后的安全检测和反编译分析得知,对APK的DEX、RES、.SO库、的加密是可以对Android APP进行有效的防止破解和反编译的!。

Android开发apk反编译和二次打包教程

Android开发apk反编译和⼆次打包教程作为Android开发者,⼯作中少不了要反编译别⼈的apk,当然主要⽬的还是为了学习到更多,取彼之长,补⼰之短。

今天就来总结⼀下Android反编译和⼆次打包的⼀些知识。

⾸先声明本⽂的⽬的是为了通过例⼦讲解反编译和⼆次打包的原理和⽅法,继⽽作为后续讲解防⽌⼆次打包和App安全的依据,并不是⿎励⼤家去重新打包别⼈的App,盗取他⼈劳动成果。

本⽂⾸先介绍⼏种Android反编译⼯具的使⽤,然后实现在不需要知道源代码的情况下,仅通过修改反编译得到的smali⽂件实现修改apk逻辑功能的⽬的。

Android中常⽤的反编译⼯具有三个:dex2jar、jd-gui和apktool,这三个⼯具的作⽤如下:dex2jar:将apk中的classes.dex⽂件转换成jar⽂件。

jd-gui:查看由dex2jar转换成的jar⽂件,以界⾯的形式展⽰反编译出来的Java源代码。

apktool:反编译⽣成smali字节码⽂件,提取apk中的资源⽂件。

为了尽可能的把问题讲清楚,我们来实现⼀个很简单的例⼦。

⾸先创建⼀个⼯程DecompileDemo,在MainActivity中定义⼀个布局,其中包含⼀个Button,点击会打印⼀段⽇志。

public class MainActivity extends AppCompatActivity implements View.OnClickListener {private static final String TAG = "MainActivity";private Button btn;@Overrideprotected void onCreate(Bundle savedInstanceState) {super.onCreate(savedInstanceState);setContentView(yout.activity_main);btn = (Button) findViewById(R.id.btn);btn.setOnClickListener(this);}@Overridepublic void onClick(View v) {Log.d(TAG,"Button is clicked");}}将这个⼯程编译⽣成的apk解压,取出其中的classes.dex放在dex2jar⼯具的⽬录下,然后执⾏命令会在当前⽬录下⽣成class-dex2jar.jar⽂件然后打开jd-gui,将class-dex2jar.jar⽂件拖进去,就可以看到反编译出来的源代码。

Android apk反编译之android APK有效加密方法

Android apk反编译之有效防止破解和反编译加密方法对于Android开发者来说,自己开发的Android APP被破解是个让人头疼的事。

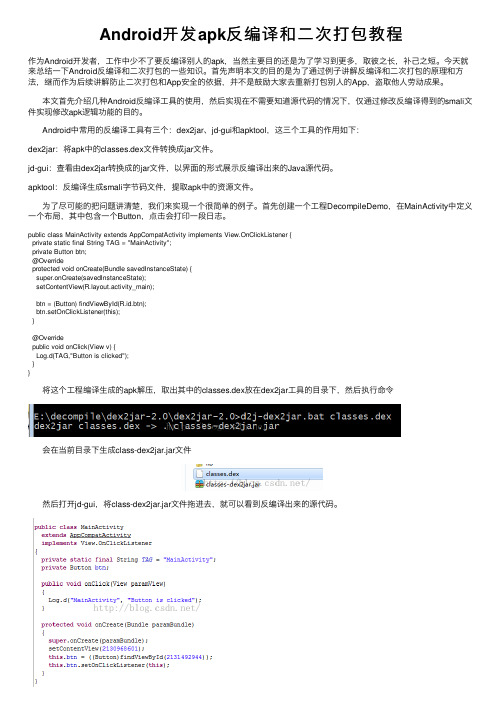

那有什么办法能防止Android apk反编译和破解呢?一般的混淆代码和防二次打包还有效么?我们通过下面的内容来验证一下!首先我们找一个经过混淆代码和防二次打包的Android APK,这样的Android APK包不难找!只要到爱加密APK源代码安全检测平台,检测一下就可以知道做过什么保护。

通过图片我们可以看到这款Android APK做了混淆代码和防二次打包保护,对于其他的Android APK中的DEX、RES、SO库等文件未做任何保护。

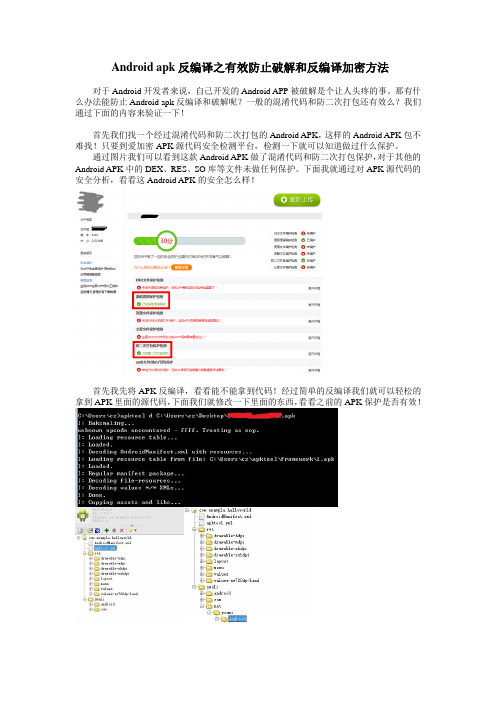

下面我就通过对APK源代码的安全分析,看看这Android APK的安全怎么样!首先我先将APK反编译,看看能不能拿到代码!经过简单的反编译我们就可以轻松的拿到APK里面的源代码,下面我们就修改一下里面的东西,看看之前的APK保护是否有效!1、配置用户权限(重要)2、添加必须组件(重要)完成这2个步骤我们的sdk就已经植入成功了,如图:那么我们怎么解决这款APK做的保护呢?不用着急,我们慢慢来!首先我们发现当登录的时候会提示签名信息不一致,导致不能登录!经过分析发现他是给apk做了签名信息认证,这时我们需要找到他获取签名信息的地方,如下图:到这一步就可以绕过这款APK的二次打包防护了,这样我们就可以登录了!登陆后我们可以看到这款Android APK已被植入广告!这里我要简单介绍一下APK的混淆代码、防二次打包的加密技术是怎么回事!混淆代码:Android APP的源码进行混淆后混淆器将代码中的所有变量、函数、类的名称加密为简短的英文字母代号,在APP被破解后增加破解者对代码的阅读难度。

但是混淆的功效只能运作在APP已经被破解后,而且只是增加破解者的难度时间,对其防止破解的作用意义不是很大。

防二次打包:二次打包是指将APK拆包后重新打包,二次打包必将丢失原有的签名。

脱tbs保护的方法

脱tbs保护的方法

TBS保护是一种针对Android应用程序的加密保护,旨在防止应用程序被盗版或破解。

然而,有时候开发人员也需要脱离TBS保护,以便对应用程序进行更深入的分析和调试。

本文将介绍一些脱TBS保护的方法。

1. 使用反编译工具

反编译工具是一种常见的用于分析和修改应用程序的工具。

使用反编译工具可以将应用程序反编译成可读取的源码文件,这样就可以绕过TBS保护。

比较常见的反编译工具有JD-GUI、apktool等。

2. 使用Xposed框架

Xposed框架是一种能够动态修改应用程序的工具,可以通过Hook技术修改应用程序的行为和数据。

可以使用Xposed框架绕过TBS 保护,以便更深入地分析和调试应用程序。

3. 使用Frida框架

Frida框架是一种用于动态分析和修改应用程序的工具,可以在运行时修改应用程序的行为和数据。

可以使用Frida框架绕过TBS保护,以便更深入地分析和调试应用程序。

4. 使用模拟器

模拟器是一种能够模拟Android系统环境的工具,可以在模拟器中运行应用程序,并绕过TBS保护。

比较常见的模拟器有Genymotion、BlueStacks等。

总结

脱TBS保护是一种常见的应用程序分析和调试方法。

可以使用反编译工具、Xposed框架、Frida框架和模拟器等工具来绕过TBS保护,以便更深入地分析和调试应用程序。

然而,在使用这些工具时必须注意遵守相关法律法规,否则可能会造成不良后果。

如何防止他人非法复制我的软件?

如何防止他人非法复制我的软件?示例内容篇一:以下是一篇约1200 字关于如何防止他人非法复制软件的文章:---# 《如何防止他人非法复制您的软件》在当今数字化的时代,软件开发者投入了大量的时间、精力和资源来创建有价值的软件应用。

然而,非法复制和盗版软件的问题始终困扰着开发者,不仅损害了他们的经济利益,还可能影响软件的声誉和市场竞争力。

因此,采取有效的措施来防止他人非法复制软件至关重要。

以下是一些常见且有效的方法,可以帮助保护您的软件免受未经授权的复制。

## 一、使用加密技术加密是保护软件的关键手段之一。

通过对软件的代码、数据和许可证信息进行加密,可以使未经授权的用户难以理解和修改软件的内容。

常见的加密算法如AES(高级加密标准)可以为软件提供强大的保护。

在软件运行时,只有在正确的密钥或授权验证通过后,加密的数据才能被解密和使用。

## 二、实施许可证管理建立一个完善的许可证管理系统是防止非法复制的重要环节。

许可证可以基于多种因素,如用户数量、使用期限、功能模块等进行定制。

在软件启动或运行的特定时间点,软件会检查许可证的有效性。

如果许可证无效或已过期,软件可以采取限制功能、弹出提示或完全停止运行等措施。

## 三、硬件绑定将软件与用户的硬件设备进行绑定可以增加非法复制的难度。

这可以通过获取硬件的唯一标识符,如CPU 序列号、硬盘ID 或网卡MAC 地址等,并将其与许可证相关联来实现。

这样,即使软件被复制到其他设备上,由于硬件信息不匹配,也无法正常运行。

## 四、在线验证利用互联网连接进行在线验证是一种有效的防范手段。

软件在运行时可以定期与服务器进行通信,验证许可证的状态和合法性。

服务器端可以维护一个许可证数据库,实时监测和管理许可证的使用情况。

此外,在线验证还可以用于更新软件、提供安全补丁和获取最新的授权信息。

## 五、数字签名和代码混淆对软件进行数字签名可以确保软件的完整性和来源的可信度。

数字签名可以验证软件是否被篡改,增加用户对软件的信任。

Android 开发APK反编译利器Apktool

Android开发APK反编译利器Apktool说起APK的汉化,目前大部分教程都是让用Hex Workshop或者Android ResEdit来做。

但是实际操作后,就会发现:1、Hex Workshop操作繁琐,经常出现搜不到想要修改的字符的情况;2、Android ResEdit简单用用可以,修改稍微复杂一点就会出现整条整条丢字符串的情况;并且新内容不能比原内容长——谁能保证我的本地化语言就一定比原来的短呢?现在好了,老外写的《android-apktool》软件,可以帮助我们把APK反编译,生成程序的源代码和图片、XML配置、语言资源等文件。

我们对图片和语言资源等文件修改后,可以再把它们编译打包成APK,签名后就是手机可以安装的本地化/修正版APK了。

apktool-1.0.0.tar.bz2和apktool-install-windows-2.1_r01-1.zip两个包都要下。

下载后解开,为了方便使用,按作者的推荐把得到的4个文件复制到C:\Windows文件夹里。

这个工具是Java写的,需要你的电脑安装了JRE或者JDK,并在系统环境变量Path里加入java.exe所在路径。

以上准备工作做好后,就可以用它来反编译APK了。

这里我用动态壁纸的APK来做示范。

如果用过动态壁纸,你也许会发现在设置壁纸时,界面的显示有点问题:“动态壁纸”,在手机上中文显示为“当前壁纸”。

这是“动态壁纸选择器”LiveWallpapersPicker.apk的翻译错误造成的。

(假设LiveWallpapersPicker.apk放在C盘根目录)开始> 运行,输入cmd,回车。

apktool d "C:\LiveWallpapersPicker.apk" "C:\LiveWallpapersPicker"(命令行解释:apktool d 要反编译的文件输出文件夹)这样,LiveWallpapersPicker.apk就被反编译了,输出内容在C:\LiveWallpapersPicker文件夹里。

防破解方案

防破解方案1. 简介在当今信息化时代,软件破解已成为一个普遍存在的问题。

不法分子通过逆向工程、修改软件的关键代码、破解注册机制等手段,非法获取商业软件或应用的功能。

为了保护软件版权和用户利益,开发者亟需采取一系列有效的防破解方案,提高软件的安全性和稳定性。

本文将介绍几种常见的防破解方案,包括代码混淆、加密算法、反调试技术等,帮助开发者提高软件的安全性,降低被非法破解的风险。

2. 代码混淆代码混淆是指对软件源代码进行变换,使其逻辑难以理解,增加破解者分析和修改代码的难度。

常见的代码混淆技术包括变量重命名、函数内联、控制流扁平化等。

2.1 变量重命名通过将变量名替换为无意义、难以猜测的名称,可以防止破解者阅读和理解代码的真实含义。

开发者可利用自动化工具实现变量重命名,例如使用ProGuard来混淆Android应用的代码。

2.2 函数内联函数内联是指将函数调用替换为函数体的过程,可以减少函数调用的开销,提高软件的性能,并增加代码的复杂性。

这种技术使得破解者在理解和修改代码时面临更大的困难。

2.3 控制流扁平化控制流扁平化是指将代码中的条件分支、循环等复杂结构转化为简单的跳转语句,以混淆代码的逻辑结构。

这种技术使得破解者需要经过更复杂的分析和理解过程,增加了破解难度。

3. 加密算法加密算法是保护软件安全的重要手段之一,通过对关键数据进行加密,使破解者无法直接获取敏感信息。

常用的加密算法包括对称加密和非对称加密。

3.1 对称加密对称加密是指使用相同的密钥对数据进行加密和解密的过程。

开发者可以在软件中使用对称加密算法对敏感数据进行保护。

常见的对称加密算法有AES、DES等。

3.2 非对称加密非对称加密是指使用一对相关联的密钥,公钥用于加密数据,私钥用于解密数据。

开发者可以将非对称加密算法应用于软件中的关键信息保护,如数字签名、证书验证等。

常见的非对称加密算法有RSA、ECC等。

4. 反调试技术破解者通常会使用调试器来分析和修改软件的运行过程,以绕过安全机制。

伪装应用的原理

伪装应用的原理一、引言伪装应用是一种常见的安全技术,用于隐藏敏感数据和信息。

它的原理是通过改变应用的外观和行为,使其看起来像一个无害的应用,从而防止被检测和识别。

本文将介绍伪装应用的原理和实现方法。

二、原理解析伪装应用的原理主要包括以下几个方面:1. 重命名应用名称伪装应用通常会将自己的应用名称和图标与真正的应用进行混淆,以避免被用户或系统检测出来。

通过将应用名称修改为与其他常见应用相似,例如将“Calculator”修改为“Calcu1ator”,就可以隐藏应用的真正目的。

2. 修改应用图标伪装应用还经常会修改应用图标,将其改为与其他常见应用相似的图标,增加用户的认可度。

例如,将一个隐秘的数据保护应用的图标改为一个常见的天气应用的图标,就可以欺骗用户。

3. 模拟应用行为为了进一步掩盖真实目的,伪装应用通常会做出一些模拟的行为。

例如,在一个伪装的电子邮件应用中,用户可以发送和接收假邮件,但实际上这些邮件只是本地缓存的假数据,无法真正发送到远程服务器。

4. 拦截用户输入为了盗取用户的敏感数据,伪装应用通常会拦截用户的输入。

例如,在一个伪装的登录应用中,用户输入的用户名和密码将被暗中记录下来,并上传到攻击者的服务器上。

三、伪装应用的实现方法伪装应用的实现方法有多种,下面将介绍其中几种常见的方法:1. 应用包装应用包装是一种常见的伪装应用的方法,它主要通过在原有应用的基础上进行修改和混淆,生成伪装应用。

该方法适用于那些可以直接执行文件的应用,例如Android系统中的APK文件。

通过修改APK文件中的名称、图标和行为,可以生成一个看似无害的应用,但实际上却实施了潜在的攻击。

2. 虚假应用商店另一种常见的伪装应用的方法是创建一个虚假的应用商店。

攻击者可以在虚假应用商店中发布包含恶意代码的应用,并将其伪装成合法的应用。

用户在下载和安装应用时往往会信任这些应用商店,从而被攻击者利用。

3. 反编译和修改真实应用还有一种方法是通过反编译和修改现有的真实应用来生成伪装应用。

android 混淆的原理

android 混淆的原理

Android混淆是一种通过修改代码结构和变量名称等方式来增

加代码的复杂性,从而增加逆向工程的难度,保护源代码不被恶意

利用的技术手段。

混淆的原理主要包括以下几个方面:

1. 重命名,混淆工具会将代码中的类名、方法名、变量名等进

行重命名,使得代码变得晦涩难懂,增加了逆向工程的难度。

2. 删除无用代码,混淆工具会删除一些无用的代码,例如未被

调用的方法、未被使用的变量等,从而减小代码的体积,并且增加

了分析代码的难度。

3. 代码优化,混淆工具会对代码进行优化,使得代码结构更加

复杂,增加了逆向工程的难度,例如对代码进行内联、循环展开、

常量替换等优化操作。

4. 加密常量,混淆工具会对一些常量进行加密处理,例如字符

串常量的加密,使得恶意分析者无法直接从代码中获取到明文信息。

总的来说,Android混淆的原理是通过代码重命名、删除无用

代码、代码优化和常量加密等手段,增加了代码的复杂性和难以理解性,从而提高了逆向工程的难度,保护了源代码的安全性。

混淆可以有效地防止反编译和逆向工程,保护应用程序的知识产权和安全性。

apk加固原理

apk加固原理APK加固原理。

APK加固是指对Android应用程序(APK)进行加密、混淆、防篡改等操作,以增强应用程序的安全性,防止被反编译、破解和篡改。

APK加固技术在移动应用安全领域起着至关重要的作用,下面我们来详细了解一下APK加固的原理。

1. 加密保护。

APK加固的第一步是对应用程序进行加密保护。

加密保护可以有效地防止应用程序被反编译和逆向工程分析。

通过对APK文件中的关键代码、资源文件和配置文件进行加密处理,使得黑客无法直接获取到应用程序的源代码和关键信息,从而保护应用程序的知识产权和商业机密。

2. 混淆处理。

混淆是APK加固的重要手段之一,它通过对应用程序的代码进行重命名、删除无用代码、添加虚假代码等操作,使得应用程序的逻辑结构变得更加复杂和混乱,从而增加黑客分析和破解的难度。

混淆处理可以有效地防止黑客对应用程序进行静态分析和动态调试,提高应用程序的安全性。

3. 防篡改机制。

在APK加固过程中,还需要加入防篡改机制,以保护应用程序的完整性和可信度。

防篡改机制可以通过数字签名、文件校验和安全沙箱等技术手段,对应用程序进行完整性验证和运行时监控,及时发现并阻止对应用程序的篡改和恶意修改,保障应用程序的安全性和稳定性。

4. 安全加固。

除了对应用程序进行加密、混淆和防篡改处理外,APK加固还需要对应用程序的安全漏洞进行修复和加固。

通过对应用程序的权限管理、网络通信、数据存储、代码执行等关键环节进行安全加固,可以有效地防止黑客利用漏洞进行攻击和入侵,提高应用程序的安全性和可靠性。

5. 动态防护。

随着移动应用安全威胁的不断升级和演变,APK加固还需要具备动态防护的能力。

动态防护可以通过行为分析、安全策略、安全监控等手段,实时监测和阻止应用程序的恶意行为和攻击行为,保护用户的隐私数据和敏感信息,确保应用程序的安全可靠运行。

综上所述,APK加固是一项复杂而又重要的安全技术,它涉及到加密、混淆、防篡改、安全加固和动态防护等多个方面,需要综合运用多种技术手段和方法,以保护应用程序的安全性和可靠性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Android如何防止apk程序被反编译

作为Android应用开发者,不得不面对一个尴尬的局面,就是自己辛辛苦苦开发的应用可以被别人很轻易的就反编译出来。

Google似乎也发现了这个问题,从SDK2.3开始我们可以看到在android-sdk-windows\tools\下面多了一个proguard文件夹

proguard是一个java代码混淆的工具,通过proguard,别人即使反编译你的apk包,也只会看到一些让人很难看懂的代码,从而达到保护代码的作用。

下面具体说一说怎么样让SDK2.3下的proguard.cfg文件起作用,先来看看android-sdk-

windows\tools\lib\proguard.cfg的内容:

[html]

-optimizationpasses 5n

-dontusemixedcaseclassnamesn

-dontskipnonpubliclibraryclassesn

-dontpreverifyn

-verbosen

-optimizations !code/simplification/arithmetic,!field/*,!class/merging/*n

-keep public class * extends android.app.Activityn

-keep public class * extends android.app.Applicationn

-keep public class * extends android.app.Servicen

-keep public class * extends android.content.BroadcastReceivern

-keep public class * extends android.content.ContentProvidern

-keep public class * extends android.app.backup.BackupAgentHelpern

-keep public class * extends android.preference.Preferencen

-keep public class com.android.vending.licensing.ILicensingServicen

-keepclasseswithmembernames class * {n

nnn native <methods>;n

}n

-keepclasseswithmembernames class * {n

nnn public <init>(android.content.Context, android.util.AttributeSet);n

}n

-keepclasseswithmembernames class * {n

nnn public <init>(android.content.Context, android.util.AttributeSet, int);n

}n

-keepclassmembers enum * {n

nnn public static **[] values();n

nnn public static ** valueOf(ng.String);n

}n

-keep class * implements android.os.Parcelable {n

n public static final android.os.Parcelable$Creator *;n

}n

从脚本中可以看到,混淆中保留了继承自Activity、Service、Application、BroadcastReceiver、ContentProvider等基本组件以及com.android.vending.licensing.ILicensingService,

并保留了所有的Native变量名及类名,所有类中部分以设定了固定参数格式的构造函数,枚举等等。

(详细信息请参考<proguard_path>/examples中的例子及注释。

)

让proguard.cfg起作用的做法很简单,就是在eclipse自动生成的default.properties文件中加上一句“proguard.config=proguard.cfg”就可以了

完整的default.properties文件应该如下:

[html]

n# This file is automatically generated by Android Tools.n

# Do not modify this file --YOUR CHANGES WILL BE ERASED!n

#n

# This file must be checked in Version Control Systems.n

#n

# To customize properties used by the Ant build system use,n

# "build.properties", and override values to adapt the script to yourn

# project structure.n

# Project target.n

target=android-9n

proguard.config=proguard.cfgn

大功告成,正常的编译签名后就可以防止代码被反编译了。

反编译经过代码混淆的apk得到的代码应该类似于下面的效果,是很难看懂的:

如果您使用的是2.3之前的SDK版本也没关系,把上面的proguard.cfg文件复制一份放到项目中,然后进行相同的操作即可\。