2018年全国大学生网络安全知识竞赛试题(单选)

2018年学院大学生安全知识竞赛试题200题附全答案及考试注意事项(第一届)

2018年学院大学生安全知识竞赛试题 200题附全答案及考试注意事项(第一届)一、单选题1、发生盗窃案件时,错误的做法是()A. 立即报警B. 翻看自己的物品被盗情况C. 保护现场D. 通知被盗主人2、利用人们为亲朋好友担心的心理,实施的骗术属于()诈骗A. 馅饼类B. 亲情类C. 震撼类D. 信息类3、干粉扑救固体可燃物的火灾时,应对准()喷射。

A. 燃烧最猛烈处,并上下、左右扫射B. 随便喷射就行C. 朝火根根部喷射D. 朝火苗喷射4、使用燃气灶具时()A. 应先开气阀后点火,即气等火B. 应先点火后再开气阀,即火等气C. 先点火还是先开气阀都无所谓D. 点火、开气阀同时进行5、机动车遇交通警察现场指挥和交通信号不一致时,应当按照()进行A. 道路标志B. 交通信号灯的指挥C. 交通警察的指挥D. 道路标线6、交通安全日是()A.4月 30日B.12月 2日C.6月 30日D.7月 30日7、心理障碍是在特定情境和特定时段中,有不良刺激引起的心理异常现象,以下说法正确的是()A. 属于正常心里活动中暂时性的局部异常状态B. 属于疾病状态C. 心理障碍是精神病,不可治 D 心理障碍不是病,不要治8、大学生群体是社会群体的一部分,其盗窃也不是孤立现象,撇开社会等客观原因,就其自身主观原因不包括下列哪项()A. 人生观、价值观、道德观扭曲B. 法律观念不强C. 侥幸心理作祟D. 不爱学习9、某高校学生小陈,他发现有一个网站能玩“真钱斗地主” ,只要把钱充值到该网站规定的账号,就能与其他玩家用现实货币玩“斗地主”游戏。

自从小陈迷上“真钱斗地主”后, 一发不可收拾,先是用父母给的生活费、零用钱玩,为了翻本,甚至从父母那里骗钱玩。

你认为小陈的行为属于()A. 违纪行为B. 违法行为C. 玩耍行为D. 游戏行为10、非法控制计算机信息系统的违法犯罪应()A. 处三年以下有期徒刑或者拘役,并处或者单处罚金B. 处三年以上七年以下有期徒刑,并处罚金C. 情节特別严重的,处三年以上七年以下有期徒刑,并处罚金D. 口头教育11、网络交友是一种很好的途径, 方便而且形式多样, 成本也不高, 但是我们要知道网络上是虚拟的,所以在网络上交友要特別警惕和小心, ()A. 不要轻易暴露自己的身份B. 可以如实告知自己的身份C. 可以随时随地与网友见面D. 可以委托网友办事12、大学期间做兼职,不正确的做法是()A. 时间短没有必要签订合同B. 注意安全可靠C. 信息来源可靠D. 对自己以后的职业规划有帮助13、威胁网络安全的是()A. 非法的网站、软件及黑客B. 安装防火墙C. 网络游戏D. 使用网络14、预防乙肝最好的办法就是打疫苗。

网络安全知识竞赛选择题最全试题库

[单选题]win2KServer中在注册表哪个位置可以设置禁止默认共享()•HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters•HKLM\Microsoft\Windows\Services\lanmanserver\parameters•HKLM\Software\Services\lanmanserver\parameters•HKLM\Software\Windows\services\lanmanserver\parameters[单选题]SQLSERVER的能否审核登录失败和成功?•不可以•只可以审核登录成功•可以审核登录失败•可以审核成功和失败单选题]关于Cisco路由器的时间戳设置,在没有启用NTP服务的情况下,下列配置正确的是•servicetimestamplogdatetimelocaltime•servicetimestamplogdatetime•servicetimestamploguptime•servicetimestamploguptimelocaltime[单选题]哪个端口被设计用作开始一个SNMPTrap?•TCP161•UDP161•UDP162•TCP169[单选题]HTTP,FTP,SMTP建立在OSI模型的那一层?•2层–数据链路层•3层–网络层•4层–传输层•7层–应用层[单选题]WebLogic10中关于置管理员的说确的是()•置管理员不可以删除•置管理员可以删除,但删除后只能通过weblogicAPI进行管理,无法通过webconsole 页面进行管理•置管理员可以删除,但是新建无法获得与置管理员同等权限•置管理员可以删除,并且可以给新建赋予管理员相同权限[单选题]Oracle数据库的常见TCP端口为:•1521•433•3218•23[单选题]当一个入侵正在发生或者试图发生时,IDS系统将发布一个()信息通知系统管理员•ArachNIDS•Appliance•Anomaly•Alerts[单选题]WLAN是无线局域网技术,为了保证无线网络的安全采用了多种特性和技术。

2018网络安全知识竞赛模拟题—整理来自网络

是

限制每个虚拟主机的页面数量 iisrestart tomcat.xml tomcat.xml appBase errordocument 0.9 IceSword Autoruns Mozilla/4.0+(compatible;+MSIE+6.0;+ Windows+NT+5.2) GET netstat last

50

下面是远程破解Oracle账户的方 法,选择一个错误的? 以下破解Oracle密码哈希值的步 骤,其中哪个描述是错误的?

51

52

53

Oracle通过修改用密码策略可提高 PASSWORD_REUSE_MAX 登陆超过有 密码强度,以下哪个密码策略参数 效次数锁定时间 中文描述是错误的? Oracle不设置必要的日志审核,就 无法追踪回溯安全事件,修改数据 库初始化文件init_实例名.ora设置 NONE(不审核) AUDIT_TRAIL选项便于记录供日后检 查,以下哪个AUDIT_TRAIL的取值是 不存在的? 下面关于Oracle进程的描述,哪项 是错误的?

2018年网络安全知识竞赛试题及答案(共187题)

2018 年网络安全知识竞赛试题及答案(共187 题)1、2008年5月1日,我国正式实施——,政府网站的开通,被认为是推动政府改革的重要措施。

( B )A、深化政府改革纪要B、政府信息公开条例C、政府的职能改革D、加强政府信息公开2、网络“抄袭”纠纷频发反映了(A )A、互联网产业创新活力不足B、互联网诚信缺失C、互联网市场行为亟待规范D、互联网立法工作的滞后3、网络犯罪的表现形式常见得有非法侵入,破坏计算机信息系统、网络赌博、网络盗窃和( B )。

A、网络诈骗、犯罪动机B、网络犯罪、网络色情C、网络色情、高智能化D、犯罪动机、高智能化4、网络安全技术层面的特性有可控性、可用性、完整性、保密性和( D )A、多样性B、复杂性C、可操作性D、不可否认性5、在互联网环境中,网络舆论的形成变得较为复杂,但大致遵循( C )模式。

A、新闻信息一一舆论形成B、民间舆论一一新闻报道C、产生话题一一话题持续存活一一形成网络舆论一一网络舆论发展一一网络舆论平息D、产生话题一一形成网络舆论一一网络舆论平息6、下列关于互惠原则说法不正确的是( C )。

A、互惠原则是网络道德的主要原则之一B、网络信息交流和网络服务具有双向性C、网络主体只承担义务D、互惠原则本质上体现的是赋予网络主体平等与公正7、2012年12月28日全国人大常委会通过了(A ),标志着网络信息保护立法工作翻开了新篇章A、《关于加强网络信息保护的决定》B、《网络游戏管理暂行办法》C、《非金融机构支付服务管理办法》D、《互联网信息管理办法》8、广义的网络信息保密性是指( A )A、利用密码技术对信息进行加密处理,以防止信息泄漏和保护信息不为非授权用户掌握B、保证数据在传输、存储等过程中不被非法修改C、对数据的截获、篡改采取完整性标识的生成与检验技术D、保守国家机密,或是未经信息拥有者的许可,不得非法泄漏该保密信息给非授权人员9、信息安全领域内最关键和最薄弱的环节是( D )。

2018年全国大学生网络安全知识竞赛试题(单选)

sys=filename

event=filename

log=filename

20

[单选题] 反病毒技术最常用的、最简单的是那种技术?()

特征码技术

校验和技术

行为检测技术

虚拟机技术

IE的历史记录

IE的内容选项

IE的安全选项

18

[单选题] redhat Linux中,ssh的登录信息存放在哪个日志文件中

secure

sshlog

seclog

messages

19

[单选题] 如果不设置必要的日志审核,就无法追踪回溯安全事件。检查是否启用通用查询日志,打开f文件,查看是否包含如下设置,选出一个正确的。

xp_cmdshell

xp_regread

xp_regdeletekey

3

[单选题] SQL Server的登录账户信息保存在哪个数据库中?

model

msdb

master

tempdb

4

[单选题] 如果第三方设备厂家需要通过互联网对业务系统进行维护,一般建议通过()方式进行。

拨号接入

IPSEC VPN

WebLogic中只能使用系统预定义的加密密钥

WebLogic中如果想要使用自定义的加密密钥必须经过WebLogic公司授权

当启用SSL的时候,必须确保系统禁止使用系统默认的Demo Identity Keystore和Demo Trust Keystore

WebLogic不支持SSL

10

[单选题] 小榕的CleanIISLog是网络入侵的哪步工作用?

SKIP,SNMP和IP

UDP,VPN和SOLeabharlann ETPPTP,DMI和RC4

国家网络安全知识竞赛题库附含答案

国家网络安全知识竞赛题库附含答案— 、单选题1.(容易)棱镜门事件的发起者是谁?A、俄罗斯克格勃;B、美国国家安全局;C、英国军情六处;D、斯诺登;答案:B2.(中等)某网站”网站吸纳会员时要求交纳相应会费,交纳后网站就会给购买者一个会员编号和一个会员“昵称”,该购买者就正式成为网站会员。

成为会员后,就可自由发展下线,收取提成,形成五五复制的上下级关系。

这种行为属于______。

A、网络传销B、网络钓鱼C、网络攻击D、网络诈骗答案: A3.(中等)某同学的以下行为中不属于侵犯知识产权的是()。

A、把自己从音像店购买的《美妙生活》原版CD转录,然后传给同学试听B、将购买的正版游戏上网到网盘中,供网友下载使用C、下载了网络上的一个具有试用期限的软件,安装使用D、把从微软公司购买的原版Windows7系统光盘复制了一份备份,并提供给同学答案:C4.(容易)物联网就是物物相连的网络,物联网的核心和基础仍然是_ ___,是在其基础上的延伸和扩展的网络。

A、城域网B、互联网C、局域网D、内部办公网答案:B5.(容易)下列有关隐私权的表述,错误的是( )A、网络时代,隐私权的保护受到较大冲击B、虽然网络世界不同于现实世界,但也需要保护个人隐私C、由于网络是虚拟世界,所以在网上不需要保护个人的隐私D、可以借助法律来保护网络隐私权答案:C6.(中等)我们常提到的"在Windows操作系统中安装VMware,运行Linux虚拟机"属于()。

A、存储虚拟化B、内存虚拟化C、系统虚拟化D、网络虚拟化答案:C7.(容易)好友的QQ突然发来一个网站链接要求投票,最合理的做法是()A、因为是其好友信息,直接打开链接投票B、可能是好友QQ被盗,发来的是恶意链接,先通过手机跟朋友确认链接无异常后,再酌情考虑是否投票C、不参与任何投票。

D、把好友加入黑名单答案:B8.(容易)使用微信时可能存在安全隐患的行为是?()A、允许“回复陌生人自动添加为朋友”B、取消“允许陌生人查看10张照片”功能C、设置微信独立帐号和密码,不共用其他帐号和密码D、安装防病毒软件,从官方网站下载正版微信答案:A9.(中等)小强接到电话,对方称他的快递没有及时领取,请联系XXX X电话,小强拨打该电话后提供自己的私人信息后,对方告知小强并没有快递。

2018年全国大学生网络安全知识竞赛试题(多选题)

2018年全国大学生网络安全知识竞赛试题(多选题)2018年全国大学生网络安全知识竞赛试题(多选题)

41

[多选题] 如果要管理大量的Cisco路由器,采用集中验证不仅可以提高安全性,同时也减轻了管理的工作量。

假设要将Cisco路由器与外部TACACS+ server 192.168.6.18 联动,在远程登录时使用TACACS+ serverya验证,需要的操作是

Router(config)#aaa new-model

Router(config)#aaa authentication login default group tacacs+ Router(config)#aaa authentication enable default group tacacs+ Router(config)#tacacs-server host 192.168.6.18

42

[多选题] JUNOS的edit system层次使用show命令看到如下配置,正确的说法是()[edit system]no-redirects;

此路由器禁止ICMP 重定向

此路由器没有禁止ICMP 重定向

ICMP 重定向也可以配置在路由器活动端口

ICMP 重定向只能这样配置

43

[多选题] 对于Windows的系统服务,应该采取最小化原则:关闭不用的服务、关闭危险性大的服务等。

对于一台对外提供务的系统,请选。

网络安全知识竞赛及试题答案

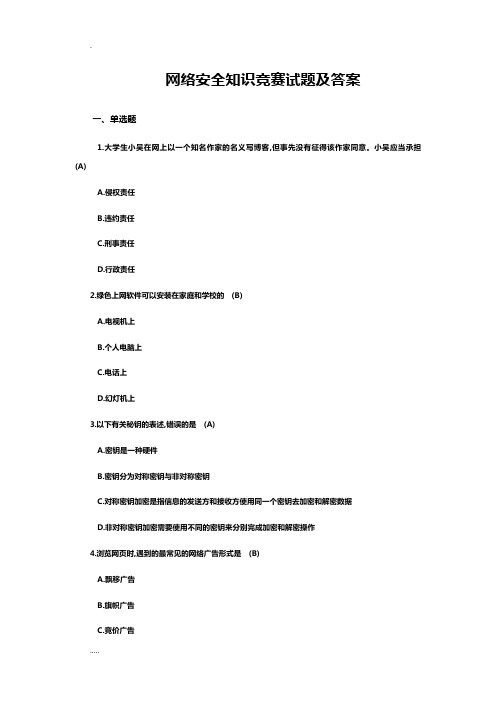

网络安全知识竞赛试题及答案一、单选题1.大学生小吴在网上以一个知名作家的名义写博客,但事先没有征得该作家同意。

小吴应当承担(A)A.侵权责任B.违约责任C.刑事责任D.行政责任2.绿色上网软件可以安装在家庭和学校的(B)A.电视机上B.个人电脑上C.电话上D.幻灯机上3.以下有关秘钥的表述,错误的是(A)A.密钥是一种硬件B.密钥分为对称密钥与非对称密钥C.对称密钥加密是指信息的发送方和接收方使用同一个密钥去加密和解密数据D.非对称密钥加密需要使用不同的密钥来分别完成加密和解密操作4.浏览网页时,遇到的最常见的网络广告形式是(B)A.飘移广告B.旗帜广告C.竞价广告5.下列选项中,不属于个人隐私信息的是(B)A.恋爱经历B.工作单位C.日记D.身体健康状况6.根据《互联网上网服务营业场所管理条例》,网吧每日营业时间限于(C)A.6时至24时B.7时至24时C.8时至24时D.9时至24时7.李某将同学张某的小说擅自发表在网络上,该行为(B)A.不影响张某在出版社出版该小说,因此合法B.侵犯了张某的著作权C.并未给张某造成直接财产损失,因此合法D.扩大了张某的知名度,应该鼓励8.在设定网上交易流程方面,一个好的电子商务网站必须做到(B)A.对客户有所保留B.不论购物流程在网站的内部操作多么复杂,其面对用户的界面必须是简单和操作方便的C.使客户购物操作繁复但安全D.让客户感到在网上购物与在现实世界中的购物流程是有区别的9.我国出现第一例计算机病毒的时间是(C)A.1968年C.1988年D.1998年10.表演者对其表演享有许可他人通过网络向公众传播其表演并获得报酬的权利。

该权利的保护期限是(A)A.50年B.60年C.30年D.没有期限11.国际电信联盟将每年的5月17日确立为世界电信日。

2014年已经是第46届,其世界电信日的主题为(D)A.“让全球网络更安全”B.“信息通信技术:实现可持续发展的途径”C.“行动起来创建公平的信息社会”D.“宽带促进可持续发展”12.下列有关隐私权的表述,错误的是(C)A.网络时代,隐私权的保护受到较大冲击B.虽然网络世界不同于现实世界,但也需要保护个人隐私C.由于网络是虚拟世界,所以在网上不需要保护个人的隐私D.可以借助法律来保护网络隐私权13.在原告起诉被告抢注域名案件中,以下不能判定被告对其域名的注册、使用具有恶意的是(D)A.为商业目的将他人驰名商标注册为域名的B.为商业目的注册与原告的域名近似的域名,故意造成与原告网站的混淆,误导网络用户访问其网站的C.曾要约高价出售其域名获取不正当利益的D.注册域名后自己准备使用的14.根据《治安管理处罚法》的规定,煽动民族仇恨、民族歧视,或者在出版物、计算机信息网络中刊载民族歧视、侮辱内容的,处10日以上15日以下拘留,可以并处(B)以下罚款。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2018年全国大学生网络安全知识竞赛试题(单选)

anserver\parameters

HKLM\Microsoft\Windoanserver\parameters

HKLM\Softanserver\parameters

HKLM\Softanserver\parameters

2

[单选题] sql server中可以使用哪个储存过程调用操作系统命令,添加系统帐号?

xp_dirtree

xp_cmdshell

xp_regread

xp_regdeletekey

3

[单选题] SQL Server的登录账户信息保存在哪个数据库中?model

msdb

master

tempdb

4

[单选题] 如果第三方设备厂家需要通过互联网对业务系统进行维护,一般建议通过()方式进行。

拨号接入

IPSEC VPN

SSH

telnet

5

[单选题] linux系统中,下列那个选项表示密码过期前的警告天数?

PASS_MAX_DAYS

PASS_MIN_DAYS

PASS_WARN_AGE

PASS_AGE

6

[单选题] OSPF缺省的管理距离是

100

110

90

7

[单选题] SSL提供哪些协议上的数据安全

HTTP,FTP和TCP/IP

SKIP,SNMP和IP

UDP,VPN和SONET

PPTP,DMI和RC4

8

[单选题] 某主机IP地址为131.107.16.25,子网掩码(Subnet Mask)为255.255.0.0。

它的子网网络地址是

131

131.107.16.0

131.107.255.255

131.107.0.0

9

[单选题] WebLogic中关于SSL的说法正确的是()WebLogic中只能使用系统预定义的加密密钥

WebLogic中如果想要使用自定义的加密密钥必须经过WebLogic 公司授权

当启用SSL的时候,必须确保系统禁止使用系统默认的Demo Identity Keystore和Demo Trust Keystore

WebLogic不支持SSL

10

[单选题] 小榕的CleanIISLog是网络入侵的哪步工作用?

入侵系统

信息采集

采取攻击方法

擦除痕迹

11

[单选题] SSLVPN设备在7层OSI模型中工作在哪层的设备?

3

5

6

7

12

[单选题] 防火墙截取内网主机与外网通信,由防火墙本身完成与外网主机通信,然后把结果传回给内网主机,这种技术称为()内容过滤

地址转换

透明代理

内容中转

13

[单选题] 下列哪个属于可以最好的描述系统和网络的状态分析概念,怎么处理其中的错误才是最合适?

回应的比例

被动的防御

主动防御

上面都不对

14

[单选题] WindoentRoot

essages

19

[单选题] 如果不设置必要的日志审核,就无法追踪回溯安全事件。

检查是否启用通用查询日志,打开/etc/f文件,查看是否包含如下设置,选出一个正确的。

audit=filename

sys=filename

event=filename

log=filename

20

[单选题] 反病毒技术最常用的、最简单的是那种技术?()

特征码技术

校验和技术

行为检测技术

虚拟机技术

4。