CH7、8、9、10-5ed 网络安全

信息安全数学基础ch10环

第九章 环

定义 设R是至少含有两个元素的环, 1如果R中每个非零元均可逆,则称R是一个除环。 2交换的除环称为域。 除环中所有非零元素构成的集合在乘法下构成一个群。

第九章 环

例 设p是一个素数,则(Zp,+,.)是一个域。 1假定[a]≠[0],有(a,p)=1; 2存在s,t∈Z使得 as+pt=1; 3as≡1(modp); 4[as]=[1]=>[a].[s]=[1]。

第九章 理想商环

定义 设(R,+,.)是一个环,S是R的非空子集,如果S关于R的 运算也构成环,则称S是R的子环. 例 整数环Z是有理数环Q的子环。 例 (mZ,+,.)={mk|k∈Z}是整数环Z的子环; mZ在Z的加法和乘法下封闭; 容易看出mZ在Z的加法和乘法下构成一个环; mZ是Z的子环。

第九章 理想商环

定义 设(R,+,.)是环,I是R的一个子环,如果对任意的a∈I 和任意r∈R,均有ra∈I;ar∈I,则称I是R的一个理想。 一个环至少有两个理想,即环R本身及{0},这两个理 想称为环R的平凡理想。

第九章 理想商环

定理 设I是环R的理想,在加法商群R=I上定义如下的乘法 (x+I)+(y+I)=(x+y)+I (x+I).(y+I)=(xy)+I 则上述定义是R/I上一个乘法运算,且R/I关于加法, 乘法构成一个环。 1根据前面的讨论,这里的加、乘运算定义是自恰的。 2环R=I称为R关于理想I的商环。 3在讨论商环时,我们一般把x+I记为x。

f(x)g(x)的m+n次项的系数为anbm; 由于R无零因子,所以anbm≠0; f(x)g(x)≠0。

最新人教版七年级英语下册课堂笔记

人教版七年级英语下册课堂笔记------------------------------------------作者xxxx------------------------------------------日期xxxx七年级英语下册课堂笔记 ---2014。

4第一单元1. play the guitar弹吉他2. want to do sth 想做某事3. join the music club 加入音乐俱乐部4。

speak English说英语5. play chess 下棋6。

be goodat telling s tories擅长讲故事be good at doing sth。

擅长做某事do well in doing sth。

擅长做某事be good with sb 善于与某人相处7. a little + 不可数名词一点儿……8。

like to do/doing喜欢做某事9。

sounds good 听起来好10.talk to /with sb跟某人谈话11。

after school 放学后12. do kung fu 表演功夫13。

play gameswith 和…做游戏14。

can + 动词原形能/会做某事15。

have fun doing 做事情很有趣16. on the weekend 在周末17. call sb at 给某人打电话18. helpsb do 帮助某人help sb with sth 帮助某人做事19。

English-speaking 说英语的20。

play the piano 弹钢琴21. tell stories讲故事22. be free / bebusy 空闲的/繁忙的23。

be good with 和某人相处好24。

make friends with和某人交朋友25.or 或者,用于否定句和疑问句中;2 / 202and和,用于肯定句中26. music音乐—musician 音乐家1.in用在年、月、季节、早中晚前in 1992, in May, inspring, in the morning;2.on用在星期、具体某一天或具体某一天早中晚前on Monday,on October1ston themorningof on October1st3.at 用在钟点前atsix1.play后接球类运动及棋牌不加theplay football,play chess2.play后接乐器加theplay the guitar1.can + 动词原形2.can not构成否定ﻬ第二单元1。

施工计划重排

DR DS DT DU DV DW DX DY DZ EA EB EC ED EE EF EG EH EI EJ EK EL EM EN EO EP EQ ER ES ET EU EV EW EX EY EZ FA FB FC FD FE FF FG 56 57 58 59 60 61 62 63 64 65 66

AL AM AN AO AP AQ AR AS AT AU AV AW AX AY AZ BA BB BC BD BE BF BG BH BI BJ BK BL BM BN BO BP BQ BR BS BT BU BV BW BX BY BZ CA 56 57 58 59 60 61 62 63 64 65 66

A 45 46 47 48 49 50 51 52 53 54 55

B C D E F G H I J K L M N O P Q R S T U V W X Y Z AA AB AC AD AE AF AG AH AI AJ AK

A 56 57 58 59 60 61 62 63 64 65 66

A 85 86 87 88 89 90 91 92 93 94 95 96

ห้องสมุดไป่ตู้

B C D E F G H I J K L M N O P Q R S T U V W X Y Z AA AB AC AD AE AF AG AH AI AJ AK

AL AM AN AO AP AQ AR AS AT AU AV AW AX AY AZ BA BB BC BD BE BF BG BH BI BJ BK BL BM BN BO BP BQ BR BS BT BU BV BW BX BY BZ CA 仓1#仓锥壳浇筑混凝土 西仓锥壳拆模 铸石板进场 1 2 3 西仓1#43m 4 平台浇筑混凝土 5 6 7 8月 9月 8 9 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 1 2 3 4 5 6 7 8 9 10 11 12 13 14 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26

衍生工具和风险管理-ch07

D. M. Chance

An Introduction to Derivatives and Risk Management, 6th ed.

Ch. 7: 10

Money Spreads (continued)

Collars (continued)

See Figure 7.5, p. 244 for AOL July 120/136.23, P1 = $13.625, C2 = $13.625. That is, a call strike of 136.23 generates the same premium as a put with strike of 120. This result can be obtained only by using an option pricing model and plugging in exercise prices until you find the one that makes the call premium the same as the put premium.

D. M. Chance

An Introduction to Derivatives and Risk Management, 6th ed.

Ch. 7: 5

Money Spreads

Bull Spreads

Buy call with strike X1, sell call with strike X2. Let N1 = 1, N2 = -1

D. M. Chance

An Introduction to Derivatives and Risk Management, 6th ed.

Ch. 7: 9

DTE10T系列主机操作手册

߹ᑭۢĞCTğ

ΑਕᄲځĈ!

DTE10T 最多提供四个通道的 CT(CT1 ~ CT4) ,每组 CT 独立设定,分别监测 INA 通道电流。 再配合警报输出设定,当侦测电流值未于设定范围时,对应警报动作。 DTE10T:INA 提供 4CH 输入,因此 CH1 ~ CH4 分别对应 CT1 ~ CT4 电流测量。 硬件需求:请购买 DTE2CT 配件,插入主机 AUX 插槽内。

OFF AL-L

ON OFF AL-L AL-H

SV

11

ON OFF AL-H AL-L

12 13

ON OFF AL-L AL-H

፶ཱིពϯ!

PWR:点亮,机台上电中。 RUN:点亮,任一通道控制执行中。 COM:闪烁,通讯中。 ERR:错误指示灯状态(红色灯) 错误指示灯状态亮时代表有以下错误,输出须关闭。 1. 内存 EEPROM 错误 2. 输入未接(任一输入点) 3. 输入超过设定范围(任一输入点) 4. 输入温度值未稳定(任一输入点)

10. 不论上电与否请勿接触内部连接端子以免损坏线路。 11. 安装时,请勿与其他发热体(如电源等)直接并靠在一起,请保持适当间距。

ཱིݭᄲ!ځ

DTE 系列名称 1 形式

DTE:台达 E 系列温度控制器 1:主机 0T:4 路 TC 0V:4 组电压脉冲输出 0C:4 组线性电流输出 0R:4 组继电器输出 0L:4 组线性电压输出 CT:4 组电流检知 DS:显示及设定 2:配件

ᛋಡᏮĈ!

本机提供十三种输入警报模式选择,下表为十三种警报输出模式。输入警报模式在通讯地址 H10C0 ~ H10C7 设定,上下限警报值分别在 通讯地址 H1080 ~ H1087 和 H1088 ~ H108F 设定。 设定值 0 1 无警报功能

hniw高能量密度化合物

68t

70¢

zJ 11· ï

·

rl. 1

j 1111i i

U) i

1

l1

l11i

1 Jijr

l\

1[ N ] W

95%

}f 1 /l

1

1j

c 1w 11

I

1I

Jj1' i

l 11l c1w

1l l

J 9 5 0 /c

-U#i l l

í Y' Bc re6 .

Fi :

'

,

1' , 1i 1

H RïW

)i'

Scanned by CamScanner

0 35

(

HBI

0 4 2 M Pa )

1 5 m g)

80 %

HBIW

TA DBI W

l AB I W

TA DB;w HBIW

TAD T A OBIW

85

T ADFIw

/ (m g g ' ) / (g g 1)

/ (g g ' ) / (g g ' )

400 L

200 kg

85 kg (

4h 220 o l

1 10 o l 25 8

16 1 30 4

200 L

25 8

1o m L

150 m o l ) T A D B I W

16 h

(

2 6 Pa

5o )

4o L

2o L

(

2 0 kp a

50 )

57

kg

T A DFIW ,

86 %

0 46 % DM F 1 1%

14j

2018年全国计算机等级考试二级C语言真题及答案7

2018 年全国计算机等级考试笔试试卷及答案二级公共基础知识和 C 语言程序设计(考试时间120 分钟,满分100 分)一、选择题(( 1) -( 10)每小题 2 分,( 11) -(50)每小题 1 分,共 60 分)( 1)下列选项中不符合良好程序设计风格的是()。

A )源程序要文档化B)数据说明的次序要规范化C)避免滥用 goto 语句D)模块设计要保证高耦合、高内聚( 2)从工程管理角度,软件设计一般分为两步完成,它们是()。

A )概要设计与详细设计B)数据设计与接口设计C)软件结构设计与数据设计D)过程设计与数据设计( 3)下列选项中不属于软件生命周期开发阶段任务的是()。

A)软件测试 B )概要设计 C)软件维护D)详细设计( 4)在数据库系统中,用户所见的数据模式为()。

A )概念模式 B )外模式 C)内模式D)物理模式( 5)数据库设计的 4 个阶段是:需求分析、概念设计、逻辑设计和()。

A )编码设计B )测试阶段C)运行阶段 D )物理设计( 6)设有如下 3 个关系表下列操作中正确的是()。

A )T=R ∩ S B)T=R ∪ SC)T=R ×S D )T=R/S( 7)下列叙述中正确的是()。

A)一个算法的空间复杂度大,则其时间复杂度也必定大B)一个算法的空间复杂度大,则其时间复杂度必定小C)一个算法的时间复杂度大,则其空间复杂度必定小D)上述三种说法都不对( 8)在长度为64 的有序线性表中进行顺序查找,最坏情况下需要比较的次数为()。

A )63B) 64 C ) 6 D ) 7( 9)数据库技术的根本目标是要解决数据的()。

A )存储问题B)共享问题C)安全问题D)保护问题( 10)对下列二叉树进行中序遍历的结果是()。

A) ACBDFEG B ) ACBDFGEC) ABDCGEF D ) FCADBEG(11)下列叙述中错误的是()。

A)一个 C 语言程序只能实现一种算法B) C 程序可以由多个程序文件组成C) C 程序可以由一个或多个函数组成D)一个 C 函数可以单独作为一个 C 程序文件存在(12)下列叙述中正确的是()。

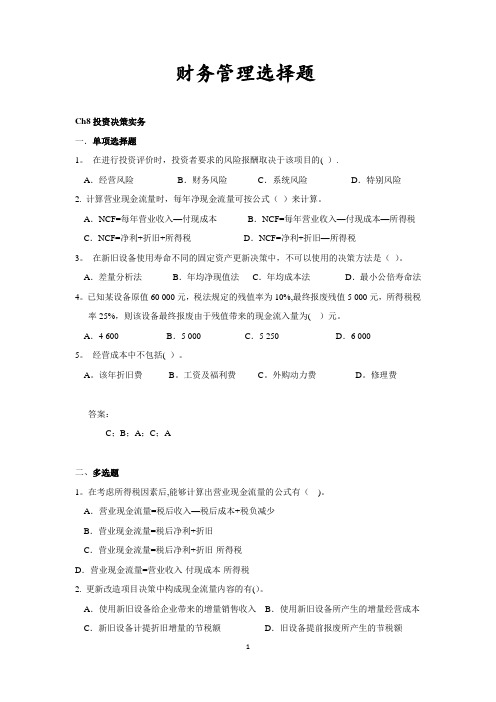

财务管理选择题(CH8-11)(201406)

财务管理选择题Ch8投资决策实务一.单项选择题1。

在进行投资评价时,投资者要求的风险报酬取决于该项目的( ).A.经营风险B.财务风险C.系统风险D.特别风险2. 计算营业现金流量时,每年净现金流量可按公式()来计算。

A.NCF=每年营业收入—付现成本B.NCF=每年营业收入—付现成本—所得税C.NCF=净利+折旧+所得税D.NCF=净利+折旧—所得税3。

在新旧设备使用寿命不同的固定资产更新决策中,不可以使用的决策方法是()。

A.差量分析法B.年均净现值法C.年均成本法D.最小公倍寿命法4。

已知某设备原值60 000元,税法规定的残值率为10%,最终报废残值5 000元,所得税税率25%,则该设备最终报废由于残值带来的现金流入量为( )元。

A.4 600 B.5 000 C.5 250 D.6 0005。

经营成本中不包括( )。

A。

该年折旧费B。

工资及福利费C。

外购动力费D。

修理费答案:C;B;A;C;A二、多选题1。

在考虑所得税因素后,能够计算出营业现金流量的公式有()。

A.营业现金流量=税后收入—税后成本+税负减少B.营业现金流量=税后净利+折旧C.营业现金流量=税后净利+折旧-所得税D.营业现金流量=营业收入-付现成本-所得税2. 更新改造项目决策中构成现金流量内容的有()。

A.使用新旧设备给企业带来的增量销售收入B.使用新旧设备所产生的增量经营成本C.新旧设备计提折旧增量的节税额D.旧设备提前报废所产生的节税额3. 某公司有A、B、C、D、E五个可供选择的投资项目,其中B、C项目互斥,D、E项目互斥。

以下不存在的项目组合有()。

A。

ABC B。

ADE C。

BDE D. ACD 4. 下列能使会计盈亏平衡点(保本销售量)下降的措施有( )。

A.增加固定成本B.提高单价C.降低单位变动成本D.减少固定成本5. 对于项目使用年限不等的投资决策,可以采纳的决策方法有( ).A.内涵报酬率法B.最小公倍寿命法C.年均净现值法D.年均成本法答案:ABD;ACD;ABC;BCD;BCD;Ch9短期资产管理一、单选题1。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第16页

报文摘要的实现

A 报文 X 报文摘要 运算 A 的私钥 签名 H 报文摘要 D 运算 D(H) 签名的报文摘要

因特网

B D(H) E 运算 报文 X

⊕

发送 D(H) 报文 X A 的公钥

报文摘要 运算 核实签名 比较 H H 报文摘要 报文摘要

青岛理工大学通信与电子工程学院

青岛理工大学通信与电子工程学院

第3页

对网络的被动攻击和主动攻击

源站 目的站 源站 目的站 源站 目的站 源站 目的站

截获 被动攻击

中断

篡改 主 动 攻 击

伪造

在被动攻击中,攻击者只是观察和分析某一个协议数据单元 PDU 而不干扰信息流。 主动攻击是指攻击者对某个连接中通过的 PDU 进行各种处理。

青岛理工大学通信与电子工程学院

第10页

公钥密码体制

B 的公钥 PKB B 的私钥 SKB

A

加密 E 运算 密文Y 因特网 密文Y

解密

X

青岛理工大学通信与电子工程学院

第11页

公钥算法的特点

发送者 A 用 B 的公钥 PKB 对明文 X 加密(E 运算)后,在接收者 B 用自己 的私钥 SKB 解密(D 运算),即可恢复出明文:

青岛理工大学通信与电子工程学院

第20页

对称密钥的分配

A A, B KA KB KAB , A, B, KAB KB 时间 A, B, KAB 密钥 分配中心 KDC 用户专用主密钥 用户 主密钥 A KA B KB B

…

…

青岛理工大学通信与电子工程学院

第21页

7.5.2 公钥的分配

需要有一个值得信赖的机构——即认证中心CA (Certification Authority),来将公钥与其对应的实体 (人或机器)进行绑定(binding)。 认证中心一般由政府出资建立。每个实体都有CA 发 来的证书(certificate),里面有公钥及其拥有者的标识 信息。此证书被 CA 进行了数字签名。任何用户都可 从可信的地方获得认证中心 CA 的公钥,此公钥用来 验证某个公钥是否为某个实体所拥有。有的大公司也 提供认证中心服务。

青岛理工大学通信与电子工程学院

第9页

7.2.2 公钥密码体制

公钥密码体制使用不同的加密密钥与解密密钥。 现有最著名的公钥密码体制是RSA 体制,它基于数论中大 数分解问题的体制,由美国三位科学家 Rivest, Shamir 和 Adleman 于 1976 年提出并在 1978 年正式发表的。 在公钥密码体制中,加密密钥(即公钥) PK 是公开信息,而 解密密钥(即私钥或秘钥) SK 是需要保密的。 都是公开的。 加密算法 E 和解密算法 D 都是公开的 虽然秘钥 SK 是由公钥 PK 决定的,但却不能根据 PK 计算 出 SK。

DSK B (Y ) = DSK B ( E PK B ( X )) = X

解密密钥是接收者专用秘钥,对其他人都保密。 加密密钥是公开的,但不能用它来解密,即

(7-4)

DPK B ( E PKB ( X )) ≠ X

加密和解密的运算可以对调,即

(7-5)

E PK B ( DSK B ( X )) = DSK B ( E PK B ( X )) = X (7-6)

接入控制策略是由使用防火墙的单位自行制订的, 接入控制策略是由使用防火墙的单位自行制订的, 为的是可以最适合本单位的需要。 为的是可以最适合本单位的需要。

因特网

DSK A ( X ) DSK A ( X )

明文 X

E 运算

E 运算

明文 X

加密与解密 签名与核实签名

青岛理工大学通信与电子工程学院

第15页

7.4 鉴别

在信息的安全领域中,对付被动攻击的重要措施 是加密,而对付主动攻击中的篡改和伪造则要用 鉴别(authentication) 。 报文鉴别使得通信的接收方能够验证所收到的报 文(发送者和报文内容、发送时间、序列等)的 真伪。 实体鉴别是在系统接入的全部持续时间内对和自 己通信的对方实体只需验证一次。

密文

相邻结点之间具有相同的密钥,因而密钥管理 易于实现。链路加密对用户来说是透明的,因 青岛理工大学通信与电子工程学院 为加密的功能是由通信子网提供的。

第26页

7.7.2 端到端加密

端到端加密是在源结点和目的结点中对传送的 PDU 进行加密和解密,报文的安全性不会因 中间结点的不可靠而受到影响。

结点 0 明文 X EK EK(X) 链路 1 结点 1 EK(X) 链路 2 端到端链路传送的都是密文 结点 2 EK(X) 链路 n 结点 n 明文 X DK

PEM 是因特网的邮件加密建议标准

(1) RFC 1421:报文加密与鉴别过程 : (2) RFC 1422:基于证书的密钥管理 : (3) RFC 1423:PEM 的算法、工作方式和 标识符 的算法、 : (4) RFC 1424:密钥证书和相关的服务 :

青岛理工大学通信与电子工程学院

第25页

7.7 链路加密与端到端加密

青岛理工大学通信与电子工程学院

第22页

7.6 因特网使用的安全协议

7.6.1 网络层安全协议

网络层保密是指所有在 IP 数据报中的数据都是加密的。 IPsec 中最主要的两个部分: 鉴别首部 AH (Authentication Header): AH鉴别源点和检 查数据完整性,但不能保密。 封装安全有效载荷 ESP (Encapsulation Security Payload): ESP 比 AH 复杂得多,它鉴别源点、检查数据完整性和提 供保密。 安全关联 SA(Security Association): 在使用 AH 或 ESP 之前,先要从源主机到目的主机建立 一条网络层的逻辑连接。此逻辑连接叫做安全关联 SA。 IPsec 就把传统的因特网无连接的网络层转换为具有逻辑 连接的层。

保密性 安全协议的设计 访问控制

青岛理工大学通信与电子工程学院

第6页

7.1.3 一般的数据加密模型

加密密钥 K A E 运算 密文 Y 加密算法 密文 Y 因特网 D 运算 解密算法 截获 截取者 篡改 解密密钥 K B

明文 X

明文 X

青岛理工大学通信与电子工程学院

第7页

一些重要概念

密码学(cryptology):密码编码学与密码分析学合起来。 :密码编码学与密码分析学合起来。 密码学 密码编码学(cryptography)是密码体制的设计学 是密码体制的设计学 密码编码学 密码分析学(cryptanalysis)则是在未知密钥的情况下 则是在未知密钥的情况下 密码分析学 从密文推演出明文或密钥的技术。 从密文推演出明文或密钥的技术。 如果不论截取者获得了多少密文, 如果不论截取者获得了多少密文,但在密文中都没有足够 的信息来唯一地确定出对应的明文, 的信息来唯一地确定出对应的明文,则这一密码体制称为 无条件安全的,或称为理论上是不可破的 理论上是不可破的。 无条件安全的,或称为理论上是不可破的。 如果密码体制中的密码不能被可使用的计算资源破译, 如果密码体制中的密码不能被可使用的计算资源破译,则 这一密码体制称为在计算上是安全的 计算上是安全的。 这一密码体制称为在计算上是安全的。

青岛理工大学通信与电子工程学院

第13页

数字签名的实现

A 的私钥 SKA A 的公钥 PKA B 明文 X

A 明文 X

签名

D 运算

核实签名 密文 因特网 密文

E 运算

DSKA ( X )

DSKA ( X )

青岛理工大学通信与电子工程学院

第14页

具有保密性的数字签名

A 的私钥 SKA B 的公钥 PKB A 签名 D 运算 加密 B 的私钥 SKB A 的公钥 PKA B 解密 密文 E PK B ( DSK A ( X )) D 运算 核实签名

青岛理工大学通信与电子工程学院

第24页

7.6.3 应用层的安全协议

PGP 是一个完整的电子邮件安全软件包,包 括加密、鉴别、电子签名和压缩等技术。

PGP 并没有使用什么新的概念,它只是将现有的 并没有使用什么新的概念, 一些算法如 MD5,RSA,以及 IDEA 等综合在一 , , 起而已。 起而已。 已被广泛使用, 虽然 PGP 已被广泛使用,但 PGP 并不是因特网 的正式标准。 的正式标准。

更改报文流 拒绝报文服务 伪造连接初始化

青岛理工大学通信与电子工程学院

第4页

计算机网络通信安全的目标

(1) 防止析出报文内容; (2) 防止通信量分析; (3) 检测更改报文流; (4) 检测拒绝报文服务; (5) 检测伪造初始化连接。

青岛理工大学通信与电子工程学院

第5页

7.1.2 计算机网络安全的内容

第17页

7.4.2 实体鉴别

A KAB A, 口令 B

青岛理工大学通信与电子工程学院

第18页

使用不重数进行鉴别

A A, RA KAB RB , KAB 时间 RB

青岛理工大学通信与电子工程学院

第19页

B

RA

7.5 密钥分配

密钥管理包括:密钥的产生、分配、注入、验证和 使用。 密钥分配是密钥管理中最大的问题。密钥必须通过 最安全的通路进行分配。 目前常用的密钥分配方式是设立密钥分配中心 KDC (Key Distribution),通过 KDC 来分配密钥。

青岛理工大学通信与电子工程学院

第12页

7.3 数字签名

数字签名必须保证以下三点: (1) 报文鉴别——接收者能够核实发送者对报文的 签名; (2) 报文的完整性——发送者事后不能抵赖对报文 的签名; (3) 不可否认——接收者不能伪造对报文的签名。 现在已有多种实现各种数字签名的方法。但采 用公钥算法更容易实现。